Definiera mål, omfattning och samtyckestyper

Innan du designar skärmar eller skriver kod, var noga med vad du bygger — och vad du inte bygger. “Samtycke” och “preferenser” låter lika, men de har ofta olika juridiska och operativa betydelser. Att få dessa definitioner rätt tidigt förhindrar förvirrande UX och bräckliga integrationer senare.

Samtycke vs. preferenser (enkelt uttryckt)

Samtycke är ett tillstånd du måste kunna bevisa senare (vem gick med, till vad, när och hur). Exempel är att gå med på marknadsföringsmail eller tillåta spårningscookies.

Preferenser är användarval som påverkar upplevelse eller frekvens (veckovis vs. månadsvis uppdatering, ämnen de bryr sig om). Du bör ändå spara dem pålitligt, men de är vanligtvis inte samma sak som ett juridiskt opt-in.

Bestäm omfattningen: kanaler, ämnen och insamlingspunkter

Skriv ner vad du kommer hantera från dag ett:

- Kanaler: email, SMS, push-notiser, meddelanden i appen, telefonsamtal

- Ämnen: produktuppdateringar, nyhetsbrev, kampanjer, evenemangsinbjudningar, partnererbjudanden

- Var val samlas in: registrering, checkout, lead-formulär, kontoinställningar, in-app-promptar, supportinteraktioner

En vanlig fallgrop är att blanda marknadsföringssamtycke med transaktionella meddelanden (som kvitton eller lösenordsåterställning). Håll dem åtskilda i definitioner, datamodell och UI.

Identifiera intressenter och ägandeskap

En webbapp för samtyckeshantering berör flera team:

- Marknad (kampanjregler, prenumerationspreferenser)

- Produkt (in-app-promptar, preferenscenter)

- Support (hantera ändringar, felsökning)

- Juridik/efterlevnad (definitioner, lagring, krav på bevis)

Tilldela en tydlig ägare för beslut och definiera en lättviktig process för uppdateringar när regler, leverantörer eller meddelanden ändras.

Sätt upp mätbara framgångsmål

Välj några mätbara utfall, som färre spam-klagomål, färre avregistreringar orsakade av förvirring, snabbare hämtning av GDPR-samtycksregister, färre supportärenden om prenumerationspreferenser och kortare tid att kunna tillhandahålla bevis på samtycke vid förfrågan.

Karta krav till integritetsregler (GDPR/CCPA grundläggande)

Översätt integritetsregler till praktiska produktkrav. Detta avsnitt är en hög nivå-orientering, inte juridisk rådgivning — använd det för att forma funktioner och bekräfta detaljer med juridisk rådgivning.

Vad din app bör stödja (minsta acceptabla efterlevnad)

Funktionellt behöver en samtyckeshanteringsapp normalt kunna hantera:

- Opt-in (t.ex. marknadsföringsmail, SMS, cookies där det krävs)

- Opt-out (t.ex. “Do not sell/share my personal information”)

- Granulära val (kanaler, ämnen, frekvens)

- Bevis (ett försvarbart register över vad användaren gick med på)

- Enkel återkallelse (att ändra sig ska vara lika enkelt som att gå med)

Viktiga regionala skillnader (förenklat)

- GDPR (EU/UK) fokuserar på att ha en giltig “rättslig grund”. För många marknadsförings- och cookiefall innebär det tydligt, aktivt samtycke och möjligheten att återkalla.

- ePrivacy-regler (varierar per land, ofta i linje med EU-vägledning) påverkar ofta cookies och liknande spårning, vilket pushar mot explicita val för icke-nödvändig spårning.

- CCPA/CPRA (Kalifornien) betonar opt-out-rättigheter för “sale” eller “sharing” av personuppgifter, plus begränsningar kring känsliga data och högre transparenskrav.

Vad som bör registreras: vem, vad, när, hur och varför

Dina samtyckesregister bör innehålla:

- Vem: användar-ID (och/eller email/telefon), plus konto/tenant-kontekst

- Vad: syften och kanaler (t.ex. “produktuppdateringar via email”)

- När: tidsstämpel, tidszon och giltighetsdatum

- Hur: UI-källa (preferenscenter, checkout), metod (checkbox, dubbel opt-in) och version av meddelande/policy som visades

- Varför: rättslig grund/syftesetikett och eventuella regionala flaggor (GDPR-samtycke vs CCPA-opt-out)

Lagringstid och revisionsbarhet

Definiera policyer för datalagring för samtyckesposter och revisionslogg för samtycke (ofta lagras de längre än marknadsföringsdata). Behåll endast vad som behövs, skydda det och dokumentera lagringstider. Om du är osäker, lägg till en “behöver juridiskt beslut”-platshållare och hänvisa till interna policydokument (eller /integritet om publikt).

Slutgiltiga policybeslut — särskilt vad som räknas som “sale/share”, cookie-kategorisering och lagringstid — bör ses över med juridisk rådgivning.

Designa datamodellen och samtyckespostens schema

En samtyckeshanteringsapp lever eller dör med sin datamodell. Om schemat inte kan svara på “vem gick med på vad, när och hur?” kommer du få svårigheter med efterlevnad, kundsupport och integrationer.

Kärn-entiteter att modellera

Börja med några tydliga byggstenar:

- Kund/Identitet: personen (eller kontot) du känner igen

- Identifierare: email, telefon, internt användar-ID, device-ID — lagrade i separata rader så du kan stödja flera

- Syfte: varför du behandlar data (t.ex. “marknadsföringsmail”, “orderuppdateringar”, “analys”)

- Kanal: email, SMS, push, telefon

- Preferens: användarens val per syfte/kanal (t.ex. prenumererad/avprenumererad, frekvens)

- Samtyckespost: den juridiska händelsen som ger eller drar tillbaka tillstånd

Denna separation håller ditt preferenscenter flexibelt samtidigt som det ger rena GDPR-samtyckesregister och CCPA-opt-out-signaler.

Versionshantering: vilken text accepterade de?

Spara den exakta meddelande-/policyversionen kopplad till varje beslut:

notice_id och notice_version (eller en content-hash)- locale (EN/FR) om du visar lokaliserad text

- den specifika checkbox-etiketten eller utsnittet som visades

På så sätt, när ordalydelsen ändras, förblir äldre samtycken bevisbara.

Bevisfält (evidence)

För varje samtyckeshändelse, registrera bevis som passar din risknivå:

- tidsstämpel (UTC) och tidszon om relevant

- källa (web, iOS, supportagent), plus källa sida/väg

- user agent

- IP-adress endast om du har ett tydligt behov och en lagringspolicy

Identitetsfusioner och återkallningsflaggor

Människor registrerar sig flera gånger. Modellera fusioner genom att länka flera identifierare till en kund och registrera en merge history.

Representera reverseringar explicit:

status: granted / withdrawnwithdrawn_at och anledning (användaråtgärd, admin-förfrågan)- dedikerade flaggor för withdraw consent och do not sell/share för att stödja CCPA-opt-out tillsammans med prenumerationspreferenser

Skapa ett preferenscenter som användarna förstår

Ett preferenscenter fungerar bara om människor snabbt kan svara på frågan: “Vad kommer ni skicka till mig, och hur ändrar jag det?” Sikta på tydlighet framför fiffighet och gör besluten reversibla.

Välj rätt ingångspunkter

Gör det enkelt att hitta och konsekvent där användarna interagerar:

- Inbäddad widget på viktiga sidor (checkout, kontoinställningar)

- Hostad preferenscentersida länkad från varje email-footer och SMS-hjälpflöde (t.ex.

/preferences)

- In-app-skärm för inloggade användare (Inställningar → Notifieringar / Integritet)

Använd samma ord och struktur i alla tre så att användare inte känner sig vilse.

Skriv val i klarspråk (och undvik fällor)

Använd korta etiketter som “Produktuppdateringar” eller “Tips och hur-to”, och inkludera en enradig beskrivning vid behov. Undvik juridiskt språk.

Använd inte förkryssade rutor för samtycke där regler eller plattformsregler kräver en aktiv handling. Om du måste be om flera tillstånd, separera dem tydligt (t.ex. marknadsföringsmail vs. SMS vs. delning med partner).

Erbjud granulära preferenser plus en enkel utväg

Låt personer gå med efter ämne och, om relevant, per kanal (Email, SMS, Push). Ge sedan en enkel global avprenumeration som alltid är synlig.

Ett bra mönster är:

- “Avprenumerera från all marknadsföring” (en åtgärd)

- Ämnesväljare (finkorniga)

- Kanalväljare (där det är tillämpligt)

Bekräfta avsikt (utan onödig friktion)

För emailanmälningsflöden, använd dubbel opt-in där det behövs: efter att användaren valt preferenser, skicka ett bekräftelsemail som aktiverar prenumerationen först efter att de klickat på länken. På sidan, förklara vad som händer härnäst.

Bygg för tillgänglighet från dag ett

Säkerställ att allt fungerar med tangentbordsnavigering, har tydliga focus states, tillräcklig kontrast och etiketter som skärmläsare kan tolka (t.ex. växel-etiketter som beskriver utfall: “Motta veckovis digest-mail: På/Av”).

Bygg backend-API:t för samtycke och preferenser

Ditt backend-API är sanningskällan för vad en kund gått med på och vad de vill motta. Ett rent, förutsägbart API gör det också enklare att koppla preferenscentret till email-, SMS- och CRM-verktyg utan att skapa konfliktande tillstånd.

Definiera kärnendpoints

Håll ytan liten och explicit. En typisk uppsättning ser ut som:

- Read preferences:

GET /api/preferences (eller GET /api/users/{id}/preferences för admin-användning)

- Update preferences:

PUT /api/preferences för att ersätta den aktuella uppsättningen (tydligare än partiella uppdateringar)

- Withdraw consent:

POST /api/consents/{type}/withdraw (separerat från “update” så det aldrig sker av misstag)

Se till att varje samtyckestyp namnges tydligt (t.ex. email_marketing, sms_marketing, data_sharing).

Gör uppdateringar idempotenta (säkra att återförsöka)

Webbläsare och integrationer försöker ofta igen. Om ett återförsök skapar en andra “avprenumerera”-händelse blir din revisionslogg rörig. Stöd idempotens genom att acceptera en Idempotency-Key-header (eller ett request_id-fält) och spara utgången så att samma förfrågan ger samma resultat.

Validera indata och tillåtna tillstånd

Avvisa allt du inte vill försvara senare:

- Acceptera endast kända fält; ignorera inget tyst

- Tvinga tillåtna värden (

granted, denied, withdrawn) och giltiga övergångar

- Undvik dolda fält som ändrar betydelse (t.ex. en checkbox som också växlar “data sharing”)

Konsekventa fel och rate limiting

Returnera förutsägbara felformat (t.ex. code, message, field_errors) och undvik att läcka detaljer. Rate-begränsa känsliga endpoints som samtyckesåterkallelse och kontosök för att minska missbruk.

Dokumentera med exempel

Publicera en intern API-reference med copy-paste-exempel (för frontend och integrationer). Håll den versionerad (t.ex. /api/v1/...) så att förändringar inte bryter existerande klienter.

Säkra appen: autentisering, auktorisation och dataskydd

Support för åtkomst och radering

Skapa adminvyer och arbetsflöden för export, korrigeringar och raderingsförfrågningar.

Säkerhet är en del av samtycke: om någon kan kapa ett konto eller förfalska en förfrågan kan de ändra preferenser utan tillstånd. Börja med att skydda identiteten, sedan lås varje åtgärd som ändrar samtycke.

Autentisera användare utan onödig friktion

Använd en metod som passar din publik och risknivå:

- Sessionsinloggning (email + lösenord) med starka lösenordsregler och valbar MFA

- Magic links för lågfriktionsåtkomst (tidsbegränsade, engångs, devices-medvetna)

- SSO/SAML/OIDC för B2B-portaler där företags-IdP är sanningskällan

Lägg också till skydd mot kontoövertagande: rate-begränsa inloggningsförsök, notifiera användare om känsliga ändringar och överväg step-up-verifiering innan du ändrar högpåverkande inställningar (t.ex. global opt-in/opt-out).

Auktorisera på varje endpoint

Behandla UI:t som otrustat. Backend måste verifiera:

- Begäraren är autentiserad

- Begäraren får agera på den specifika användaren/ämnet (inga “redigera via email”-genvägar)

- Åtgärden matchar de samtycksregler du definierade tidigare (vem kan ändra vad, och när)

Härda browser-facing endpoints med CSRF-skydd för cookie-sessioner, strikta CORS-regler (tillåt endast dina origin) och explicita ID-kontroller för att förhindra horisontell privilegieeskalering.

Kryptera och minimera data

Kryptera data i transit (HTTPS) och i vila. Samla minsta möjliga mängd fält som behövs för att driva ditt preferenscenter — ofta kan du undvika att lagra råa identifierare genom att använda interna ID:n eller hashade uppslagsnycklar. Sätt och verkställ policyer för datalagring för gamla loggar och inaktiva konton.

Revisionsloggning är viktig, men håll loggar säkra: lagra inte fullständiga sessionstokens, magic-link-tokens eller onödig personlig data. För publika prenumerationsformulär, lägg till CAPTCHA eller throttling för att minska bot-registreringar och manipulation av preferenser.

Implementera revisionsloggar och bevis på samtycke

Revisionsloggar är ditt kvitto på att en person gav (eller drog tillbaka) tillstånd. De är också hur du förklarar vad som hände vid ett klagomål, tillsynsförfrågan eller intern incidentgranskning.

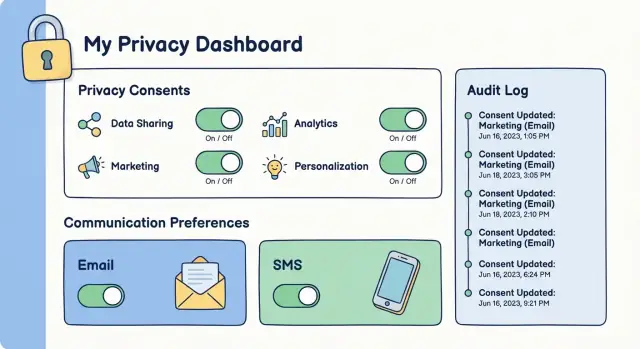

Vad som ska registreras för varje ändring

Varje samtycke- eller preferensuppdatering bör producera en append-only audit-händelse som fångar:

- Tidigare värde och nytt värde (t.ex. marketing_email: true → false)

- Aktörstyp och identitet: user, admin, automatisk sync, API-nyckel/servicekonto

- Tidsstämpel (spara i UTC) och källa (preferenscenter, checkout, webhook, supportverktyg)

- Kontext som stödjer bevis: policy/version som visades, capture-metod (checkbox, dubbel opt-in) och användaridentifierare som användes vid tillfället

Denna detaljnivå låter dig rekonstruera hela historiken — inte bara senaste tillståndet.

Håll bevis pålitliga: separera audit vs operationella loggar

Operationella loggar (debug, prestanda, fel) roterar snabbt och är lätta att filtrera eller tappa bort. Audit-loggar bör behandlas som bevis:

- Spara dem separat från applikationsloggar

- Gör dem append-only (inga uppdateringar; endast nya händelser)

- Lägg till integritetskontroller (t.ex. begränsade skrivvägar, retention-regler, valfri hashing/chain-of-custody-metadata)

Gör audits användbara: sök och export

Ett revisionsspår är bara hjälpsamt om du kan hämta det. Erbjud sökbara vyer efter användar-ID, email, händelsetyp, datumintervall och aktör. Stöd också export (CSV/JSON) för utredningar — samtidigt som exporter vattenmärks och blir spårbara.

Lås åtkomst och exporter

Revisionsdata innehåller ofta identifierare och känslig kontext. Definiera strikta åtkomstkontroller:

- Endast godkända roller kan se audit-händelser eller ladda ner exporter

- Adminvyer bör fråga “varför” åtkomst behövs (ärendenummer/referensfält)

- Logga varje export som en egen audit-händelse (vem, vilket scope, när)

Görs väl förvandlas revisionsloggar samtyckeshantering från “vi tror att vi gjorde rätt” till “här är beviset”.

Integrera med Email, SMS och CRM-system

Exportera källkoden

Behåll kodägarskap genom att exportera ditt React-, Go- och databassprojekt när som helst.

Din samtyckeshanteringsapp fungerar bara om varje downstream-system (email, SMS, CRM, supportverktyg) konsekvent respekterar de senaste kundvalen. Integration handlar mindre om “koppla API:er” och mer om att säkerställa att preferenser inte driver isär över tiden.

Behandla preferensändringar som händelser du kan spela upp. Håll payloaden konsekvent så att varje verktyg förstår den. Ett praktiskt minimum är:

- who (kund/användar-ID, plus email/telefon när relevant)

- topic (t.ex. Produktuppdateringar, Fakturering, Kampanjer)

- channel (email, SMS, telefon)

- action (opt-in, opt-out, unsubscribe-all)

- legal basis (t.ex. consent, legitimate interest)

- timestamp (UTC) och actor (user, admin, system)

Denna struktur hjälper både bevisföring och håller integrationer enkla.

Synkregler: gör så att utskick följer senaste preferensen

När en användare uppdaterar preferenscentret, skicka ändringen omedelbart till dina email/SMS-leverantörer och ditt CRM. För leverantörer som inte stöder din exakta taxonomi, mappa dina interna ämnen till deras list-/segmentmodell och dokumentera mappningen.

Bestäm vilket system som är sanningskällan. Vanligtvis bör det vara ditt samtyckes-API, medan verktyg som ESP och CRM agerar cache.

Hantera kantfall som bryter förtroende

Operativa detaljer spelar roll:

- Bounces och suppressed contacts: om ett email hårdbouncar eller en adress ligger i en suppression-lista, håll suppression-statusen synlig i appen så team inte “återprenumererar” av misstag

- Blockerade eller ogiltiga nummer: SMS-leverantörer kan markera nummer som otillgängliga; försök inte skicka vidare även om samtycke finns

- Leverantörsnivå global avprenumerering: behandla dessa som högre prioritet än kampanjnivåinställningar

Rekonciliera drift med ett schemalagt jobb

Även med webhooks driver system isär (misslyckade förfrågningar, manuella ändringar, driftstopp). Kör ett dagligt rekonsilieringsjobb som jämför dina samtyckesposter med leverantörstillstånd och rättar avvikelser, samtidigt som du skriver en revisionspost för varje automatiserad korrigering.

Hantera användarförfrågningar: åtkomst, radering och korrigeringar

Din samtyckesapp är inte klar förrän den kan hantera verkliga kundförfrågningar säkert: “Visa vad ni har”, “Radera mig” och “Åtgärda det där.” Dessa är kärnkrav under GDPR (åtkomst/ rättelse/radering) och stämmer även med CCPA-liknande rättigheter (inklusive opt-out och radering).

Rätt till åtkomst: exportera samtyckeshistorik

Erbjud en självservice-export som är lätt att förstå och lätt att leverera till support om användaren inte kan nå sitt konto.

Inkludera i exporten:

- En tidslinje av samtyckeshändelser (opt-in, opt-out, preferensändringar)

- Vad användaren gick med på (syfte + kanal, t.ex. marknadsföringsmail)

- När, var och hur: tidsstämpel, källa (webbformulär, preferenscenter, support) och bevis-signaler (t.ex. dubbel opt-in-bekräftelse)

Behåll formatet portabelt (CSV/JSON) och namnge det tydligt, t.ex. “Consent history export”.

Radering och anonymisering — utan att förlora tillåten bevisning

När en användare begär radering behöver du ofta behålla begränsade register för juridisk efterlevnad eller för att förhindra återkontakt. Implementera två vägar:

- Hard delete för data som saknar lagringskrav

- Anonymisering/pseudonymisering för bevismaterial du får behålla (t.ex. ersätt identifierare med en envägs-hash, behåll tidsstämplar och policyversion)

Koppla detta till datalagringspolicyer så att bevis inte sparas för evigt.

Korrigeringar och supportarbetsflöden (med godkännanden)

Bygg adminverktyg för supportärenden: sök efter användare, visa aktuella preferenser och skicka ändringar. Kräv en tydlig identitetsverifiering (email-utmaning, befintlig session eller dokumenterad manuell verifiering) innan export, radering eller redigering får genomföras.

Hög-risk-åtgärder bör använda ett godkännande-flöde (tvåpersonersgranskning eller rollbaserat godkännande). Logga varje åtgärd och godkännande i en revisionsspår så du kan svara på “vem ändrade vad, när och varför.”

Testa samtyckesflödet end-to-end

Testning handlar inte bara om “flyttar växeln?” Det handlar om att bevisa att varje downstream-åtgärd (email, SMS, exporter, audiencesynk) respekterar senaste kundval, även under belastning och kantfall.

Skriv tester för regler som aldrig får fallera

Börja med automatiska tester kring dina högst riskabla regler — särskilt allt som kan orsaka oönskade utskick:

- Opt-out ska blockera utskick överallt (marknadsföringsmail, SMS, push och alla retry-jobb)

- “Transaktionellt” vs. “marknadsföring” ska bete sig exakt enligt policy

- Dubbel opt-in ska kräva bekräftelse innan en prenumeration aktiveras

Ett användbart mönster är att testa “givet samtyckestillstånd X, systemåtgärd Y är tillåten/blockerad” med samma beslutslogik som dina utskickssystem anropar.

Testa samtidighet och ordning

Samtyckesändringar sker i opassande tider: två flikar öppna, användaren klickar två gånger, en webhook kommer samtidigt som en agent redigerar.

- Testa samtidighet: två uppdateringar samtidigt ska inte korrupta tillståndet

- Verifiera att “last write wins” (eller din valda regel) är konsekvent och auditerbar

- Bekräfta att metadata som tidsstämpel, källa, region eller policyversion inte försvinner när uppdateringar kolliderar

Lägg till UI-tester för verkligt användarbeteende

Preferenscentret är där misstag är enklast:

- Lägg till UI-tester för växlar, bekräftelser och feltilstånd

- Bekräfta tydliga framgångsmeddelanden och att sidan speglar sparat tillstånd efter uppdatering

- Testa grundläggande tillgänglighet (tangentbord, fokus, läsbara etiketter)

Kör säkerhets- och regionala scenario-kontroller

Samtyckesdata är känslig och ofta kopplad till identitet:

- Kör säkerhetskontroller (beroende-scanning, grundläggande penetrationstest)

- Testa regionala scenarier (olika standarder, ordalydelse och obligatoriska meddelanden), inklusive vad som händer när en användare byter land/region eller när region inte kan bestämmas

End-to-end-testning bör inkludera åtminstone ett “full journey”-script: registrera → bekräfta (om krävs) → ändra preferenser → verifiera att utskick blockeras/tillåts → exportera bevis på samtycke.

Distribuera, övervaka och behåll tillförlitlighet

Tjäna krediter för ditt bygge

Dela vad du bygger med Koder.ai eller rekommendera teammedlemmar och få plattforms-krediter.

En samtyckesapp är inte “ställ upp och glöm”. Människor förlitar sig på att den speglar deras val korrekt, varje gång. Tillförlitlighet handlar mest om drift: hur du distribuerar, observerar fel och återhämtar dig.

Separata miljöer (och håll data säker)

Använd tydlig separation mellan dev, staging och production. Staging bör likna produktion (samma integrationer, samma konfigurationsform), men undvik att kopiera riktig persondata. Om du behöver realistiska payloads för testning, använd syntetiska användare och anonymiserade identifierare.

Behandla migrationer som högriskhändelser

Samtyckeshistorik är juridiskt bevis, så planera databasmigrationer noggrant. Undvik destruktiva ändringar som skriver över eller slår ihop historiska rader. Föredra additiva migrationer (nya kolumner/tabeller) och backfills som bevarar den ursprungliga händelseträden.

Innan du levererar en migration, verifiera:

- gamla samtyckesposter validerar korrekt

- tidsstämplar och källor (webbform, API, import) förblir intakta

- roll-forward-skript inte omtolkar historiska värden

Övervaka det som betyder något (speciellt synk-fel)

Ställ in övervakning och larm för:

- misslyckade synkar till email/SMS/CRM (kösamlingar, retries)

- API-felkvoter och latensökningar på samtyckesendpoints

- ovanliga fall i registrerade samtyckeshändelser (kan indikera trasigt formulär)

Gör larm åtgärdbara: inkludera integrationsnamn, felkod och ett exempel på request-id för snabb felsökning.

Planera en rollback som skyddar användarval

Ha en rollback-strategi för releaser som av misstag ändrar default, bryter preferenscentret eller felhanterar opt-outs. Vanliga mönster inkluderar feature flags, blue/green-deploys och snabba “disable writes”-knappar som stoppar uppdateringar medan läsningar förblir tillgängliga.

Om du bygger detta snabbt kan funktioner som snapshots och rollback vara särskilt användbara. Till exempel, på Koder.ai kan du prototypa React-preferenscentret och en Go + PostgreSQL samtyckes-API, och sedan rulla tillbaka säkert om en ändring påverkar samtyckesfångst eller revisionsloggning.

Behåll ett runbook och uppdatera det

Underhåll lättviktig dokumentation: release-steg, larmdefinitioner, on-call-kontakter och incidentchecklistor. En kort runbook förvandlar ett stressigt driftavbrott till en förutsägbar procedur — och hjälper dig visa att du agerade snabbt och konsekvent.

Vanliga fallgropar och hur undvika dem

Även en välbyggd samtyckeshanteringsapp kan misslyckas i detaljerna. Dessa fallgropar syns ofta sent (vid juridisk granskning eller efter ett kundklagomål), så bygg mot dem tidigt.

1) Dold koppling mellan system

Ett vanligt fel är att låta downstream-verktyg tyst skriva över val — t.ex. att din ESP sätter en användare tillbaka till “subscribed” efter en import, eller att ett CRM-arbetsflöde uppdaterar samtyckefält utan kontext.

Undvik detta genom att göra din app till sanningskällan för samtycke och prenumerationspreferenser, och behandla integrationer som lyssnare. Föredra event-baserade uppdateringar (append-only events) framför periodiska synkar som kan skriva över tillstånd. Lägg till explicita regler: vem får ändra vad och från vilket system.

2) Överinsamling (särskilt IP/enhet)

Det frestar att logga allt “för säkerhets skull”, men att samla IP-adress, device-fingerprints eller exakt plats kan öka din efterlevnadsbörda och risk. Håll GDPR-samtyckesposter fokuserade på vad som behövs för att bevisa samtycke: användaridentifierare, syfte, tidsstämpel, policy/version, kanal och åtgärd. Om du lagrar IP/enhetsdata, dokumentera varför, begränsa retention och begränsa åtkomst.

3) Defaults och mörka mönster

Förkryssade rutor, förvirrande växlar, buntade syften (“marknadsföring + partners + profilering”) eller svårfunna avprenumereringar kan ogiltigförklara samtycke och skada förtroendet.

Använd klara etiketter, neutral design och säkra default-inställningar. Gör opt-out lika enkelt som opt-in. Om du använder dubbel opt-in, säkerställ att bekräftelsestegen är knuten till samma syften och policytext.

4) Policyändringar utan åter-samtycke

Din policytext, syftesbeskrivningar eller leverantörslista kommer att ändras. Om ditt system inte kan spåra versioner vet du inte vilka användare som gick med på vad.

Lagra en policy-/versionsreferens med varje samtyckeshändelse. När ändringar är materiella, trigga åter-samtycke och behåll det gamla beviset intakt.

5) Inte bestämma “bygga vs. köpa” tidigt

Att bygga ger kontroll, men är ett löpande arbete (revisioner, kantfall, leverantörsbyten). Att köpa kan minska time-to-value men begränsa anpassning.

Om du utvärderar alternativ, kartlägg först kraven och jämför totalkostnad och driftinsats. Om du vill komma igång snabbt utan att ge upp kodägarskap kan en prototypsplattform som Koder.ai hjälpa dig att sätta upp ett fungerande preferenscenter (React), backend-tjänster (Go) och en PostgreSQL-schema med revisionshändelser — och sedan exportera källkoden när du är redo att ta in det i din befintliga pipeline.

Om du vill ha en snabbare väg, se /prissättning.