17 mars 2025·8 min

VMware och Broadcom: när virtualisering blir kontrollplanet

En lättförståelig genomgång av hur VMware utvecklats till företags‑IT:s kontrollplan, och vad Broadcoms ägarskap kan innebära för budgetar, verktyg och team.

En lättförståelig genomgång av hur VMware utvecklats till företags‑IT:s kontrollplan, och vad Broadcoms ägarskap kan innebära för budgetar, verktyg och team.

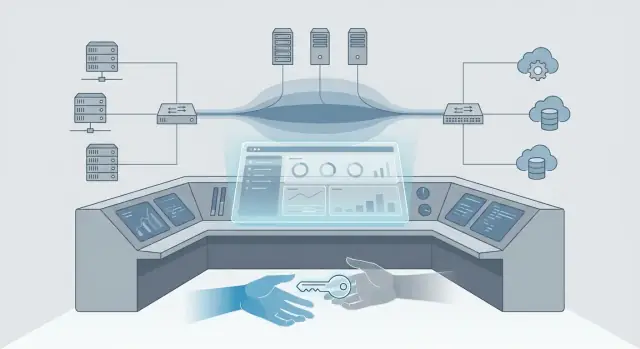

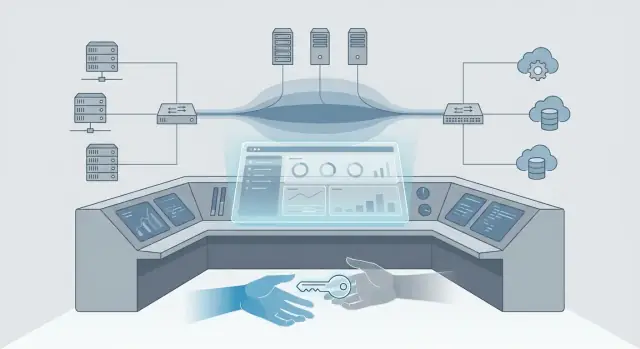

Virtualisering är, enkelt uttryckt, ett sätt att köra många “virtuella” servrar på en fysisk maskin — så att en enda låda säkert kan agera som flera. Ett kontrollplan är uppsättningen verktyg och regler som talar om för ett system vad som ska köras var, vem som får ändra det och hur det övervakas. Om virtualisering är motorn så är kontrollplanet instrumentpanelen, ratten och trafikreglerna.

VMware hjälpte inte bara organisationer att köpa färre servrar. Med tiden blev vSphere och vCenter platsen där teamen:

Därför betyder VMware mer än att “köra VM:ar.” I många företag blev det i praktiken infrastrukturens operativa lager — punkten där beslut genomförs och revisionsspår skapas.

Denna text ser på hur virtualisering växte till ett företagskontrollplan, varför den positionen är strategiskt viktig, och vad som tenderar att förändras när ägarskap och produktstrategi skiftar. Vi går kort igenom historiken och fokuserar sedan på praktiska effekter för IT‑team: drift, budgetsignalering, risk, beroenden i ekosystemet och realistiska alternativ (stanna, diversifiera eller migrera) under de kommande 6–18 månaderna.

Vi kommer inte gissa om konfidentiära färdplaner eller förutsäga specifika kommersiella drag. Istället fokuserar vi på observerbara mönster: vad som vanligtvis ändras först efter ett förvärv (paketering, licensiering, supportrutiner), hur dessa förändringar påverkar daglig drift, och hur du kan fatta beslut med ofullständig information — utan att frysa eller överreagera.

Virtualisering började inte som en storslagen “plattform”-idé. Den började som en praktisk lösning: för många underutnyttjade servrar, för mycket hårdvaruspridning och för många sena nattincidenter när en applikation hade hela den fysiska maskinen för sig själv.

I början var budskapet enkelt — kör flera arbetsbelastningar på en fysisk host och sluta köpa så många servrar. Det utvecklades snabbt till en driftvana.

När virtualisering blev vanlig var den största vinsten inte bara “vi sparade pengar på hårdvara.” Det var att team kunde upprepa samma mönster överallt.

Istället för att varje plats hade en unik serveruppsättning uppmuntrade virtualisering en konsekvent baslinje: liknande host‑byggen, delade mallar, förutsägbar kapacitetsplanering och gemensamma rutiner för patchning och återställning. Den konsistensen betydde mycket för:

Även när underliggande hårdvara skiljde sig kunde den operativa modellen vara i stort sett densamma.

När miljöerna växte flyttade tyngdpunkten från individuella hosts till centraliserad förvaltning. Verktyg som vCenter gjorde mer än att “hantera virtualisering” — de blev där administratörer utförde rutinuppgifter: åtkomstkontroll, inventarie, larm, klusterhälsa, resursallokering och säkra underhållsfönster.

I många organisationer, om något inte var synligt i förvaltningskonsolen, var det i praktiken inte hanterbart.

En enda standardplattform kan överträffa en samling bästa‑i‑klassen‑verktyg när du värderar repeterbarhet. “Tillräckligt bra överallt” betyder ofta:

Så stärktes virtualiseringens roll från kostnadspolitik till standardpraxis — och banade väg för att bli ett företags kontrollplan.

Virtualisering började som ett sätt att köra fler arbetsbelastningar på färre servrar. Men när de flesta applikationer levde på en delad virtuell plattform blev “platsen du klickar först” också platsen där beslut verkställs. Så utvecklas ett hypervisorstack till ett företags kontrollplan.

IT‑team hanterar inte bara “compute.” Den dagliga driften spänner över:

När dessa lager orkestreras från en konsol blir virtualisering den praktiska mittpunkten för drift — även när underliggande hårdvara är diversifierad.

En nyckelförskjutning är att provisioning blir policydriven. Istället för “bygg en server” definierar team styrregler: godkända bilder, storleksgränser, nätverkszoner, backup‑regler och behörigheter. Förfrågningar översätts till standardiserade utfall.

Det är därför plattformar som vCenter börjar fungera som ett operativsystem för datacentret: inte för att de kör dina appar, utan för att de bestämmer hur appar skapas, placeras, skyddas och underhålls.

Mallbilder, golden images och automationspipelines låser tyst in beteenden. När team standardiserar på en VM‑mall, en taggningsmodell eller ett arbetsflöde för patchning och återställning sprider det sig över avdelningar. Med tiden är plattformen inte bara värd för arbetsbelastningar — den inbäddar driftsvanor.

När en konsol kör “allt” rör sig tyngdpunkten från servrar till styrning: godkännanden, bevis för efterlevnad, separation av uppgifter och ändringskontroll. Därför påverkar ägarskiften eller strategiändringar inte bara prisbilden — de påverkar hur IT arbetar, hur snabbt det kan reagera och hur säkert det kan förändras.

När folk kallar VMware ett “kontrollplan” menar de inte att det bara är platsen där virtuella maskiner körs. De menar att det är platsen där dagligt arbete koordineras: vem som kan göra vad, vad som är säkert att ändra och hur problem upptäcks och löses.

Det mesta av IT‑arbetet sker efter initial driftsättning. I en VMware‑miljö bor Day‑2‑driften i kontrollplanet:

Eftersom dessa uppgifter är centraliserade bygger team upp upprepbara runbooks runt dem — ändringsfönster, godkännande‑steg och ”kända bra” sekvenser.

Med tiden blir VMware‑kunskap driftsmässigt muskelflöde: namngivningsstandarder, klusterdesignmönster och återställningsövningar. Det är svårt att ersätta inte för att alternativ saknas, utan för att konsekvens minskar risken. En ny plattform innebär ofta att man måste lära om edge‑fall, skriva om runbooks och återvalidera antaganden under press.

Vid en driftstörning förlitar sig insatsteamet på kontrollplanet för:

Om dessa arbetsflöden förändras kan medeltiden till återhämtning också förändras.

Virtualisering står sällan ensam. Backup, övervakning, katastrofåterställning, konfigurationshantering och ticket‑system integreras tätt med vCenter och dess API:er. DR‑planer kan anta specifikt replikationsbeteende; backupjobb kan bero på snapshots; övervakning kan förlita sig på taggar och mappar. När kontrollplanet skiftar är dessa integrationer ofta de första överraskningarna du behöver inventera och testa.

När en så central plattform som VMware får ny ägare bryts tekniken sällan över en natt. Vad som ändras först är oftast den kommersiella inramningen: hur du köper, hur du förnyar och vad som räknas som normalt i budget och support.

Många team får fortfarande stort operativt värde av vSphere och vCenter — standardiserad provisioning, konsekvent drift och en välkänd verktygskedja. Det värdet kan bestå även om de kommersiella villkoren förändras snabbt.

Det är hjälpsamt att se dessa som två olika samtal:

Ny ägare har ofta mandat att förenkla katalogen, öka genomsnittligt kontraktsvärde eller flytta kunder in i färre paket. Det kan leda till förändringar i:

De mest praktiska oroarna är ibland tråkiga men verkliga: “Vad kommer detta att kosta nästa år?” och “Kan vi få flerårig förutsägbarhet?” Ekonomi vill ha stabila prognoser; IT vill försäkran om att en förnyelse inte tvingar fram brådskande arkitektoniska beslut.

Innan ni pratar pengar, bygg en ren faktabas:

Med det på plats kan ni förhandla från tydlighet—oavsett om planen är att stanna, diversifiera eller förbereda en migrationsväg.

När en plattformsleverantör ändrar strategi är det första många team känner inte en ny funktion — det är ett nytt sätt att köpa och planera. För VMware‑kunder som följer Broadcoms riktning visar sig praktiska effekter ofta i paket, prioriteringar i färdplanen och vilka produkter som får mest uppmärksamhet.

Paketering kan vara till verklig nytta: färre SKU:er, mindre osäkerhet om tillägg och tydligare standardisering. Bytet innebär dock en kompromiss. Om paketet innehåller komponenter ni inte använder (eller inte vill standardisera på) kan ni hamna med hyllvaror eller pressas mot en “en storlek passar de flesta”-arkitektur. Paket kan också göra det svårare att gradvis prova alternativ — eftersom ni inte längre köper bara den del ni behöver.

Produktfärdplaner tenderar att gynna de kundsegment som driver mest intäkter och förnyelser. Det kan innebära:

Inget av detta är nödvändigtvis dåligt — men det förändrar hur ni bör planera uppgraderingar och beroenden.

Om vissa kapabiliteter blir nedprioriterade tenderar team att fylla luckorna med punktlösningar (backup, övervakning, säkerhet, automation). Det löser akuta problem men kan skapa långsiktig verktygsspridning: fler konsoler, fler kontrakt, fler integrationer att underhålla och fler ställen där incidenter kan gömma sig.

Be om tydliga åtaganden och gränser:

Dessa svar förvandlar “strategisk förändring” till konkreta planeringsunderlag för budget, bemanning och risk.

När VMware betraktas som ett kontrollplan stannar en licens‑ eller paketeringsändring inte i upphandling. Den förändrar hur arbetet flyter i IT: vem som kan godkänna ändringar, hur snabbt miljöer kan provisioneras och vad “standard” betyder över teamen.

Plattformsadministratörer känner ofta av första ordningens effekter. Om rättigheter förenklas till färre paket kan den dagliga driften bli mindre flexibel: ni kan behöva interna godkännanden för att använda en funktion som tidigare var “där”, eller tvingas standardisera på färre konfigurationer.

Det visar sig som mer administrativt arbete på platser man inte alltid ser — licenskontroller innan projekt startar, tajtare ändringsfönster för att synkronisera uppgraderingar och mer samordning med säkerhets‑ och applikationsteam kring patchning och konfigurationsdrift.

App‑team mäts oftast på prestanda och upptid, men plattformsförändringar kan ändra underliggande antaganden. Om kluster återbalanseras, host‑antal ändras eller funktioner justeras för att matcha nya rättigheter kan applikationsägare behöva testa kompatibilitet och re‑baselina prestanda.

Det gäller särskilt arbetsbelastningar som förlitar sig på specifikt lagrings‑, nätverks‑ eller HA/DR‑beteende. Det praktiska utfallet: mer strukturerade testcykler och tydligare dokumentation av “vad denna app behöver” innan förändringar godkänns.

Om virtualiseringslagret är er verkställande punkt för segmentering, privilegierad åtkomst och revisionsspår påverkar varje skifte i verktyg eller standardkonfigurationer efterlevnaden.

Säkerhetsteam kommer att driva på för tydligare separation av uppgifter (vem kan ändra vad i vCenter), konsekvent logglagring och färre undantagskonfigurationer. IT‑team bör räkna med mer formaliserade åtkomstgranskningar och ändringsloggar.

Även om triggern är kostnad har den operativa effekten spridning: chargeback-/showback‑modeller kan behöva uppdateras, kostnadscenter kan omförhandla vad de anser vara “inkluderat” och prognoser blir ett samarbete med plattforms‑teamet.

Ett gott tecken på att ni betraktar virtualisering som ett kontrollplan är när IT och ekonomi planerar tillsammans i stället för att lösa överraskningar efter en förnyelse.

När en plattform som VMware ändrar ägarskap och strategi visar sig de största riskerna ofta i de “tysta” delarna av IT: kontinuitetsplaner, supportförväntningar och daglig driftssäkerhet. Även om inget går sönder omedelbart kan antaganden ni litat på i åratal förändras.

Ett större plattformsbyte kan påverka backup, katastrofåterställning och arkivering subtilt. Backupprodukter kan bero på specifika API:er, vCenter‑behörigheter eller snapshot‑beteenden. DR‑runbooks antar ofta vissa klusterfunktioner, nätverksstandarder och orkestreringssteg. Retentionsplaner kan också påverkas om lagringsintegrationer eller arkivflöden ändras.

Åtgärd: validera er end‑to‑end‑återställningsprocess (inte bara backup‑framgång) för de system som spelar störst roll — tier 0‑identitet, förvaltningsverktyg och nyckelaffärsappar.

Vanliga riskområden är mer operativa än kontraktuella:

Den praktiska risken är driftstopp från “okända okända”, inte bara högre kostnader.

När en plattform dominerar får ni standardisering, ett mindre kompetensavtryck och konsekvent verktygslåda. Motparten är beroende: färre vägar ut om licensiering, support eller produktfokus skiftar. Koncentrationsrisken är störst när VMware understödjer inte bara arbetsbelastningar utan också identitet, backup, loggning och automation.

Dokumentera vad ni faktiskt kör (versioner, beroenden och integrationspunkter), skärp åtkomstgranskningar för vCenter/admin‑roller och sätt en testrytm: kvartalsvisa återställningstester, halvårsvisa DR‑övningar och en för‑uppgradering‑valideringschecklista som inkluderar hårdvarukompatibilitet och bekräftelser från tredjepartsleverantörer.

Dessa steg minskar operativ risk oavsett åt vilket håll er strategi går.

VMware opererar sällan ensam. De flesta miljöer förlitar sig på ett nätverk av hårdvaruleverantörer, managed service‑leverantörer (MSP:er), backupplattformar, övervakningsverktyg, säkerhetsagenter och katastrofåterställningstjänster. När ägarskap och produktstrategi ändras visar sig “spridningsradien” ofta först i detta ekosystem — ibland innan ni märker något inne i vCenter.

Hårdvaruleverantörer, MSP:er och ISV:er anpassar sitt stöd till specifika versioner, editioner och driftsmönster. Deras certifieringar och supportmatriser avgör vad de felsöker — och vad de kommer be er uppgradera innan de engagerar sig.

En licens‑ eller paketeringsändring kan indirekt tvinga fram uppgraderingar (eller hindra dem), vilket påverkar om er servermodell, HBA, NIC, lagringsarray eller backup‑proxy finns kvar på den stödjade listan.

Många tredjepartsverktyg har historiskt prissatt eller paketerat kring “per socket”, “per host” eller “per VM”-antaganden. Om plattformens kommersiella modell ändras kan dessa verktyg justera hur de räknar användning, vilka funktioner som kräver tillägg eller vilka integrationer som ingår.

Supportförväntningar kan också ändras. En ISV kan till exempel kräva specifik API‑åtkomst, plugin‑kompatibilitet eller minimum‑vSphere/vCenter‑versioner för att stödja en integration. Med tiden går “det fungerade tidigare” över till “det fungerar, men bara på dessa versioner och nivåer”.

Containrar och Kubernetes minskar ofta trycket från VM‑sprawl, men de eliminerar inte behovet av virtualisering i många företag. Team kör ofta Kubernetes på VM:ar, beroende av virtuell nätverk- och lagringspolicyer, och använder befintliga backup‑ och DR‑mönster.

Det betyder att interoperabilitet mellan containerverktyg och virtualiseringslagret fortfarande är viktig — särskilt kring identitet, nätverk, lagring och observerbarhet.

Innan ni bestämmer er för att “stanna, diversifiera eller migrera”, inventera de integrationer ni förlitar er på: backup, DR, övervakning, CMDB, sårbarhetsskanning, MFA/SSO, nätverks-/säkerhetsoverlays, lagringsplugins och MSP‑runbooks.

Validera sedan tre saker: vad som stöds idag, vad som stöds på er nästa uppgradering, och vad som blir osupporterat om paketering/licensändringar förändrar hur ni driftsätter eller hanterar plattformen.

När virtualisering fungerar som ert dagliga kontrollplan kan en förändring inte behandlas som en simpel “plattformswap”. De flesta organisationer hamnar på en av fyra vägar — ibland i kombination.

Att stanna betyder inte att “göra ingenting.” Det brukar innebära att ni skärper inventarie, standardiserar klusterdesign och tar bort oavsiktlig sprawl så att ni bara betalar för det ni faktiskt kör.

Om ert främsta mål är kostnadskontroll, börja med att rättdimensionera hosts, reducera underutnyttjade kluster och validera vilka funktioner ni verkligen behöver. Om målet är resiliens, fokusera på driftshygien: patch‑rytm, backup‑tester och dokumenterade återställningssteg.

Optimering är det vanligaste kortsiktiga draget eftersom det minskar risk och köper tid. Vanliga åtgärder inkluderar att konsolidera förvaltningsdomäner, rensa upp mallar/snapshots och anpassa lagrings-/nätverksstandarder så att framtida migrationer blir mindre smärtsamma.

Diversifiering fungerar bäst när ni väljer “säkra” zoner för att införa en annan stack utan att re‑plattforma allt på en gång. Vanliga användningsfall:

Målet är oftast leverantörsdiversifiering eller agilitet, inte omedelbar ersättning.

”Migrera” betyder mer än att flytta VM:ar. Planera för hela paketet: arbetsbelastningar, nätverk (VLAN, routing, brandväggar, lastbalanserare), lagring (datastores, replikering), backup, övervakning, identitet/åtkomst och — ofta underskattat — kompetens och driftsrutiner.

Sätt realistiska mål från början: prioriterar ni pris, leveranshastighet, riskreduktion eller strategisk flexibilitet? Klara prioriteringar förhindrar att en migration blir ett oändligt ombygge.

Om VMware är ert operativa kontrollplan bör beslut om VMware/Broadcom‑strategi börja med er miljö, inte med ett leverantörsmeddelande. Under de kommande 6–18 månaderna: ersätt antaganden med mätbara fakta och välj sedan en väg baserat på risk och operativ lämplighet.

Skapa en inventarie som driftsteamet skulle lita på under en incident, inte ett kalkylblad gjort för upphandling.

Denna inventarie är grunden för att förstå vad vCenter‑drift verkligen möjliggör — och vad som blir svårt att återskapa annanstans.

Innan ni diskuterar vSphere‑licenser eller alternativa plattformar, kvantifiera er baslinje och ta bort uppenbart spill.

Fokus på:

Rättdimensionering kan minska virtualiseringskostnader omedelbart och gör migrationsplaneringen mer korrekt.

Skriv ner beslutskriterier och vikta dem. Vanliga kategorier:

Välj en representativ arbetsbelastning (inte den enklaste) och kör en pilot med:

Behandla piloten som repetition för Day‑2‑drift — inte bara en migrationsdemo.

I verkliga miljöer är en stor del av kontrollplanet mängden småsystem runt det: inventariespår, förnyelse‑dashboards, åtkomstgranskningsflöden, runbook‑checklistor och koordination av ändringsfönster.

Om ni snabbt behöver bygga eller modernisera dessa verktyg kan en vibe‑coding‑plattform som Koder.ai hjälpa team att skapa lätta interna webbappar via ett chattgränssnitt (med planeringsläge, snapshots/rollback och export av källkod). Till exempel kan ni prototypa en vCenter‑integrerad inventarieapp eller en förnyelseberedskapsdashboard (React‑frontend, Go + PostgreSQL‑backend), hosta den på en egen domän och iterera snabbt utan att vänta på en full utvecklingscykel.

Du behöver inte en färdig “plattformstrategi” för att göra framsteg. Målet den här veckan är att minska osäkerhet: känn era datum, känn ert täckningsläge och känn vem som måste vara med i rummet när besluten kommer.

Börja med fakta du kan peka på i ett möte.

Ägarskiften och licensändringar kan skapa överraskningar när olika team sitter på olika bitar av pusslet.

Sätt ihop en kort arbetsgrupp: plattform/virtualisering, säkerhet, applikationsägare och ekonomi/upphandling. Kom överens om:

Sikta på “tillräckligt bra för att uppskatta risk och kostnad”, inte en perfekt inventarie.

Behandla detta som en kontinuerlig förvaltningscykel, inte ett engångsprojekt.

Granska kvartalsvis: leverantörsfärdplan/licensuppdateringar, löptidskostnader vs. budget och operativa KPI:er (antal incidenter, patch‑efterlevnad, resultat av återställningstester). Lägg utfall i era nästa förnyelse‑ och migrationsplaneringsanteckningar.

En hypervisor kör VM:ar. Ett kontrollplan är lagret för beslut och styrning som bestämmer:

I många företag blir vCenter den plats man klickar först — därför fungerar det som ett kontrollplan, inte bara ett virtualiseringsverktyg.

För att det operativa värdet samlas i standardisering och repeterbarhet, inte bara i konsolidering. vSphere/vCenter blir ofta den gemensamma ytan för:

När dessa vanor sitter i ryggmärgen påverkar en plattformsbyte dag‑2-driften lika mycket som var VM:arna körs.

Day‑2-operationer är återkommande uppgifter som fyller kalendern efter första driftsättningen. I en VMware‑centrerad miljö omfattar det typiskt:

Om era runbooks förutsätter dessa arbetsflöden blir hanteringslagret i praktiken en del av ert operativa system.

De syns ofta först när antaganden ändras. Vanliga dolda beroenden är:

Inventera dessa tidigt och testa dem under uppgraderingar eller piloter, inte först när en förnyelse tvingar ett tajt schema.

Vanligtvis förändras den kommersiella omslagningen innan tekniken gör det. Team märker oftast skillnad i:

Hantera det i två spår: bevara produktvärdet operativt samtidigt som ni minskar kommersiell osäkerhet kontraktuellt.

Bygg en faktabas så inköpsdiskussioner inte blir gissningar:

Det låter er förhandla med klarhet och bedöma alternativ med realistisk omfattning.

Det kan förlänga återhämtningstiden och öka risken eftersom responders förlitar sig på kontrollplanet för:

Om verktyg, roller eller arbetsflöden ändras, planera för omutbildning, omdesign av roller och uppdaterade incident‑runbooks innan ni antar att MTTR förblir oförändrat.

Inte alltid. Paket kan förenkla inköp och standardisera driftsättningar, men nackdelarna är verkliga:

Praktiskt tips: kartlägg varje komponent i paketet mot ett verkligt operativt behov (eller en tydlig plan för adoption) innan ni accepterar det som ”ny standard”.

Börja med att minska osäkerhet och köp dig tid:

Dessa åtgärder sänker risken oavsett om ni stannar, diversifierar eller migrerar.

Använd en kontrollerad pilot som testar driften, inte bara migrationsmekaniken:

Behandla piloten som en repetition för Day‑2‑drift — patchning, övervakning, backup och åtkomstkontroll — inte som en engångsdemonstration.