Vad appen måste hantera (och varför)

En begäran om tillgång till data—ofta kallad DSAR (Data Subject Access Request) eller SAR (Subject Access Request)—är när en person ber er organisation om vilka personuppgifter ni har om dem, hur ni använder dem och att få en kopia. Om ditt företag samlar in kund-, användar-, anställd- eller prospektsdata bör du räkna med att sådana begäranden kommer att ske.

Att hantera dem väl handlar inte bara om att undvika böter. Det handlar om förtroende: ett tydligt, konsekvent svar visar att ni förstår era data och respekterar människors rättigheter.

Regler och begärandetyper ni behöver stödja

De flesta team utgår från GDPR och CCPA/CPRA först, men appen bör vara tillräckligt flexibel för att hantera flera jurisdiktioner och interna policys.

Vanliga begärandetyper inkluderar:

- Åtkomst: tillhandahåll en kopia av datan och nödvändig kontext (källor, syften, mottagare, lagringstid där det är tillämpligt).

- Radering: radera data där ni får, och dokumentera undantag (t.ex. bedrägeribekämpning, rättsliga skyldigheter).

- Korrigering: rätta felaktig personlig information i systemen.

- Portabilitet: leverera data i ett återanvändbart format för överföring.

Även inom “åtkomst” kan omfattningen variera: en kund kan be om “allt ni har” eller data kopplad till ett specifikt konto, tidsintervall eller produkt.

Vem kommer att hantera arbetsflödet

En DSAR-app sitter i gränslandet mellan flera intressenter:

- Privacy/juridik definierar policy, godkännanden och svarsinnehåll.

- Support tar emot begäranden och kommunicerar med den som begär.

- Security säkerställer identitetskontroller, loggning och säker leverans.

- Engineering/IT underhåller connectorer, datakällor och driftsäkerhet.

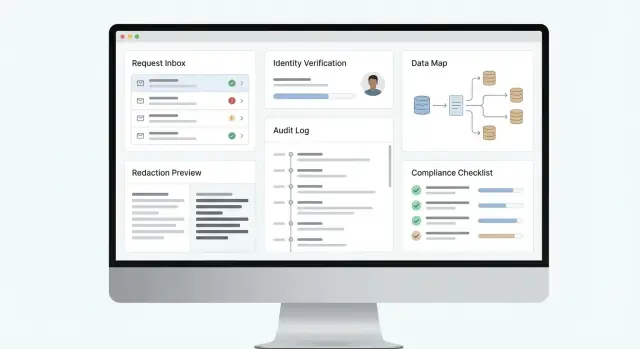

Hur ”bra gjort” ser ut

En stark DSAR-webbapp gör varje begäran tidsmässig, spårbar och konsekvent. Det betyder tydligt intag, pålitlig identitetsverifiering, förutsägbar datainsamling över system, dokumenterade beslut (inklusive avslag eller partiell uppfyllelse) och en granskningsbar historik över vem som gjorde vad och när.

Målet är en upprepbar process ni kan försvara—internt och inför tillsynsmyndigheter—utan att varje ärende blir en brandövning.

Definiera era grundläggande krav och framgångsmått

Innan ni designar skärmar eller väljer verktyg, bli tydlig med vad “klart” betyder för er organisation. En webbapp för dataåtkomst lyckas när den pålitligt för varje begäran från intag till leverans, möter lagstadgade tidsfrister (GDPR, CCPA-processer osv.) och lämnar en försvarbar spårbarhet.

Börja med det minsta end-to-end-arbetsflödet

Dokumentera det kärn-DSAR-arbetsflöde er app måste stödja från dag ett:

- Intag och spårning från början till slut: fånga begärandetyp (åtkomst, radering, korrigering, portabilitet), jurisdiktion, regler för förfallodatum och statusändringar från “mottaget” till “uppfyllt/avvisat”.

- Identitetsverifiering och behörighetskontroller: bekräfta att den som begär är den de utger sig för att vara, och validera att de har rätt att agera (t.ex. förälder/vårdnadshavare, auktoriserad ombud).

- Datainhämtning över system och strukturerad leverans: hitta personuppgifter i prioriterade system, slå ihop dubbletter och producera en export som är läsbar och konsekvent.

- Revisionsbarhet: vem gjorde vad, när och varför: registrera varje handling (verifieringsresultat, sökningar, godkännanden, maskningar, kommunikationer) så ni kan motivera besluten.

Håll det praktiskt: definiera vilka intagskanaler ni accepterar (endast webbformulär vs. e-post/manuell inskrivning), vilka språk/lokaler som spelar roll och vilka “edge cases” ni hanterar tidigt (delade konton, före detta anställda, minderåriga).

Definiera mätbara framgångsmått (så ni kan förbättra)

Gör krav till KPI:er ert team kan följa veckovis:

- Tid till kvittens (t.ex. median från inskick till bekräftelse)

- Tid till slutförande och SLA-efterlevnadsgrad (andel stängda inom lagstadgade tidsfrister)

- Verifieringsresultat (godkänd andel, genomsnittstid för verifiering, andel som kräver manuell granskning)

- Automationsgrad (andel begäranden där nyckelsystem söktes via connectorer vs. manuellt arbete)

- Kvalitetsmått (återöppningsfrekvens på grund av saknad data, fel vid maskning, kundnöjdhet vid avslut)

- Revisionskompletthet (andel ärenden med nödvändiga bevis och loggade godkännanden)

Klargör omfattning och ägarskap

Skriv ner vem som äger varje steg: privacy-teamet, support, security, juridik. Definiera roller och behörigheter övergripande nu—detta blir accesskontroller och revisionsloggar senare.

Om ni standardiserar hur ni rapporterar framsteg till intressenter, bestäm vad som är den “enda sanningskällan” (appen) och vad som måste exporteras till interna rapportverktyg.

Välj en arkitektur som skalar med efterlevnadskraven

En webbapp för dataåtkomst är mer än ett formulär och en exportknapp. Arkitekturen måste stödja strikta tidsfrister, bevis för revisorer och frekventa policyförändringar—utan att varje begäran blir ett specialprojekt.

Separera upplevelser: den som begär, privacy-teamet och systemen

De flesta team får slutligen tre “ansikten” av produkten:

- Användarportal (begäraren): skicka in en begäran, ladda upp handlingar vid behov, följ status och ta emot slutpaketet.

- Admin-portal (privacy-teamet): triagera, validera identitet, söka, granska/maska, godkänna och publicera svar.

- Interna API:er: låt system (CRM, support, datalager) byta statusuppdateringar och bevis automatiskt.

Att hålla dessa separata (även om de delar kodbas) gör behörigheter, granskning och framtida ändringar mycket enklare.

Kärntjänster som förblir stabila när du lägger till connectorer

Ett skalbart DSAR-flöde bryts ofta ner i några viktiga tjänster:

- Intag: fångar begäranden från webbformulär, e-post eller tickets.

- Identitet: verifiering, behörighetskontroller och riskbaserade eskaleringar.

- Connectorer: hämtar data från interna system och leverantörer.

- Uppfyllande: samlar resultat, kör matchningar och bygger svars-paketet.

- Notifieringar: påminnelser om deadlines, uppdateringar till den som begär och interna SLA-notifieringar.

Välj datalager som matchar efterlevnadsrealiteter

Använd:

- En operativ databas för ärendestatus och uppgifter.

- Object storage för genererade exportfiler och bilagor (med strikta åtkomstkontroller och utgångstid).

- En oföränderlig revisionslogg (append-only) för vem gjorde vad, när och varför.

Enkel app vs modulära tjänster

Börja med en enda deploybar app om volymen är låg och teamet är litet—färre rörliga delar, snabbare iteration. Gå mot modulära tjänster när antal connectorer, trafik eller revisionskrav växer, så ni kan uppdatera integrationer utan att riskera admin-flödet.

Var Koder.ai kan hjälpa (utan att ändra efterlevnadskraven)

Om ni bygger internt kan verktyg som Koder.ai snabba upp den initiala implementeringen genom att generera en fungerande React-baserad admin-portal och en Go + PostgreSQL-backend från en strukturerad konversation.

Två plattformsfunktioner är särskilt relevanta för kravstinna arbetsflöden:

- Planning mode för att kartlägga roller, ärendestatus och beviskrav innan ni genererar skärmar och API:er.

- Snapshots och rollback så connectorändringar och policytweaks snabbt kan återställas om de påverkar uppfyllande.

Ni behöver fortfarande privacy/juridik-godkännande och säkerhetsgranskning, men att accelerera “första användbara end-to-end-flödet” hjälper team att validera krav tidigt.

Intagsupplevelsen är där de flesta DSAR- och integritetsärenden lyckas eller misslyckas. Om människor inte kan skicka en begäran enkelt—eller om teamet inte kan triagera snabbt—missar ni tidsfrister, samlar in för mycket data eller tappar bort vad som lovats.

En praktisk webbapp stödjer flera ingångar, men normaliserar allt till en enda ärendepost:

- Publikt formulär för den som inte har konto.

- Autentiserad portal för inloggade kunder, där ni kan förifylla kända uppgifter och låta dem följa status.

- E-post-till-ticket-intag så begäranden skickade till privacy@… eller support@… blir ärenden automatiskt (med bilagor bevarade).

Nyckeln är konsekvens: oavsett kanal ska resultatet vara samma ärendefält, samma timers och samma revisionsspår.

Intagsformuläret bör vara kort och ändamålsdrivet:

- Identitetsinformation (bara det som krävs för senare verifiering): namn, kontaktmetod och eventuella kontoidentifierare ni redan använder.

- Begärans omfattning: åtkomst, radering, korrigering, portabilitet, “sälja/inte dela”, osv., plus valfri fritext.

- Jurisdiktion och tidsfrister: lands-/delstatsval (eller härlett från adress) så appen kan tillämpa rätt lagstadgad klocka.

Undvik att be om känsliga uppgifter “för säkerhets skull”. Om ni behöver mer information, begär det senare i verifieringssteget.

Definiera en enkel ärendelivscykel som teamet kan följa

Gör ärendetillstånd explicita och synliga för både personal och begäraren:

mottaget → verifierar → pågår → klart → levererat → stängt

Varje övergång bör ha tydliga regler: vem kan flytta den, vilka bevis som krävs (t.ex. verifiering slutförd) och vad som loggas.

Automatisera SLA:er, påminnelser och eskalering

Från det att ett ärende skapas, starta SLA-timers kopplade till tillämplig lagstiftning. Skicka påminnelser när deadlines närmar sig, pausa klockor när policyn tillåter (t.ex. vid väntan på förtydligande), och lägg till eskaleringsregler (t.ex. larma en chef om ärendet sitter i “verifierar” i 5 dagar).

Gör intag och livscykeldesign till att förändra efterlevnad från en inkorgsfråga till ett förutsägbart arbetsflöde.

Implementera identitetsverifiering och behörighetskontroller

Identitetsverifiering är där integritetsefterlevnad blir verklig: ni är på väg att lämna ut personuppgifter, så ni måste vara säkra på att begäraren är den registrerade personen (eller har laglig rätt att agera för dem). Bygg in detta i arbetsflödet som ett förstaklass-steg, inte som en eftertanke.

Välj verifieringsmetoder som passar er användarbas

Erbjud flera alternativ så legitima användare inte blockeras, samtidigt som processen är försvarbar:

- E-post med magisk länk (bra baseline för låg risk)

- SMS-engångskod (nyttigt när ni har ett verifierat nummer)

- Kontoinloggning (starkt när användaren redan har en autentiserad profil)

- Dokumentkontroll (ID-scan + selfie eller manuell granskning, används sparsamt)

Gör UI tydligt om vad som händer härnäst och varför. Förifyll kända data för inloggade användare om möjligt, och undvik att be om mer än nödvändigt.

Stöd representanter, ombud och minderåriga

Appen bör hantera fall där begäraren inte är den registrerade:

- Auktoriserade ombud/representanter: samla ett fullmaktsbrev eller annan auktorisation och verifiera både ombudets och den registrerades identitet.

- Föräldrar/vårdnadshavare för minderåriga: begär bevis på vårdnad där det krävs och säkerställ att svaren går till rätt part.

Modellera detta explicit i dataskiktet (t.ex. “requester” vs “data subject”) och logga hur behörigheten etablerades.

Använd riskbaserad verifiering (och förklara den)

Inte alla begäranden har samma risk. Sätt regler som automatiskt höjer verifieringsnivån när:

- Begäran involverar känsliga uppgifter (hälsa, ekonomi, exakt plats)

- Svaret kommer att innehålla dokument eller fritextanteckningar

- Begäran görs från en ny enhet, ovanlig region eller misstänkt e-postdomän

När ni eskalerar verifiering, visa en kort, lättförståelig anledning så det inte känns godtyckligt.

Lagra verifieringsbevis säkert—radera dem enligt schema

Verifieringsartefakter (ID, fullmakter, audit-händelser) ska vara krypterade, åtkomstbegränsade och synliga endast för begränsade roller. Spara bara vad ni behöver, ha en tydlig raderingstid och automatisera borttagning.

Behandla verifieringsbevis som känsliga uppgifter i sig, med poster i revisionsloggen som bevis för efterlevnad.

Kartlägg era data och bygg system-connectorer

Prototypa hela flödet

Validera ditt minsta end-to-end DSAR-flöde tidigt och iterera säkert när krav förändras.

En DSAR-app är bara så bra som dess synlighet i var personuppgifter faktiskt finns. Innan ni skriver en enda connector, bygg ett praktiskt systemregister som ni kan underhålla över tid.

Skapa en levande systeminventering

Börja med systemen som mest sannolikt innehåller personligt identifierbar information:

- Kärndatabaser (produktion, analys, datalager)

- SaaS-verktyg (CRM, e-postmarknadsföring, fakturering, produktanalys)

- Supportsystem (ärenden, chattloggar, samtalsinspelningar)

- Loggar och händelseströmmar (applikationsloggar, CDN/WAF, autentiseringsloggar)

För varje system, notera: ägare, syfte, lagrade datakategorier, tillgängliga identifierare (e-post, användar-ID, enhets-ID), åtkomstmetod (API/SQL/export) och eventuella begränsningar (rate limits, retention, leverantörstid). Denna inventering blir er “sanningskälla” när begäranden kommer in.

Bygg connectorer som matchar källan

Connectorer behöver inte vara avancerade; de måste vara tillförlitliga:

- API-hämtningar för SaaS-verktyg (inkrementell synk när möjligt)

- Databassökningar för förstapartssystem (parameteriserade frågor med identifierare)

- Leverantörsexport för verktyg utan API (dokumentera format, frekvens och vem som triggar dem)

Håll connectorer isolerade från resten av appen så ni kan uppdatera dem utan att bryta arbetsflödet.

Normalisera data för granskning

Olika system beskriver samma person på olika sätt. Normalisera hämtade poster till ett konsekvent schema så granskare inte behöver jämföra äpplen och päron. Ett enkelt, fungerande modell är:

person_identifier (vad ni matchade på)data_category (profil, kommunikation, transaktioner, telemetri)field_name och field_valuerecord_timestamp

Spåra proveniens för varje fält

Proveniens gör resultaten försvarbara. Spara metadata tillsammans med varje värde:

- Källsystem och objekt/tabell

- Hämtningstid och ursprunglig tidsstämpel

- Matchmetod (exakt, fuzzy) och konfidenspoäng

När någon frågar “Var kom detta ifrån?” kan ni ge ett precist svar—och en väg för att rätta eller ta bort det om det krävs.

Bygg sök- och matchningsmotorn för data

Detta är delen “hitta allt om den här personen” i er app—och den del som mest kan skapa integritetsrisk om den är slarvig. En bra sök- och matchningsmotor är genomtänkt: den söker tillräckligt brett för att vara komplett, men tillräckligt snävt för att undvika att dra in fel personers data.

Börja med en tydlig sökstrategi

Designa mot de identifierare ni pålitligt kan samla in vid intag. Vanliga startpunkter är e-post, telefonnummer, kund-ID, ordernummer och postadress.

Utöka sedan till identifierare som ofta finns i produkt- och analysdata:

- Länkade konton (förälder/barn-konton, hushållsprofiler, arbetsplatsadmins)

- Enhets-ID och reklamidentifierare (när tillämpligt och lagligt möjligt)

- Sessions-ID och cookie-identerare (vanligtvis lägre konfidens)

För system utan stabil nyckel, lägg till fuzzy matching (t.ex. normaliserade namn + adress) och behandla resultaten som “kandidater” som kräver granskning.

Minimera överinsamling som standard

Undvik frestelsen att “exportera hela användartabellen.” Bygg connectorer som kan fråga efter identifierare och bara returnera relevanta fält när det är möjligt—särskilt för loggar och händelseströmmar. Att hämta mindre minskar granskningstid och risken att lämna ut någon annans data.

Ett praktiskt mönster är en tvåstegsflöde: (1) kör lätta “finns det?”-kontroller, sedan (2) hämta fulla poster endast för bekräftade träffar.

Tvinga multitenant-isolering

Om appen tjänar flera varumärken, regioner eller affärsenheter måste varje fråga bära en tenant-scope. Applicera tenant-filter i connector-lagret (inte bara i UI) och validera dem i tester för att förhindra cross-tenant-läckage.

Hantera verklighetens röriga edge cases

Planera för dubbletter och osäkerheter:

- Dubblettprofiler över system och tid

- Delade e-postadresser (familjeinkorgar, rolladresser som billing@)

- Sammanfogade konton och historiska identifierare

Spara matchkonfidens, bevis (vilken identifierare matchade) och tidsstämplar så granskare kan förklara—och försvara—varför poster inkluderades eller uteslöts.

Lägg till granskning, maskning och paketering av svar

Spåra DSAR-framgångsmått

Bygg enkla dashboards för SLA-tider, verifieringsresultat och revisionskompletthet.

När er sökmotor samlat relevanta poster bör ni inte skicka dem direkt till begäraren. De flesta organisationer behöver ett manuellt granskningssteg för att förhindra oavsiktlig utlämning av tredje parts personuppgifter, konfidentiell affärsinformation eller innehåll som är begränsat enligt lag eller avtal.

Bygg en granskningskö som folk faktiskt kan använda

Skapa en strukturerad “case review”-yta som låter granskare:

- Se det sammanställda datasetet grupperat per källsystem (CRM, support, fakturering, produktloggar)

- Filtrera efter datakategori (identifierare, kommunikationer, transaktioner, enhetsdata)

- Öppna underliggande bevis (post-ID, tidsstämplar, ursprungssystem)

- Lägga interna anteckningar och begära omhämtning om något verkar ofullständigt

Här standardiserar ni också beslut. En liten uppsättning beslutstyper (inkludera, maska, undanta, kräver juridisk granskning) håller svaren konsekventa och enklare att revidera.

Maskning och undantag: behandla dem som förstaklass-funktioner

Appen bör stödja både att ta bort känsliga delar av en post och att exkludera hela poster när utlämning inte är tillåten.

Maskning bör täcka:

- Tredjepartsdata (namn, e-postadresser, telefonnummer i meddelandetrådar)

- Konfidentiell affärsinformation (interna verktygsdetaljer, säkerhetskänsliga identifierare)

- Fritextfält där känsligt innehåll ofta gömmer sig (anteckningar, transkript, bilagor)

Undantag ska vara möjliga när data inte får lämnas ut, med dokumenterade skäl (t.ex. juridiskt privilegierat material, affärshemligheter eller innehåll som skulle skada andra).

Följ inte bara med att dölja data—fånga motivet i strukturerad form så ni kan försvara beslutet senare.

Paketera leverabler för både människor och maskiner

De flesta DSAR-flöden fungerar bäst när ni genererar två leverabler:

- En människoläsbar rapport (HTML/PDF) som sammanfattar vad ni hittade och vad som maskades eller undantogs

- En maskinläsbar export (JSON/CSV) med de utlämnade uppgifterna i ett förutsägbart schema

Inkludera användbar metadata genomgående: källor, relevanta datum, förklaringar till maskningar/undantag och tydliga nästa steg (hur man ställer frågor, överklagar eller rättar data). Detta gör svaret från en datamass till ett begripligt utfall.

Om ni vill ha en konsekvent känsla över ärenden, använd en svars-mall och håll den versionshanterad så ni kan visa vilken mall som användes vid uppfyllandet. Para detta med revisionsloggar så varje förändring i paketet kan spåras.

Säkerhetskontroller, behörigheter och revisionsloggar

Säkerhet är ingen funktion ni “lägger till senare” i en DSAR-app—det är grunden som hindrar känsliga personuppgifter från att läcka och som bevisar att ni hanterade varje begäran korrekt. Målet är enkelt: bara rätt personer ska se rätt data, varje åtgärd ska gå att spåra och exporterade filer ska vara svåra att missbruka.

Rollbaserade behörigheter (RBAC)

Börja med tydlig, rollbaserad åtkomstkontroll så ansvar inte suddas ut. Typiska roller inkluderar:

- Privacy admin: konfigurerar policyer, connectorer, mallar och eskaleringar.

- Granskare: inspekterar hämtade poster, flaggar edge cases, föreslår maskningar.

- Godkännare: slutligt godkännande före utlämning.

- Revisor: read-only åtkomst till ärendehistorik, bevis och rapporter.

Håll behörigheterna granulära. Exempelvis kan en granskare se hämtade data men inte ändra tidsfrister, medan en godkännare kan släppa ett svar men inte redigera connector-credentials.

Oföränderlig revisionslogg (bevisa vad som hände)

Ert DSAR-flöde bör generera en append-only revisionslogg som täcker:

- Vem som visade, ändrade, exporterade eller raderade något

- Vilka poster som åtkoms (åtminstone identifierare och källsystem)

- När åtgärderna skedde (tidsstämplar med tidszon)

- Varför åtgärderna gjordes (ärendenoteringar, beslutskoder)

Gör revisionsposter svåra att manipulera: begränsa skrivåtkomst till applikationstjänsten, förhindra redigeringar och överväg write-once-lagring eller hashing/signering av loggbatcher.

Revisionsloggar är också där ni försvarar beslut som partiell utlämning eller avslag.

Kryptering, nycklar och hantering av hemligheter

Kryptera i transit (TLS) och i vila (databaser, objektlagring, backups). Lagra hemligheter (API-token, databaslösenord) i en dedikerad hemlighetshanterare—inte i kod, konfigurationsfiler eller supporttickets.

För exporter, använd kortlivade, signerade nedladdningslänkar och krypterade filer där det är lämpligt. Begränsa vem som kan generera exporter och sätt automatisk utgångstid.

Missbruksskydd och säkra nedladdningar

Integritetsappar lockar till sig scraping och social engineering-försök. Lägg till:

- Rate limits och throttling på portaler och nedladdningsendpoints

- Anomalidetektion (plötsliga toppar i ärenden, återkommande misslyckad verifiering, ovanlig admin-aktivitet)

- Säkra nedladdningar (virusgenomsökning, vattenmärkning och “view-only” alternativ för intern granskning)

Dessa kontroller minskar risken samtidigt som systemet är användbart för riktiga kunder och interna team.

Notifieringar, tidsfrister och kundkommunikation

Ett DSAR-flöde lyckas eller misslyckas på två saker kunder märker direkt: om ni svarar i tid, och om era uppdateringar känns tydliga och trovärdiga. Behandla kommunikationen som en förstaklass-funktion—inte som några mejl som lutas på i slutet.

Mallbaserade meddelanden som är konsekventa

Börja med ett litet antal godkända mallar som teamet kan återanvända och lokalisera. Håll dem korta, specifika och fria från juridiskt krångel.

Vanliga mallar att bygga in:

- ”Verifiering krävs”: vad ni behöver, hur man skickar det och vad som händer härnäst

- ”Förlängningsmeddelande”: skäl, nytt förfallodatum och vad som pågår

- ”Slutfört”: vad som levererades, hur man når det säkert och hur man ställer följdfrågor

Lägg till variabler (ärende-ID, datum, portal-länk, leveransmetod) så appen kan fylla i detaljer automatiskt, samtidigt som formuleringen är juridiskt godkänd.

Deadline-spårning per jurisdiktion och begärandetyp

Tidsfrister kan variera med lag (t.ex. GDPR vs CCPA/CPRA), begärandetyp (åtkomst, radering, korrigering) och om identitetsverifiering är pågående. Appen bör beräkna och visa:

- det aktuella förfallodatumet och varför det är satt (regel + status)

- pausvillkor (t.ex. väntan på verifiering) och hur de påverkar timern

- förlängningsmöjlighet och en åtgärd “skicka förlängningsmeddelande” som stämplar revisionsloggen

Gör deadlines synliga överallt: ärendelistan, ärendedetaljer och personalpåminnelser.

Integrationer: e-post, ticketing och meddelanden

Inte alla vill ha en ny inkorg. Erbjud webhook- och e-postintegrationer så uppdateringar kan flöda till befintliga verktyg (t.ex. helpdesk eller intern chat).

Använd händelsedrivna hooks som case.created, verification.requested, deadline.updated och response.delivered.

Portaluppdateringar och säkra leveranslänkar

En enkel portal minskar fram-och-tillbaka: kunder kan se status (“mottaget”, “verifierar”, “pågår”, “klart”), ladda upp handlingar och hämta resultat.

Vid leverans av data, undvik bilagor. Ge tidsbegränsade, autentiserade nedladdningslänkar och tydlig information om hur länge länken är aktiv och vad man gör om den löpt ut.

Lagring, rapportering och policyanpassning

Behåll full kontroll över koden

Exportera källkod för säkerhetsgranskning, egna integrationer och långsiktigt ägande.

Lagring och rapportering är där ett DSAR-verktyg slutar vara “en arbetsflödesapp” och börjar agera som ett efterlevnadssystem. Målet är enkelt: spara vad ni måste, radera vad ni inte behöver och bevisa det med bevis.

Sätt tydliga lagringstider (per artefakt)

Definiera retention per objekttyp, inte bara per “ärende avslutat”. En typisk policy separerar:

- Ärendepost (begärandedetaljer, tidsfrister, åtgärder som vidtagits)

- Verifieringsbevis (dokument, liveness-kontroller, verifieringstoken)

- Exportfiler och svarspaket (ZIP/PDF/JSON-filer ni levererat)

- Revisionsloggar (oföränderlig händelsehistorik)

Håll retention konfigurerbar per jurisdiktion och begärandetyp. Till exempel kan ni behålla revisionsloggar längre än verifieringsbevis, och radera exporter snabbt efter leverans men spara en hash och metadata för att bevisa vad som skickades.

Juridisk hållning och undantag (pausa eller begränsa bearbetning)

Lägg till en uttrycklig legal hold-status som kan pausa raderingstimers och begränsa vad personal kan göra därefter. Detta bör stödja:

- En skälkod (rättstvist, utredning, kontraktsdispyt)

- Omfång (helt ärende vs specifika datakällor)

- Godkännande- och granskningsdatum (så holds inte blir permanenta av misstag)

Modellera även undantag och begränsningar (t.ex. tredjepartsdata, privilegierade kommunikationer). Behandla dem som strukturerade utfall, inte fritext, så de kan rapporteras konsekvent.

Rapportering som håller för granskning

Tillsynsmyndigheter och interna revisorer frågar oftast efter trender, inte anekdoter. Bygg rapporter som täcker:

- Volymer per begärandetyp (åtkomst, radering, korrigering)

- Svarstider vs lagstadgade deadlines

- Utfall (uppfyllt, delvis uppfyllt, avvisat)

- Använda undantag och deras frekvens

Exportera rapporter i vanliga format och håll rapportdefinitioner versionshanterade så siffrorna förblir förklarbara.

Anpassa efter policys (och referera dem i produkten)

Appen bör referera samma regler som organisationen publicerar. Länka direkt till interna resurser som /privacy och /security från admin-inställningar och ärendevyer, så operatörer kan verifiera varför varje lagringsval gjordes.

Testning, övervakning och löpande drift

En DSAR-app är inte “klar” när UI:et fungerar. De mest riskfyllda felen händer i kanten: felaktig identifiering, connector-timeouter och exporter som tyst utesluter data. Planera testning och drift som förstaklass-funktioner.

Testa fallen som bryter förtroende

Bygg en repeterbar testsvit kring verkliga DSAR-fällor:

- Fel-person-begäranden: samma namn, delade e-postalias, återanvända telefonnummer eller familjekonton. Verifiera att systemet avvisar eller eskalerar när konfidensen är låg.

- Delmatchningar: Ett system har “Liz”, ett annat “Elizabeth”, ett har gamla adresser. Bekräfta att matchningslogiken visar bevis och stödjer manuell granskning.

- Stora konton: omfattande transaktionshistorik och långa meddelandetrådar. Säkerställ paginering, timeouter och exportstorleksgränser hanteras.

- Bilagor: uppladdade ID, fullmakter och stödjande dokument. Testa malware-skanning, filtypbegränsningar, kryptering i lagring och hur bilagor syns i revisionsloggen.

Inkludera “golden” fixtures för varje connector (exempelposter + förväntat utdata) så schemaändringar upptäcks tidigt.

Övervaka vad som faktiskt går fel i produktion

Driftsövervakning bör täcka både app-hälsa och efterlevnadsutfall:

- Connector-latens och felrate: spåra per system. En ensam långsam HR- eller CRM-connector kan blockera hela ärendet.

- Kö-backlogg: om hämtning eller maskningsjobb hopar sig kommer tidsfristerna att skjutas. Larma på åldern på äldsta jobb, inte bara kö-längd.

- Misslyckade exporter och paketeringar: övervaka genereringsfel, korrupta arkiv och saknade sektioner.

- Nedladdningsfel: håll koll på utgångna länkar, behörighetsproblem och upprepade försök som indikerar felaktig leverans.

Koppla mätvärden till strukturerade loggar så ni kan svara: “Vilket system felade, för vilket ärende, och vad såg användaren?”

Förändringshantering och säker utrullning

Räkna med förändringar: nya verktyg läggs till, fältnamn ändras och leverantörer går ner. Skapa en connector-playbook (ägare, auth-metod, rate limits, kända PII-fält) och en process för godkännande av schemaändringar.

En praktisk stegvis utrullningsplan:

- Pilot med en region och 2–3 kärnsystem.

- Expansion till resterande system med shadow-runs (generera svar internt innan leverans).

- Hårdnad med lasttester, eskaleringsvägar och dokumenterat on-call-ansvar.

Kontinuerlig förbättring-checklista: granska månatligen felrapporter, finjustera matchningsgränser, uppdatera mallar, träna om granskare och pensionera oanvända connectorer för att minska risk.

Om ni itererar snabbt, överväg en miljöstrategi som stödjer frekventa, låg-risk-utrullningar (t.ex. staged deployments plus möjlighet att återställa). Plattformar som Koder.ai stödjer snabb iteration med distribution/hosting och källkodsexport, vilket kan vara användbart när integritetsarbetsflöden ändras ofta och ni behöver hålla implementering och revisionsbarhet i synk.