21 maj 2025·8 min

Bygga en webbapp för företags‑flerstegs‑godkännanden

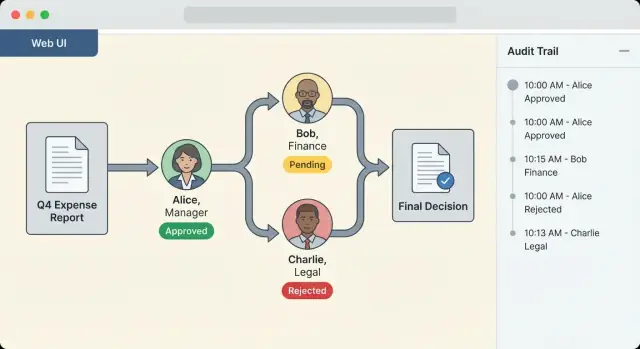

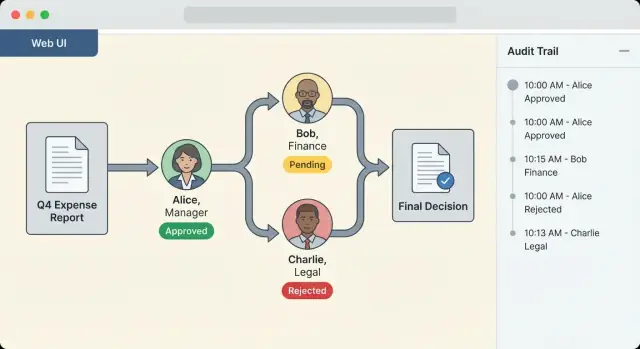

Lär dig hur du designar, bygger och rullar ut en webbapp för företags‑flerstegs‑godkännanden med routingregler, roller, notiser och revisionsspår.

Lär dig hur du designar, bygger och rullar ut en webbapp för företags‑flerstegs‑godkännanden med routingregler, roller, notiser och revisionsspår.

En flerstegs‑godkännandekedja är en strukturerad sekvens av beslut som en begäran måste passera innan den kan gå vidare. Istället för att förlita sig på ad‑hoc‑mejl och ”ser bra ut för mig”‑meddelanden omvandlar en godkännandekedja beslut till ett repeterbart arbetsflöde med tydligt ansvar, tidsstämplar och utfall.

På en grundläggande nivå svarar din app tre frågor för varje begäran:

Godkännandekedjor kombinerar vanligtvis två mönster:

Bra system stödjer båda, plus varianter som “en av dessa godkännare kan godkänna” kontra “alla måste godkänna”.

Flerstegs‑godkännanden dyker upp där ett företag vill ha kontrollerade förändringar med spårbarhet:

Även när begärantypen skiljer sig åt är behovet detsamma: konsekventa beslut som inte beror på vem som råkar vara online.

Ett väl utformat godkännandearbetsflöde är inte bara “mer kontroll”. Det bör balansera fyra praktiska mål:

Godkännandekedjor misslyckas oftare på grund av otydliga processer än teknik. Håll utkik efter dessa återkommande problem:

Resten av den här guiden fokuserar på att bygga appen så att godkännanden förblir flexibla för verksamheten, förutsägbara för systemet och revisionsbara när det behövs.

Innan du designar skärmar eller väljer en workflow‑motor, kom överens om krav i klartext. Flerstegs‑godkännanden berör många team och små luckor (som saknad delegation) blir snabbt operationella omvägar.

Börja med att namnge de personer som kommer att använda — eller granska — systemet:

Ett praktiskt tips: genomför en 45‑minuters genomgång av en ”typisk begäran” och en ”worst‑case‑begäran” (eskalation, omplaceringsfall, policyundantag) med minst en person från varje grupp.

Skriv dessa som testbara uttalanden (du ska kunna bevisa att varje punkt fungerar):

Om du behöver inspiration för vad ”bra” ser ut som kan du senare kartlägga dessa till UX‑krav i /blog/approver-inbox-patterns.

Definiera mål, inte önskningar:

Fånga begränsningar i förväg: reglerade datatyper, regionala lagringsregler och en distribuerad arbetsstyrka (mobilgodkännanden, tidszoner).

Slutligen, kom överens om framgångsmått: time‑to‑approve, % försenade och omarbetsfrekvens (hur ofta begäranden studsar tillbaka på grund av saknad information). Dessa mått styr prioritering och hjälper till att motivera utrullningen.

En tydlig datamodell förhindrar ”mystery approvals” senare — du behöver kunna förklara vem som godkände vad, när och enligt vilka regler. Börja med att separera det affärsobjekt som godkänns (Request) från processdefinitionen (Template).

Request är den post en begärande part skapar. Den innehåller begärandens identitet, affärsdata (belopp, avdelning, leverantör, datum) och länkar till stödmaterial.

Step representerar ett steg i kedjan. Steg genereras normalt från en Mall vid inlämning så att varje Request har sin egen oföränderliga sekvens.

Approver är normalt en användarreferens (eller gruppreferens) knuten till ett Step. Om du stödjer dynamisk routing, lagra både de uppslagna godkännarna och regeln som producerade dem för spårbarhet.

Decision är händelseloggen: godkänn/avslå/returnera, aktör, tidsstämpel och valfri metadata (t.ex. delegated_by). Modellera den som append‑only så du kan revidera ändringar.

Attachment lagrar filer (i objektlagring) plus metadata: filnamn, storlek, content‑type, checksum och uppladdare.

Använd ett litet, konsekvent set Request‑statusar:

Stöd vanliga stegsemantiker:

Behandla en Workflow Template som versionerad. När en mall ändras använder nya Requests den senaste versionen, men pågående Requests behåller den version de skapades med.

Spara template_id och template_version på varje Request, och snapshotta kritiska routing‑inputs (som avdelning eller kostnadsställe) vid inlämning.

Modellera kommentarer som en separat tabell knuten till Request (och valfritt Step/Decision) så du kan kontrollera synlighet (endast begärande, godkännare, admins).

För filer: införa storleksbegränsningar (t.ex. 25–100 MB), skanna uppladdningar för malware (asynkron karantän + frigivning) och lagra endast referenser i databasen. Detta håller kärn‑workflow‑datan snabb och lagringen skalbar.

Routingregler bestämmer vem som behöver godkänna vad och i vilken ordning. I ett företagsarbetsflöde är nyckeln att balansera strikt policy med verklighetens undantag — utan att varje begäran blir ett eget specialfall.

Det mesta routing kan härledas från ett fåtal fält på begäran. Vanliga exempel:

Behandla dessa som konfigurerbara regler, inte hårdkodad logik, så admins kan uppdatera policy utan deployment.

Statisk listor blir snabbt föråldrade. Lös istället godkännare i realtid med katalog‑ och organisationsdata:

Gör resolvern explicit: spara hur godkännaren valdes (t.ex. “manager_of: user_123”), inte bara det slutliga namnet.

Företag behöver ofta flera godkännanden samtidigt. Modellera parallella steg med tydligt merge‑beteende:

Bestäm också vad som händer vid avslag: stoppa omedelbart, eller tillåt ”omarbete och skicka in igen”.

Definiera eskaleringsregler som förstaklass‑policy:

Planera undantag i förväg: out‑of‑office, delegation och ersättningsgodkännare, med en revisionsbar anledning dokumenterad för varje omdirigering.

En flerstegs‑godkännandeapp lyckas eller misslyckas på en punkt: om workflow‑motorn kan föra begäranden framåt förutsägbart — även när användare klickar två gånger, integrationer fördröjs eller en godkännare är frånvarande.

Om era godkännandekedjor mest är linjära (Steg 1 → Steg 2 → Steg 3) med några villkor kan en enkel egen motor ofta vara snabbast. Du kontrollerar datamodellen, kan skräddarsy audit‑händelser och undviker koncept du inte behöver.

Om du förväntar dig komplex routing (parallella godkännanden, dynamisk insättning av steg, kompensationsåtgärder, långkörande timers, versionerade definitioner) kan ett workflow‑bibliotek eller tjänst minska risken. Nackdelen är operativ komplexitet och att mappa era begrepp till bibliotekets primitiva byggstenar.

Om ni behöver skicka en fungerande intern lösning snabbt kan en vibe‑coding‑plattform som Koder.ai vara användbar för att prototypa end‑to‑end‑flödet (begäransform → approver‑inbox → audit‑tidslinje) och iterera routingregler i planeringsläge, samtidigt som den genererar en verklig React + Go + PostgreSQL‑kodbas ni kan exportera och äga.

Behandla varje begäran som en state‑maskin med explicita, validerade övergångar. Exempel: DRAFT → SUBMITTED → IN_REVIEW → APPROVED/REJECTED/CANCELED.

Varje övergång bör ha regler: vem kan utföra den, obligatoriska fält och vilka sidoeffekter som tillåts. Håll övergångsvalidering server‑side så UI inte kan kringgå kontroller.

Godkännare‑åtgärder måste vara idempotenta. När en godkännare trycker ”Godkänn” två gånger (eller uppdaterar under ett långsamt svar) ska ditt API upptäcka dubbletten och returnera samma utfall.

Vanliga tillvägagångssätt inkluderar idempotensnycklar per åtgärd eller att upprätthålla unika begränsningar som “ett beslut per steg per aktör”.

Timers (SLA‑påminnelser, eskalation efter 48 timmar, auto‑cancel efter utgång) bör köras i bakgrundsjobb, inte i request/response‑kod. Detta håller UI responsivt och säkerställer att timers triggas även under trafiktoppar.

Placera routing, övergångar och audit‑händelser i en dedikerad workflow‑modul/tjänst. Ditt UI ska kalla “submit” eller “decide”, och integrationer (SSO/HRIS/ERP) ska leverera inputs — inte bädda in workflow‑regler. Denna separation gör ändringar säkrare och testning enklare.

Företagsgodkännanden begränsar ofta utgifter, åtkomst eller policyundantag — så säkerhet kan inte vara en eftertanke. En bra regel: varje beslut måste kunna härledas till en verklig person (eller systemidentitet), vara auktoriserat för den specifika begäran och vara provbart registrerat.

Börja med single sign‑on så identiteter, deprovisionering och lösenordspolicyer hanteras centralt. De flesta företag förväntar sig SAML eller OIDC, ofta i kombination med MFA.

Lägg till session‑policyer som matchar företagets förväntningar: kortlivade sessioner för hög‑risk‑åtgärder (som slutgiltigt godkännande), device‑baserade ”kom ihåg mig” endast där det är tillåtet, och återautentisering när roller ändras.

Använd rollbaserad åtkomstkontroll (RBAC) för breda behörigheter (Requester, Approver, Admin, Auditor), och lägg sedan per‑begäran‑behörigheter ovanpå.

Till exempel kan en godkännare bara se begäranden för sitt kostnadsställe, region eller direktrapporter. Tillämpa behörigheter server‑side på varje läsning och skrivning — särskilt för åtgärder som “Approve”, “Delegate” eller “Edit routing”.

Kryptera data i transit (TLS) och i vila (hanterade nycklar där möjligt). Spara hemligheter (SSO‑certifikat, API‑nycklar) i en secrets manager, inte i utspridda miljövariabler.

Var noggrann med vad du loggar; begärandedetaljer kan innehålla känslig HR‑ eller finansiell data.

Revisorer vill ha ett oföränderligt spår: vem gjorde vad, när och varifrån.

Spara varje tillståndsändring (submitted, viewed, approved/denied, delegated) med tidsstämpel, aktörsidentitet och request/step‑ID:n. Där det är tillåtet, fånga IP och enhetskontext. Se till att loggar är append‑only och manipulations‑detekterande.

Rate‑begränsa godkännandeåtgärder, skydda mot CSRF och kräva server‑genererade, engångs‑action‑tokens för att förhindra spoofing via förfalskade länkar eller upprepade requests.

Lägg till larm för misstänkta mönster (massiva godkännanden, snabba beslut, ovanliga geografier).

Företagsgodkännanden lyckas eller misslyckas på tydlighet. Om folk inte snabbt förstår vad de godkänner (och varför) kommer de att fördröja, delegera eller avslå som standard.

Begäransformulär ska guida begäraren att lämna rätt kontext från början. Använd smarta standardvärden (avdelning, kostnadsställe), inline‑validering och ett kort ”vad händer härnäst”‑meddelande så begäraren vet att godkännandekedjan inte blir ett mysterium.

Approver‑inkorgen måste svara två frågor direkt: vad behöver min uppmärksamhet nu och vad är risken om jag väntar. Gruppera objekt efter prioritet/SLA, lägg till snabba filter (team, begärande part, belopp, system) och gör massåtgärder möjliga endast när det är säkert (t.ex. för låg‑risk‑begäranden).

Begäransdetalj är där beslut fattas. Ha en tydlig sammanfattning högst upp (vem, vad, kostnad/effekt, giltighetsdatum), sedan stödmaterial: bilagor, länkade poster och en aktivitets‑tidslinje.

Admin‑byggare (för mallar och routing) ska läsas som policy, inte som ett diagram. Använd klarspråk, förhandsvisningar (“denna begäran skulle routas till Finance → Legal”) och en ändringslogg.

Markera vad som ändrats sedan föregående steg: fältvisa diffar, uppdaterade bilagor och nya kommentarer. Ge en‑klicks‑åtgärder (Godkänn / Avslå / Begär ändringar) plus en obligatorisk motivering vid avslag.

Visa aktuellt steg, nästa godkännargrupp (inte nödvändigtvis personen) och SLA‑timers. En enkel progressindikator minskar “var är min begäran?”‑frågor.

Stöd snabba godkännanden på mobil samtidigt som du bevarar kontext: kollapsbara sektioner, en sticky sammanfattning och förhandsvisningar av bilagor.

Tillgänglighetsbasics: full tangentbordsnavigering, synliga fokusstater, läsbar kontrast och skärmläsarvänliga etiketter för statusar och knappar.

Godkännanden misslyckas tyst när folk inte uppmärksammar dem. Ett bra notissystem håller arbete i rörelse utan att bli brusigt, och skapar en tydlig historik över vem som blev påmind, när och varför.

De flesta företag behöver åtminstone e‑post och in‑app‑notiser. Om ert företag använder chattverktyg (t.ex. Slack eller Microsoft Teams) behandla dem som en valfri kanal som speglar in‑app‑notiser.

Håll kanalbeteende konsekvent: samma händelse ska skapa samma ”uppgift” i systemet, oavsett om den levereras via e‑post eller chatt.

Istället för att skicka ett meddelande för varje liten ändring, gruppera aktivitet:

Respektera även tysta timmar, tidszoner och användarpreferenser. En godkännare som väljer bort e‑post ska fortfarande se en tydlig in‑app‑kö i /approvals.

Varje notis bör svara på tre frågor:

/requests/123?tab=decision.Lägg till nyckelkontext inline (begärans titel, begärande part, belopp, policy‑tagg) så godkännare snabbt kan triagera.

Definiera en standardfrekvens (t.ex. första påminnelse efter 24 timmar, sedan var 48:e timme), men tillåt överstyrning per mall.

Eskalationer måste ha tydligt ägarskap: eskalera till en manager‑roll, en backup‑godkännare eller en ops‑kö — inte ”alla”. När eskalation sker, logga anledning och tidsstämpel i audit‑spåret.

Hantera notismallar centralt (ämne/brödtext per kanal), versionera dem och tillåt variabler. För lokalisering, spara översättningar tillsammans med mallen och ta fallback till standardspråk när något saknas.

Detta förhindrar ”halvöversatta” meddelanden och håller compliance‑formuleringar konsekventa.

Företagsgodkännanden lever sällan i en enda app. För att minska manuella inmatningar (och problemet ”uppdaterade du det andra systemet?”) designa integrationer som en förstaklassfunktion.

Börja med sanningskällorna organisationen redan litar på:

Även om ni inte integrerar allt dag ett, planera för det i datamodell och behörigheter.

Tillhandahåll ett stabilt REST API (eller GraphQL) för kärn‑åtgärder: skapa begäran, hämta status, lista beslut och hämta hela audit‑spåret.

För utgående automation, lägg till webhooks så andra system kan reagera i realtid.

Rekommenderade händelsetyper:

request.submittedrequest.step_approvedrequest.step_rejectedrequest.completedGör webhooks pålitliga: inkludera event‑ID:n, tidsstämplar, retries med backoff och signaturverifiering.

Många team vill starta godkännanden där de redan arbetar — ERP‑skärmar, ticketformulär eller en intern portal. Stöd service‑to‑service‑autentisering och låt externa system:

Identitet är den vanligaste felkällan. Bestäm din kanoniska identifierare (ofta employee ID) och mappa e‑post som alias.

Hantera edge‑fall: namnbyten, konsulter utan ID och dubblett‑eposter. Logga mapping‑beslut så admins kan åtgärda mismatch snabbt, och visa status i admin‑rapportering (se /pricing för typiska skillnader om ni tierar integrationer).

En företagsgodkännandeapp lyckas eller misslyckas på dag‑2‑drift: hur snabbt team kan justera mallar, hålla köer rörliga och bevisa vad som hände under en revision.

Admin‑konsolen ska kännas som ett kontrollrum — kraftfull, men säker.

Börja med ett tydligt informationsarkitektur:

Admins ska kunna söka och filtrera efter affärsenhet, region och mallversion för att undvika oavsiktliga ändringar.

Behandla mallar som konfiguration ni kan släppa:

Detta minskar operationell risk utan att förhindra nödvändiga policyändringar.

Separera ansvar:

Para detta med en oföränderlig aktivitetslogg: vem ändrade vad, när och varför.

En praktisk dashboard visar:

Exporter ska innehålla CSV för drift samt ett audit‑paket (begäranden, beslut, tidsstämplar, kommentarer, bilagereferenser) med konfigurerbara retentionsfönster.

Länka från rapporter till /admin/templates och /admin/audit-log för snabb uppföljning.

Företagsgodkännanden går sönder på röriga, verkliga sätt: folk byter roller, system timeoutar och begäranden kommer i kluster. Behandla tillförlitlighet som en produktfunktion, inte en eftertanke.

Börja med snabba enhetstester för routingregler: givet en begärande part, belopp, avdelning och policy, väljer arbetsflödet rätt kedja varje gång? Håll dessa tester tabellstyrda så affärsregler är lätta att utöka.

Lägg sedan till integrationstester som kör hela workflow‑motorn: skapa en begäran, progressa steg för steg, registrera beslut och verifiera slutligt tillstånd (approved/rejected/canceled) plus audit‑spåret.

Inkludera behörighetskontroller (vem kan godkänna, delegere eller se) för att undvika oavsiktlig dataläckage.

Några scenarier bör vara ”måste passera” tester:

template_version)Load‑testa inbox‑vyn och notiser under burst‑submissions, särskilt om begäranden kan innehålla stora bilagor. Mät ködjup, bearbetningstid per steg och worst‑case‑latens för godkännanden.

För observability, logga varje tillståndsövergång med ett korrelations‑ID, emittera metrics för ”stuck”‑workflows (ingen progression bortom SLA) och lägg till tracing över asynkrona workers.

Larma på: ökande retries, dead‑letter‑kö‑tillväxt och begäranden som överskrider förväntad steg‑duration.

Innan ändringar skickas till produktion, kräva en säkerhetsgranskning, kör en backup/restore‑övning och validera att uppspelning av events kan återskapa korrekt workflow‑status.

Detta är vad som håller revisioner tråkiga — på ett bra sätt.

En bra godkännandeapp kan ändå misslyckas om den släpps överallt över en natt. Behandla utrullning som en produktlansering: stegvis, mätbar och med stöd.

Börja med ett pilotteam som representerar verklig komplexitet (en chef, finance, legal och en exekutiv godkännare). Begränsa första releasen till en liten uppsättning mallar och ett eller två routing‑regler.

När piloten är stabil, expandera till några avdelningar och därefter företagstäckande adoption.

Under varje fas, definiera framgångskriterier: andel slutförda begäranden, median time‑to‑decision, antal eskalationer och topp‑avslagsorsaker.

Publicera en enkel “vad ändras”‑notis och en enda plats för uppdateringar (t.ex. /blog/approvals-rollout).

Om godkännanden idag lever i e‑posttrådar eller kalkylblad handlar migration mindre om att flytta allt och mer om att undvika förvirring:

Erbjud kort träning och snabba guider anpassade efter roller: begärande part, godkännare, admin.

Inkludera “approval‑etikett” som när man bör lägga till kontext, hur man använder kommentarer och förväntade svarstider.

Erbjud en lättvikts supportväg de första veckorna (office hours + dedikerad kanal). Om ni har en adminkonsol, inkludera en panel för “kända problem och workarounds”.

Definiera ägarskap: vem kan skapa mallar, vem får ändra routingregler och vem godkänner dessa ändringar.

Behandla mallar som policydokument — versionera dem, kräva en ändringsorsak och schemalägg uppdateringar för att undvika överraskningar mitt i kvartalet.

Efter varje utrullningsfas, granska metrics och feedback. Håll en kvartalsvis genomgång för att finjustera mallar, justera påminnelser/eskalationer och pensionera outnyttjade workflows.

Små, regelbundna justeringar håller systemet i linje med hur team faktiskt arbetar.

En flerstegs-godkännandekedja är ett definierat arbetsflöde där en begäran måste passera ett eller flera godkännandesteg innan den kan slutföras.

Det är viktigt eftersom det skapar repeterbarhet (samma regler varje gång), tydligt ansvar (vem godkänner vad) och revisionsbar spårbarhet (vem beslutade, när och varför).

Använd sekventiella godkännanden när ordningen spelar roll (t.ex. att chefens godkännande måste ske innan Finance kan granska).

Använd parallella godkännanden när flera team kan granska samtidigt (t.ex. Legal och Security), och definiera sammanslagningsregler som:

Som minimum, kom överens om:

Ett snabbt sätt att validera är att gå igenom en “typisk” och en “worst‑case” begäran med representanter från varje grupp.

En praktisk kärnmodell inkluderar:

Versionera mallar så att policyändringar inte ändrar historiken:

template_id och template_version på varje begäranDetta förhindrar att pågående begäranden plötsligt routas annorlunda.

Gör routing regelstyrd och konfigurerbar, baserad på ett litet antal signaler som:

Resolvra dynamiska godkännare från system som är sanningskällan (directory, HRIS, ERP) och spara både:

Undvik hårdkodade listor som snabbt blir inaktuella.

Behandla begärans livscykel som en tydlig state‑maskin (t.ex. DRAFT → SUBMITTED → IN_REVIEW → APPROVED/REJECTED/CANCELED).

För att göra den robust i verkliga förhållanden:

Använd flerskiktade kontroller:

Skydda även åtgärdspunkter: rate‑begränsning, CSRF‑skydd och engångstokens för länkade åtgärder i e‑post.

Fokusera på att minska tid‑till‑beslut utan att ta bort kontext:

För mobil: håll kontext tillgänglig (kollapsbara sektioner, sticky summary) och möt tillgänglighetskrav (tangentbord, kontrast, skärmläsarstöd).

Bygg notiser som ett uppgiftssystem, inte bara meddelanden:

Gör varje notis direkt handlingsbar: vad som ändrats, vilken åtgärd som krävs (och när), och en deep link som /requests/123?tab=decision.

Att hålla beslut som append‑only är avgörande för revisioner och felsökning.