21 juli 2025·8 min

Hur man skapar en webbapp för extern konsultåtkomst

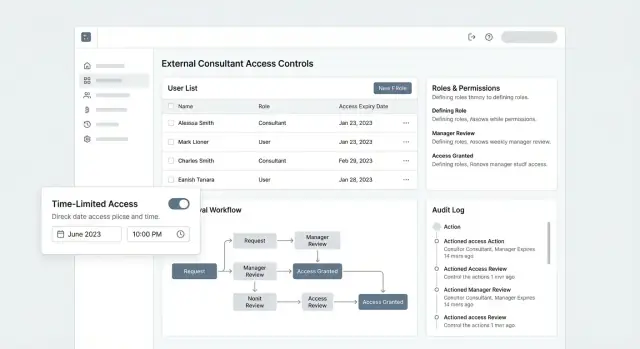

Lär dig bygga en webbapp som säkert tilldelar, granskar och återkallar extern konsultåtkomst med roller, godkännanden, tidsbegränsningar och revisionsloggar.

Vad “konsultåtkomst” egentligen innebär

"Konsultåtkomst" är de tillstånd och arbetsflöden som låter icke-anställda utföra verkligt arbete i dina system—utan att förvandla dem till permanenta användare som samlar på sig privilegier över tid.

Konsulter behöver ofta åtkomst som är:

- Extern (de autentiserar som en separat identitet, inte en delad teaminlogg)

- Projektbunden (kopplad till en specifik kund, projekt eller uppdrag)

- Tidsbegränsad (ska upphöra automatiskt om den inte förnyas)

- Granskningsbar (varje åtgärd kan spåras till en person och ett godkännande)

Problemet du löser

Anställda hanteras via HR:s livscykel och interna IT-processer. Konsulter sitter ofta utanför den maskinerin, men behöver ändå snabb åtkomst—ibland i några dagar, ibland under ett kvartal.

Om du behandlar konsulter som anställda får du långsam onboarding och röriga undantag. Behandlar du dem slarvigt får du säkerhetsluckor.

Vanliga risker att designa mot

Överbehörighet är standardfel: någon ger "tillfällig" vidsträckt åtkomst så arbetet kan börja, och den reduceras aldrig. Ouppdaterade konton är det andra: åtkomsten förblir aktiv efter att ett uppdrag avslutats. Delade inloggningar är värst: ansvarsfördelningen försvinner, du kan inte bevisa vem gjorde vad, och avveckling blir omöjlig.

Mål för en webbapp för konsultåtkomst

Din app bör optimera för:

- Snabb onboarding med en tydlig ägare och minimalt fram-och-tillbaka

- Minsta privilegium som standard (åtkomst börjar snävt och utökas bara med motivering)

- Tydligt ansvar (requester, approver och konsultidentitet är explicita)

- Enkel offboarding som pålitligt tar bort åtkomst överallt

Vad appen bör hantera (omfång)

Var tydlig med vad "åtkomst" täcker i din organisation. Vanligt omfång inkluderar:

- Applikationer (interna verktyg, ticketing, dashboards)

- Data (dataset, filer, poster, export)

- Miljöer (prod vs staging vs dev)

- Kunder/projekt (vilken kunddata en konsult får se och under vilken roll)

Definiera konsultåtkomst som en produktyta med regler—inte som ad-hoc adminarbete—så blir resten av dina designval mycket enklare.

Checklista för krav och intressenter

Innan du designar skärmar eller väljer identitetsleverantör, klargör vem som behöver åtkomst, varför och hur den ska avslutas. Extern konsultåtkomst misslyckas oftast för att krav antogs istället för att dokumenteras.

Intressenter (och vad varje part bryr sig om)

- Intern sponsor (projektägare): vill att konsulten blir produktiv snabbt utan att skapa extra supportarbete.

- IT/Säkerhetsadmin: behöver ett konsekvent sätt att genomdriva policyer (SSO/MFA-krav, loggning, tidsgränser) och hantera incidenter.

- Konsult (extern användare): behöver en enkel inloggning och endast de verktyg/data som krävs för leveransen.

- Godkännare (chef, kundansvarig eller dataägare): behöver vara säker på att åtkomstbegäran är legitim och begränsad till rätt projekt.

Klargör tidigt vem som får godkänna vad. En vanlig regel: projektägaren godkänner åtkomst till projektet, medan IT/säkerhet godkänner undantag (t.ex. upphöjda roller).

Kärnarbetsflöde att stödja från start till slut

Skriv din "happy path" i en mening och expandera den sedan:

Begär → godkänn → provisionera → granska → återkalla

För varje steg, fånga:

- Vilken information som måste lämnas (projekt, roll, start/slutdatum, motivering)

- Vem ansvarar (requester vs sponsor vs IT/säkerhet)

- Förväntad svarstid (samma dag, 24 timmar, 3 arbetsdagar)

- Vad som händer vid fel (saknad info, nekad begäran, utgånget fönster)

Begränsningar du bör dokumentera

- Flera kunder/projekt: en konsult kan arbeta på flera projekt—får inte se korsvis klientdata.

- Begränsade tidsfönster: åtkomst bör upphöra automatiskt, med en tydlig förnyelseprocess.

- Efterlevnadskrav: bevarande av godkännanden och revisionshistorik, bevis för periodiska granskningar, och snabb återkallelse när avtal avslutas.

- Supportmodell: vem återställer åtkomst, hanterar låsta konton och svarar på "varför kan jag inte se detta?"

Framgångsmått (så att du kan bevisa att det fungerar)

Välj några mätbara mål:

- Tid till onboarding (begäran skickad → åtkomst användbar)

- % konton granskade enligt schema (månatliga/kvartalsvisa åtkomstgranskningar)

- Tid till återkallelse (avslut/kontraktets slut → åtkomst borttagen överallt)

Dessa krav blir dina acceptanskriterier för portalen, godkännanden och styrning senare i bygget.

Datamodell: Användare, Projekt, Roller och Policyer

En ren datamodell är vad som hindrar "konsultåtkomst" från att bli en hög av engångsundantag. Målet är att representera vem någon är, vad de kan nå, och varför—samt göra tidsgränser och godkännanden till förstklassiga begrepp.

Kärnobjekt (vad du lagrar)

Börja med en liten uppsättning varaktiga objekt:

- Users: både anställda och externa konsulter. Inkludera identitetsattribut (email, namn), användartyp (intern/extern) och status.

- Organizations: konsultens företag och dina interna affärsenheter, om relevant.

- Projects: den arbetsenhet som åtkomst ges mot (kundkonto, uppdrag, ärende, site).

- Resources: vad som skyddas (dokument, ärenden, rapporter, miljöer). Du kan modellera dessa som typade poster, eller som en generisk "resource" med ett type-fält.

- Roles: användarvänliga behörighetspaket (t.ex. “Consultant Viewer”, “Consultant Editor”, “Finance Approver”).

- Policies: regler som begränsar roller (tillåtna resurstyper, dataskop, IP/enhetskrav, tidsbegränsningar).

Relationer (hur åtkomst uttrycks)

De flesta åtkomstbeslut kokar ner till relationer:

- User ↔ Project membership: en join-tabell som

project_membershipssom visar att en användare tillhör ett projekt. - Role assignments: en separat join-tabell som

role_assignmentssom ger en roll till en användare inom ett scope (projekt-omfattande eller specifik resursgrupp). - Exceptions: modellera dessa explicit (t.ex.

policy_exceptions) så du kan revidera dem senare istället för att begrava dem i ad-hoc-flaggor.

Denna separation låter dig svara på vanliga frågor: "Vilka konsulter kan nå Projekt A?" "Vilka roller har den här användaren, och var?" "Vilka behörigheter är standard vs undantag?"

Tidsbegränsad åtkomst (gör temporärt till standard)

Tidsbegränsad åtkomst är lättare att styra när modellen upprätthåller den:

- Lägg till start/stop-tidsstämplar på memberships och/eller role assignments.

- Spara förnyelseregler (vem kan förnya, maxlängd, antal förnyelser).

- Inkludera ett grace period-fält om du vill ha ett kort överlämningsfönster (t.ex. read-only i 48 timmar).

Tillståndsändringar (spåra livscykeln)

Använd ett tydligt statusfält för memberships/assignments (inte bara "deleted"):

- pending (begärd, ej godkänd)

- active

- suspended (tillfälligt blockerad)

- expired (slutdatum passerat)

- revoked (avslutad i förtid av admin)

Dessa tillstånd gör arbetsflöden, UI och revisionsloggar konsekventa—och förhindrar "spökåtkomst" från att dröja kvar efter att uppdraget slutförts.

Åtkomstkontrolldesign (RBAC + skyddsregler)

Bra konsultåtkomst är sällan "allt eller inget." Det är en tydlig baslinje (vem får göra vad) plus skyddsregler (när, var och under vilka villkor). Här misslyckas många appar: de implementerar roller, men hoppar över kontrollerna som håller dessa roller säkra i praktiken.

Börja med RBAC: enkla roller per projekt

Använd rollbaserad åtkomstkontroll (RBAC) som grund. Håll roller begripliga och knutna till ett specifikt projekt eller resurs, inte globala över hela appen.

En vanlig baslinje är:

- Viewer: kan läsa projektdata och ladda ner godkända artefakter.

- Editor: kan skapa/uppdatera objekt inom projektet (t.ex. ladda upp leverabler, kommentera, uppdatera status).

- Admin: kan hantera projektinställningar och tilldela roller för det projektet.

Gör "scope" explicit: Viewer på Projekt A innebär ingenting för Projekt B.

Lägg till skyddsregler med ABAC-liknande villkor

RBAC svarar på "vad kan de göra?" Skyddsregler svarar på "under vilka villkor är det tillåtet?" Lägg till attributbaserade kontroller (ABAC-stil) där risken är högre eller kraven varierar.

Exempel på villkor som ofta är värda att implementera:

- Projektattribut: tillåt åtkomst endast till projekt i konsultens tilldelade kundkonto eller region.

- Plats/nätverk: kräva ett betrott nätverk (eller blockera hög-risk-geografier) för känsliga exportfunktioner.

- Enhetspostur: begränsa åtgärder om inte sessionen uppfyller dina säkerhetskrav (t.ex. MFA genomförd, hanterad enhet).

- Tidsfönster: tillåt åtkomst endast under uppdragets datum eller kontorstid.

Dessa kontroller kan läggas i lager: en konsult kan vara Editor, men export av data kan kräva både att enheten är betrodd och att det sker inom ett godkänt tidsfönster.

Minsta privilegium som standard, undantag via process

Ge som standard varje ny extern användare lägsta roll (vanligtvis Viewer) med minimal projektscope. Om någon behöver mer, kräva en undantagsbegäran med:

- de specifika behörigheter som behövs,

- de projekt som påverkas,

- en skriftlig motivering,

- ett utgångsdatum.

Detta förhindrar att "tillfällig" åtkomst tyst blir permanent.

Break-glass-åtkomst (och hur den styrs)

Definiera en break-glass-väg för nödsituationer (t.ex. en incident i produktion där en konsult måste agera snabbt). Håll det sällsynt och explicit:

- godkänd av en utsedd on-call-ägare (eller två-personersgodkännande för hög-risk-åtgärder),

- tidsbegränsad (minuter/timmar, inte dagar),

- fullt loggad med vem, vad, när och varför.

Break-glass ska kännas obekvämt—för det är en säkerhetsventil, inte en genväg.

Autentisering: SSO, MFA och säker sessionshantering

Autentisering är där "extern" åtkomst antingen kan kännas smidig—eller bli en bestående risk. För konsulter vill du ha friktion bara där den reducerar verklig exponering.

Välj identitetsansats: lokala konton vs SSO

Lokala konton (email + lösenord) är snabba att leverera och fungerar för alla konsulter, men genererar lösenords-support och ökar chansen för svaga inloggningar.

SSO (SAML eller OIDC) är vanligtvis renast när konsulten tillhör ett företag med en identity provider (Okta, Entra ID, Google Workspace). Du får centraliserade inloggningspolicyer, enklare offboarding på deras sida och färre lösenord i ditt system.

Ett praktiskt mönster är:

- Föredra SSO när konsultens företag är onboardat.

- Falla tillbaka på lokala konton för oberoende konsulter.

Om du tillåter båda, gör det tydligt vilken metod som är aktiv för varje användare för att undvika förvirring vid incidenthantering.

MFA utan "säkerhetsteater" (och utan svag återställning)

Kräv MFA för alla konsultsessioner—föredra autentiserarappar eller säkerhetsnycklar. SMS kan vara fallback, inte förstaval.

Återställning är där många system oavsiktligt försvagar säkerheten. Undvik permanenta "backup-e-post"-omgåenden. Använd istället ett begränsat set säkrare alternativ:

- engångsåterställningskoder som visas en gång vid registrering

- adminassisterad återställning som kräver identitetsverifiering och loggas fullt

- enhetsåterregistrering som tvingar MFA på nytt

Inbjudningsflöden: utgångna länkar och domänkontroller

De flesta konsulter ansluter via en inbjudan. Behandla inbjudningslänken som en temporär credential:

- Kort giltighet (t.ex. 24–72 timmar)

- Engångsbruk, kopplat till den inbjudna e-postadressen

- Rate-begränsade försök och tydliga felmeddelanden

Lägg till domäntillåt/block-listor per kund eller projekt (t.ex. tillåt @partnerfirm.com; blockera fria e-postdomäner när det behövs). Detta förhindrar att feladresserade inbjudningar blir oavsiktlig åtkomst.

Sessionssäkerhet: håll tokens kortlivade och återkalla dem

Konsulter använder ofta delade maskiner, reser och byter enheter. Dina sessioner bör anta den verkligheten:

- Använd kortlivade access tokens

- Rotera refresh tokens och återkalla dem vid misstänkt aktivitet

- Erbjud "logga ut från alla enheter" för användare och admins

Knyt sessionsvaliditet till rolländringar och godkännanden: om en konsults åtkomst minskas eller upphör, bör aktiva sessioner avslutas snabbt—inte vid nästa inloggning.

Begäran och godkännandearbetsflöde

Skicka RBAC med riktiga skärmar

Gör om dina RBAC-roller och projektscopes till React- och Go-kod utan att börja från noll.

Ett rent begäran-och-godkännandeflöde förhindrar att "snabba tjänster" blir permanenta, odokumenterade åtkomster. Behandla varje konsultåtkomstbegäran som ett litet kontrakt: tydligt scope, tydlig ägare, tydligt slutdatum.

Begäranformuläret: fånga avsikt, inte bara identitet

Designa formuläret så att begärarna inte kan vara vaga. Som minimum krävs:

- Projekt (eller kunduppdrag) som konsulten ska jobba på

- Önskad roll (mappad till dina standardroller, inte fritext)

- Varaktighet (startdatum + slutdatum, med explicit tidszon)

- Affärs-motivering (en paragraf som förklarar varför och vilket arbete som blockeras utan åtkomst)

Om du tillåter flera projekt, gör formuläret projektspecifikt så godkännanden och policyer inte blandas ihop.

Godkännande-routing: gör ägarskap explicit

Godkännanden bör följa ansvar, inte organisationsdiagram. Vanlig routing:

- Projektägare (bekräftar att konsulten ska arbeta på projektet)

- Säkerhet eller IT (bekräftar att rollen är lämplig och följer minsta privilegium)

- Kundkontakt (valfritt, om kunden måste godkänna tredjepartsåtkomst)

Undvik "godkänn via e-post." Använd en in-app godkännandesida som visar vad som kommer att beviljas och under hur lång tid.

SLA:er, påminnelser och eskalering

Lägg in lätt automatisering så begäranden inte fastnar:

- Påminnelser för väntande godkännanden (t.ex. efter 24 timmar)

- Notifieringar för gående ut (t.ex. 7 dagar innan slutdatum)

- Eskalering till alternativ godkännare om huvudansvarig är otillgänglig

Registrera varje beslut

Varje steg bör vara immutabelt och sökbart: vem godkände, när, vad ändrades, och vilken roll/period som auktoriserades. Denna revisionsspår är din sanning vid granskningar, incidenter och kundfrågor—och hindrar att "tillfällig" åtkomst blir osynlig.

Provisionering och tidsbegränsad åtkomst

Provisionering är där "godkänt på papper" blir "användbart i produkten." För externa konsulter är målet fart utan överexponering: ge bara det som behövs, bara så länge det behövs, och gör förändringar enkla när arbetet skiftar.

Automatisera standardvägen

Börja med ett förutsägbart, automatiserat flöde kopplat till den godkända begäran:

- Role assignment: mappa varje godkänd uppdragstyp till en roll (t.ex. Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Group membership: lägg till konsulten i rätt grupper så behörigheter förblir konsekventa över projekt.

- Resource permissions: ge automatiskt åtkomst endast till de specificerade projekten, arbetsytorna eller datasetten—inte hela tenanten.

Automatisering bör vara idempotent (säkert att köra två gånger) och generera en tydlig "provisioning summary" som visar vad som beviljades.

Stöd manuella steg (med checklistor)

Vissa behörigheter ligger utanför din app (delade drives, tredjepartsverktyg, kundhanterade miljöer). När du inte kan automatisera, gör manuellt arbete säkrare:

- Ge en steg-för-steg-checklista med ägare, förfallodatum och verifiering (t.ex. "Bekräfta mappåtkomst", "Bekräfta VPN-profil", "Bekräfta faktureringskod").

- Kräv att den ansvarige markerar varje steg slutfört och fånga bevis när lämpligt (ticket-länk, skärmdumpsreferens eller systempost-id).

Tidsbegränsad åtkomst med förnyelsepåminnelser

Varje konsultkonto bör ha ett slutdatum vid skapande. Implementera:

- Auto-expiration: åtkomst återkallas automatiskt på slutdatumet (inte bara "inaktiveras i teorin").

- Förnyelsepåminnelser: meddela konsulten och intern sponsor i förväg (t.ex. 14 dagar och 3 dagar innan) med en enkel förfrågan om förnyelse.

- Grace-regler: undvik tysta förlängningar; om arbetet måste fortsätta bör det gå igenom samma godkännandeprocess.

Förändringar under uppdraget: uppgraderingar, scope-skiften, suspensioner

Konsultarbetet utvecklas. Stöd säkra uppdateringar:

- Rolluppgraderingar/nedgraderingar med anledning och godkännandespår.

- Scope-ändringar (lägg till/ta bort projekt) utan att behöva omintegra från början.

- Suspensioner för pausperioder (säkerhetsgranskning, kontraktslucka) som bevarar historiken men tar bort åtkomst omedelbart.

Revisionsloggar, övervakning och larm

Distribuera med mindre overhead

Distribuera och hosta din konsultportal med en setup avsedd för verklig produktion.

Revisionsloggar är ditt "pappersspår" för extern åtkomst: de förklarar vem gjorde vad, när och varifrån. För hantering av konsultåtkomst är detta inte bara en compliance-rutinkontroll—det är hur du utreder incidenter, bevisar minsta privilegium och snabb löser tvister.

En praktisk revisionslogg-schema

Börja med en konsekvent händelsemodell som fungerar över appen:

- actor: vem initierade åtgärden (user ID, roll, org)

- target: vad som påverkades (project ID, file ID, user ID)

- action: kanoniskt verb (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: serverside-tid (UTC)

- ip: käll-IP (plus user agent om tillgängligt)

- metadata: JSON för kontext (policy ID, tidigare/nya värden, ändamålskoder, begäransticket)

Håll actions standardiserade så reporting inte blir gissningslek.

Händelser värda att logga (miniminivå)

Logga både "säkerhetshändelser" och "affärspåverkande händelser":

- Inbjudningar skickade/accepterade/utgångna, kontoaktivering, lösenordsåterställning

- Inloggningar, utloggningar, sessionrefresh, misslyckade inloggningsförsök

- MFA-registrering/ändringar, MFA-fel, SSO-assertionsfel

- Roll- eller policyändringar (inklusive vem som godkände och varför)

- Åtkomst till känsliga vyer, exporter/nedladdningar, och API-nyckelanvändning

- Admin-åtgärder: användarinaktivering, projektomplacering, bulkändringar

Övervakning och larmregler

Revisionsloggar är mer användbara när de kopplas till larm. Vanliga triggers:

- Ovanliga inloggningsmönster (nytt land/enhet, omöjlig travel, onormala tider)

- Upprepade misslyckade MFA- eller inloggningsförsök (möjlig kontokapning)

- Privilegieförhöjning (konsultroll uppgraderad, ny admin beviljad)

- Stora eller upprepade exporter, särskilt från restriktiva projekt

Export och retention

Ge revisionsexport i CSV/JSON med filter (datumintervall, actor, projekt, action), och definiera retention-inställningar per policy (t.ex. 90 dagar som standard, längre för reglerade team). Dokumentera åtkomst till revisionsexport som en privilegierad åtgärd (och logga den). För relaterade kontroller, se /security.

Åtkomstgranskningar och löpande styrning

Att ge åtkomst är bara halva jobbet. Den verkliga risken byggs tyst över tid: konsulter avslutar ett projekt, byter team eller slutar logga in—men deras konton fortsätter fungera. Löpande styrning är hur du förhindrar att "tillfällig" åtkomst blir permanent.

Bygg granskningsdashboard som folk faktiskt använder

Skapa en enkel granskningsvy för sponsorer och projektägare som svarar på samma frågor varje gång:

- Aktiva konsulter per projekt och roll

- Senaste aktivitet (och senaste känsliga åtgärd, om relevant)

- Åtkomstens utgångsdatum och återstående tid

- Väntande godkännanden, förnyelser och undantag

Håll dashboarden fokuserad. En granskare ska kunna säga "behåll" eller "ta bort" utan att öppna fem olika sidor.

Lägg till intyg (ägarbekräftelse)

Schemalägg intyg—månatligt för hög-risk-system, kvartalsvis för lägre-risk—där ägaren bekräftar att varje konsult fortfarande behöver åtkomst. Gör beslutet explicit:

- Godkänn igen för en definierad period (t.ex. 30/60/90 dagar)

- Nedgradera roll (minsta privilegium)

- Återkalla åtkomst

För att minska administrativt arbete, defaulta till "upphör om det inte bekräftas" istället för "fortsätter för alltid." Knyt intygen till ansvar genom att spela in vem som bekräftade, när och för hur länge.

Använd inaktivitetsregler utan att störa arbete

Inaktivitet är en stark signal. Implementera regler som "suspendera efter X dagar utan inloggning", men lägg till ett artigt steg:

- Avisera sponsor/ägare innan suspension eller återkallelse

- Erbjud en ett-klicks "förläng"-option med nytt utgångsdatum

- Återkalla automatiskt om det inte finns svar

Detta förhindrar tyst risk samtidigt som du undviker överraskande utloggningar.

Spåra undantag och granska dem på en timer

Vissa konsulter behöver ovanlig åtkomst (fler projekt, bredare data, längre varaktighet). Behandla undantag som tillfälliga avsiktligt: kräva en motivering, ett slutdatum och en schemalagd återkoll. Din dashboard bör lyfta fram undantag separat så de aldrig glöms bort.

Om du behöver ett praktiskt nästa steg, hänvisa governance-uppgifter från admin-området (t.ex. /admin/access-reviews) och gör det till sponsors standardlandningssida.

Offboarding: återkallelse som verkligen håller

Offboarding av externa konsulter är inte bara "inaktivera kontot." Om du bara tar bort deras app-roll men lämnar sessioner, API-nycklar, delade mappar eller hemligheter orörda, kan åtkomst bestå långt efter uppdragets slut. En bra webbapp behandlar offboarding som en upprepad procedur med tydliga triggers, automation och verifiering.

Definiera tydliga offboarding-triggers

Börja med att bestämma vilka händelser som automatiskt bör starta offboardingflödet. Vanliga triggers inkluderar:

- Kontrakts slutdatum (schemalagt i förväg)

- Projektavslut (ett projekt markeras som "closed")

- Policyöverträdelser (säkerhetsincident, misslyckad åtkomstgranskning, HR/juridisk begäran)

Ditt system bör göra dessa triggers explicita och revisionsbara. Exempel: en kontraktspost med slutdatum, eller en projekttillståndsändring som skapar en "Offboarding required"-uppgift.

Automatisera återkallelse, inte bara "ta bort behörigheter"

Återkallelse måste vara heltäckande och snabb. Minst, automatisera:

- Inaktivera användarkontot (eller markera som inaktiv) i din app

- Ta bort alla roller/grupper som ger åtkomst till projekt, data eller adminfunktioner

- Återkalla aktiva sessioner och tokens (webbsessioner, refresh tokens, API-tokens)

Om du stödjer SSO, kom ihåg att SSO-terminering ensam kanske inte dödar befintliga sessioner i din app. Du behöver fortfarande server-side sessioninvalidation så en konsult inte kan fortsätta arbeta från en redan autentiserad webbläsare.

Hantera dataöverlämning och rengöring av hemligheter

Offboarding är också ett tillfälle för datahygien. Bygg en checklista så ingenting ligger kvar i personliga inkorgar eller privata drives.

Typiska punkter att täcka:

- Leverabler och arbetssubstans: säkerställ att de laddas upp till projektutrymmet och att ägarskap överförs till en intern användare

- Rotera credentials: byt alla credentials konsulten kunnat känna till (databaslösenord, API-nycklar, servicekonton)

- Rensa delade hemligheter: ta bort dem från delade vault-poster, delade mappar, distributionslistor och chattkanaler

Om din portal inkluderar filuppladdning eller ticketing, överväg ett "Export handover package"-steg som paketerar relevanta dokument och länkar för den interna ägaren.

Verifiera avslut med en slutlig revisionspost

En bestående återkallelse inkluderar verifiering. Lita inte på "det borde vara okej"—spela in att det faktiskt skedde.

Nyckelsteg för verifiering:

- Bekräfta att konsulten har noll aktiva roller och inga projektmedlemskap

- Bekräfta att alla sessioner/tokens återkallats och att inga tokens fortfarande är giltiga

- Skapa en slutlig offboarding audit event (vem initierade, när körde den, vad togs bort, eventuella undantag)

Denna slutliga revisionspost använder du vid åtkomstgranskningar, incidentutredningar och efterlevnadskontroller. Den förvandlar offboarding från en informell syssla till en pålitlig kontroll.

Implementationsplan: APIer, UI, testning och deployment

Prototypa portalen i chatten

Beskriv ditt arbetsflöde för konsultåtkomst i chatten och få en fungerande app att iterera på.

Detta är bygget som förvandlar din åtkomstpolicy till en fungerande produkt: ett litet set APIer, ett enkelt admin-/gransknings-UI och tillräckligt med tester och deploymentshygien så åtkomst inte fallerar tyst.

Om du vill få en första version till intressenter snabbt kan en vibe-coding-ansats vara effektiv: du beskriver arbetsflödet, roller och skärmar, och itererar från fungerande mjukvara istället för wireframes. Till exempel kan Koder.ai hjälpa team att prototypa en extern användarportal (React UI, Go backend, PostgreSQL) från en chattbaserad specifikation, och sedan förfina godkännanden, expiry-jobs och revisionsvyer med snapshots/rollback och källkodsexport när ni är redo att gå in i en formell SDLC.

API-yta (håll den tråkig och konsekvent)

Designa endpoints runt objekten du redan definierat (users, roles, projects, policies) och arbetsflödet (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(read-only; redigera aldrig loggar)

På UI-sidan, sikta på tre skärmar:

- Konsultportal (vad de kan nå, utgångsdatum, begär åtkomst)

- Godkännarinbox

- Adminkonsol (roller, policyer, grants, audit-sök)

Säkerhetsbasics du implementerar överallt

Validera input på varje skriv-endpoint, kör CSRF-skydd för cookie-baserade sessioner, och lägg på rate limiting för inloggning, begärandeskapande och audit-sök.

Om du stödjer filuppladdningar (t.ex. avtal), använd tillåtna MIME-typer, virusgranskning, storleksbegränsning och lagra filer utanför web-root med slumpmässiga namn.

Testplan (behörighetsbuggar är produktbuggar)

Täcka:

- Permissionstester: "kan/kan inte" per roll, projekt och policybegränsningar

- Workflow-tester: begär → godkänn → grant skapat → notifieringar

- Tidbaserad expiration: åtkomst upphör vid utgång, och "extend" kräver godkännande

Deployment-noteringar

Separera dev/staging/prod, hantera secrets i en vault (inte env-filer i git), och kryptera backups. Lägg till ett återkommande jobb för utgång/återkallelse och larma om det misslyckas.

Om du vill ha en checklista-kompanjon, hänvisa teamet till /blog/access-review-checklist, och håll pris-/paketeringsdetaljer på /pricing.

Slutlig checklista: hur "bra" ser ut

En konsultåtkomst-webbapp gör sitt jobb när den producerar samma utfall varje gång:

- Varje konsult har en unik identitet, MFA och ett projektbundet scope.

- Varje åtkomstbeviljning har en ägare, en godkännare, en motivering och ett slutdatum.

- Utgång och återkallelse är automatiserade (inklusive session-/tokeninvalidation).

- Undantag är synliga, tidsbegränsade och omprövas.

- Loggarna är tillräckligt konsekventa för att utreda incidenter utan gissningslek.

Bygg den minsta versionen som upprätthåller dessa invariants, och iterera sedan på användarvänlighet (dashboards, bulkoperationer, rikare policyer) utan att försvaga de grundläggande kontrollerna.