26 maj 2025·8 min

Skapa en webbapp för kontraktsgranskning och versionshantering

Lär dig planera, designa och bygga en webbapp för kontraktsgranskning med versionshantering, kommentarer, godkännanden, audit trail och säker åtkomst.

Lär dig planera, designa och bygga en webbapp för kontraktsgranskning med versionshantering, kommentarer, godkännanden, audit trail och säker åtkomst.

Innan du skissar gränssnitt eller väljer tech-stack, var specifik med vilket problem du löser. "Kontraktsgranskning" kan innebära allt från att rensa upp ett enkel-sidors NDA till att samordna ett komplext avtal med flera parter och strikta godkännanderegler. Tydliga användningsfall förhindrar att produkten blir ett generiskt dokumentverktyg som ingen riktigt litar på.

Börja med att namnge de verkliga rollerna och vad var och en behöver göra—ofta under tidspress:

När du skriver ner dessa, fånga även begränsningar som “måste fungera på mobil”, “externa användare får inte se interna anteckningar” eller “godkännanden måste fångas innan signering”.

Din MVP bör stödja en snäv loop av aktiviteter som händer upprepade gånger:

Om en uppgift kräver hopp mellan e-post, delade enheter och chatttrådar för att bli "klar", är det ett starkt kandidatområde för din app.

Ett kontrakt kan ha flera “sanningar” beroende på fas. Definiera dina versionstillstånd från början så att alla har samma mentala modell:

Denna definition styr senare behörigheter (vem kan redigera), retention (vad som kan raderas) och rapportering (vad som räknas som “slutgiltigt”).

Välj mätvärden du kan mäta utan gissningar. Exempel:

Dessa mått styr avvägningar senare—som att investera i bättre sök, ett tydligare arbetsflöde eller striktare rollbaserad åtkomstkontroll.

En MVP för en kontraktsgranskningswebbapp bör göra några saker extremt väl: hålla dokument organiserade, göra redigeringar och feedback lätta att följa, och flytta ett kontrakt från “utkast” till “signerat” med en tydlig audit trail. Om du försöker lösa varje juridiskt hörnfall dag ett kommer team ändå att falla tillbaka på e-post.

Börja med en primär resa: ladda upp ett kontrakt, bjud in granskare, fånga ändringar och kommentarer, sedan godkänn och avsluta.

Nyckelfunktioner för MVP:

Skjut upp tung automation som avancerade klausul-playbooks, AI-assisterad omskrivning, komplexa integrationer och flerstegs villkorade routing. Dessa är värdefulla, men först behöver din kärnsamarbetsloop vara pålitlig.

Definiera mätbara utfall: granskare kan förstå senaste versionen på några sekunder, godkännanden är spårbara, och team kan hitta vilket kontrakt eller vilken klausul som helst snabbt—utan e-posttrådar.

En app för kontraktsgranskning lever eller dör på hur väl den separerar “vad kontraktet är” från “hur det förändras över tid.” En ren datamodell gör också behörigheter, sök och auditbarhet mycket enklare senare.

Modellera toppen som Workspaces (eller “Clients/Teams”), sedan Matters/Projects inuti varje workspace. Inom en matter, stöd mappar för bekant organisering samt taggar för tvärgående gruppering (t.ex. “NDA”, “Renewal”, “High Priority”).

För varje Kontrakt, lagra strukturerad metadata som användare kan filtrera på utan att öppna en fil:

Håll metadata flexibel genom att använda ett litet set fasta fält plus en tabell för “custom fields” (nyckel + typ + värde) per workspace.

Tänk i tre lager:

Denna separation tillåter ett kontrakt att ha många versioner och många trådar utan att blanda ihop "dokumenthistorik" med "konversationshistorik".

Skapa en AuditEvent-logg som spelar in handlingar som append-only-event: vem gjorde vad, när, varifrån (valfritt IP/user agent) och på vilken entitet (contract/version/comment/permission). Exempel: “version_uploaded,” “comment_added,” “status_changed,” “permission_granted,” “export_generated.”

Spara tillräcklig kontext för att vara försvarbar i tvister, men undvik att duplicera hela dokument i audit-loggen.

Lägg till fält för retentionpolicy på workspace/matter-nivå (t.ex. behåll 7 år efter avslut). För revisioner eller rättstvister, tillhandahåll exportprimitiv: exportera kontraktsmetadata, alla versioner, kommentarstrådar och audit-trail som ett paket. Att designa dessa entiteter tidigt sparar smärtsamma migreringar senare.

Säkerhet i en kontraktsgranskningsapp handlar mest om två saker: att kontrollera vem som kan se varje dokument och vad de kan göra med det. Gör dessa regler explicita tidigt, eftersom de kommer att forma din databasmodell, UI och audit trail.

Börja med enkla, igenkännbara roller och mappa dem till åtgärder:

Definiera behörigheter på åtgärdsnivå (view, comment, edit, download, share, approve) så du kan utveckla roller senare utan att skriva om appen.

De flesta juristeam arbetar per matter/deal. Behandla en “matter” som primär säkerhetsgräns: användare får åtkomst till matters och dokument ärver den åtkomsten.

För externa gäster (motparter, extern counsel), använd restriktiva konton:

Även med åtkomstkontroller, förhindra oavsiktlig läcka:

Stöd lösenordsinloggning som standard, men planera för starkare alternativ:

Håll alla behörighetsbeslut server-side och logga åtkomst-/behörighetsändringar för senare utredning.

Redlining är hjärtat i en kontraktsgranskningsapp: det är där personer förstår vad som ändrades, vem som ändrade det och om de håller med. Nyckeln är att välja en jämförelsemetod som förblir korrekt samtidigt som den är läsbar för icke-jurister.

Det finns två vanliga angreppssätt:

DOCX-baserade diffs: Jämför Word-strukturen (runs, stycken, tabeller). Detta bevarar formatering och numrering och matchar hur jurister redan arbetar. Kostnaden är komplexitet—DOCX är inte "bara text" och små formateringsändringar kan skapa bullriga diffar.

Plain-text / klausulbaserade diffs: Normalisera innehållet till ren text (eller diskreta klausuler) och diffa det. Detta kan ge renare, stabilare jämförelser, särskilt om produkten betonar klausulbibliotek. Nackdelen är att du tappar en del layoutfidelity (tabeller, rubriker, spårbar formatering).

Många team kombinerar dem: DOCX-aware parsing för att extrahera stabila textblock, och diffar sedan dessa block.

Kontrakt ändras sällan linjärt. Din dokumentjämförelse bör kunna upptäcka:

Att minska "diff-brus" är viktigt: normalisera whitespace, ignorera triviala formateringsskift och bevara sektionsnumrering där det är möjligt.

Stöd kommentarer kopplade till ett intervall (start/slut-offset) inom en specifik version, plus en fallback-strategi för "rehydration" om texten flyttas (t.ex. re-ankring via närliggande kontext). Varje kommentar ska också mata audit-trail: författare, tidsstämpel, version och status för upplösning.

Icke-jurister behöver ofta rubriken, inte all markup. Lägg till en “Change Summary”-panel som grupperar spårade ändringar per sektion och typ (Added/Removed/Modified/Moved), med korta utdrag i begripligt språk och snabba länkar som hoppar till exakt plats.

En kontraktsgranskningsapp lyckas eller misslyckas på hur smidigt människor kan samarbeta. Målet är att göra det uppenbart vem som behöver göra vad, när och vad som ändrades, samtidigt som en försvarbar historik bevaras.

Stöd inline-kommentarer förankrade till en klausul, mening eller vald text. Behandla kommentarer som förstaklass-objekt: trådar, @mentions och fil-/versionsreferenser.

Lägg till tydliga kontroller för att lösa och återöppna trådar. Lösta kommentarer bör förbli sökbara för compliance, men kollapsas som standard så dokumentet förblir läsbart.

Aviseringar är viktiga, men de måste vara förutsägbara. Föredra händelsebaserade regler (tilldelat till dig, nämnd, din klausul ändrades) och dagliga digestmail framför konstant pingande. Låt användare ställa in preferenser per kontrakt.

Använd lätta uppgifter för sektioner eller uppgifter (t.ex. “granska betalningsvillkor”) och tillåt en checklista med organisationsspecifika grindar som “Legal approved” eller “Security approved.” Håll checklistorna knutna till en specifik version så godkännanden förblir meningsfulla även när spårade ändringar sker.

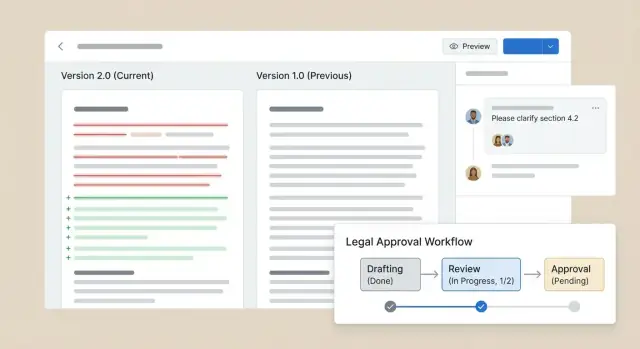

Definiera en liten, begriplig state machine: Draft → In Review → Approved → Executed (anpassningsbart per organisation). Tvinga grindar: endast vissa roller kan föra kontraktet framåt, och endast när obligatoriska checklista-punkter är slutförda.

Para detta med rollbaserad åtkomstkontroll och oföränderliga eventloggar (vem ändrade status, vem godkände, när).

Lägg till förfallodatum på kontrakt- och uppgiftsnivå, med eskaleringsregler (t.ex. påminn 48 timmar innan, sedan på förfallodagen). Om en användare är inaktiv, meddela den tilldelades chef eller fallback-granskare—utan att skicka massmeddelanden.

Om du senare lägger till e-signaturintegration, ställ in “Ready for signature” som en slutlig gated status.

Sök är det som gör en mapp med kontrakt till ett fungerande system. Det hjälper juristeam att snabbt svara på enkla frågor (“Var är vår begränsning av ansvar-klausul?”) och stödjer operativa frågor (“Vilka leverantörsavtal går ut nästa kvartal?”).

Implementera fulltextsök över både uppladdade filer och extraherad text. För PDF och Word behöver du ett text-extraktionssteg (och helst OCR för skannade PDF) så sök inte misslyckas på bildbaserade dokument.

Håll resultaten användbara genom att markera matchande termer och visa var de förekommer (sida/sektion om möjligt). Om din app stödjer versioner, låt användare välja om de söker i senaste godkända versionen, alla versioner eller ett specifikt snapshot.

Fulltextsök är bara halva historien. Metadata gör kontraktsarbete hanterbart i skala.

Vanliga filter inkluderar:

Därifrån, lägg till sparade vyer—förbyggda eller användardefinierade sökningar som fungerar som smarta mappar. Exempel: “Leverantörs-MSA som snart går ut” eller “NDAs utan signatur.” Sparade vyer ska kunna delas inom ett team och följa behörigheter.

Klausulhantering är där granskning blir snabbare över tid. Börja med att låta användare tagga klausuler i ett kontrakt (t.ex. “Uppsägning”, “Betalning”, “Ansvar”) och spara dessa taggade utdrag som strukturerade poster:

Ett enkelt klausulbibliotek möjliggör återanvändning i nya utkast och hjälper granskare att upptäcka avvikelser. Para det med sök så en granskare kan hitta "indemnity"-klausuler över biblioteket och över exekverade kontrakt.

Team behöver ofta agera på grupper av kontrakt: uppdatera metadata, tilldela en ägare, ändra status eller exportera en lista för rapportering. Stöd bulkåtgärder på sökresultat samt exporter (CSV/XLSX) som inkluderar nyckelfält och auditvänlig tidsstämpel. Om du senare erbjuder schemalagda rapporter, designa exporter nu så de är konsekventa och förutsägbara.

Kontrakt lever i andra verktyg långt innan de når din app. Om filhantering och integrationer är krångliga kommer granskare fortsätta skicka bilagor via e-post—och versionskontrollen faller tyst sönder.

Börja med att stödja de två format folk faktiskt skickar: DOCX och PDF. Din webbapp bör acceptera uppladdningar, normalisera dem och rendera en snabb förhandsvisning i webbläsaren.

En praktisk approach är att spara originalfilen och sedan generera:

Var tydlig med vad som händer när en användare laddar upp en “skannad PDF” (endast bild). Om du planerar OCR, visa det som ett bearbetningssteg så användare förstår varför textsök kan dröja.

Många kontrakt kommer via e-post. Överväg en enkel inkomstadress (t.ex. contracts@yourapp) som skapar ett nytt dokument eller lägger till en ny version när någon vidarebefordrar en tråd.

För externa parter, föredra delningslänkar framför bilagor. Ett länkbaserat flöde kan ändå bevara versionshistoriken: varje uppladdning via länken blir en ny version, med avsändaren fångad som “external contributor” och en tidsstämpel för audit-trail.

Fokusera på integrationer som tar bort kopiering och omladdning:

Exponera ett litet set pålitliga events och endpoints: contract.created, version.added, status.changed, signed.completed. Detta låter andra system synka status och filer utan buggig polling, samtidigt som din kontraktsapp förblir den auktoritativa tidslinjen.

Ett verktyg för kontraktsgranskning vinner eller förlorar på om en upptagen granskare snabbt kan svara två frågor: vad ändrades och vad förväntas av mig. Designa UI kring dessa ögonblick, inte kring filhanteringen.

Gör standardupplevelsen till en enkel steg-för-steg-granskning istället för en tom editor. Ett bra flöde är: öppna kontrakt → se sammanfattning av ändringar och öppna punkter → granska ändringar i ordning → lämna kommentarer/beslut → skicka in.

Använd tydliga call-to-action som ”Accept change”, ”Request edit”, ”Resolve comment” och ”Send for approval”. Undvik jargong som “commit” eller “merge”.

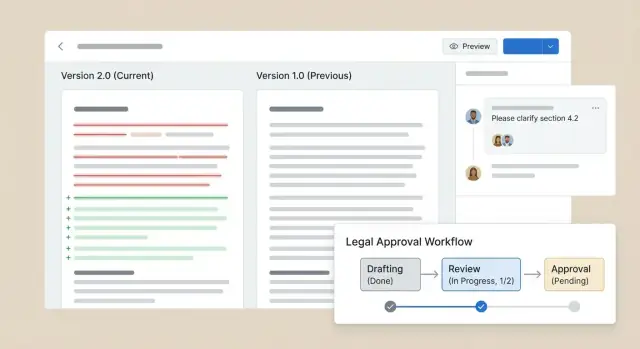

För versionsjämförelse, tillhandahåll en sida-vid-sida-vy med:

När användare klickar en ändring, scrolla till exakt plats och markera den kort för att de vet vad de tittar på.

Folk litar på vad de kan spåra. Använd konsekventa etiketter som v1, v2, plus valfria mänskliga etiketter som “Vendor edits” eller “Internal legal cleanup.” Visa versionsetiketten överallt: i header, jämförelseväljare och aktivitetsflöde.

Stöd tangentbordsnavigering (tabb-ordning, genvägar för nästa/föregående ändring), läsbar kontrast och skalbar text. Håll gränssnittet snabbt: rendera långa kontrakt i chunkar, bevara scroll-position och autospara kommentarer utan att störa läsningen.

Den bästa arkitekturen är ofta den ditt team kan leverera, säkra och underhålla. För de flesta produkter, börja med en modulär monolit (en deploybar app, tydligt separerade moduler) och dela upp i tjänster först när skala eller teamstorlek verkligen kräver det.

En typisk setup ser ut så här:

De flesta team använder React (eller Vue) plus ett dokumentvisningslager (PDF-viewer) och en redigeryta för redlining. Realtidspresens och uppdateringar kan hanteras med WebSockets (eller SSE) så granskare ser nya kommentarer och statusändringar utan att uppdatera sidan.

Juristeam förväntar sig audit trail för juridiska dokument. Implementera append-only audit-loggar för händelser som “uploaded,” “shared,” “commented,” “approved,” och “exported.” Du kan gå "event sourcing-lite": spara oföränderliga event och bygg current state från dem (eller håll read models) för tillförlitlig historik.

Om målet är att validera arbetsflöde och behörigheter snabbt kan en vibe-coding-plattform som Koder.ai hjälpa dig få en fungerande prototyp (React frontend + Go/PostgreSQL backend) från en chattdriven specifikation. Den är särskilt användbar för att skaffa stommar för datamodell, RBAC, audit-händelser och grundläggande skärmar—och för att exportera källkoden när du är redo att hårdtesta diffing, OCR och compliance-kontroller.

Verktyg för kontraktsgranskning lever och dör på förtroende. Även om din produkt är "bara" intern, behandla säkerhet och styrning som kärnkrav—kontrakt innehåller ofta prissättning, personuppgifter och förhandlingshistorik.

Använd TLS för all nätverkstrafik och kryptera lagrad data i vila. Stanna inte vid dokument-blobs: kryptera känslig metadata också (partnamn, förnyelsedatum, godkännarnoter), eftersom metadata ofta är enklare att fråga och exfiltrera.

Om du lagrar filer i objektlagring, aktivera server-side encryption och hantera nycklar centralt (och rotera dem). Om du hanterar redlines som separata artefakter, applicera samma kontroller på dessa härledda filer.

Om du stöder flera workspaces (kunder, avdelningar, dotterbolag), implementera strikt datasegregering per tenant. Detta ska ske i datalagret (inte bara i UI-filter), med varje fråga scopen till en tenant/workspace-identifierare.

Tillämpa minsta rättighet överallt: standardroller bör ha minimala åtkomster, och upphöjda åtgärder (export, delete, share links, admininställningar) bör vara explicita behörigheter. Knyt detta till RBAC-modellen så audit-loggar blir meningsfulla.

Backups är bara användbara om du kan återställa dem. Definiera:

Dokumentera vem som får trigga återställningar och hur du förhindrar oavsiktliga överskrivningar.

Behåll en audit trail för säkerhet och efterlevnad: logga autentiseringsevent, ändringar av behörigheter, dokumentåtkomst/-nedladdningar och nyckelarbeten i arbetsflödet. Granska tredjepartsleverantörer (lagring, e-post, e-signaturintegration) för säkerhet, data-lokation och incidentprocesser innan du går live.

En kontraktsgranskningsapp lever eller dör på förtroende: användare måste lita på att spårade ändringar är korrekta, att behörigheter efterföljs och att varje steg i godkännandeflödet registreras korrekt. Behandla testning och drift som kärnfunktioner, inte eftertankar.

Börja med högriskbeteenden:

Kontraktsfiler blir stora och versioner lägger på sig. Kör belastningstester som simulerar:

Mät p95-latens för nyckelåtgärder: öppna dokument, generera diff, sök och export.

Instrumentera end-to-end-övervakning för:

Skapa runbooks för vanliga incidenter (fastnat diff-jobb, misslyckad konvertering, degraderad sök). Lägg till en lätt status-sida.

Lansera med kontrollerad utrullning: bjud in en liten grupp betaanvändare, samla feedback i appen och iterera veckovis. Håll releaser små och återkalleligt (feature flags hjälper). Löpande underhåll bör inkludera beroendeuppdateringar, säkerhetsgranskningar, periodiska åtkomstrevisioner och regressionstester för säker kontraktssamarbete och e-signaturintegration.

Börja med en snäv, upprepbar loop:

Om användare fortfarande måste ”färdigställa” jobbet i e-post eller delade mappar saknas ett centralt steg i din MVP.

Definiera roller och deras begränsningar tidigt (legal, försäljning, procurement, extern counsel). Kartlägg sedan varje roll till ett litet antal jobb att göra:

Detta förhindrar att du bygger ett generiskt dokumentverktyg utan de arbetsflödes- och förtroendefunktioner som juristeam behöver.

Behandla “version” som en uppsättning explicita tillstånd med olika regler:

Dessa definitioner styr behörigheter (vem kan redigera), retention (vad som får raderas) och rapportering (vad som räknas som “slutgiltigt”).

Använd en tredelad modell:

Detta håller dokumenthistoriken och konversationshistoriken konsistent även när filer ändras.

Gör audit-loggen append-only och oföränderlig. Logga händelser som:

version_uploadedcomment_addedstatus_changedpermission_grantedexport_generatedSpara tillräcklig kontext för att vara försvarbar (vem/vad/när/var), men duplicera inte hela dokumentinnehållet i audit-loggen.

Börja enkelt med rollbaserad åtkomstkontroll (RBAC) och åtgärdsnivåbehörigheter:

Gör en matter/project till huvudgränsen för säkerhet så att dokument ärver åtkomsträttigheter, och utför alla kontrollbeslut server-side med loggning.

Använd begränsade gästkonton (eller snävt definierade delningslänkar) med:

Lägg till skydd som watermarking på export, nedladdningsbegränsningar för känsliga ärenden och tydlig separation mellan interna anteckningar och externa synliga kommentarer.

Välj diff-strategi utifrån vad användarna förväntar sig:

I praktiken parser många team DOCX till stabila block, normaliserar whitespace/format och diffar dessa block för att minska brus och öka läsbarhet.

Förankra kommentarer till en specifik version plus ett textrange (start/slut) och spara omgivande kontext för robusthet. När text flyttas, använd en re-anchoring-strategi (matchning på närliggande kontext) istället för flytande kommentarer.

Spåra också upplösningsstatus (open/resolved/reopened) och inkludera kommentaråtgärder i audit-loggen för efterlevnad.

Kombinera fulltextsökning med strukturerad metadata:

Lägg till sparade vyer (smart-mappar) som är delbara och följer behörigheter så användare aldrig ser dokument de inte har åtkomst till.