26 thg 12, 2025·8 phút

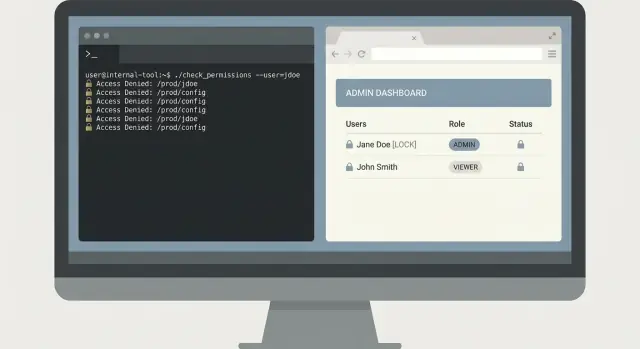

Công cụ nội bộ cho nhà phát triển với Claude Code: bảng điều khiển CLI an toàn

Xây dựng công cụ nội bộ với Claude Code để giải quyết tìm kiếm log, feature toggle và kiểm tra dữ liệu, đồng thời thực thi nguyên tắc truy cập tối thiểu và rào chắn rõ ràng.

Vấn đề công cụ nội bộ của bạn thực sự nên giải quyết là gì

Công cụ nội bộ thường bắt đầu như một đường tắt: một lệnh hoặc một trang tiết kiệm cho đội 20 phút khi có sự cố. Nguy cơ là cùng đường tắt đó có thể âm thầm trở thành một cổng truy cập đặc quyền nếu bạn không xác định vấn đề và giới hạn ngay từ đầu.

Đội thường tìm tới công cụ khi cùng một nỗi đau lặp lại hàng ngày, ví dụ:

- Tìm kiếm log chậm, không nhất quán, hoặc rải rác trên nhiều hệ thống

- Feature toggle phải chỉnh tay rủi ro hoặc ghi trực tiếp vào cơ sở dữ liệu

- Kiểm tra dữ liệu phụ thuộc vào một người chạy script từ laptop cá nhân

- Các tác vụ on-call đơn giản nhưng dễ sai lúc 2 giờ sáng

Những vấn đề này trông nhỏ cho tới khi công cụ có thể đọc log production, truy vấn dữ liệu khách hàng, hoặc bật/tắt flag. Lúc đó bạn phải đối mặt với kiểm soát truy cập, dấu vết audit và ghi nhầm. Một công cụ “chỉ dành cho kỹ sư” vẫn có thể gây outage nếu nó chạy truy vấn rộng, trúng môi trường sai, hoặc thay đổi trạng thái mà không có bước xác nhận rõ ràng.

Định nghĩa thành công bằng các tiêu chí hẹp, đo lường được: vận hành nhanh hơn mà không mở rộng quyền hạn. Một công cụ nội bộ tốt loại bỏ bước thừa, không phải biên độ an toàn. Thay vì cấp cho mọi người quyền truy cập cơ sở dữ liệu rộng để kiểm tra một vấn đề thanh toán, hãy xây một công cụ trả lời một câu hỏi: “Hiển thị các sự kiện thanh toán thất bại hôm nay cho tài khoản X,” sử dụng credentials chỉ đọc, có phạm vi rõ ràng.

Trước khi chọn giao diện, hãy quyết định người dùng cần gì lúc đó. CLI rất tốt cho các tác vụ lặp lại khi on-call. Dashboard web phù hợp khi kết quả cần ngữ cảnh và tầm nhìn chia sẻ. Đôi khi bạn phát cả hai, nhưng chỉ khi chúng là các view mỏng trên cùng các thao tác được bảo vệ. Mục tiêu là một khả năng được định nghĩa rõ, không phải một bề mặt admin mới.

Chọn một nỗi đau duy nhất và giữ phạm vi nhỏ

Cách nhanh nhất để làm cho công cụ nội bộ hữu ích (và an toàn) là chọn một công việc rõ ràng và làm thật tốt. Nếu nó cố gắng xử lý logs, feature flag, sửa dữ liệu và quản lý người dùng ngay ngày đầu, nó sẽ phát triển hành vi ẩn và gây bất ngờ cho mọi người.

Bắt đầu với một câu hỏi mà người dùng thực sự hỏi trong công việc. Ví dụ: “Với một request ID, cho tôi lỗi và các dòng xung quanh qua các service.” Đó là hẹp, có thể kiểm thử và dễ giải thích.

Rõ ràng công cụ dành cho ai. Kỹ sư debug cục bộ cần tuỳ chọn khác người on-call, và cả hai khác support hay analyst. Khi bạn trộn đối tượng, bạn sẽ thêm các lệnh “mạnh” mà hầu hết người dùng không nên chạm vào.

Ghi lại inputs và outputs như một hợp đồng nhỏ.

Inputs nên rõ ràng: request ID, khoảng thời gian, môi trường. Outputs nên dự đoán được: các dòng khớp, tên service, timestamp, số lượng. Tránh các tác dụng phụ ẩn như “cũng xóa cache” hoặc “cũng thử lại job.” Những tính năng đó gây ra tai nạn.

Ưu tiên mặc định là chỉ đọc. Bạn vẫn có thể làm công cụ có giá trị với tìm kiếm, diff, validate và báo cáo. Thêm hành động ghi chỉ khi bạn có thể nêu rõ kịch bản thực sự cần và bạn có thể giới hạn chặt.

Một tuyên bố phạm vi đơn giản giúp giữ đội trung thực:

- Một tác vụ chính, một màn hình hoặc một lệnh chính

- Một nguồn dữ liệu (hoặc một view logic), không phải “mọi thứ”

- Cờ rõ ràng cho môi trường và khoảng thời gian

- Trước tiên chỉ đọc, không hành động nền

- Nếu có ghi, yêu cầu xác nhận và ghi lại mọi thay đổi

Lập bản đồ nguồn dữ liệu và các thao tác nhạy cảm từ sớm

Trước khi Claude Code ghi bất cứ thứ gì, hãy viết ra những gì công cụ sẽ chạm tới. Hầu hết vấn đề về bảo mật và độ tin cậy xuất hiện ở chỗ này, không phải ở UI. Xem việc lập bản đồ này như một hợp đồng: nó nói cho người đánh giá biết cái gì nằm trong phạm vi và cái gì ngoài giới hạn.

Bắt đầu với một danh mục cụ thể các nguồn dữ liệu và người chịu trách nhiệm. Ví dụ: logs (app, gateway, auth) và nơi lưu; bảng hoặc view cơ sở dữ liệu cụ thể mà công cụ có thể truy vấn; kho feature flag và quy tắc đặt tên; metrics và traces và nhãn nào an toàn để lọc; và liệu bạn có dự định ghi chú vào hệ thống ticket/incident hay không.

Sau đó đặt tên các thao tác công cụ được phép thực hiện. Tránh dùng “admin” như một quyền. Thay vào đó, định nghĩa các động từ có thể audit được. Ví dụ thường gặp: tìm kiếm và xuất chỉ đọc (với giới hạn), annotate (thêm ghi chú mà không sửa lịch sử), bật/tắt flag cụ thể với TTL, backfill có giới hạn (khoảng ngày và số bản ghi), và chế độ dry-run hiển thị ảnh hưởng mà không thay đổi dữ liệu.

Các trường nhạy cảm cần xử lý rõ ràng. Quyết định cái gì phải che (email, token, session ID, API key, định danh khách hàng) và cái gì chỉ hiển thị ở dạng rút gọn. Ví dụ: chỉ hiển thị 4 ký tự cuối của ID, hoặc hash nhất quán để người ta có thể liên kết sự kiện mà không thấy giá trị thô.

Cuối cùng, đồng ý về quy tắc lưu giữ và audit. Nếu người dùng chạy truy vấn hoặc bật flag, ghi lại ai, khi nào, bộ lọc nào đã dùng, và số lượng kết quả. Giữ audit lâu hơn logs ứng dụng. Ngay cả quy tắc đơn giản như “truy vấn lưu 30 ngày, bản ghi audit 1 năm” cũng ngăn những tranh cãi đau đầu khi sự cố xảy ra.

Mô hình truy cập tối thiểu mà vẫn đơn giản

Nguyên tắc tối thiểu dễ thực hiện khi bạn giữ mô hình nhàm chán. Bắt đầu bằng liệt kê những gì công cụ có thể làm, sau đó gán nhãn mỗi hành động là chỉ đọc hoặc ghi. Hầu hết công cụ nội bộ chỉ cần quyền đọc cho phần lớn người dùng.

Với dashboard web, dùng hệ thống nhận dạng hiện có (SSO với OAuth). Tránh mật khẩu cục bộ. Với CLI, ưu tiên token ngắn hạn hết hạn nhanh và phạm vi chỉ cho các hành động người dùng cần. Token chia sẻ dài hạn có xu hướng bị dán vào ticket, lưu vào lịch sử shell, hoặc copy ra máy cá nhân.

Giữ RBAC nhỏ. Nếu bạn cần hơn vài vai trò, công cụ có lẽ làm quá nhiều việc. Nhiều đội làm tốt với ba vai trò:

- Viewer: chỉ đọc, mặc định an toàn

- Operator: đọc + vài hành động rủi ro thấp

- Admin: hành động rủi ro cao, dùng hiếm

Tách môi trường sớm, ngay cả khi UI trông giống nhau. Làm cho việc “vô tình thao tác prod” khó xảy ra. Dùng credentials khác nhau theo môi trường, file config khác nhau, và API endpoint khác nhau. Nếu người dùng chỉ hỗ trợ staging, họ thậm chí không nên xác thực được vào production.

Các hành động rủi ro cao xứng đáng có bước phê duyệt. Nghĩ tới xóa dữ liệu, đổi feature flag, khởi động lại dịch vụ, hoặc chạy truy vấn nặng. Thêm kiểm tra người thứ hai khi diện tác động lớn. Mẫu thực tế gồm có xác nhận gõ ký tự bao gồm tên mục tiêu (service và môi trường), ghi ai yêu cầu và ai phê duyệt, và thêm độ trễ ngắn hoặc cửa sổ lịch cho các thao tác nguy hiểm nhất.

Nếu bạn tạo công cụ bằng Claude Code, đặt quy tắc rằng mỗi endpoint và lệnh khai báo vai trò cần thiết lên trước. Thói quen đó giữ cho việc rà soát quyền dễ theo dõi khi công cụ lớn lên.

Rào chắn ngăn sự cố và truy vấn xấu

Giữ công cụ dễ rà soát

Nhận toàn bộ mã nguồn để nhóm bạn có thể rà soát và chịu trách nhiệm mọi thay đổi.

Chế độ thất bại phổ biến nhất cho công cụ nội bộ không phải là kẻ tấn công. Là đồng đội mệt mỏi chạy lệnh “đúng” với input sai. Xem rào chắn như tính năng sản phẩm, không phải phần hoàn thiện.

Mặc định an toàn

Bắt đầu với tư thế an toàn: mặc định chỉ đọc. Ngay cả khi người dùng là admin, công cụ nên mở ở chế độ chỉ lấy dữ liệu. Làm hành động ghi rõ ràng và phải bật trước.

Với mọi thao tác thay đổi trạng thái (bật/tắt flag, backfill, xóa bản ghi), yêu cầu gõ để xác nhận. “Bạn có chắc? y/N” quá dễ bị nhấn theo phản xạ. Yêu cầu người dùng gõ lại một chuỗi cụ thể, như tên môi trường cộng với target ID.

Xác thực input chặt chẽ ngăn hầu hết thảm họa. Chỉ chấp nhận các dạng bạn thực sự hỗ trợ (ID, ngày, môi trường) và từ chối sớm mọi thứ khác. Với tìm kiếm, hạn chế quyền: giới hạn kết quả, bắt buộc khoảng thời gian hợp lý, và dùng allow-list thay vì để mọi pattern tới kho log của bạn.

Để tránh truy vấn chạy tràn, thêm timeout và giới hạn tần suất. Công cụ an toàn thất bại nhanh và giải thích lý do, thay vì treo và chèn ép cơ sở dữ liệu.

Một bộ rào chắn thực tế:

- Mặc định chỉ đọc, với công tắc “chế độ ghi” rõ ràng

- Gõ để xác nhận cho thao tác ghi (bao gồm env + target)

- Xác thực chặt chẽ cho ID, ngày, giới hạn và pattern cho phép

- Timeout truy vấn và rate limit theo người dùng

- Che bí mật trong output và trong log của công cụ

Sạch sẽ khi xuất kết quả

Giả định output của công cụ sẽ bị copy vào ticket và chat. Mặc định che bí mật (token, cookie, API key, và email nếu cần). Cũng làm sạch những gì bạn lưu: audit log nên ghi lại những gì đã được cố gắng, không phải dữ liệu thô trả về.

Với dashboard tìm kiếm log, trả về bản xem trước ngắn và số lượng, không phải payload đầy đủ. Nếu ai đó thực sự cần event đầy đủ, làm nó thành hành động riêng, cổng rõ ràng và có xác nhận riêng.

Cách làm việc với Claude Code mà không mất quyền kiểm soát

Xem Claude Code như một đồng nghiệp junior nhanh nhẹn: hữu ích nhưng không đọc được ý. Nhiệm vụ của bạn là giữ công việc nằm trong giới hạn, có thể rà soát và dễ hoàn tác. Đó là khác biệt giữa công cụ cảm thấy an toàn và công cụ làm bạn tỉnh dậy lúc 2 giờ sáng.

Bắt đầu với spec mà mô hình có thể theo

Trước khi yêu cầu mã, viết một spec nhỏ ghi tên hành động người dùng và kết quả mong đợi. Giữ ở mức hành vi, không phải chi tiết framework. Một spec tốt thường gói gọn nửa trang và bao gồm:

- Lệnh hoặc màn hình (tên chính xác)

- Inputs (flags, trường, định dạng, giới hạn)

- Outputs (cái gì hiển thị, cái gì được lưu)

- Trường hợp lỗi (input không hợp lệ, timeout, kết quả rỗng)

- Kiểm tra quyền (xảy ra gì khi bị từ chối truy cập)

Ví dụ, nếu bạn xây CLI tìm kiếm log, định nghĩa một lệnh end-to-end: logs search --service api --since 30m --text "timeout", với giới hạn kết quả cứng và thông báo “không có quyền” rõ ràng.

Yêu cầu các bước nhỏ bạn có thể kiểm chứng

Yêu cầu trước một skeleton: wiring CLI, load config, và một gọi dữ liệu stub. Rồi yêu cầu đúng một tính năng hoàn thiện end-to-end (bao gồm xác thực và lỗi). Diff nhỏ khiến việc rà soát thực sự có ý nghĩa.

Sau mỗi thay đổi, yêu cầu giải thích bằng ngôn ngữ thường về những gì đã thay đổi và vì sao. Nếu giải thích không khớp diff, dừng lại và nêu lại hành vi và rào chắn an toàn.

Tạo test sớm, trước khi thêm nhiều tính năng. Ít nhất, bao phủ happy path, input không hợp lệ (ngày sai, thiếu flag), permission denied, kết quả rỗng, và rate limit hoặc timeout backend.

CLI vs dashboard web: chọn giao diện phù hợp

CLI và dashboard web có thể giải quyết cùng một vấn đề, nhưng chúng thất bại theo cách khác nhau. Chọn giao diện khiến con đường an toàn là con đường dễ nhất.

CLI thường tốt khi tốc độ quan trọng và người dùng đã biết họ muốn gì. Nó cũng phù hợp cho workflow chỉ đọc, vì bạn có thể giữ quyền chặt và tránh các nút vô tình kích hoạt hành động ghi.

CLI phù hợp cho truy vấn on-call nhanh, script và tự động hoá, dấu vết audit rõ ràng (mỗi lệnh được ghi), và triển khai nhẹ (một binary, một config).

Dashboard web hợp lý khi bạn cần tầm nhìn chia sẻ hoặc các bước được hướng dẫn. Nó giảm sai sót bằng cách hướng người dùng tới mặc định an toàn như khoảng thời gian, môi trường và các hành động đã được phê duyệt. Dashboard cũng phù hợp cho view trạng thái toàn đội, hành động được bảo vệ cần xác nhận, và giải thích sẵn trong UI về chức năng của một nút.

Khi có thể, dùng cùng backend API cho cả hai. Đặt auth, rate limit, giới hạn truy vấn và audit logging ở API, không phải UI. Khi đó CLI và dashboard là các client khác nhau với ergonomics khác nhau.

Cũng quyết định nơi chạy công cụ, vì điều đó thay đổi rủi ro. CLI trên laptop có thể rò rỉ token. Chạy nó trên bastion host hoặc trong cluster nội bộ có thể giảm phơi nhiễm và làm cho log và chính sách dễ áp dụng hơn.

Ví dụ: với tìm kiếm log, CLI tốt cho kỹ sư on-call lấy 10 phút gần nhất cho một service. Dashboard tốt cho phòng sự cố nơi mọi người cần cùng một view đã lọc, kèm hành động “xuất cho postmortem” được kiểm tra permission.

Ví dụ thực tế: công cụ tìm kiếm log cho on-call

Lập kế hoạch trước khi xây dựng

Lập bản đồ input, output và quyền trước khi sinh mã.

Lúc 02:10 on-call nhận báo cáo: “Click Pay đôi khi lỗi cho một khách hàng.” Support có ảnh chụp màn hình với request ID, nhưng không ai muốn dán query ngẫu nhiên vào hệ thống log với quyền admin.

Một CLI nhỏ có thể giải quyết an toàn. Chìa khoá là giữ hẹp: tìm lỗi nhanh, hiện chỉ những gì cần, và để dữ liệu production nguyên vẹn.

Luồng CLI tối thiểu

Bắt đầu với một lệnh ép khoảng thời gian và định danh cụ thể. Yêu cầu request ID và cửa sổ thời gian, mặc định về khoảng ngắn.

oncall-logs search --request-id req_123 --since 30m --until now

Trả về tóm tắt trước: tên service, lớp lỗi, số lượng, và 3 message khớp hàng đầu. Sau đó cho phép bước mở rộng rõ ràng in ra dòng log đầy đủ chỉ khi người dùng yêu cầu.

oncall-logs show --request-id req_123 --limit 20

Thiết kế hai bước này ngăn việc xuất dữ liệu vô tình. Nó cũng làm cho việc rà soát dễ hơn vì công cụ có con đường mặc định an toàn rõ ràng.

Hành động tiếp theo tùy chọn (không ghi)

On-call thường cần để lại dấu vết cho người kế tiếp. Thay vì ghi vào cơ sở dữ liệu, thêm hành động tùy chọn tạo payload ghi chú ticket hoặc áp tag trong hệ thống incident, nhưng không bao giờ chạm tới bản ghi khách hàng.

Để giữ truy cập tối thiểu, CLI nên sử dụng token log chỉ đọc, và một token scoped riêng cho hành động ticket hoặc tag.

Lưu một bản ghi audit cho mỗi lần chạy: ai thực thi, request ID nào, khoảng thời gian sử dụng, và họ có mở rộng chi tiết hay không. Audit log đó là mạng an toàn khi có sự cố hoặc cần rà soát quyền.

Các sai lầm phổ biến gây vấn đề bảo mật và độ tin cậy

Công cụ nhỏ thường bắt đầu như “một trợ giúp nhanh.” Chính vì vậy chúng kết thúc với mặc định rủi ro. Cách nhanh nhất để mất niềm tin là một sự cố xấu, như công cụ xóa dữ liệu khi lẽ ra chỉ đọc.

Những lỗi thường gặp:

- Cấp công cụ quyền ghi vào database production khi nó chỉ cần đọc, rồi giả định “chúng ta sẽ cẩn thận”

- Bỏ qua dấu vết audit, nên sau đó không trả lời được ai chạy lệnh, họ dùng input gì, và gì đã thay đổi

- Cho phép SQL tự do, regex tự do, hoặc filter ad-hoc khiến quét cả bảng lớn hoặc log và làm sập hệ thống

- Trộn môi trường khiến thao tác staging chạm được production vì config, token hay base URL chung

- In bí mật ra terminal, console hoặc log, rồi quên rằng output đó được copy vào ticket và chat

Một thất bại thực tế trông như sau: một kỹ sư on-call dùng CLI tìm kiếm log trong lúc sự cố. Công cụ chấp nhận regex bất kỳ và gửi tới backend log. Một pattern tốn kém chạy xuyên suốt giờ cao điểm, tăng chi phí và chậm toàn bộ hệ thống. Trong cùng session, CLI in token API trong debug output, và nó bị dán vào tài liệu sự cố công khai.

Mặc định an toàn ngăn hầu hết tai nạn

Xem chỉ đọc là ranh giới bảo mật thật sự, không phải thói quen. Dùng credentials khác nhau cho mỗi môi trường, và tài khoản dịch vụ khác nhau cho từng công cụ.

Một vài rào chắn làm phần lớn công việc:

- Dùng truy vấn cho phép (hoặc template) thay vì SQL thô, và giới hạn khoảng thời gian và số hàng

- Ghi mọi hành động với một request ID, danh tính người dùng, môi trường mục tiêu, và tham số chính xác

- Yêu cầu chọn môi trường rõ ràng, với xác nhận lớn cho production

- Redact bí mật mặc định, và tắt debug trừ khi bật cờ đặc quyền

Nếu công cụ thiết kế không cho phép làm điều gì nguy hiểm, đội bạn sẽ không phải phụ thuộc vào chú ý hoàn hảo lúc 3 giờ sáng.

Danh sách kiểm tra nhanh trước khi phát hành công cụ

Mở rộng khi pilot thành công

Chuyển từ gói miễn phí lên Pro, Business, hoặc Enterprise khi công cụ nội bộ cần nhiều nguồn lực hơn.

Trước khi công cụ nội bộ đến tay người dùng thực (đặc biệt on-call), coi nó như hệ thống production. Xác nhận rằng quyền, permission và giới hạn an toàn là thực tế, không phải giả định.

Bắt đầu với xác thực và phân quyền. Nhiều vụ tai nạn xảy ra vì truy cập “tạm thời” trở thành vĩnh viễn, hoặc vì công cụ lặng lẽ được trao quyền ghi theo thời gian.

- Auth và offboarding: xác nhận ai có thể đăng nhập, cách cấp quyền, và cách thu hồi cùng ngày khi ai đó chuyển đội

- Giữ vai trò nhỏ: tối đa 2-3 vai trò (viewer, operator, admin) và ghi rõ mỗi vai trò làm gì

- Mặc định chỉ đọc: xem hành động hiển thị là đường mặc định, và yêu cầu vai trò rõ ràng cho bất cứ thao tác thay đổi dữ liệu

- Xử lý bí mật: lưu token và key ngoài repo, và kiểm tra công cụ không in chúng trong log hoặc lỗi

- Break-glass flow: nếu cần truy cập khẩn cấp, làm nó thời hạn ngắn và có ghi log

Rồi xác thực các rào chắn ngăn lỗi phổ biến:

- Xác nhận cho hành động rủi ro: yêu cầu gõ để xác nhận cho xóa, backfill hoặc đổi config

- Giới hạn và timeout: giới hạn kích thước kết quả, áp cửa sổ thời gian, và timeout truy vấn để một yêu cầu xấu không chạy mãi

- Xác thực input: kiểm tra ID, ngày và tên môi trường; từ chối bất cứ thứ gì giống “chạy khắp nơi”

- Audit logs: ghi ai làm gì, khi nào và từ đâu; làm log dễ tìm trong sự cố

- Metrics và lỗi cơ bản: theo dõi tỷ lệ thành công, độ trễ và loại lỗi hàng đầu để bạn phát hiện hỏng sớm

Thực hiện change control như dịch vụ khác: peer review, vài test tập trung cho các đường nguy hiểm, và kế hoạch rollback (kèm cách vô hiệu hoá công cụ nhanh nếu nó hoạt động sai).

Bước tiếp theo: triển khai an toàn và cải tiến liên tục

Xem phát hành đầu tiên như một thí nghiệm có kiểm soát. Bắt đầu với một đội, một workflow, và một tập nhiệm vụ thực. Công cụ tìm kiếm log cho on-call là pilot tốt vì bạn có thể đo thời gian tiết kiệm và phát hiện truy vấn rủi ro nhanh.

Giữ rollout có thể đoán được: pilot với 3–10 người dùng, bắt đầu ở staging, cấp quyền bằng vai trò tối thiểu (không dùng token chia sẻ), đặt giới hạn sử dụng rõ ràng và ghi audit cho mỗi lệnh hoặc nhấp nút. Đảm bảo bạn có thể rollback config và quyền nhanh.

Ghi lại hợp đồng công cụ bằng ngôn ngữ thường. Liệt kê mỗi lệnh (hoặc hành động trên dashboard), tham số cho phép, thành công trông như thế nào, và lỗi có nghĩa gì. Mọi người mất niềm tin khi output mơ hồ, dù code đúng.

Thêm vòng phản hồi bạn thực sự kiểm tra. Theo dõi truy vấn chậm, bộ lọc phổ biến, và tuỳ chọn làm người dùng bối rối. Khi thấy thao tác đi đường vòng lặp lại, thường là dấu UI thiếu mặc định an toàn.

Bảo trì cần có chủ sở hữu và lịch trình. Quyết định ai cập nhật dependency, ai xoay vòng credential, và ai được paged nếu công cụ hỏng trong sự cố. Rà soát các thay đổi do AI tạo như một dịch vụ production: diffs về quyền, an toàn truy vấn, và logging.

Nếu đội bạn thích lặp qua chat, Koder.ai có thể là cách thực tế để sinh một CLI hoặc dashboard nhỏ từ cuộc trò chuyện, giữ snapshot trạng thái tốt đã biết, và rollback nhanh khi thay đổi gây rủi ro.