03 thg 11, 2025·8 phút

Mô hình SaaS đa-tenant: Cách ly, Mở rộng và Thiết kế với AI

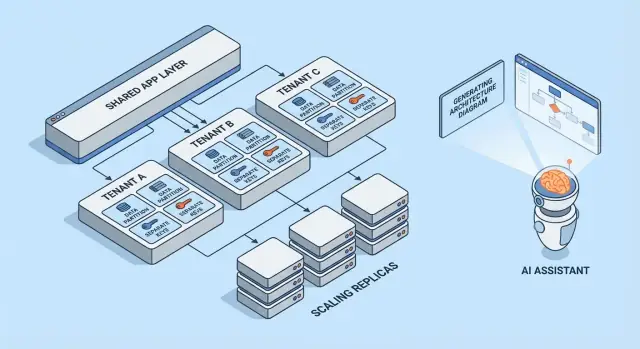

Tìm hiểu các mẫu SaaS đa-tenant phổ biến, đánh đổi về cách ly tenant và chiến lược mở rộng. Xem cách kiến trúc do AI tạo giúp tăng tốc thiết kế và đánh giá.

Multi-tenancy nghĩa là gì (không dùng biệt ngữ)

Multi-tenancy nghĩa là một sản phẩm phần mềm phục vụ nhiều khách hàng (tenants) từ cùng một hệ thống đang chạy. Mỗi tenant cảm nhận như có “ứng dụng riêng”, nhưng phía sau họ chia sẻ các phần cơ sở hạ tầng—như cùng máy chủ web, cùng codebase, và thường là cùng cơ sở dữ liệu.

Một mô hình hình dung hữu ích là một tòa nhà chung cư. Mỗi người có căn hộ riêng khóa kín (dữ liệu và thiết lập của họ), nhưng cùng dùng thang máy, hệ thống ống nước và đội ngũ bảo trì (compute, storage và vận hành của ứng dụng).

Tại sao các đội chọn multi-tenancy

Phần lớn các đội không chọn SaaS đa-tenant vì nó “hợp thời”—họ chọn vì nó hiệu quả:

- Chi phí trên mỗi khách hàng thấp hơn: chia sẻ cơ sở hạ tầng thường rẻ hơn so với triển khai đầy đủ cho từng khách hàng.

- Vận hành đơn giản hơn: chỉ một nền tảng để giám sát, vá lỗi và bảo mật (thay vì hàng trăm triển khai nhỏ).

- Phát hành nhanh hơn: cải tiến đến mọi khách hàng cùng lúc, tránh “trôi phiên bản” giữa các khách hàng.

Những chỗ dễ sai

Hai chế độ lỗi kinh điển là bảo mật và hiệu năng.

Về bảo mật: nếu ranh giới tenant không được thực thi ở mọi nơi, một lỗi có thể làm rò rỉ dữ liệu giữa các khách hàng. Những rò rỉ này hiếm khi là “hack” ầm ĩ—thường là sai sót thông thường như thiếu bộ lọc, cấu hình quyền sai, hoặc một job nền chạy mà không có ngữ cảnh tenant.

Về hiệu năng: tài nguyên chia sẻ có nghĩa một tenant bận có thể làm chậm các tenant khác. Hiện tượng “hàng xóm ồn ào” có thể biểu hiện bằng truy vấn chậm, tải đột biến, hoặc một khách hàng tiêu thụ quá mức dung lượng API.

Tổng quan nhanh các mẫu sẽ đề cập

Bài viết này đi qua các khối xây dựng đội thường dùng để quản lý rủi ro đó: cách ly dữ liệu (cơ sở dữ liệu, schema, hoặc hàng), nhận dạng và phân quyền theo tenant, kiểm soát hàng xóm ồn ào, và các mẫu vận hành cho mở rộng và quản lý thay đổi.

Đổi chác cốt lõi: Cách ly vs Hiệu quả

Multi-tenancy là một lựa chọn về vị trí trên một phổ: bạn chia sẻ với tenants bao nhiêu so với bạn dành riêng bao nhiêu cho từng tenant. Mỗi mẫu kiến trúc dưới đây là một điểm khác nhau trên đường đó.

Tài nguyên chia sẻ vs dành riêng: phổ cốt lõi

Ở một đầu, tenants chia sẻ hầu như mọi thứ: cùng instance app, cùng cơ sở dữ liệu, cùng hàng đợi, cùng cache—phân biệt về mặt logic bằng tenant ID và quy tắc truy cập. Đây thường là rẻ nhất và dễ vận hành nhất vì bạn gom chung năng lực.

Ở đầu kia, tenants nhận “miếng” riêng của hệ thống: cơ sở dữ liệu riêng, compute riêng, thậm chí là triển khai riêng. Điều này tăng an toàn và kiểm soát, nhưng cũng làm tăng chi phí vận hành.

Tại sao cách ly và chi phí kéo theo nhau theo hướng ngược

Cách ly giảm khả năng một tenant truy cập dữ liệu của tenant khác, tiêu thụ hạn mức hiệu năng của họ, hoặc bị ảnh hưởng bởi pattern sử dụng bất thường. Nó cũng giúp dễ đáp ứng một số yêu cầu kiểm toán và tuân thủ.

Hiệu quả tăng khi bạn phân bổ chi phí tài nguyên nhàn rỗi cho nhiều tenant. Cơ sở hạ tầng chia sẻ cho phép chạy ít máy chủ hơn, giữ pipeline triển khai đơn giản hơn, và scale theo nhu cầu tổng hợp thay vì yêu cầu xấu nhất của từng tenant.

Các yếu tố quyết định phổ lựa chọn

Điểm “đúng” của bạn trên phổ hiếm khi là triết lý—nó do các ràng buộc thúc đẩy:

- SLA và kỳ vọng khách hàng: mục tiêu uptime hoặc độ trễ khắt khe thúc bạn về phía nhiều cách ly hơn.

- Tuân thủ và vị trí dữ liệu: yêu cầu có thể buộc lưu trữ hoặc môi trường riêng.

- Giai đoạn tăng trưởng: sản phẩm giai đoạn đầu thường bắt đầu chia sẻ để chạy nhanh; sau đó có thể cung cấp tùy chọn dành riêng cho khách hàng lớn.

- Độ chín vận hành: càng nhiều cách ly thường càng nhiều thứ phải giám sát, vá và di chuyển.

Mô hình tư duy đơn giản khi chọn mẫu

Hãy hỏi hai câu:

-

Phạm vi hủy hoại (blast radius) nếu một tenant hành xử xấu hoặc bị xâm phạm là bao nhiêu?

-

Chi phí kinh doanh của việc giảm phạm vi hủy hoại đó là bao nhiêu?

Nếu phạm vi hủy hoại phải rất nhỏ, chọn nhiều thành phần dành riêng hơn. Nếu chi phí và tốc độ quan trọng nhất, chia sẻ nhiều hơn—và đầu tư vào kiểm soát truy cập mạnh, giới hạn tốc độ và giám sát theo tenant để giữ an toàn.

Các mô hình multi-tenant nhìn tổng quát

Multi-tenancy không phải là một kiến trúc duy nhất—nó là tập hợp cách chia sẻ (hoặc không chia sẻ) hạ tầng giữa khách hàng. Mô hình tốt nhất phụ thuộc vào mức cách ly bạn cần, số lượng tenant dự kiến, và mức độ overhead vận hành đội bạn chịu được.

1) Single-tenant (dành riêng) — cơ sở

Mỗi khách hàng có stack app riêng (hoặc ít nhất runtime và cơ sở dữ liệu được cách ly). Đây dễ lý giải nhất cho bảo mật và hiệu năng, nhưng thường đắt cho mỗi tenant và có thể làm chậm việc mở rộng vận hành.

2) Ứng dụng chia sẻ + DB chia sẻ — chi phí thấp nhất, cần cẩn trọng nhất

Tất cả tenants chạy trên cùng ứng dụng và cơ sở dữ liệu. Chi phí thấp vì tối đa tái sử dụng, nhưng bạn phải tỉ mỉ về ngữ cảnh tenant ở mọi nơi (truy vấn, cache, job nền, xuất analytics). Một sai sót có thể thành rò rỉ dữ liệu giữa tenant.

3) Ứng dụng chia sẻ + DB riêng cho từng tenant — cách ly mạnh hơn, nhiều vận hành hơn

Ứng dụng chia sẻ, nhưng mỗi tenant có cơ sở dữ liệu riêng (hoặc instance DB riêng). Điều này cải thiện kiểm soát phạm vi hủy hoại khi có sự cố, dễ khôi phục/restore theo tenant, và thuận tiện khi nói chuyện tuân thủ. Đổi lại là chi phí vận hành: nhiều DB để provision, giám sát, migrate và bảo mật.

4) Mô hình hybrid cho “tenant lớn”

Nhiều sản phẩm SaaS trộn các cách: đa số khách hàng ở hạ tầng chia sẻ, trong khi khách hàng lớn hoặc yêu cầu quy định được cấp DB hoặc compute riêng. Hybrid thường là trạng thái thực tế, nhưng cần quy tắc rõ: ai đủ điều kiện, chi phí ra sao, và cách cập nhật/upgrade ra sao.

Nếu bạn muốn tìm hiểu sâu hơn về kỹ thuật cách ly trong từng mô hình, xem blog/data-isolation-patterns.

Mẫu cách ly dữ liệu (DB, Schema, Hàng)

Cách ly dữ liệu trả lời câu hỏi đơn giản: “Có bao giờ một khách hàng nhìn thấy hoặc ảnh hưởng dữ liệu của khách hàng khác không?” Có ba mẫu phổ biến, mỗi mẫu có hệ quả khác nhau về bảo mật và vận hành.

Cách ly ở mức hàng (bảng chia sẻ + tenant_id)

Tất cả tenants chia sẻ cùng bảng, và mỗi hàng có cột tenant_id. Đây là mô hình hiệu quả nhất cho tenant nhỏ đến trung bình vì giảm cơ sở hạ tầng và giữ báo cáo/analytics đơn giản.

Rủi ro dễ thấy: nếu bất kỳ truy vấn nào quên lọc theo tenant_id, bạn có thể rò rỉ dữ liệu. Thậm chí một endpoint “admin” hay job nền có thể là điểm yếu. Các biện pháp giảm thiểu bao gồm:

- Ép buộc lọc tenant trong lớp truy cập dữ liệu chung (để dev không phải tự viết bộ lọc)

- Dùng tính năng DB như row-level security (RLS) nếu có

- Thêm test tự động cố tình thử truy cập chéo-tenant

- Tạo chỉ mục cho các đường truy cập phổ biến (thường là

(tenant_id, created_at)hoặc(tenant_id, id)) để truy vấn theo tenant luôn nhanh

Schema cho mỗi tenant (cùng DB, schema riêng)

Mỗi tenant có schema riêng (namespace như tenant_123.users, tenant_456.users). Cách này tốt hơn so với chia sẻ theo hàng và giúp xuất tenant hoặc tinh chỉnh riêng dễ hơn.

Đổi lại là chi phí vận hành. Migrations phải chạy trên nhiều schema, và lỗi có thể phức tạp: bạn có thể migrate thành công 9.900 tenant và mắc kẹt trên 100. Giám sát và công cụ quan trọng—quy trình migration cần retry và báo cáo rõ ràng.

Cơ sở dữ liệu cho mỗi tenant (DB riêng)

Mỗi tenant có DB riêng. Cách ly mạnh: ranh giới truy cập rõ hơn, truy vấn ồn ào của một tenant ít ảnh hưởng đến tenant khác, và restore từng tenant từ backup sạch hơn.

Nhược điểm là chi phí và mở rộng: nhiều DB để quản lý, nhiều pool kết nối, và công việc upgrade/migrate có thể nhiều. Nhiều đội dành mô hình này cho khách hàng giá trị cao hoặc có yêu cầu quy định.

Sharding và chiến lược đặt chỗ khi tenant lớn lên

Hệ thống thực tế thường pha trộn các mẫu. Con đường phổ biến là bắt đầu với cách ly theo hàng cho tăng trưởng ban đầu, rồi “thăng hạng” tenant lớn sang schema hoặc DB riêng.

Sharding thêm lớp đặt chỗ: quyết định tenant ở cụm DB nào (theo vùng, hạng kích thước, hoặc băm). Chìa khóa là làm cho việc đặt tenant rõ ràng và có thể thay đổi—để bạn có thể di chuyển tenant mà không viết lại app, và scale bằng cách thêm shard thay vì thiết kế lại toàn bộ.

Nhận dạng, phân quyền và ngữ cảnh tenant

Multi-tenancy thất bại theo những cách rất đời thường: một bộ lọc bị thiếu, một đối tượng cache chia sẻ giữa các tenant, hoặc một tính năng admin “quên” tenant của request. Giải pháp không phải một tính năng bảo mật to tát—mà là ngữ cảnh tenant nhất quán từ byte đầu tiên của request đến truy vấn DB cuối cùng.

Xác định tenant (làm sao biết “là ai”)

Phần lớn SaaS thống nhất một định danh chính và coi các tín hiệu khác là tiện lợi:

- Subdomain:

acme.yourapp.comdễ cho người dùng và tốt cho trải nghiệm thương hiệu tenant. - Header: hữu ích cho client API và dịch vụ nội bộ (nhưng phải được xác thực).

- Claim trong token: JWT (hoặc session) có

tenant_id, khiến việc giả mạo khó hơn.

Chọn một nguồn tin cậy và ghi log ở mọi nơi. Nếu hỗ trợ nhiều tín hiệu (subdomain + token), định nghĩa thứ tự ưu tiên và từ chối request mơ hồ.

Phạm vi request (làm sao mọi truy vấn giữ trong tenant)

Quy tắc tốt: khi bạn đã giải được tenant_id, mọi thứ phía dưới nên đọc nó từ một chỗ duy nhất (context request), không nên suy ra lại.

Các hàng rào phổ biến gồm:

- Middleware gắn

tenant_idvào request context - Helper truy cập dữ liệu yêu cầu

tenant_idlàm tham số - Cơ chế DB bắt buộc (như chính sách row-level) để khi có sai sót thì fail-closed

handleRequest(req):

tenantId = resolveTenant(req) // subdomain/header/token

req.context.tenantId = tenantId

return next(req)

Những điều cơ bản về ủy quyền (vai trò trong tenant)

Tách xác thực (ai là người dùng) khỏi ủy quyền (họ làm được gì).

Vai trò SaaS điển hình là Owner / Admin / Member / Read-only, nhưng điểm mấu chốt là phạm vi: một người có thể là Admin ở Tenant A và Member ở Tenant B. Lưu quyền theo tenant, không lưu toàn cục.

Ngăn rò rỉ giữa tenant (test và hàng rào)

Xem truy cập chéo-tenant như một sự cố hàng đầu và ngăn nó chủ động:

- Thêm test tự động thử đọc dữ liệu Tenant B khi đăng nhập là Tenant A

- Làm cho lỗi thiếu bộ lọc tenant khó được ship (linters, query builders, tham số tenant bắt buộc)

- Ghi log và cảnh báo các pattern đáng ngờ (ví dụ: mismatch giữa token và subdomain)

Nếu cần checklist vận hành sâu hơn, liên kết những quy tắc này vào runbook kỹ thuật ở /security và giữ chúng phiên bản cùng mã nguồn.

Cách ly ngoài cơ sở dữ liệu

Đánh giá rủi ro bảo mật tenant

Lấy danh sách kiểm tra mô hình đe dọa cho rò rỉ giữa các tenant, công việc nền và cache.

Cách ly DB chỉ là một nửa câu chuyện. Nhiều sự cố multi-tenant thực tế xảy ra ở các lớp cài đặt xung quanh app: cache, hàng đợi, và lưu trữ. Những lớp này nhanh, tiện và dễ vô tình làm global.

Cache chia sẻ: tránh va chạm key và rò rỉ dữ liệu

Nếu nhiều tenant chia sẻ Redis hoặc Memcached, quy tắc chính là: không bao giờ lưu key không có tiền tố tenant.

Một mẫu thực tế là tiền tố mọi key bằng một định danh tenant ổn định (không phải domain email, không phải tên hiển thị). Ví dụ: t:{tenant_id}:user:{user_id}. Việc này giúp:

- Ngăn va chạm khi hai tenant có cùng ID nội bộ

- Làm cho việc xóa hàng loạt theo tiền tố khả thi khi hỗ trợ sự cố hoặc di cư

Cũng cần quyết định phần nào được chia sẻ toàn cầu (ví dụ: feature flag công khai, metadata tĩnh) và ghi rõ—các global vô tình là nguồn phổ biến của rò rỉ giữa tenant.

Giới hạn tốc độ và quota theo tenant

Ngay cả khi dữ liệu được tách, tenants vẫn có thể ảnh hưởng lẫn nhau qua compute chung. Thêm giới hạn theo tenant ở rìa hệ thống:

- Giới hạn tốc độ API cho từng tenant (và thường cho từng user trong tenant)

- Quota cho các thao tác tốn kém (xuất, tạo báo cáo, gọi AI)

Hiển thị giới hạn (headers, thông báo UI) để khách hàng hiểu throttling là chính sách, không phải là lỗi hệ thống.

Job nền: phân vùng hàng đợi theo tenant

Một hàng đợi chung có thể để một tenant bận chiếm hết thời gian worker.

Sửa chữa phổ biến:

- Hàng đợi riêng theo tier/plan (ví dụ

free,pro,enterprise) - Hàng đợi phân vùng theo bucket tenant (băm

tenant_idvào N hàng đợi) - Lập lịch-aware theo tenant để mỗi tenant có phần công bằng

Luôn truyền ngữ cảnh tenant vào payload job và logs để tránh side-effect chéo-tenant.

Lưu file/object: đường dẫn, chính sách và khóa riêng

Với lưu trữ kiểu S3/GCS, cách ly thường theo đường dẫn và chính sách:

- Bucket cho mỗi tenant để tách triệt để (ranh giới mạnh, overhead cao)

- Bucket chung với tiền tố tenant (đơn giản hơn, cần IAM và signed URL chặt chẽ)

Dù chọn gì, bắt buộc xác thực quyền sở hữu tenant cho mọi request upload/download, không chỉ ở UI.

Xử lý hàng xóm ồn ào và sử dụng tài nguyên công bằng

Hệ thống đa-tenant chia sẻ cơ sở hạ tầng, nghĩa là một tenant có thể vô tình (hoặc cố ý) tiêu thụ quá phần của họ. Đó là vấn đề noisy neighbor: một workload lớn làm giảm hiệu năng cho mọi người.

Dấu hiệu “hàng xóm ồn ào”

Ví dụ một tính năng báo cáo xuất CSV cả năm. Tenant A lên lịch 20 lần xuất vào 9:00 sáng. Những export đó saturate CPU và I/O DB, khiến màn hình app của Tenant B bắt đầu timeout—mặc dù B không làm gì lạ.

Kiểm soát tài nguyên: giới hạn, quota và định hình workload

Ngăn chặn bắt đầu bằng ranh giới tài nguyên rõ ràng:

- Giới hạn tốc độ (requests/giây) theo tenant và theo endpoint, để API tốn kém không bị spam.

- Quota (hàng ngày/hàng tháng) cho export, email, cuộc gọi AI, hoặc job nền.

- Định hình workload: đặt tác vụ nặng vào hàng đợi với giới hạn song song theo tenant và quy tắc ưu tiên.

Mẫu thực tế là tách traffic tương tác khỏi công việc batch: giữ request phía người dùng ở làn nhanh, đẩy phần còn lại vào hàng đợi điều khiển.

Circuit breaker và bulkhead theo tenant

Thêm van an toàn khi tenant vượt ngưỡng:

- Circuit breakers: tạm thời từ chối hoặc hoãn các thao tác tốn kém khi lỗi, độ trễ hoặc độ sâu hàng đợi vượt giới hạn cho tenant đó.

- Bulkheads: cô lập các pool chia sẻ (kết nối DB, luồng worker, cache) để một tenant không khai thác cạn toàn bộ dung lượng.

Làm tốt, Tenant A chỉ làm chậm chính họ mà không kéo xuống Tenant B.

Khi nào chuyển tenant sang tài nguyên dành riêng

Di chuyển tenant khi họ liên tục vượt giả định chia sẻ: throughput cao kéo dài, spike khó đoán gắn với sự kiện kinh doanh, yêu cầu tuân thủ nghiêm ngặt, hoặc workload cần tuning riêng. Quy tắc đơn giản: nếu để bảo vệ các tenant khác bạn phải throttle vĩnh viễn một khách hàng trả phí, đó là lúc cân nhắc cung cấp tài nguyên dành riêng (hoặc một tier cao hơn) thay vì chữa cháy liên tục.

Mẫu mở rộng phù hợp cho SaaS đa-tenant

Di cư an toàn hơn trong thực tế

Thử nghiệm thay đổi schema, rồi quay lại nhanh nếu di cư gặp lỗi.

Mở rộng multi-tenant ít về “thêm máy” và nhiều về làm cho sự tăng trưởng của một tenant không gây bất ngờ cho mọi người. Mẫu tốt nhất làm cho việc scale dự đoán được, đo lường được và có thể đảo ngược.

Scale ngang cho dịch vụ stateless

Bắt đầu bằng để tier web/API stateless: lưu session trong cache chia sẻ (hoặc dùng token-based auth), để upload trong object storage, và đẩy công việc dài sang job nền. Khi request không phụ thuộc vào memory/disk cục bộ, bạn có thể thêm instance phía sau load balancer và scale nhanh.

Mẹo thực tế: giữ ngữ cảnh tenant ở biên (từ subdomain hoặc header) và truyền nó qua mọi handler. Stateless không có nghĩa là không biết tenant—mà nghĩa là nhận biết tenant mà không cần server dính state.

Điểm nóng theo tenant: nhận diện và san phẳng

Hầu hết vấn đề scale là “một tenant khác biệt.” Theo dõi các hotspot như:

- Một tenant tạo ra traffic lớn bất thường

- Một vài tenant có dữ liệu rất lớn

- Sử dụng theo lô (báo cáo cuối tháng, import đêm)

Các cách làm phẳng gồm giới hạn tốc độ theo tenant, ingest hàng đợi, cache đường đọc theo tenant, và shard tenant nặng vào worker pool riêng.

Read replica, phân vùng và công việc bất đồng bộ

Dùng read replica cho workload đọc nặng (dashboard, search, analytics) và giữ writes trên primary. Phân vùng (theo tenant, theo thời gian, hoặc cả hai) giúp index nhỏ hơn và truy vấn nhanh hơn. Với tác vụ tốn kém—export, scoring ML, webhook—ưu tiên job bất đồng bộ với idempotency để retry không nhân đôi load.

Tín hiệu capacity planning và ngưỡng đơn giản

Giữ tín hiệu đơn giản và nhận diện theo tenant: p95 latency, tỷ lệ lỗi, độ sâu hàng đợi, CPU DB, và tần suất request theo tenant. Đặt ngưỡng dễ hiểu (ví dụ “queue depth > N trong 10 phút” hoặc “p95 > X ms”) kích hoạt autoscaling hoặc caps tạm thời—trước khi các tenant khác cảm nhận ảnh hưởng.

Quan sát và vận hành theo tenant

Multi-tenant thường không sập toàn hệ thống trước—thường là sập cho một tenant, một tier, hoặc một workload ồn ào. Nếu log và dashboard không trả lời được “tenant nào bị ảnh hưởng?” trong vài giây, thời gian on-call sẽ trở thành mò mẫm.

Logs, metrics và traces theo tenant

Bắt đầu với ngữ cảnh tenant nhất quán trên telemetry:

- Logs: bao gồm

tenant_id,request_id, vàactor_idổn định (user/service) trên mọi request và job nền. - Metrics: emit counter và histogram latency phân theo tier tenant tối thiểu (ví dụ

tier=basic|premium) và theo endpoint cấp cao (không phải URL thô). - Traces: truyền ngữ cảnh tenant như attribute trace để lọc trace chậm theo tenant và thấy thời gian dùng ở đâu (DB, cache, gọi bên thứ ba).

Giữ cardinality trong tầm kiểm soát: metrics theo tenant cho tất cả tenant có thể tốn kém. Giải pháp hay là metrics theo tier mặc định và drill-down per-tenant khi cần (ví dụ sampling trace cho “20 tenant đứng đầu theo traffic” hoặc “tenant đang breach SLO”).

Tránh rò rỉ dữ liệu nhạy cảm trong telemetry

Telemetry là kênh xuất dữ liệu. Đối xử như dữ liệu production.

Ưu tiên IDs hơn nội dung: log customer_id=123 thay vì tên, email, token hay payload truy vấn. Thêm redaction ở lớp logger/SDK, và blocklist các bí mật phổ biến (Authorization header, API keys). Với workflow hỗ trợ, lưu payload debug ở hệ thống riêng, có kiểm soát truy cập—không lưu vào logs chung.

SLO theo tier tenant (không hứa quá)

Định nghĩa SLO phù hợp với những gì bạn thực sự có thể thực thi. Tenant premium có thể được SLO chặt hơn, nhưng chỉ khi bạn có controls (rate limits, isolation workload, priority queue). Công bố SLO theo tier như mục tiêu, và theo dõi theo tier và một bộ tenant giá trị cao được chọn.

Runbook on-call: sự cố thường gặp trong SaaS đa-tenant

Runbook nên bắt đầu với “xác định tenant bị ảnh hưởng” rồi hành động cô lập nhanh nhất:

- Noisy neighbor: throttle tenant, tạm dừng job nặng, hoặc chuyển họ xuống hàng đợi có độ ưu tiên thấp hơn.

- DB hotspots/runaway queries: bật query timeout, kiểm tra top queries theo tenant, áp chỉ mục hoặc giới hạn endpoint.

- Bug ngữ cảnh tenant (trộn dữ liệu): tắt ngay feature flag hoặc endpoint và xác minh scoping tenant trong các kiểm tra truy cập.

- Job nền tắc nghẽn: drain hàng đợi theo tenant, giới hạn concurrency, và replay với idempotency bảo đảm.

Mục tiêu vận hành: phát hiện theo tenant, cô lập theo tenant, và khôi phục mà không ảnh hưởng toàn bộ.

Triển khai, Migration và phát hành theo tenant

Multi-tenant thay đổi nhịp độ phát hành. Bạn không chỉ deploy “một app”; bạn deploy runtime và data path chia sẻ mà nhiều khách hàng phụ thuộc. Mục tiêu là đưa tính năng mới mà không buộc upgrade đồng bộ tới mọi tenant.

Rolling deploys và migration ít downtime

Ưu tiên pattern cho phép mixed versions trong một khoảng ngắn (blue/green, canary, rolling). Chỉ works nếu thay đổi DB cũng được stage.

Quy tắc thực tế: mở rộng → migrate → thu hẹp:

- Mở rộng: thêm cột/bảng/index mà không phá vỡ code hiện tại.

- Migrate: backfill dữ liệu theo lô (thường theo tenant) và kiểm chứng.

- Thu hẹp: loại bỏ trường cũ chỉ sau khi tất cả instance app không còn dùng tới.

Với bảng nóng, backfill cần từng bước (và throttle), nếu không bạn sẽ tự tạo sự kiện noisy-neighbor trong migration.

Feature flag theo tenant để triển khai an toàn hơn

Feature flag theo tenant cho phép bạn ship code toàn cục nhưng bật hành vi có chọn lọc.

Hỗ trợ:

- Chương trình truy cập sớm cho vài tenant

- Rollback nhanh bằng cách tắt feature cho tenant bị ảnh hưởng

- Thử nghiệm A/B mà không tách deployment

Giữ hệ thống flag có audit: ai bật gì, cho tenant nào, khi nào.

Phiên bản và kỳ vọng tương thích ngược

Giả định một vài tenant có thể chậm cập nhật cấu hình, tích hợp hoặc pattern sử dụng. Thiết kế API và event với version rõ ràng để producer mới không phá consumer cũ.

Kỳ vọng thường đặt nội bộ:

- Bản release mới phải đọc cả old và new shapes trong cửa sổ migration.

- Deprecation cần timeline công bố (dù chỉ là ghi chú nội bộ kèm mẫu email cho khách hàng).

Quản lý cấu hình riêng theo tenant

Xem config tenant như một bề mặt sản phẩm: cần validation, giá trị mặc định và lịch sử thay đổi.

Lưu cấu hình tách khỏi code (và tốt nhất tách khỏi secrets runtime), và hỗ trợ chế độ fallback an toàn khi config sai. Một trang nội bộ nhẹ như /settings/tenants có thể cứu bạn nhiều giờ trong phản ứng sự cố và rollout có chủ đích.

AI-generated Architectures giúp thế nào (và giới hạn)

Sở hữu mã nguồn

Giữ toàn quyền sở hữu bằng cách xuất mã nguồn khi kiến trúc của bạn trưởng thành.

AI có thể tăng tốc suy nghĩ kiến trúc ban đầu cho SaaS đa-tenant, nhưng không thay thế phán đoán kỹ thuật, test hay review bảo mật. Hãy coi nó như cộng sự brainstorm chất lượng cao tạo draft—rồi xác minh mọi giả định.

AI-generated architecture nên và không nên làm gì

AI hữu ích để tạo phương án và làm nổi bật các chế độ lỗi điển hình (như chỗ ngữ cảnh tenant có thể bị mất, hoặc nơi tài nguyên chia sẻ có thể gây bất ngờ). Nó không nên quyết định mô hình của bạn, đảm bảo tuân thủ, hoặc xác thực hiệu năng. Nó không thấy traffic thật, năng lực đội bạn, hay các edge case trong tích hợp legacy.

Đầu vào quan trọng: yêu cầu, ràng buộc, rủi ro, tăng trưởng

Chất lượng đầu ra phụ thuộc dữ liệu bạn cung cấp. Các đầu vào hữu ích gồm:

- Số lượng tenant hiện tại vs trong 12–24 tháng tới, và dung lượng dữ liệu dự kiến cho mỗi tenant

- Yêu cầu cách ly (hợp đồng, pháp lý, kỳ vọng khách hàng)

- Ngân sách và năng lực vận hành (độ chín on-call, hỗ trợ SRE, công cụ)

- Mục tiêu độ trễ, pattern peak và burst theo tenant

- Mức chịu rủi ro: chuyện gì xảy ra nếu một tenant ảnh hưởng tenant khác?

Dùng AI để đề xuất phương án với đánh đổi

Yêu cầu 2–4 thiết kế ứng viên (ví dụ: DB-per-tenant vs schema-per-tenant vs row-level isolation) và yêu cầu bảng so sánh rõ ràng về đánh đổi: chi phí, độ phức tạp vận hành, blast radius, nỗ lực migration, và giới hạn mở rộng. AI giỏi liệt kê các rủi ro bạn có thể biến thành câu hỏi thiết kế cho đội.

Nếu muốn từ “kiến trúc draft” tới prototype chạy nhanh hơn, nền tảng vibe-coding như Koder.ai có thể giúp biến lựa chọn đó thành skeleton app thật qua chat—thường với frontend React và backend Go + PostgreSQL—để bạn kiểm chứng truyền ngữ cảnh tenant, giới hạn tốc độ và quy trình migration sớm. Các tính năng như planning mode plus snapshots/rollback đặc biệt hữu ích khi lặp trên mô hình dữ liệu đa-tenant.

Dùng AI để tạo threat model và checklist

AI có thể soạn threat model đơn giản: điểm vào, ranh giới tin cậy, truyền ngữ cảnh tenant, và lỗi phổ biến (như thiếu kiểm tra ủy quyền trên job nền). Dùng nó để sinh checklist review cho PR và runbook—nhưng hãy xác minh với chuyên gia bảo mật thật và lịch sử sự cố của bạn.

Checklist chọn lựa thực tế cho đội bạn

Chọn cách tiếp cận multi-tenant ít là “best practice” và nhiều là phù hợp: độ nhạy dữ liệu, tốc độ tăng trưởng, và mức độ phức tạp vận hành bạn chịu được.

Checklist bước theo bước (dùng trong workshop 30 phút)

-

Dữ liệu: Dữ liệu nào được chia sẻ giữa các tenant (nếu có)? Dữ liệu nào không bao giờ được đồng chỗ?

-

Nhận dạng: Tenant identity nằm ở đâu (invite link, domain, SSO claim)? Ngữ cảnh tenant được thiết lập thế nào trên mỗi request?

-

Cách ly: Quyết default isolation (row/schema/database) và xác định ngoại lệ (ví dụ: enterprise cần tách mạnh hơn).

-

Mở rộng: Xác định áp lực mở rộng đầu tiên bạn dự đoán (storage, read traffic, job nền, analytics) và chọn mẫu đơn giản nhất giải quyết nó.

Câu hỏi cần xác thực với kỹ sư và người review bảo mật

- Làm sao ngăn cross-tenant nếu dev quên bộ lọc?

- Câu chuyện audit per-tenant của chúng ta là gì (ai làm gì, khi nào)?

- Làm sao xử lý xóa dữ liệu và giữ dữ liệu theo tenant?

- Blast radius của migration lỗi hoặc truy vấn runaway là bao nhiêu?

- Có thể throttle, rate-limit và ngân sách tài nguyên theo tenant chứ?

Dấu hiệu đỏ cần thiết kế sâu hơn

- “Chúng ta sẽ thêm kiểm tra tenant sau.”

- Công cụ admin chia sẻ có thể thấy mọi thứ mà không có controls chặt chẽ.

- Không có kế hoạch backup/restore per-tenant hoặc phản ứng sự cố.

- Một hàng đợi/worker pool duy nhất không có fairness per-tenant.

Tóm tắt “hành động tiếp theo” được khuyến nghị

Khuyến nghị: Bắt đầu với cách ly theo hàng + ép buộc ngữ cảnh tenant chặt, thêm throttle per-tenant, và định đường nâng cấp sang schema/DB dành riêng cho tenant rủi ro cao.

Hành động tiếp theo (2 tuần): lập threat-model ranh giới tenant, prototype enforcement ở một endpoint, và diễn tập migration trên bản sao staging. Với hướng dẫn rollout, xem blog/tenant-release-strategies.