21 thg 7, 2025·8 phút

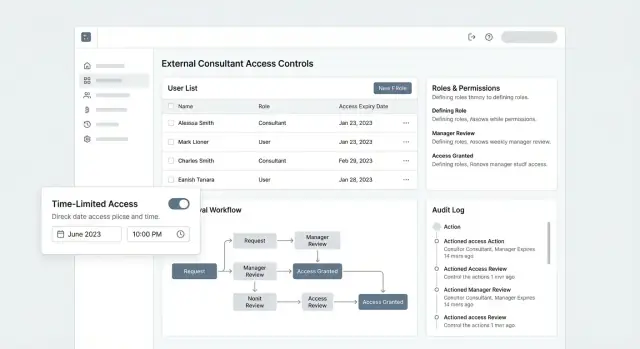

Cách tạo ứng dụng web cho truy cập của tư vấn viên bên ngoài

Tìm hiểu cách xây dựng ứng dụng web cấp, rà soát và thu hồi truy cập tư vấn viên bên ngoài an toàn — với vai trò, phê duyệt, giới hạn thời gian và nhật ký kiểm toán.

"Truy cập tư vấn" thực sự có nghĩa là gì

“Truy cập tư vấn” là tập hợp quyền và quy trình cho phép người không phải nhân viên làm việc thực tế trong hệ thống của bạn — mà không biến họ thành người dùng vĩnh viễn tích lũy quyền theo thời gian.

Tư vấn viên thường cần truy cập mà:

- Bên ngoài (họ xác thực bằng một danh tính riêng, không dùng tài khoản nhóm chia sẻ)

- Gắn với dự án (ràng buộc với một khách hàng, dự án hoặc hợp đồng cụ thể)

- Có thời hạn (nên kết thúc tự động trừ khi được gia hạn)

- Có thể kiểm toán (mọi hành động có thể truy ra người thực hiện và phê duyệt)

Vấn đề bạn đang giải quyết

Nhân viên được quản lý theo chu kỳ nhân sự và quy trình CNTT nội bộ. Tư vấn viên thường nằm ngoài bộ máy đó, nhưng vẫn cần truy cập nhanh — đôi khi vài ngày, đôi khi cả một quý.

Nếu bạn xử lý tư vấn viên như nhân viên, quá trình onboard chậm và phát sinh ngoại lệ rối rắm. Nếu bạn xử lý họ một cách tuỳ tiện, sẽ có lỗ hổng an ninh.

Rủi ro phổ biến cần thiết kế để chống lại

Cấp quyền quá mức là chế độ lỗi mặc định: ai đó cấp quyền “tạm thời” rộng rãi để công việc bắt đầu, rồi nó không bao giờ được thu hẹp. Tài khoản cũ kỹ là vấn đề thứ hai: truy cập vẫn hoạt động sau khi hợp đồng kết thúc. Thông tin đăng nhập chia sẻ là trường hợp xấu nhất: bạn mất dấu trách nhiệm, không chứng minh được ai làm gì, và việc offboarding trở nên bất khả.

Mục tiêu cho một ứng dụng web quản lý truy cập tư vấn

Ứng dụng của bạn nên tối ưu cho:

- Onboard nhanh với chủ sở hữu rõ ràng và ít trao đổi không cần thiết

- Nguyên tắc ít quyền nhất theo mặc định (truy cập bắt đầu hẹp, chỉ mở rộng khi có lý do)

- Trách nhiệm rõ ràng (người yêu cầu, người phê duyệt và danh tính tư vấn viên đều rõ ràng)

- Offboarding dễ dàng loại bỏ truy cập ở mọi nơi một cách tin cậy

Những gì ứng dụng nên quản lý (phạm vi)

Hãy nêu rõ “truy cập” bao gồm gì trong tổ chức của bạn. Phạm vi thường gặp bao gồm:

- Ứng dụng (công cụ nội bộ, hệ thống ticket, bảng điều khiển)

- Dữ liệu (bộ dữ liệu, tệp, bản ghi, xuất dữ liệu)

- Môi trường (prod so với staging so với dev)

- Khách hàng/dự án (dữ liệu khách hàng nào tư vấn viên có thể thấy, và theo vai trò nào)

Định nghĩa truy cập tư vấn như một bề mặt sản phẩm với các quy tắc — không phải công việc quản trị tùy tiện — và phần còn lại của các quyết định thiết kế trở nên dễ dàng hơn.

Danh sách kiểm tra yêu cầu và các bên liên quan

Trước khi thiết kế màn hình hoặc chọn nhà cung cấp danh tính, hãy làm rõ ai cần truy cập, tại sao, và làm thế nào để nó kết thúc. Truy cập tư vấn bên ngoài thất bại чаще bởi vì các yêu cầu bị giả định thay vì được ghi lại.

Các bên liên quan (và mối quan tâm của từng bên)

- Nhà tài trợ nội bộ (chủ dự án): muốn tư vấn viên sớm có năng suất mà không tạo thêm công việc hỗ trợ.

- Quản trị viên IT/Bảo mật: cần cách nhất quán để thực thi chính sách (SSO/MFA, ghi nhật ký, giới hạn thời gian) và phản ứng với sự cố.

- Tư vấn viên (người dùng bên ngoài): cần đăng nhập đơn giản và chỉ các công cụ/dữ liệu cần cho kết quả công việc.

- Người phê duyệt (quản lý, người dẫn khách hàng hoặc chủ dữ liệu): cần tin rằng các yêu cầu truy cập hợp lệ và giới hạn đúng dự án.

Làm rõ sớm ai được phép phê duyệt gì. Một quy tắc phổ biến: chủ dự án phê duyệt truy cập vào dự án, trong khi IT/bảo mật phê duyệt ngoại lệ (ví dụ: vai trò nâng cao).

Luồng chính cần hỗ trợ end-to-end

Viết “happy path” trong một câu rồi mở rộng nó:

Yêu cầu → phê duyệt → cấp quyền → rà soát → thu hồi

Với mỗi bước, ghi lại:

- Thông tin bắt buộc (dự án, vai trò, ngày bắt đầu/kết thúc, lý do)

- Ai chịu trách nhiệm (người yêu cầu vs. nhà tài trợ vs. IT/bảo mật)

- Thời gian phản hồi mong đợi (trong ngày, 24 giờ, 3 ngày làm việc)

- Điều gì xảy ra khi thất bại (thiếu thông tin, từ chối, quá hạn)

Ràng buộc bạn nên ghi chép

- Nhiều khách hàng/dự án: một tư vấn viên có thể làm việc cho nhiều dự án — không được phép thấy dữ liệu chéo giữa khách hàng.

- Cửa sổ thời gian hạn chế: truy cập nên hết hạn tự động, kèm quy trình gia hạn rõ ràng.

- Nhu cầu tuân thủ: lưu giữ phê duyệt và lịch sử kiểm toán, bằng chứng rà soát định kỳ, và thu hồi nhanh khi hợp đồng kết thúc.

- Mô hình hỗ trợ: ai đặt lại truy cập, xử lý tài khoản bị khoá, và trả lời “tại sao tôi không thấy được?”

Chỉ số thành công (để chứng minh hiệu quả)

Chọn vài mục tiêu đo lường:

- Thời gian onboard (từ gửi yêu cầu → truy cập khả dụng)

- % tài khoản được rà soát đúng lịch (rà soát quyền hàng tháng/quý)

- Thời gian để thu hồi (từ kết thúc hợp đồng → truy cập bị gỡ khỏi mọi nơi)

Những yêu cầu này trở thành tiêu chí chấp nhận cho cổng, phê duyệt và quản trị khi xây dựng.

Mô hình dữ liệu: Người dùng, Dự án, Vai trò và Chính sách

Một mô hình dữ liệu rõ ràng giữ cho “truy cập tư vấn” không biến thành một đống ngoại lệ. Mục tiêu của bạn là biểu diễn ai đó là ai, họ có thể chạm đến gì, và vì sao — đồng thời biến giới hạn thời gian và phê duyệt thành khái niệm hạng nhất.

Đối tượng cốt lõi (những gì bạn lưu)

Bắt đầu với một tập nhỏ các đối tượng bền vững:

- Người dùng: cả nhân viên và tư vấn viên bên ngoài. Bao gồm thuộc tính danh tính (email, tên), loại người dùng (nội bộ/ngoại bộ), và trạng thái.

- Tổ chức: công ty tư vấn và các bộ phận kinh doanh nội bộ, nếu liên quan.

- Dự án: đơn vị công việc mà quyền được cấp (tài khoản khách hàng, hợp đồng, vụ án, site).

- Tài nguyên: những gì được bảo vệ (tài liệu, ticket, báo cáo, môi trường). Bạn có thể mô hình dưới dạng kiểu bản ghi cụ thể, hoặc bản ghi “resource” chung với trường type.

- Vai trò: gói quyền thân thiện với con người (ví dụ, “Consultant Viewer”, “Consultant Editor”, “Finance Approver”).

- Chính sách: các quy tắc giới hạn vai trò (loại tài nguyên được phép, phạm vi dữ liệu, yêu cầu IP/thiết bị, giới hạn thời gian).

Quan hệ (cách biểu thị truy cập)

Hầu hết quyết định truy cập được biểu diễn bằng quan hệ:

- User ↔ Project membership: bảng nối như

project_membershipscho biết người dùng thuộc dự án nào. - Role assignments: bảng nối như

role_assignmentscấp vai trò cho người dùng trong một phạm vi (toàn dự án hoặc nhóm tài nguyên cụ thể). - Exceptions: mô hình hoá rõ ràng (ví dụ

policy_exceptions) để bạn có thể kiểm toán sau này, thay vì chôn nó trong các cờ tùy tiện.

Sự tách biệt này cho phép bạn trả lời các câu hỏi thường gặp: “Những tư vấn viên nào có thể truy cập Dự án A?” “Người dùng này có những vai trò nào, ở đâu?” “Quyền nào là chuẩn so với ngoại lệ?”

Truy cập theo thời gian (đặt tạm thời làm mặc định)

Truy cập tạm thời dễ quản lý hơn khi mô hình bắt buộc:

- Thêm thuộc tính thời gian bắt đầu/kết thúc trên memberships và/hoặc role assignments.

- Lưu quy tắc gia hạn (ai được gia hạn, thời hạn tối đa, số lần được gia hạn).

- Bao gồm trường grace period nếu bạn muốn một cửa sổ ngắn cho bàn giao (ví dụ: chỉ đọc trong 48 giờ).

Thay đổi trạng thái (theo dõi vòng đời)

Dùng trường trạng thái rõ ràng cho memberships/assignments (không chỉ “xóa”):

- pending (đã yêu cầu, chưa phê duyệt)

- active

- suspended (bị khóa tạm thời)

- expired (đã qua ngày kết thúc)

- revoked (kết thúc sớm bởi admin)

Những trạng thái này làm cho workflow, UI và nhật ký kiểm toán nhất quán — và ngăn “truy cập ma” tồn tại sau khi hợp đồng kết thúc.

Thiết kế kiểm soát truy cập (RBAC + rào chắn)

Truy cập tư vấn tốt hiếm khi là “mọi thứ hoặc không gì cả.” Nó là baseline rõ ràng (ai có thể làm gì) cộng với rào chắn (khi nào, ở đâu và dưới điều kiện nào). Đây là chỗ nhiều ứng dụng thất bại: họ triển khai vai trò nhưng bỏ qua các kiểm soát giữ cho vai trò đó an toàn trong thực tế.

Bắt đầu với RBAC: vai trò đơn giản theo dự án

Dùng kiểm soát truy cập theo vai trò (RBAC) làm nền tảng. Giữ vai trò dễ hiểu và gắn với dự án hoặc tài nguyên cụ thể, không toàn cục trong ứng dụng.

Một baseline phổ biến:

- Viewer: có thể đọc dữ liệu dự án và tải các tài liệu được phép.

- Editor: có thể tạo/cập nhật mục trong dự án (ví dụ: tải deliverables, bình luận, cập nhật trạng thái).

- Admin: quản lý cài đặt dự án và gán vai trò cho dự án đó.

Làm rõ “phạm vi”: Viewer của Dự án A không ngụ ý gì về Dự án B.

Thêm rào chắn với điều kiện kiểu ABAC

RBAC trả lời “họ có thể làm gì?” Rào chắn trả lời “trong điều kiện nào được phép?” Thêm các kiểm tra theo thuộc tính (kiểu ABAC) ở nơi rủi ro cao hoặc yêu cầu biến đổi.

Ví dụ điều kiện đáng cân nhắc:

- Thuộc tính dự án: chỉ cho phép truy cập tới các dự án thuộc tài khoản khách hàng hoặc khu vực mà tư vấn viên được gán.

- Vị trí/mạng: yêu cầu mạng tin cậy (hoặc chặn các vùng địa lý rủi ro) cho các xuất dữ liệu nhạy cảm.

- Tình trạng thiết bị: hạn chế hành động nếu phiên không đáp ứng yêu cầu bảo mật (ví dụ: đã thực hiện MFA, thiết bị quản lý).

- Cửa sổ thời gian: cho phép truy cập chỉ trong ngày công hoặc trong khoảng thời gian hợp đồng.

Những kiểm tra này có thể xếp chồng: một tư vấn viên có thể là Editor, nhưng xuất dữ liệu chỉ được phép khi trên thiết bị tin cậy và trong khung giờ được duyệt.

Nguyên tắc ít quyền nhất theo mặc định, ngoại lệ theo quy trình

Mặc định mọi người dùng bên ngoài mới ở vai trò thấp nhất (thường là Viewer) với phạm vi dự án tối thiểu. Nếu cần thêm, yêu cầu yêu cầu ngoại lệ kèm:

- quyền cụ thể cần thiết,

- dự án bị ảnh hưởng,

- lý do bằng văn bản,

- ngày hết hạn.

Điều này ngăn “truy cập tạm thời” lặng lẽ trở thành vĩnh viễn.

Truy cập khẩn cấp (break-glass) và cách kiểm soát

Định nghĩa đường dẫn break-glass cho trường hợp khẩn cấp (ví dụ: sự cố production cần tư vấn viên hành động nhanh). Giữ nó hiếm và rõ ràng:

- được phê duyệt bởi người trực on-call được chỉ định (hoặc phê duyệt hai người cho hành động rủi ro cao),

- có thời hạn (phút/giờ, không phải ngày),

- được ghi đầy đủ ai, làm gì, khi nào và vì sao.

Break-glass nên cảm thấy bất tiện — vì đó là van an toàn, không phải đường tắt.

Xác thực: SSO, MFA và quản lý phiên an toàn

Xác thực là nơi truy cập “bên ngoài” có thể mượt mà — hoặc trở thành rủi ro dai dẳng. Với tư vấn viên, bạn muốn có ma sát chỉ khi nó giảm rủi ro thực sự.

Chọn cách tiếp cận danh tính: tài khoản local vs SSO

Tài khoản local (email + mật khẩu) dễ triển khai và phù hợp với mọi tư vấn viên, nhưng tạo khối lượng hỗ trợ đặt lại mật khẩu và tăng khả năng mật khẩu yếu.

SSO (SAML hoặc OIDC) thường là lựa chọn sạch khi công ty tư vấn có nhà cung cấp danh tính (Okta, Entra ID, Google Workspace). Bạn có được chính sách đăng nhập tập trung, offboarding phía họ dễ hơn, và ít mật khẩu trong hệ thống của bạn.

Một mô hình thực tế:

- Mặc định dùng SSO khi công ty tư vấn đã onboard.

- Dùng tài khoản local cho tư vấn viên độc lập.

Nếu cho phép cả hai, hãy hiển thị rõ phương thức nào đang hoạt động cho mỗi người dùng để tránh nhầm lẫn khi phản ứng sự cố.

MFA không phải là “múa rìu” (và tránh phục hồi yếu)

Yêu cầu MFA cho mọi phiên của tư vấn viên — ưu tiên app xác thực hoặc khóa phần cứng. SMS có thể là phương án dự phòng, không phải lựa chọn đầu.

Phục hồi là chỗ nhiều hệ thống vô tình làm suy yếu bảo mật. Tránh các bypass vĩnh viễn bằng “email dự phòng”. Thay vào đó, dùng tập hợp các lựa chọn an toàn hơn giới hạn:

- Mã phục hồi dùng một lần hiển thị một lần khi đăng ký

- Reset do admin hỗ trợ kèm xác minh danh tính và ghi nhật ký đầy đủ

- Đăng ký lại thiết bị buộc MFA lại

Luồng mời: liên kết hết hạn và kiểm soát miền

Hầu hết tư vấn viên tham gia qua lời mời. Xử lý link lời mời như thông tin xác thực tạm thời:

- Hết hạn ngắn (ví dụ: 24–72 giờ)

- Dùng một lần, ràng buộc email được mời

- Giới hạn số lần thử và thông báo lỗi rõ ràng

Thêm danh sách cho phép/khóa miền theo khách hàng hoặc dự án (ví dụ: cho phép @partnerfirm.com; chặn miền email miễn phí khi cần). Điều này ngăn lời mời sai địa chỉ biến thành truy cập.

Bảo mật phiên: giữ token ngắn và có thể thu hồi

Tư vấn viên thường dùng máy chung, đi công tác và đổi thiết bị. Phiên nên giả định thực tế đó:

- Dùng access token thời hạn ngắn

- Xoay refresh token và thu hồi khi hoạt động đáng ngờ

- Cung cấp “đăng xuất khỏi mọi thiết bị” cho người dùng và admin

Ràng buộc tính hợp lệ phiên với thay đổi vai trò và phê duyệt: nếu quyền tư vấn viên giảm hoặc hết hạn, các phiên đang hoạt động nên kết thúc nhanh — không đợi lần đăng nhập tiếp theo.

Quy trình yêu cầu và phê duyệt

Tự động hóa hết hạn và thu hồi

Đặt truy cập theo thời hạn làm mặc định với lịch trình hết hạn và logic thu hồi sạch sẽ.

Luồng yêu cầu-phê duyệt gọn gàng ngăn “ưu thuận nhanh” biến thành truy cập vĩnh viễn, không rõ nguồn gốc. Xử lý mọi yêu cầu truy cập tư vấn như một hợp đồng nhỏ: phạm vi rõ, chủ rõ, ngày kết thúc rõ.

Mẫu yêu cầu: ghi nhận mục đích, không chỉ danh tính

Thiết kế mẫu để người yêu cầu không thể mơ hồ. Tối thiểu, yêu cầu:

- Dự án (hoặc hợp đồng khách hàng) tư vấn viên sẽ làm việc trên đó

- Vai trò yêu cầu (bản đồ tới vai trò chuẩn, không cho nhập tự do)

- Thời hạn (ngày bắt đầu + ngày kết thúc, kèm múi giờ rõ ràng)

- Lý do kinh doanh (một đoạn văn giải thích vì sao và công việc bị chặn nếu không có truy cập)

Nếu cho phép nhiều dự án, làm mẫu cụ thể theo dự án để phê duyệt và chính sách không bị lẫn lộn.

Định tuyến phê duyệt: làm cho chủ quyền rõ ràng

Phê duyệt nên theo trách nhiệm, không theo sơ đồ tổ chức. Định tuyến phổ biến:

- Chủ dự án (xác nhận tư vấn viên nên làm việc trên dự án này)

- Bảo mật hoặc IT (xác nhận vai trò phù hợp và tuân thủ nguyên tắc ít quyền nhất)

- Liên hệ khách hàng (tùy chọn, nếu khách hàng phải cho phép bên thứ ba)

Tránh “phê duyệt qua email.” Dùng màn hình phê duyệt trong ứng dụng hiển thị chính xác thứ sẽ được cấp và trong bao lâu.

SLA, nhắc nhở và leo thang

Thêm tự động hóa nhẹ để yêu cầu không bị treo:

- Nhắc nhở cho phê duyệt đang chờ (ví dụ: sau 24 giờ)

- Thông báo cho sắp hết hạn (ví dụ: 7 ngày trước ngày kết thúc)

- Leo thang tới người phê duyệt thay thế nếu người chính không có mặt

Ghi lại mọi quyết định

Mọi bước nên bất biến và có thể truy vấn được: ai phê duyệt, khi nào, cái gì thay đổi, và vai trò/ngày nào được ủy quyền. Dấu vết kiểm toán này là nguồn chân lý khi rà soát, điều tra sự cố, và trả lời câu hỏi của khách hàng — và nó ngăn “tạm thời” biến mất trong bóng tối.

Cấp phát và truy cập theo thời hạn

Cấp phát là chỗ “đã phê duyệt trên giấy” trở thành “sử dụng được trong sản phẩm.” Với tư vấn viên bên ngoài, mục tiêu là nhanh mà không phơi bày quá mức: chỉ cấp những gì cần, trong đúng khoảng thời gian, và dễ thay đổi khi công việc đổi hướng.

Tự động hoá đường mặc định

Bắt đầu với luồng tự động dựa trên yêu cầu đã phê duyệt:

- Gán vai trò: ánh xạ mỗi kiểu hợp đồng đã phê duyệt tới một vai trò (ví dụ, Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Thành viên nhóm: thêm tư vấn viên vào các nhóm phù hợp để quyền đồng nhất giữa các dự án.

- Quyền tài nguyên: tự động cấp truy cập chỉ cho các dự án, workspace hoặc bộ dữ liệu đã chỉ định — không cả tenant.

Tự động hoá nên idempotent (an toàn chạy nhiều lần) và tạo ra “tóm tắt cấp phát” rõ ràng cho biết những gì đã được cấp.

Hỗ trợ bước thủ công (với checklist)

Một số quyền nằm ngoài ứng dụng của bạn (shared drive, công cụ bên thứ ba, môi trường do khách hàng quản lý). Khi không thể tự động, làm cho thao tác thủ công an toàn hơn:

- Cung cấp checklist từng bước với chủ sở hữu, ngày đến hạn và xác minh (ví dụ: “Xác nhận quyền truy cập thư mục”, “Xác nhận cấu hình VPN”, “Xác nhận mã công việc”).

- Yêu cầu người thực hiện đánh dấu mỗi bước đã hoàn thành và lưu bằng chứng khi cần (link ticket, ảnh chụp màn hình, ID hệ thống).

Truy cập theo thời hạn với nhắc gia hạn

Mỗi tài khoản tư vấn nên có ngày kết thúc khi tạo. Triển khai:

- Hết hạn tự động: truy cập bị thu hồi tự động vào ngày kết thúc (không chỉ “vô hiệu hóa trên lý thuyết”).

- Nhắc gia hạn: thông báo cho tư vấn viên và nhà tài trợ nội bộ trước (ví dụ: 14 ngày và 3 ngày trước) kèm nút gửi yêu cầu gia hạn một cú nhấp.

- Quy tắc gia hạn: tránh gia hạn im lặng; nếu công việc tiếp tục, phải qua cùng logic phê duyệt.

Thay đổi giữa phiên: nâng cấp, thay đổi phạm vi, tạm ngưng

Công việc tư vấn thay đổi. Hỗ trợ cập nhật an toàn:

- Nâng/cụt vai trò với lý do và lộ trình phê duyệt.

- Thay đổi phạm vi (thêm/bớt dự án) mà không phải onboard lại.

- Tạm ngưng cho khoảng nghỉ (rà soát bảo mật, khoảng trống hợp đồng) giữ lịch sử nhưng loại bỏ truy cập ngay lập tức.

Nhật ký kiểm toán, giám sát và cảnh báo

Bắt đầu nhỏ, lặp an toàn

Chạy phiên bản nhỏ trước, rồi nâng cấp khi luồng công việc được xác thực.

Nhật ký kiểm toán là “dấu vết giấy” cho truy cập bên ngoài: giải thích ai làm gì, khi nào và từ đâu. Với quản lý truy cập tư vấn, đây không chỉ là mục tick tuân thủ — mà còn là cách điều tra sự cố, chứng minh nguyên tắc ít quyền nhất, và giải quyết tranh chấp nhanh.

Một schema nhật ký thực tế

Bắt đầu với mô hình sự kiện nhất quán xuyên ứng dụng:

- actor: ai khởi tạo hành động (user ID, vai trò, tổ chức)

- target: đối tượng bị ảnh hưởng (project ID, file ID, user ID)

- action: động từ chuẩn (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: thời gian server (UTC)

- ip: IP nguồn (cộng user agent nếu có)

- metadata: JSON cho ngữ cảnh (policy ID, giá trị trước/sau, mã lý do, ticket yêu cầu)

Giữ hành động chuẩn hoá để báo cáo không biến thành đoán mò.

Các sự kiện cần ghi (tập tối thiểu)

Ghi cả “sự kiện bảo mật” và “sự kiện ảnh hưởng nghiệp vụ”:

- Lời mời gửi/chấp nhận/hết hạn, kích hoạt tài khoản, đặt lại mật khẩu

- Đăng nhập, đăng xuất, refresh phiên, đăng nhập thất bại

- Đăng ký/thay đổi MFA, lỗi MFA, lỗi xác thực SSO

- Thay đổi vai trò/chính sách (kèm ai phê duyệt và vì sao)

- Truy cập các view nhạy cảm, xuất/tải xuống, và việc sử dụng API key

- Hành động admin: vô hiệu hóa người dùng, chuyển dự án, thay đổi hàng loạt

Giám sát và ngưỡng cảnh báo

Nhật ký kiểm toán hữu ích hơn khi kết hợp cảnh báo. Ngưỡng phổ biến:

- Mẫu đăng nhập bất thường (quốc gia/thiet bị mới, việc di chuyển không thể xảy ra, spike ngoài giờ)

- Lặp lại thất bại MFA hoặc đăng nhập (có thể đoán mật khẩu)

- Tăng quyền (tư vấn viên được nâng vai trò, admin mới được cấp)

- Xuất lớn hoặc lặp lại, đặc biệt từ dự án bị hạn chế

Xuất và lưu trữ

Cung cấp xuất audit dưới CSV/JSON với bộ lọc (khoảng ngày, actor, project, action), và định nghĩa cài đặt giữ dữ liệu theo chính sách (ví dụ: mặc định 90 ngày, lâu hơn cho đội tuân thủ). Ghi rõ việc truy cập xuất audit là hành động đặc quyền (và cũng phải được ghi nhật ký). Để biết các kiểm soát liên quan, xem security.

Rà soát truy cập và quản trị liên tục

Cấp quyền chỉ là một nửa công việc. Rủi ro thực sự tích tụ lặng lẽ theo thời gian: tư vấn viên kết thúc dự án, chuyển đội, hoặc ngừng đăng nhập — nhưng tài khoản vẫn hoạt động. Quản trị liên tục là cách giữ “tạm thời” không thành vĩnh viễn.

Xây dựng dashboard rà soát mà người ta thực sự dùng

Tạo view rà soát đơn giản cho nhà tài trợ và chủ dự án trả lời cùng một bộ câu hỏi mỗi lần:

- Tư vấn viên đang hoạt động theo dự án và vai trò

- Lần hoạt động cuối (và lần thực hiện hành động nhạy cảm gần nhất, nếu liên quan)

- Ngày hết hạn truy cập và thời gian còn lại

- Phê duyệt, gia hạn và ngoại lệ đang chờ

Giữ dashboard tập trung. Người rà soát nên có thể chọn “giữ” hoặc “gỡ” mà không phải mở năm trang khác.

Thêm xác nhận (attestation) từ chủ sở hữu

Lên lịch attestation — hàng tháng cho hệ thống rủi ro cao, hàng quý cho hệ thống thấp hơn — nơi chủ sở hữu xác nhận mỗi tư vấn viên còn cần truy cập. Ghi quyết định rõ ràng:

- Phê duyệt lại cho khoảng thời gian định trước (ví dụ: 30/60/90 ngày)

- Hạ quyền (nguyên tắc ít quyền nhất)

- Thu hồi truy cập

Để giảm công việc, mặc định “hết hạn trừ khi được xác nhận” thay vì “tiếp tục mãi mãi.” Gắn attestation với trách nhiệm bằng cách lưu ai xác nhận, khi nào và trong bao lâu.

Dùng quy tắc không hoạt động mà không phá việc

Không hoạt động là tín hiệu mạnh. Triển khai quy tắc như “tạm ngưng sau X ngày không đăng nhập”, nhưng thêm bước lịch sự:

- Thông báo cho chủ sở hữu trước khi tạm ngưng hoặc thu hồi

- Cung cấp nút “gia hạn” một cú nhấp với ngày hết hạn mới

- Tự động thu hồi nếu không có phản hồi

Điều này ngăn rủi ro lặng lẽ trong khi tránh khoá ngoài bất ngờ.

Theo dõi ngoại lệ và xem lại theo lịch

Một số tư vấn viên cần truy cập bất thường (thêm dự án, dữ liệu rộng hơn, thời hạn dài hơn). Xử lý ngoại lệ như tạm thời: yêu cầu lý do, ngày kết thúc và kiểm tra lại theo lịch. Dashboard nên làm nổi bật ngoại lệ để không bao giờ bị lãng quên.

Nếu bạn cần bước tiếp theo thực tế, liên kết nhiệm vụ quản trị từ khu vực quản trị (ví dụ: admin/access-reviews) và đặt nó làm trang mặc định cho nhà tài trợ.

Offboarding: thu hồi mà thực sự dứt điểm

Offboarding tư vấn viên không chỉ là “vô hiệu hóa tài khoản.” Nếu bạn chỉ gỡ vai trò trong app mà để lại phiên, API key, thư mục chia sẻ, hoặc bí mật, truy cập có thể tồn tại sau khi hợp đồng kết thúc. Ứng dụng tốt xử lý offboarding như quy trình lặp lại với trigger rõ ràng, tự động và bước xác minh.

Định nghĩa trigger offboarding rõ ràng

Bắt đầu bằng quyết định sự kiện nào sẽ tự động kích hoạt luồng offboarding. Trigger phổ biến gồm:

- Ngày kết thúc hợp đồng (đã lập lịch trước)

- Hoàn thành dự án (dự án đánh dấu “closed”)

- Vi phạm chính sách (sự cố bảo mật, không vượt qua rà soát quyền, yêu cầu từ HR/legal)

Hệ thống nên khiến những trigger này rõ ràng và có thể kiểm toán. Ví dụ: một bản ghi hợp đồng với ngày kết thúc, hoặc thay đổi trạng thái dự án tạo tác vụ “Cần offboarding”.

Tự động hóa thu hồi, không chỉ “gỡ quyền”

Thu hồi cần toàn diện và nhanh. Ít nhất tự động hoá:

- Vô hiệu hóa tài khoản người dùng (hoặc đánh dấu không hoạt động) trong app của bạn

- Gỡ tất cả vai trò/nhóm cấp quyền tới dự án, dữ liệu hoặc chức năng admin

- Thu hồi phiên và token đang hoạt động (phiên web, refresh token, API token)

Nếu hỗ trợ SSO, nhớ rằng chấm dứt SSO phía bên kia chưa chắc đã huỷ phiên đã có trong app của bạn. Bạn vẫn cần vô hiệu hoá phiên phía server để tư vấn viên không thể tiếp tục từ trình duyệt đã đăng nhập.

Xử lý bàn giao dữ liệu và dọn dẹp bí mật

Offboarding là lúc dọn dẹp dữ liệu. Tạo checklist để không có gì nằm trong hộp thư cá nhân hoặc ổ đĩa riêng. Mục thường thấy:

- Sản phẩm đầu ra và tài liệu: đảm bảo tải lên không gian dự án và chuyển quyền sở hữu cho người nội bộ

- Xoay mật khẩu: xoay mọi thông tin xác thực tư vấn viên có thể biết (mật khẩu DB, API key, service account)

- Dọn bí mật chia sẻ: loại bỏ khỏi kho bí mật chia sẻ, thư mục chia sẻ, danh sách phân phối và kênh chat

Nếu cổng của bạn có tải tệp hoặc ticket, cân nhắc bước “Xuất gói bàn giao” gom các tài liệu và liên kết cho chủ sở hữu nội bộ.

Xác minh đóng kết với bản ghi cuối cùng

Thu hồi thực sự cần xác minh. Đừng chỉ dựa vào “nên ổn” — ghi lại rằng nó đã xảy ra.

Bước xác minh hữu ích:

- Xác nhận tư vấn viên không còn vai trò hoạt động và không có membership dự án

- Xác nhận tất cả phiên/token đã bị thu hồi và không còn token hợp lệ

- Tạo sự kiện kiểm toán offboarding cuối cùng (ai khởi xướng, khi nào chạy, những gì bị gỡ, ngoại lệ nếu có)

Bản ghi offboarding cuối cùng này phục vụ cho rà soát quyền, điều tra sự cố và kiểm tra tuân thủ. Nó biến offboarding từ việc vặt thành một kiểm soát đáng tin cậy.

Bản thiết kế triển khai: API, UI, kiểm thử và triển khai

Bảo vệ thay đổi bằng snapshot

Chụp snapshot trước thay đổi quyền để bạn có thể khôi phục nhanh khi cần.

Đây là kế hoạch xây dựng biến chính sách truy cập thành sản phẩm hoạt động: tập API nhỏ, UI admin/reviewer đơn giản, và đủ kiểm thử và quy trình triển khai để truy cập không bị thất bại âm thầm.

Nếu bạn muốn đưa phiên bản đầu tay tới các bên liên quan nhanh, cách tiếp cận vibe-coding có thể hiệu quả: bạn mô tả workflow, vai trò và màn hình, rồi lặp từ phần mềm đang chạy thay vì wireframe. Ví dụ, Koder.ai có thể giúp đội tạo nguyên mẫu cổng người dùng bên ngoài (React UI, Go backend, PostgreSQL) từ mô tả chat, rồi tinh chỉnh phê duyệt, job hết hạn và view kiểm toán với snapshot/rollback và xuất mã nguồn khi sẵn sàng chuyển vào SDLC chính thức.

Bề mặt API (giữ đơn giản và nhất quán)

Thiết kế endpoint xoay quanh các đối tượng đã định nghĩa (users, roles, projects, policies) và workflow (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(chỉ đọc; không bao giờ “chỉnh sửa” logs)

Về UI, nhắm tới ba màn hình:

- Cổng tư vấn (những gì họ có thể truy cập, ngày hết hạn, yêu cầu truy cập)

- Hộp thư phê duyệt cho người phê duyệt

- Bảng điều khiển admin (vai trò, chính sách, grants, tìm kiếm audit)

Những điều cơ bản về bảo mật cần triển khai khắp nơi

Validate đầu vào ở mọi endpoint ghi, áp dụng CSRF cho session cookie, và thêm giới hạn tốc độ cho đăng nhập, tạo yêu cầu, và tìm audit.

Nếu hỗ trợ upload file (ví dụ: statement of work), dùng MIME được cho phép, quét virus, giới hạn kích thước, và lưu file ngoài web root với tên ngẫu nhiên.

Kế hoạch kiểm thử (lỗi quyền là lỗi sản phẩm)

Bao phủ:

- Kiểm thử quyền: “có thể/không thể” theo vai trò, dự án và ràng buộc chính sách

- Kiểm thử workflow: request → approve → tạo grant → thông báo

- Kiểm thử theo thời gian: truy cập dừng đúng hạn, và “extend” cần phê duyệt

Ghi chú triển khai

Tách dev/staging/prod, quản lý bí mật trong vault (không để env file trong git), và mã hoá backup. Thêm job định kỳ cho hết hạn/thu hồi và cảnh báo nếu job thất bại.

Nếu bạn muốn bản đồ theo dạng checklist, hướng đội tới blog/access-review-checklist, và giữ chi tiết giá/gói ở pricing.

Danh sách kiểm tra cuối: thế nào là "tốt"

Một ứng dụng quản lý truy cập tư vấn làm tốt công việc khi tạo cùng kết quả mỗi lần:

- Mỗi tư vấn viên có danh tính duy nhất, MFA, và phạm vi gắn với dự án.

- Mỗi cấp quyền có chủ sở hữu, người phê duyệt, lý do và ngày kết thúc.

- Hết hạn và thu hồi được tự động (kể cả vô hiệu hoá phiên/token).

- Ngoại lệ hiển thị, có thời hạn và được rà soát lại.

- Nhật ký đủ nhất quán để điều tra sự cố mà không phải đoán mò.

Xây dựng phiên bản nhỏ nhất bảo đảm những bất biến đó, rồi lặp cho các tính năng tiện lợi hơn (dashboard, thao tác hàng loạt, chính sách phong phú hơn) mà không làm yếu các kiểm soát cốt lõi.