Những gì ứng dụng phải xử lý (và vì sao)

Một yêu cầu truy cập dữ liệu — thường gọi là DSAR (Data Subject Access Request) hoặc SAR (Subject Access Request) — là khi một cá nhân hỏi tổ chức bạn về dữ liệu cá nhân bạn có về họ, cách bạn sử dụng nó và yêu cầu nhận một bản sao. Nếu doanh nghiệp bạn thu thập dữ liệu khách hàng, người dùng, nhân viên hoặc khách hàng tiềm năng, bạn nên giả định rằng những yêu cầu này sẽ xảy ra.

Xử lý tốt những yêu cầu này không chỉ để tránh phạt. Đó là về niềm tin: một phản hồi rõ ràng, nhất quán cho thấy bạn hiểu dữ liệu của mình và tôn trọng quyền của mọi người.

Các quy định và loại yêu cầu bạn cần hỗ trợ

Hầu hết đội ngũ thiết kế theo GDPR và CCPA/CPRA trước, nhưng ứng dụng nên đủ linh hoạt để xử lý nhiều vùng pháp lý và chính sách nội bộ.

Các loại yêu cầu phổ biến bao gồm:

- Truy cập: cung cấp bản sao dữ liệu và bối cảnh cần thiết (nguồn, mục đích, người nhận, thời hạn lưu giữ nếu áp dụng).

- Xóa: xóa dữ liệu khi được phép, và ghi lại ngoại lệ (ví dụ: phòng chống gian lận, nghĩa vụ pháp lý).

- Sửa: sửa thông tin cá nhân không chính xác trên các hệ thống.

- Di động hóa: giao dữ liệu ở định dạng có thể tái sử dụng để chuyển giao.

Ngay cả trong “truy cập”, phạm vi cũng có thể khác nhau: một khách hàng có thể yêu cầu “mọi thứ bạn có”, hoặc dữ liệu liên quan đến tài khoản, khung thời gian hoặc sản phẩm cụ thể.

Ai sẽ tương tác với luồng công việc

Ứng dụng DSAR nằm ở giao điểm của nhiều bên liên quan:

- Privacy/legal xác định chính sách, phê duyệt và nội dung phản hồi.

- Support tiếp nhận yêu cầu và giao tiếp với người yêu cầu.

- Security đảm bảo kiểm tra danh tính, ghi nhật ký và giao hàng an toàn.

- Engineering/IT duy trì connector, nguồn dữ liệu và độ tin cậy.

"Hoàn thành tốt" trông như thế nào

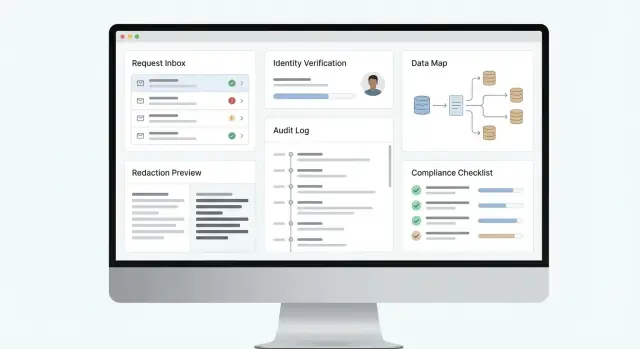

Một ứng dụng DSAR mạnh giúp mỗi yêu cầu trở nên kịp thời, có thể truy vết và nhất quán. Điều đó có nghĩa là thu nhận rõ ràng, xác minh danh tính đáng tin cậy, thu thập dữ liệu nhất quán trên các hệ thống, quyết định được ghi nhận (kể cả từ chối hoặc thực hiện một phần), và một hồ sơ kiểm toán về ai đã làm gì và khi nào.

Mục tiêu là một quy trình lặp lại mà bạn có thể bảo vệ — cả nội bộ lẫn trước cơ quan quản lý — mà không biến mỗi yêu cầu thành một cuộc khẩn cấp.

Xác định yêu cầu cốt lõi và chỉ số thành công

Trước khi thiết kế giao diện hay chọn công cụ, hãy rõ ràng về ý nghĩa của “hoàn thành” đối với tổ chức bạn. Một ứng dụng DSAR thành công khi nó chuyển đáng tin cậy mọi yêu cầu từ thu nhận đến giao hàng, đáp ứng thời hạn pháp lý (GDPR, CCPA/CPRA, v.v.) và để lại một dấu vết có thể biện minh.

Bắt đầu với luồng end-to-end tối thiểu

Ghi lại luồng công việc DSAR cốt lõi mà ứng dụng phải hỗ trợ từ ngày đầu:

- Thu nhận yêu cầu và theo dõi từ đầu đến cuối: ghi loại yêu cầu (truy cập, xóa, sửa, di động), khu vực pháp lý, quy tắc ngày đến hạn và thay đổi trạng thái từ “đã nhận” đến “đã hoàn thành/từ chối”.

- Xác minh danh tính và kiểm tra ủy quyền: xác nhận người yêu cầu là người họ tự nhận, và kiểm tra họ có quyền hành động (ví dụ: cha/mẹ/người giám hộ, đại diện được ủy quyền).

- Khám phá dữ liệu trên các hệ thống và đóng gói phản hồi có cấu trúc: tìm dữ liệu cá nhân trong các hệ thống ưu tiên, hòa giải trùng lặp và tạo một bản xuất có thể đọc và nhất quán.

- Khả năng kiểm toán: ai làm gì, khi nào và vì sao: ghi lại mọi hành động (kết quả xác minh, truy vấn đã chạy, phê duyệt, che/khoanh vùng, liên lạc) để bạn có thể biện minh cho quyết định.

Giữ mọi thứ thực tế: xác định kênh yêu cầu bạn sẽ chấp nhận (chỉ biểu mẫu web so với email/nhập thủ công), ngôn ngữ/vùng cần hỗ trợ, và các “trường hợp cạnh” bạn sẽ xử lý sớm (tài khoản chia sẻ, cựu nhân viên, trẻ vị thành niên).

Xác định các chỉ số thành công có thể đo lường (để cải thiện)

Chuyển yêu cầu thành KPI mà đội bạn có thể theo dõi hàng tuần:

- Thời gian để xác nhận (ví dụ: thời gian trung vị từ gửi đến xác nhận)

- Thời gian hoàn thành và tỷ lệ tuân thủ SLA (tỷ lệ đóng trong hạn luật định)

- Kết quả xác minh (tỷ lệ pass, thời gian trung bình để xác minh, phần trăm cần xét duyệt thủ công)

- Mức độ tự động hóa (phần trăm yêu cầu hệ thống chính được tìm kiếm qua connector so với công việc thủ công)

- Chỉ số chất lượng (tỷ lệ mở lại do thiếu dữ liệu, tỷ lệ lỗi che/khoanh vùng, mức độ hài lòng khách hàng khi đóng)

- Độ hoàn chỉnh kiểm toán (phần trăm hồ sơ có bằng chứng và phê duyệt yêu cầu)

Làm rõ phạm vi và sở hữu

Ghi rõ ai chịu trách nhiệm từng bước: đội privacy, support, security, pháp lý. Xác định vai trò và quyền ở mức cao ngay bây giờ — bạn sẽ chuyển chúng thành kiểm soát truy cập và nhật ký kiểm toán sau.

Nếu bạn chuẩn hóa cách báo cáo tiến độ cho các bên, quyết định “nguồn sự thật duy nhất” là gì (ứng dụng) và những gì cần xuất sang công cụ báo cáo nội bộ.

Chọn kiến trúc mở rộng cùng nhu cầu tuân thủ

Một ứng dụng DSAR không chỉ là một biểu mẫu và nút xuất. Kiến trúc phải hỗ trợ thời hạn chặt chẽ, bằng chứng cho kiểm toán và thay đổi chính sách thường xuyên — mà không biến mỗi yêu cầu thành một dự án tùy chỉnh.

Tách trải nghiệm: người yêu cầu, đội privacy và hệ thống

Hầu hết đội ngũ sẽ có ba “bộ mặt” của sản phẩm:

- Cổng người dùng (người yêu cầu): nộp yêu cầu, tải tài liệu nếu cần, theo dõi trạng thái và nhận gói cuối.

- Cổng quản trị (đội privacy): phân loại, xác minh danh tính, tìm kiếm, rà soát/che/khoanh vùng, phê duyệt và xuất bản phản hồi.

- API nội bộ: cho phép hệ thống (CRM, helpdesk, kho dữ liệu) trao đổi cập nhật trạng thái và bằng chứng tự động.

Giữ các trải nghiệm này riêng biệt (kể cả khi chung codebase) giúp quyền truy cập, kiểm toán và thay đổi trong tương lai dễ dàng hơn.

Dịch vụ cốt lõi giữ ổn định khi thêm connector

Một luồng DSAR có thể mở rộng thường chia thành vài dịch vụ chính:

- Thu nhận (Ingestion): tiếp nhận yêu cầu từ biểu mẫu web, email hoặc ticket.

- Danh tính (Identity): xác minh, kiểm tra ủy quyền và tăng cấp dựa trên rủi ro.

- Connector: kéo dữ liệu từ hệ thống nội bộ và bên thứ ba.

- Thực hiện (Fulfillment): tập hợp kết quả, chạy ghép nối và xây dựng gói phản hồi.

- Thông báo (Notifications): nhắc hạn, cập nhật cho người yêu cầu và SLA nội bộ.

Chọn kho dữ liệu phù hợp thực tế tuân thủ

Sử dụng:

- Một cơ sở dữ liệu vận hành cho trạng thái yêu cầu và tác vụ.

- Object storage cho các xuất và tệp đính kèm đã tạo (với kiểm soát truy cập nghiêm ngặt và hạn dùng).

- Một nhật ký kiểm toán bất biến (chỉ chèn) để ghi lại ai làm gì.

Ứng dụng đơn vs dịch vụ mô-đun

Bắt đầu với một ứng dụng triển khai duy nhất nếu khối lượng thấp và đội nhỏ — ít phần cần quản lý, lặp nhanh. Chuyển sang dịch vụ mô-đun khi số lượng connector, lưu lượng hoặc yêu cầu kiểm toán tăng, để có thể cập nhật tích hợp mà không rủi ro ảnh hưởng workflow quản trị.

Nơi Koder.ai có thể hỗ trợ (không làm thay đổi yêu cầu tuân thủ)

Nếu bạn xây dựng nội bộ, các công cụ như Koder.ai có thể tăng tốc triển khai ban đầu bằng cách sinh một admin portal React hoạt động và backend Go + PostgreSQL từ một cuộc đối thoại có cấu trúc.

Hai tính năng nền tảng có liên quan đến luồng công việc nặng tuân thủ:

- Chế độ Planning để vẽ vai trò, trạng thái các trường hợp và yêu cầu bằng chứng trước khi sinh màn hình và API.

- Snapshots và rollback để thay đổi connector và chính sách có thể được khôi phục nhanh khi ảnh hưởng tới độ chính xác thực hiện.

Bạn vẫn cần phê duyệt privacy/pháp lý và rà soát bảo mật, nhưng tăng tốc “luồng end-to-end có thể dùng được đầu tiên” giúp đội xác thực yêu cầu sớm.

Thiết kế luồng thu nhận và vòng đời các trường hợp

Trải nghiệm thu nhận là nơi hầu hết các vụ DSAR thắng hoặc thua. Nếu người ta không thể nộp yêu cầu dễ dàng — hoặc đội của bạn không thể phân loại nhanh — bạn sẽ trễ hạn, thu thập quá nhiều dữ liệu hoặc mất dấu những gì đã hứa.

Cung cấp ba kênh thu nhận (về cuối chung một hàng đợi)

Một ứng dụng thực tế hỗ trợ nhiều điểm vào, nhưng chuẩn hóa mọi thứ vào một hồ sơ các trường hợp duy nhất:

- Biểu mẫu công khai cho bất kỳ ai không có tài khoản.

- Cổng đã xác thực cho khách hàng đăng nhập, nơi bạn có thể tự điền thông tin đã biết và cho phép họ theo dõi trạng thái.

- Email-to-ticket ingestion để các yêu cầu gửi tới privacy@… hoặc support@… trở thành các trường hợp tự động (với tệp đính kèm được bảo toàn).

Yếu tố quan trọng là tính nhất quán: dù dùng kênh nào, kết quả phải là cùng các trường các trường hợp, cùng bộ đếm thời hạn và cùng dấu vết kiểm toán.

Chỉ thu thập những gì cần (không thêm thừa)

Biểu mẫu thu nhận nên ngắn và hướng mục tiêu:

- Thông tin danh tính (chỉ đủ để xác minh sau này): tên, phương thức liên hệ và bất kỳ định danh tài khoản bạn đã có.

- Phạm vi yêu cầu: truy cập, xóa, sửa, di động, “không bán/chia sẻ”, v.v., cùng phần mô tả tự do tùy chọn.

- Khu vực pháp lý và ngày đến hạn: chọn quốc gia/tiểu bang (hoặc suy ra từ địa chỉ) để ứng dụng áp quy tắc thời hạn phù hợp.

Tránh hỏi chi tiết nhạy cảm “phòng trường hợp”. Nếu cần thêm thông tin, yêu cầu sau trong bước xác minh.

Định nghĩa vòng đời các trường hợp đơn giản đội bạn có thể theo

Làm cho trạng thái các trường hợp rõ ràng và hiển thị cho cả nhân viên và người yêu cầu:

received → verifying → in progress → ready → delivered → closed

Mỗi chuyển trạng thái cần có quy tắc rõ: ai được chuyển, bằng chứng cần thiết (ví dụ: xác minh hoàn tất) và những gì được ghi vào nhật ký.

Tự động hóa SLA, nhắc nhở và tăng cấp

Từ khi các trường hợp được tạo, bắt đầu bộ đếm SLA gắn với luật áp dụng. Gửi nhắc nhở khi đến hạn, tạm dừng đồng hồ khi chính sách cho phép (ví dụ: khi đang chờ làm rõ), và thêm quy tắc tăng cấp (ví dụ: cảnh báo quản lý nếu các trường hợp ở “verifying” quá 5 ngày).

Làm tốt, thiết kế thu nhận và vòng đời biến tuân thủ từ một hộp thư hỗn loạn thành một workflow có thể dự đoán.

Triển khai xác minh danh tính và kiểm tra thẩm quyền

Xác minh danh tính là nơi tuân thủ quyền riêng tư trở nên thực tế: bạn sắp tiết lộ dữ liệu cá nhân, nên phải chắc chắn người yêu cầu là chủ thể dữ liệu (hoặc được phép hành động thay họ). Xây bước này vào luồng như một bước quan trọng, không phải sau đó mới thêm vào.

Chọn phương thức xác minh phù hợp với người dùng của bạn

Cung cấp nhiều lựa chọn để người dùng hợp pháp không bị chặn, đồng thời giữ tính biện minh:

- Email magic link (cân bằng tốt cho yêu cầu rủi ro thấp)

- Mã một lần SMS (hữu ích khi bạn có số được xác minh)

- Đăng nhập tài khoản (mạnh khi người dùng đã có profile xác thực)

- Kiểm tra tài liệu (quét ID + selfie hoặc rà soát thủ công, dùng tiết kiệm)

Giao diện nên giải thích rõ bước tiếp theo và lý do. Nếu được, tự điền dữ liệu đã biết cho người dùng đăng nhập và tránh hỏi thêm thông tin không cần thiết.

Hỗ trợ đại diện, đại lý và trẻ vị thành niên

Ứng dụng nên xử lý trường hợp người yêu cầu không phải là chủ thể dữ liệu:

- Đại diện/được ủy quyền: thu thư ủy quyền hoặc giấy ủy quyền, và xác minh cả hai danh tính (đại diện và chủ thể dữ liệu).

- Cha/mẹ/người giám hộ cho trẻ vị thành niên: yêu cầu bằng chứng giám hộ khi cần, và đảm bảo phản hồi đi tới đúng người.

Mô hình hóa rõ điều này trong schema dữ liệu (ví dụ: “requester” vs “data subject”), và ghi lại cách thức xác lập thẩm quyền.

Sử dụng xác minh theo rủi ro (và giải thích nó)

Không phải yêu cầu nào cũng có cùng mức rủi ro. Đặt quy tắc tự động nâng cao ngưỡng xác minh khi:

- Yêu cầu liên quan dữ liệu nhạy cảm (sức khỏe, tài chính, vị trí chính xác)

- Phản hồi sẽ bao gồm tài liệu hoặc ghi chú văn bản tự do

- Yêu cầu từ thiết bị mới, vùng bất thường hoặc domain email đáng ngờ

Khi bạn tăng cấp xác minh, hiển thị lý do ngắn gọn, dễ hiểu để người dùng không thấy tùy tiện.

Lưu bằng chứng xác minh an toàn — rồi xóa theo lịch

Các vật chứng xác minh (ID, tài liệu ủy quyền, sự kiện kiểm toán) nên được mã hóa, kiểm soát truy cập và chỉ hiển thị cho vai trò giới hạn. Chỉ lưu những gì cần thiết, đặt giới hạn giữ lại rõ ràng và tự động xóa.

Đối xử bằng chứng xác minh như dữ liệu nhạy cảm riêng, với mục nhập phản ánh trong nhật ký kiểm toán để về sau chứng minh tuân thủ.

Lập bản đồ dữ liệu và xây connector hệ thống

Triển khai pilot nội bộ nhanh

Triển khai và lưu trữ ứng dụng DSAR để các bên liên quan có thể xem xét với luồng dữ liệu thực.

Một ứng dụng truy cập dữ liệu chỉ tốt bằng khả năng nhìn thấy dữ liệu cá nhân nằm ở đâu. Trước khi viết connector, tạo một inventory hệ thống thực tế và dễ duy trì theo thời gian.

Tạo inventory hệ thống có thể cập nhật

Bắt đầu với hệ thống có khả năng chứa thông tin nhận diện người dùng:

- Cơ sở dữ liệu chính (sản xuất, analytics, data warehouse)

- Công cụ SaaS (CRM, email marketing, thanh toán, analytics sản phẩm)

- Hệ thống hỗ trợ (ticketing, transcript chat, ghi âm cuộc gọi)

- Log và luồng sự kiện (log ứng dụng, CDN/WAF, auth log)

Với mỗi hệ thống, ghi: chủ sở hữu, mục đích, loại dữ liệu lưu, định danh có sẵn (email, user ID, device ID), phương thức truy cập (API/SQL/export), và bất kỳ ràng buộc nào (giới hạn tốc độ, lưu giữ, thời gian xử lý nhà cung cấp). Inventory này là “nguồn sự thật” khi có yêu cầu.

Xây connector phù hợp nguồn

Connector không cần cầu kỳ; chúng cần đáng tin cậy:

- Kéo qua API cho công cụ SaaS (đồng bộ tăng dần khi có thể)

- Truy vấn DB cho hệ thống nội bộ (truy vấn tham số hóa theo định danh)

- Xuất của nhà cung cấp cho công cụ không có API (ghi định dạng, chu kỳ và ai kích hoạt)

Giữ connector tách biệt khỏi phần còn lại của ứng dụng để bạn có thể cập nhật mà không làm vỡ workflow.

Chuẩn hóa dữ liệu để rà soát

Các hệ thống khác nhau mô tả cùng một người khác nhau. Chuẩn hóa bản ghi truy xuất thành schema nhất quán để người rà soát không phải so sánh quả táo với cam. Mô hình đơn giản:

person_identifier (điều bạn đã so khớp)data_category (profile, liên lạc, giao dịch, telemetry)field_name và field_valuerecord_timestamp

Theo dõi nguồn gốc cho từng trường

Provenance làm cho kết quả có thể bảo vệ. Lưu metadata kèm theo mỗi giá trị:

- Hệ thống nguồn và object/table

- Thời gian truy xuất và timestamp gốc

- Phương pháp so khớp (chính xác, mơ hồ) và điểm tin cậy

Khi ai đó hỏi “Cái này từ đâu ra?”, bạn sẽ có câu trả lời chính xác và đường dẫn để sửa hoặc xóa khi cần.

Xây bộ công cụ truy xuất và ghép nối dữ liệu

Đây là phần “tìm mọi thứ về người này” của ứng dụng — và phần dễ tạo rủi ro quyền riêng tư nhất nếu làm cẩu thả. Một engine truy xuất và ghép nối tốt phải thận trọng: tìm đủ rộng để đầy đủ, nhưng đủ hẹp để tránh kéo dữ liệu không liên quan.

Bắt đầu với chiến lược tìm kiếm rõ ràng

Thiết kế engine quanh định danh bạn có thể thu thập đáng tin cậy ở bước thu nhận. Điểm khởi đầu phổ biến: email, số điện thoại, customer ID, số đơn và địa chỉ giao hàng.

Rồi mở rộng tới định danh thường có trong sản phẩm và hệ thống analytics:

- Tài khoản liên kết (tài khoản cha/con, profile hộ gia đình, admin nơi làm việc)

- Device ID và advertising identifier (khi áp dụng và có cơ sở pháp lý)

- Session ID và cookie ID (thường độ tin cậy thấp hơn)

Với hệ thống không có khóa ổn định, thêm so khớp mơ hồ (chuẩn hóa tên + địa chỉ) và xử lý kết quả như “ứng cử viên” cần rà soát.

Giảm thu thập dư thừa mặc định

Tránh xuất cả bảng user. Xây connector truy vấn theo định danh và trả về chỉ các trường liên quan khi có thể — đặc biệt với log và luồng sự kiện. Lấy ít hơn giảm thời gian rà soát và nguy cơ tiết lộ dữ liệu người khác.

Một mẫu thực tế là quy trình hai bước: (1) chạy kiểm tra nhẹ “định danh có tồn tại?” rồi (2) kéo bản ghi đầy đủ chỉ cho các khớp xác nhận.

Thắt chặt cô lập đa tenant

Nếu ứng dụng phục vụ nhiều thương hiệu, vùng hoặc đơn vị kinh doanh, mọi truy vấn phải mang phạm vi tenant. Áp bộ lọc tenant ở lớp connector (không chỉ ở UI), và kiểm tra trong các bài test để tránh rò rỉ chéo tenant.

Xử lý các trường hợp rối đời thực

Lên kế hoạch cho trùng lặp và mơ hồ:

- Hồ sơ trùng lặp trên hệ thống và theo thời gian

- Email chia sẻ (hộp thư gia đình, địa chỉ theo vai trò như billing@)

- Tài khoản hợp nhất và định danh lịch sử

Lưu điểm tin cậy so khớp, bằng chứng (định danh nào khớp) và timestamp để người rà soát có thể giải thích và bảo vệ vì sao bản ghi được đưa vào hoặc loại bỏ.

Thêm bước rà soát, che/khoanh vùng và đóng gói phản hồi

Lập kế hoạch vòng đời DSAR

Sử dụng chế độ Planning để vẽ bản đồ vai trò, trạng thái các trường hợp và nhu cầu kiểm toán trước khi bạn tạo bất cứ thứ gì.

Khi engine truy xuất tập hợp bản ghi liên quan, bạn vẫn không nên gửi thẳng cho người yêu cầu. Hầu hết tổ chức cần bước rà soát thủ công để ngăn lộ dữ liệu bên thứ ba, thông tin kinh doanh bí mật hoặc nội dung bị hạn chế theo luật hay hợp đồng.

Xây hàng đợi rà soát mà người dùng thực sự dùng được

Tạo workspace “rà soát các trường hợp” có cấu trúc để người rà soát có thể:

- Xem dataset tổng hợp nhóm theo hệ thống nguồn (CRM, support, billing, product logs)

- Lọc theo loại dữ liệu (định danh, liên lạc, giao dịch, dữ liệu thiết bị)

- Mở bằng chứng gốc (ID bản ghi, timestamp, hệ thống nguồn)

- Thêm ghi chú nội bộ và yêu cầu lấy lại nếu thiếu

Đây cũng là nơi bạn chuẩn hóa quyết định. Một bộ nhỏ các loại quyết định (include, redact, withhold, needs legal review) giữ phản hồi nhất quán và dễ kiểm toán.

Che/khoanh vùng và từ chối: coi như chức năng quan trọng

Ứng dụng nên hỗ trợ cả việc xoá bỏ phần nhạy cảm của bản ghi và loại bỏ toàn bộ bản ghi khi không được phép tiết lộ.

Che nên bao gồm:

- Dữ liệu bên thứ ba (tên, email, số điện thoại trong chuỗi tin nhắn)

- Thông tin kinh doanh bí mật (chi tiết công cụ nội bộ, định danh nhạy cảm về bảo mật)

- Trường văn bản tự do nơi nội dung nhạy cảm thường ẩn (ghi chú, transcript, tệp đính kèm)

Loại trừ cần khả năng khi dữ liệu không thể tiết lộ, với lý do được ghi lại (ví dụ: tài liệu được bảo hộ pháp lý, bí mật thương mại, hoặc nội dung ảnh hưởng đến người khác).

Đừng chỉ ẩn dữ liệu — ghi lại lý do ở dạng có cấu trúc để bạn có thể bảo vệ quyết định sau này.

Đóng gói sản phẩm giao cho con người và máy

Hầu hết luồng DSAR hoạt động tốt khi bạn tạo hai đầu ra:

- Báo cáo dễ đọc cho con người (HTML/PDF) tóm tắt những gì tìm được và những gì bị che/từ chối

- Xuất máy (JSON/CSV) chứa dữ liệu được tiết lộ theo schema dự đoán

Kèm metadata hữu ích: nguồn, ngày liên quan, giải thích che/từ chối và bước tiếp theo rõ ràng (cách đặt câu hỏi, cách kháng nghị, cách sửa dữ liệu). Điều này biến phản hồi từ một đống dữ liệu thành một kết quả dễ hiểu.

Nếu muốn cảm nhận nhất quán giữa các trường hợp, dùng mẫu phản hồi và giữ version để bạn có thể chỉ ra mẫu nào được dùng tại thời điểm thực hiện. Kết hợp điều này với nhật ký kiểm toán để mọi thay đổi gói có thể truy vết.

Kiểm soát bảo mật, quyền và nhật ký kiểm toán

Bảo mật không phải tính năng thêm sau trong ứng dụng DSAR — nó là nền tảng giữ dữ liệu cá nhân khỏi rò rỉ đồng thời chứng minh bạn xử lý từng yêu cầu đúng. Mục tiêu đơn giản: chỉ người đúng mới thấy dữ liệu đúng, mọi hành động đều có thể truy vết và file xuất không thể lạm dụng.

Quyền theo vai trò (RBAC)

Bắt đầu với kiểm soát truy cập theo vai trò rõ ràng để trách nhiệm không bị mờ:

- Privacy admin: cấu hình chính sách, connector, mẫu và quy tắc tăng cấp.

- Reviewer: kiểm tra bản ghi truy xuất, đánh dấu trường hợp cạnh, đề xuất che.

- Approver: phê duyệt cuối trước khi phát hành dữ liệu.

- Auditor: truy cập chỉ đọc vào lịch sử các trường hợp, bằng chứng và báo cáo.

Giữ quyền chi tiết. Ví dụ, reviewer có thể xem dữ liệu truy xuất nhưng không đổi ngày đến hạn, còn approver có thể phát hành phản hồi nhưng không sửa thông tin xác thực connector.

Nhật ký kiểm toán bất biến (bảo chứng những gì đã xảy ra)

Luồng DSAR nên tạo nhật ký kiểm toán chỉ thêm ghi:

- Ai đã xem, thay đổi, xuất hoặc xóa gì

- Những bản ghi nào đã truy cập (ít nhất là định danh và hệ thống nguồn)

- Khi nào hành động xảy ra (timestamp có timezone)

- Tại sao hành động xảy ra (ghi chú các trường hợp, mã quyết định)

Làm cho các mục nhật ký khó thay đổi: hạn chế quyền ghi cho service ứng dụng, cấm chỉnh sửa và cân nhắc lưu viết một lần hoặc băm/ký các lô nhật ký.

Nhật ký kiểm toán cũng là nơi bạn bảo vệ quyết định như từ chối một phần hay phủ nhận toàn phần.

Mã hóa, quản lý khóa và bí mật

Mã hóa trong truyền tải (TLS) và khi lưu trữ (cơ sở dữ liệu, object storage, backup). Lưu bí mật (token API, thông tin DB) trong trình quản lý bí mật chuyên dụng — không để trong code, file cấu hình hoặc ticket hỗ trợ.

Với tệp xuất, dùng link tải ký ngắn hạn và file mã hóa khi cần. Hạn chế ai có thể tạo xuất và đặt thời hạn tự động hết hạn.

Phòng chống lạm dụng và tải an toàn

Ứng dụng quyền riêng tư dễ thu hút scraping và social engineering. Thêm:

- Giới hạn tốc độ và điều tiết yêu cầu trên cổng và endpoint tải xuống

- Phát hiện bất thường (tăng đột ngột các yêu cầu, lỗi xác minh lặp lại, hoạt động admin bất thường)

- Tải xuống an toàn (quét virus, đóng dấu watermark, và tuỳ chọn “chỉ xem” cho rà soát nội bộ)

Những kiểm soát này giảm rủi ro trong khi giữ hệ thống khả dụng cho khách hàng thực và đội nội bộ.

Thông báo, thời hạn và giao tiếp với khách hàng

Một luồng DSAR thành công hay thất bại dựa trên hai điều khách hàng chú ý ngay: bạn trả lời đúng hạn hay không, và cập nhật có rõ ràng, đáng tin hay không. Xem giao tiếp là tính năng quan trọng — không phải vài email dán vào cuối.

Tin nhắn theo mẫu giữ nhất quán

Bắt đầu với một bộ mẫu đã phê duyệt, có thể dịch. Giữ chúng ngắn gọn, cụ thể và tránh ngôn ngữ pháp lý rườm rà.

Mẫu phổ biến cần có:

- "Cần xác minh": những gì cần, cách cung cấp và bước tiếp theo

- "Thông báo gia hạn": lý do, ngày mới và công việc đang tiến hành

- "Hoàn thành": những gì đã cung cấp, cách truy cập an toàn và cách đặt câu hỏi tiếp theo

Thêm biến (ID yêu cầu, ngày, link portal, phương thức giao) để ứng dụng tự điền chi tiết, đồng thời giữ văn bản đã được team pháp lý/privacy duyệt.

Theo dõi hạn theo vùng pháp lý và loại yêu cầu

Hạn có thể khác nhau theo luật (ví dụ: GDPR vs CCPA/CPRA), loại yêu cầu và liệu xác minh danh tính còn đang chờ. Ứng dụng nên tính toán và hiển thị:

- ngày đến hạn hiện tại và lý do thiết lập (quy tắc + trạng thái)

- điều kiện tạm dừng (ví dụ: chờ xác minh) và ảnh hưởng tới bộ đếm

- quyền gia hạn và hành động “gửi thông báo gia hạn” đóng dấu vào nhật ký kiểm toán

Hiển thị hạn khắp nơi: danh sách các trường hợp, chi tiết các trường hợp và nhắc nhở cho nhân viên.

Tích hợp: email, ticketing và nhắn tin

Không phải tổ chức nào cũng muốn thêm hộp thư nữa. Cung cấp webhook và tích hợp email để cập nhật chảy vào công cụ hiện có (ví dụ: hệ thống helpdesk hoặc chat nội bộ).

Dùng hook theo sự kiện như case.created, verification.requested, deadline.updated và response.delivered.

Cập nhật cổng khách hàng và link tải an toàn

Một cổng đơn giản giảm tương tác hai chiều: khách hàng thấy trạng thái (“received,” “verifying,” “in progress,” “ready”), tải tài liệu và lấy kết quả.

Khi giao dữ liệu, tránh đính kèm. Cung cấp link tải có xác thực và thời hạn và hướng dẫn rõ ràng về thời gian link còn hiệu lực và cách xử lý khi hết hạn.

Lưu trữ, báo cáo và đồng bộ chính sách

Đổi công trình thành tín dụng

Chia sẻ những gì bạn xây với Koder.ai và nhận tín dụng thông qua chương trình nội dung.

Lưu trữ và báo cáo là nơi công cụ DSAR ngừng là “ứng dụng workflow” và bắt đầu đóng vai trò như hệ thống tuân thủ. Mục tiêu đơn giản: giữ những gì cần, xóa những gì không cần và chứng minh bằng bằng chứng.

Đặt quy tắc lưu trữ rõ ràng (theo loại đối tượng)

Định nghĩa lưu trữ theo loại đối tượng, không chỉ “các trường hợp đóng”. Một chính sách điển hình tách:

- Hồ sơ các trường hợp (chi tiết yêu cầu, thời hạn, hành động đã làm)

- Bằng chứng xác minh danh tính (tài liệu, kiểm tra liveness, token xác minh)

- Xuất và gói phản hồi (ZIP/PDF/JSON bạn giao)

- Nhật ký kiểm toán (lịch sử sự kiện bất biến)

Giữ thời hạn có thể cấu hình theo vùng pháp lý và loại yêu cầu. Ví dụ, bạn có thể giữ nhật ký kiểm toán lâu hơn bằng chứng xác minh, và xóa xuất nhanh sau giao đồng thời giữ hash và metadata để chứng minh nội dung đã gửi.

Giữ lệnh pháp lý và ngoại lệ (tạm dừng hoặc giới hạn xử lý)

Thêm trạng thái legal hold rõ ràng có thể tạm dừng bộ đếm xóa và hạn chế thao tác của nhân viên. Điều này nên hỗ trợ:

- Mã lý do (kiện tụng, điều tra, tranh chấp hợp đồng)

- Phạm vi (toàn bộ các trường hợp vs nguồn dữ liệu cụ thể)

- Ngày phê duyệt và xem xét (để tránh giữ vĩnh viễn vô ý)

Cũng mô hình hóa miễn trừ và giới hạn (ví dụ: dữ liệu bên thứ ba, truyền thông đặc quyền) như kết quả có cấu trúc chứ không phải ghi chú tự do, để có thể báo cáo nhất quán.

Báo cáo đứng vững trước kiểm tra

Cơ quan quản lý và kiểm toán nội bộ thường hỏi xu hướng hơn là trường hợp đơn lẻ. Xây báo cáo bao gồm:

- Khối lượng theo loại yêu cầu (truy cập, xóa, sửa)

- Thời gian phản hồi so với hạn luật định

- Kết quả (được thực hiện, thực hiện một phần, từ chối)

- Các miễn trừ được dùng và tần suất

Xuất báo cáo ra định dạng phổ biến và giữ version định nghĩa báo cáo để con số dễ giải thích.

Đồng bộ với chính sách (và liên kết chúng trong sản phẩm)

Ứng dụng nên tham chiếu cùng quy tắc tổ chức bạn công bố. Liên kết trực tiếp tới tài nguyên nội bộ như /privacy và /security từ phần cài đặt quản trị và view các trường hợp, để người vận hành có thể xác minh “tại sao” đằng sau mỗi lựa chọn lưu trữ.

Kiểm thử, giám sát và vận hành liên tục

Một ứng dụng DSAR không “xong” khi UI hoạt động. Những thất bại rủi ro nhất xảy ra ở các mép: danh tính khớp sai, connector timeout, và xuất thiếu dữ liệu. Lên kế hoạch kiểm thử và vận hành như tính năng quan trọng.

Kiểm thử các trường hợp dễ làm mất niềm tin

Xây bộ test lặp lại quanh các điểm trục DSAR thực tế:

- Yêu cầu sai người: Trùng tên, alias email chia sẻ, số điện thoại tái sử dụng, tài khoản gia đình. Xác nhận hệ thống từ chối hoặc tăng cấp khi độ tin cậy thấp.

- Khớp một phần: Hệ thống này dùng “Liz”, hệ thống kia “Elizabeth”, có địa chỉ cũ. Xác nhận logic so khớp hiển thị bằng chứng và hỗ trợ rà soát thủ công.

- Tài khoản lớn: Lịch sử giao dịch khối lượng lớn và chuỗi tin nhắn dài. Đảm bảo phân trang, timeout và giới hạn kích thước xuất xử lý tốt.

- Tệp đính kèm: ID tải lên, ủy quyền và tài liệu hỗ trợ. Kiểm thử quét malware, giới hạn loại file, mã hóa lưu trữ và cách tệp xuất hiện trong nhật ký kiểm toán.

Bao gồm “fixture vàng” cho mỗi connector (bản ghi mẫu + kết quả mong đợi) để thay đổi schema được phát hiện sớm.

Giám sát những gì thực sự lỗi trong production

Giám sát vận hành nên bao gồm sức khỏe app và kết quả tuân thủ:

- Độ trễ và tỷ lệ lỗi connector: theo dõi theo từng hệ thống. Một connector CRM hay HR chậm có thể làm tắc toàn bộ các trường hợp.

- Lưu lượng backlog: nếu job truy xuất hoặc khoanh vùng chồng chất, hạn sẽ bị trễ. Cảnh báo theo tuổi của job lâu nhất, không chỉ độ dài hàng đợi.

- Lỗi tạo xuất và đóng gói: theo dõi thất bại tạo file, archive hỏng và phần bị thiếu.

- Lỗi tải: theo dõi link hết hạn, sự cố quyền và retry lặp lại báo hiệu luồng giao bị lỗi.

Kết hợp metric với log có cấu trúc để trả lời: “Hệ thống nào lỗi, cho các trường hợp nào, và người dùng đã thấy gì?”.

Quản lý thay đổi và triển khai an toàn

Dự kiến có biến động: công cụ mới được thêm, tên trường thay đổi, nhà cung cấp sập. Tạo playbook connector (chủ sở hữu, phương thức auth, giới hạn tốc độ, trường PII biết đến) và quy trình phê duyệt thay đổi schema.

Kế hoạch triển khai theo pha thực tế:

- Pilot với một vùng và 2–3 hệ thống cốt lõi.

- Mở rộng tới hệ thống còn lại với chạy shadow (tạo phản hồi nội bộ trước khi gửi).

- Củng cố bằng test tải, đường dẫn tăng cấp và sở hữu on-call có tài liệu.

Danh sách kiểm liên tục: xem báo cáo lỗi hàng tháng, điều chỉnh ngưỡng so khớp, cập nhật mẫu, đào tạo lại người rà soát và loại bỏ connector không dùng để giảm rủi ro.

Nếu bạn lặp nhanh, cân nhắc chiến lược môi trường hỗ trợ triển khai thường xuyên, rủi ro thấp (ví dụ: staged deployments và khả năng revert). Nền tảng như Koder.ai hỗ trợ lặp nhanh với triển khai/lưu trữ và xuất mã nguồn, hữu ích khi luồng quyền riêng tư thay đổi thường xuyên và bạn cần giữ sự phù hợp giữa triển khai và khả năng kiểm toán.