Ziel des SLA-Monitorings definieren

Bevor Sie Bildschirme entwerfen oder Erkennungslogik schreiben, klären Sie genau, was Ihre App verhindern soll. „SLA-Monitoring“ kann alles bedeuten — von einem täglichen Bericht bis zur Vorhersage von Verstößen Sekunde für Sekunde; das sind sehr unterschiedliche Produkte mit sehr unterschiedlichen Architektur-Anforderungen.

Entscheiden Sie, was „Echtzeit“ bedeutet (und warum)

Beginnen Sie damit, das Reaktionsfenster festzulegen, das Ihr Team realistisch einhalten kann.

Wenn Ihre Support-Organisation in 5–10-Minuten-Zyklen arbeitet (Triage-Queues, Paging-Rotationen), dann kann „Echtzeit“ Dashboard-Updates pro Minute und Alarme innerhalb von 2 Minuten bedeuten. Bei hochkritischen Vorfällen, bei denen Minuten zählen, benötigen Sie eventuell eine 10–30-Sekunden-Erkennungs- und Alarm-Schleife.

Schreiben Sie das als messbares Ziel auf, z. B.: „Potentielle Verstöße innerhalb von 60 Sekunden erkennen und den On-Call innerhalb von 2 Minuten benachrichtigen.“ Das wird später als Leitplanke für Architektur- und Kosten-Tradeoffs dienen.

Klären Sie, welche SLAs Sie überwachen müssen

Listen Sie die spezifischen Zusagen auf, die Sie verfolgen, und definieren Sie jede in klarer Sprache:

- First response time (z. B. „Antwort innerhalb 1 Stunde“)

- Resolution time (z. B. „innerhalb 24 Stunden lösen“, oft mit Pause-Regeln)

- Uptime/Verfügbarkeit (z. B. „99,9 % monatlich“)

Beachten Sie auch, wie diese zu SLO und SLA Definitionen in Ihrer Organisation stehen. Wenn Ihr internes SLO vom kundenorientierten SLA abweicht, muss Ihre App möglicherweise beides verfolgen: eins für operative Verbesserung, eins für vertragliches Risiko.

Stakeholder und Entscheidungs-Eigentümer identifizieren

Nennen Sie die Gruppen, die das System nutzen oder sich darauf verlassen: Support, Engineering, Customer Success, Team-Leads/Manager und Incident Response/On-Call.

Erfassen Sie für jede Gruppe, welche Entscheidungen sie im Moment treffen muss: „Ist dieses Ticket gefährdet?“, „Wer ist der Eigentümer?“, „Braucht es Eskalation?“ Das formt Dashboard, Alarm-Routing und Berechtigungen.

Definieren Sie die Aktionen, die die App auslösen soll

Ihr Ziel ist nicht nur Sichtbarkeit — es ist zeitgerechtes Handeln. Entscheiden Sie, was passieren soll, wenn Risiko steigt oder ein Verstoß eintritt:

- Senden Sie Echtzeit-Alarme an Slack/E-Mail/Pager

- Eskalieren basierend auf Schwere, Kundentier oder Geschäftszeiten

- Auto-Erstellen einer Aufgabe (Jira/Linear) und Zuweisung eines Owners

Eine gute Outcome-Formulierung: „SLA-Verstöße reduzieren, indem wir Brüche erkennen und Incident-Response innerhalb unseres vereinbarten Reaktionsfensters ermöglichen."

SLA-Regeln und Edge-Cases abbilden

Bevor Sie Erkennungslogik bauen, schreiben Sie genau auf, was „gut“ und „schlecht“ für Ihren Service ist. Die meisten Probleme beim SLA-Monitoring sind Definitions-Probleme.

SLA vs SLO vs KPI (einfach erklärt)

Ein SLA (Service Level Agreement) ist ein Kundenversprechen, oft mit Konsequenzen (Gutschriften, Strafen). Ein SLO (Service Level Objective) ist ein internes Ziel, das Sie anstreben, um sicher über dem SLA zu bleiben. Ein KPI (Key Performance Indicator) ist jede Metrik, die Sie verfolgen (nützlich, aber nicht immer an eine vertragliche Zusage gebunden).

Beispiel: SLA = „Antwort innerhalb 1 Stunde.“ SLO = „Antwort innerhalb 30 Minuten.“ KPI = „durchschnittliche First-Response-Zeit."

Verstoss-Arten klar definieren

Listen Sie jede Verstoß-Kategorie, die Sie erkennen müssen, und das Ereignis, das die Uhr startet.

Gängige Kategorien:

- Missed response time: z. B. Ticket erstellt um 10:00; erste Agenten-Antwort muss bis 11:00 erfolgen.

- Missed resolution time: z. B. Ticket geöffnet; muss innerhalb 24 Stunden als resolved markiert werden (ausgenommene, genehmigte Pausen möglich).

- Downtime threshold: z. B. Verfügbarkeit fällt unter 99,9 % pro Monat oder ein einzelner Ausfall überschreitet 15 Minuten.

Seien Sie explizit, was als „Antwort“ zählt (öffentliche Antwort vs interner Note) und was „Lösung“ bedeutet (resolved vs closed), und ob ein Reopen die Uhr zurücksetzt.

Geschäftszeiten, 24/7 und Zeitzonen-Regeln

Viele SLAs zählen nur Arbeitszeit. Definieren Sie den Kalender: Arbeitstage, Feiertage, Start-/Endzeiten und die Zeitzone für Berechnungen (Kunde, Vertrag oder Team). Entscheiden Sie auch, was passiert, wenn Arbeit Grenzen überschreitet (z. B. Ticket kommt um 16:55 mit 30-Minuten-SLA).

Pause-Bedingungen und Ausnahmen

Dokumentieren Sie, wann die SLA-Uhr stoppt, z. B.:

- Warten auf Kunde (angeforderte Info nicht geliefert)

- Geplante Wartung

- Third-Party-Abhängigkeit (wenn vertraglich erlaubt)

Schreiben Sie diese als Regeln, die Ihre App konsistent anwenden kann, und halten Sie Beispiele für knifflige Fälle für spätere Tests bereit.

Datenquellen und Events auswählen

Ihr SLA-Monitor ist nur so gut wie die Daten, die ihn speisen. Identifizieren Sie die „Systems of Record“ für jede SLA-Uhr. Für viele Teams ist das Ticketing-Tool die Quelle der Wahrheit für Lifecycle-Timestamps, während Monitoring- und Logging-Tools erklären, warum etwas passiert ist.

Systeme mit Wahrheitsanspruch wählen

Die meisten Echtzeit-SLA-Setups ziehen aus einer kleinen Menge Kernsysteme:

- Ticketing/Helpdesk (z. B. Zendesk, ServiceNow, Jira Service Management): Priorität, Status, Assignee, Kunde, Zeitstempel

- Monitoring/Incident-Tools (z. B. Datadog, PagerDuty): Incident opened/acknowledged/resolved, On-Call-Aktionen

- CRM/Kundendaten (z. B. Salesforce, HubSpot): Kundentier, Vertrags-SLA, Support-Plan

- Logs und Audit-Trails (App-Logs, Workflow-Logs): Kontext für Untersuchungen und Streitfälle

Wenn zwei Systeme widersprechen, entscheiden Sie vorab, welches Feld gewinnt (z. B. „Ticket-Status aus ServiceNow, Kundentier aus dem CRM").

Events, die Sie benötigen (und die oft vergessen werden)

Mindestens sollten Sie Events tracken, die die SLA-Uhr starten, stoppen oder ändern:

- Ticket created (SLA startet)

- Status changed (inkl. waiting on customer, on hold, paused)

- Assigned / reassigned (beeinflusst häufig Eskalationsregeln)

- Priority/Severity changed (kann das SLA-Ziel ändern)

- First response sent und resolved/closed (SLA stoppt)

Berücksichtigen Sie auch operationelle Events: Änderungen am Business-Hours-Kalender, Kunden-Zeitzonen-Updates und Feiertagskalender-Änderungen.

Wie Sie Daten abrufen sollten

Bevorzugen Sie Webhooks für nahezu Echtzeit-Updates. Verwenden Sie Polling, wenn Webhooks nicht verfügbar oder unzuverlässig sind. Halten Sie API-Exporte/Backfills für Rekonsilierung (z. B. nächtliche Jobs, die Lücken füllen). Häufig ergibt sich ein Hybrid: Webhook für Geschwindigkeit, periodisches Polling für Sicherheit.

Planen Sie für Datenqualitätsprobleme

Echte Systeme sind unordentlich. Erwarten Sie:

- Fehlende Zeitstempel (speichern Sie „unknown“ und flaggen zur Überprüfung)

- Duplizierte Events (Idempotenz-Keys und Dedup-Regeln verwenden)

- Out-of-order-Delivery und Clock-Skew (sortieren nach Quell-Timestamp + Ingest-Zeit und erkennen Sie negative Dauern)

Behandeln Sie diese als Produktanforderungen, nicht als „Edge Cases" — Ihre Verstoß-Erkennung hängt davon ab, dass sie korrekt sind.

Einfache High-Level-Architektur entwerfen

Eine gute SLA-Monitoring-App ist leichter zu bauen (und zu warten), wenn die Architektur klar und absichtlich einfach ist. Auf hoher Ebene bauen Sie eine Pipeline, die rohe operationelle Signale in „SLA-Zustand“ verwandelt und diesen Zustand verwendet, um Menschen zu alarmieren und ein Dashboard zu versorgen.

Die Kernkomponenten

Denken Sie in fünf Blöcken:

- Ingest: Events und Metriken aus Ticketing, Uptime-Monitoring, Logs oder internen Apps sammeln.

- Process: Daten normalisieren, zu Kunden/Services korrelieren und SLA-Timer sowie Schwellen berechnen.

- Store: sowohl den aktuellen SLA-Zustand (schnelle Reads) als auch historische/auditierbare Aufzeichnungen aufbewahren.

- Alert: Benachrichtigungen und Eskalationen auslösen, wenn ein Verstoß vorhergesagt oder eingetreten ist.

- Display: Web-App-Dashboard für „was ist jetzt gefährdet“ plus Drilldowns zur Untersuchung.

Diese Trennung hält Verantwortlichkeiten sauber: Ingestion sollte keine SLA-Logik enthalten, Dashboards sollten keine schweren Berechnungen ausführen.

Streaming vs. häufige Neuberechnung

Entscheiden Sie früh, wie „echt“ Echtzeit sein muss.

- Event-Streaming (empfohlen für schnelle Reaktion): Wenn Events eintreffen (Incident opened, Status changed, Service down), aktualisieren Sie den SLA-Zustand sofort. Unterstützt niedrige Latenz für Vorhersagen und schnelle Alarme.

- Häufige Neuberechnung (einfacher Start): Führen Sie einen geplanten Job alle N Minuten aus, der SLA-Risiko aus den jüngsten Daten neu berechnet. Funktioniert für SLA-Fenster auf Stundenbasis, kann aber kurze Spitzen verpassen oder laute Alarme um den Refresh-Zyklus erzeugen.

Ein pragmatischer Ansatz: mit häufiger Neuberechnung für ein oder zwei SLA-Regeln starten und dann hochwirksame Regeln auf Streaming umstellen.

Einfaches Deployment-Modell bevorzugen

Vermeiden Sie zuerst Multi-Region- oder Multi-Environment-Komplexität. Eine Region, eine Produktionsumgebung und ein minimales Staging reichen meist, bis Sie Datenqualität und Alarm-Brauchbarkeit validiert haben. Machen Sie „später skalieren" zur Design-Einschränkung, nicht zur Bauvoraussetzung.

Wenn Sie die erste funktionale Version des Dashboards und der Workflows beschleunigen wollen, kann eine Vibe-Coding-Plattform wie Koder.ai helfen, schnell ein React-basiertes UI und ein Go + PostgreSQL-Backend aus einer Chat-getriebenen Spezifikation zu scaffolden, dann iterativ die Bildschirme und Filter zu verbessern, während Sie validieren, was Responder tatsächlich brauchen.

Nicht-funktionale Anforderungen jetzt festlegen

Schreiben Sie diese vor der Implementierung auf:

- Verfügbarkeitsziel für das Monitoring-System selbst (z. B. 99,9 %).

- End-to-End-Latenz von Event bis Dashboard/Alarm (z. B. <60 Sekunden).

- Retention für Historie und Audits (z. B. 13 Monate).

- Auditierbarkeit: Jede SLA-Zustandsänderung sollte erklärbar sein („welches Event hat das verursacht?").

Event-Ingestion und Normalisierung bauen

Event-Ingestion ist der Punkt, an dem Ihr SLA-Monitor entweder verlässlich wird — oder laut und verwirrend. Ziel: Events aus vielen Tools akzeptieren, in ein einheitliches „truthy" Format bringen und genügend Kontext speichern, um spätere Entscheidungen zu erklären.

Klare Event-Schema definieren

Standardisieren Sie, wie ein „SLA-relevantes Event“ aussieht, auch wenn Upstream-Systeme variieren. Ein praktisches Basisschema enthält:

ticket_id (oder Case/Work-Item-ID)timestamp (wann die Änderung geschah, nicht wann Sie sie empfangen haben)status (opened, assigned, waiting_on_customer, resolved, etc.)priority (P1–P4 oder Äquivalent)customer (Account/Tenant-Identifier)sla_plan (welche SLA-Regeln gelten)

Versionieren Sie das Schema (z. B. schema_version), damit Sie Felder erweitern können, ohne ältere Produzenten zu brechen.

Vor der Berechnung normalisieren

Verschiedene Systeme nennen dasselbe unterschiedlich: „Solved“ vs „Resolved“, „Urgent“ vs „P1“, Zeitzonenunterschiede oder fehlende Prioritäten. Bauen Sie eine kleine Normalisierungsschicht, die:

- Status auf eine konsistente Menge abbildet

- Zeitstempel in UTC konvertiert

- Defaults füllt (oder Datensätze flaggt), wenn Pflichtfelder fehlen

- abgeleitete Felder anhängt (z. B.

is_customer_wait oder is_pause), die die Verstoß-Logik später vereinfachen

Idempotenz: Events nicht doppelt zählen

Integrationen wiederholen. Ihre Ingestion muss idempotent sein, damit wiederholte Events keine Duplikate erzeugen. Übliche Ansätze:

- Producer

event_id verlangen und Duplikate ablehnen

- einen deterministischen Schlüssel generieren (z. B.

ticket_id + timestamp + status) und upserten

Eine erklärbare Audit-Spur behalten

Wenn jemand fragt „Warum haben wir alarmiert?“, brauchen Sie eine Papierbahn. Speichern Sie jedes angenommene Roh-Event und jede normalisierte Version sowie wer/was es verändert hat. Diese Audit-Historie ist essenziell für Kundengespräche und interne Reviews.

Dead-Letter-Handling für Fehler

Einige Events werden Parsing- oder Validierungsfehler verursachen. Werfen Sie sie nicht stillschweigend weg. Routen Sie sie in eine Dead-Letter-Queue/-Tabelle mit Fehlergrund, Original-Payload und Retry-Count, damit Sie Mappings korrigieren und sicher erneut abspielen können.

Speicher für Zustand, Historie und Audits wählen

Mobile Ansicht für den Bereitschaftsdienst hinzufügen

Erstellen Sie eine Flutter‑Begleitansicht für die Triage im Bereitschaftsdienst, wenn Sie nicht am Schreibtisch sind.

Ihre SLA-App braucht zwei verschiedene „Gedächtnisse": was jetzt wahr ist (um Alarme auszulösen) und was im Zeitverlauf passiert ist (um zu erklären und nachzuweisen, warum sie alarmiert hat).

Aktuellen Zustand für schnelle Entscheidungen speichern

Aktueller Zustand ist der zuletzt bekannte Status jedes Work-Items (Ticket/Incident/Order) plus seine aktiven SLA-Timer (Startzeit, pausierte Zeit, Fälligkeitszeit, verbleibende Minuten, aktueller Owner).

Wählen Sie einen Store, der schnelle Reads/Writes nach ID und einfache Filterung ermöglicht. Gängige Optionen sind relationale DBs (Postgres/MySQL) oder Key-Value-Stores (Redis/DynamoDB). Für viele Teams reicht Postgres und macht Reporting einfacher.

Halten Sie das State-Modell klein und query-freundlich. Sie lesen es ständig für Views wie „breaching soon“.

Historie als append-only Event-Log speichern

Historie sollte jede Änderung als unveränderliches Record erfassen: created, assigned, priority changed, status updated, customer replied, on-hold started/ended etc.

Eine Append-Only-Event-Tabelle (oder ein Event Store) macht Audits und Replay möglich. Wenn Sie später einen Bug in der Verstoß-Logik entdecken, können Sie Events re-prozessieren, um State neu aufzubauen und Ergebnisse zu vergleichen.

Praktisches Pattern: state table + events table zuerst in derselben DB; zu separatem Analytics-Storage übergehen, wenn das Volumen wächst.

Retention- und Archivierungsentscheidungen

Definieren Sie Retention nach Zweck:

- Operationelle Views: behalten Sie aktuellen Zustand und ein kurzes History-Window schnell (z. B. 30–90 Tage).

- Audit/Compliance: Events länger aufbewahren (z. B. 1–7 Jahre) und dann in günstigeren Storage archivieren.

Verwenden Sie Partitionen (monatlich/vierteljährlich), damit Archivierung und Löschungen vorhersehbar sind.

Indexe und Queries für Ihre wichtigsten Screens

Planen Sie für die Fragen, die Ihr Dashboard häufig stellt:

- „Breaching soon“: Index auf

due_at und status (evtl. queue/team).

- „Breached today“: Index auf

breached_at (oder ein berechnetes breach-Flag) und Datum.

- Pro-Kunde oder Service-Views: Composite-Indexe wie

(customer_id, due_at).

Hier gewinnt Performance: strukturieren Sie Storage rund um Ihre Top-3–5 Views, nicht rund um jedes mögliche Report-Query.

Realtime-Verstoß-Erkennungslogik implementieren

Realtime-Verstoß-Erkennung dreht sich um eins: menschliche, unordentliche Workflows (assigned, waiting on customer, reopened, transferred) in klare SLA-Timer zu übersetzen, denen Sie vertrauen können.

SLA-Timer bauen: Start, Stop, Pause, Resume

Definieren Sie zuerst, welche Events die SLA-Uhr für jeden Ticket- oder Anfrage-Typ steuern. Gängige Muster:

- Start: wenn ein Ticket erstellt wird oder in einen „support active“-Status gelangt.

- Pause: wenn es in „Waiting for customer“ oder „On hold“ geht.

- Resume: wenn der Kunde antwortet oder das Ticket in eine aktive Queue zurückkehrt.

- Stop: wenn es resolved/closed wird (oder wenn ein First-Response-SLA erfüllt ist).

Berechnen Sie daraus eine due time. Bei stringenten SLAs kann das created_at + 2 hours sein. Bei Geschäftszeiten-SLAs ist es „2 Business-Stunden“, was einen Kalender erfordert.

Wiederverwendbares Business-Calendar-Modul

Erstellen Sie ein kleines Kalender-Modul, das konsistent zwei Fragen beantwortet:

- „Wie viel Business-Zeit verging zwischen A und B?“

- „Welcher Timestamp ist N Business-Minuten nach A?"

Halten Sie Feiertage, Arbeitszeiten und Zeitzonen an einer Stelle, damit jede SLA-Regel dieselbe Logik verwendet.

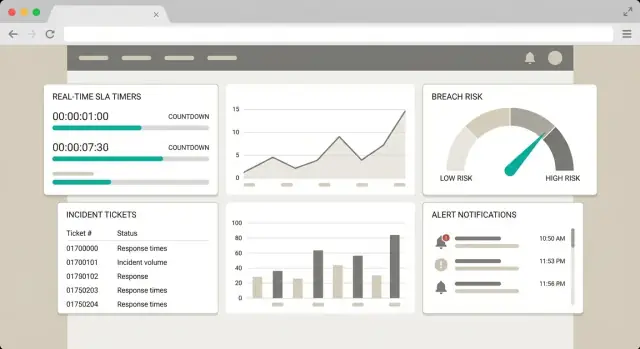

Verbleibende Zeit und Breach-Risiko

Sobald Sie eine due_time haben, ist die Berechnung der verbleibenden Zeit: due_time - now (in Business-Minuten falls anwendbar). Definieren Sie dann Breach-Risiko-Schwellen wie „fällig innerhalb 15 Minuten“ oder „weniger als 10 % der SLA-Zeit übrig“. Das treibt Dringlichkeits-Badges und Alarm-Routing an.

Kontinuierliche Neuberechnung vs geplante Ticks

Sie können:

- Kontinuierlich neuberechnen (bei jedem relevanten Event + bei jedem Read): konzeptionell einfach, kann bei Scale teuer werden.

- Geplante Ticks (z. B. jede Minute): aktualisieren verbleibende Zeit und triggern „Risk“-Transitions in Batches.

Ein praktisches Hybrid-Modell sind event-getriebene Updates für Genauigkeit plus ein minütlicher Tick, um zeitbasierte Schwellenübergänge zu erfassen, auch wenn keine neuen Events eintreffen.

Alerting, Eskalationen und Benachrichtigungen einrichten

SLA-Monitor schnell prototypen

Erstellen Sie ein SLA-Dashboard und Benachrichtigungen aus einer Chat-Spezifikation und verfeinern Sie es, sobald Ihre Regeln klarer sind.

Alarme sind der Punkt, an dem Ihr SLA-Monitor operativ wird. Ziel ist nicht „mehr Benachrichtigungen“, sondern die richtige Person rechtzeitig vor einer Frist zu einem geeigneten Handeln zu bringen.

Alert-Typen definieren (und was sie bedeuten)

Verwenden Sie eine kleine Menge klarer Alert-Typen:

- Risk warning: SLA ist noch sicher, aber im Trend zu einem Miss (z. B. „wahrscheinlich in 30 Minuten zu brechen“).

- Breach confirmed: SLA ist offiziell verletzt, mit Timestamp und betroffenem Umfang.

- Eskalations-Schritt: zeitgesteuerte Nachfolge, wenn das Problem nicht anerkannt oder gelöst wurde.

Ordnen Sie jedem Typ unterschiedliche Dringlichkeit und Zustellkanäle zu (Chat für Warnings, Pager für bestätigte Verstöße etc.).

Alerts nach Team, Service, Priorität und Kundentier routen

Routing sollte datengetrieben, nicht hartkodiert sein. Verwenden Sie eine einfache Regel-Tabelle wie: service → owning team, und wenden Sie dann Modifikatoren an:

- Priority/Severity (P0–P3)

- Customer tier (Enterprise vs Standard)

- Geschäftszeiten vs After-Hours On-Call

Das vermeidet „an alle senden“ und macht Ownership sichtbar.

Deduplication zur Vermeidung von Alarmspam

SLA-Zustand kann sich während Incident-Response schnell ändern. Deduplizieren Sie anhand eines stabilen Schlüssels wie (ticket_id, sla_rule_id, alert_type) und wenden Sie an:

- ein kurzes Cooldown-Window (z. B. 5–15 Minuten)

- Status-basiertes Senden (nur bei Transitionen benachrichtigen)

Erwägen Sie auch, mehrere Warnings in einer periodischen Zusammenfassung zu bündeln.

Klare Kontextinformationen in jedem Alarm

Jede Benachrichtigung sollte „Was, Wann, Wer, Wie weiter“ beantworten:

- Owner/Team und On-Call-Ziel

- Fälligkeitszeit und verbleibende Zeit

- Nächste Aktion (acknowledge, assign, respond)

- Direkter Link zum Work-Item (z. B. /tickets/123) und zur SLA-Ansicht (z. B. /sla/tickets/123)

Wenn jemand nicht innerhalb von ~30 Sekunden nach Lesen der Nachricht handeln kann, braucht der Alarm besseren Kontext.

Dashboard und Nutzer-Workflows gestalten

Ein gutes SLA-Dashboard geht weniger um Charts und mehr darum, jemandem in unter einer Minute zu helfen, zu entscheiden, was als Nächstes zu tun ist. Designen Sie die UI um drei Fragen: Was ist gefährdet? Warum? Welche Aktion soll ich ergreifen?

Kern-Views, die Teamarbeit abbilden

Starten Sie mit vier einfachen Views, jede mit klarem Zweck:

- Overview: Snapshot von Workload und Risiko (total open, due soon, breached, Top-Kunden betroffen).

- Breaching soon: das operative Inbox für heute — Items mit höchster Dringlichkeit.

- Breached: was Incident-Response, Eskalation oder Kunden-Updates benötigt.

- Compliance-Trends: Wochen-/Monats-Reports, damit Manager wiederkehrende Probleme sehen (nach Team, Kunde, SLA-Plan).

Halten Sie die Default-Ansicht auf breaching soon, denn hier passiert Prävention.

Filter, die einfach (aber nützlich) bleiben

Geben Sie Nutzern eine kleine Menge Filter, die zu echter Ownership und Triage-Entscheidungen passen:

- Team/Queue (Wer ist verantwortlich)

- Priority (Impact)

- Customer (Account-Fokus)

- SLA-Plan (vertragliche Bedingungen)

- Zeitraum (letzte 24h, 7d, 30d für Trends)

Machen Sie Filter für den Nutzer persistent, damit sie nicht bei jedem Besuch neu gesetzt werden müssen.

Erklären Sie warum ein Ticket gefährdet ist

Jede Zeile in „breaching soon“ sollte eine kurze, verständliche Erklärung beinhalten, z. B.:

- SLA-Uhr: 2h 10m verbleibend (Ziel 4h)

- Pausierte Zeit: 1h 30m ausgeschlossen (waiting on customer)

- Angewandte Regel: „P1 Business Hours (Mo–Fr)“

- Nächste Deadline: 15:40 Ortszeit

Fügen Sie eine Detail-Drawer hinzu, die die Timeline der SLA-Zustandsänderungen zeigt (gestartet, pausiert, fortgesetzt, gebrochen), damit der Nutzer die Berechnung ohne eigenes Rechnen nachvollziehen kann.

Designen Sie den Standard-Workflow als: review → open → act → confirm.

Jedes Item sollte Action-Buttons haben, die zur Quelle der Wahrheit springen:

- Ticket öffnen: /tickets/{id}

- Kunde ansehen: /customers/{id}

- Eskalations-Policy: /oncall/{team}

Wenn Sie Quick-Actions (assign, priority ändern, Note hinzufügen) unterstützen, zeigen Sie sie nur dort an, wo sie konsistent anwendbar und auditierbar sind.

Sicherheit, Berechtigungen und Data Governance hinzufügen

Eine Echtzeit-SLA-Monitoring-App wird schnell zu einem System of Record für Performance, Incidents und Kunden-Impact. Behandeln Sie sie von Anfang an wie produktive Software: Beschränken Sie, wer was tun kann, schützen Sie Kundendaten und dokumentieren Sie Speicherung und Löschung.

Rollen und Berechtigungen definieren

Starten Sie mit einem kleinen, klaren Berechtigungsmodell und erweitern Sie nur bei Bedarf. Ein gängiges Setup ist:

- Viewer: Lesezugriff auf Dashboards und Reports

- Operator: kann Alerts acknowledge, Notizen hinzufügen, Incidents erstellen und Eskalationen triggern

- Admin: verwaltet SLA-Definitionen, Integrationen, Routing-Regeln, Nutzer und Datenrichtlinien

Halten Sie Berechtigungen mit Workflows in Einklang. Z. B. kann ein Operator Incident-Status ändern, aber nur ein Admin darf SLA-Timer oder Eskalationsregeln ändern.

Schutz sensibler Felder und Zugriffsaudit

SLA-Monitoring enthält oft Kundenkennungen, Vertragstiere und Ticket-Inhalte. Minimieren Sie die Sichtbarkeit:

- Maskieren oder redigieren Sie Kundendetails standardmäßig (voller Wert nur für autorisierte Rollen).

- Trennen Sie „Display-Name“ von „Unique ID“, damit Dashboards nützlich sind, ohne private Daten zu zeigen.

- Loggen Sie Zugriff auf sensitive Views und Exporte (wer hat was wann und von wo aus abgerufen).

Integrationen Ende-zu-Ende sichern

Integrationen sind häufig ein Schwachpunkt:

- Verwenden Sie Least-Privilege-Scopes: nur die Berechtigungen, die nötig sind, um Events zu lesen oder Benachrichtigungen zu senden.

- Speichern Sie Tokens im Secrets-Manager (nicht im Code oder in Dashboard-Settings).

- Rotieren Sie Tokens regelmäßig und sofort nach Personalwechseln oder Verdacht auf Kompromittierung.

- Bevorzugen Sie Webhooks mit Signaturprüfung oder kurzlebige Credentials.

Datenhandhabungsrichtlinien früh festlegen

Definieren Sie Regeln bevor Sie Monate an Historie ansammeln:

- Retention: wie lange Roh-Events, berechnete SLA-States und Audit-Logs aufbewahrt werden.

- Löschung: wie Kundendaten auf Anfrage gelöscht werden (und was aus Compliance-Gründen nicht gelöscht werden kann).

- Exporte: wer operative Reports exportieren darf, in welchen Formaten und mit welchen Redaktionen.

Schreiben Sie diese Regeln auf und spiegeln Sie sie in der UI, damit das Team weiß, was das System speichert — und wie lange.

System testen, validieren und überwachen

Ansicht für bevorstehende Verstöße erstellen

Verwandeln Sie Ihre SLA-Definitionen in Ansichten, Tabellen und Filter, die Ihr Bereitschaftsteam wirklich nutzt.

Testing eines SLA-Monitors geht weniger um „lädt das UI“ und mehr um „werden Timer, Pausen und Schwellen genau so berechnet, wie der Vertrag es verlangt — jedes Mal". Ein kleiner Fehler (Zeitzonen, Geschäftszeiten, fehlende Events) kann laute Alarme oder, schlimmer, verpasste Verstöße verursachen.

Regeln mit realistischen Szenarien validieren

Machen Sie aus Ihren SLA-Regeln konkrete Szenarien, die Sie End-to-End simulieren können. Einschließen Sie normale Flows und unangenehme Edge-Cases:

- Tickets kurz vor Geschäftsschluss erstellt

- Prioritätsänderungen mitten im Incident (setzt das die Uhr zurück?)

- Kunden-Reply pausiert die Uhr (und resumed korrekt)

- Duplizierte Events, Out-of-Order-Events und fehlende „resolved"-Events

Beweisen Sie, dass Ihre Verstoß-Logik unter realer operationeller Unordnung stabil ist, nicht nur mit sauberen Demo-Daten.

Replay-fähige Event-Fixtures verwenden

Erstellen Sie wiederabspielbare Event-Fixtures: eine kleine Bibliothek von „Incident-Timelines“, die Sie bei jeder Logikänderung durch Ingestion und Berechnung laufen lassen. Das hilft, Berechnungen über die Zeit zu verifizieren und Regressionen zu vermeiden.

Versionieren Sie Fixtures (z. B. in Git) und legen Sie erwartete Outputs bei: berechnete verbleibende Zeit, Moment des Verstoßes, Pausenfenster und ausgelöste Alarme.

Den Monitoring-Service selbst überwachen

Behandeln Sie den SLA-Monitor wie ein Produktionssystem und fügen Sie eigene Health-Signale hinzu:

- Ingest-Lag (wie weit Sie hinter Echtzeit sind)

- Fehlgeschlagene Event-Verarbeitung / Dead-Letter-Counts

- Timer-Berechnungs-Fehler (nach SLA-Typ)

- Alarm-Zustellrate und Time-to-Deliver

Wenn Ihr Dashboard „grün“ anzeigt, während Events feststecken, verlieren Sie schnell Vertrauen.

Runbooks für festhängende Pipelines und Neuberechnung

Schreiben Sie kurze, klare Runbooks für häufige Fehlermodi: hängende Consumer, Schema-Änderungen, Upstream-Ausfälle und Backfills. Enthalten Sie Schritte zum sicheren Replay von Events und zur Neuberechnung von Timern (welcher Zeitraum, welche Tenants, wie man Doppel-Alarme vermeidet). Verlinken Sie das aus Ihren internen Docs oder einer einfachen Seite wie /runbooks/sla-monitoring.

Inkrementell deployen und Iterationen planen

Ein SLA-Monitoring-Produkt lässt sich am besten liefern, wenn Sie es wie ein Produkt behandeln, nicht als Einmalprojekt. Starten Sie mit einem Minimum Viable Release, das die End-to-End-Schleife beweist: ingest → evaluate → alert → bestätigen, dass es geholfen hat.

Mit einem Minimum Viable Release starten

Wählen Sie eine Datenquelle, einen SLA-Typ und Basis-Alarme. Beispiel: Überwachen Sie „First response time“ mit einem einzigen Ticketing-Feed und senden Sie eine Warnung, wenn die Uhr kurz vor Ablauf steht (nicht nur nach einem tatsächlichen Verstoß). So bleibt der Scope eng, während Sie die kniffligen Teile validieren: Zeitstempel, Zeitfenster und Ownership.

Wenn das MVP stabil ist, erweitern Sie in kleinen Schritten: zweiten SLA-Typ hinzufügen (z. B. Resolution), dann zweite Datenquelle, dann reichere Workflows.

Umgebungen und sichere Rollouts planen

Richten Sie dev, staging und production früh ein. Staging sollte Produktionskonfigurationen (Integrationen, Schedules, Eskalationspfade) spiegeln, ohne reale Responder zu benachrichtigen.

Verwenden Sie Feature-Flags, um schrittweise auszurollen:

- Neue Verstoß-Regeln zunächst an ein Pilot-Team

- Neue Integrationen im „observe-only“-Modus (Detektionen loggen, keine Alarme)

- UI-Änderungen hinter einem Toggle, um schnell zurückzusetzen

Wenn Sie schnell mit einer Plattform wie Koder.ai bauen, sind Snapshots und Rollbacks hier nützlich: Sie können UI- und Regel-Änderungen einem Pilot bereitstellen und schnell revertieren, falls Alarme zu laut werden.

Onboarding dokumentieren, damit Teams es tatsächlich nutzen

Schreiben Sie kurze, praktische Setup-Dokumente: „Datenquelle verbinden“, „SLA erstellen“, „Einen Alarm testen“, „Was tun, wenn Sie benachrichtigt werden“. Platzieren Sie sie nahe beim Produkt, z. B. /docs/sla-monitoring.

Iterations-Backlog aufbauen

Nach erster Adoption priorisieren Sie Verbesserungen, die Vertrauen erhöhen und Lärm reduzieren:

- Einfache Anomalie-Erkennung für ungewöhnliches Volumen oder plötzliche SLA-Risiko-Spikes

- Kunden-orientierte Statusseiten für Schlüsselservices (optional)

- Geplante operative Reports (wöchentliche SLA-Zusammenfassung, Top-Breach-Ursachen, Trendlinien)

Iterieren Sie anhand realer Incidents: jeder Alarm sollte lehren, was automatisiert, geklärt oder entfernt werden kann.