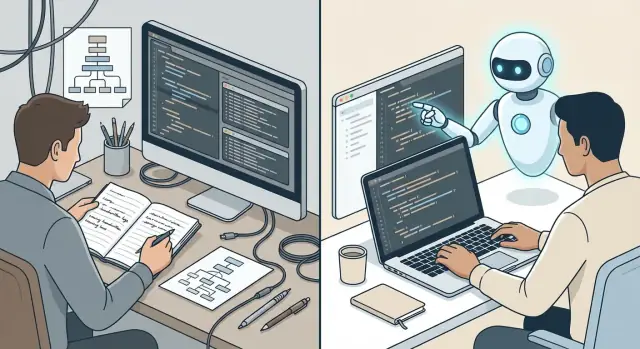

Was wir unter KI-gestütztem versus menschlich geführtem Debugging verstehen

Ein „Debugging‑Workflow“ ist der wiederholbare Weg vom Erkennen eines Problems bis zur Verhinderung künftiger Vorkommnisse. Die meisten Teams — unabhängig von den Tools — durchlaufen dieselben Kernschritte: den Fehler reproduzieren, isolieren, die ursächliche Fehlerbehebung durchführen (nicht nur das Symptom), die Änderung verifizieren mit Tests und realen Checks und Regressionen verhindern durch Guardrails wie Monitoring, bessere Testabdeckung und klarere Runbooks.

KI-gestütztes Debugging

„KI-gestützt“ bedeutet, einen auf LLM basierenden Helfer einzusetzen, um Teile dieses Workflows zu beschleunigen, ohne ihm die volle Verantwortung zu übergeben. In der Praxis kann das so aussehen:

- Chat‑ähnliche Hilfe, um Fehlermeldungen, Stacktraces und Logs zu interpretieren

- IDE‑Copilots, die wahrscheinliche Fixes, Refactorings oder fehlende Null‑Prüfungen vorschlagen

- Zusammenfassungen von Logdateien, Crash‑Berichten oder Incident‑Timelines

- Generierung von Hypothesen („das sieht nach einer Race‑Condition aus“) und Vorschläge für gezielte Experimente

Der zentrale Punkt: das Modell ist ein Unterstützungswerkzeug. Es kann Muster und nächste Schritte vorschlagen, kennt aber nicht automatisch das tatsächliche Laufzeitverhalten, die Daten oder Beschränkungen deines Systems, wenn du diesen Kontext nicht bereitstellst.

Menschlich geführtes Debugging

„Menschlich geführtes“ Debugging bedeutet, dass die Entwickler die Untersuchung hauptsächlich durch manuelles Reasoning und Beweissammlung steuern und etablierte Engineering‑Tools und Team‑Praktiken nutzen. Typische Elemente sind:

- Den Fehler lokal oder in einer Staging‑Umgebung reproduzieren

- Code mit einem Debugger schrittweise durchgehen, Tracing hinzufügen oder Metriken inspizieren

- Den Umfang durch kontrollierte Experimente und Code‑Lesen eingrenzen

- Peer Review, um den Fix zu validieren und unbeabsichtigte Nebeneffekte zu entdecken

Dieser Ansatz betont Verantwortung und Verifikation: Schlussfolgerungen sind an das gebunden, was du beobachten und testen kannst.

Erwartungen für diesen Vergleich setzen

Dieser Artikel will keinen universellen Gewinner küren. KI‑Hilfe kann die Triage und Ideengenerierung beschleunigen, während menschliche Methoden Entscheidungen in Systemwissen, Beschränkungen und Beweisen verankern. Die praktische Frage lautet: Welche Teile des Workflows profitieren von KI‑Geschwindigkeit, und welche erfordern menschliche Präzision und Validierung?

Eine schnelle Karte des traditionellen Debugging‑Workflows

Traditionelles Debugging ist eine disziplinierte Schleife: du nimmst ein vages Symptom (Alarm, Nutzerbericht, fehlschlagender Build) und formst daraus eine spezifische, testbare Erklärung — dann einen verifizierten Fix. Obwohl jedes Team seine eigene Ausprägung hat, sind die Schritte bemerkenswert konsistent.

Die typischen Schritte

Zuerst steht die Triage: Schweregrad, Umfang und Verantwortlichkeiten einschätzen. Dann versuchst du, das Problem zu reproduzieren — lokal, in Staging oder indem du Produktions‑Inputs abspielst. Sobald du es gezielt auslösen kannst, inspectest du Signale (Logs, Stacktraces, Metriken, letzte Deploys) und bildest eine Hypothese zur Ursache.

Als Nächstes folgt das Testen der Hypothese: temporäre Logs hinzufügen, einen minimalen Test schreiben, ein Feature‑Flag umschalten, einen Bisection‑Test durchführen oder das Verhalten zwischen Umgebungen vergleichen. Wenn Beweise auf eine Ursache hinweisen, patchst du (Code‑Änderung, Config‑Änderung, Datenkorrektur) und validierst anschließend: Unit/Integration‑Tests, manuelle Verifikation, Performance‑Checks und Monitoring auf Regressionen.

Wichtige Artefakte, auf die du dich stützt

Die meisten Untersuchungen drehen sich um eine kleine Menge konkreter Elemente:

- Logs und Stacktraces, um zu sehen, was passiert ist und wo

- Metriken und Traces, um Timing, Fehlerquoten und Abhängigkeitsverhalten zu verstehen

- Tests (bestehende oder neu geschriebene), um den Bug zu fixieren und Wiederholungen zu verhindern

- Diffs und Deploy‑Historie, um Fehler mit jüngsten Änderungen zu verbinden

Woran die Zeit normalerweise verloren geht

Die langsamsten Teile sind meist Reproduktion und Isolation. Dasselbe fehlerhafte Verhalten zuverlässig zu reproduzieren — insbesondere wenn es datenabhängig oder intermittierend ist — dauert oft länger als das Schreiben des Fixes.

Übliche Beschränkungen

Debugging findet selten unter perfekten Bedingungen statt: Deadlines erzwingen schnelle Entscheidungen, Ingenieure wechseln zwischen Incidents und Feature‑Arbeit, und verfügbare Daten können unvollständig sein (fehlende Logs, Sampling, kurze Aufbewahrung). Der Workflow funktioniert trotzdem — belohnt aber sorgfältige Notizen und eine Neigung zu verifizierbaren Beweisen.

Wie KI‑gestütztes Debugging typischerweise funktioniert

KI‑gestütztes Debugging sieht meist weniger nach „den Fehler an einen Bot übergeben“ aus und mehr nach dem Hinzufügen eines schnellen Recherchepartners in die normale Schleife. Der Entwickler behält weiterhin die Verantwortung für Problemformulierung, Experimente und finale Bestätigung.

Eine praktische Schleife: fragen → testen → verfeinern → bestätigen

Du beginnst, indem du dem Assistenten gerade genug Kontext gibst: Symptom, fehlschlagender Test oder Endpoint, relevante Logs und der vermutete Codebereich. Dann iterierst du:

- Fragen: „Angesichts dieses Stacktraces und des jüngsten Diffs, was sind plausible Ursachen?“

- Testen: Führe das kleinste Experiment aus, das die oberste Hypothese falsifizieren kann (fokussierter Test, Logging‑Anpassung, lokale Reproduktion).

- Verfeinern: Aktualisiere das Prompt mit dem, was du gelernt hast („Hypothese A ist falsch, weil…“). Bitte um die nächste beste Vermutung.

- Bestätigen: Akzeptiere einen Fix erst, wenn er reale Checks besteht: Unit/Integration‑Tests, manuelle Repro oder produktsimulierende Validierung.

Wobei KI am meisten hilft

KI ist besonders stark beim Beschleunigen der „Denk‑ und Such“-Teile:

- Zusammenfassen lauter Eingaben: lange Logs, Traces oder Fehlerberichte in eine kurze Timeline und wahrscheinliche Fehlerpunkte verwandeln

- Hypothesen vorschlagen: mögliche Ursachen nach Evidenz sortiert auflisten (Config‑Änderungen, Null‑Handling, Race Conditions, Versionskonflikte)

- Code‑Änderungen vorschlagen: kleine Patches, Guard‑Clauses, klarere Fehlermeldungen oder gezielte Refactorings — oft inklusive Test‑Vorschlägen

Der Assistent ist nützlicher, wenn er an deinen Workflow angebunden ist:

- IDE‑Integration für schnellen Kontext (offene Dateien, Diffs, Symbolsuche)

- Code‑Suche, um verwandte Call‑Sites, Konfigurationen oder ähnliche vergangene Issues zu finden

- Test‑Generierung, um eine minimale Reproduktion oder Regressionstest sofort ausführbar zu machen

- Tracing/Logging‑Hilfen, die vorschlagen, wo zu instrumentieren ist

Die Faustregel: Behandle KI‑Output als Hypothesengenerator, nicht als Orakel. Jede vorgeschlagene Erklärung und jeder Patch muss durch Ausführung und beobachtbare Beweise verifiziert werden.

Kopf‑an‑Kopf: Geschwindigkeit, Genauigkeit, Konsistenz, Lernen

KI‑gestütztes und menschlich geführtes Debugging können beide zu guten Ergebnissen führen, optimieren aber unterschiedliche Aspekte. Der nützlichste Vergleich ist nicht „wer ist besser?“, sondern wo welcher Ansatz Zeit spart — oder Risiko hinzufügt.

Geschwindigkeit

KI gewinnt tendenziell bei Hypothesen‑Generierung. Angesichts einer Fehlermeldung, eines Stacktraces oder eines fehlschlagenden Tests kann sie schnell wahrscheinliche Ursachen, relevante Dateien und Kandidaten‑Fixes vorschlagen — oft schneller, als eine Person den Code durchsuchen kann.

Der Kompromiss ist die Validierungszeit. Vorschläge müssen gegen die Realität geprüft werden: reproduziere den Fehler, bestätige Annahmen und verifiziere, dass der Fix nicht benachbartes Verhalten bricht. Wenn du Ideen zu schnell akzeptierst, verlierst du Zeit mit Zurücknahmen von selbstsicheren, aber falschen Änderungen.

Genauigkeit

Menschen sind meist im Vorteil, wenn Genauigkeit vom Kontext abhängt: Geschäftsregeln, Produktentscheidungen und das „Warum“ hinter ungewöhnlichem Code.

KI kann genau sein, wenn genügend Signale vorliegen (klare Fehler, gute Tests, präzise Logs), trägt aber ein spezifisches Risiko: plausibel klingende Erklärungen, die zu allgemeinen Mustern passen, aber nicht zu deinem System. Behandle KI‑Output als Ausgangspunkt für Experimente, nicht als Urteil.

Konsistenz

Traditionelles Debugging punktet, wenn Teams auf wiederholbare Routinen setzen: Checklisten für Reproduktion, Logging, Rollback‑Pläne und Verifikationsschritte. Diese Konsistenz hilft bei Incidents, Handoffs und Postmortems.

Die Qualität der KI‑Reasoning kann je nach Prompt und Kontext variieren. Du kannst Konsistenz verbessern, indem du standardisierst, wie du um Hilfe bittest (z. B. immer Repro‑Schritte, Erwartetes vs. Tatsächliches Verhalten und die letzte bekannte gute Änderung beifügen).

Lernen

Menschlich geführtes Debugging baut tiefes Verständnis auf: mentale Modelle des Systemverhaltens, Intuition für Fehler‑Patterns und bessere Designentscheidungen für die Zukunft.

KI kann das Onboarding beschleunigen, indem sie unbekannten Code erklärt, zeigt, wo man suchen sollte, und wahrscheinliche Ursachen zusammenfasst — besonders für Neulinge. Um echtes Lernen zu sichern, lass dir die KI ihre Argumentation erklären und überprüfe diese selbst mit Tests, Logs oder minimalen Reproduktionen.

Stärken und Schwächen nach Aufgabe

KI‑gestütztes und menschlich geführtes Debugging sind keine Gegensätze von „besser vs. schlechter“ — sie sind unterschiedliche Werkzeuge. Die schnellsten Teams behandeln KI wie einen Spezialisten für bestimmte Aufgabentypen und behalten Menschen dort, wo Urteilsvermögen und Kontext wichtig sind.

Wobei KI typischerweise am meisten hilft

KI ist am stärksten, wenn die Arbeit textlastig, repetitiv oder von breitem Musterwissen geprägt ist.

Beispielsweise kann ein LLM, wenn du einen lauten Stacktrace oder ein wirres Log‑Extrakt einfügst, schnell:\n

- Wiederholte Fehlersignaturen und verdächtige Zeitstempel erkennen\n- Zusammenfassen, was sich zwischen „funktionierend“ und „defekt“ geändert hat\n- Wahrscheinliche Fehlercluster vorschlagen (Null‑Handling, Config‑Mismatch, Race Conditions)\n

Es ist auch gut darin, „nächste Sondierungen“ zu generieren (was zu loggen ist, was zu asserten ist, welchen Randfall zu testen ist), wenn du bereits eine Hypothese hast.

Wobei Menschen zuverlässig gewinnen

Menschen schlagen KI, wenn Debugging auf Systemintuition, Domänenkontext und Risikoabschätzung beruht.

Ein Modell versteht möglicherweise nicht, warum ein scheinbar „falscher“ Wert laut Vertrag korrekt ist. Menschen können konkurrierende Erklärungen gegen reale Beschränkungen abwägen: was Kunden erwarten, was Compliance erlaubt, welches Rollback‑Risiko akzeptabel ist und welche strategischen Kompromisse sinnvoll sind.

Eine einfache Zuordnungsregel

Nutze KI fürs Parsen, für Triage, Zusammenfassungen und das Generieren von Kandidaten‑Hypothesen. Nutze Menschen, um Anforderungen zu interpretieren, Auswirkungen zu validieren, sichere Fixes auszuwählen und zu entscheiden, wann die Untersuchung beendet und ein Patch shipped wird.

Im Zweifelsfall lass die KI Möglichkeiten vorschlagen — erfordere aber menschliche Bestätigung, bevor du produktionsrelevantes Verhalten änderst.

Ausfallmodi und wie man sie reduziert

Im Live‑Build verifizieren

Stelle einen Staging‑Build aus Koder.ai bereit, um den Fix unter realen Umgebungsbedingungen zu prüfen.

KI und Menschen scheitern beim Debugging auf unterschiedliche Weise. Die schnellsten Teams gehen davon aus, dass Fehler normal sind, und bauen Guardrails, sodass Fehler früh entdeckt werden — bevor sie deployed werden.

Häufige KI‑Ausfallmodi

KI‑gestütztes Debugging kann die Triage beschleunigen, aber es kann auch:\n

- Halluzinierte Ursachen liefern, die plausibel klingen, aber nicht zu den Beweisen passen\n- Übermäßig selbstsichere Fixes vorschlagen, ohne Unsicherheit anzugeben\n- Versteckte Annahmen einbringen (Framework‑Version, Deploy‑Modell, Datenform), die in deinem Code nicht gelten

Minderung: Behandle KI‑Output als Hypothesen, nicht als Antworten. Frage: „Welche Beweise würden das bestätigen oder falsifizieren?“ und führe kleine, günstige Checks aus.

Häufige menschliche Ausfallmodi

Menschlich geführtes Debugging ist stark in Kontext und Urteil, aber Menschen können in folgende Fallen rutschen:\n

- Tunnelblick (Fixierung auf einen Verdächtigen)\n- Bestätigungsfehler (nur Belege wahrnehmen, die die eigene Theorie stützen)\n- Erschöpfungsbedingte Fehler, besonders während Incidents\n- Der Klassiker „läuft bei mir“ (Umgebungsdrift, fehlende Flags, gecachter Zustand)

Minderung: Externalisiere dein Denken. Schreibe die Hypothese auf, das erwartete beobachtbare Signal und das minimale Experiment.

Praktische Maßnahmen, die für beide wirken

Führe kleine Experimente durch. Bevorzuge reversible Änderungen, Feature‑Flags und minimale Repros.

Mache Hypothesen explizit. „Wenn X wahr ist, dann sollte sich Y in Logs/Metriken/Tests ändern.“

Nutze Peer Review gezielt. Prüfe nicht nur die Codeänderung, sondern die gesamte Argumentationskette: Evidenz → Hypothese → Experiment → Schlussfolgerung.

Füge eine klare „Stop“-Regel hinzu

Entscheide im Voraus, wann du den Ansatz wechselst oder eskalierst. Beispiele:\n

- Nach 2 fehlgeschlagenen Hypothesen oder 30 Minuten ohne neue Erkenntnisse: stoppen und die Suche erweitern\n- Berührt das Problem Sicherheit, Zahlungen, Datenverlust oder Compliance, dann KI‑Assistenz pausieren und Senior‑Review einschalten\n- Wenn die KI ständig Theorien wechselt: stoppen und zuerst Observability & Reproduktion fokussieren, bevor ein weiterer Fix versucht wird

Praktische Prompt‑Muster fürs Debugging (ohne Leaks)

KI‑Assistenten sind am nützlichsten, wenn du sie wie einen Junior‑Untersucher behandelst: gib saubere Beweise, fordere strukturierte Denkweise und halte sensible Daten draußen.

Beginne mit hochwertigen Eingaben (aber halte sie minimal)

Bevor du promptest, stelle ein „Debug‑Paket“ zusammen, das klein und präzise ist:\n

- Eine minimale Reproduktion (Schritte oder ein kleines Snippet), das das Problem auslöst\n- Die exakte Fehlermeldung und der Stacktrace\n- Nur die relevanten Logs (Zeitfenster + Anfrage/Trace‑ID)\n- Wichtige Umgebungsdetails (OS, Runtime/Sprachversion, Flags)

Das Ziel ist, Rauschen zu entfernen, ohne das eine relevante Detail zu verlieren.

Fordere Hypothesen + Tests statt nur eines finalen Fixes

Statt „Wie behebe ich das?“, bitte um eine kurze Liste plausibler Ursachen und wie man jede beweisen oder widerlegen kann. So verhinderst du, dass der Assistent rät, und erhältst einen umsetzbaren Plan.

Beispiel‑Prompt:

You are helping me debug a bug. Based on the repro + logs below:

1) List 3–5 hypotheses (ranked).

2) For each, propose a quick test/observation that would confirm it.

3) Suggest the smallest safe change if the top hypothesis is confirmed.

Repro:

...

Error:

...

Logs:

...

Environment:

...

Hinweis: Der obige Codeblock mit dem Prompt bleibt unverändert — er ist ein Beispiel im Originalformat.

Verlange Zitate auf spezifische Orte und beobachtete Outputs

Wenn der Assistent eine Änderung vorschlägt, bitte ihn, konkrete Belege zu nennen: Dateinamen, Funktionen, Config‑Keys oder Logzeilen, die das Reasoning stützen. Kann er nichts belegen, behandle den Vorschlag als Idee zur Verifikation, nicht als Lösung.

Halte Prompts gesäubert (keine Geheimnisse, keine Kundendaten)

Entferne API‑Keys, Tokens, Passwörter, private URLs und personenbezogene/kundenspezifische Informationen. Verwende Platzhalter wie API_KEY=REDACTED und gekürzte Beispiele. Wenn du Datenmuster teilen musst, gib Struktur (Feldnamen, Größen, Formate) statt echter Werte an. Wenn eure Organisation hier Regeln hat, verweise auf /security.

Empfehlen und Credits verdienen

Lade einen anderen Entwickler ein, Koder.ai zu testen, und verdiene Credits durch Empfehlungen.

Die Qualität des Debuggings hängt weniger davon ab, „wie klug“ der Debugger ist, als davon, welche Beweise du zuverlässig sammeln kannst. Traditionelle Workflows profitieren, wenn Teams starke Observability‑Gewohnheiten haben; KI‑gestützte Workflows, wenn sie die Hürde zum richtigen Beweis schnell reduzieren.

Der Kern‑Werkzeugkasten (und wofür er gut ist)

Ein menschlich geführter Ansatz stützt sich auf bekannte Tools:

- Debugger: ideal, um Codepfade schrittweise zu prüfen und zu bestätigen, was tatsächlich ausgeführt wird

- Profiler: für Performance‑Probleme (langsame Endpunkte, hohe CPU, Memory‑Wachstum)

- Tracing: für verteilte Systeme, in denen der Fehler mehrere Services durchquert

- Log‑Suche: zum Mustererkennen, Korrelation und „was passierte um Zeit X?“

- Feature‑Flags: zum Isolieren von Auswirkungen, safe Rollbacks und Testen von Hypothesen in produktionsähnlichen Bedingungen

Menschen sind stark darin, das richtige Tool für die Situation zu wählen und zu bemerken, wenn Daten „komisch“ riechen (fehlende Spans, irreführende Logs, Sampling‑Lücken).

Wie KI Observability‑Arbeit ergänzt

KI kann mechanische Aufgaben beschleunigen, ohne Urteil zu ersetzen:\n

- Entwürfe für Log‑ und Trace‑Queries aus einer kurzen Beschreibung erzeugen („Fehler steigen nach Deploy, nur Region EU“).\n- Testlisten für gängige Incident‑Typen erstellen (Timeouts, Rate Limits, Cache‑Stampedes).\n- Runbooks oder vergangene Incident‑Notizen in einen fokussierten Plan zusammenfassen („prüfe X, dann Y, dann sammle Z“).

Wichtig: Behandle KI‑Output als Vorschlag und validiere ihn gegen echte Telemetrie.

Wenn dein Team diese Art Unterstützung nahtlos im Build‑und‑Ship‑Loop haben möchte (nicht nur im externen Chat), kann eine chatgetriebene Plattform wie Koder.ai nützlich sein: du kannst im Chat iterieren, Änderungen klein halten und auf praktische Guardrails wie Planungsmodus (Intent vor Änderungen abstimmen) und Snapshots/Rollback (schlechte Experimente schnell rückgängig machen) zählen. Das ergänzt Debugging‑Best Practices, weil es zu reversiblen, testbaren Änderungen anregt statt zu „Big‑Bang“-Fixes.

Eine einzige Quelle der Wahrheit: Evidenz, nicht Meinungen

Ob mit KI oder nicht — bring das Team auf eine gemeinsame Quelle der Wahrheit: beobachtete Telemetrie und Testergebnisse. Eine praktische Taktik ist ein standardisiertes Incident‑„Evidence Pack“, das dem Ticket angehängt wird:

- Zeitraum, Release/Version, Feature‑Flag‑Status\n- Top Logs/Traces (inkl. Abfragen), wichtige Charts/Screenshots\n- Reproduktionsschritte und fehlschlagender Test (falls vorhanden)\n- Führende Hypothese + was sie stützt/widerlegt

KI kann beim Zusammenstellen des Packs helfen, aber das Pack selbst hält die Untersuchung geerdet.

Qualität und Metriken: So evaluierst du Debugging‑Leistung

„Haben wir es behoben?“ ist ein Anfang. „Haben wir das richtige, sicher und wiederholbar behoben?“ ist die echte Frage — besonders, wenn KI‑Tools die Ausbringung erhöhen, ohne Korrektheit zu garantieren.

Definiere messbare Outcomes

Wähle eine kleine Anzahl Metriken, die den gesamten Debugging‑Lifecycle abbilden:\n

- Time to reproduce (TTR): Zeit vom Report bis zu einer verlässlichen Reproduktion\n- Time to fix (TTF): Zeit von Repro bis zur gemergten Änderung\n- Regression‑Rate: wie oft verwandte Fehler wiederauftreten (oder neue Fehler nach der Änderung entstehen)\n

Beim Vergleich von KI‑gestützten vs. menschlich geführten Workflows messe diese nach Fehlerklasse (UI‑Bug vs. Race Condition vs. Config‑Drift). KI hilft oft bei schnellerem TTR/TTF bei gut abgegrenzten Problemen; Menschen können bei komplizierten, multi‑service Ursachen besser sein.

Tracke die „False‑Fix“-Rate

Eine Schlüsselmetrik für KI‑gestütztes Debugging ist die False‑Fix‑Rate: Patches, die Symptome unterdrücken (oder einen engen Test bestehen), aber die Ursache nicht adressieren.

Operationalisiere sie als: % der Fixes, die Folgearbeit erfordern, weil das ursprüngliche Problem weiterhin besteht, schnell wiederkehrt oder sich verschiebt. Koppel das an Reopen‑Rate im Tracker und Rollback‑Rate bei Deploys.

Baue Qualitätschecks in die Definition of Done ein

Geschwindigkeit zählt nur, wenn die Qualität stimmt. Fordere Beweise statt nur Vertrauen:\n

- Unit‑ und Integrationstests aktualisiert, um die Repro einzufangen und Wiederholung zu verhindern\n- Canary‑Releases (oder gestaffelte Rollouts) mit klaren Erfolgsmetriken\n- Postmortems für Incidents hoher Schwere, mit Fokus auf beitragende Faktoren und Erkennungs‑Lücken

Nutze Teammetriken mit Bedacht

Vermeide Anreize, die riskante Geschwindigkeit belohnen (z. B. „abgeschlossene Tickets“). Bevorzuge ausgeglichene Scorecards: TTF plus Regression/Rollback sowie eine leichte Review zur Klarheit der Root‑Cause. Wenn KI hilft, schneller zu liefern, aber False‑Fix‑ oder Regressions‑Raten steigen, leihst du dir Zeit gegen zukünftige Ausfälle.

Sicherheit, Privacy und Compliance‑Überlegungen

KI kann Debugging beschleunigen, verändert aber dein Datenhandlings‑Risiko. Traditionelles Debugging hält Code, Logs und Incidents gewöhnlich innerhalb der vorhandenen Toolchain. Mit einem KI‑Assistenten — besonders einem cloud‑gehosteten — gibst du möglicherweise Ausschnitte von Source‑Code und Produktionstelemetrie an einen Drittanbieter weiter, was unter Firmenrichtlinien oder Kundenverträgen inakzeptabel sein kann.

Was du teilen kannst (und was nicht)

Eine praktische Regel: Behandle alles, was du in einen Assistenten einfügst, als potentiell speicherbar oder für Service‑Verbesserungen nutzbar, es sei denn, du hast eine ausdrückliche Vereinbarung anderslautend.

Teile nur, was zur Reproduktion nötig ist:\n

- Minimale Codeauszüge (kleine Funktionen, fehlschlagende Tests, vereinfachte Konfigurationen)\n- Sanitiserte Stacktraces und Fehlermeldungen\n- Synthetische Eingaben, die den Bug nachbilden, ohne echte Kundendaten offenzulegen\n

Vermeide das Teilen von:\n

- API‑Keys, Tokens, Cookies, privaten Zertifikaten\n- Kunden‑PII (Namen, E‑Mails, Adressen), Zahlungsdaten, Gesundheitsdaten\n- Vollständigen Produktions‑Logs/Dumps, wenn wenige relevante Zeilen genügen\n- Proprietären Algorithmen oder „gesamten Repos“, es sei denn genehmigt

Bevorzuge genehmigte Umgebungen (oder On‑Device)

Wenn eure Richtlinie strikte Kontrolle verlangt, nutzt ein On‑Device‑Modell oder eine Enterprise/zugelassene Umgebung, die garantiert:\n

- Keine Standard‑Weiterverwendung eurer Eingaben zum Training\n- Datenresidenz‑ und Aufbewahrungskontrollen\n- Audit‑Logs und Zugriffskontrollen passend zu euren Compliance‑Needs

Im Zweifel behandele KI wie einen Drittanbieter und führe die gleiche Genehmigungsprüfung wie für andere Tools durch. Bei internen Standards siehe /security.

Wenn du Plattformen evaluierst, nimm Betriebsdetails in die Review auf: wo läuft das System, wie wird mit Daten umgegangen und welche Deploy‑Kontrollen gibt es. Zum Beispiel läuft Koder.ai auf AWS global und unterstützt Deploys in verschiedenen Regionen, was bei Debugging von Produktionstelemetrie und Compliance‑Anforderungen hilfreich sein kann.

Redaktions‑ und sichere Zusammenfassungsmuster

Beim Debuggen mit KI: redigiere aggressiv und fasse präzise zusammen:\n

- Ersetze Identifier:

customer_id=12345 → customer_id=\u003cID\u003e\n- Maskiere Secrets: Authorization: Bearer … → Authorization: Bearer \u003cTOKEN\u003e\n- Verwandle rohe Logs in eine kurze Erzählung: „Service A time‑out nach 30s beim Aufruf von Service B; Retries erhöhen Load; passiert nur in Region X.“\n

Wenn du Datenstrukturen teilen musst, sende Schemata statt Datensätze (z. B. „JSON hat Felder A/B/C, wobei B null sein kann"). Synthetische Beispiele liefern oft den größten Nutzen bei minimalem Privacy‑Risiko.

Compliance: Richte dich nach deinen Verpflichtungen

Regulierte Teams (SOC 2, ISO 27001, HIPAA, PCI) sollten dokumentieren:\n

- Welche Daten in Prompts erlaubt sind\n- Welche Assistenten/Modelle genehmigt sind\n- Wie Prompts und Outputs geloggt, aufbewahrt und geprüft werden\n

Lass Menschen die finale Entscheidung treffen: Behandle KI‑Output als Vorschlag, nicht als autoritative Diagnose — besonders wenn Fixes Authentifizierung, Datenzugriff oder Incident‑Response betreffen.

Team‑Adoption: KI‑Hilfe rollenweise einführen, ohne Sorgfalt zu verlieren

Änderungen rückgängig machen

Experimentiere sicher mit Snapshots und Rollbacks, damit du Fehltritte schnell rückgängig machen kannst.

Ein Rollout von KI‑gestütztem Debugging funktioniert am besten, wenn du ihn wie jedes andere Engineering‑Tool behandelst: klein anfangen, Erwartungen setzen und den Weg von „KI‑Vorschlag“ zu „verifiziertem Fix“ klar halten. Ziel ist nicht, diszipliniertes Debugging zu ersetzen, sondern Zeit auf Sackgassen zu reduzieren und gleichzeitig evidenzbasierte Entscheidungen zu wahren.

Starte mit einem Pilot, nicht mit einem Mandat

Wähle 1–2 risikofreie, häufige Anwendungsfälle für einen kurzen Pilot (zwei bis vier Wochen). Gute Startpunkte: Log‑Interpretation, Testideen generieren oder Reproduktionsschritte aus Issue‑Berichten zusammenfassen.

Definiere Leitlinien und Review‑Gates im Voraus:\n

- Wo erlaubt: interne Services, nicht‑sensible Repos, bekannte sichere Datensätze\n- Was in Review gezeigt werden muss: Repro‑Schritte, das bestätigende Signal (Test/Log/Trace) und warum die Änderung die Ursache adressiert\n- Was nicht akzeptabel ist: „Das Modell hat gesagt“ als Begründung

Schule das Team in Beweissammlung, nicht nur in cleveren Prompts

Stelle Prompt‑Vorlagen bereit, die Disziplin erzwingen: fordere Hypothesen, wie jede zu bestätigen/widerlegen ist, und den nächsten minimalen Test.

Führe eine kleine interne Bibliothek „guter Debugging‑Gespräche" (saniert) mit Beispielen, die zeigen:\n

- Den Assistenten nur die bereitgestellten Logs/Code‑Auszüge nutzen zu lassen\n- Den Assistenten um zwei konkurrierende Hypothesen zu bitten\n- Vorschläge in konkrete Checks zu übersetzen (Test, Breakpoint‑Plan, Query)

Wenn du bereits Contribution‑Docs hast, verlinke die Templates von /docs/engineering/debugging.

Rolle klarstellen, damit Qualität nicht leidet

KI kann Junioren beschleunigen, aber Guardrails sind wichtig:\n

- Senior Engineers validieren Root‑Cause‑Behauptungen und bestehen auf messbarer Bestätigung\n- Junioren nutzen KI, um Optionen zu erkunden, müssen aber jeder Stufe Beweise anhängen (Tests, Traces, Diffs)

Baue ein gemeinsames Playbook — und aktualisiere es aus echten Incidents

Nach jedem Incident oder kniffligen Bug halte fest, was funktioniert hat: Prompts, Checks, Fehlersignale und „Gotchas“, die den Assistenten in die Irre geführt haben. Behandle das Playbook als lebende Dokumentation, die wie Code reviewed wird, damit sich euer Prozess mit jeder realen Debugging‑Geschichte verbessert.

Ein hybrider Workflow, den du heute nutzen kannst

Eine praktikable Mitte ist, ein LLM als schnellen Partner zur Generierung von Möglichkeiten zu behandeln — und Menschen als finale Autorität für Verifikation, Risiko und Release‑Entscheidungen. Ziel: zuerst Breite, dann Beweis.

Die Schleife: mit KI explorieren, wie ein Skeptiker validieren

-

Reproduzieren und Fakten einfrieren (menschlich). Erfasse den exakten Fehler, Repro‑Schritte, betroffene Versionen und jüngste Änderungen. Wenn du nicht reproduzieren kannst, bitte das Modell um einen Reproduktionsplan.

-

KI um Hypothesen bitten (KI‑gestützt). Gib minimalen, sanitisierten Kontext: Symptome, redigierte Logs, Umgebung und bereits Getestetes. Fordere rangierte Root‑Cause‑Hypothesen und den kleinsten Test, um jede zu bestätigen/zu verwerfen.

-

Verifikationsschleifen durchführen (menschlich). Führe einen Test nach dem anderen aus, protokolliere Ergebnisse und aktualisiere das Modell mit den Resultaten. So bleibt die KI geerdet und „Storytelling“ ersetzt nicht die Evidenz.

-

Fix mit KI entwerfen, wie Produktionscode reviewen (menschlich). Lass die KI Patch‑Optionen und Tests vorschlagen, aber erfordere menschliche Freigabe hinsichtlich Korrektheit, Sicherheit, Performance und Abwärtskompatibilität.

-

Schließe die Schleife mit Lernen (geteilte Verantwortung). Bitte die KI um eine Zusammenfassung: Root Cause, warum sie übersehen wurde, und eine Präventionsmaßnahme (Test, Alert, Runbook‑Update oder Guardrail).

Wenn du das in einer chatgetriebenen Build‑Umgebung wie Koder.ai machst, gilt dieselbe Schleife — nur mit weniger Reibung zwischen „Idee“ und „testbarer Änderung“. Besonders Snapshots und Rollback‑Support erleichtern Experimente, Validierung und sauberes Zurückrollen bei Fehlleitungen.

Copy/paste: Eine KI‑gestützte Checkliste

Wenn du eine ausführlichere Version willst, siehe /blog/debugging-checklist. Wenn du teamweite Tools und Kontrollen (inkl. Enterprise‑Governance) evaluierst, hilft /pricing beim Vergleich.