Was Microframeworks sind und warum sie wichtig sind

Microframeworks sind schlanke Web-Frameworks, die sich auf das Wesentliche konzentrieren: eine Anfrage empfangen, sie an den richtigen Handler routen und eine Antwort zurückliefern. Im Gegensatz zu Full-Stack-Frameworks bündeln sie in der Regel nicht alles, was man eventuell braucht (Admin-Panels, ORM/Database-Layer, Formular-Builder, Hintergrundjobs, vollständige Auth-Flows). Stattdessen bieten sie einen kleinen, stabilen Kern und lassen Sie nur das hinzufügen, was Ihr Produkt tatsächlich verlangt.

Microframeworks vs. Full-Stack-Frameworks

Ein Full-Stack-Framework ist wie der Kauf eines vollständig eingerichteten Hauses: konsistent und bequem, aber schwer zu remodeln. Ein Microframework ähnelt eher einem leeren, aber statisch soliden Raum: Sie entscheiden über Räume, Möblierung und Versorgung.

Diese Freiheit ist das, was wir mit maßgeschneiderter Architektur meinen — ein Systementwurf, der sich nach den Bedürfnissen Ihres Teams, Ihrer Domäne und Ihren Betriebsanforderungen richtet. Kurz gesagt: Sie wählen die Komponenten (Logging, Datenzugriff, Validierung, Auth, Hintergrundverarbeitung) und entscheiden, wie sie verbunden werden, anstatt eine vorgefertigte "eine richtige Art" zu akzeptieren.

Warum Teams Microframeworks wählen

Teams greifen häufig zu Microframeworks, wenn sie:

- Schnell den ersten Endpunkt bereitstellen wollen, ohne sich an einen schweren Stack zu binden

- Flexibilität wünschen, spezifische Bibliotheken zu übernehmen (oder zu vermeiden)

- In constraint-freundlichen Deployments arbeiten wollen (Serverless, Edge-Runtimes, minimale Container)

- Klare Grenzen zwischen Services oder Modulen brauchen, wenn die Codebasis wächst

Was dieser Artikel behandeln wird (und nicht)

Wir konzentrieren uns darauf, wie Microframeworks modulare Gestaltung unterstützen: Bausteine zusammenstellen, Middleware einsetzen und Dependency Injection hinzufügen, ohne das Projekt in ein wissenschaftliches Experiment zu verwandeln.

Wir vergleichen keine spezifischen Frameworks zeilenweise und behaupten auch nicht, Microframeworks seien immer besser. Ziel ist es, Ihnen zu helfen, Struktur absichtlich zu wählen — und sie sicher weiterzuentwickeln, wenn sich Anforderungen ändern.

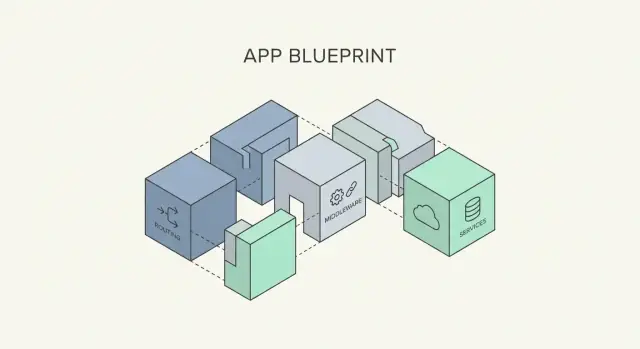

Die Kernidee: Nur die Teile zusammenbauen, die Sie brauchen

Microframeworks funktionieren am besten, wenn Sie Ihre Anwendung wie ein Kit behandeln, nicht wie ein vormontiertes Haus. Anstatt einen meinungsstarken Stack zu akzeptieren, starten Sie mit einem kleinen Kern und fügen Fähigkeiten nur hinzu, wenn sie sich bezahlt machen.

Mit dem kleinsten nützlichen Kern starten

Ein praktischer "Kern" ist üblicherweise nur:

- Routing: URLs auf Handler abbilden

- Request/Response-Verarbeitung: ein konsistenter Weg, Eingaben zu lesen und Ausgaben zurückzugeben

- Fehlerbehandlung: ein zentraler Ort, um Fehler in saubere Antworten zu verwandeln

Das reicht, um einen funktionierenden API-Endpunkt oder eine Webseite auszuliefern. Alles andere ist optional, bis Sie einen konkreten Grund haben.

Funktionen als explizite Module hinzufügen

Wenn Sie Authentifizierung, Validierung oder Logging benötigen, fügen Sie sie als separate Komponenten hinzu — idealerweise hinter klaren Schnittstellen. Das hält Ihre Architektur verständlich: Jedes neue Teil sollte die Fragen beantworten „Welches Problem löst das?“ und „Wo wird es eingehängt?“.

Beispiele für "nur hinzufügen, was nötig ist"-Module:

- Auth, wenn Sie echte Benutzer oder Drittzugriffe haben

- Validierung, wenn Eingaben Bugs oder Supportkosten verursachen

- Logging/Metriken, wenn Sie Produktionsprobleme schnell debuggen müssen

Frühe Entscheidungen reversibel halten

Wählen Sie früh Lösungen, die Sie nicht einsperren. Bevorzugen Sie dünne Wrapper und Konfiguration statt tiefgreifender Framework-Magie. Wenn Sie ein Modul wechseln können, ohne Business-Logik umzuschreiben, sind Sie auf dem richtigen Weg.

Eine einfache Definition of Done für Architekturentscheidungen: Das Team kann den Zweck jedes Moduls erklären, es innerhalb eines Tages oder zweier ersetzen und unabhängig testen.

Architekturbausteine, die Sie mischen können

Microframeworks bleiben bewusst klein, was bedeutet, dass Sie die "Organe" Ihrer Anwendung wählen können, anstatt einen kompletten Körper zu übernehmen. Das macht maßgeschneiderte Architektur praktikabel: Sie können minimal starten und nur dann Teile hinzufügen, wenn ein echter Bedarf entsteht.

Request-Handling: Router, Handler, Middleware

Die meisten Microframework-Apps starten mit einem Router, der URLs auf Controller (oder einfachere Request-Handler) abbildet. Controller können nach Feature (Billing, Accounts) oder nach Oberfläche (Web vs. API) organisiert werden, je nachdem, wie Sie den Code pflegen wollen.

Middleware umgibt typischerweise den Request/Response-Fluss und ist der beste Ort für Cross-Cutting-Concerns:

- Authentifizierung und Autorisierung

- Rate Limiting

- Caching

- Metriken, Logging und Request Tracing

Da Middleware komponierbar ist, können Sie sie global anwenden (alles braucht Logging) oder nur für bestimmte Routen (Admin-Endpunkte benötigen strengere Auth).

Datenzugriff: das richtige Abstraktionsniveau wählen

Microframeworks zwingen selten eine bestimmte Datenebene auf, sodass Sie eine wählen können, die zu Ihrem Team und Workload passt:

- Ein ORM, wenn Sie Produktivität und konsistentes Modellieren wollen

- Ein Query-Builder für mehr Kontrolle ohne alles von Hand zu schreiben

- Rohes SQL für performance-sensitive Queries oder komplexes Reporting

Ein gutes Muster ist, den Datenzugriff hinter einem Repository- oder Service-Layer zu halten, sodass ein Werkzeugwechsel später nicht durch Ihre Handler durchschlägt.

Optionale Module: Hintergrundjobs und Queues

Nicht jedes Produkt braucht asynchrone Verarbeitung von Tag Eins an. Wenn es nötig wird, fügen Sie einen Job-Runner und eine Queue hinzu (E-Mails, Videoverarbeitung, Webhooks). Behandeln Sie Hintergrundjobs wie einen separaten "Entry Point" in Ihre Domänenlogik und teilen Sie die gleichen Services wie die HTTP-Schicht, anstatt Regeln zu duplizieren.

Middleware als Rückgrat für Cross-Cutting-Concerns

Middleware liefert das größte Hebelpotential: Sie ermöglicht es, übergreifende Anforderungen — Dinge, die jede Anfrage betreffen — zu behandeln, ohne jeden Route-Handler aufzublähen. Ziel ist einfach: Handler bleiben auf Business-Logik konzentriert, Middleware übernimmt die Infrastruktur.

Handler klein halten, indem gemeinsame Arbeit nach oben verlagert wird

Statt dieselben Prüfungen und Header in jedem Endpoint zu wiederholen, fügen Sie Middleware einmal hinzu. Ein sauberer Handler könnte so aussehen: Eingabe parsen, Service aufrufen, Antwort zurückgeben. Alles andere — Auth, Logging, Validierungsvoreinstellungen, Antwortformatierung — kann davor oder danach passieren.

Typische Middleware-Reihenfolge (und warum sie wichtig ist)

Reihenfolge ist Verhalten. Eine gängige, lesbare Sequenz ist:

- Request ID + Basis-Logging: Korrelation früh erzeugen, damit jede Log-Zeile zur selben Anfrage passt.

- Fehlerbehandlung / Recovery: Den Rest umschließen, sodass Ausnahmen zu konsistenten Fehlerantworten werden.

- Sicherheit und HTTP-Header: CORS, Rate Limiting, Auth/Session-Parsing — bevor echte Arbeit beginnt.

- Body-Parsing + Input-Normalisierung: Sicherstellen, dass Handler vorhersehbare Daten erhalten.

- Kompression: Am Ende, damit der finale Response-Body komprimiert werden kann.

Wenn Kompression zu früh läuft, kann sie Fehler verpassen; läuft Fehlerhandling zu spät, riskieren Sie, Stacktraces zu leaken oder inkonsistente Formate zurückzugeben.

Praktische Beispiele, die Sie sofort nutzen werden

- Request IDs: Ein

X-Request-Id-Header und dessen Aufnahme in Logs.

- Fehlerbehandlung: Ausnahmen auf eine stabile JSON-Form abbilden (

{ error, message, requestId }).

- CORS: erlaubte Origins und Header zentral durchsetzen.

- Kompression: Payload-Größen für JSON-lastige APIs reduzieren.

"Middleware-Spaghetti" vermeiden

Gruppieren Sie Middleware nach Zweck (Observability, Sicherheit, Parsing, Response-Shaping) und wenden Sie sie im richtigen Scope an: Global für wirklich universelle Regeln und Route-Group-Middleware für spezifische Bereiche (z. B. /admin). Benennen Sie jede Middleware klar und dokumentieren Sie die erwartete Reihenfolge in einem kurzen Kommentar in der Setup-Datei, damit zukünftige Änderungen das Verhalten nicht stillschweigend beschädigen.

Inversion of Control und Dependency Injection ohne unnötigen Aufwand

Ein Microframework gibt Ihnen einen dünnen "Request rein, Response raus"-Kern. Alles andere — Datenbankzugriff, Caching, E-Mail, Drittanbieter-APIs — sollte austauschbar sein. Genau hier helfen Inversion of Control (IoC) und Dependency Injection (DI), ohne Ihre Codebasis in ein Wissenschaftsprojekt zu verwandeln.

IoC in einfachen Worten: Lassen Sie Ihren Code nicht "einkaufen" gehen

Wenn ein Feature eine Datenbank braucht, ist es verlockend, sie direkt im Feature zu erzeugen ("new database client here"). Der Nachteil: Jeder Ort, der so "einkauft", ist jetzt fest an diesen speziellen DB-Client gebunden.

IoC kehrt das um: Ihr Feature fragt an, was es braucht, und das App-Wiring reicht es rein. Ihr Feature wird dadurch wiederverwendbarer und leichter änderbar.

DI: Teile einstecken statt sie fest zu verdrahten

Dependency Injection bedeutet einfach, Abhängigkeiten hereinzureichen statt sie intern zu erstellen. In einem Microframework-Setup geschieht das oft beim Start:

- Erstellen Sie die realen Komponenten (Datenbank, HTTP-Client, Logger)

- Reichen Sie sie an Ihre Route-Handler/Services weiter

- Halten Sie dieses Wiring an einem vorhersehbaren Ort

Sie benötigen keinen großen DI-Container, um die Vorteile zu erhalten. Beginnen Sie mit einer einfachen Regel: Erzeuge Abhängigkeiten an einer Stelle und reiche sie nach unten weiter.

Praktischer Ansatz: Schnittstellen + Adapter um Storage und APIs

Um Komponenten austauschbar zu machen, definieren Sie "was gebraucht wird" als kleine Schnittstelle und schreiben Adapter für konkrete Tools.

Beispielmuster:

UserRepository (Interface): findById, create, listPostgresUserRepository (Adapter): implementiert diese Methoden mit PostgresInMemoryUserRepository (Adapter): implementiert die gleichen Methoden für Tests

Ihre Business-Logik kennt nur UserRepository, nicht Postgres. Ein Austausch der Speicherung wird so zur Konfigurationsfrage, nicht zum Rewrite.

Dasselbe gilt für externe APIs:

PaymentsGateway-InterfaceStripePaymentsGateway-AdapterFakePaymentsGateway für lokale Entwicklung

Konfiguration zentral und vorhersehbar halten

Microframeworks machen es leicht, Konfiguration versehentlich zu verstreuen. Widerstehen Sie dem.

Ein wartbares Muster ist:

- ein Konfigurationsmodul, das Umgebungsvariablen einmal liest

- eine Composition-Root (Startup-Datei), die den Abhängigkeitsgraphen baut

- Routen, die bereits verdrahtete Services erhalten

Das gibt Ihnen das Hauptziel: Komponenten austauschen, ohne die App umzuschreiben. Datenbankwechsel, Austausch eines API-Clients oder Einführung einer Queue wird so zu einer kleinen Änderung in der Wiring-Schicht — der Rest des Codes bleibt stabil.

Gängige Muster, die Microframeworks unterstützen

Refaktorieren ohne Angst

Probiere Refactorings sicher mit Snapshots und Rollback aus.

Microframeworks zwingen nicht zu einer "eine wahre Art" Ihre Codebasis zu strukturieren. Stattdessen liefern sie Routing, Request/Response-Handling und wenige Extension-Points — so können Sie Muster wählen, die zu Teamgröße, Produktreife und Änderungsfrequenz passen.

Layered (Controller / Service / Repository)

Das vertraute, einfache Setup: Controller kümmern sich um HTTP, Services kapseln Business-Regeln und Repositories sprechen mit der Datenbank.

Passt gut, wenn Ihre Domäne überschaubar ist, das Team klein bis mittelgroß ist und Sie vorhersehbare Orte für Code wollen. Microframeworks unterstützen das natürlich: Routen mapen zu Controllern, Controller rufen Services auf und Repositories werden via leichter manueller Komposition verdrahtet.

Hexagonal (Ports-and-Adapters)

Hexagonale Architektur eignet sich, wenn Ihr System länger leben soll als heutige Entscheidungen — DB, Message-Bus, Drittanbieter-APIs oder sogar die UI.

Microframeworks funktionieren gut hier, weil die "Adapter"-Schicht oft Ihre HTTP-Handler plus einer dünnen Übersetzungsebene in Domain-Commands ist. Ihre Ports sind Interfaces in der Domain, und Adapter implementieren sie (SQL, REST-Clients, Queues). Das Framework bleibt an der Peripherie, nicht im Zentrum.

Modular Monolith (Feature-Module mit Grenzen)

Wenn Sie Microservice-ähnliche Klarheit ohne den betrieblichen Overhead wollen, ist ein modularer Monolith eine starke Option. Sie behalten eine einzige deploybare Einheit, teilen sie aber intern in Feature-Module (z. B. Billing, Accounts, Notifications) mit expliziten öffentlichen APIs.

Microframeworks erleichtern das, weil sie nicht automatisch alles verdrahten: Jedes Modul kann eigene Routen, Abhängigkeiten und Datenzugriffe registrieren, sodass Grenzen sichtbar bleiben und nicht versehentlich überschritten werden.

Minimale Einschränkungen, maximale Absicht

Über alle drei Muster bleibt der Vorteil derselbe: Sie wählen die Regeln — Ordnerstruktur, Abhängigkeitsrichtung und Modulgrenzen — während das Microframework eine kleine, stabile Oberfläche bereitstellt, an die Sie andocken.

Microframeworks machen es einfach, klein zu starten und flexibel zu bleiben, beantworten aber nicht die größere Frage: Welche "Form" soll Ihr System haben? Die richtige Wahl hängt weniger von Technologie ab und mehr von Teamgröße, Release-Takt und wie schmerzhaft Koordination geworden ist.

Kurzer Vergleich: Monolith, modularer Monolith, Microservices

Ein Monolith wird als eine deploybare Einheit ausgeliefert. Er ist häufig der schnellste Weg zu einem funktionierenden Produkt: ein Build, ein Log-Set, ein Ort zum Debuggen.

Ein modularer Monolith ist weiterhin eine deploybare Einheit, intern aber in klare Module getrennt (Packages, Bounded Contexts, Feature-Ordner). Das ist oft der beste "nächste Schritt", wenn die Codebasis wächst — besonders mit Microframeworks, wo Module explizit bleiben können.

Microservices teilen die Deployables in mehrere Services. Das kann Kopplung zwischen Teams reduzieren, vervielfacht aber den betrieblichen Aufwand.

Service-Grenzen: Wann splitten (und wann nicht)

Splitten Sie, wenn eine Grenze schon real in Ihrer Arbeit ist:

- Unterschiedliche Teams müssen unabhängig releasen.

- Ein Modul hat eigenständiges Datenbesitzrecht und eigene Regeln (nicht nur andere Endpoints).

- Skalierungsanforderungen sind wirklich unterschiedlich (z. B. schwere Hintergrundverarbeitung vs. leichte Reads).

Vermeiden Sie Splits, wenn es hauptsächlich Bequemlichkeit ist ("dieser Ordner ist groß") oder Services dieselben DB-Tabellen teilen müssten. Das ist ein Zeichen, dass Sie noch keine stabile Grenze gefunden haben.

API-Gateways und Shared-Libraries: Pro und Kontra

Ein API-Gateway kann Clients vereinfachen (ein Einstiegspunkt, zentrale Auth/Rate-Limiting). Nachteil: Es kann zum Engpass und Single Point of Failure werden, wenn es zu schlau wächst.

Shared Libraries beschleunigen Entwicklung (gemeinsame Validierung, Logging, SDKs), schaffen aber versteckte Kopplung. Müssen mehrere Services gleichzeitig updaten, haben Sie einen verteilten Monolithen rekonstruiert.

Betriebskosten, die Sie einplanen müssen

Microservices bringen laufende Kosten: mehr Deploy-Pipelines, Versionierung, Service-Discovery, Monitoring, Tracing, Incident Response und On-Call-Rotationen. Wenn Ihr Team diese Maschinerie nicht komfortabel betreiben kann, ist ein modularer Monolith mit Microframework-Bausteinen oft die sicherere Architektur.

Praktisches Blaupausenbeispiel: Ein wartbares Microframework-Setup

Ein Microframework schenkt Ihnen Freiheit, aber Wartbarkeit müssen Sie gestalten. Ziel ist, die "maßgeschneiderten" Teile leicht auffindbar, leicht austauschbar und schwer zu missbrauchen zu machen.

1) Mit einer sauberen, unspektakulären Projektstruktur starten

Wählen Sie eine Struktur, die Sie in einer Minute erklären können und mit Code-Reviews durchsetzen. Eine praktische Aufteilung ist:

app/ (Composition Root: verdrahtet Module)modules/ (Business-Capabilities)transport/ (HTTP-Routing, Request/Response-Mapping)shared/ (Cross-Cutting-Utilities: Config, Logging, Fehler-Typen)tests/

Behalten Sie konsistente Benennung: Modul-Ordner nutzen Nomen (billing, users) und Einstiegspunkte sind vorhersehbar (index, routes, service).

2) Modulverantwortung und öffentliche APIs definieren

Behandeln Sie jedes Modul wie ein kleines Produkt mit klaren Grenzen:

- Eine kleine öffentliche Oberfläche exposen (z. B.

modules/users/public.ts)

- Interna privat halten (

modules/users/internal/*)

- Ownership dokumentieren ("wer genehmigt Änderungen") und Erwartungen (SLAs, Datenregeln)

Vermeiden Sie "reach-through"-Imports wie modules/orders/internal/db.ts von einem anderen Modul. Wenn ein anderer Teil es braucht, promoten Sie es zur öffentlichen API.

3) Observability von Anfang an hinzufügen

Auch kleine Services brauchen Sichtbarkeit:

- Strukturierte Logs mit Request-IDs

- Ein kleines Metrics-Set (Latenz, Fehlerquote, wichtige Business-Counter)

- Tracing-Hooks, wenn Sie ausgehende Calls (HTTP, DB, Queue) machen

Legen Sie das in shared/observability ab, sodass jeder Route-Handler dieselben Konventionen nutzt.

4) Validierung und Fehlerantworten standardisieren

Machen Sie Fehler für Clients vorhersehbar und für Menschen leicht zu debuggen. Definieren Sie eine Fehlerform (z. B. code, message, details, requestId) und einen Validierungsansatz (Schema pro Endpoint). Zentralisieren Sie die Abbildung interner Exceptions auf HTTP-Antworten, damit Handler auf Business-Logik fokussiert bleiben.

Wo Koder.ai passt (wenn Sie Geschwindigkeit ohne Lock-in wollen)

Wenn Ihr Ziel ist, schnell voranzukommen und gleichzeitig eine Microframework-ähnliche Architektur explizit zu halten, kann Koder.ai als Scaffold- und Iterationstool nützlich sein, weniger als Ersatz für gutes Design. Beschreiben Sie Modulgrenzen, Middleware-Stack und Fehlerformat im Chat, generieren Sie eine funktionierende Basis-App (z. B. React-Frontend mit Go + PostgreSQL Backend) und verfeinern Sie dann bewusst das Wiring.

Zwei Funktionen passen besonders gut zur Arbeit an kundenspezifischer Architektur:

- Planning Mode, um Struktur (Module, Ports/Adapters, Route-Groups) vor dem Generieren abzustimmen.

- Snapshots und Rollback, um architektonische Experimente (DI einführen, Modul extrahieren, Queue hinzufügen) sicher auszuprobieren.

Da Koder.ai Source-Code-Export unterstützt, behalten Sie Besitz der Architektur und entwickeln sie in Ihrem Repo wie bei einem handgebauten Microframework-Projekt weiter.

Teststrategien, die maßgeschneiderte Architekturen schützen

Baue nur das, was du brauchst

Iteriere Authentifizierung, Validierung und Observability als explizite Module, nicht als Magie.

Microframework-basierte Systeme können sich "handmontiert" anfühlen — Tests sind dann weniger ein Framework-Thema und mehr Schutz für die Nahtstellen zwischen Teilen. Ziel ist Vertrauen, ohne jede Änderung in einen vollständigen End-to-End-Lauf zu verwandeln.

Unit vs. Integration: Worauf priorisieren

Starten Sie mit Unit-Tests für Business-Regeln (Validierung, Preisberechnung, Berechtigungslogik), weil sie schnell sind und Fehler präzise lokalisieren.

Investieren Sie dann in eine kleinere Anzahl hochpriorisierter Integrationstests, die das Wiring abdecken: Routing → Middleware → Handler → Persistence-Boundary. Diese fangen subtile Bugs, die beim Zusammenspiel entstehen.

Middleware und Request-Handler effektiv testen

Middleware verbirgt oft Cross-Cutting-Verhalten (Auth, Logging, Rate Limits). Testen Sie sie wie eine Pipeline:

- Bauen Sie einen minimalen Request-Kontext.

- Führen Sie die Middleware mit einem "next handler" aus, der aufzeichnet, was er empfängt.

- Prüfen Sie Seiteneffekte (z. B. hinzugefügte Header) und Kontrollfluss (z. B. Request wird bei fehlender Auth geblockt).

Für Handler testen Sie bevorzugt die öffentliche HTTP-Form (Statuscodes, Header, Response-Body) statt interner Funktionsaufrufe. Das hält Tests stabil, wenn sich Interna ändern.

Externe Dienste mit DI oder Fakes isolieren

Nutzen Sie DI (oder einfache Konstruktorparameter), um reale Abhängigkeiten gegen Fakes zu tauschen:

- Fake-Email-/Payment-Clients, um Netzwerkanrufe zu vermeiden

- In-Memory-Repositories für Unit-Tests

- Eine lokale DB-Container-Instanz für einige Integrationstests, die Queries validieren

Vertragstests, wenn Teams wachsen

Wenn mehrere Services oder Teams von einer API abhängen, fügen Sie Contract Tests hinzu, die Request/Response-Erwartungen absichern. Provider-seitige Vertragstests stellen sicher, dass Sie Konsumenten nicht versehentlich brechen, selbst wenn sich Microframework-Setup und interne Module entwickeln.

Trade-Offs und Fallstricke

Microframeworks geben Ihnen Freiheit, aber Freiheit ist nicht automatisch Klarheit. Die Hauptgefahren treten später auf — wenn das Team wächst, die Codebasis zunimmt und "temporäre" Entscheidungen dauerhaft werden.

Flexibilität kann in Inkonsistenz kippen

Bei weniger eingebauten Konventionen können zwei Teams dieselbe Funktion in unterschiedlichem Stil implementieren (Routing, Fehlerhandling, Response-Formate, Logging). Diese Inkonsistenz verlangsamt Reviews und erschwert Onboarding.

Eine einfache Leitplanke hilft: Schreiben Sie ein kurzes "Service Template"-Dokument (Projektstruktur, Namensgebung, Fehlerformat, Logging-Felder) und erzwingen Sie es mit einem Starter-Repo und ein paar Lints.

Versteckte Kopplung und utils/-Wucher

Microframework-Projekte starten oft sauber und sammeln dann einen utils/-Ordner, der stillschweigend zu einem zweiten Framework wird. Wenn Module Helfer, Konstanten und globalen Zustand teilen, verschwimmen Grenzen und Änderungen führen zu überraschenden Fehlern.

Bevorzugen Sie explizite Shared-Pakete mit Versionierung oder halten Sie das Teilen minimal: Typen, Schnittstellen und gut getestete Primitiven. Wenn ein Helfer Geschäftsregeln benötigt, gehört er wahrscheinlich in ein Domain-Modul, nicht in utils.

Sicherheitslücken beim eigenen Zusammenschrauben von Auth und Validierung

Wenn Sie Auth, Autorisierung, Input-Validierung und Rate Limiting manuell verdrahten, ist es leicht, eine Route zu vergessen, Middleware zu übersehen oder nur "Happy-Path"-Inputs zu validieren.

Zentralisieren Sie Sicherheitsdefaults: sichere Header, konsistente Auth-Prüfungen und Validierung an der Peripherie. Fügen Sie Tests hinzu, die behaupten, dass geschützte Endpunkte tatsächlich geschützt sind.

Ungeplante Middleware-Layer erhöhen Overhead — besonders, wenn mehrere Middlewares Bodies parsen, Speicher abfragen oder Logs serialisieren.

Halten Sie Middleware klein und messbar. Dokumentieren Sie die Standard-Reihenfolge und prüfen Sie neue Middleware auf Kosten. Wenn Sie Bloat vermuten, profilieren Sie Anfragen und entfernen Sie redundante Schritte.

Ein einfacher Entscheidungsleitfaden zur Architekturwahl

Über Web-APIs hinaus

Erweitere dasselbe Backend um eine Flutter-Mobile-App, wenn du bereit bist.

Microframeworks bieten Optionen — aber Optionen brauchen einen Entscheidungsprozess. Ziel ist nicht die "beste" Architektur, sondern eine Form, die Ihr Team bauen, betreiben und ändern kann, ohne Drama.

Schritt 1: Eine schnelle Checkliste durchführen

Bevor Sie zwischen Monolith und Microservices wählen, beantworten Sie:

- Teamgröße und Fähigkeiten: Können Sie realistisch mehrere deploybare Services betreiben (On-Call, CI/CD, Observability) oder brauchen Sie eine einfachere Runtime?

- Deadlines: Wenn Geschwindigkeit oberste Priorität hat, starten Sie mit weniger beweglichen Teilen und verschieben Sie Splits.

- Compliance und Sicherheit: Audits, Datenresidenz und Zugriffsregeln diktieren oft Struktur stärker als Performance.

Wenn Sie unsicher sind, defaulten Sie auf einen modularen Monolithen mit Microframework. Er hält Grenzen klar und bleibt gleichzeitig einfach auszuliefern.

Schritt 2: Konventionen früh wählen (und aufschreiben)

Microframeworks erzwingen Konsistenz nicht für Sie, also legen Sie Konventionen früh fest:

- Routing-Stil (RESTful Resources vs. Action-Routes)

- Ordnerlayout (nach Feature vs. nach technischer Schicht)

- Konsistentes Fehlerformat (damit Clients zuverlässig mit Fehlern umgehen können)

Eine einseitige "Service Contract"-Datei in /docs reicht oft aus.

Schritt 3: Ihre Must-Have-Module festlegen

Starten Sie mit Cross-Cutting-Stücken, die Sie überall brauchen:

- Authentifizierung/Autorisierung

- Logging und Request-Tracing

- Input-Validierung und Fehlerbehandlung

Behandeln Sie diese als Shared-Module, nicht als kopierte Snippets.

Schritt 4: Vierteljährlich neu bewerten

Architekturen sollten sich mit Anforderungen ändern. Überprüfen Sie vierteljährlich, welche Deploys langsamer werden, welche Teile unterschiedlich skalieren und was am häufigsten bricht. Wenn eine Domäne zum Engpass wird, ist das Ihr Kandidat zum Split — nicht das ganze System.

Beispielhafte Evolution: Wie eine maßgeschneiderte Architektur wächst

Ein Microframework-Setup startet selten "fertig designt". Meist beginnt es mit einer API, einem Team und einem engen Zeitplan. Der Wert zeigt sich, wenn das Produkt wächst: neue Features kommen, mehr Menschen berühren den Code und Ihre Architektur muss dehnbar sein, ohne zu reißen.

Phase 1: Eine einzelne API mit wenigen Routen

Sie starten mit einem minimalen Service: Routing, Request-Parsing und einem DB-Adapter. Die meiste Logik lebt nahe an den Endpoints, weil es schneller ist.

Phase 2: Features werden zu Modulen

Mit Auth, Payments, Notifications und Reporting trennen Sie diese in Module (Ordner/Packages) mit klaren öffentlichen Schnittstellen. Jedes Modul besitzt seine Modelle, Business-Regeln und Datenzugriffe und exponiert nur, was andere Module brauchen.

Phase 3: Cross-Cutting-Concerns in Middleware

Logging, Auth-Prüfungen, Rate Limiting und Request-Validierung wandern in Middleware, damit jeder Endpoint konsistent verhält. Weil Reihenfolge wichtig ist, sollten Sie sie dokumentieren.

Was Sie dokumentieren sollten, damit Wachstum vorhersehbar bleibt

Dokumentieren Sie:

- Modulgrenzen: was jedes Modul besitzt und was es nicht berühren darf

- Middleware-Reihenfolge: was zuerst läuft, was zuletzt und warum

- SLAs/Erwartungen: Latenzziele, Fehlerbudgets und Abhängigkeitsverträge (anfangs auch informell)

Signale, dass es Zeit ist zu refaktorisieren oder Services zu splitten

Refaktorieren Sie, wenn Module zu viele Interna teilen, Build-Zeiten deutlich langsamer werden oder kleine Änderungen Änderungen in vielen Modulen erfordern.

Erwägen Sie Servicesplits, wenn Teams durch gemeinsame Deploys blockiert sind, Teile unterschiedlich skalieren müssen oder eine Integrationsgrenze sich bereits wie ein eigenes Produkt verhält.

Fazit und nächste Schritte

Microframeworks eignen sich, wenn Sie die Anwendung um Ihre Domäne herum formen wollen statt um einen vorgegebenen Stack. Sie passen besonders zu Teams, die Klarheit über Bequemlichkeit stellen: Sie sind bereit, ein paar Bausteine bewusst zu wählen (und zu pflegen) im Austausch für eine Codebasis, die verständlich bleibt, wenn Anforderungen sich ändern.

Wichtige Erkenntnisse, um auf Kurs zu bleiben

Ihre Flexibilität zahlt sich nur aus, wenn Sie sie mit ein paar Gewohnheiten schützen:

- Grenzen zuerst: Legen Sie fest, was zusammengehört (Module/Services) und was nicht über die Grenze laufen darf.

- Module statt Magie: Bevorzugen Sie kleine, explizite Komponenten mit klaren Verantwortlichkeiten und minimalem Shared State.

- Konsistenz schlägt Kreativität: Standardisieren Sie Request-/Response-Formate, Fehlerbehandlung, Logging-Felder und Konfigurationsmuster.

- Tests sind Ihr Sicherheitsnetz: Sobald Sie die Architektur anpassen, halten Tests Refactorings sicher und Integrationen vorhersehbar.

Nächste Schritte für diese Woche

Starten Sie mit zwei leichten Artefakten:

- Modul-Map entwerfen: Listen Sie Ihre Kernmodule, deren öffentliche Schnittstellen und erlaubte Abhängigkeiten auf.

- Middleware-Stack entwerfen: Schreiben Sie die Reihenfolge und den Zweck jeder Middleware (Auth, Validierung, Rate Limiting, Tracing, Fehlerbehandlung) sowie welche Daten in den Request-Context geschrieben werden dürfen.

Dokumentieren Sie Entscheidungen kurz — auch kurze Notizen helfen. Legen Sie eine "Architecture Decisions"-Seite im Repo an und prüfen Sie sie regelmäßig, damit gestrige Abkürzungen nicht zu heutigen Beschränkungen werden.