Warum Multi-Region für Datenresidenz wichtig ist

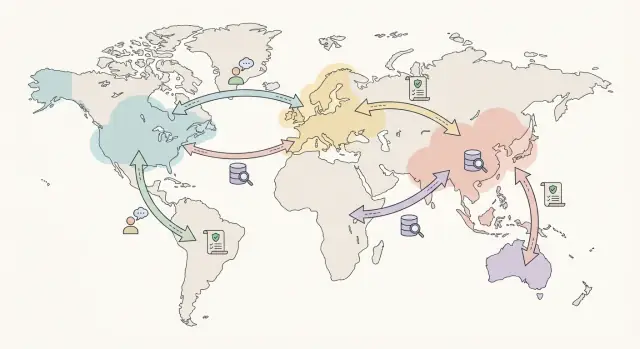

Fragen zur Datenresidenz beginnen meist mit einer einfachen Kundenanfrage: „Können Sie unsere Daten in unserem Land halten?“ Schwierig wird es, weil deren Nutzer, Administratoren und Support-Teams global verteilt sein können. Multi-Region-Hosting ist der Weg, lokale Speicheranforderungen zu erfüllen, ohne den Alltagsbetrieb zu blockieren.

Diese Entscheidung beeinflusst drei praktische Bereiche:

- Wo Daten gespeichert werden (Datenbanken, Datei-Uploads, Logs, Backups)

- Wo Daten verarbeitet werden (App-Server, Hintergrundjobs, Analytics, KI-Funktionen)

- Wer darauf zugreifen kann (Ihr Personal, Auftragnehmer, Cloud-Betreiber) und von wo aus

Wenn einer dieser Punkte außerhalb der vereinbarten Region stattfindet, kann trotzdem ein grenzüberschreitender Transfer vorliegen, selbst wenn die Hauptdatenbank „lokal“ bleibt.

Die zu erwartenden Kompromisse

Multi-Region-Setups helfen bei der Compliance, sind aber nicht kostenlos. Sie tauschen Einfachheit gegen Kontrolle. Kosten steigen (mehr Infrastruktur und Monitoring). Auch die Komplexität steigt (Replikation, Failover, regionsspezifische Konfiguration). Die Performance kann leiden, weil Sie eventuell Anfragen und Verarbeitung innerhalb einer Region halten müssen, anstatt den nächstgelegenen Server weltweit zu nutzen.

Ein übliches Beispiel: Ein EU-Kunde möchte EU-only Speicherung, aber die Hälfte seiner Belegschaft sitzt in den USA. Wenn US-basierte Admins sich einloggen und Exporte ausführen, wirft das Zugriffs- und Transferfragen auf. Eine saubere Lösung legt fest, was in der EU bleibt, was remote zugänglich ist und welche Schutzmaßnahmen gelten.

Typische Auslöser für das Thema

Die meisten Teams denken über Hosting-Regionen nach, wenn eines der folgenden Ereignisse eintritt:

- Enterprise-Beschaffung verlangt Residency-Verpflichtungen in Verträgen und Security-Reviews

- Regulierte Branchen (Gesundheit, Finanzen, Bildung) erfordern strengere Kontrollen und Audit-Trails

- Öffentliche Auftraggeber verlangen In-Country-Hosting oder genehmigte Standorte

- Grenzüberschreitende Regeln und interne Richtlinien begrenzen, wo personenbezogene oder sensitive Daten gespeichert oder verarbeitet werden dürfen

Wichtige Begriffe: Residency, Transfers, Zugriff und Verarbeitung

Datenresidenz ist der Ort, an dem Ihre Daten im Ruhezustand liegen. Denken Sie an Datenbankdateien, Objektspeicher und Backups auf Festplatten in einem bestimmten Land oder einer Cloud-Region.

Manche vermischen Residency mit Datenzugriff und Datenübertragung. Zugriff bezieht sich darauf, wer die Daten lesen oder ändern kann (z. B. ein Support-Ingenieur in einem anderen Land). Transfer beschreibt, wohin Daten reisen (z. B. ein API-Aufruf, der Grenzen überschreitet). Sie können Residency-Regeln einhalten und trotzdem Transferregeln verletzen, wenn Daten routinemäßig an eine andere Region für Analytics, Monitoring oder Support gesendet werden.

Verarbeitung ist, was Sie mit den Daten tun: speichern, indexieren, durchsuchen, trainieren oder Berichte erzeugen. Verarbeitung kann an einem anderen Ort stattfinden als Speicherung, daher fragen Compliance-Teams meist nach beidem.

Um die Diskussionen konkret zu machen, gruppieren Sie Ihre Daten in einige alltägliche Kategorien: Kundeninhalte (Dateien, Nachrichten, Uploads), Konto- und Abrechnungsdaten, Metadaten (IDs, Zeitstempel, Konfiguration), Betriebsdaten (Logs und Security-Events) und Wiederherstellungsdaten (Backups und Replikate).

Bei Reviews werden Sie fast immer zwei Dinge gefragt: wo jede Kategorie gespeichert ist und wohin sie möglicherweise gelangt. Kunden fragen oft auch, wie menschlicher Zugriff kontrolliert wird.

Ein praktisches Beispiel: Ihre Hauptdatenbank steht in Deutschland (Speicherung), aber Ihr Error-Tracking ist in den USA (Transfer). Selbst wenn Kundeninhalte Deutschland nie verlassen, können Logs Nutzer-IDs oder Request-Ausschnitte enthalten, die das tun. Deshalb verdienen Logs und Analytics eine eigene Zeile in Ihrer Dokumentation.

Beim Dokumentieren sollten Sie folgende Fragen beantworten:

- Wo ist die Primärspeicherung und wo liegen Backups?

- Welche Dienste erhalten Kopien (CDN, Analytics, Monitoring, E-Mail)?

- Wer kann Daten zugreifen, von wo und unter welcher Genehmigung?

- Welche Verarbeitung findet außerhalb der Residency-Region statt, falls vorhanden?

- Wie lange wird jeder Datentyp aufbewahrt?

Klare Begriffe von Anfang an sparen Zeit später, besonders wenn Kunden eine einfache, selbstsichere Erklärung wollen.

Beginnen Sie mit einem einfachen Inventar von Daten und Systemen

Bevor Sie Regionen wählen, schreiben Sie auf, welche Daten Sie haben und wo sie Ihre Architektur berühren. Das klingt grundlegend, ist aber der schnellste Weg, Überraschungen wie „wir dachten, es bleibt in der Region“ zu vermeiden.

Starten Sie mit Datentypen, nicht mit Gesetzen. Die meisten Produkte behandeln eine Mischung: Kundenkontodaten (PII), Zahlungsdaten (oft tokenisiert, aber sensibel), Support-Konversationen und Produkttelemetrie wie Logs und Events. Nehmen Sie auch abgeleitete Daten mit auf, wie Reports, Analytics-Tabellen und KI-generierte Zusammenfassungen.

Listen Sie als Nächstes jedes System auf, das diese Daten sehen oder speichern kann. Das umfasst normalerweise App-Server, Datenbanken, Objektspeicher für Uploads, E-Mail- und SMS-Anbieter, Fehlerüberwachung, Support-Tools und CI/CD- oder Admin-Konsolen. Wenn Sie Snapshots, Backups oder Exporte nutzen, behandeln Sie diese als separate Datenspeicher.

Erfassen Sie den Lebenszyklus in klarer Sprache: wie Daten erfasst werden, wo sie gespeichert sind, welche Verarbeitung stattfindet (Suche, Abrechnung, Moderation), mit wem sie geteilt werden (Vendoren, interne Teams), wie lange sie aufbewahrt werden und wie die Löschung tatsächlich funktioniert (inklusive Backups).

Halten Sie das Inventar nutzbar. Eine kleine Checkliste reicht oft: Datentyp, System, Region (Speicherung und Verarbeitung), was Bewegung auslöst (Benutzeraktion, Hintergrundjob, Support-Anfrage) und Aufbewahrung.

Kartieren Sie Ihre Datenflüsse, bevor Sie Regionen wählen

Bevor Sie Standorte festlegen, brauchen Sie ein einfaches Bild davon, wohin Daten tatsächlich gehen. Regionsplanung kann allein an der Dokumentation scheitern, wenn Sie den Pfad personenbezogener Daten nicht einem Kunden oder Auditor erklären können.

Beginnen Sie mit einem Diagramm in Alltagssprache. Eine Seite reicht. Schreiben Sie es wie eine Geschichte: Ein Nutzer meldet sich an, nutzt die App, Daten werden gespeichert und unterstützende Systeme zeichnen auf, was passiert ist. Beschriften Sie dann jeden Schritt mit zwei Angaben: wo es läuft (Region oder Land) und ob die Daten ruhen (gespeichert) oder in Bewegung sind (transit).

Hören Sie nicht beim Happy Path auf. Überraschende Abläufe sind oft operationelle: ein Support-Mitarbeiter öffnet ein Ticket mit Screenshot, eine Incident-Response-Session mit temporärem Zugriff, ein Datenbank-Restore aus Backups oder ein Export für einen Kunden.

Eine schnelle Methode, die Karte ehrlich zu halten, ist die Abdeckung von:

- App-Traffic und was geloggt wird

- Primärspeicherung plus Backups und Snapshots

- Observability (Logs, Traces, Fehlermeldungen) und Aufbewahrung

- Menschlicher Zugriff (Support, Admin-Tools, Incident-Response) und Genehmigungen

- Datenbewegungen (Exporte, Importe, Restores, Replikation)

Fügen Sie Dritte hinzu, selbst wenn sie klein erscheinen. Zahlungen, E-Mail-Zustellung, Analytics und Support-Tools verarbeiten oft Identifikatoren. Notieren Sie, welche Daten sie erhalten, wo sie sie verarbeiten und ob Sie deren Region wählen können.

Sobald die Karte klar ist, wird die Regionsauswahl zum Matching, nicht zum Raten.

Wie Sie Regionen wählen, die Residency-Anforderungen erfüllen

Von Docs zur laufenden App

Setzen Sie Ihren Residency-Plan in eine funktionierende Web-App um, indem Sie mit Koder.ai chatten.

Starten Sie mit der Regel, nicht mit der Cloud-Landkarte. Fragen Sie, was Ihre Kunden oder Regulatoren tatsächlich verlangen: In welchem Land (oder in welchem Set von Ländern) müssen die Daten bleiben, welche Orte sind ausdrücklich ausgeschlossen und ob es enge Ausnahmen gibt (z. B. Support-Zugriff aus einem anderen Land).

Eine zentrale Entscheidung ist, wie streng die Grenze ist. Manche Programme verlangen Single-Country-only: Speicherung, Backups und Admin-Zugriff innerhalb eines Landes. Andere erlauben ein größeres Gebiet (z. B. eine Wirtschaftszone), solange Sie zeigen können, wo Daten gespeichert sind und wer darauf zugreifen kann.

Eine praktische Checkliste

Bevor Sie sich binden, prüfen Sie jede Kandidatenregion gegen reale Einschränkungen:

- Residency-Fit: Liegt die Region in der erlaubten Geographie und sind Abhängigkeiten außerhalb (Monitoring, Logging, E-Mail, Analytics)?

- Service-Fit: Sind die verwalteten Dienste verfügbar, die Sie benötigen (Datenbank, Objektspeicher, Load Balancer, Key Management, Private Networking)?

- Datenkontrollen: Können Sie Verschlüsselungsschlüssel in-Region halten, Admin-Zugriffe begrenzen und nachweisen, wo Backups/Snapshots liegen?

- Resilienz-Plan: Können Sie failovern, ohne die erlaubte Grenze zu verlassen?

- Operative Realität: Kann Ihr Team damit arbeiten, ohne dass „jeder braucht Produktionszugang von überall“ zur Norm wird?

Nähe bleibt wichtig, aber sie kommt an zweiter Stelle. Wählen Sie die nächstgelegene konforme Region zu Ihren Nutzern für die Performance. Steuern Sie dann den Betrieb über Prozesse und Zugriffskontrollen (rollenbasierter Zugriff, Genehmigungen, Break-Glass-Konten), statt Daten dorthin zu verschieben, wo es am einfachsten zu managen ist.

Schreiben Sie abschließend die Entscheidung nieder: die erlaubte Grenze, ausgewählte Regionen, Failover-Plan und welche Daten die Region verlassen dürfen (falls vorhanden). Diese eine Seite spart Stunden bei Fragebögen.

Latenz vernünftig halten, ohne die Residency zu brechen

Latenz ist größtenteils Physik und wie oft Sie Daten anfordern. Entfernung zählt, aber auch zusätzliche Datenbank-Roundtrips, Netzwerk-Routing und Kaltstarts bei Skalierung.

Messen Sie zuerst, bevor Sie etwas ändern. Wählen Sie 3–5 Schlüsselaktionen (Login, Dashboard laden, Bestellung erstellen, Suche, Berichtsexport). Verfolgen Sie p50 und p95 aus den relevanten Geografien. Bewahren Sie diese Zahlen, um Vergleiche über Releases zu ziehen.

Eine einfache Regel: Halten Sie geschützte Daten und Pfade, die sie berühren, lokal, und machen Sie alles andere global-freundlich. Die größten Performance-Gewinne kommen oft davon, cross-region chatter zu reduzieren.

Lese- und Schreibpfade lokal halten

Wenn ein Nutzer in Deutschland Daten hat, die in der EU bleiben müssen, zielen Sie darauf, App-Server, Primärdatenbank und Hintergrundjobs für diesen Tenant in der EU zu betreiben. Vermeiden Sie es, Auth- und Session-Checks bei jeder Anfrage in eine andere Region zu schieben. Reduzieren Sie chatty APIs, indem Sie weniger Datenbankaufrufe pro Seite machen.

Caching hilft, aber achten Sie darauf, wo der Cache liegt. Cache öffentliche oder nicht-sensitive Inhalte global. Tenant-spezifische oder regulierte Daten bleiben in der erlaubten Region. Batch-Verarbeitung kann ebenfalls helfen: ein geplanter Batch ist besser als dutzende kleine Cross-Region-Anfragen.

Ziele setzen und „schnell“ von „okay“ trennen

Nicht alles braucht dieselbe Geschwindigkeit. Behandeln Sie Login und Kern-Save-Aktionen als „müssen sich sofort anfühlen“. Reports, Exporte und Analytics können langsamer sein, wenn Sie das erwarten.

Statische Assets sind meist der einfachste Gewinn. Liefern Sie JavaScript-Bundles und Bilder über globale Delivery nahe bei den Nutzern aus, während APIs und personenbezogene Daten in der Residency-Region bleiben.

Architektur-Patterns, die in Multi-Region funktionieren

Der sicherste Ausgangspunkt ist ein Design, das Kundendaten klar in einer Region verankert, Ihnen aber trotzdem eine Wiederherstellungsoption bietet.

Active-passive vs. active-active

Active-passive ist meist leichter für Auditoren und Kunden zu erklären. Eine Region ist primär für einen Tenant, und eine sekundäre Region wird nur bei Failover oder streng kontrolliert für DR genutzt.

Active-active kann Ausfallzeiten reduzieren und lokale Geschwindigkeit erhöhen, stellt aber schwierige Fragen: Welche Region ist die Quelle der Wahrheit, wie verhindern Sie Drift und zählt Replikation selbst als Transfer?

Praktische Auswahl:

- Nutzen Sie active-passive, wenn Residency-Regeln streng sind, Ihr Team klein ist oder die Schreiblast hoch ist.

- Nutzen Sie active-active nur, wenn Sie es wirklich brauchen und Ihr Datenmodell Konflikte oder starke Konsistenz handhaben kann.

- Wenn Kunden über viele Länder verteilt sind, ziehen Sie „aktiv pro Tenant“ in Betracht (jeder Tenant ist in einer Region aktiv) statt eines globalen active-active-Systems.

Optionen zur Datenplatzierung

Für Datenbanken sind regionale Datenbanken pro Tenant am einfachsten zu begründen: Die Daten eines Tenants leben in einer regionalen Postgres-Instanz, mit Kontrollen, die Cross-Tenant-Abfragen erschweren.

Bei vielen kleinen Tenants können Partitionen funktionieren, aber nur, wenn Sie garantieren können, dass Partitionen die Region niemals verlassen und Ihre Tools nicht versehentlich Cross-Region-Abfragen ausführen. Sharding nach Tenant oder Geographie ist oft ein brauchbarer Mittelweg.

Backups und DR brauchen eine explizite Regel. Wenn Backups in-Region bleiben, sind Restores leichter zu rechtfertigen. Wenn Sie Backups in eine andere Region kopieren, dokumentieren Sie die rechtliche Grundlage, Verschlüsselung, Schlüssel-Lokation und wer einen Restore auslösen kann.

Logs und Observability sind typische Orte für versehentliche Transfers. Metriken können oft zentralisiert werden, wenn sie aggregiert und risikoarm sind. Roh-Logs, Traces und Fehler-Payloads können personenbezogene Daten enthalten, also halten Sie sie regional oder redigieren Sie aggressiv.

Schritt-für-Schritt-Rollout-Plan (Pilot bis Produktion)

Rollback-Pfad proben

Verwenden Sie Snapshots und Rollbacks, um sichere Migrationen und schnelle Rücknahmen zu üben.

Behandeln Sie einen Multi-Region-Umzug wie ein Produkt-Release, nicht als Hintergrundinfrastruktur-Änderung. Sie wollen schriftliche Entscheidungen, einen kleinen Pilot und Belege, die Sie in Reviews vorzeigen können.

1) Anforderungen schriftlich fixieren

Halten Sie die Regeln fest: erlaubte Standorte, in-scope Datentypen und wie „gut“ aussieht. Inkludieren Sie Erfolgskriterien wie akzeptable Latenz, Wiederherstellungsziele und was als genehmigter grenzüberschreitender Zugriff zählt (z. B. Support-Logins).

2) Regionsauswahl und Tenant-Routing definieren

Entscheiden Sie, wie jeder Kunde in eine Region platziert wird und wie diese Wahl durchgesetzt wird. Halten Sie es einfach: Neue Tenants haben eine Default-Region, bestehende Tenants bekommen eine explizite Zuordnung und Ausnahmen brauchen Genehmigung. Stellen Sie sicher, dass Routing App-Traffic, Hintergrundjobs und wo Backups/Logs landen abdeckt.

3) Regionale Umgebungen aufbauen und einen Pilot migrieren

Bringen Sie den vollständigen Stack pro Region hoch: App, Datenbank, Secrets, Monitoring und Backups. Migrieren Sie dann einen Pilot-Tenant vollständig, inklusive historischer Daten. Machen Sie vor der Migration einen Snapshot, damit Sie sauber zurückrollen können.

Führen Sie Tests durch, die reale Nutzung nachbilden, und bewahren Sie die Ergebnisse auf:

- Latenz aus Ihren wichtigsten Nutzerstandorten

- Failover-Verhalten und Datenkonsistenz-Erwartungen

- Admin- und Support-Zugriffsüberprüfungen (wer kann was von wo aus)

- Alerts und Audit-Logs, auf die Sie sich in Vorfällen verlassen

- Eine kurze „Kundenfragen“-Checkliste mit klaren Antworten

5) Schrittweise ausrollen mit Rollback-Plan

Verschieben Sie Tenants in kleinen Chargen, führen Sie ein Changelog und beobachten Sie Fehler- und Supportraten. Für jede Migration haben Sie einen vorab genehmigten Rollback-Trigger (z. B. erhöhte Fehlerraten für 15 Minuten) und einen geübten Pfad zurück in die vorherige Region.

Dokumentation, die bei Audits und Kundenfragen hilft

Gutes Hosting-Design kann ein Compliance-Review trotzdem scheitern lassen, wenn Sie es nicht klar erklären können. Behandeln Sie Dokumentation als Teil des Systems: kurz, akkurat und leicht aktuell zu halten.

Beginnen Sie mit einer einseitigen Zusammenfassung, die ein nicht-technischer Prüfer schnell lesen kann. Sagen Sie, welche Daten in-Region bleiben müssen, was die Region verlassen darf und warum (Abrechnung, E-Mail-Zustellung, Threat Detection usw.). Formulieren Sie Ihre Standardhaltung klar: Kundeninhalte bleiben in-Region, außer es gibt eine dokumentierte Ausnahme.

Halten Sie dann zwei unterstützende Artefakte aktuell:

- Ein Datenflussdiagramm mit Systemen und Pfeilen für Datenbewegungen, inklusive Admin- und Support-Zugriffswegen

- Eine Tabelle mit System, Datentyp, Region, Aufbewahrung, wer darauf zugreifen kann und ob verschlüsselt

Fügen Sie eine kurze Betriebsnotiz hinzu, die Backups/Restores (wo Backups leben, Aufbewahrung, wer Restores auslöst) und einen Incident/Support-Prozess (Genehmigungen, Protokollierung, zeitlich begrenzter Zugriff, Kundenbenachrichtigung falls nötig) abdeckt.

Machen Sie die Formulierungen kundenbereit. Ein gutes Muster: „In X gespeichert, in Y verarbeitet, Transfers kontrolliert durch Z.“ Beispiel: „Von Nutzern erzeugte Inhalte werden in der EU-Region gespeichert. Support-Zugriff erfordert Ticket-Genehmigung und wird protokolliert. Aggregierte Metriken können außerhalb der EU verarbeitet werden, enthalten jedoch keine Kundeninhalte.”

Halten Sie Belege nahe bei der Dokumentation. Speichern Sie Region-Config-Screenshots, wichtige Umgebungseinstellungen und einen kleinen Export von Audit-Logs, der Zugriffsfreigaben und etwaige grenzüberschreitende Traffic-Kontrollen zeigt.

Häufige Fehler und Fallen

Code portabel halten

Exportieren Sie Quellcode, wenn Sie tiefere Kontrollen oder eine interne Prüfung benötigen.

Die meisten Probleme betreffen nicht die Hauptdatenbank, sondern das Drumherum: Observability, Backups und menschlicher Zugriff. Diese Lücken sind es auch, die Kunden und Auditoren zuerst ansprechen.

Ein häufiger Fehler ist, Logs, Metriken und Traces als harmlos zu behandeln und sie in eine globale Standardregion zu schicken. Solche Aufzeichnungen enthalten oft Nutzer-IDs, IP-Adressen, Request-Ausschnitte oder Support-Notizen. Wenn App-Daten im Land bleiben müssen, benötigen Observability-Daten in der Regel dieselbe Regel oder eine starke Redaktion.

Ein weiteres Versäumnis sind Backups und DR-Kopien. Teams behaupten Residency basierend darauf, wo Produktion läuft, vergessen aber Snapshots, Replikate und Restore-Tests. Wenn Sie einen EU-Primary und ein US-Backup „nur für den Notfall“ haben, schaffen Sie damit einen Transfer. Stellen Sie sicher, dass Backup-Lokationen, Aufbewahrungsfristen und Restore-Prozesse zu Ihren Zusagen passen.

Zugriff ist die nächste Schwachstelle. Globale Admin-Accounts ohne strenge Kontrollen können Residency in der Praxis brechen, auch wenn die Speicherung korrekt ist. Verwenden Sie Least-Privilege-Rollen, regionsbasierte Zugriffsbeschränkungen, wo möglich, und Audit-Trails, die zeigen, wer was und von wo zugegriffen hat.

Weitere häufige Probleme: Tenants mit unterschiedlichen Residency-Bedürfnissen in derselben Datenbank oder Suchindex mischen, active-active-Designs zu früh aufbauen, bevor Sie sie zuverlässig betreiben können, und "Multi-Region" als Marketingbegriff behandeln statt als durchgesetzte Regeln.

Schnellchecks und nächste Schritte

Bevor Sie Ihre Konfiguration als „fertig“ bezeichnen, führen Sie einen schnellen Durchgang durch, der sowohl Compliance als auch reale Performance abdeckt. Sie sollten zwei Fragen mit Zuversicht beantworten können: Wo liegen regulierte Daten, und was passiert, wenn etwas schiefgeht?

Schnellchecks

Stellen Sie sicher, dass jede Entscheidung auf Ihrem Inventar und Datenfluss-Plan basiert:

- Sie können auf ein klares Inventar verweisen: welche Daten Sie speichern, wo und wer darauf zugreifen kann.

- Ihre Datenflüsse sind Ende-zu-Ende abgebildet (App, Datenbank, Logs, Analytics, Support-Tools) und Sie können jeden Cross-Region-Transfer erklären.

- Regionen wurden nach schriftlichen Kriterien gewählt (rechtliche Anforderungen, Vertrag, operative Notwendigkeit), nicht nur nach Nähe.

- Latenzziele sind in realer Nutzung gemessen, nicht geschätzt.

- Failover wurde getestet und Sie haben bestätigt, wo Backups und Snapshots liegen.

Wenn Sie nicht sicher beantworten können: „Sieht Support jemals Produktionsdaten und von wo?“, sind Sie für einen Kundenfragebogen nicht bereit. Schreiben Sie den Supportzugriffsprozess nieder (Rollen, Genehmigung, Zeitlimits, Protokollierung), damit er reproduzierbar ist.

Nächste Schritte

Wählen Sie ein Kundenprofil und führen Sie einen kleinen Pilotlauf vor einer breiten Ausrollung durch. Wählen Sie ein Profil, das üblich ist und klare Residency-Regeln hat (z. B. "EU-Kunde mit EU-only Speicherung"). Sammeln Sie Belege, die Sie später wiederverwenden können: Regionseinstellungen, Zugriffslogs und Failover-Testresultate.

Wenn Sie schneller bei Deployments und Regionsentscheidungen iterieren möchten, ist Koder.ai (koder.ai) eine Vibe-Coding-Plattform, die Apps aus Chat bauen und deployen kann und Features wie Source-Code-Export sowie Snapshots/Rollback unterstützt — nützlich, wenn Sie Änderungen testen und bei Region-Wechseln schnell wiederherstellen müssen.