Warum DNS für alle Internetnutzer wichtig ist

Jedes Mal, wenn Sie eine Webadresse eintippen, auf einen Link klicken oder eine E‑Mail senden, verlassen Sie sich auf eine einfache Idee: Menschen sollten sich merkbare Namen merken können, während Computer die Arbeit übernehmen, die richtige Maschine zu finden.

DNS löst ein Alltagsproblem: Computer kommunizieren über numerische Adressen (IP‑Adressen) wie 203.0.113.42, aber Menschen wollen keine Zahlensalate auswendig lernen. Sie möchten sich example.com merken, nicht die Adresse, die diese Seite gerade verwendet.

DNS in einem Satz

Das Domain Name System (DNS) ist das „Adressbuch“ des Internets, das menschenfreundliche Domainnamen in IP‑Adressen übersetzt, die Computer zum Verbinden benötigen.

Das klingt nach einer kleinen Aufgabe, doch es ist der Unterschied zwischen einem benutzbaren Internet und einem, das sich wie ein vollständig in Ziffern geschriebenes Telefonbuch anfühlt.

Was Sie in diesem Leitfaden erwarten können

Dies ist eine nicht‑technische Übersicht — kein Netzwerk‑Vorwissen erforderlich. Wir gehen durch:

- Die Grundidee hinter DNS und warum es nötig war

- Die Hauptrollen (Ihr Gerät, DNS‑Resolver und autoritative Server)

- Die Teile, denen Sie tatsächlich begegnen, wenn Sie eine Webseite oder E‑Mail betreiben

- Sicherheits‑ und Vertrauensfragen, die DNS aufwirft (und die Werkzeuge, die helfen)

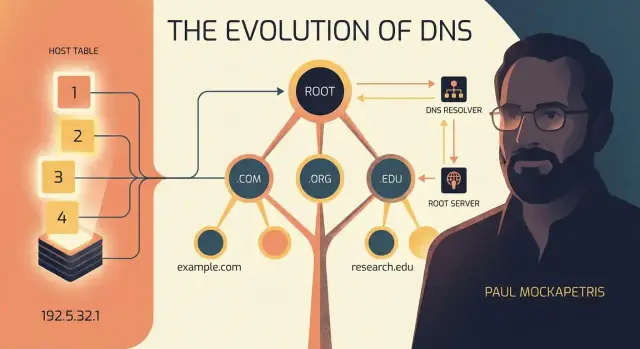

Unterwegs lernen Sie Paul Mockapetris kennen, den Ingenieur, der DNS Anfang der 1980er entwarf. Seine Arbeit war wichtig, weil er nicht nur ein neues Namensformat schuf — er entwarf ein System, das skaliert, als das Internet von einem kleinen Forschungsnetz zu etwas für Milliarden Menschen wurde.

Wenn Sie schon einmal erlebt haben, dass eine Seite „down“ ist, auf eine Domainänderung gewartet haben oder sich gefragt haben, warum E‑Mail‑Einstellungen mysteriöse DNS‑Einträge enthalten, dann haben Sie DNS schon von außen gesehen. Der Rest dieses Artikels erklärt, was hinter den Kulissen passiert — klar und ohne Fachchinesisch.

Vor DNS: Als eine gemeinsame Datei alles benennen musste

Lange bevor jemand eine vertraute Webadresse eintippte, hatten frühe Netze ein einfacheres Problem: Wie erreicht man eine bestimmte Maschine? Computer konnten über IP‑Adressen (Zahlen wie 10.0.0.5) kommunizieren, aber Menschen bevorzugten Hostnamen — kurze Bezeichnungen wie MIT-MC oder SRI-NIC, die leichter zu merken und weiterzugeben waren.

Der ursprüngliche „Namensdienst": HOSTS.TXT

Für das frühe ARPANET war die Lösung eine einzelne gemeinsame Datei namens HOSTS.TXT. Sie war im Wesen eine Nachschlagetabelle: eine Liste von Hostnamen, gepaart mit ihren IP‑Adressen.

Jeder Rechner hielt eine lokale Kopie dieser Datei. Wollte man sich mit einem Rechner per Name verbinden, prüfte das System HOSTS.TXT und fand die entsprechende IP.

Das funktionierte anfangs, weil das Netz klein war, Änderungen relativ selten vorkamen und es einen klaren Ort gab, an dem Updates bezogen wurden.

Warum das nicht mehr funktionierte

Als mehr Organisationen hinzukamen, begann der Ansatz unter dem normalen Wachstum zu leiden:

- Updates wurden konstant. Neue Maschinen tauchten auf, Adressen änderten sich, Namen mussten angepasst werden.\n- Namenskonflikte vervielfachten sich. Zwei Gruppen konnten denselben Hostnamen wählen, ohne es zu merken.\n- Verzögerte Verbreitung verursachte Ausfälle. War Ihre HOSTS.TXT‑Kopie veraltet, konnte ein Hostname auf die falsche Adresse oder auf keine zeigen.

Das Kernproblem war Koordination. HOSTS.TXT glich einem einen gemeinsamen Adressbuch für die ganze Welt. Wenn alle von demselben Buch abhängen, erfordert jede Korrektur eine globale Bearbeitung, und jeder muss die neueste Version schnell herunterladen. Sobald das Netzwerk eine gewisse Größe erreichte, wurde dieses „eine Datei für alles“-Modell zu langsam, zu zentralisiert und zu fehleranfällig.

DNS ersetzte nicht die Idee, Namen Zahlen zuzuordnen — es ersetzte die fragile Art, wie diese Zuordnungen gepflegt und verteilt wurden.

Paul Mockapetris: Der Ingenieur hinter einer skalierbaren Namensidee

Anfang der 1980er wandelte sich das Internet von einem kleinen Forschungsnetz zu etwas Größerem, Unordentlicherem und Weiterverbreitetem. Mehr Rechner traten bei, Organisationen wollten Autonomie, und Menschen brauchten einen einfacheren Weg, Dienste zu erreichen, als numerische Adressen auswendig zu lernen.

Paul Mockapetris, der in dieser Umgebung arbeitete, gilt weithin als der Entwerfer von DNS. Sein Beitrag war kein spektakuläres Produkt — es war eine ingenieurtechnische Antwort auf eine sehr praktische Frage: Wie behalten Namen ihre Nützlichkeit, wenn das Netz weiter wächst?

Die Kernidee: Namensgebung muss skalieren

Ein Namenssystem klingt einfach, bis man sich vorstellt, was „einfach“ damals bedeutete: eine gemeinsame Liste von Namen, die alle herunterladen und aktuell halten mussten. Dieser Ansatz scheitert, sobald Veränderungen konstant werden. Jeder neue Host, jede Umbenennung oder Korrektur wird zur Koordinationsaufgabe für alle.

Mockapetris’ wichtige Einsicht war: Namen sind nicht nur Daten; sie sind geteilte Vereinbarungen. Wenn das Netz wächst, muss das System zur Herstellung und Verteilung dieser Vereinbarungen mitwachsen — ohne dass jeder Computer ständig eine Master‑Liste abrufen muss.

Ein verteiltes System, nicht eine größere Datei

DNS ersetzte die Idee einer „einen autoritativen Datei“ durch ein verteiltes Design:

- Verantwortung wird aufgeteilt: verschiedene Organisationen verwalten ihre eigenen Teile des Namensraums.\n- Antworten werden durch Abfragen der richtigen Server gefunden, statt die ganze Welt lokal zu kopieren.\n- Ergebnisse können gecached werden, sodass die meisten Lookups schnell sind, während Änderungen über die Zeit propagiert werden.

Das ist die stille Genialität: DNS wurde nicht entworfen, um clever zu sein; es wurde entworfen, damit es unter realen Einschränkungen weiter funktioniert — begrenzte Bandbreite, häufige Änderungen, viele unabhängige Administratoren und ein Netzwerk, das nicht aufhören wollte zu wachsen.

Die Designziele, die DNS prägten

DNS wurde nicht als clevere Abkürzung erfunden — es wurde entwickelt, um spezifische, sehr praktische Probleme zu lösen, die beim Wachstum des frühen Internets auftraten. Mockapetris’ Herangehensweise war, zuerst klare Ziele zu setzen und dann ein Namenssystem zu bauen, das über Jahrzehnte mithalten kann.

Die Ziele, einfach gesagt

- Skalierbar: Es musste nicht nur für Hunderte, sondern für Millionen (und schließlich Milliarden) von Namen funktionieren.\n- Dezentralisiert: Keine einzelne Master‑Datei oder Maschine sollte für alles verantwortlich sein.\n- Zuverlässig: Das System sollte weiterhin antworten, auch wenn einige Server ausgefallen oder unerreichbar sind.\n- Leicht zu verwalten: Organisationen sollten ihre eigenen Namen aktualisieren können, ohne einen globalen Admin um Änderungen an einer riesigen Liste bitten zu müssen.

Delegation: die „Geheimzutat"

Das Schlüsselkonzept ist Delegation: verschiedene Gruppen verwalten verschiedene Teile des Namensbaums.

Beispielsweise verwaltet eine Organisation, was unter .com liegt, ein Registrar hilft Ihnen, example.com zu beanspruchen, und Sie (oder Ihr DNS‑Provider) kontrollieren die Einträge für www.example.com, mail.example.com usw. Das teilt die Verantwortung sauber auf, sodass Wachstum keinen Flaschenhals erzeugt.

Überlebensfähig gegenüber Ausfällen gebaut

DNS geht davon aus, dass Probleme passieren — Server stürzen ab, Netze partitionieren, Routen ändern sich. Deshalb setzt es auf mehrere autoritative Server für eine Domain und auf Caching in Resolvers, sodass ein temporärer Ausfall nicht sofort jede Namensauflösung kaputtmacht.

Was DNS ist (und was nicht)

DNS übersetzt menschenfreundliche Namen in technische Daten, am bekanntesten in IP‑Adressen. Es ist nicht „das Internet selbst“ — es ist ein Namens‑ und Nachschlageservice, der Ihren Geräten hilft, herauszufinden, wohin sie verbinden sollen.

DNS in einem Bild: Eine Namenshierarchie

DNS macht Namen handhabbar, indem es sie wie einen Baum organisiert. Statt einer riesigen Liste, bei der jeder Name global eindeutig sein muss (und jemand das durchsetzen müsste), teilt DNS die Namensvergabe in Ebenen und delegiert Verantwortung.

Die Hierarchie: Root → TLD → Domain → Subdomain

Ein DNS‑Name wird von rechts nach links gelesen:

- Root: der unsichtbare Punkt am Ende jedes Namens (oft weggelassen).

www.example.com. endet technisch mit einem .

- TLD (Top‑Level‑Domain):

.com, .org, .net, Ländercodes wie .uk

- Domain:

example in example.com

- Subdomain / Host:

www in www.example.com

Also lässt sich www.example.com zerlegen in:

com (die TLD)\n- example (die unter .com registrierte Domain)\n- www (ein Label, das der Domaininhaber erstellt und kontrolliert)

Warum eine Hierarchie hilft

Diese Struktur reduziert Konflikte, weil Namen nur innerhalb ihres Elternteils eindeutig sein müssen. Viele Organisationen können eine www‑Subdomain haben, weil www.example.com und www.another-example.com sich nicht in die Quere kommen.

Sie verteilt auch die Arbeitslast. Die Betreiber von .com müssen nicht jeden Website‑Eintrag verwalten; sie verweisen nur darauf, wer für example.com verantwortlich ist, und der Inhaber von example.com verwaltet die Details.

„Zone“ in einfachen Worten

Eine Zone ist einfach ein verwaltbarer Teil dieses Baums — DNS‑Daten, für die jemand verantwortlich ist. Für viele Teams bedeutet „unsere Zone“ die DNS‑Einträge für example.com und die von uns gehosteten Subdomains, die auf ihren autoritativen DNS‑Servern liegen.

Wer macht was: Resolver, Autoritative Server und Sie

Wenn Sie eine Webseitenadresse in einen Browser eingeben, fragen Sie das „Internet“ nicht direkt. Ein paar spezialisierte Helfer teilen die Arbeit, damit die Antwort schnell und zuverlässig gefunden wird.

Die Hauptakteure

Sie (Ihr Gerät und Browser) beginnen mit einer einfachen Frage: „Welche IP‑Adresse gehört zu example.com?“ Ihr Gerät kennt die Antwort meist noch nicht und möchte nicht dutzende Server abfragen.

Ein rekursiver Resolver sucht im Auftrag Ihres Geräts. Er wird typischerweise von Ihrem ISP, Ihrer Arbeits-/Schul‑IT oder einem öffentlichen Resolver bereitgestellt. Der Vorteil: Er kann gecachte Antworten wiederverwenden und so die Antwortzeit für alle Nutzer beschleunigen.

Autoritative DNS‑Server sind die Wahrheit für eine Domain. Sie „suchen“ nicht im Internet; sie halten die offiziellen Einträge, die sagen, welche IPs, Mailserver oder Verifikationstoken zu dieser Domain gehören.

Ein Lookup, Schritt für Schritt (auf hoher Ebene)

- Ihr Gerät fragt den konfigurierten rekursiven Resolver nach

example.com.

- Hat der Resolver eine aktuelle gecachte Antwort, antwortet er sofort.\n3. Falls nicht, fragt der Resolver in der DNS‑Hierarchie nach, wo die autoritativen Server für diese Domain zu finden sind (von oben nach unten).\n4. Der Resolver erreicht den autoritativen Server der Domain, erhält die finale Antwort und leitet sie an Ihr Gerät weiter.\n5. Ihr Browser nutzt die IP, um eine Verbindung zur Webseite herzustellen.

„Rekursiv“ vs. „autorativ“, in einer Analogie

Stellen Sie sich den rekursiven Resolver als Bibliothekar vor, der für Sie nachschlägt (und sich beliebte Antworten merkt), während ein autoritativer Server der offizielle Katalog des Verlags ist: Er durchstöbert nicht andere Kataloge — er sagt einfach, was für seine eigenen Bücher gilt.

Eine DNS‑Auflösung, Schritt für Schritt (ohne Jargon)

Wenn Sie example.com in Ihren Browser eingeben, sucht Ihr Browser nicht wirklich nach einem Namen — er braucht eine IP‑Adresse (eine Zahl wie 93.184.216.34), um zu wissen, wohin er sich verbinden soll. DNS ist das System „Finde mir die Zahl zu diesem Namen“.

1) Der Browser fragt das Betriebssystem

Ihr Browser fragt zuerst das Betriebssystem Ihres Computers/Phones: „Wissen wir bereits die IP für example.com?“ Das OS prüft seinen kurzfristigen Speicher (Cache). Findet es eine aktuelle Antwort, ist die Suche hier beendet.

2) Das OS fragt einen DNS‑Resolver

Hat das OS keine Antwort, leitet es die Frage an einen DNS‑Resolver weiter — meist betrieben vom ISP, der Firma oder einem öffentlichen Anbieter. Der Resolver ist Ihr „DNS‑Concierge“: Er macht die Arbeit, damit Ihr Gerät es nicht tun muss.

3) Der Resolver folgt den Hinweisen: Root → TLD → Autoritativ

Hat der Resolver die Antwort nicht im Cache, startet er eine gesteuerte Suche:

- Root‑Server: Der Resolver fragt, wo Informationen für die Domain‑Endung (z. B.

.com) zu finden sind. Der Root‑Server liefert keine finale IP, sondern Empfehlungen: „Frag diese .com‑Server als Nächstes.“\n- TLD‑Server (.com): Der Resolver fragt die .com‑Server, wo example.com verwaltet wird. Wieder keine finale IP — sondern weitere Hinweise: „Frag diesen autoritativen Server für example.com.“\n- Autoritativer Server: Dies ist die Quelle der Wahrheit für die Domain. Er liefert den tatsächlichen Record (z. B. einen A‑ oder AAAA‑Record) mit der IP.

4) Die Antwort kommt zurück (und wird meist gecached)

Der Resolver sendet die IP an Ihr OS und dann an Ihren Browser, der sich schließlich verbindet. Die meisten Lookups fühlen sich sofort an, weil Resolver und Geräte Antworten für eine vom Domaininhaber festgelegte Zeit (TTL) cachen.

Ein einfaches mentales Modell

Merken Sie sich diesen Fluss: Browser → OS‑Cache → Resolver‑Cache → Root (Referral) → TLD (Referral) → Autoritativ (Antwort) → zurück zum Browser.

Caching und TTL: Warum DNS schnell ist (und manchmal langsam bei Änderungen)

DNS wäre mühsam langsam, wenn bei jedem Besuch einer Seite von Grund auf neu mehrere Server gefragt werden müssten. Stattdessen setzt DNS auf Caching — temporäres „Gedächtnis“ kürzlicher Abfragen — sodass die meisten Nutzer in Millisekunden eine Antwort bekommen.

Was Caching ist (und warum es existiert)

Wenn Ihr Gerät einen DNS‑Resolver nach example.com fragt, muss dieser die erste Anfrage eventuell aufwändig beantworten. Hat er die Antwort gelernt, speichert er sie in einem Cache. Die nächste Person, die denselben Namen anfragt, kann sofort bedient werden.

Caching dient zwei Zwecken:

- Geschwindigkeit: weniger Netzwerk‑Roundtrips, schnellere Ladezeiten.\n- Geringere Last: Autoritative DNS‑Server müssen nicht jede einzelne Anfrage von jedem Nutzer beantworten.

TTL: „Wie lange diese Antwort behalten, bevor erneut gefragt wird"

Jeder DNS‑Record wird mit einem TTL (Time To Live) geliefert. TTL sind Anweisungen, die sagen: Behalte diese Antwort X Sekunden, dann verwerfe sie und frag erneut.

Hat ein Record TTL 300, kann ein Resolver ihn bis zu 5 Minuten wiederverwenden, bevor er erneut nachfragt.

Der Kompromiss: Änderungen vs. Stabilität

TTL ist ein Balanceakt:

- Kurze TTLs helfen, dass Änderungen schneller verbreitet werden (nützlich bei Migrationen), erhöhen aber die Anzahl der DNS‑Abfragen.\n- Lange TTLs reduzieren den Traffic und stabilisieren das Verhalten, doch Änderungen brauchen länger, um überall sichtbar zu sein.

Praxisbeispiele, in denen TTL zählt

Wenn Sie eine Webseite auf einen neuen Host umziehen, ein CDN wechseln oder E‑Mail‑Server umstellen (MX‑Änderung), bestimmt die TTL, wie schnell Nutzer nicht mehr die alte Adresse sehen.

Gängige Praxis: TTLs vor einer geplanten Änderung herabsetzen, die Änderung durchführen und nach Stabilität die TTLs wieder erhöhen. So ist DNS im Alltag schnell — und nach einer Änderung manchmal „stur".

DNS‑Einträge, denen Sie tatsächlich begegnen (A, AAAA, CNAME, MX, TXT)

In Ihrem DNS‑Dashboard bearbeiten Sie meist eine Handvoll Record‑Typen. Jeder Record ist eine kleine Anweisung, die dem Internet sagt, wohin es Nutzer (Web) schicken soll, wohin E‑Mails geliefert werden oder wie Besitz verifiziert wird.

Die gängigen Record‑Typen (mit einfachen Beispielen)

| Record | Was es tut | Einfaches Beispiel |

|---|

| A | Weist einen Namen einer IPv4‑Adresse zu | example.com → 203.0.113.10 (Ihr Webserver) |

| AAAA | Weist einen Namen einer IPv6‑Adresse zu | example.com → 2001:db8::10 (neues Adressformat) |

| CNAME | Macht einen Namen zum Alias eines anderen Namens | www.example.com → example.com (beide zeigen anselbe Ziel) |

| MX | Sagt, wohin E‑Mails für die Domain zugestellt werden | example.com → mail.provider.com (Priorität 10) |

| TXT | Speichert "Notizen", die Maschinen lesen (Verifikation, E‑Mail‑Richtlinien) | example.com hat einen SPF‑Record wie v=spf1 include:mailgun.org ~all |

| NS | Sagt, welche autoritativen Server DNS für eine Domain/Zone hosten | example.com → ns1.dns-host.com |

| SOA | Die „Kopfzeile“ einer Zone: primärer NS, Admin‑Kontakt und Timing‑Werte | Die SOA von example.com enthält ns1.dns-host.com und Retry/Expire‑Timer |

Häufige Fehler

Einige DNS‑Fehler tauchen immer wieder auf:

- CNAME auf der Apex setzen (

example.com). Viele DNS‑Provider erlauben das nicht, weil der Root‑Name auch Einträge wie NS und SOA tragen muss. Wenn Sie die Root‑Zone auf einen Hostnamen zeigen müssen, verwenden Sie einen A/AAAA‑Record oder ein ALIAS/ANAME‑Feature, falls Ihr Provider das unterstützt.\n- Widersprüchliche Records: Setzen Sie nicht gleichzeitig CNAME und A für denselben Host (z. B. www). Wählen Sie eine Lösung.\n- Tipp‑ und Formatfehler: Ein falsches Zeichen in mail.provider.com kann E‑Mails brechen; fehlende/zusätzliche Punkte oder das falsche Feld (@ vs. www) sind übliche Ursachen für Ausfälle.

Wenn Sie DNS‑Anleitungen an ein Team weitergeben, beschleunigt eine kleine Tabelle wie oben oder eine Runbook‑Seite Reviews und Troubleshooting.

Wer DNS betreibt: Domains, Registrare und Root‑Server

DNS funktioniert, weil Verantwortung auf viele Organisationen verteilt ist. Diese Aufteilung erlaubt es auch, den Anbieter zu wechseln, Einstellungen zu ändern und den Namen online zu halten, ohne das „Internet“ um Erlaubnis zu fragen.

Domain‑Registrierung vs. DNS‑Hosting (nicht dasselbe)

Eine Domain registrieren heißt, das Recht zu kaufen, einen Namen (z. B. example.com) für einen bestimmten Zeitraum zu nutzen. Es ist vergleichbar mit dem Reservieren eines Labels, damit es niemand anders beansprucht.

DNS‑Hosting betreibt die Einstellungen, die der Welt sagen, wohin dieser Name zeigen soll — Ihre Webseite, Ihren E‑Mail‑Provider, Verifikations‑Records usw. Sie können eine Domain bei einem Anbieter registrieren und DNS bei einem anderen hosten.

Registry, Registrar und Nameserver — Rollen in einfachen Worten

- Registry: Die Organisation, die eine Top‑Level‑Domain (TLD) wie

.com, .org oder .uk betreibt. Sie führt die offizielle Datenbank, wer welche Namen unter dieser TLD hält und welche Nameserver dafür zuständig sind.\n- Registrar: Der Händler, über den Sie eine Domain registrieren (und verlängern). Der Registrar spricht für Sie mit der Registry und lässt Sie zentrale Domain‑Einstellungen ändern.\n- Nameserver: Die Maschinen (betrieben von Ihrem DNS‑Host), die die DNS‑Records Ihrer Domain veröffentlichen — A/AAAA, MX, TXT, CNAME usw. Sie sind autorativ, weil sie die finalen Antworten für Ihre Domain liefern.

Was Root‑Server tun (und nicht tun)

Root‑Server stehen an der Spitze von DNS. Sie kennen nicht die IP Ihrer Webseite und speichern nicht die Records Ihrer Domain. Ihre Aufgabe ist enger: Sie sagen Resolvers, wo die autoritativen Server jeder TLD zu finden sind (also, wo .com gehandhabt wird).

Delegation: wie die Kontrolle von der TLD zu Ihrer Domain übergeht

Wenn Sie beim Registrar Nameserver für Ihre Domain eintragen, erstellen Sie eine Delegation. Die Registry für .com (über ihre autoritativen Server) verweist dann Anfragen für example.com an die von Ihnen gewählten Nameserver.

Von diesem Moment an kontrollieren diese Nameserver die Antworten, die das restliche Internet erhält — bis Sie die Delegation wieder ändern.

Sicherheit und Vertrauen: Was schiefgehen kann und wie DNS hilft

DNS basiert auf Vertrauen: Wenn Sie einen Namen eingeben, erwarten Sie, dass die Antwort auf den echten Dienst zeigt. Meistens ist das so — aber DNS ist auch ein beliebter Angriffspunkt, denn eine kleine Änderung am Ziel eines Namens kann viele Menschen umleiten.

Häufige DNS‑Risiken (und wie sie aussehen)

Ein klassisches Problem ist Spoofing oder Cache Poisoning. Kann ein Angreifer einen Resolver dazu bringen, eine gefälschte Antwort zu speichern, werden Nutzer an eine falsche IP geleitet, obwohl sie die richtige Domain eingegeben haben. Das Ergebnis können Phishing‑Seiten, Malware‑Downloads oder abgefangener Traffic sein.

Ein weiteres Problem ist Domain‑Hijacking auf Registrar‑Ebene. Gelingt einem Angreifer der Zugriff auf Ihr Registrar‑Konto, kann er Nameserver oder DNS‑Records ändern und Ihre Domain „übernehmen“, ohne den Hosting‑Provider anzufassen.

Dann gibt es die alltägliche Gefahr: Fehlkonfigurationen. Ein versehentlicher CNAME, ein alter TXT‑Record oder ein falscher MX‑Eintrag kann Logins, Mailzustellung oder Verifikationen kaputtmachen. Solche Fehler sehen oft so aus, als wäre „das Internet down“, dabei war es nur eine kleine DNS‑Änderung.

Wie DNSSEC hilft (auf hoher Ebene)

DNSSEC fügt DNS‑Daten kryptografische Signaturen hinzu. Vereinfacht: Die DNS‑Antwort kann verifiziert werden, ob sie unterwegs verändert wurde und ob sie wirklich vom autoritativen DNS der Domain stammt. DNSSEC verschlüsselt DNS nicht und macht Abfragen nicht anonym, aber es verhindert viele Arten gefälschter Antworten.

Privatsphäre: DoH und DoT

Traditionelle DNS‑Abfragen sind leicht für Netze einsehbar. DNS‑over‑HTTPS (DoH) und DNS‑over‑TLS (DoT) verschlüsseln die Verbindung zwischen Ihrem Gerät und einem Resolver, reduzieren das Mitlesen und erschweren Manipulationen auf dem Übertragungsweg. Sie machen DNS jedoch nicht automatisch „anonym".

Praktische Schutzmaßnahmen für Teams

Aktivieren Sie MFA beim Registrar, nutzen Sie Domain‑/Transfer‑Locks und begrenzen Sie, wer DNS bearbeiten darf. Behandeln Sie DNS‑Änderungen wie Produktions‑Deployments: Review, Änderungsprotokoll und Monitoring/Alerts für Record‑ oder Nameserver‑Änderungen, damit Sie Überraschungen schnell bemerken.

Praktische DNS‑Tipps für Teams, die Webseite oder E‑Mail verwalten

DNS wirkt oft wie „einmal einstellen und vergessen“, bis eine kleine Änderung Ihre Webseite oder E‑Mail lahmlegt. Die gute Nachricht: Ein paar Gewohnheiten machen DNS‑Management vorhersehbar — auch für kleine Teams.

Eine einfache Checkliste für kleine Teams

Beginnen Sie mit einem leichtgewichtigen Prozess, den Sie wiederholen können:

- Wählen Sie einen vertrauenswürdigen DNS‑Provider: Achten Sie auf eine klare UI, Änderungsverlauf und Unterstützung moderner Record‑Typen (inkl. TXT für E‑Mail‑Authentifizierung). Registrieren Sie Ihre Domain bei einem Anbieter und hosten DNS ruhig woanders, wenn nötig.\n- TTL‑Strategie festlegen: TTL kontrolliert, wie lange andere Ihre Records cachen. Verwenden Sie längere TTLs für stabile Dienste (bessere Performance) und kurze TTLs vor geplanten Migrationen (schnellere Übernahme).\n- Dokumentieren Sie jede Änderung: Führen Sie eine gemeinsame Notiz mit was geändert wurde, warum, wann und wer es genehmigt hat. Notieren Sie die vorherigen Werte, damit Sie Fehler schnell rückgängig machen können.

Zuverlässigkeitsgewohnheiten, die „mysteriöse Ausfälle" verhindern

Die meisten DNS‑Probleme sind nicht kompliziert — sie sind nur schwer schnell zu bemerken.

- Mehrere Nameserver verwenden: Ihr DNS‑Provider sollte mindestens zwei autoritative Nameserver an verschiedenen Standorten veröffentlichen. Das senkt das Risiko, durch einen Einzelpunktfehler offline zu gehen.\n- Externes Monitoring: Einfaches Uptime‑Monitoring, das auch die DNS‑Auflösung prüft (nicht nur HTTP), erkennt Probleme früher.\n- Rollback‑Plan haben: Vor Änderungen die aktuellen Zonendaten kopieren. Fällt etwas aus, sollten bekannte gute Werte in Minuten wiederherstellbar sein.

Wenn Sie häufig deployen, wird DNS Teil Ihres Release‑Prozesses. Teams, die Web‑Apps von Plattformen wie Koder.ai bereitstellen (wo Sie Apps per Chat bauen und deployen und dann Custom Domains anhängen), müssen dieselben Grundlagen beachten: korrekte A/AAAA/CNAME‑Ziele, sinnvolle TTLs während Cutovers und ein klarer Rollback‑Pfad, falls etwas falsch zeigt.

E‑Mail‑Zustellbarkeit: Die DNS‑Einträge, die zählen

Wenn Sie E‑Mail von Ihrer Domain senden, beeinflusst DNS direkt, ob Nachrichten in Postfächern ankommen:

- SPF (TXT‑Record): Listet, welche Server E‑Mails für Ihre Domain senden dürfen.\n- DKIM (TXT‑Record): Fügt eine kryptografische Signatur hinzu, damit Empfänger prüfen können, ob die Nachricht verändert wurde.\n- DMARC (TXT‑Record): Sagt Empfängern, was bei SPF/DKIM‑Fehlschlägen zu tun ist (und liefert Reports). Beginnen Sie mit einer Überwachungsrichtlinie und verschärfen Sie diese, wenn Sie Vertrauen in die Konfiguration gewonnen haben.

Menschenfreundliche Namen ließen das Internet über eine kleine Forschungscommunity hinauswachsen. Behandeln Sie DNS wie gemeinsame Infrastruktur — etwas Pflege im Vorfeld erhält die Erreichbarkeit Ihrer Seite und das Vertrauen in Ihre E‑Mails, während Sie wachsen.