Warum „Zuverlässigkeit das Produkt ist“ in Unternehmensökosystemen

Wenn ein Unternehmen auf gemeinsame Plattformen für Finanzen, Fertigung, Logistik, HR und Kundenkanäle angewiesen ist, wird Verfügbarkeit nicht länger zu einem „nice‑to‑have“-Qualitätsmerkmal. Sie wird zum verkauften Produkt. Für Organisationen wie Samsung SDS — die als groß angelegte Enterprise‑IT‑Service‑ und Plattformanbieter agieren — ist Zuverlässigkeit nicht nur ein Feature; sie ist der Service.

Was „Zuverlässigkeit ist das Produkt“ wirklich bedeutet

In Consumer‑Apps ist ein kurzer Ausfall ärgerlich. In Unternehmensökosystemen kann er Umsatzerkennung stoppen, Lieferungen verzögern, Compliance‑Reports unterbrechen oder vertragliche Strafen auslösen. „Zuverlässigkeit ist das Produkt“ bedeutet, dass Erfolg weniger an neuen Features gemessen wird und mehr an Ergebnissen wie:

- Geschäftsprozesse, die termingerecht abgeschlossen werden

- Kritische Integrationen, die stabil bleiben

- Vorhersehbare Performance bei Spitzenlast

- Schnelle Wiederherstellung bei Vorfällen

Es heißt auch, dass Engineering und Betrieb keine getrennten „Phasen“ sind. Sie sind Teil desselben Versprechens: Kunden und interne Stakeholder erwarten, dass Systeme konsistent, messbar und unter Last funktionieren.

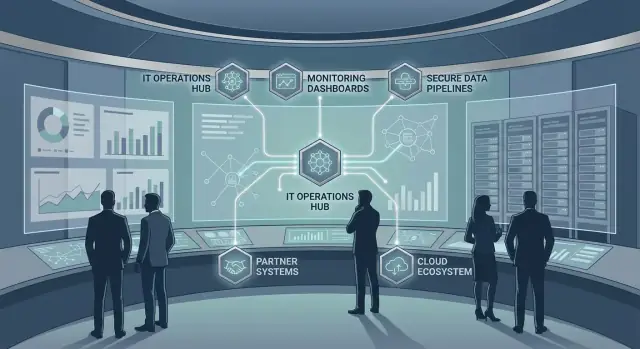

Was ein „Ökosystem“ in Unternehmensbegriffen ist

Unternehmenszuverlässigkeit betrifft selten eine einzelne Anwendung. Es geht um ein Netz von Abhängigkeiten über:

- Konzerngesellschaften und Tochterfirmen, die Identity, Netzwerke und Kernplattformen teilen

- Anbieter, die SaaS‑Tools, Datenfeeds und Infrastrukturkomponenten liefern

- Kunden und Partner, die sich über APIs, EDI, Portale und Mobile Apps integrieren

- Regulatoren und Prüfer, die Nachvollziehbarkeit, Kontrollen und Reporting erwarten

Diese Vernetzung vergrößert den Blast‑Radius von Ausfällen: Ein degradiertes System kann sich auf Dutzende nachgelagerte Systeme und externe Verpflichtungen auswirken.

Was Sie in diesem Beitrag erwartet

Dieser Beitrag konzentriert sich auf Beispiele und wiederholbare Muster — keine internen oder proprietären Details. Sie lernen, wie Unternehmen Zuverlässigkeit über ein Betriebsmodell (wer besitzt was), Plattformentscheidungen (Standardisierung bei gleichbleibender Liefergeschwindigkeit) und Metriken (SLOs, Incident‑Performance und geschäftsorientierte Ziele) angehen.

Am Ende sollten Sie in der Lage sein, die gleichen Ideen auf Ihre eigene Umgebung zu übertragen — egal ob Sie eine zentrale IT‑Organisation, ein Shared‑Services‑Team oder eine Plattformgruppe betreiben, die ein Ökosystem abhängiger Geschäftsbereiche unterstützt.

Samsung SDS im Kontext: Unternehmensservices, Plattformen und Skalierung

Samsung SDS ist weithin bekannt dafür, komplexe Enterprise‑IT zu betreiben und zu modernisieren: die Systeme, die große Organisationen Tag für Tag am Laufen halten. Statt sich auf eine einzelne App zu konzentrieren, sitzt die Arbeit näher an der „Verrohrung“ des Unternehmens — Plattformen, Integration, Betrieb und Services, die geschäftskritische Workflows zuverlässig machen.

In der Praxis deckt das mehrere Kategorien ab, die viele große Unternehmen gleichzeitig benötigen:

- Cloud‑ und Infrastrukturdienste: Aufbau, Migration und Betrieb hybrider Umgebungen; standardisierte Compute‑, Storage‑ und Netzwerk‑Grundlagen.

- Security‑Services: Identity & Access Management, Monitoring, Vulnerability‑Management und Security‑Operations, die kontinuierlich laufen müssen.

- Daten‑ und Analyseplattformen: Pipelines, Datenqualitätskontrollen, Governance und Systeme, die Rohaktivität in vertrauenswürdige Reports verwandeln.

- ERP‑ und Logistik‑Support: das operative Kernsystem — Beschaffung, Inventar, Versand, Finanzen — wo Minuten Ausfall echte Arbeit blockieren können.

- Managed Operations (ITSM): 24/7 Monitoring, Incident Response, Change‑Koordination und kontinuierliche Serviceverbesserung.

Warum „Skalierung“ in Konglomeraten und Partnernetzwerken anders ist

Skalierung ist nicht nur Traffic‑Volumen. In Konzernen und großen Partnernetzwerken geht es um Breite: viele Geschäftsbereiche, unterschiedliche Compliance‑Regime, mehrere Regionen und eine Mischung aus modernen Cloud‑Services und legacy Systemen, die weiter relevant sind.

Diese Breite schafft eine andere operative Realität:

- Sie betreuen viele interne Kunden mit oft widersprüchlichen Prioritäten.

- Sie integrieren über Anbieter, Tochterfirmen und Partner, nicht nur innerhalb von Teams.

- Sie müssen lang laufende Workflows (Abrechnung, Fulfillment, Payroll) unterstützen, bei denen „ausreichende“ Zuverlässigkeit selten genügt.

Die zentrale Einschränkung: gemeinsame Systeme treiben kritische Workflows an

Die härteste Einschränkung ist Kopplung der Abhängigkeiten. Wenn Kernplattformen geteilt werden — Identity, Netzwerk, Datenpipelines, ERP, Integrations‑Middleware — können kleine Probleme weitreichende Folgen haben. Ein langsamer Authentifizierungsdienst kann wie „die App ist down“ erscheinen. Eine Verzögerung in einer Datenpipeline kann Reporting, Forecasting oder Compliance‑Einreichungen stoppen.

Deshalb werden Enterprise‑Provider oft weniger an Features gemessen als an Ergebnissen: wie konsequent gemeinsame Systeme Tausende nachgelagerte Workflows am Laufen halten.

Ökosysteme verstärken das Risiko: gemeinsame Abhängigkeiten und Blast‑Radius

Enterprise‑Plattformen fallen selten isoliert aus. In einem Samsung‑SDS‑artigen Ökosystem kann ein „kleiner“ Ausfall in einem Service Lieferanten, Logistikpartner, interne Geschäftsbereiche und kundenorientierte Kanäle beeinträchtigen — weil alle auf dieselben gemeinsamen Abhängigkeiten setzen.

Die gemeinsamen Abhängigkeiten, die oft übersehen werden

Die meisten Unternehmensprozesse durchlaufen eine vertraute Kette von Ökosystemkomponenten:

- Identity und Access: SSO, Federation, MFA‑Provider, geteilte Rollen und Entitlements.

- Netzwerk und Konnektivität: VPNs, Private Links, DNS, Gateways, WAF/CDN, Routing‑Regeln für Partner.

- Datenaustausch: gemeinsame Stammdaten, Referenzcodes, Message Broker, Dateiübertragungsdienste.

- Abrechnung und Berechtigungen: Subscriptions‑Checks, Rechnungserstellung, Kreditlimits, Nutzungs‑Metering.

- Compliance und Audit‑Dienste: Logging, Aufbewahrung, Schlüsselverwaltung, regulatorisches Reporting.

Wenn eine dieser Komponenten degradiert, können mehrere „Happy Paths“ gleichzeitig blockiert werden — Checkout, Auftragserstellung, Retouren, Rechnungsstellung oder Partner‑Onboarding.

Ökosysteme integrieren über verschiedene "Pipes", jede mit eigenen Ausfallmustern:

- APIs (Echtzeit): sensibel gegenüber Latenz, Throttling und Rückwärtskompatibilität.

- EDI (standardisierter Partneraustausch): fragile Mappings und strikte Schemas.

- Batch‑Jobs (geplante Transfers): stille Fehler, die Stunden später als Reconciliation‑Lücken auftauchen.

- Event‑Streams (nahe Echtzeit): Replay, Ordering und Consumer‑Lag können Defekte verstärken.

Ein zentrales Risiko ist korrelierter Ausfall: mehrere Partner nutzen denselben Endpunkt, denselben Identity‑Provider oder denselben Datensatz — ein Fehler wird so zu vielen Vorfällen.

Ausfallmodi, die Ökosysteme einzigartig machen

Ökosysteme bringen Probleme mit, die in Einzelunternehmen seltener sind:

- Versions‑Mismatch zwischen Produzent und Konsument (API/EDI Schema‑Drift).

- Vertragsgrenzen (Rate Limits, Payload‑Größen, Timeout‑Annahmen), die bei Spitzen überschritten werden.

- Geteilte Identities, bei denen ein Verzeichnisproblem mehrere Organisationen aussperrt.

- Mehrdeutige Ownership: „Das ist nicht unser System“ verzögert die Triage, während der Ausfall wächst.

Blast‑Radius‑Reduktion beginnt damit, Abhängigkeiten und Partner‑Journeys explizit zu kartieren und Integrationen so zu gestalten, dass sie elegant degradiert statt komplett auszufallen (siehe auch /blog/reliability-targets-slos-error-budgets).

Standardisierung hilft nur, wenn sie Teams schneller macht. Plattformfundamente funktionieren, wenn sie wiederkehrende Entscheidungen (und Fehler) entfernen und gleichzeitig Produktteams Raum zum Ausliefern lassen.

Praktisch lässt sich die Plattform in klare Layer mit jeweils eigenen Verträgen denken:

- Infrastruktur‑Layer: Compute, Storage, Netzwerk, Identity‑Primitiven und Basishärtung.

- Runtime‑Layer: Kubernetes/VM‑Runtimes, Container‑Registry, CI/CD‑Runner und Konfigurationsmanagement.

- Shared‑Services‑Layer: Logging/Metriken, Secrets, API‑Gateway, Messaging, Service Discovery, Feature Flags.

- Business‑Plattformen: wiederverwendbare Domänenfähigkeiten — Kundendaten, Abrechnung, Dokumentenverarbeitung, ERP‑Integration — über stabile APIs bereitgestellt.

Diese Trennung sorgt dafür, dass „Enterprise‑taugliche“ Anforderungen (Sicherheit, Verfügbarkeit, Auditierbarkeit) in der Plattform verankert sind, statt von jeder Anwendung neu implementiert zu werden.

Golden Paths: befestigte Wege, keine strikten Regeln

Golden Paths sind genehmigte Templates und Workflows, die die sichere und zuverlässige Option zur einfachsten Option machen: ein Standard‑Service‑Skelett, vorkonfigurierte Pipelines, Default‑Dashboards und bewährte Stacks. Teams können abweichen, tun das aber bewusst — mit expliziter Ownership für die zusätzliche Komplexität.

Ein wachsendes Muster ist, diese Golden Paths als produktisierte Starter‑Kits zu behandeln — mit Scaffolding, Umgebungserstellung und „Day‑2“ Defaults (Health‑Checks, Dashboards, Alert‑Regeln). In Plattformen wie Koder.ai können Teams einen Schritt weiter gehen, indem sie per Chat eine funktionierende App generieren und dann Planning Mode, Snapshots und Rollback nutzen, um Änderungen reversibel zu halten und dennoch schnell zu iterieren. Der Punkt ist nicht die Markenwahl, sondern der niedrigste Reibungsweg zur zuverlässigen Option.

Multi‑Tenant vs Dedicated: die richtige Isolation wählen

Multi‑Tenant‑Plattformen senken Kosten und beschleunigen Onboarding, benötigen aber starke Guardrails (Quotas, Controls gegen noisy neighbours, klare Datenbänder). Dedicated‑Umgebungen sind teurer, vereinfachen aber Compliance, Performance‑Isolation und kundenspezifische Change‑Windows.

Kognitive Last für App‑Teams reduzieren

Gute Plattformentscheidungen verkleinern die täglichen Entscheidungen: weniger „Welche Logging‑Library?“, „Wie rotieren wir Secrets?“, „Welches Deployment‑Pattern?“. Teams konzentrieren sich auf Business‑Logik, während die Plattform Konsistenz durchsetzt — so macht Standardisierung schneller statt langsamer.