Was Sie bauen — und warum es wichtig ist

Ein Feature‑Flag (auch „Feature‑Toggle“ genannt) ist eine einfache Steuerung, mit der Sie eine Produktfunktion ohne neuen Code ein‑ oder ausschalten können. Anstatt ein Release an ein Deploy zu binden, trennen Sie „Code ist deployed“ von „Code ist aktiv“. Diese kleine Änderung verändert, wie sicher — und wie schnell — Sie ausliefern können.

Warum Teams auf Feature‑Flags setzen

Teams nutzen Feature‑Flags, weil sie Risiko reduzieren und Flexibilität erhöhen:

- Gestufte Releases: eine Änderung für 1 % der Nutzer ausrollen, beobachten, dann ausweiten.

- Experimente: Variante A vs. B verschiedenen Gruppen zeigen und Ergebnisse vergleichen.

- Not‑Abschaltung (Kill‑Switch): ein problematisches Feature sofort deaktivieren, wenn etwas schiefgeht.

Der operative Nutzen ist klar: Feature‑Flags geben Ihnen einen schnellen, kontrollierten Weg, auf reales Verhalten — Fehler, Performance‑Regresssionen oder negatives Nutzerfeedback — zu reagieren, ohne auf einen kompletten Redeploy‑Zyklus warten zu müssen.

Was dieser Leitfaden hilft zu bauen

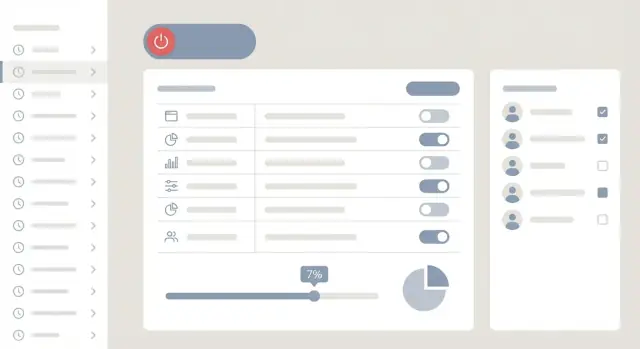

Dieser Leitfaden führt Sie durch den Aufbau einer praktischen Web‑App für Feature‑Flags und Rollout‑Management mit drei Kernteilen:

- Ein Admin‑Dashboard, in dem nicht‑technische Teammitglieder Flags anlegen, Zielgruppen definieren und Rollouts starten/stoppen können.

- Eine Backend‑API, die Flag‑Konfigurationen speichert, Berechtigungen durchsetzt und Flag‑Werte an Apps ausliefert.

- Ein leichter Evaluationspfad (über ein SDK oder einfachen API‑Call) in Ihren Anwendungen, der entscheidet, welche Nutzer welche Variante sehen.

Das Ziel ist keine riesige Enterprise‑Plattform, sondern ein klares, wartbares System, das Sie einem Produktteam anvertrauen können.

Wenn Sie schnell prototypisch arbeiten möchten, kann ein vibe‑coding‑Workflow helfen. Teams verwenden beispielsweise oft Koder.ai, um eine erste funktionierende Version des React‑Dashboards und einer Go/PostgreSQL‑API aus einer strukturierten Chat‑Spezifikation zu generieren, dann iterieren sie am Rules‑Engine, RBAC und Audit‑Anforderungen im Planungsmodus, bevor sie den Quellcode exportieren.

Anforderungen und Use‑Cases definieren

Bevor Sie Bildschirme entwerfen oder Code schreiben, klären Sie, für wen das System gedacht ist und wie „Erfolg“ aussieht. Tools für Feature‑Flags scheitern oft nicht, weil die Rule‑Engine falsch ist, sondern weil der Workflow nicht zu der Art passt, wie Teams deployen und unterstützen.

Wer es nutzt (und was sie brauchen)

Ingenieure wollen schnelle, vorhersehbare Kontrollen: Flag anlegen, Targeting‑Regeln hinzufügen und ohne Redeploy ausliefern. Produktmanager wollen die Sicherheit, dass Releases gestuft und geplant werden können, mit klarer Sicht darauf, wer betroffen ist. Support und Betrieb benötigen eine sichere Möglichkeit, auf Vorfälle zu reagieren — idealerweise ohne Engineering zu page‑en — indem sie ein riskantes Feature schnell deaktivieren.

Ein gutes Anforderungsdokument benennt diese Personas und welche Aktionen sie durchführen (und nicht durchführen) sollen.

Must‑have‑Funktionen

Konzentrieren Sie sich auf einen engen Kern, der gestufte Rollouts und Rollbacks ermöglicht:

- Flags erstellen und verwalten (an/aus, Varianten, Beschreibungen, Owner)

- Targeting‑Regeln definieren (wer bekommt das Feature)

- Prozentuale Rollouts (z. B. 1 % → 10 % → 50 % → 100 %)

- Scheduling (Start/Stop zu bestimmten Zeiten, Zeitzonen‑Klarheit)

Das sind keine „netten Extras“ — sie machen ein Rollout‑Tool erst brauchbar.

Nice‑to‑have (planen, aber nicht blockieren)

Diese Funktionen sollten Sie erfassen, aber nicht zuerst bauen:

- Experimente und A/B‑Tests

- Templates für gängige Flag‑Typen (Kill‑Switch, Beta‑Zugriff)

- Massenbearbeitungen für große Launches (viele Flags, viele Environments)

Definieren Sie, was “sicher” bedeutet

Formulieren Sie Sicherheitsanforderungen als explizite Regeln. Übliche Beispiele: Genehmigungen für Produktionsänderungen, vollständige Auditierbarkeit (wer hat was wann und warum geändert) und ein schneller Rollback‑Pfad, der auch während eines Vorfalls verfügbar ist. Diese „Definition von sicher“ treibt spätere Entscheidungen zu Berechtigungen, UI‑Friction und Änderungsverlauf.

Architektur auf hoher Ebene (einfach und praktisch)

Ein Feature‑Flag‑System ist am leichtesten zu verstehen, wenn Sie „Flags verwalten“ von „Evaluation ausliefern“ trennen. So kann Ihr Admin‑Erlebnis angenehm und sicher sein, während Ihre Anwendungen schnelle, verlässliche Antworten erhalten.

Kernkomponenten

Auf hoher Ebene brauchen Sie vier Bausteine:

- Admin‑UI (Dashboard): wo Flags erstellt, Targeting‑Regeln definiert, Rollouts geplant und ein Kill‑Switch umgelegt werden.

- Flag‑API (Control Plane): authentifizierte Endpunkte, die das Dashboard zum Lesen/Schreiben von Flags, Environments, Segmenten und Genehmigungen nutzt.

- Evaluationsservice + SDKs (Data Plane): die Komponente, die Ihre Apps anspricht (direkt oder indirekt), um zu entscheiden: "Ist dieses Flag für diesen Nutzer gerade an?"

- Datenspeicher: hält Flag‑Definitionen, Regeln, Segmente und Audit‑Historie.

Ein einfaches Mentalmodell: Das Dashboard aktualisiert Flag‑Definitionen; Anwendungen konsumieren einen kompilierten Snapshot dieser Definitionen für schnelle Evaluation.

Wie Anwendungen Flags abfragen sollten

Im Allgemeinen gibt es zwei Muster:

Server‑seitige Evaluation (für die meisten Flags empfohlen). Ihr Backend fragt die SDK/Evaluationsschicht mit einem User/Context‑Objekt ab und entscheidet dann. So bleiben Regeln und sensitive Attribute vom Client fern und konsistentes Verhalten ist einfacher durchzusetzen.

Client‑seitige Evaluation (selektiv nutzen). Ein Web/Mobile‑Client lädt eine vorab gefilterte, signierte Konfiguration (nur das, was der Client wissen darf) und evaluated lokal. Das reduziert Backend‑Last und verbessert die UI‑Responsivität, verlangt aber strengere Datenhygiene.

Monolith vs. kleine Services

Für den Anfang ist ein modularer Monolith meist am praktischsten:

- Eine Backend‑App mit klaren Modulen: Auth/RBAC, Flags, Segmente, Audit und „Publish config“.

- Eine Datenbank.

- Ein Deployable.

Mit wachsendem Nutzungsgrad ist der erste Schritt typischerweise, den Evaluation‑Pfad (read‑heavy) vom Admin‑Pfad (write‑heavy) zu trennen. Sie können dasselbe Datenmodell beibehalten und später einen dedizierten Evaluationsservice einführen.

Latenz niedrig halten: Caching und lokale Evaluation

Flag‑Checks liegen oft auf heißen Pfaden, also optimieren Sie Lesezugriffe:

- Push oder Poll‑Snapshots: SDKs halten einen lokalen Cache der Flag‑Konfiguration, aktualisiert alle N Sekunden oder per Streaming.

- Lokal evaluieren: sobald das Config gecached ist, werden die meisten Checks als In‑Process Funktionsaufrufe ausgeführt.

- CDN/Edge für Config‑Auslieferung (bei Client‑Side) und schnellcaches (bei Server‑Side) nutzen, damit die Datenbank nicht pro Anfrage abgefragt wird.

Das Ziel ist konsistentes Verhalten auch bei teilweisen Ausfällen: ist das Dashboard down, sollen Anwendungen mit der zuletzt bekannten guten Konfiguration weiterarbeiten.

Datenmodell für Flags, Segmente und Environments

An Datenmodell entscheidet Erfolg oder Misserfolg. Ist es zu locker, können Sie Änderungen nicht auditieren oder sicher zurückrollen. Ist es zu starr, meiden Teams die Nutzung. Zielen Sie auf eine Struktur, die klare Defaults, vorhersehbares Targeting und eine vertrauenswürdige Historie unterstützt.

Kernentitäten

Flag ist der Produkt‑Schalter. Halten Sie ihn stabil über Zeit, indem Sie ihm geben:

key (eindeutig, von SDKs verwendet, z. B. new_checkout)name und description (für Menschen)type (boolean, string, number, JSON)archived_at (Soft‑Delete)

Variant repräsentiert den Wert, den ein Flag zurückgeben kann. Auch boolesche Flags profitieren von expliziten Varianten (on/off), weil das Reporting und Rollouts standardisiert wird.

Environment trennt Verhalten nach Kontext: dev, staging, prod. Modellieren Sie es explizit, damit ein Flag in verschiedenen Environments unterschiedliche Regeln und Defaults haben kann.

Segment ist eine gespeicherte Gruppendefinition (z. B. „Beta‑Tester“, „Interne Nutzer“, „High Spender“). Segmente sollten wiederverwendbar sein.

Regeln, Prioritäten und Fallbacks

Regeln sind der komplexeste Bereich, machen Sie sie zu erstklassigen Records.

Ein praktikabler Ansatz:

FlagConfig (pro Flag + Environment) speichert default_variant_id, enabled Zustand und einen Pointer zur aktuellen published Revision.Rule gehört zu einer Revision und enthält:

priority (kleinere Zahl gewinnt)conditions (JSON‑Array wie Attributvergleiche)serve (feste Variante oder prozentualer Rollout über Varianten)

fallback ist immer default_variant_id in FlagConfig, wenn keine Regel matched.

Das hält die Evaluation einfach: laden Sie die veröffentlichte Revision, sortieren Sie Regeln nach Priorität, matchen Sie die erste Regel, sonst Default.

Versionierung: Draft vs. Published

Behandeln Sie jede Änderung als neue FlagRevision:

status: draft oder publishedcreated_by, created_at, optional comment

Veröffentlichen ist eine atomare Aktion: setzen Sie FlagConfig.published_revision_id auf die gewählte Revision (pro Environment). Drafts lassen Teams Änderungen vorbereiten, ohne Nutzer zu beeinflussen.

Audit‑Historie und Rollback

Für Audits und Rollbacks speichern Sie ein append‑only Change‑Log:

AuditEvent: wer hat was wann in welchem Environment geändertbefore/after Snapshots (oder ein JSON‑Patch) referenzierend auf die Revision‑IDs

Rollback ist „alte Revision neu veröffentlichen“ statt manuelle Rekonstruktion. Das ist schneller, sicherer und für nicht‑technische Stakeholder im History‑View des Dashboards leicht zu erklären.

Targeting und Segmentierungsregeln

Targeting ist das „wer bekommt was“ von Feature‑Flags. Gut gemacht, erlaubt es schrittweises Ausliefern: erst intern, dann für eine Kundengruppe, dann für eine Region — ohne Redeploy.

Was Sie targeten können (Nutzerattribute)

Starten Sie mit einer kleinen, konsistenten Menge an Attributen, die Ihre Apps bei jeder Evaluation zuverlässig senden können:

- Role: admin, staff, member (gut für interne Rollouts)

- Plan: free, pro, enterprise (nützlich für monetarisierte Features)

- Region: Land/Markt oder Data‑Residency‑Zone

- App‑Version: um Features nicht für veraltete Clients zu aktivieren

Halten Sie Attribute langweilig und vorhersehbar. Wenn eine App plan=Pro und eine andere plan=pro sendet, verhalten sich Regeln unerwartet.

Segmente: wiederverwendbare Gruppen

Segmente sind wiederverwendbare Gruppen wie „Beta‑Tester“, „EU‑Kunden“ oder „Alle Enterprise‑Admins“. Implementieren Sie sie als gespeicherte Definitionen (nicht als statische Listen), sodass Mitgliedschaft on‑demand berechnet werden kann:

- Regelbasierte Segmente: „plan = enterprise AND role = admin“

- Explizite Allow/Deny‑Listen (optional): nützlich für VIP‑Kunden oder Support‑gesteuerte Rollouts

Um Evaluation schnell zu halten, cachen Sie Segment‑Membership‑Ergebnisse für kurze Zeit (Sekunden/Minuten), keyed nach Environment und Nutzer.

Regel‑Logik und Priorität

Definieren Sie eine klare Evaluationsreihenfolge, sodass Ergebnisse im Dashboard erklärbar sind:

- Harte Overrides (z. B. Allow/Deny‑Listen)

- Targeting‑Regeln (geordnet, First‑Match gewinnt)

- Fall‑through (Default off oder Default zu einem Rollout)

Unterstützen Sie AND/OR Gruppen und gängige Operatoren: equals, not equals, contains, in list, greater/less than (für Versionen oder numerische Attribute).

Datenschutzhinweis

Minimieren Sie personenbezogene Daten. Bevorzugen Sie stabile, non‑PII Identifikatoren (z. B. interne Nutzer‑ID). Wenn Sie Identifikatoren für Allow/Deny‑Listen speichern müssen, speichern Sie gehashte IDs, und vermeiden Sie das Kopieren von E‑Mails, Namen oder rohen IP‑Adressen in das Flag‑System.

Rollout‑Strategien: Prozent, Varianten, Scheduling, Kill‑Switch

Kontrolle behalten mit Quellcode‑Export

Exportiere den Quellcode, wenn du bereit bist, das System langfristig zu prüfen, zu erweitern und zu übernehmen.

Rollouts sind der Bereich, in dem ein Feature‑Flag‑System echten Mehrwert liefert: Sie können Änderungen schrittweise freigeben, Optionen vergleichen und Probleme schnell stoppen — ohne Redeploy.

Prozent‑Rollouts (und warum deterministisches Bucketing zählt)

Ein Prozent‑Rollout bedeutet „für 5 % der Nutzer aktivieren“ und dann schrittweise erhöhen. Der Schlüssel ist konsistentes Bucketing: derselbe Nutzer sollte zuverlässig drin oder draußen bleiben.

Verwenden Sie einen deterministischen Hash einer stabilen Kennung (z. B. user_id oder account_id), um einen Bucket 0–99 zuzuweisen. Wenn Sie stattdessen bei jeder Anfrage zufällig entscheiden, werden Nutzer zwischen Erfahrungen wechseln, Metriken werden verrauscht und Support kann Probleme nicht reproduzieren.

Entscheiden Sie auch bewusst die Bucketing‑Einheit:

- User‑basiert für Consumer‑Apps.

- Account/Tenant‑basiert verhindert widersprüchliches Verhalten für unterschiedliche Nutzer derselben Firma.

Varianten: boolean und multivariat

Starten Sie mit booleschen Flags (an/aus), planen Sie aber für multivariate Varianten (z. B. control, new-checkout-a, new-checkout-b). Multivariate ist wichtig für A/B‑Tests, Copy‑Experimente und inkrementelle UX‑Änderungen.

Regeln sollten immer einen einzelnen aufgelösten Wert pro Evaluation zurückgeben, mit klarer Prioritätsordnung (z. B. explizite Overrides > Segment‑Regeln > Prozent‑Rollout > Default).

Scheduling: Start/End, Ramp‑Steps und Zeitzonen

Scheduling erlaubt Teams, Releases zu koordinieren, ohne dass jemand ständig verfügbar bleiben muss. Unterstützen Sie:

- Startzeit / Endzeit (Auto‑Disable nach Deadline)

- Ramp‑Steps (z. B. 1 % → 10 % → 25 % → 50 % über bestimmte Intervalle)

- Zeitzonen (Zeiten in UTC speichern, aber in der gewählten Zeitzone des Nutzers anzeigen und bearbeiten)

Behandeln Sie Zeitpläne als Teil der Flag‑Konfiguration, sodass Änderungen auditierbar und vor dem Livegang vorschaubar sind.

Kill‑Switch Verhalten (inkl. Ausfälle)

Ein Kill‑Switch ist eine Notfall‑„force off“, die alles andere übersteuert. Machen Sie ihn zu einer erstklassigen Kontrolle mit dem schnellsten Pfad in UI und API.

Entscheiden Sie, was bei Ausfällen passiert:

- Kann der Flag‑Service nicht erreicht werden, sollen SDKs auf die zuletzt bekannte gute Konfiguration (gecached) fallen und danach auf ein sicheres Default.

- Für riskante Features wählen Sie Defaults, die „geschlossen“ fehlschlagen (aus).

Dokumentieren Sie das klar, damit Teams wissen, was die App tut, wenn das Flag‑System degradiert ist. Für mehr Tagesgeschäft‑Informationen siehe /blog/testing-deployment-and-governance.

APIs und SDK‑Integration für Ihre Anwendungen

Ihre Web‑App ist nur die Hälfte des Systems. Die andere Hälfte ist, wie Ihr Produktcode Flags sicher und schnell liest. Eine saubere API plus ein kleines SDK für jede Plattform (Node, Python, Mobile etc.) sorgt für konsistente Integration und verhindert, dass jedes Team seine eigene Lösung erfindet.

Read‑APIs (schnell, cache‑freundlich)

Ihre Anwendungen rufen Read‑Endpoints viel häufiger auf als Write‑Endpoints, also optimieren Sie diese zuerst.

Gängige Patterns:

GET /api/v1/environments/{env}/flags — listet alle Flags für ein Environment (oft gefiltert auf „enabled“).GET /api/v1/environments/{env}/flags/{key} — ein einzelnes Flag nach Key abrufen.GET /api/v1/environments/{env}/bootstrap — Flags + Segmente für lokale Evaluation holen.

Machen Sie Antworten cache‑freundlich (ETag oder updated_at‑Version) und halten Sie Payloads klein. Viele Teams unterstützen auch ?keys=a,b,c für Batch‑Fetch.

Write‑APIs (validiert, workflow‑aware)

Write‑Endpoints sollten strikt und vorhersehbar sein:

POST /api/v1/flags — erstellen (Key‑Uniqueness, Namensregeln validieren)PUT /api/v1/flags/{id} — Draft‑Konfig aktualisieren (Schema‑Validierung)POST /api/v1/flags/{id}/publish — Draft in ein Environment promotenPOST /api/v1/flags/{id}/rollback — auf letzte bekannte gute Version zurücksetzen

Geben Sie klare Validierungsfehler zurück, damit das Dashboard erklären kann, was zu reparieren ist.

SDK‑Aufgaben (langweilig machen)

Ihr SDK sollte Caching mit TTL, Retries/Backoff, Timeouts und Offline‑Fallback (letztbekannte Werte) handhaben. Es sollte einen einzelnen evaluate‑Aufruf exposen, damit Teams nicht Ihr Datenmodell verstehen müssen.

Client‑Manipulation verhindern

Wenn Flags Preisgestaltung, Berechtigungen oder sicherheitsrelevantes Verhalten beeinflussen, vertrauen Sie dem Browser/Mobile‑Client nicht. Bevorzugen Sie Server‑Side‑Evaluation oder verwenden Sie signierte Tokens (Server stellt ein signiertes „Flag‑Snapshot“ aus, das der Client lesen, aber nicht fälschen kann).

Admin‑Dashboard‑UX (für Nicht‑Techniker)

Vom Erstellen bis zur Bereitstellung

Setze und hoste deine interne Rollout‑App mit eigenen Domains, sobald du sie live schalten willst.

Ein Feature‑Flag‑System funktioniert nur, wenn Leute ihm vertrauen, es in echten Releases zu nutzen. Das Admin‑Dashboard baut dieses Vertrauen: klare Labels, sichere Defaults und Änderungen, die leicht zu prüfen sind.

Flag‑Liste: schnell das Richtige finden

Starten Sie mit einer einfachen Flag‑Liste mit:

- Suche nach Name, Key, Owner oder Tag

- Filter für Status (an/aus), Typ (boolean/multivariant) und „kürzlich geändert“

- Ein prominenter Environment‑Selector (Dev / Staging / Prod), der nicht zu übersehen ist

Machen Sie den „aktuellen Zustand“ auf einen Blick lesbar. Zeigen Sie z. B. An für 10 %, Targeting: Beta‑Segment oder Aus (Kill‑Switch aktiv) statt nur eines grünen Punktes.

Flag‑Editor: Nutzer sicher durch Änderungen führen

Der Editor sollte wie ein geführtes Formular wirken, nicht wie eine technische Konfigurationsseite.

Enthalten Sie:

- Einen Rules‑Builder mit Klartext‑Klauseln (z. B. „Wenn Land ist US" UND "Plan ist Pro")

- Einen Rollout‑Slider (0–100 %) mit klarer Erklärung, was passiert

- Ein Vorschau‑Panel, das Beispiel‑Nutzer zeigt, die zurzeit den Regeln entsprechen (oder eine „Warum dieser Nutzer matched“ Aufschlüsselung)

Wenn Sie Varianten unterstützen, zeigen Sie sie als nutzerfreundliche Optionen („Neuer Checkout“, „Alter Checkout“) und validieren Sie, dass der Traffic korrekt aufsummiert wird.

Bulk‑Aktionen ohne Bulk‑Fehler

Teams brauchen Bulk‑Enable/Disable und „Regeln in anderes Environment kopieren“. Fügen Sie Guardrails hinzu:

- Bestätigungen, die den Impact zusammenfassen („Dies aktiviert 12 Flags in Production")

- Dry‑Run‑Vorschauen für Copy‑Operationen

- Klare Undo‑Hinweise wo möglich

Schutzmechanismen: Machen Sie den sicheren Pfad zum einfachen Pfad

Nutzen Sie Warnungen und Pflichtnotizen für riskante Aktionen (Produktionsänderungen, große Prozent‑Sprünge, Kill‑Switch‑Toggles). Zeigen Sie eine Änderungszusammenfassung vor dem Speichern — was sich geändert hat, wo und wer betroffen ist — damit nicht‑technische Reviewer sicher genehmigen können.

Sicherheit, Rollen und Genehmigungen

Sicherheit entscheidet, ob Feature‑Flag‑Tools schnell Vertrauen gewinnen — oder vom Security‑Team blockiert werden. Da Flags Nutzererlebnisse sofort verändern können (und manchmal Produktion brechen), behandeln Sie Zugriffskontrolle als erstklassigen Teil Ihres Produkts.

Authentifizierung: Anmeldung

Starten Sie mit E‑Mail + Passwort zur Vereinfachung, planen Sie aber Enterprise‑Erwartungen ein.

- SSO/OAuth: unterstützen Sie Google/Microsoft OAuth früh und lassen Sie SAML/SCIM später zu, wenn größere Organisationen erwartet werden.

- E‑Mail + Passwort: falls angeboten, speichern Sie Passwörter mit modernen Hashes (z. B. Argon2/bcrypt), erzwingen Sie MFA wo möglich und fügen Sie Rate‑Limiting beim Login hinzu.

Autorisierung: Rollen und Environment‑Zugriff

Ein sauberes Modell ist RBAC plus Environment‑Level‑Permissions.

- Admin: Organisationseinstellungen, Nutzer, Integrationen, Berechtigungen verwalten.

- Editor: Flags, Segmente und Regeln erstellen/ändern (aber nicht zwingend in Production).

- Viewer: Nur‑Lesen.

Scope‑en Sie diese Rollen pro Environment (Dev/Staging/Prod). Jemand kann z. B. Editor in Staging sein, aber nur Viewer in Prod. So verhindern Sie versehentliche Production‑Flips und halten das Tempo anderswo hoch.

Genehmigungen für Produktionsänderungen (empfohlen)

Fügen Sie einen optionalen Approval‑Workflow für Produktionsänderungen hinzu:

- Genehmigung erforderlich, wenn eine Änderung Prod‑Targeting, Prozent‑Rollout oder Kill‑Switch betrifft.

- Erfassen Sie wer beantragt, wer genehmigt und was geändert wurde.

- Erlauben Sie Not‑Overrides für On‑Call‑Admins, aber protokollieren Sie diese immer.

Secrets und SDK‑Key‑Management

SDKs brauchen Credentials, um Flag‑Werte zu holen. Behandeln Sie diese wie API‑Keys:

- Separate Keys pro Environment (Dev‑Keys nie in Prod wiederverwenden).

- Nur gehashte/teilweise Werte zur Anzeige speichern; den vollständigen Key nur bei Erstellung einmal zeigen.

- Rotation und sofortige Widerrufung unterstützen.

- Keys wenn möglich auf read‑only Evaluation scopeen.

Für mehr Traceability verbinden Sie diesen Abschnitt mit Ihrem Audit‑Trail‑Design in /blog/auditing-monitoring-alerts.

Audit, Monitoring und Alerts

Wenn Feature‑Flags reale Nutzererlebnisse steuern, ist „Was hat sich geändert?“ eine Produktionsfrage, kein Papierkram. Auditierung und Monitoring machen Ihr Rollout‑Tool zu einem operativen System, dem Ihr Team vertraut.

Audit‑Log: wer hat was wann und warum geändert

Jede Schreibaktion im Admin‑App sollte ein Audit‑Event auslösen. Behandeln Sie es als append‑only: bearbeiten Sie niemals die Historie — fügen Sie ein neues Event hinzu.

Erfassen Sie das Wesentliche:

- Actor: User‑ID, E‑Mail, Rolle und (falls relevant) API‑Token‑Name

- Action: Flag erstellt/aktualisiert/gelöscht, Targeting geändert, Rollout gestartet, Kill‑Switch aktiviert

- Scope: Flag‑Key, Environment, Segment und betroffene Regeln

- Diff: Before/After (menschenlesbar)

- Reason: ein verpflichtendes „Note“‑Feld für riskante Aktionen (z. B. Production‑Enable)

- Context: Timestamp, IP, User‑Agent, Request‑ID

Machen Sie das Log leicht durchsuchbar: filterbar nach Flag, Environment, Actor und Zeitspanne. Ein „Link zur Änderung kopieren“ Deep‑Link ist in Incident‑Threads sehr nützlich.

Metriken: nachweisen, was Flags tatsächlich tun

Fügen Sie leichte Telemetrie für Flag‑Evaluations (SDK‑Reads) und Entscheidungs‑Outcomes (welche Variante serviert wurde) hinzu. Mindestens tracken:

- Evaluations pro Flag/Environment

- Variantenverteilung über Zeit

- Enable/Disable‑ und Regeländerungszählungen

- Fehlerraten und Latenzen für Dienste hinter einem Flag

Das hilft beim Debugging („bekommen Nutzer wirklich Variante B?“) und bei Governance („welche Flags sind tot und können entfernt werden?“).

Alerting: Regressions schnell erkennen

Alerts sollten ein Change‑Event mit einem Impact‑Signal verbinden. Eine praxisnahe Regel: wird ein Flag aktiviert (oder hochgefahren) und die Fehler steigen kurz danach, page jemanden.

Beispiel‑Alert‑Bedingungen:

- Fehlerrate steigt um X % innerhalb von 10 Minuten nach einem Rollout‑Step

- Die Fehlerrate einer Variante divergiert deutlich von anderen

- Evaluation‑Fehler (SDK kann Config nicht holen) überschreiten Schwellenwert

Operations‑Views für den Alltag

Erstellen Sie einen einfachen „Ops“ Bereich im Dashboard:

- Kürzliche Änderungen (aus dem Audit‑Log)

- Aktive Rollouts (aktueller Prozentwert, Varianten‑Split, nächster geplanter Schritt)

- Geplante Events (kommende Ramp‑Ups, Ablaufdaten, geplante Deaktivierungen)

Diese Views verringern Rates und machen Rollouts kontrollierter statt riskant.

Full‑Stack‑Prototyp

Schnell ein React-Admin-Dashboard und ein Go‑/PostgreSQL‑Backend erstellen – ohne bei einem leeren Repo anzufangen.

Feature‑Flags sitzen auf dem kritischen Pfad jeder Anfrage, daher ist Zuverlässigkeit eine Produkteigenschaft, keine Infra‑Details. Ihr Ziel: Flag‑Evaluation soll schnell, vorhersehbar und sicher sein, auch wenn Teile des Systems degradiert sind.

Caching‑Schichten (und wann nutzen)

Starten Sie mit In‑Memory‑Caching im SDK oder Edge‑Service, sodass die meisten Evaluations nie das Netzwerk erreichen. Halten Sie den Cache klein und keyed nach Environment + Flag‑Set‑Version.

Fügen Sie Redis hinzu, wenn Sie geteilte, niedrig‑latente Reads über viele App‑Instanzen brauchen (und um Last auf der Primär‑DB zu reduzieren). Redis eignet sich auch, um einen „current flag snapshot“ pro Environment zu speichern.

Ein CDN hilft nur, wenn Sie einen read‑only Flags‑Endpoint ausliefern, der sicher öffentlich oder pro‑Tenant gecached werden kann (oft ist das nicht der Fall). Wenn Sie ein CDN nutzen, bevorzugen Sie signierte, kurzlebige Antworten und vermeiden Sie das Caching nutzerspezifischer Daten.

Konsistenzstrategie: Polling vs. Streaming

Polling ist einfacher: SDKs holen den neuesten Flag‑Snapshot alle N Sekunden mit ETag/Version‑Checks, um unnötige Downloads zu vermeiden.

Streaming (SSE/WebSockets) bietet schnellere Propagation für Rollouts und Kill‑Switches. Es ist ideal für große Teams, erfordert aber mehr Betrieb (Connection‑Limits, Reconnect‑Logik, regionaler Fanout). Ein praktikabler Kompromiss ist Polling standardmäßig mit optionalem Streaming für „Instant“ Environments.

Rate‑Limiting und Hot‑Loop‑Schutz

Schützen Sie Ihre APIs vor Fehlkonfigurationen (z. B. SDK pollt alle 100 ms). Erzwingen Sie serverseitige Mindestintervalle pro SDK‑Key und geben Sie klare Fehler zurück.

Schützen Sie auch Ihre Datenbank: stellen Sie sicher, dass der Leseweg snapshot‑basiert ist und nicht „Regeln durch Abfragen von Nutzer‑Tabellen evaluieren“. Feature‑Evaluation sollte niemals teure Joins auslösen.

Disaster‑Recovery und sichere Defaults

Sichern Sie Ihre Primärdatenbank und führen Sie Restore‑Drills regelmäßig durch (nicht nur Backups). Speichern Sie eine unveränderliche Historie von Flag‑Snapshots, damit Sie schnell zurückrollen können.

Definieren Sie sichere Defaults für Ausfälle: kann der Flag‑Service nicht erreicht werden, sollen SDKs auf den zuletzt bekannten guten Snapshot zurückfallen; existiert keiner, defaulten Sie für riskante Features auf „aus“ und dokumentieren Ausnahmen (z. B. billing‑kritische Flags).

Testing, Deployment und fortlaufende Governance

Ein Feature‑Flag‑System ist nicht „deployen und vergessen“. Weil es Produktionsverhalten steuert, wollen Sie hohe Sicherheit in Regel‑Evaluation, Change‑Workflows und Rollback‑Pfaden — und einen leichten Governance‑Prozess, damit das Tool sicher bleibt, wenn mehr Teams es nutzen.

Testing: Fokus auf Korrektheit und Vorhersehbarkeit

Starten Sie mit Tests, die die Kernversprechen der Flagging‑Plattform schützen:

- Unit‑Tests für Rule‑Evaluation und Bucketing‑Stabilität: Targeting‑Logik (Segmente, Operatoren, Priorität) verifizieren und sicherstellen, dass Prozent‑Rollouts stabil pro Nutzer sind (gleiches Input → gleiche Variante), auch wenn neue Flags hinzukommen.

- Integrationstests für Publish/Rollback und Berechtigungen: die echte API + DB testen: Draft erstellen, Genehmigung anfordern, veröffentlichen, dann zurückrollen. Bestätigen Sie, dass Rollen Aktionen ausführen dürfen/verbieten und Audit‑Einträge für jede Änderung geschrieben werden.

Ein praktischer Tipp: Fügen Sie „Golden“ Testfälle für knifflige Regeln hinzu (mehrere Segmente, Fallbacks, widersprüchliche Bedingungen), damit Regressionen schnell auffallen.

Staging‑Praktiken, die echtes Usage‑Verhalten spiegeln

Machen Sie Staging zur Rehearsal‑Umgebung:

- Seed bekannte Segmente (z. B. interne Tester, Beta‑Kunden) und halten Sie sie stabil.

- Erstellen Sie synthetische Nutzer, die Edge‑Cases abdecken (fehlende Attribute, ungewöhnliche Locales, neue Accounts).

- Führen Sie ein Canary des Flag‑Systems selbst durch: aktivieren Sie SDK/Evaluation zuerst für eine kleine Menge Services, dann ausweiten.

Deployment‑Checkliste und laufende Governance

Vor Produktionsreleases nutzen Sie eine kurze Checkliste:

- Schema‑Migrations sind rückwärtskompatibel (alte SDKs funktionieren weiter).

- Kill‑Switch‑Pfade sind end‑to‑end getestet.

- Alerting ist für Fehlerrate‑Spikes und Config‑Fetch‑Fehler konfiguriert.

- Docs sind aktuell (/docs) und Support‑Erwartungen klar (/pricing).

Für Governance halten Sie es einfach: definieren Sie, wer in Production veröffentlichen darf, verlangen Sie Genehmigung für hoch‑impact Flags, überprüfen Sie verwaiste Flags monatlich und setzen Sie ein „Expiration Date“, damit temporäre Rollouts nicht ewig leben.

Wenn Sie dies als interne Plattform bauen, hilft es manchmal, Standardprozesse dafür festzulegen, wie Teams Änderungen anfragen. Manche Organisationen nutzen Koder.ai, um ein initiales Admin‑Dashboard aufzusetzen und Workflow‑Iterationen (Genehmigungen, Audit‑Zusammenfassungen, Rollback‑UX) mit Stakeholdern im Chat zu besprechen, bevor der Code für eine Sicherheitsprüfung und langfristige Übernahme exportiert wird.