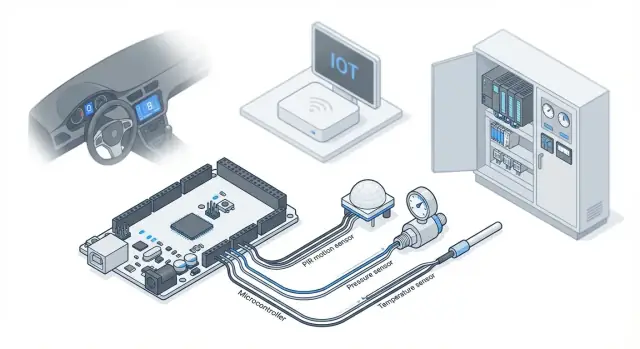

Eine eingebettete Plattform ist das „Baukastenset“, um das herum Sie ein elektronisches Produkt entwickeln. Sie umfasst in der Regel einen Hauptchip (Mikrocontroller oder Prozessor), unterstützende Komponenten (Stromversorgung, Takte, Konnektivität), Referenzdesigns sowie die Software‑Tools und Bibliotheken, die nötig sind, um von der Idee zum funktionierenden Gerät zu kommen.

Ein Sensor‑Ökosystem ist die passende Menge an Sensoren (Bewegung, Druck, Temperatur und mehr) plus Treiber, Kalibrierungshinweise, Beispielcode und manchmal vorgefertigte Algorithmen, die Rohmessungen in nützliche Informationen verwandeln.

Plattformen sind wichtig, weil sie Teams erlauben, bewährte Bausteine wiederzuverwenden, statt jedes Mal das Rad neu zu erfinden.

Wenn Sie innerhalb einer gut unterstützten Plattformfamilie bleiben, erhalten Sie typischerweise:

- Schnellere Entwicklung: einsatzbereite Firmware‑Bibliotheken, Evaluationsboards und Beispielprojekte beschleunigen das Prototyping.

- Einfacheres Skalieren: Sie können von einem kostengünstigen Gerät zu einer leistungsfähigeren Version wechseln, ohne alles neu schreiben zu müssen.

- Voraussagbarere Produktion: Referenzdesigns und validierte Kombinationen reduzieren Überraschungen beim Übergang von Prototyp zu Fertigung.

Bei STMicroelectronics bedeutet „Plattform“ häufig eine Kombination aus STM32 (MCUs), STM32MPx (MPUs), Konnektivitäts‑Chips/Modulen, Power‑Lösungen und Entwicklungstools, während das Sensor‑Ökosystem oft ST MEMS‑Sensoren und unterstützende Software für Bewegungsverarbeitung und Umweltmessungen umfasst.

Was Sie in diesem Leitfaden erwarten können

Dieser Artikel konzentriert sich auf die gemeinsamen ST‑Bausteine und wie sie sich in realen Produkten zusammenfügen: Rechen‑(MCU/MPU), Sensorik (MEMS und Umwelt), Konnektivität, Stromversorgung und Sicherheit. Ziel ist nicht, jede Teilenummer zu katalogisieren, sondern das „Systemdenken“ zu vermitteln, das bei der Auswahl kompatibler Komponenten hilft.

Wie sich das auf Autos, IoT und Fabriken abbildet

- Autos (Fahrzeugelektronik) legen oft Wert auf Sicherheit, Zuverlässigkeit und In‑Vehicle‑Netzwerke—Sensoren versorgen kritische Funktionen wie Stabilität, Komfort und Überwachung.

- IoT‑Edge‑Geräte optimieren meist für niedrigen Stromverbrauch, kleine Bauform und eine flüssige Benutzererfahrung—Sensoren und drahtlose Verbindungen müssen effizient sein.

- Industrielle Automatisierung betont Determinismus, lange Lebensdauer und Robustheit in rauen Umgebungen—Plattformentscheidungen müssen über Jahre stabil bleiben.

Mit diesen drei Domänen im Blick zeigen die folgenden Abschnitte, wie STs Plattformansatz Ihnen hilft, Systeme zusammenzustellen, die einfacher zu bauen, zu validieren und zu warten sind.

Kernbausteine: MCUs, MPUs und Peripherie

Wenn Leute von einer „ST‑Plattform“ sprechen, beschreiben sie meist einen Rechenkern (MCU oder MPU) plus die Peripherie und Softwareunterstützung, die das gesamte Gerät praktikabel machen. Die richtige Wahl des Kerns früh verhindert schmerzhafte Redesigns später—insbesondere wenn Sensoren, Konnektivität und Echtzeitverhalten beteiligt sind.

MCUs vs. MPUs: wer macht was?

Mikrocontroller (MCUs)—zum Beispiel viele STM32‑Familien—passen gut zu Regelkreisen, Sensorauslesung, Motorsteuerung, einfachen Benutzeroberflächen und gängiger Konnektivität (BLE/Wi‑Fi‑Module, CAN‑Transceiver usw.). Sie booten typischerweise schnell, laufen mit einem Firmware‑Image und glänzen mit vorhersehbaren Timings.

Microprozessoren (MPUs)—wie Geräte der STM32MP1‑Klasse—werden eingesetzt, wenn Sie stärkere Datenverarbeitung, reichhaltige Grafik‑UIs oder Linux‑basierte Netzwerkträume benötigen. Sie vereinfachen „App‑ähnliche“ Features (Web‑UI, Logging, Dateisysteme), erhöhen aber oft Leistungsbedarf und Softwarekomplexität.

Peripherie, die das ganze Design entscheiden kann

Der Kern ist nur die halbe Geschichte; die Peripheriesumme bestimmt oft die Auswahl:

- ADC/DAC für analoge Sensoren, Batteriemessung und Audio/Control‑Ausgänge

- Timer und PWM für Motoren, LEDs, Leistungsstufen und präzise Abtastung

- CAN (und Automotive‑Varianten) für Fahrzeugnetzwerke und industrielle Knoten

- SPI / I²C für Sensoren, Speicher und Erweiterungschips

- USB für Daten, Strom, Gerätekonfiguration oder Firmware‑Updates

Benötigen Sie mehrere Hochgeschwindigkeits‑SPI‑Busse, synchronisierte PWM oder ein spezifisches CAN‑Feature, kann das die Auswahl schneller einschränken als die CPU‑Taktfrequenz.

Echtzeitverhalten: Latenz und Determinismus

Echtzeit ist nicht nur „schnell“. Es ist konsistent. Regelungssysteme achten auf Worst‑Case‑Latenzen, Interrupt‑Handling und darauf, ob Sensorauslesungen und Aktorausgaben termingerecht erfolgen. MCUs mit gut gestalteten Interrupts und Timern sind meist der einfachste Weg zu Determinismus; MPUs können das ebenfalls erreichen, erfordern aber häufig sorgfältigere OS‑ und Treiberabstimmung.

Rechenwahl beeinflusst BOM, Leistung und Firmware

Ein leistungsfähigerer Prozessor kann externe Bauteile reduzieren (weniger Companion‑ICs) oder reichhaltigere Funktionen ermöglichen, erhöht aber möglicherweise Strombudget, thermische Anforderungen und Firmwareaufwand (Bootkette, Treiber, Sicherheitsupdates). Ein einfacher MCU kann BOM und Verbrauch senken, verschiebt aber Komplexität eventuell in Firmware‑Optimierung oder dedizierte Beschleuniger/Peripherie.

Sensorportfolio‑Grundlagen: Von MEMS bis Umweltsensorik

Die Sensorpalette von STMicroelectronics ist breit genug, dass Sie alles vom Smartwatch‑Sensor bis zum Fahrzeugsystem ohne Herstellerwechsel aufbauen können. Der praktische Nutzen ist Konsistenz: ähnliche elektrische Schnittstellen, Softwareunterstützung und langfristige Verfügbarkeit, selbst wenn Produkte vom Prototypen zur Serie wachsen.

Gängige Sensortypen, auf die Sie stoßen werden

Die meisten eingebetteten Produkte starten mit einer kleinen Menge „Arbeitstiere“:

- Beschleuniger und Gyroskope (IMUs): erkennen Bewegung, Vibration, Neigung und Rotation für Schrittzählung, Manipulationsschutz, Werkzeugverfolgung und Fahrzeugdynamik.

- Drucksensoren: für Höhenabschätzung, HVAC‑Überwachung, Wasserstand‑/Pumpensteuerung und Lecksuche.

- Temperatursensoren: für thermischen Schutz, Kalibrierung und Komfort/Qualitätsüberwachung.

- Magnetsensoren (Magnetometer): ermöglichen Kompassrichtung, Deckel/Öffnungserkennung und Drehpositionserkennung mit Magneten.

- ToF/Proximity‑Sensoren: messen Abstand oder Präsenz für Gestensteuerung, Wake‑on‑Approach und Personen/Objekterkennung.

Was „MEMS“ bedeutet (und warum es so verbreitet ist)

MEMS steht für micro‑electro‑mechanical systems: winzige mechanische Strukturen, die auf Silizium hergestellt und häufig wie ein IC verpackt werden. MEMS ermöglicht kompakte, stromsparende Sensoren, die in Telefonen, Ohrstücken, Wearables und dichten Industrie‑Knoten Platz finden. Da das Sensing‑Element klein und massenproduzierbar ist, passen MEMS gut zu Produkten, die zuverlässige Leistung zu akzeptablen Kosten benötigen.

Spezifikationen, die Käufer vergleichen (und was sie wirklich beeinflussen)

Beim Sensorauswahlvergleich schauen Teams typischerweise auf:

- Messbereich: maximale messbare Beschleunigung/Drehung/Druck; zu niedrig führt zu Sättigung, zu hoch kann Auflösung verringern.

- Rauschen: beeinflusst, wie „stabil“ Messwerte im Ruhezustand aussehen; entscheidend für Bewegungs‑Tracking und geringe Amplituden‑Vibration.

- Drift (bes. Gyroskope): beeinflusst Langzeitgenauigkeit und wie oft Korrekturen nötig sind.

- Bandbreite: wie schnell der Sensor auf Änderungen reagieren kann; wichtig für Regelkreise und Vibrationsanalyse.

- Abtastrate (ODR): Anzahl Messungen pro Sekunde; beeinflusst Reaktionsfähigkeit und Stromverbrauch.

Praktische Trade‑offs: Genauigkeit, Kosten, Energie, Platzierung

Bessere Spezifikationen können teurer sein und mehr Energie ziehen, aber mechanische Platzierung kann ebenso wichtig sein. Ein IMU, die weit vom Drehzentrum montiert ist oder nahe eines vibrierenden Motors sitzt, benötigt Filterung und sorgfältiges Board‑Design, um ihr Potenzial auszuschöpfen. In kompakten Geräten wählt man oft einen etwas energieeffizienteren Sensor und investiert in Platzierung, Kalibrierung und Firmware‑Glättung, um das gewünschte Nutzererlebnis zu erreichen.

Sensorfusion und Edge‑Intelligenz

Rohsignale von Sensoren sind verrauscht, voreingenommen und oft mehrdeutig. Sensorfusion kombiniert Messwerte mehrerer Sensoren—typischerweise Beschleuniger, Gyro, Magnetometer, Drucksensor und manchmal GNSS—zu einer saubereren, aussagekräftigeren Schätzung des Zustands: Orientierung, Bewegung, Schrittzählung, Vibrationsschwere oder ein Still/Bewegt‑Entscheid.

Warum Rohsignale nicht ausreichen

Ein einzelner MEMS‑Beschleuniger kann Beschleunigung messen, aber er trennt nicht Schwerkraft von Bewegung bei schnellen Manövern. Ein Gyro verfolgt Rotation glatt, driftet aber über Zeit. Ein Magnetometer korrigiert Langzeit‑Heading‑Drift, ist aber leicht durch nahe Metallteile oder Motoren gestört. Fusionsalgorithmen balancieren diese Stärken und Schwächen, um stabile Ergebnisse zu liefern.

Praktische Beispiele, die Sie kennen

- Orientierungsverfolgung: Telefone, Wearables, Drohnen und In‑Car‑Controls nutzen gefusede 6‑/9‑Achsen‑Daten für responsive, stabile Lageermittlung.

- Vibrationsüberwachung: Industriesensoren können hochfrequente Vibration mit Temperatur und Betriebszustand fusionieren, um „normale Vibration“ von Lagerverschleiß zu unterscheiden.

- Bewegungserkennung: Ultra‑niedrigenergie‑„Wake on Motion“ kann auf einem Sensor‑Hub/MCU laufen und den Hauptprozessor schlafen lassen.

- Dead‑Reckoning‑Hilfen: Kurzzeitige GNSS‑Ausfälle lassen sich mit IMU‑Geschätzungen überbrücken (nützlich in Tunneln oder urbanen Canyons).

Edge‑Verarbeitung vs. Rohdaten senden

Fusion am Edge (auf einem ST‑MCU, einem eingebetteten Sensor‑Hub oder einem smarten MEMS‑Bauteil) reduziert die Bandbreite deutlich: Sie senden „Neigung = 12°“ statt Tausender Proben pro Sekunde. Es verbessert auch die Privatsphäre, weil Roh‑Bewegungsspuren auf dem Gerät bleiben und nur Ereignisse oder aggregierte Metriken übertragen werden.

Kalibrierung und Filterung: der Unterschied zwischen Demo und Produkt

Zuverlässige Fusion hängt von Kalibrierung (Offsets, Skalenfaktoren, Ausrichtung) und Filterung (Tiefpass/Hochpass, Ausreißerfilter, Temperaturkompensation) ab. In echten Produkten planen Sie außerdem magnetische Interferenzen, Montage‑Orientierungsänderungen und Fertigungsvariationen ein—ansonsten kann dasselbe Gerät zwischen Einheiten oder über die Zeit unterschiedlich reagieren.

Automotive: Sicherheit, Zuverlässigkeit und Fahrzeugnetzwerke

Autos sind eine spezielle eingebettete Umgebung: elektrisch laut, großen Temperaturbereichen ausgesetzt und mit Erwartung langer Lebensdauer. Deshalb werden automotive‑fokussierte MCUs, Sensoren und Leistungsbauteile oft nicht nur wegen ihrer Leistung, sondern wegen Qualifikationen, Dokumentation und Langzeitverfügbarkeit gewählt.

Typische Automotive‑Anwendungsfälle

ST‑Plattformen finden sich oft in mehreren Fahrzeug‑„Zonen“:

- Karosserie‑ und Komfortsteuerungen: Türmodule, Lichtsteuerung, Sitzfunktionen, Fensterheber und Klima‑Interfaces.

- Infotainment‑Bedienelemente: Lenkradtasten, Drehregler, haptische Eingaben und sensorbasierte Benutzerinteraktionen.

- Fahrerassistenzunterstützende Komponenten: Sensor‑Schnittstellen, Timing‑ und Monitoring‑Aufgaben sowie deterministische Regelkreise, die größere ADAS‑Computer entlasten.

- Überwachung: Batterie/Spannungsmessung, Temperaturüberwachung, Motorstrommessung und System‑Health‑Checks.

Fahrzeugnetzwerke: CAN und LIN einfach erklärt

Die meisten ECUs arbeiten nicht allein—sie kommunizieren über In‑Vehicle‑Netzwerke:

- LIN wird oft für einfachere, langsamere Knoten verwendet (z. B. Türmodule). Kosteneffizient und gut für „ein Master, viele Slaves“.

- CAN wird für schnellere, kritischere Kommunikation benutzt. Es unterstützt Multi‑Node‑Messaging und stärkere Fehlerbehandlung.

Für eine MCU beeinflusst integrierte CAN/LIN‑Unterstützung (oder einfache Kopplung mit Transceivern) nicht nur Verdrahtung und Kosten, sondern auch Timingverhalten und wie sauber die ECU in das Fahrzeug integriert werden kann.

Zuverlässigkeitsanforderungen und Rolle von Safety‑Prozessen

Automotive‑Designs müssen Temperaturbereiche, EMI/EMC‑Belastung und lange Nutzlebensdauern tolerieren. „Functional Safety“ ist ein entwicklungsseitiger Ansatz: disziplinierte Anforderungen, Analysen, Tests und Tool‑Unterstützung sorgen dafür, dass sicherheitsrelevante Funktionen systematisch entwickelt und verifiziert werden. Selbst wenn eine Funktion nicht sicherheitskritisch ist, kann die Anwendung von Teilen dieses Prozesses späte Überraschungen und Nacharbeit reduzieren.

IoT‑Geräte: Strom, Größe und Nutzererlebnis

Flexibel bleiben mit Code‑Export

Behalte jetzt Tempo bei und exportiere den Quellcode, wenn es Zeit ist, das Repository zu übernehmen.

Viele IoT‑Produkte gewinnen oder verlieren anhand der „unspektakulären“ Einschränkungen: Batterielebensdauer, Gehäusegröße und ob das Gerät sich schnell und vertrauenswürdig anfühlt. ST‑Plattformen und Sensor‑Ökosysteme werden hier oft gewählt, weil sie Teams erlauben, Sensor‑Genauigkeit, lokale Rechenleistung und Konnektivität auszubalancieren, ohne die Hardware zu überdimensionieren.

Eine typische IoT‑Architektur (und wo ST‑Teile passen)

Eine praktische IoT‑Pipeline sieht meist so aus: Sensing → lokale Verarbeitung → Konnektivität → Cloud/App.

Sensoren liefern Rohdaten. Ein stromsparender MCU übernimmt Filterung, Schwellwerte und einfache Entscheidungen, sodass das Funkmodul nur bei Bedarf sendet. Konnektivität (Bluetooth LE, Wi‑Fi, Sub‑GHz, Mobilfunk oder LoRa) überträgt ausgewählte Daten an ein Telefon oder Gateway, das sie an eine App/Cloud für Dashboards und Alerts weiterleitet.

Die Kernidee: Je mehr lokal entschieden wird, desto kleiner Batterie und günstiger die Konnektivität.

Strombudgetdenken: Schlaf, Duty Cycle, Wake‑on‑Event

Batterielebensdauer hängt selten vom Spitzenstrom ab; es geht um die Schlafzeit. Gute Designs starten mit einem Budget: Wie viele Minuten pro Tag darf das Gerät wach sein, messen, verarbeiten und senden?

- Schlafmodi halten die MCU die meiste Zeit tief stromsparend.

- Duty Cycles legen fest, wie oft Sie messen (z. B. Temperatur alle 10 Minuten vs. alle 10 Sekunden).

- Wake‑on‑Event nutzt Interrupts (z. B. vom Bewegungssensor), sodass das System nur bei relevanten Ereignissen aufwacht.

Hier sind Sensorfunktionen genauso wichtig wie die MCU: Ein Sensor, der ein Ereignis eigenständig erkennt, verhindert unnötiges Aufwecken des Hauptprozessors und Funkmoduls.

Beispiele, die Trade‑offs konkret machen

- Smart Locks: schnelles Aufwachen und zuverlässige Bewegungs-/Berührungserkennung wirken „sofortig“. Fehlalarme leeren Batterien und verärgern Nutzer.

- Wearables: Sensorqualität beeinflusst Schrittzählung, Herzfrequenz‑Stabilität und wahrgenommene Genauigkeit; schlechte Filterung führt zu verrauschten Graphen und Vertrauensverlust.

- Asset Tracker: Ortungs‑ und Bewegungsfeatures müssen so abgestimmt sein, dass sie keine ständige Übertragung verursachen, dabei aber echte Bewegungen erfassen.

- Haussensoren: Temperatur/Luftfeuchte‑Nodes können Jahre laufen, wenn Messung und Übertragung sinnvoll getaktet sind.

UX ist nicht nur die App—es ist, wie sich das Gerät verhält. Ein Bewegungssensor, der auf Vibration anspricht, kann Phantom‑Alarme auslösen; ein Umweltsensor mit langsamer Ansprechzeit kann echte Änderungen verpassen; ein knapp bemessener Power‑Entwurf kann ein „ein‑Jahr‑Batterie“‑Versprechen in drei Monate verwandeln.

Die gemeinsame Auswahl von Sensoren und MCUs—basierend auf Rauschen, Latenz und Niedrigenergie‑Fähigkeiten—hilft Ihnen, ein Gerät zu liefern, das sich responsiv anfühlt, Fehlalarme vermeidet und Batterie‑Ziele ohne größere Größe/Kosten erreicht.

Industrielle Steuerung: Determinismus, raue Umgebungen, Langlebigkeit

Industrieanlagen sind weniger an glänzenden Features interessiert und mehr an vorhersehbarem Verhalten über lange Zeiträume. Ob Sie ein PLC‑nahes Modul, einen Motorantrieb oder einen Zustandsüberwachungs‑Knoten bauen: Die Plattformwahl muss deterministisches Timing unterstützen, in rauen Umgebungen überleben und wartbar bleiben.

Ein gängiges Muster ist ein mikrocontrollerbasiertes „Sidecar“ zu einer SPS: zusätzliche I/Os, spezielle Messungen oder Konnektivität ohne den Schaltschrank komplett neu zu gestalten. ST‑MCUs werden auch häufig in Motorsteuerungen (Antriebe, Pumpen, Förderer), Mess‑ und Zustandsüberwachung eingesetzt—oft mit einer Kombination aus Echtzeitregelung und Sensordatenerfassung sowie lokalem Entscheidungsvermögen.

Determinismus: Timing, dem Sie vertrauen können

Deterministische Steuerung heißt, Abtastung, Regelkreisausführung und Ausgänge passieren wie erwartet—jeden Zyklus. Praktische Enabler sind:

- Hardware‑Timer und PWM‑Einheiten für präzise Motorsteuerung und Aktor‑Timing

- Schnelles, vorhersehbares Interrupt‑Handling für Abtastung und Sicherheitsreaktionen

- ADCs und Komparatoren für enge Mess‑zu‑Aktion‑Pfade (z. B. Strommessung)

Ziel ist es, zeitkritische Aufgaben stabil zu halten, auch wenn Kommunikation, Logging oder UIs beschäftigt sind.

Raue Umgebungen: Vibration, Staub und elektrische Störungen

Industriestandorte bringen mechanische Belastung und elektrische Störungen mit sich, die Konsumgeräte selten sehen. Wichtige Sorgen sind Vibration (bes. bei Motoren), Staub/Feuchtigkeitseintrag und elektrische Störungen durch Schaltlasten. Sensorauswahl und Platzierung sind hier entscheidend—Beschleuniger für Vibrationsmonitoring, Strom/Spannungsmessung für Antriebe und Umweltsensoren, wenn Gehäusebedingungen die Zuverlässigkeit beeinflussen.

Integrations‑Essentials: Isolation, Analog‑Frontends, Signalintegrität

Viele industrielle Signale können nicht direkt an einen Mikrocontroller angeschlossen werden.

- Isolation: notwendig beim Interface zu Hochspannungsbereichen oder lauten Feldleitungen (zum Schutz von Mensch und Elektronik).

- Analog Front Ends (AFEs): konditionieren niederpegelige Sensorausgänge, filtern und skalieren Signale in ADC‑freundliche Bereiche.

- Signalintegrität: Layout, Erdung und Filterung reduzieren EMI‑induziertes Fehlverhalten—entscheidend für stabile Regelung und verlässliche Diagnose.

Langlebigkeit und Wartbarkeit

Industrie‑Deployments müssen lange Lebenszyklen planen: Ersatzgeräte, Verfügbarkeit von Bauteilen und Firmware‑Updates, die den Betrieb nicht stören. Ein praktischer Lifecycle‑Ansatz umfasst versionierte Firmware, sichere Update‑Mechanismen und klare Diagnostics, damit Wartungsteams schnell Fehler beheben und den Betrieb aufrechterhalten können.

Konnektivitätsentscheidungen in Autos, IoT und Fabriken

Mobile Begleit‑App schnell bereitstellen

Entwirf mit dem Koder.ai‑Chat eine Flutter‑App für Einrichtung, Status und Benachrichtigungen.

Konnektivität macht aus einer eingebetteten Platine ein System: ein Fahrzeugnetz, ein Gebäude voller Geräte oder eine Produktionslinie. ST‑Designs koppeln MCUs/MPUs typischerweise mit einem oder mehreren Funk- bzw. Kabelschnittstellen, abhängig vom Einsatzzweck.

Gängige Optionen (und wofür sie gut sind)

BLE eignet sich hervorragend für Kurzverbindungen zu Telefonen, Konfigurationstools oder Hubs. Energieeffizient, aber nicht für hohe Datenraten über große Distanzen.

Wi‑Fi liefert höhere Durchsatzraten für direkte Router‑Verbindungen (Kameras, Haushaltsgeräte, Gateways). Nachteil: höherer Stromverbrauch und anspruchsvollere Antennen‑/Gehäuseplanung.

Ethernet ist in Fabriken wegen zuverlässiger, kabelgebundener Durchsatzraten und vorhersagbarem Verhalten beliebt. Auch im Automotive‑Bereich (Automotive Ethernet) gewinnt es mit wachsenden Bandbreitenbedarf an Bedeutung.

Mobilfunk (LTE‑M/NB‑IoT/4G/5G) kommt zum Einsatz, wenn keine lokale Infrastruktur vorhanden ist. Es erhöht Kosten, Zertifizierungsaufwand und Strombedarf—insbesondere bei Always‑On‑Betrieb.

Sub‑GHz (z. B. 868/915 MHz) bietet große Reichweite bei niedrigen Datenraten, oft für Sensoren, die selten kleine Pakete senden.

Wie wählen: Reichweite, Durchsatz, Energie und Vorschriften

Starten Sie mit Reichweite und Nachrichtenumfang (Temperaturwert vs. Audio‑Streaming), prüfen Sie dann Batterielebensdauer und Spitzenströme. Berücksichtigen Sie zuletzt regionale Regeln (z. B. lizenzierte Mobilfunkbänder vs. unlizenzierte Sub‑GHz‑Limits, Kanalpläne, Sendeleistung und Duty‑Cycle‑Regeln).

Gateway vs. Direkt‑in‑die‑Cloud

Ein lokales Gateway macht Sinn, wenn Sie ultra‑stromsparende Endpunkte wollen, Protokolle überbrücken (BLE/Sub‑GHz → Ethernet) oder lokale Pufferung bei Internetausfällen benötigen.

Direkt‑in‑die‑Cloud vereinfacht die Architektur für Einzelgeräte (Wi‑Fi/Mobilfunk), verschiebt aber Komplexität in Stromdesign, Provisioning und laufende Konnektivitätskosten.

Praktische Designimplikationen: Antennen und Gehäuse

Antennenleistung leidet unter Metallgehäusen, Batterieblöcken, Kabelbündeln oder sogar der Hand des Nutzers. Planen Sie Abstände, wählen Sie Materialien sorgfältig und testen Sie früh mit dem finalen Gehäuse—Konnektivitätsprobleme sind oft mechanisch, nicht firmware‑bedingt.

Sicherheit und Gerätelebenszyklus: Vom Boot bis zu Updates

Sicherheit ist keine einzelne Funktion, die man „später“ hinzufügt. Bei embedded Plattformen und Sensoren ist es eine Kette von Entscheidungen, die beim Einschalten beginnt und durch jedes Firmware‑Update bis zur Außerdienststellung andauert.

Sicherheitsbausteine (praktische Sicht)

Eine übliche Grundlage ist Secure Boot: das Gerät prüft, ob die Firmware authentisch ist, bevor sie ausgeführt wird. Auf ST‑Plattformen wird dies oft mit einem Hardware‑Root‑of‑Trust (z. B. MCU‑Sicherheitsfunktionen oder ein dediziertes Secure Element) plus signierten Images umgesetzt.

Als nächstes kommt Schlüsselspeicherung. Schlüssel sollten an Orten liegen, die Extraktion erschweren—geschützte MCU‑Regionen oder ein Secure Element—statt einfach im Flash. Das ermöglicht verschlüsselte Firmware‑Updates, bei denen das Gerät sowohl Signaturen prüft (Integrität/Authentizität) als auch Payloads entschlüsselt (Vertraulichkeit) vor der Installation.

Warum Bedrohungsmodelle je nach Domäne variieren

Konsum‑IoT‑Geräte sehen oft groß angelegte, remote ausgeführte Angriffe (Botnets, Credential‑Stuffing, physischer Zugang mit geringen Kosten). Industrie‑Systeme sind eher Ziel von gezielten Störungen, Ausfallkosten und langen Lebenszyklen mit begrenzten Patch‑Fenstern. Automotive‑Elektronik muss sicherheitsnahe Risiken, komplexe Lieferketten und strikte Kontrolle darüber, wer was updaten darf, berücksichtigen—insbesondere wenn mehrere ECUs Fahrzeugsysteme teilen.

Lifecycle‑Denken: Provisioning bis Decommissioning

Planen Sie für Provisioning (Einbringen von Schlüsseln/Identitäten in der Fertigung), Updates (A/B‑Swap oder Rollback‑Schutz, um Bricking zu vermeiden) und Decommissioning (Widerruf von Credentials, Löschen sensibler Daten und Dokumentation des End‑of‑Support‑Verhaltens).

Was Sie für Compliance dokumentieren sollten (ohne zu viel zu versprechen)

Führen Sie klare Unterlagen über: Ihr Threat Model, Secure‑Boot/Update‑Ablauf, Schlüsselmanagement und Rotation, Vulnerability‑Intake und Patch‑Policy, SBOM sowie Testnachweise (Penetrationsergebnisse, Fuzzing‑Notizen, Secure‑Coding‑Praktiken). Beschreiben Sie, was Sie tun und messen—vermeiden Sie Zertifizierungsbehauptungen, sofern diese nicht formell vorliegen.

Leistungsmanagement und Thermik‑Praktika

Strom und Wärme sind in eingebetteten Produkten eng verknüpft: jedes verschwendete Milliwatt führt zu Temperaturanstieg, und Temperatur beeinflusst Sensor‑Genauigkeit, Batterieperformance und Langzeitzuverlässigkeit. Frühe Beachtung erspart spätere Board‑Spins.

Die meisten Designs enden mit einer kleinen Anzahl von Rails: Batterie/Eingangsrail, ein oder mehrere geregelte Rails für Logik (oft 3,3 V und/oder 1,8 V) und manchmal eine höhere Schiene für Aktuatoren oder Displays.

Einige Faustregeln:

- Buck‑Regler sind Standard beim effizienten Runterregeln von höheren Spannungen (z. B. 12 V, 5 V).

- Boost‑Regler helfen, wenn die Batterie unter die erforderliche Rail fallen kann (z. B. Knopfzellen oder Einzel‑Li‑Ion gegen Ende der Ladung).

- Buck‑Boost ist nützlich, wenn Eingang sowohl über als auch unter dem Ziel liegen kann.

- LDOs sind einfach und rauscharm (gut für empfindliche Analog‑ oder RF‑Rails), verschwenden jedoch Leistung proportional zur Spannungsdifferenz—also gezielt einsetzen.

Batteriemanagement: Schutz/Ladung passend zur Chemie wählen und Brownout‑Verhalten budgetieren (was passiert bei Spannungseinbruch für MCU, Sensoren und Speicher).

Spitzen‑ vs. Durchschnittsströme: Sensoren und Radios setzen Fallen

Viele Produkte verfehlen ihre Batterielebensdauer, weil sie auf Durchschnitt ausgelegt sind und Spitzenströme vergessen:

- Funkmodule (BLE, Wi‑Fi, Mobilfunk) ziehen kurzzeitig hohe Ströme beim Senden/Empfangen und beim Verbindungsaufbau.

- Sensoren können beim Start, in Hochleistungsmodi oder bei hohen ODRs Spitzen erzeugen.

Regler und Entkopplung müssen Spitzen ohne Spannungseinbruch handhaben, während die Firmware den Durchschnitt niedrig hält durch Schlafmodi und Duty‑Cycling.

Thermik: Gehäuse + Umgebung + Duty Cycle

Wärme ist nicht nur Chip‑abhängig. Gehäusematerial, Strömung und Montagefläche dominieren oft. Prüfen Sie:

- Schlechtesten Umgebungstemperaturfall (Schaltschränke und Autos sind oft heißer als das Labor)

- Duty Cycle (kontinuierlicher Funkstrom vs. gelegentliche Burst‑Übertragungen)

- lokale Hotspots von Reglern, Leistungs‑Schaltern oder RF‑PA‑Stufen

Kurze Checkliste: bessere Batterielaufzeit ohne Verlust der Reaktivität

- Messen Sie reale Workloads (nicht nur „typisch“) und protokollieren Sie Spitzen/Durchschnitt.

- Halten Sie Sensoren in Niedrigleistungsmodi; erhöhen Sie ODR nur temporär bei Bedarf.

- Batchen und komprimieren Sie Daten vor Funkupload; vermeiden Sie häufige Reconnects.

- Nutzen Sie Interrupts (Bewegung/Schwellen) statt ständiger Abfrage.

- Validieren Sie Reglerwirkungsgrad bei Ihren realen Lastströmen (insb. Leerlauf/leichte Last).

Feldüberwachung einrichten

Erstelle eine schlanke Konsole zur Überprüfung von Gerätezustand, Ereignissen und Felddiagnosen.

Einen Prototyp zum Laufen zu bringen ist nur der Anfang. Zeit sparen Sie, wenn Sie das ST‑Ökosystem nutzen, um Wiederholungen zu reduzieren, bevor Sie ein PCB‑Freeze, Zertifizierungen oder eine Fertigungsserie starten.

Entwicklung beschleunigen mit fertigen Bausteinen

STs Evaluationsboards und Beispielprojekte lassen Sie die Idee schnell prüfen und bewahren gleichzeitig einen Pfad zur Produktion:

- Nucleo / Discovery Boards für STM32 bieten eine stabile Basis für Rechenleistung, Debugging und Leistungsmessungen.

- Sensor‑Erweiterungsboards (X‑NUCLEO) und SensorTile‑ähnliche Kits helfen, Bewegungs‑ und Umweltmessungen zu validieren, ohne Analog‑Frontends selbst zu entwerfen.

- Referenzdesigns und STM32Cube‑Pakete liefern funktionierende Firmware‑Muster (Treiber, Middleware, Demo‑Apps), die Sie später für Ihr Produkt verschlanken können.

Betrachten Sie diese als „Lernhardware“: dokumentieren Sie Änderungen und behalten Sie eine Liste von Annahmen, die Sie auf Ihrem eigenen Board verifizieren müssen.

Vergessen Sie nicht die Software um das Gerät herum

Selbst wenn die Embedded‑Seite „fertig“ ist, brauchen die meisten Produkte eine Begleitschicht: Provisioning‑Screens, Dashboards, Logs, Alerts und einfache APIs für Fertigung und Feldsupport. Teams unterschätzen diesen Aufwand oft.

Hier ist ein guter Einsatzfall für einen vibe‑coding‑Workflow wie Koder.ai: Sie können ein leichtes Web‑Dashboard, ein kleines Go + PostgreSQL‑Backend oder eine Flutter‑Mobile‑Companion‑App aus einer Chat‑basierten Spezifikation generieren und schnell iterieren, während Telemetrie und Anforderungen am Gerät reifen. Besonders nützlich in Pilotläufen, wenn Sie ständig entscheiden, was geloggt und wie visualisiert wird.

Risiko frühzeitig validieren (vor Hardware‑Freeze)

Manche Fehler zeigen sich nur, wenn das Gerät physisch real ist:

- Sensorleistung im Gehäuse: Montage, Klebstoffe, Vibrationspfade und Luftstrom verändern Messwerte (bes. bei Bewegungs‑ und Umweltsensoren).

- RF‑Reichweite in realen Umgebungen: Testen Sie mit finalem Antennenbereich, Kunststoffen, Kabelverläufen und typischen Benutzerpositionen.

- Leistungsmessungen: Messen Sie Schlaf, Aufwachspitzen, Funk‑Bursts und Sensormesszyklen; Schätzungen anhand von Durchschnittswerten täuschen leicht.

Fallen beim Übergang Prototyp → Produktion vermeiden

Häufige Stolpersteine sind Bauteilverfügbarkeit, fehlende Testpunkte (SWD, Rails, Sensor‑Interrupts) und kein Plan für Fertigungstests (Programmierung, Kalibrierung, einfache RF/Sensor‑Checks). Designen Sie mit Test‑ und Kalibrierbarkeit im Sinn—das spart Tage pro Charge.

Akzeptanzkriterien für Piloten definieren

Legen Sie vorab Pass/Fail‑Kriterien für einen Pilotlauf fest: KPIs (Batterielebensdauer, Reconnect‑Zeit, Sensor‑Drift, Fehlalarme) und einen einfachen Felddatenplan (was Sie loggen, wie oft und wie Sie es abrufen). So werden Pilot‑Feedbacks zu Entscheidungen, nicht zu Meinungen.

Die Auswahl von MCU/MPU‑Plattform und Sensorenset geht am besten als Trichter: breit mit Anforderungen starten, dann mit Restriktionen eingrenzen und schließlich mit realen Tests validieren.

Schritt‑für‑Schritt Auswahlfluss

- Anforderungen (wie „gut“ aussieht)

Definieren Sie messbare Ziele: Messbereich, Genauigkeit, Latenz, Abtastrate, Betriebstemperatur, Lebensdauer und Standards, die eingehalten werden müssen.

- Beschränkungen (was Sie nicht ändern können)

Listen Sie harte Limits auf: BOM‑Kosten, Batterielebensdauer, PCB‑Fläche, Gehäusematerial, verfügbare Schnittstellen (I²C/SPI/CAN/Ethernet) und regulatorische Anforderungen.

- Shortlisting (kompatible Kombinationen)

Shortlisten Sie 2–3 Plattform+Sensor‑„Bundles“, die Schnittstellen und Strombudget erfüllen. Berücksichtigen Sie die Software‑Story: verfügbare Treiber, Middleware, Referenzdesigns und ob Fusion am Gerät oder ausgelagert laufen soll.

- Prototyp‑Tests (früh beweisen)

Führen Sie schnelle Experimente durch: Bewegungs‑/Temperatursweeps, Vibrations‑Tests, informelle EMC‑Checks und Genauigkeitsvergleiche gegen eine Referenz. Messen Sie Leistung in realistischen Duty‑Cycles—nicht nur „Datasheet‑typisch“.

Häufige Fehler vermeiden

- Sensoren überdimensionieren: für Präzision zahlen, die mechanisch oder platzierungsbedingt nicht nutzbar ist.

- Kalibrierung ignorieren: annehmen, dass Werksdaten nach Montage, Temperaturwechsel oder Alterung erhalten bleiben.

- Update‑Strategie unterschätzen: kein Plan für Firmware‑Updates, Konfigurationsmanagement oder Felddiagnose.

Nächstes: einfache Entscheidungs‑Matrix (Vorlage)

| Kriterium | Option A | Option B | Hinweise |

|---|

| Kosten (BOM + Fertigung) | | | Einschluss von Testzeit und Steckern |

| Energie (aktiv + Schlaf) | | | Nutzen Sie Ihren realen Duty‑Cycle |

| Genauigkeit & Drift | | | Kalibrierungsaufwand bedenken |

| Rechen‑Headroom | | | Fusion, Filterung, ML, Sicherheitsmarge |

| Konnektivitäts‑Fit | | | Bandbreite, Latenz, Koexistenz |

| Sicherheit & Lifecycle | | | Secure Boot, Schlüssel, Updates |

Nächste Aktionspunkte

- Schreiben Sie ein einseitiges Anforderungsblatt mit Pass/Fail‑Tests.

- Wählen Sie zwei Kandidaten‑Bundles und prototypisieren Sie beide.

- Verifizieren Sie Kalibrierung und mechanische Platzierung früh.

- Definieren Sie Ihren Update‑Pfad (und wer ihn verantwortet) vor der Produktion.

- Erfassen Sie Ergebnisse in der Matrix und machen Sie die Kompromisse explizit.