Ziele, Nutzer und Umfang von Vendor-Sicherheitsprüfungen

Bevor Sie Bildschirme entwerfen oder eine Datenbank auswählen, stimmen Sie ab, was die App erreichen soll und für wen sie ist. Das Management von Vendor-Sicherheitsprüfungen scheitert am häufigsten, wenn verschiedene Teams dieselben Begriffe („Review“, „Genehmigung“, „Risiko“) unterschiedlich verwenden.

Wer die App nutzen wird

Die meisten Programme haben mindestens vier Nutzergruppen mit unterschiedlichen Bedürfnissen:

- Security / GRC: verantwortet den Prüfprozess, die Fragen, Beleganforderungen und die finale Risikoentscheidung.

- Procurement / Vendor Management: braucht schnelle Intake, klaren Status und Verlängerungsübersicht, damit Beschaffungen nicht last-minute blockiert werden.

- Legal / Privacy: konzentriert sich auf Datenverarbeitungsbedingungen, DPA/SCCs, Meldepflichten und Datenlokation.

- Vendor-Kontakte: wünschen ein einfaches Portal, um Fragen einmal zu beantworten, Belege hochzuladen und auf Nachfragen ohne lange E-Mail-Threads zu reagieren.

Design-Folge: Sie bauen keinen „einen“ Workflow. Sie bauen ein geteiltes System, in dem jede Rolle eine kuratierte Sicht auf denselben Review sieht.

Was „Vendor-Sicherheitsprüfung“ in Ihrem Unternehmen bedeutet

Definieren Sie die Prozessgrenzen in verständlicher Sprache. Zum Beispiel:

- Deckt eine Prüfung nur SaaS-Tools ab oder auch Berater, Agenturen und Hosting-Provider?

- Ist das Ziel, Basis-Kontrollen zu bestätigen, oder Risiko zu quantifizieren und Ausnahmen zu genehmigen?

- Prüfen Sie den Vendor (unternehmenweit) oder den Service (ein bestimmtes Produkt und wie Sie es nutzen)?

Schreiben Sie auf, was einen Review auslöst (Neukauf, Verlängerung, materielle Änderung, neuer Datentyp) und was „fertig“ bedeutet (genehmigt, genehmigt mit Bedingungen, abgelehnt oder verschoben).

Aktuelle Schmerzpunkte, die beseitigt werden sollen

Machen Sie Ihren Umfang konkret, indem Sie heute schmerzende Punkte auflisten:

- Status, die in E-Mail-Threads und privaten Postfächern stecken

- Tabellen, die nicht synchron sind, ohne Single Source of Truth

- Fehlende oder veraltete Belege (SOC 2, ISO, Pen-Test) und keine Ablaufverfolgung

- Unklare Übergaben zwischen Security, Procurement und Legal

- Keine konsistente Methode, Entscheidungen, Ausnahmen oder kompensierende Kontrollen zu dokumentieren

Diese Schmerzpunkte werden Ihr Requirements-Backlog.

Erfolgsmetriken, die das Projekt ehrlich halten

Wählen Sie ein paar Metriken, die Sie von Tag 1 an messen können:

- Durchlaufzeit (Intake → Entscheidung) nach Vendor-Tier

- Termingerechte Abschlussrate vs. SLAs

- Anzahl überfälliger Reviews und durchschnittliche Überfälligkeitstage

- Nachbearbeitungsrate (Reviews, die an Vendoren wegen fehlender Infos zurückgesendet werden)

Wenn die App diese zuverlässig nicht berichten kann, verwaltet sie das Programm nicht wirklich — sie speichert nur Dokumente.

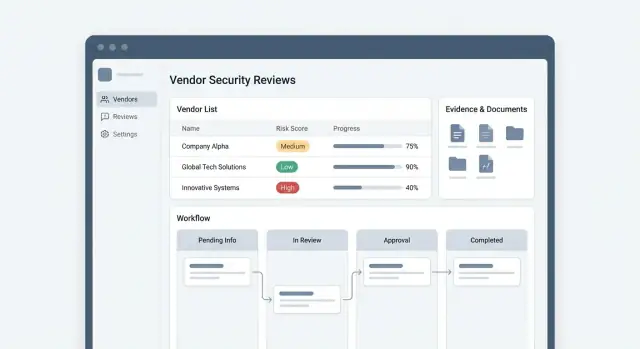

Workflow-Design: Von Intake bis Genehmigung

Ein klarer Workflow ist der Unterschied zwischen „E-Mail-Ping-Pong“ und einem vorhersehbaren Prüfprogramm. Bevor Sie Bildschirme bauen, kartieren Sie den End-to-End-Pfad einer Anfrage und entscheiden, was an jedem Schritt erledigt sein muss, um eine Genehmigung zu erreichen.

End-to-End-Fluss abbilden

Starten Sie mit einem einfachen, linearen Rückgrat, das Sie später erweitern können:

Intake → Triage → Fragebogen → Beweiserhebung → Sicherheitsbewertung → Genehmigung (oder Ablehnung).

Definieren Sie für jede Phase, was „fertig“ bedeutet. Beispiel: „Fragebogen abgeschlossen“ könnte 100 % der erforderlichen Fragen beantwortet und einen zugewiesenen Security-Owner voraussetzen. „Belege gesammelt“ könnte ein Mindestset an Dokumenten (SOC 2, Pen-Test-Zusammenfassung, Datenflussdiagramm) oder eine begründete Ausnahme verlangen.

Entry-Points definieren (wie Reviews starten)

Die meisten Apps brauchen mindestens drei Wege, um einen Review zu erstellen:

- Neue Vendor-Anfrage: initiiert von Procurement, IT oder einem Business-Owner

- Verlängerung: automatisch erstellt basierend auf einem Review-Ablaufdatum

- Incident-getriggerter Review: erstellt bei Vendor-Breach oder materieller Änderung

Behandeln Sie diese als verschiedene Templates: Sie können denselben Workflow teilen, aber unterschiedliche Standard-Priorität, erforderliche Fragebögen und Fälligkeitsdaten verwenden.

Status, SLAs und Zuständigkeiten

Machen Sie Status explizit und messbar — besonders die „wartenden“-Stati. Gängige Status sind Waiting on vendor, In security review, Waiting on internal approver, Approved, Approved with exceptions, Rejected.

Hängen Sie SLAs an den Status-Besitzer (Vendor vs. internes Team). So zeigt Ihr Dashboard „blockiert durch Vendor“ getrennt von „internem Rückstau“, was beeinflusst, wie Sie aufstocken und eskalieren.

Automatisierung vs. menschliches Urteil

Automatisieren Sie Routing, Erinnerungen und Erstellung von Verlängerungen. Behalten Sie menschliche Entscheidungspunkte für Risikoakzeptanz, kompensierende Kontrollen und Genehmigungen.

Nützliche Regel: Wenn ein Schritt Kontext oder Abwägungen benötigt, speichern Sie einen Entscheidungsdatensatz, statt zu versuchen, ihn automatisch zu entscheiden.

Kern-Datenmodell: Vendoren, Reviews, Fragebögen, Belege

Ein sauberes Datenmodell erlaubt es der App, von „Einmalfragebogen“ zu einem wiederholbaren Programm mit Verlängerungen, Metriken und konsistenten Entscheidungen zu skalieren. Behandeln Sie den Vendor als langlebigen Datensatz und alles andere als zeitgebundene Aktivität, die daran hängt.

Vendor (das dauerhafte Profil)

Beginnen Sie mit einer Vendor-Entität, die sich langsam ändert und überall referenziert wird. Nützliche Felder:

- Business Owner (interner Sponsor), Abteilung und primäre Kontakte

- Kritikalität / Tier (z. B. low/medium/high) und „in Produktion“-Status

- Verarbeitete Datentypen (PII, Zahlungsdaten, Gesundheitsdaten, Quellcode usw.)

- Systeme / Integrationen, die sie berühren (SSO, Data Warehouse, Support-Tools)

- Vertragsgrundlagen (Start/End-Daten), damit Verlängerungen später automatisiert werden können

Modellieren Sie Datentypen und Systeme als strukturierte Werte (Tabellen oder Enums), nicht als Freitext, damit Reporting akkurat bleibt.

Review (eine punktuelle Bewertung)

Jeder Review ist ein Snapshot: wann er gestartet wurde, wer ihn angefordert hat, Scope, Tier zum Zeitpunkt, SLA-Daten und die finale Entscheidung (approved/approved with conditions/rejected). Speichern Sie Entscheidungsrationale und Links zu Ausnahmen.

Fragebogen (Vorlagen und Antworten)

Trennen Sie QuestionnaireTemplate von QuestionnaireResponse. Templates sollten Abschnitte, wiederverwendbare Fragen und Branching (bedingte Fragen basierend auf früheren Antworten) unterstützen.

Definieren Sie für jede Frage, ob Beleg erforderlich ist, erlaubte Antworttypen (yes/no, Multi-Select, Datei-Upload) und Validierungsregeln.

Belege und Artefakte

Behandeln Sie Uploads und Links als Evidence-Einträge, die an einen Review und optional an eine spezifische Frage gebunden sind. Fügen Sie Metadaten hinzu: Typ, Zeitstempel, wer es bereitgestellt hat und Aufbewahrungsregeln.

Speichern Sie schließlich Review-Artefakte — Notizen, Findings, Remediation-Tasks und Genehmigungen — als erstklassige Entitäten. Eine vollständige Review-Historie zu behalten ermöglicht Verlängerungen, Trend-Tracking und schnellere Folgeprüfungen ohne alles erneut zu fragen.

Rollen, Berechtigungen und Vendor-Zugriff

Klare Rollen und strenge Berechtigungen halten eine Vendor-Security-Review-App nützlich, ohne sie zu einer Datenleck-Risikoquelle zu machen. Entwerfen Sie dies früh, denn Berechtigungen beeinflussen Workflow, UI, Benachrichtigungen und Audit-Trail.

Kernrollen zum Modellieren

Die meisten Teams brauchen fünf Rollen:

- Requester: startet einen Review (oft Procurement, IT oder Business-Owner), verfolgt Status und beantwortet Kontextfragen (welche Daten der Vendor berührt, Zweck, Vertragswert).

- Reviewer: führt die Bewertung durch, fordert Belege an, folgt nach und schlägt eine Entscheidung vor.

- Approver: nimmt das Risiko formell an (approve, approve-with-conditions, reject), typischerweise Security-Leitung, Legal oder Risk.

- Vendor respondent: füllt Fragebögen aus und lädt Belege hoch.

- Admin: verwaltet Templates, Integrationen, Rollenvergabe und globale Einstellungen.

Halten Sie Rollen getrennt von „Personen“. Derselbe Mitarbeiter kann in einem Review Requester und in einem anderen Reviewer sein.

Permissioning für sensible Belege

Nicht alle Review-Artefakte sollten für alle sichtbar sein. Behandeln Sie Elemente wie SOC 2-Berichte, Pen-Test-Ergebnisse, Sicherheitsrichtlinien und Verträge als eingeschränkte Belege.

Praktischer Ansatz:

- Trennen Sie Review-Metadaten (Vendor-Name, Status, Verlängerungsdatum) von eingeschränkten Anhängen.

- Fügen Sie ein Beleg-Sichtbarkeitslevel hinzu (z. B. „Alle internen Nutzer“, „Nur Review-Team“, „Nur Legal + Security").

- Protokollieren Sie jeden Zugriff auf eingeschränkte Dateien (Ansehen/Download) für Verantwortlichkeit.

Sicherer Vendor-Zugang (und Isolation)

Vendoren sollten nur sehen, was sie brauchen:

- Beschränken Sie Vendor-Accounts auf ihre eigene Organisation und ihre eigenen Anfragen.

- Bieten Sie eine dedizierte Portal-Ansicht: zugewiesene Fragebögen, Upload-Anfragen und Messaging — nichts anderes.

- Deaktivieren Sie Cross-Vendor-Suche und verbergen Sie interne Kommentare standardmäßig.

Delegation, Backups und Kontinuität

Reviews stocken, wenn eine Schlüsselperson ausfällt. Unterstützen Sie:

- Delegates (temporäre Vertretung mit denselben Berechtigungen)

- Approval-Backups (sekundäre Genehmiger nach SLA-Schwellenwert)

- Eine klare „Review neu zuweisen“-Aktion mit verpflichtendem Grund, der im Audit-Log erfasst wird

Das hält Reviews in Bewegung und bewahrt trotzdem Least-Privilege-Zugriff.

Ein Vendor-Review-Programm fühlt sich langsam an, wenn jede Anfrage mit einem langen Fragebogen startet. Die Lösung ist, Intake (schnell, leichtgewichtig) von Triage (den richtigen Pfad entscheiden) zu trennen.

Wählen Sie einige Intake-Kanäle (und machen Sie sie konsistent)

Die meisten Teams brauchen drei Einstiegspunkte:

- Internes Antragsformular für Mitarbeiter (Procurement, Legal, Engineering)

- Procurement-Ticket (z. B. Jira/Service Desk), das automatisch einen Review-Datensatz erzeugen kann

- API-Intake für Tools, die bereits wissen, wenn ein neuer Vendor onboarded wird

Egal welcher Kanal, normalisieren Sie Anfragen in dieselbe „New Intake“-Warteschlange, damit Sie keine parallelen Prozesse erzeugen.

Sammeln Sie das Minimum upfront

Das Intake-Formular sollte kurz genug sein, damit Leute nicht raten. Ziel-Felder zur Routing- und Priorisierungsentscheidung:

- Vendor-Name und Website

- Business Owner (interner Requester) und Abteilung

- Was der Vendor tun wird (Kategorie/Use Case)

- Datentypen (PII, Zahlungsdaten, Gesundheitsdaten, keine)

- Zugriffsebene (Produktionszugang, nur intern, kein Zugang)

- Go-Live-Datum / Beschaffungs-Deadline

Tiefere Sicherheitsfragen können Sie verschieben, bis Sie das Review-Level kennen.

Fügen Sie Triage-Regeln hinzu, die klare Pfade erzeugen

Nutzen Sie einfache Entscheidungsregeln, um Risiko und Dringlichkeit zu klassifizieren. Beispiel: Markieren Sie als hohe Priorität, wenn der Vendor:

- PII oder Zahlungsdaten verarbeitet

- Produktionszugang oder privilegierten Integrationszugang erhält

- kritisch für den Betrieb ist (Billing, Authentifizierung, Kerninfrastruktur)

Automatisch an die richtige Queue und den richtigen Genehmiger routen

Nach der Triage ordnen Sie automatisch zu:

- Das passende Review-Template (Lite vs Full)

- Die richtige Queue (z. B. Security, Privacy, Compliance)

- Einen Genehmiger basierend auf Datentyp, Region oder Business-Unit

Das hält SLAs vorhersehbar und verhindert, dass Reviews in jemandes Postfach „verloren“ gehen.

Fragebögen und UX der Beweiserfassung

Review-Workflow schnell erstellen

Vom Eingang bis zur Genehmigung per Chat mit Koder.ai in eine funktionierende App verwandeln.

Die UX für Fragebögen und Belege entscheidet, ob Vendor-Sicherheitsprüfungen schnell vorankommen oder ins Stocken geraten. Zielen Sie auf einen Flow, der für interne Reviewer vorhersehbar ist und für Vendoren wirklich einfach zu erledigen.

Beginnen Sie mit wiederverwendbaren Templates nach Risikotier

Erstellen Sie eine kleine Bibliothek von Fragebogen-Templates, die Risikotiers (low/medium/high) zugeordnet sind. Ziel ist Konsistenz: derselbe Vendor-Typ sollte jedes Mal dieselben Fragen sehen, und Reviewer sollten Formulare nicht von Grund auf neu bauen müssen.

Halten Sie Templates modular:

- Ein kurzer „Baseline“-Satz (Firmeninfo, Datenverarbeitung, Zugriffskontrollen)

- Zusatzabschnitte für höheres Risiko (Incident Response, SDLC, Pentesting, Subunternehmer)

Wenn ein Review erstellt wird, wählen Sie das Template basierend auf dem Tier vorab aus und zeigen Vendoren einen klaren Fortschrittsindikator (z. B. 42 Fragen, ~20 Minuten).

Machen Sie Beleg-Submission flexibel (Uploads + Links)

Vendoren haben oft bereits Artefakte wie SOC 2-Berichte, ISO-Zertifikate, Richtlinien oder Scan-Zusammenfassungen. Unterstützen Sie sowohl Datei-Uploads als auch sichere Links, damit sie das bereitstellen können, was sie haben, ohne Reibung.

Beschriften Sie jede Anfrage in einfacher Sprache („SOC 2 Type II-Bericht (PDF) hochladen oder zeitlich begrenzten Link teilen“) und fügen Sie einen kurzen „Was gut aussieht“-Hinweis hinzu.

Frische verfolgen und Erinnerungen automatisieren

Belege sind nicht statisch. Speichern Sie Metadaten zu jedem Artefakt — Ausstellungsdatum, Ablaufdatum, Abdeckungszeitraum und optional Prüfernotizen. Nutzen Sie diese Metadaten, um Verlängerungserinnerungen (sowohl an Vendor als auch intern) auszulösen, damit die nächste jährliche Prüfung schneller wird.

Vendor-freundlich: Anleitung und Fälligkeitsdaten

Jede Vendor-Seite sollte drei Fragen sofort beantworten: was erforderlich ist, wann es fällig ist und wer zu kontaktieren ist.

Verwenden Sie klare Fälligkeitsdaten pro Anfrage, erlauben Sie Teilspeicherungen und bestätigen Sie den Eingang mit einem einfachen Status („Submitted“, „Needs clarification“, „Accepted“). Wenn Sie Vendor-Zugriff unterstützen, verlinken Sie Vendoren direkt zu ihrer Checkliste statt zu generischen Anweisungen.

Risikobewertung, Ausnahmen und Entscheidungsdokumentation

Ein Review ist nicht beendet, wenn der Fragebogen „abgeschlossen“ ist. Sie brauchen eine wiederholbare Methode, Antworten und Belege in eine Entscheidung zu übersetzen, der Stakeholder vertrauen und Auditoren nachverfolgen können.

Ein Scoring-Ansatz, der verständlich bleibt

Beginnen Sie mit Tiering basierend auf Vendor-Impact (z. B. Datensensitivität + Systemkritikalität). Tiering setzt die Messlatte: Ein Payroll-Anbieter und ein Snack-Lieferdienst sollten nicht gleich bewertet werden.

Bewerten Sie dann innerhalb des Tiers mit gewichteten Kontrollen (Verschlüsselung, Zugriffskontrollen, Incident Response, SOC 2-Abdeckung usw.). Halten Sie die Gewichtungen sichtbar, damit Reviewer Ergebnisse erklären können.

Fügen Sie Red Flags hinzu, die den numerischen Score außer Kraft setzen können — z. B. „kein MFA für Admin-Zugänge“, „bekannter Breach ohne Remediation-Plan“ oder „kann Datenlöschung nicht unterstützen“. Red Flags sollten explizite Regeln sein, keine Intuition des Reviewers.

Ausnahmen ohne Kontrollverlust

Das reale Leben braucht Ausnahmen. Modellieren Sie diese als erstklassige Objekte mit:

- Typ: kompensierende Kontrolle, eingeschränkter Zugriff, temporäre Genehmigung

- Owner: wer das Risiko akzeptiert

- Ablauf: datumsbasiert mit Erneuerungserinnerungen

- Bedingungen: erforderliche Änderungen (z. B. SSO innerhalb von 60 Tagen aktivieren)

So können Teams vorankommen und gleichzeitig das Risiko über die Zeit reduzieren.

Entscheidungen und Nachverfolgung dokumentieren

Jedes Ergebnis (Approve / Approve with conditions / Reject) sollte Rationale erfassen, verlinkte Belege und Nachfolgeaufgaben mit Fälligkeitsdaten. Das verhindert „tribal knowledge“ und beschleunigt Verlängerungen.

Eine einfache Risikozusammenfassung für Stakeholder

Stellen Sie eine einseitige „Risk Summary“-Ansicht bereit: Tier, Score, Red Flags, Ausnahme-Status, Entscheidung und nächste Meilensteine. Halten Sie sie lesbar für Procurement und Führung — Details bleiben einen Klick tiefer im vollständigen Review-Datensatz.

Zusammenarbeit, Genehmigungen und Audit-Trail

Jetzt bauen, später exportieren

Baue deine Lieferanten-Review-App und exportiere den Quellcode, wenn du bereit bist.

Reviews stocken, wenn Feedback über E-Mail und Meeting-Notizen verteilt ist. Ihre App sollte Kollaboration zum Standard machen: ein gemeinsamer Datensatz pro Vendor-Review, mit klarer Zuständigkeit, Entscheidungen und Zeitstempeln.

Kommentare, @mentions und Notizen

Unterstützen Sie Threaded Comments auf dem Review, bei einzelnen Fragen und bei Beleg-Items. Fügen Sie @mentions hinzu, um Arbeit an die richtigen Personen zu routen (Security, Legal, Procurement, Engineering) und einen leichtgewichtigen Benachrichtigungs-Feed zu erzeugen.

Trennen Sie Notizen in zwei Typen:

- Interne Notizen (nur Ihre Organisation): Triage-Gedanken, Risiko-Rationale, Verhandlungs-Punkte und Erinnerungen.

- Vendor-sichtbare Notizen: Klarstellungen und Anfragen, die der Vendor bearbeiten kann.

Diese Trennung verhindert versehentliches Oversharing und hält das Vendor-Erlebnis reaktionsschnell.

Genehmigungen, inklusive bedingter Genehmigungen

Modellieren Sie Genehmigungen als explizite Sign-offs, nicht als Statusänderung, die jemand leicht ändern kann. Ein gebräuchliches Muster:

- Approve

- Reject

- Approve with conditions (ein Remediation-Plan)

Bei bedingter Genehmigung erfassen Sie: erforderliche Maßnahmen, Deadlines, wer die Verifikation übernimmt und welche Belege die Bedingung schließen. So kann das Business vorankommen, während Risikomaßnahmen messbar bleiben.

Aufgaben, Owner und optionale Ticket-Synchronisation

Jede Anforderung sollte zu einer Aufgabe mit Owner und Fälligkeitsdatum werden: „SOC 2 prüfen“, „Datenaufbewahrungs-Klausel bestätigen“, „SSO-Einstellungen validieren“. Machen Sie Aufgaben internen Nutzern und (wo angemessen) Vendoren zuweisbar.

Optional synchronisieren Sie Aufgaben mit Ticketing-Tools wie Jira, um bestehende Workflows abzubilden — behalten Sie dabei den Vendor-Review als System of Record.

Ein vollständiger Audit-Trail

Führen Sie eine unveränderliche Audit-Historie für: Fragebogen-Änderungen, Beleg-Uploads/-Löschungen, Statuswechsel, Genehmigungen und Sign-offs von Bedingungen.

Jeder Eintrag sollte enthalten, wer es tat, wann, was sich geändert hat (vorher/nachher) und ggf. den Grund. Gut gemacht unterstützt das Audits, reduziert Rework bei Verlängerungen und macht Reporting glaubwürdig.

Integrationen: SSO, Ticketing, Messaging und Storage

Integrationen entscheiden, ob Ihre Vendor-Security-Review-App wie „noch ein Tool“ wirkt oder eine natürliche Erweiterung vorhandener Arbeit ist. Ziel: doppelte Dateneingabe minimieren, Leute in den Systemen halten, die sie bereits nutzen, und sicherstellen, dass Belege und Entscheidungen später leicht auffindbar sind.

SSO für interne Nutzer (und einfacher Vendor-Zugang)

Für interne Reviewer unterstützen Sie SSO via SAML oder OIDC, sodass Zugänge mit Ihrem Identity-Provider (Okta, Azure AD, Google Workspace) übereinstimmen. Das macht On-/Offboarding zuverlässig und ermöglicht gruppenbasierte Rollenabbildung (z. B. „Security Reviewer“ vs. „Approver").

Vendoren sollten normalerweise kein volles Konto benötigen. Ein häufiger Ansatz sind zeitgebundene Magic Links, die auf einen spezifischen Fragebogen oder eine Beleganforderung beschränkt sind. Kombinieren Sie das mit optionaler E-Mail-Verifikation und klaren Ablaufregeln, um Reibung zu reduzieren und Zugang kontrolliert zu halten.

Wenn ein Review zu erforderlichen Fixes führt, verfolgen Teams diese oft in Jira oder ServiceNow. Integrieren Sie, damit Reviewer Remediation-Tickets direkt aus einem Finding erstellen können, vorausgefüllt mit:

- Vendor-Name und Review-ID

- betroffenes System/Produkt

- erforderliche Kontrolle und Fälligkeitsdatum

- Schweregrad und empfohlene Akzeptanzkriterien

Synchronisieren Sie den Ticket-Status (Open/In Progress/Done) zurück in Ihre App, damit Review-Owner Fortschritt sehen, ohne Updates nachlaufen zu müssen.

Messaging: Slack/Teams für Fälligkeits- und Genehmigungs-Hinweise

Fügen Sie leichte Benachrichtigungen dort hinzu, wo Leute bereits arbeiten:

- bevorstehende Fälligkeitsdaten für Fragebögen und Beleg-Uploads

- Genehmigungsanfragen mit One-Click-Deep-Links zum Review

- Erinnerungen, wenn SLAs kurz vor Verletzung stehen

Halten Sie Nachrichten handlungsorientiert, aber minimal, und erlauben Sie Nutzern, Frequenz zu konfigurieren, um Alert-Fatigue zu vermeiden.

Dokumentenspeicher (mit Zugriffskontrollen)

Belege leben oft in Google Drive, SharePoint oder S3. Integrieren Sie, indem Sie Referenzen und Metadaten (File-ID, Version, Uploader, Zeitstempel) speichern und Least-Privilege-Zugriff durchsetzen.

Vermeiden Sie unnötiges Kopieren sensibler Dateien; wenn Sie Dateien speichern, wenden Sie Verschlüsselung, Aufbewahrungsregeln und strikte pro-Review-Berechtigungen an.

Ein praktischer Ansatz: Evidence-Links leben in der App, Zugriff wird durch Ihr IdP geregelt, und Downloads werden für Audits protokolliert.

Sicherheits- und Datenschutz-Anforderungen für die Web-App

Eine Vendor-Review-Lösung wird schnell zu einem Repository sensibler Materialien: SOC-Berichte, Pen-Test-Zusammenfassungen, Architekturdiagramme, Sicherheitsfragebögen und manchmal personenbezogene Daten. Behandeln Sie sie wie ein hochwertiges internes System.

Beleg-Uploads schützen

Belege sind die größte Angriffsfläche, weil sie untrusted Dateien akzeptieren.

Setzen Sie klare Einschränkungen: erlaubte Dateitypen, Größenlimits und Timeouts für langsame Uploads. Führen Sie Malware-Scans bei jeder Datei durch, bevor sie Gutachter sehen können, und isolieren Sie Verdächtiges.

Speichern Sie Dateien verschlüsselt-at-rest (idealerweise mit per-Tenant-Schlüsseln, wenn Sie mehrere Business Units bedienen). Nutzen Sie kurzlebige, signierte Download-Links und vermeiden Sie direkte Pfade zu Object Storage.

Sichere Defaults überall anwenden

Sicherheit sollte Standardverhalten sein, keine Option.

Nutzen Sie Least Privilege: neue Nutzer starten mit minimalem Zugriff, Vendor-Accounts sehen nur ihre eigenen Anfragen. Schützen Sie Formulare und Sessions mit CSRF-Defenses, sicheren Cookies und strikter Session-Ablaufzeit.

Fügen Sie Rate-Limiting und Abuse-Kontrollen für Login-, Upload-Endpoints und Exporte hinzu. Validieren und säubern Sie alle Eingaben, besonders Freitextfelder, die in der UI gerendert werden.

Logging und Auditierbarkeit für sensible Aktionen

Protokollieren Sie Zugriff auf Belege und Schlüssel-Workflow-Ereignisse: Ansicht/Download von Dateien, Export von Reports, Änderung von Risikoscores, Genehmigungen von Ausnahmen und Modifikation von Berechtigungen.

Machen Sie Logs manipulationssicher (append-only) und durchsuchbar nach Vendor, Review und Nutzer. Bieten Sie eine Audit-Trail-UI, damit nicht-technische Stakeholder „wer hat was wann gesehen?“ beantworten können, ohne rohe Logs zu wälzen.

Aufbewahrung, Löschung und Legal Holds

Definieren Sie, wie lange Fragebögen und Belege aufbewahrt werden, und machen Sie das durchsetzbar.

Unterstützen Sie Aufbewahrungsrichtlinien nach Vendor/Review-Typ, Lösch-Workflows, die Dateien und abgeleitete Exporte einschließen, und „Legal Hold“-Flags, die Löschung übersteuern. Dokumentieren Sie dieses Verhalten in Produkteinstellungen und internen Richtlinien und sorgen Sie dafür, dass Löschungen verifizierbar sind (z. B. Löschbestätigungen und Admin-Audit-Einträge).

Reporting, Dashboards und Verlängerungsmanagement

Credits durch Empfehlungen verdienen

Erstelle Inhalte oder empfehle Kollegen, um Credits für die in Koder.ai verbrachte Zeit zu erhalten.

Reporting macht Ihr Review-Programm steuerbar: Sie hören auf, Updates per E-Mail zu jagen, und beginnen, Arbeit mit geteilter Sicht zu lenken. Ziel: Dashboards, die „was passiert gerade?“ beantworten, plus Exporte, die Auditoren ohne manuelle Tabellenkalkulationen zufriedenstellen.

Dashboards, die zu Aktionen führen

Ein nützliches Home-Dashboard ist weniger Chart-zentriert und mehr Queue-orientiert. Enthalten Sie:

- Review-Pipeline nach Status (Intake, In Progress, Waiting on Vendor, Waiting on Approver, Approved/Rejected)

- Überfällige Items (Fragebögen, Beleg-Anfragen, Genehmigungen) mit klaren Owners und Fälligkeitsdaten

- High-Risk-Vendoren und „high-risk + blocked“ Reviews, die Eskalation benötigen

Machen Sie Filter first-class: Business Unit, Kritikalität, Reviewer, Procurement-Owner, Verlängerungsmonat und integrationsgeknüpfte Tickets.

Für Procurement und Business-Owner bieten Sie eine vereinfachte „Meine Vendoren“-Ansicht: worauf sie warten, was blockiert ist und was genehmigt wurde.

Audit-fähige Exporte

Audits wollen meist Beweise, nicht Zusammenfassungen. Ihr Export sollte zeigen:

- Wer was genehmigt hat, wann und warum (Entscheidung, Risikoscore zum Zeitpunkt, Ausnahmetext)

- Welche Belege geprüft wurden (Dateiname/Link, Version, Zeitstempel)

- Vollständiger Audit-Trail wichtiger Ereignisse (eingereicht, Änderungsanfragen, wieder geöffnet)

Unterstützen Sie CSV- und PDF-Exporte und erlauben Sie, ein einzelnes Vendor-„Review-Paket“ für einen gegebenen Zeitraum zu exportieren.

Verlängerungskalender und Erinnerungen

Behandeln Sie Verlängerungen als Produktfeature, nicht als Tabelle.

Verfolgen Sie Ablaufdaten von Belegen (z. B. SOC 2, Pen-Tests, Versicherungen) und erstellen Sie einen Renewal Calendar mit automatisierten Erinnerungen: zuerst an den Vendor, dann an den internen Owner, dann Eskalation. Wenn Belege erneuert werden, behalten Sie die alte Version für die Historie und aktualisieren das nächste Verlängerungsdatum automatisch.

Rollout-Plan, MVP-Umfang und Iterations-Roadmap

Eine Vendor-Security-Review-App zu liefern bedeutet weniger „alles bauen“ und mehr, einen Workflow Ende-zu-Ende zuverlässig zu machen und dann mit realer Nutzung zu verfeinern.

MVP-Umfang (was zuerst ausliefern)

Beginnen Sie mit einem schlanken, verlässlichen Flow, der Tabellen und Inbox-Threads ersetzt:

- Intake: ein einziges Formular zur Anforderung eines Reviews (Vendor-Name, Service, Datentypen, Business Owner, Ziel-Go-Live)

- Fragebogen: senden Sie einen Standardfragebogen und verfolgen Sie Status (gesendet, in Arbeit, eingereicht)

- Beleg-Upload: ein einfacher Belegbereich pro Review (SOC 2, Pen-Test, Richtlinien) mit Ablaufdaten

- Entscheidung: Ergebnis erfassen (approve/approve with conditions/reject), Hauptrisiken und erforderliche Nachfolgeaufgaben

Halten Sie das MVP meinungsstark: ein Standardfragebogen, ein Risiko-Rating und ein einfacher SLA-Timer. Aufwändige Routing-Regeln können warten.

Wenn Sie die Lieferung beschleunigen wollen, kann eine Vibe-Coding-Plattform wie Koder.ai praktisch für dieses interne System sein: Sie können den Intake-Flow, rollenbasierte Ansichten und Workflow-Stati per Chat-getriebener Umsetzung iterieren und dann den Quellcode exportieren, wenn Sie ihn vollständig intern übernehmen wollen. Das ist besonders nützlich, wenn Ihr MVP trotzdem reale Grundlagen (SSO, Audit-Trail, Dateiverwaltung, Dashboards) braucht, ohne monatelangen Build-Zyklus.

Erst pilotieren, dann ausweiten

Führen Sie einen Pilot mit einem Team (z. B. IT, Procurement oder Security) für 2–4 Wochen durch. Wählen Sie 10–20 aktive Reviews und migrieren Sie nur das Nötigste (Vendor-Name, aktueller Status, finale Entscheidung). Messen Sie:

- Zeit von Intake → Entscheidung

- % Reviews, denen beim Entscheid Belege fehlen

- Reviewer- und Vendor-„Stuck Points" (wo sie abbrechen)

Wöchentlich iterieren (kleine Releases, sichtbare Erfolge)

Verfolgen Sie eine wöchentliche Kadenz mit kurzem Feedback-Loop:

- 15-minütiges Check-in mit Pilotnutzern

- eine Verbesserung zur Reibungsreduktion (Template-Text, weniger Felder, klarere Vendor-Anweisungen)

- eine Verbesserung zur Risikoreduktion (erforderliche Felder für Entscheidungsnotizen, Erinnerungen für Beleg-Ablauf)

Dokumentation, die Support-Tickets verhindert

Schreiben Sie zwei einfache Guides:

- Admin-Guide: wie man Fragebögen bearbeitet, Nutzer verwaltet und Reviews abschließt.

- Vendor-Guide: wie man Fragen beantwortet, Belege hochlädt und was „approved with conditions“ bedeutet.

Roadmap: was als Nächstes hinzukommt

Planen Sie Phasen nach dem MVP: Automatisierungsregeln (Routing nach Datentyp), ein umfassenderes Vendor-Portal, APIs und Integrationen.

Wenn Preisgestaltung oder Packaging Adoption beeinflussen (Seats, Vendoren, Storage), binden Sie Stakeholder früh an /pricing, damit Rollout-Erwartungen übereinstimmen.