17. März 2025·8 Min

VMware und Broadcom: Wenn Virtualisierung zur Control Plane wird

Ein verständlicher Blick darauf, wie VMware zur Control Plane der Unternehmens‑IT wurde und welche Folgen Broadcom‑Eigentum für Budgets, Tools und Teams haben kann.

Ein verständlicher Blick darauf, wie VMware zur Control Plane der Unternehmens‑IT wurde und welche Folgen Broadcom‑Eigentum für Budgets, Tools und Teams haben kann.

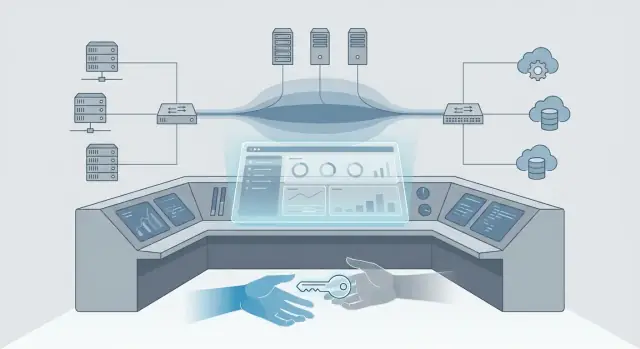

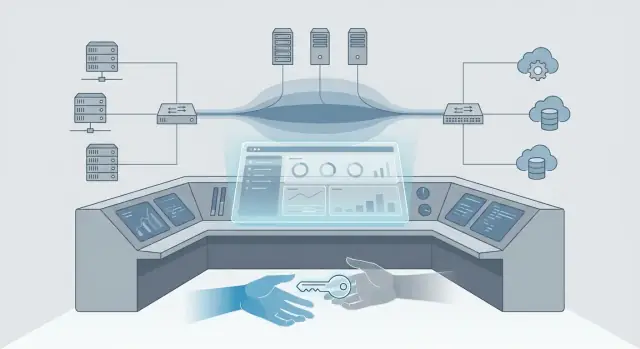

Virtualisierung ist einfach gesagt eine Möglichkeit, viele „virtuelle“ Server auf einer physischen Maschine auszuführen – sodass eine Box sich sicher wie viele verhalten kann. Eine Control Plane ist die Menge an Werkzeugen und Regeln, die einem System sagt, was wo laufen soll, wer es ändern darf und wie es überwacht wird. Wenn Virtualisierung der Motor ist, ist die Control Plane das Armaturenbrett, das Lenkrad und die Verkehrsregeln.

VMware hat Organisationen nicht nur geholfen, weniger Server zu kaufen. Im Laufe der Zeit wurden vSphere und vCenter zum Ort, an dem Teams:

Deshalb ist VMware mehr als „VMs ausführen“. In vielen Unternehmen wurde es effektiv die Betriebsschicht für Infrastruktur – der Punkt, an dem Entscheidungen durchgesetzt und geprüft werden.

Dieser Artikel betrachtet, wie Virtualisierung zur unternehmensweiten Control Plane wurde, warum diese Position strategisch wichtig ist und was sich typischerweise ändert, wenn Eigentum und Produktstrategie sich verschieben. Wir behandeln kurz die Historie und schauen dann auf praktische Auswirkungen für IT-Teams: Betrieb, Budgetsignale, Risiko, Ökosystemabhängigkeiten und realistische Optionen (bleiben, diversifizieren oder migrieren) in den nächsten 6–18 Monaten.

Wir werden nicht über vertrauliche Roadmaps spekulieren oder konkrete kommerzielle Schritte vorhersagen. Stattdessen konzentrieren wir uns auf beobachtbare Muster: was nach einer Übernahme typischerweise zuerst verschoben wird (Packaging, Lizenzierung, Support), wie diese Veränderungen den Alltag beeinflussen und wie man Entscheidungen mit unvollständigen Informationen trifft – ohne zu erstarren oder überzureagieren.

Virtualisierung begann nicht als große „Plattform“-Idee. Sie begann als praktisches Mittel: zu viele untergenutzte Server, Hardware-Sprawl und nächtliche Ausfälle, weil eine Anwendung eine ganze physische Maschine beanspruchte.

Anfangs lautete das Versprechen schlicht – mehrere Workloads auf einem Host laufen lassen und weniger Server kaufen. Das entwickelte sich schnell zu einer betrieblichen Gewohnheit.

Als Virtualisierung üblich wurde, war der größte Gewinn nicht nur, „Geld für Hardware gespart zu haben“. Es war, dass Teams dieselben Muster überall reproduzieren konnten.

Anstatt dass jeder Standort eine einzigartige Serverkonfiguration hat, förderte Virtualisierung eine konsistente Basis: ähnliche Host-Builds, gemeinsame Vorlagen, vorhersehbare Kapazitätsplanung und gemeinsame Praktiken für Patching und Recovery. Diese Konsistenz galt für:

Auch wenn die zugrunde liegende Hardware unterschiedlich war, konnte das Betriebsmodell überwiegend gleich bleiben.

Mit Wachsen der Umgebungen verlagert sich der Schwerpunkt von einzelnen Hosts zum zentralen Management. Werkzeuge wie vCenter verwalteten nicht nur Virtualisierung – sie wurden zur Oberfläche, auf der Administratoren Routinearbeit erledigten: Zugriffskontrolle, Inventar, Alarme, Cluster-Gesundheit, Ressourcenzuteilung und sichere Wartungsfenster.

In vielen Organisationen galt: Wenn etwas nicht in der Management-Konsole sichtbar war, war es de facto nicht handhabbar.

Eine einzige Standardplattform kann eine Sammlung von Best-of-Breed-Tools übertreffen, wenn Wiederholbarkeit zählt. „Gut genug überall“ bedeutet oft:

So verschob sich Virtualisierung von einer Kostenmaßnahme zur Standardpraxis – und schuf die Grundlage dafür, zur unternehmensweiten Control Plane zu werden.

Virtualisierung begann als Mittel, um mehr Workloads auf weniger Servern laufen zu lassen. Sobald jedoch die meisten Anwendungen auf einer gemeinsamen virtuellen Plattform lebten, wurde der „Ort, auf den man zuerst klickt“, zum Ort, an dem Entscheidungen durchgesetzt werden. So entwickelt sich ein Hypervisor-Stack zur Control Plane eines Unternehmens.

IT-Teams verwalten nicht nur „Compute“. Der tägliche Betrieb umfasst:

Wenn diese Schichten aus einer Konsole orchestriert werden, wird Virtualisierung zum praktischen Zentrum des Betriebs – auch wenn die zugrunde liegende Hardware heterogen ist.

Ein zentraler Wandel ist, dass Provisionierung richtliniengetrieben wird. Anstatt „einen Server bauen“ definieren Teams Leitplanken: genehmigte Images, Größenlimits, Netzwerzzonen, Backup-Regeln und Berechtigungen. Anfragen führen zu standardisierten Ergebnissen.

Darum funktionieren Plattformen wie vCenter wie ein Betriebssystem für das Rechenzentrum: nicht, weil sie Ihre Anwendungen ausführen, sondern weil sie entscheiden, wie Anwendungen erstellt, platziert, gesichert und gewartet werden.

Vorlagen, Golden Images und Automatisierungspipelines verankern Verhaltensweisen. Haben sich Teams einmal auf eine VM-Vorlage, ein Tagging-Schema oder einen Patch-/Recovery-Workflow geeinigt, verbreitet sich das über Abteilungen hinweg. Mit der Zeit hostet die Plattform nicht nur Workloads – sie formt Betriebsgewohnheiten.

Wenn eine Konsole „alles“ steuert, verschiebt sich der Schwerpunkt von Servern hin zu Governance: Genehmigungen, Compliance-Nachweise, Trennung der Verantwortlichkeiten und Änderungssteuerung. Deshalb beeinflussen Eigentums- oder Strategiewechsel nicht nur Preise – sie beeinflussen, wie IT arbeitet, wie schnell sie reagieren kann und wie sicher Änderungen umgesetzt werden können.

Wenn Leute VMware eine „Control Plane“ nennen, meinen sie nicht nur, dass dort VMs laufen. Sie meinen den Ort, an dem tägliche Arbeit koordiniert wird: wer was tun darf, was sicher geändert werden kann und wie Probleme erkannt und gelöst werden.

Der Großteil der IT-Arbeit findet nach der Erstbereitstellung statt. In einer VMware-Umgebung lebt der Day‑2-Betrieb in der Control Plane:

Weil diese Aufgaben zentral stattfinden, bauen Teams wiederholbare Runbooks drumherum auf – Wartungsfenster, Genehmigungsschritte und „known good“-Sequenzen.

Mit der Zeit werden VMware-Kenntnisse zur operativen Muskel-Erinnerung: Namenskonventionen, Cluster-Designmuster und Wiederherstellungsübungen. Das ist schwer zu ersetzen – nicht weil es keine Alternativen gäbe, sondern weil Konsistenz Risiko reduziert. Eine neue Plattform bedeutet oft, Randfälle neu zu lernen, Runbooks umzuschreiben und Annahmen unter Druck neu zu validieren.

Während eines Ausfalls verlassen sich Reaktions-Teams auf die Control Plane für:

Ändern sich diese Workflows, kann sich die mittlere Wiederherstellungszeit (MTTR) verändern.

Virtualisierung steht selten allein. Backup, Monitoring, Disaster Recovery, Konfigurationsmanagement und Ticketing-Systeme integrieren sich eng mit vCenter und dessen APIs. DR-Pläne gehen möglicherweise von spezifischem Replikationsverhalten aus; Backup-Jobs von Snapshots; Monitoring von Tags und Ordnern. Wenn sich die Control Plane verschiebt, sind diese Integrationen oft die ersten „Überraschungen“, die inventorisiert und getestet werden müssen.

Wenn eine so zentrale Plattform wie VMware neue Eigentümer bekommt, bricht die Technologie normalerweise nicht über Nacht zusammen. Was sich zuerst ändert, ist meist die kommerzielle Verpackung: wie man kauft, wie man erneuert und wie „normal“ in Budget- und Supportfragen aussieht.

Viele Teams schöpfen weiterhin großen operativen Wert aus vSphere und vCenter – standardisierte Provisionierung, konsistente Abläufe und eine vertraute Toolchain. Dieser Wert kann stabil bleiben, auch wenn sich kommerzielle Bedingungen schnell ändern.

Hilfreich ist, diese als zwei getrennte Gespräche zu behandeln:

Neue Eigentümer verfolgen oft das Ziel, den Katalog zu vereinfachen, den durchschnittlichen Vertragswert zu erhöhen oder Kunden in weniger Bundles zu verschieben. Das kann sich auswirken auf:

Die praktischsten Sorgen sind oft unspektakulär, aber real: „Was wird das nächstes Jahr kosten?“ und „Können wir mehrjährige Planbarkeit erreichen?“ Die Finanzabteilung will stabile Vorhersagen; die IT will die Gewissheit, dass eine Verlängerung nicht zu übereilten Architekturentscheidungen zwingt.

Bevor Sie über Zahlen reden, bauen Sie eine saubere Faktenbasis auf:

Damit können Sie mit Klarheit verhandeln – egal ob Ihr Plan ist zu bleiben, zu diversifizieren oder einen Migrationspfad vorzubereiten.

Wenn ein Plattform-Anbieter seine Strategie ändert, ist das Erste, was viele Teams spüren, nicht ein neues Feature, sondern eine neue Art zu kaufen und zu planen. Für VMware-Kunden, die Broadcoms Richtung beobachten, zeigen sich praktische Auswirkungen oft in Bundles, Roadmap-Prioritäten und darin, welche Produkte am meisten Aufmerksamkeit erhalten.

Bundling kann hilfreich sein: weniger SKUs, weniger Diskussionen „Haben wir das richtige Add-on gekauft?“, klarere Standardisierung. Der Nachteil ist die Flexibilität. Wenn das Bundle Komponenten enthält, die Sie nicht nutzen (oder nicht standardisieren wollen), zahlen Sie möglicherweise für Shelfware oder werden zu einer „One size fits most“-Architektur gedrängt. Bundles erschweren oft auch schrittweise Pilotierungen – weil Sie nicht mehr nur das Stück kaufen, das Sie brauchen.

Produkt-Roadmaps neigen dazu, die Kundensegmente zu bevorzugen, die den meisten Umsatz und die stabilsten Verlängerungen bringen. Das kann bedeuten:

Das ist nicht per se schlecht – aber es ändert, wie Sie Upgrades und Abhängigkeiten planen sollten.

Wenn bestimmte Fähigkeiten depriorisiert werden, füllen Teams die Lücken oft mit Punktlösungen (Backup, Monitoring, Security, Automatisierung). Das löst kurzfristig Probleme, kann aber langfristig zu Tool-Sprawl führen: mehr Konsolen, mehr Verträge, mehr Integrationen und mehr Orte, an denen Vorfälle verborgen bleiben.

Fordern Sie klare Zusagen und Abgrenzungen:

Diese Antworten machen „Strategiewechsel" zu konkreten Planungsdaten für Budget, Personal und Risiko.

Wenn VMware als Control Plane betrachtet wird, bleibt eine Lizenz- oder Paketänderung nicht in der Beschaffung. Sie verändert, wie Arbeit durch die IT fließt: wer Änderungen genehmigen kann, wie schnell Umgebungen bereitgestellt werden und was „Standard“ über Teams hinweg bedeutet.

Plattform-Administratoren spüren oft die primären Effekte. Werden Berechtigungen in wenige Bundles vereinfacht, kann der Alltag weniger flexibel werden: Möglicherweise benötigen Teams intern eine Genehmigung für eine Funktion, die früher „einfach da“ war, oder Sie müssen sich auf weniger Konfigurationen festlegen.

Das zeigt sich als mehr Verwaltungsaufwand an Stellen, die nicht immer sichtbar sind – Lizenzprüfungen vor Projektbeginn, engere Wartungsfenster für synchronisierte Upgrades und mehr Koordination mit Security- und Anwendungsteams bezüglich Patching und Konfigurationsdrift.

Anwendungsteams werden meist an Performance und Verfügbarkeit gemessen, aber Plattformänderungen können zugrunde liegende Annahmen verändern. Wenn Cluster neu verteilt, Host-Zahlen angepasst oder Feature-Nutzung an neue Entitlements angepasst wird, müssen Anwendungsbesitzer Kompatibilität neu testen und Performance neu bewerten.

Das gilt besonders für Workloads, die auf bestimmte Storage-, Netzwerk- oder HA/DR-Verhalten angewiesen sind. Praktisches Ergebnis: strukturiertere Testzyklen und klarere Dokumentation „was diese App braucht", bevor Änderungen genehmigt werden.

Wenn die Virtualisierungsschicht Ihr Durchsetzungsort für Segmentierung, privilegierten Zugang und Audit-Trails ist, beeinflusst jede Änderung von Tools oder Standardkonfigurationen Compliance. Security-Teams werden strengere Trennung der Aufgaben fordern (wer darf was in vCenter ändern), konsistente Protokollaufbewahrung und weniger Ausnahmenkonfigurationen.

IT-Teams sollten formalisiertere Zugriffsbewertungen und Änderungsaufzeichnungen erwarten.

Selbst wenn der Auslöser die Kosten sind, ist die Auswirkung operativ: Chargeback-/Showback-Modelle müssen möglicherweise aktualisiert werden, Kostenstellen verhandeln neu, was „inklusive“ ist, und Forecasting wird zur Zusammenarbeit mit Plattform-Teams.

Ein gutes Zeichen, dass Sie Virtualisierung als Control Plane behandeln, ist, wenn IT und Finanzen zusammen planen statt Überraschungen nach der Verlängerung auszugleichen.

Wenn eine Plattform wie VMware Eigentum oder Strategie ändert, zeigen sich die größten Risiken oft in den „ruhigen" Teilen der IT: Kontinuitätspläne, Support‑Erwartungen und die tägliche Betriebssicherheit. Selbst wenn sofort nichts kaputtgeht, können langjährige Annahmen sich ändern.

Ein großer Plattformwechsel kann Backup, Disaster Recovery und Retention subtil beeinflussen. Backup-Produkte können von spezifischen APIs, vCenter-Berechtigungen oder Snapshot-Verhalten abhängen. DR-Runbooks nehmen oft bestimmte Cluster-Features, Netzwerk-Defaults und Orchestrierungsschritte an. Retention-Pläne können betroffen sein, wenn Storage-Integrationen oder Archiv-Workflows sich ändern.

Handlungsorientierte Empfehlung: Validieren Sie Ihre End-to-End-Wiederherstellungsprozesse (nicht nur erfolgreichen Backup-Status) für die wichtigsten Systeme – Tier‑0-Identität, Management-Tooling und geschäftskritische Anwendungen.

Häufige Risikobereiche sind operativer, nicht nur vertraglicher Natur:

Das praktische Risiko ist Downtime durch „unknown unknowns“, nicht nur höhere Kosten.

Wenn eine Plattform dominiert, gewinnen Sie Standardisierung, geringeren Schulungsaufwand und konsistente Werkzeuge. Der Nachteil ist Abhängigkeit: weniger Ausweichmöglichkeiten, wenn Lizenzierung, Support oder Produktfokus sich verschieben. Das Konzentrationsrisiko ist am höchsten, wenn VMware nicht nur Workloads, sondern auch Identität, Backups, Logging und Automatisierung unterlegt.

Dokumentieren Sie, was Sie tatsächlich betreiben (Versionen, Abhängigkeiten, Integrationspunkte), verschärfen Sie Zugriffsbewertungen für vCenter-/Admin-Rollen und setzen Sie einen Testrhythmus: quartalsweise Restore-Tests, halbjährliche DR-Übungen und eine Pre-Upgrade-Validierungsliste, die Hardware-Kompatibilität und Drittanbieterbestätigungen einschließt.

Diese Schritte reduzieren operatives Risiko, egal wohin sich die Strategie entwickelt.

VMware operiert selten allein. Die meisten Umgebungen hängen von einem Geflecht aus Hardware-Herstellern, Managed Service Providern (MSPs), Backup-Plattformen, Monitoring-Tools, Sicherheitsagenten und Disaster-Recovery-Services ab. Wenn Eigentum und Produktstrategie sich ändern, zeigt sich die „Blast Radius“ oft zuerst in diesem Ökosystem – manchmal bevor Sie es innerhalb von vCenter bemerken.

Hardware-Anbieter, MSPs und ISVs stimmen ihren Support auf bestimmte Versionen, Editionen und Deployments ab. Ihre Zertifizierungen und Support-Matrizen bestimmen, was sie troubleshoot-en – und was sie verlangen, dass Sie vor einem Support-Einsatz upgraden.

Eine Lizenz- oder Paketänderung kann indirekt Upgrades erzwingen (oder verhindern), was wiederum beeinflusst, ob Ihr Servermodell, HBA, NIC, Storage-Array oder Backup-Proxy noch auf der unterstützten Liste steht.

Viele Drittanbieter-Tools haben historisch um „pro Socket“, „pro Host“ oder „pro VM“-Annahmen herum bepreist. Ändert sich das kommerzielle Modell der Plattform, passen diese Tools möglicherweise an, wie sie Nutzung zählen, welche Features Add-ons erfordern oder welche Integrationen inklusive sind.

Auch Support-Erwartungen können sich verschieben. Ein ISV könnte z. B. spezifischen API-Zugang, Plugin-Kompatibilität oder Mindest-vSphere/vCenter-Versionen verlangen, um eine Integration zu unterstützen. Mit der Zeit wird aus „früher funktionierte es“ oft „es funktioniert, aber nur auf diesen Versionen und diesen Stufen".

Container und Kubernetes verringern oft den Druck durch VM-Sprawl, aber sie eliminieren Virtualisierung in vielen Unternehmen nicht. Teams betreiben Kubernetes häufig auf VMs, sind auf virtuelle Netzwerke und Storage-Policies angewiesen und nutzen bestehende Backup- und DR-Muster.

Das bedeutet: Interoperabilität zwischen Container-Tooling und der Virtualisierungsschicht bleibt wichtig – besonders in Bezug auf Identität, Netzwerk, Storage und Observability.

Bevor Sie sich für „bleiben, diversifizieren oder migrieren" entscheiden, inventarisieren Sie die Integrationen, auf die Sie angewiesen sind: Backup, DR, Monitoring, CMDB, Schwachstellen-Scanning, MFA/SSO, Netzwerk-/Sicherheits-Overlays, Storage-Plugins und MSP-Runbooks.

Validieren Sie dann drei Dinge: was heute unterstützt ist, was auf Ihrem nächsten Upgrade unterstützt ist und was unsupported wird, falls Packaging/Lizenzierung die Art verändert, wie Sie die Plattform deployen oder managen.

Sobald Virtualisierung Ihre tägliche Control Plane ist, kann eine Änderung nicht als einfacher „Plattform-Tausch“ behandelt werden. Die meisten Organisationen enden auf einem von vier Pfaden – manchmal kombiniert.

Bleiben heißt nicht „nichts tun“. Es bedeutet meist Inventar zu straffen, Cluster-Designs zu standardisieren und versehentlichen Sprawl zu eliminieren, sodass Sie nur für das zahlen, was Sie tatsächlich betreiben.

Wenn Ihr Hauptziel Kostenkontrolle ist, beginnen Sie mit Right-Sizing der Hosts, Reduktion untergenutzter Cluster und Validierung, welche Features Sie wirklich brauchen. Wenn Ihr Ziel Resilienz ist, konzentrieren Sie sich auf betriebliche Hygiene: Patch-Rhythmus, Backup-Tests und dokumentierte Wiederherstellungsschritte.

Optimierung ist die häufigste kurzfristige Maßnahme, weil sie Risiko senkt und Zeit kauft. Typische Aktionen: Management-Domänen konsolidieren, Vorlagen/Snapshots aufräumen und Storage-/Netzwerk-Standards angleichen, damit künftige Migrationen weniger schmerzhaft sind.

Diversifizierung funktioniert am besten, wenn Sie „sichere" Zonen wählen, um einen anderen Stack einzuführen, ohne alles neu zu platformen. Häufige Einsatzgebiete:

Ziel ist meistens Vendor-Diversifizierung oder Agilität, nicht sofortiger Ersatz.

„Migrieren" bedeutet mehr als VMs verschieben. Planen Sie das komplette Paket: Workloads, Netzwerk (VLANs, Routing, Firewalls, Load-Balancer), Storage (Datastores, Replikation), Backups, Monitoring, Identität/Zugriff und – oft unterschätzt – Skills und Betriebsverfahren.

Setzen Sie realistische Ziele: Optimieren Sie für Preis, Liefergeschwindigkeit, Risikoreduktion oder strategische Flexibilität? Klare Prioritäten verhindern, dass eine Migration zur endlosen Neuerstellung wird.

Wenn VMware Ihre operative Control Plane ist, sollten Entscheidungen über VMware/Broadcom-Strategie-Änderungen nicht mit einer Pressemitteilung des Anbieters beginnen – sie sollten mit Ihrer Umgebung beginnen. In den nächsten 6–18 Monaten sollten Sie Annahmen durch messbare Fakten ersetzen und dann einen Pfad wählen, basierend auf Risiko und operativer Passung.

Erstellen Sie ein Inventar, dem Ihr Operationsteam im Incident vertraut, nicht eine für die Beschaffung erstellte Tabelle.

Dieses Inventar ist die Grundlage, um zu verstehen, was vCenter‑Betrieb wirklich ermöglicht – und was schwer andernorts nachzubilden wäre.

Bevor Sie über vSphere-Lizenzierung oder Alternativplattformen debattieren, quantifizieren Sie Ihre Basis und entfernen Sie offensichtliche Verschwendung.

Konzentrieren Sie sich auf:

Right-Sizing kann Virtualisierungskosten sofort senken und macht jedes Migrations-Planning genauer.

Schreiben Sie Ihre Entscheidungskriterien auf und gewichten Sie sie. Typische Kategorien:

Wählen Sie eine repräsentative Workload (nicht die einfachste) und führen Sie einen Pilot aus mit:

Behandeln Sie den Pilot als Generalprobe für Day‑2-Operationen – nicht nur als Migrationsdemo.

In echten Umgebungen ist ein großer Teil der Control Plane die Menge kleiner Systeme drumherum: Inventar-Tracker, Verlängerungs-Dashboards, Zugriffsbewertungs-Workflows, Runbook-Checklisten und Koordination von Wartungsfenstern.

Falls Sie diese Tools schnell bauen oder modernisieren müssen, kann eine Vibe-Coding-Plattform wie Koder.ai Teams helfen, leichtgewichtige interne Web-Apps per Chat-Interface zu erstellen (mit Planungsmodus, Snapshots/Rollback und Source-Code-Export). Zum Beispiel können Sie schnell eine vCenter-Integrations-Inventar-App oder ein Verlängerungs-Readiness-Dashboard prototypen (React-Frontend, Go + PostgreSQL Backend), mit eigener Domain hosten und zügig iterieren — ohne auf einen vollständigen Entwicklungszyklus zu warten.

Sie brauchen keine fertige „Plattformstrategie“, um Fortschritte zu machen. Das Ziel dieser Woche ist, Unsicherheit zu reduzieren: kennen Sie Ihre Termine, Ihre Abdeckung und wer im Raum sein muss, wenn Entscheidungen anstehen.

Beginnen Sie mit Fakten, die Sie in einem Meeting vorlegen können.

Eigentums- und Lizenzverschiebungen erzeugen Überraschungen, wenn verschiedene Teams unterschiedliche Teile des Puzzles halten.

Bilden Sie eine kurze Arbeitsgruppe: Plattform/Virtualisierung, Security, App-Owner und Finanzen/Beschaffung. Stimmen Sie ab auf:

Zielen Sie auf „gut genug, um Risiko und Kosten abzuschätzen“, nicht auf perfekte Vollständigkeit.

Behandeln Sie das als fortlaufenden Management-Zyklus, nicht als einmaliges Ereignis.

Quartalsweise prüfen: Vendor-Roadmap/Lizenz-Updates, Laufende Kosten vs. Budget und operative KPIs (Incident-Volumen, Patch-Compliance, Wiederherstellungstests). Fügen Sie Ergebnisse Ihren Notizen zur nächsten Verlängerung und Migrationsplanung hinzu.

Ein Hypervisor führt VMs aus. Eine Control Plane ist die Entscheidungs- und Governance-Ebene, die bestimmt:

In vielen Unternehmen wird vCenter zur „Anlaufstelle“, weshalb es eher wie eine Control Plane funktioniert und nicht nur als Virtualisierungswerkzeug angesehen wird.

Weil sich der operative Nutzen in Standardisierung und Wiederholbarkeit konzentriert, nicht nur in der Konsolidierung. vSphere/vCenter wird oft zur gemeinsamen Oberfläche für:

Sind diese Abläufe eingebettet, wirkt eine Plattformänderung auf die Day‑2-Betriebe genauso stark wie auf den Ort, an dem VMs laufen.

Day‑2-Operationen sind wiederkehrende Aufgaben, die nach der Erstbereitstellung den Kalender füllen. In einer VMware-zentrierten Umgebung gehören typischerweise dazu:

Wenn Ihre Runbooks diese Abläufe voraussetzen, ist die Management-Ebene effektiv Teil Ihres operativen Systems.

Weil sie häufig die ersten Dinge sind, die bei einer Änderung fehlschlagen. Häufig übersehene Abhängigkeiten sind:

Inventarisieren Sie diese früh und testen Sie sie bei Upgrades oder Pilotprojekten — nicht erst, wenn eine Erneuerung Sie unter Zeitdruck setzt.

Meist ändert sich zuerst die kommerzielle Verpackung, nicht die Technologie. Teams spüren am ehesten Verschiebungen bei:

Behandeln Sie es als zwei parallele Aufgaben: den produktiven Wert operativ bewahren und kommerzielle Unsicherheit vertraglich entschärfen.

Erstellen Sie eine Faktenbasis, damit Beschaffungsgespräche keine Vermutungen sind:

Weil Antwortteams auf die Control Plane angewiesen sind für:

Wenn Tools, Rollen oder Abläufe sich ändern, planen Sie Umschulungen, Rollenüberarbeitungen und aktualisierte Incident-Runbooks ein, bevor Sie davon ausgehen, dass die MTTR gleich bleibt.

Bundles sind nicht per se schlecht. Sie können Beschaffung vereinfachen und Deployments standardisieren, aber die Kompromisse sind real:

Praktischer Schritt: Ordnen Sie jedes gebündelte Komponentenelement einem echten operativen Bedarf (oder einem klaren Plan zur Adoption) zu, bevor Sie es als neuen Standard akzeptieren.

Reduzieren Sie erst die Unsicherheit und kaufen Sie Zeit:

Diese Schritte senken das Risiko, egal ob Sie bleiben, diversifizieren oder migrieren.

Führen Sie einen kontrollierten Pilotversuch durch, der den Betrieb testet, nicht nur Migrationsmechanik:

Behandeln Sie den Pilot als Generalprobe für Day‑2-Operationen — Patchen, Monitoring, Backups und Zugriffskontrolle — nicht als einmalige Demo.

Damit können Sie mit Klarheit verhandeln und Alternativen realistisch bewerten.