Was eine Ausfall‑Kommunikations‑Web‑App lösen sollte

Eine Web‑App für Ausfallkommunikation hat genau eine Aufgabe: Ihrem Team helfen, klare, konsistente Updates schnell zu veröffentlichen — ohne zu raten, wer wo was gesagt oder genehmigt hat.

Bei Vorfällen ist die technische Behebung nur die halbe Arbeit. Die andere Hälfte ist Kommunikation: Kunden wollen wissen was betroffen ist, was Sie tun und wann sie wieder nachsehen sollen. Interne Teams brauchen eine gemeinsame Quelle der Wahrheit, damit Support, Sales und Führung nicht improvisierte Nachrichten verschicken.

Ziel: konsistente, schnelle und präzise Updates

Ihre App sollte die „Zeit bis zum ersten Update“ verkürzen und alle Folge‑Updates kanalübergreifend in Einklang halten. Das bedeutet:

- Ein einziger Ort zum Erstellen und Veröffentlichen von Vorfall‑Updates

- Klare Statusdefinitionen (z. B. Untersuchung, Identifiziert, Überwacht, Behoben)

- Automatische Zeitstempel und eine Vorfall‑Zeitleiste, damit niemand nachträglich datiert oder Kontext verliert

Geschwindigkeit ist wichtig, aber Genauigkeit noch mehr. Die App sollte dazu anleiten, präzise Formulierungen zu wählen („API‑Anfragen schlagen für EU‑Kunden fehl“) statt vage Aussagen („Wir haben Probleme“).

Zielgruppen: Kunden, interne Teams, Partner

Sie schreiben nicht für eine einzige Leserschaft. Ihre App sollte mehrere Zielgruppen mit unterschiedlichen Bedürfnissen unterstützen:

- Kunden/Endnutzer: Auswirkungen, Workarounds, Zeitpunkt des nächsten Updates

- Interne Teams (Support, Sales, Führung): breiterer Kontext, erwartetes Aufkommen, Talking Points

- Partner/Integrationen: technische Details, API‑Status, SLA‑relevante Hinweise

Praktisch ist es, die öffentliche Statusseite als die „offizielle Darstellung“ zu behandeln und interne Notizen sowie partner‑spezifische Updates zu erlauben, die nicht öffentlich sein müssen.

Typische Schmerzpunkte, die Sie eliminieren

Die meisten Teams starten mit Chat‑Nachrichten, Ad‑hoc‑Dokumenten und manuellen E‑Mails. Häufige Fehler sind verstreute Updates, inkonsistente Formulierungen und fehlende Genehmigungen. Ihre App sollte verhindern:

- Kanaldrift: Die Statusseite sagt etwas, die E‑Mail etwas anderes, Social kommuniziert nichts

- Genehmigungsengpässe: Niemand weiß, wer veröffentlichen darf, Updates verzögern sich

- Kein historischer Nachweis: Nach dem Vorfall lässt sich nicht rekonstruieren, was wann kommuniziert wurde

Was Sie bis zum Ende bauen (MVP → v1)

Am Ende dieses Leitfadens haben Sie einen klaren Plan für ein MVP, das kann:

- Vorfälle erstellen und verwalten, die an Dienste/Komponenten gebunden sind

- Strukturierte Updates durch einen wiederholbaren Workflow veröffentlichen

- Abonnenten zuverlässig benachrichtigen und ein Audit‑Log darüber führen, was gesendet wurde

Danach erweitern Sie auf v1 mit stärkeren Berechtigungen, Zielgruppensegmentierung, Integrationen und Reporting — sodass Vorfallkommunikation ein Prozess wird, kein Chaos.

Anforderungen: Nutzer, Workflows und Kanäle

Bevor Sie Bildschirme entwerfen oder eine Tech‑Stack wählen, definieren Sie, für wen die App ist, wie ein Vorfall durch das System läuft und wo Nachrichten veröffentlicht werden. Klare Anforderungen verhindern zwei häufige Fehler: langsame Genehmigungen und inkonsistente Updates.

Nutzerrollen (und was jede Rolle können muss)

Die meisten Teams brauchen eine kleine Menge Rollen mit vorhersehbaren Rechten:

- Incident Commander: Vorfall erstellen, Schwere festlegen, Besitzer zuweisen, Updates genehmigen/veröffentlichen, als behoben markieren

- Engineering/On‑Call: technische Notizen hinzufügen, Update‑Text vorschlagen, betroffene Dienste anpassen, Zeitachsen anhängen

- Support: internen Kontext sehen, genehmigte Formulierungen wiederverwenden, Kunden mit dem aktuellsten öffentlichen Update antworten

- Comms/PR: Sprache für Klarheit bearbeiten, Templates durchsetzen, Social‑Posts managen, Tonalität sicherstellen

- Admin: Dienste, Templates, Kanäle, Abonnentenlisten und Zugriffsrechte verwalten

Praktische Anforderung: Machen Sie deutlich, was Entwurf vs genehmigt vs veröffentlicht ist und von wem.

Vorfall‑Flow (Zustandsübergänge, die Sie implementieren können)

Kartografieren Sie den End‑to‑End‑Lebenszyklus als explizite Zustände:

detect → confirm → publish → update → resolve → review

Jeder Schritt sollte Pflichtfelder haben (z. B. betroffene Dienste, kundennahe Zusammenfassung) und eine klare „nächste Aktion“, damit unter Druck nicht improvisiert wird.

Kanäle (wo Updates synchron bleiben müssen)

Listen Sie jedes Ziel auf, das Ihr Team nutzt, und definieren Sie die Mindestfähigkeiten für jeden:

- Statusseite (kanonische Quelle)

- E‑Mail und SMS (Abonnentenbenachrichtigungen)

- Chat (Slack/Teams für interne Koordination)

- Social (optional, aber üblich)

- In‑App‑Banner (hohe Sichtbarkeit während Ausfällen)

Entscheiden Sie im Voraus, ob die Statusseite die „Quelle der Wahrheit“ ist und andere Kanäle sie spiegeln, oder ob einige Kanäle zusätzlichen Kontext tragen dürfen.

Reaktionszeiten und Qualitätschecks (ohne SLAs zu versprechen)

Setzen Sie interne Ziele wie „erste öffentliche Bestätigung innerhalb von X Minuten nach Bestätigung“ sowie leichte Prüfungen: erforderliches Template, verständliche Kurz‑Zusammenfassung und eine Genehmigungsregel für hochkritische Vorfälle. Das sind Prozessziele — keine Garantien — um Konsistenz und Tempo zu erhalten.

Datenmodell: Vorfälle, Dienste, Updates und Status

Ein klares Datenmodell verhindert „zwei Wahrheiten“, macht Zeitleisten nachvollziehbar und liefert verlässliches Reporting.

Kernobjekte (und warum sie wichtig sind)

Mindestens sollten Sie diese Entitäten modellieren:

- Dienst: wie Kunden ihn kennen (z. B. „API“, „Dashboard“, „Billing").

- Komponente: optional, feinere Teile eines Dienstes (z. B. „EU‑Region“, „Datenbank"). Komponenten helfen, wenn nur ein Teil betroffen ist.

- Vorfall: Container für ein Ereignis, das einen oder mehrere Dienste/Komponenten betrifft.

- Update: zeitgestempelte Nachricht in der Vorfalls‑Zeitleiste (was Sie an Nutzer senden).

- Status: sowohl Vorfallszustand als auch Impact‑Level von Dienst/Komponente (getrennt halten).

- Zielgruppe: wer Nachrichten erhalten soll (alle Nutzer, Enterprise‑Kunden, nur intern, bestimmte Regionen).

- Kanal: wohin Updates gehen (Statusseite, E‑Mail, SMS, Slack, Webhook usw.).

- Template: wiederverwendbare Nachrichtenstrukturen für Tempo und Konsistenz.

Vorfallszustände und Zeitleistenstruktur

Verwenden Sie eine kleine, vorhersehbare Menge an Zuständen: Untersuchung → Identifiziert → Überwacht → Behoben.

Behandle Updates als append‑only‑Zeitleiste: jedes Update speichert Zeitstempel, Autor, Zustand zur Zeit des Postings, sichtbare Zielgruppen und den gerenderten Inhalt, der an jeden Kanal gesendet wurde.

Fügen Sie „Meilenstein“-Flags zu Updates hinzu (z. B. Start erkannt, Abschwächung angewendet, vollständige Wiederherstellung), damit die Zeitleiste lesbar und report‑freundlich bleibt.

Beziehungen für klaren Kontext

Modellieren Sie Many‑to‑Many‑Beziehungen:

- Vorfall ↔ Dienst/Komponente (ein Vorfall kann mehrere Dienste betreffen)

- Vorfall ↔ Zielgruppe (gezielte Kommunikation)

- Vorfall ↔ verwandte Vorfälle (Parent/Child oder „ähnlich zu“), um Verwirrung bei Kaskadenfehlern zu reduzieren

Diese Struktur unterstützt genaue Statusseiten, konsistente Abonnenten‑Benachrichtigungen und ein verlässliches Kommunikations‑Audit‑Log.

Wichtige Bildschirme und Nutzererlebnis

Eine gute Ausfall‑Kommunikations‑App soll ruhig wirken, auch wenn gerade Chaos herrscht. Entscheidend ist, die öffentliche Darstellung von internen Abläufen zu trennen und auf jedem Screen die „nächste richtige Aktion“ offensichtlich zu machen.

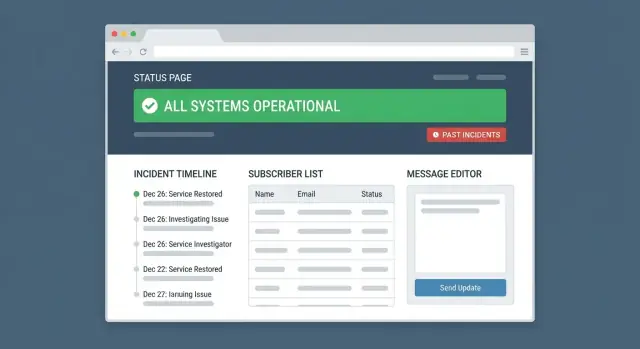

Öffentliche Statusseite (für Kunden)

Die öffentliche Seite sollte drei Fragen in Sekunden beantworten: „Ist es down?“ „Was ist betroffen?“ „Wann gibt es mehr Infos?“

Zeigen Sie einen klaren Gesamtstatus (Operational / Degraded / Partial Outage / Major Outage), gefolgt von aktiven Vorfällen mit dem jüngsten Update oben. Halten Sie Texte lesbar, mit Zeitstempeln und kurzem Vorfallstitel.

Fügen Sie eine kompakte Historie‑Ansicht hinzu, damit Kunden sehen können, ob Probleme wiederkehren, ohne suchen zu müssen. Ein einfacher Filter nach Komponente (z. B. API, Dashboard, Payments) hilft bei der Selbstdiagnose.

Internes Vorfalls‑Dashboard (für Ihr Team)

Das ist der „Kontrollraum“. Er sollte Tempo und Konsistenz priorisieren:

- Vorfall erstellen: betroffene Dienste/Komponenten auswählen, Schweregrad und kundenorientierten Titel setzen

- Vorfalls‑Zeitleiste: reverse‑chronologische Liste von Updates mit Autor, Kanal und Status

- Update planen: zukünftige Veröffentlichungszeit setzen, damit der nächste Checkpoint nicht vergessen wird

Machen Sie die primäre Aktion kontextabhängig: „Update posten“ während eines aktiven Vorfalls, „Vorfall schließen“ wenn stabil, „Neuen Vorfall starten“ wenn keiner offen ist. Verringern Sie Tipparbeit durch Vorbefüllung häufiger Felder und das Merken letzter Auswahlen.

Abonnenten‑Center (Opt‑in/Out mit Präferenzen)

Abonnements sollten einfach und datenschutzfreundlich sein. Lassen Sie Nutzer:

- Kanäle wählen (E‑Mail, SMS, Webhook)

- Themen/Komponenten wählen (nur Payments, nur API etc.)

- Benachrichtigungen pausieren oder mit einem Klick abmelden

Bestätigen Sie, was sie erhalten („Nur Major Outages für API“), um Überraschungen zu vermeiden.

Admin‑Screens (Komplexität aus dem Vorfallfluss halten)

Admins brauchen Setup‑Bildschirme, damit Reaktionskräfte sich aufs Schreiben konzentrieren:

- Dienste/Komponenten: Namen, Gruppierung, öffentliche Sichtbarkeit

- Nachrichten‑Templates: vorab genehmigte Formulierungen für häufige Szenarien

- Nutzer & Rollen: wer entwerfen, genehmigen, veröffentlichen darf

- Integrationen: Monitoring‑Hooks, Support‑Tools, ausgehende Kanäle

Ein kleines UX‑Detail mit großer Wirkung: eine schreibgeschützte Vorschau anzeigen, wie ein Update in jedem Kanal wirkt, damit Formatierungsfehler vor dem Versand auffallen.

Veröffentlichungs‑Workflow: Templates, Genehmigungen und Planung

Während eines Ausfalls ist das Schwierigste nicht perfekte Prosa, sondern genaue Updates schnell zu veröffentlichen, ohne Verwirrung zu stiften oder interne Prüfungen zu überspringen. Der Workflow sollte das „nächste Update senden“ so schnell machen wie eine Chat‑Nachricht, aber Governance unterstützen, wenn nötig.

Templates passend zum Vorfallslebenszyklus

Beginnen Sie mit ein paar festen Templates für gängige Stadien: Untersuchung, Identifiziert, Überwacht, Behoben. Jedes Template sollte eine klare Struktur vorausfüllen: was Nutzer erleben, was bekannt ist, was unternommen wird und wann das nächste Update folgt.

Ein gutes Template‑System unterstützt außerdem:

- Platzhalter (Dienstname, Region, ETA, Vorfall‑ID)

- Guardrails wie Zeichenlimits für SMS und Betreffzeilen für E‑Mails

- Standardwerte für „nächstes Update“ (z. B. 15–30 Minuten)

Entwurf → Review → Veröffentlichung (optional)

Nicht jedes Update braucht eine Genehmigung. Machen Sie Genehmigungen pro Vorfall oder pro Update konfigurierbar:

- Niedrigrisiko: On‑Call kann sofort veröffentlichen

- Hohe Auswirkung/Reguliert: Review durch Comms, Legal oder Führung erforderlich

Halten Sie den Flow schlank: ein Entwurfseditor, eine einzelne „Review anfragen“‑Aktion und sichtbares Reviewer‑Feedback. Nach Genehmigung sollte das Veröffentlichen ein Klick sein — kein Kopieren zwischen Tools.

Planung für Wartung und verzögerte Ankündigungen

Planung ist wichtig für geplante Wartung und koordinierte Ankündigungen. Unterstützen Sie:

- Wartungsfenster mit Start/Ende und automatischen Erinnerungen

- Verzögerte Veröffentlichungen (z. B. „um 09:00 Ortszeit veröffentlichen")

- Eine sichtbare Warteschlange für geplante, genehmigungspflichtige und bereits live‑geschaltete Einträge

Fügen Sie zur Fehlerreduktion einen finalen Vorschrittschritt hinzu, der zeigt, wie genau jeder Kanal die Nachricht publizieren wird.

Multikanalzustellung ohne inkonsistente Nachrichten

Mit geringerem Risiko iterieren

Testen Sie Änderungen an Freigaben und Auslieferungslogik und rollen Sie bei Bedarf schnell zurück.

Bei aktiven Vorfällen ist das größte Risiko nicht Stille, sondern widersprüchliche Aussagen. Ein Kunde, der auf der Statusseite „eingeschränkt“ und auf Social „behoben“ liest, verliert schnell Vertrauen. Ihre Web‑App sollte jedes Update als eine Wahrheit behandeln und konsistent überall veröffentlichen.

Eine Nachricht, viele Ausgaben

Starten Sie mit einer kanonischen Nachricht: was passiert, wer ist betroffen und was sollen Kunden tun. Erzeugen Sie daraus kanal‑spezifische Varianten (Statusseite, E‑Mail, SMS, Slack, Social), behalten Sie aber die Bedeutung bei.

Ein praktisches Muster: Master‑Inhalt + kanal‑spezifische Formatierung:

- Masterfelder: Titel, Zusammenfassung, Impact, nächstes Update

- Kanal‑Felder: Betreffzeile, SMS‑Kurzversion, Social‑Hashtags, Formatierung (Markdown vs Plain‑Text)

Schutzmechanismen, die teure Fehler verhindern

Multikanal‑Publishing braucht Guardrails:

- Zeichenzähler pro Kanal (z. B. SMS, Social) mit Warnungen vor dem Senden

- Link‑Vorschau und Validierung (kaputte Links sind unter Druck häufig)

- Plain‑Text‑Fallback für Kanäle, die Formatierung entfernen

- Pflichtfeld‑Checks (z. B. „nächstes Update“ muss gesetzt sein)

Duplikate vermeiden und Post‑Publish‑Drift verhindern

Vorfälle werden chaotisch. Bauen Sie Schutz, damit Sie nicht dasselbe Update zweimal senden oder die Historie nachträglich ändern:

- Idempotency‑Keys oder „bereits gesendet“‑Sperren pro Kanal

- Ein klarer „veröffentlicht“‑Status, der Einträge schreibgeschützt macht; Änderungen müssen als neues Update erfolgen

- Geplante Sends mit sichtbarer Warteschlange und Stornierfenster

Zustellresultate für Review speichern

Pro Kanal sollten Zustellresultate protokolliert werden — Sendezeit, Fehler, Provider‑Antwort und Zielgruppengröße — damit Sie später beantworten können: „Haben Kunden das wirklich erhalten?" und Ihren Prozess verbessern können.

Abonnements und Zielgruppenausrichtung

Eine Statusseite ist nützlich, auch ohne Abonnenten, aber Abonnements verwandeln sie in ein echtes Kommunikationssystem. Ziel: Leute wählen, was sie hören wollen, in angemessener Frequenz, und das Abmelden ist einfach.

Opt‑in und Präferenzmanagement

Beginnen Sie mit einem klaren Opt‑in‑Flow:

- Double Opt‑In für E‑Mail: nach Eingabe der Adresse schicken Sie einen Bestätigungslink, bevor Sie hinzufügen

- Präferenzcenter: eine Seite, auf der Abonnenten Kanäle wählen, Komponenten auswählen und Kontaktinfos aktualisieren

Formulieren Sie präzise („Updates für Payments und API erhalten“) statt allgemein („Benachrichtigungen erhalten").

Zielgruppenausrichtung (damit Updates die richtigen Personen erreichen)

Nicht jeder Vorfall betrifft alle. Bauen Sie Targeting‑Regeln, die zur Wahrnehmung Ihrer Kunden passen:

- Nach Dienst/Komponente (z. B. API, Dashboard, Payments)

- Nach Region (US/EU/APAC) wenn Infrastruktur regional ist

- Nach Kundentyp (Free/Pro/Enterprise) bei unterschiedlichen Berechtigungen

- Nach Tags (z. B. „beta“, „legacy“, „partner") wenn Sie solche Metadaten haben

Vor dem Senden sollte der Absender eine Vorschau sehen wie: „Benachrichtigt 1.240 Abonnenten: API + EU + Enterprise.“ Diese eine Zeile verhindert die meisten versehentlichen Über‑Benachrichtigungen.

Mechanismen gegen Benachrichtigungsmüdigkeit

Abonnenten verlassen, wenn Messages zu häufig sind. Zwei Schutzmechanismen helfen:

- Rate Limiting: Begrenzung der Benachrichtigungen pro Vorfall (z. B. nicht öfter als alle 15 Minuten, außer bei erhöhter Schwere)

- Ruhezeiten: Abonnenten können nicht‑kritische Nachrichten nachts unterdrücken, kritische Ausfälle erhalten sie weiterhin

Abmeldung pro Kanal

Abmeldung muss mit einem Klick funktionieren und kanal‑spezifisch sein:

- E‑Mail‑Abmelde‑Link ohne Login

- SMS „STOP“ (und „START“ zum Re‑Subscribe)

- Push‑Toggles in der App

Protokollieren Sie Abmeldungen und Präferenzänderungen im Audit‑Log, damit Support beantworten kann: „Warum habe ich keine Nachricht erhalten?“ ohne zu raten.

Sicherheit, Berechtigungen und Audit‑Spuren

Schneller zum MVP

Verwandeln Sie Ihre Anforderungen an Ausfallkommunikation in ein funktionierendes MVP mit einem chatgesteuerten Build‑Flow.

Ausfallkommunikation hat hohe Auswirkungen: ein falscher Edit kann Kunden, Support und Führung verwirren. Ihr MVP sollte Sicherheit und Governance als Kernfeatures behandeln.

Authentifizierung: SSO verwenden

Wählen Sie Single Sign‑On (OIDC/SAML), damit nur Unternehmensaccounts Zugriff haben. Das reduziert Passwortprobleme, vereinfacht Offboarding (Konto deaktivieren → Zugriff weg) und erleichtert Durchsetzung wie MFA.

Behalten Sie einen kleinen Break‑Glass‑Weg (z. B. ein Admin‑Konto im Passwortmanager), nutzen Sie ihn selten und protokollieren Sie ihn intensiv.

Rollenbasierte Zugriffskontrolle (RBAC)

Definieren Sie Rollen rund um den Vorfallsworkflow:

- Admin: Organisationseinstellungen, Dienste, Integrationen, Rollen verwalten

- Editor/Responder: Vorfall‑Updates entwerfen, interne Notizen anfügen

- Approver/Publisher: Updates veröffentlichen und Vorfälle schließen

- Viewer: Nur‑Lesen für Stakeholder ohne Edit‑Risiko

Machen Sie Berechtigungen granulär. Z. B. erlauben Sie Editoren, die Zeitleiste zu ergänzen, aber nicht die „betroffenen Dienste“ zu ändern, sofern sie nicht zum verantwortlichen Team gehören. Bei mehreren Produkten fügen Sie dienstespezifische Rechte hinzu.

Audit‑Log, das einer Prüfung standhält

Ein Audit‑Log muss jede sinnvolle Aktion aufzeichnen: Editierungen, Veröffentlichen/Zurückziehen, Zeitplanänderungen, Template‑Änderungen und Berechtigungsupdates.

Erfassen Sie: wer, wann, was geändert (vorher/nachher), betroffener Vorfall/Dienst und Metadaten wie IP und User‑Agent. Machen Sie das Log durchsuchbar, exportierbar und verhindern Sie das Löschen von Einträgen.

Aufbewahrung und Exporte

Setzen Sie sinnvolle Standardaufbewahrungen (häufig 12–36 Monate) und erlauben Sie längere Aufbewahrung für regulierte Kunden.

Bieten Sie Exporte in CSV/JSON für Vorfall‑Datensätze und Audit‑Logs an, mit dokumentiertem Prozess für Compliance‑Anfragen. Wenn Daten gelöscht werden müssen, geschieht das vorhersehbar (z. B. automatisierte Richtlinie) und die Löschaktion selbst wird protokolliert.

Integrationen: Monitoring, Support‑Systeme und Webhooks

Integrationen machen Ihre App von einem manuellen Typ‑und‑Sende‑Tool zu einem verlässlichen Teil der Incident‑Response. Für ein MVP fokussieren Sie auf einige wirkungsstarke Verbindungen und gestalten sie fehlertolerant.

Zu unterstützende Integrationstypen

Beginnen Sie mit vier Kategorien:

- Monitoring‑Alerts (Datadog, Prometheus/Alertmanager, CloudWatch): Ereignisse erkennen und Kontext in einen Vorfall‑Entwurf einspeisen

- Ticketing/Support‑Systeme (Jira Service Management, ServiceNow, Zendesk): Vorfälle mit internen Tickets verknüpfen und Schlüsselattribute synchronisieren

- Chat‑Tools (Slack, Microsoft Teams): Updates in einen Incident‑Channel posten und Reaktionen (z. B. „Draft Update“) erlauben

- Webhook‑API für alles andere: Partner, interne Tools und Custom‑Automatisierung

Eingehende Webhooks: Vorfälle automatisch anlegen und Entwürfe erzeugen

Eingehende Webhooks sollten vertrauenswürdigen Systemen erlauben:

- Einen Vorfall zu erstellen (Dienst, betroffene Regionen, initialer Status, Quelle des Alerts)

- Signale anzuhängen (Alert‑IDs, Graphs/URLs, Runbook‑Links)

- Einen Update‑Entwurf zu erzeugen ohne zu veröffentlichen (für menschliche Überprüfung)

Machen Sie Idempotenz zum Kernkonzept (z. B. Idempotency‑Key Header), damit wiederholte Alerts keine Duplikate erzeugen.

Ausgehende Webhooks: auf veröffentlichte Updates reagieren

Ausgehende Webhooks triggern beim Veröffentlichen, Editieren oder Schließen. Typische Anwendungsfälle:

- Interne Automation benachrichtigen (Ticket öffnen/schließen, War‑Room‑Thema aktualisieren, Post‑Incident‑Aufgaben erstellen)

- Data‑Warehouse für Reporting synchronisieren

Fehlerbehandlung: Retries, DLQ, manuelles Wiederholen

Behandle Zustellfehler als normal:

- Verwende Retries mit Exponential Backoff und klare Limits

- Schicke erschöpfte Zustellungen in eine Dead‑Letter‑Queue mit vollem Payload und letztem Fehler

- Biete einen manuellen Resend‑Button in der UI und ein Zustellprotokoll für Audits und Support

So bleibt die Kommunikation konsistent, auch wenn nachgelagerte Systeme unzuverlässig sind.

Architekturentscheidungen für ein skalierbares MVP

Sie können eine verlässliche Ausfall‑Kommunikations‑App ohne Over‑Engineering ausliefern. Der Trick ist, einige strukturelle Entscheidungen zu treffen, die Sie heute sicherhalten und später flexibel machen.

Öffentliche Seite von Admin trennen

Behandle das öffentliche Status‑Erlebnis und die interne Admin‑Konsole als unterschiedliche Produkte.

Die öffentliche Seite sollte schnell, cache‑freundlich und belastbar bei hohem Traffic sein (wenn während eines Ausfalls viele Nutzer aktualisieren). Halte sie read‑only, mit minimalen Abhängigkeiten, und exponiere keine Admin‑Routen oder APIs direkt.

Die Admin‑Seite liegt hinter Authentifizierung mit reichhaltigeren Interaktionen und Integrationen. Selbst bei gleichem Codebase sollten Routen, Berechtigungen und Infrastruktur (z. B. strengere Rate‑Limits und zusätzliches Logging für Admin) getrennt sein.

Wähle einen Stack, der einfach bleibt

Zwei MVP‑Optionen haben sich bewährt:

- Server‑rendered App (SSR): gut für öffentliche Seiten und einfache Admin‑UIs. Weniger Komponenten, einfache Caching‑Strategie.

- SPA + API: sinnvoll, wenn Sie eine sehr interaktive Admin‑Konsole erwarten. Halten Sie die API klein und versioniert.

Wenn Sie unsicher sind, gewinnt SSR oft am Anfang, weil es Komplexität und Betriebsaufwand reduziert.

Wenn Sie schnell von Anforderungen zu einem funktionierenden Console‑Prototyp kommen wollen, kann eine vibe‑coding Plattform wie Koder.ai helfen, in Tagen den Workflow zu prototypen: React‑Admin, Go‑API und PostgreSQL‑Datenmodell für Vorfälle/Updates/Abonnenten. Planning‑Mode ist nützlich, um Rollen, Zustände und Kanalregeln zu kartieren, bevor Sie Bildschirme generieren; Snapshots/Rollback reduzieren das Risiko beim Iterieren der Veröffentlichungslogik.

Datenbankgrundlagen: relationale Tabellen

Eine relationale DB (Postgres/MySQL) passt gut zu Incident‑Workflows: Dienste, Vorfälle, Updates, Abonnenten und Audit‑Logs haben klare Beziehungen.

Designe für append‑only‑Updates (überschreibe nicht die Historie). Das macht Vorfall‑Zeitleisten korrekt und Reporting später einfacher.

Hintergrundjobs für Benachrichtigungen (und Retries)

Senden Sie E‑Mail/SMS/Push nicht in Web‑Requests. Nutzen Sie Hintergrundjobs für:

- Fan‑out‑Sending (große Abonnentenlisten)

- Retries mit Backoff bei Provider‑Fehlern

- Webhook‑Zustellung und Signatur‑Verifikation

- Geplante Updates (veröffentlichen zu einer geplanten Zeit)

Das hält die App reaktionsschnell während hoher Vorfallsaktivität und verhindert Doppel‑Sends bei Seitenreloads im Admin.

Reporting, Vorfallhistorie und Nachkommunikation

Kanaldrift verhindern

Setzen Sie Vorlagen, Zeitstempel und append‑only‑Zeitachsen ein, um die Historie sauber zu halten.

Sobald ein Vorfall gelöst ist, sollte die App von „Broadcast‑Modus“ in „Lern‑ und Nachweismodus“ schalten. Gutes Reporting hilft, verantwortliche Kommunikation zu belegen, Kundenfragen schnell zu beantworten und die Reaktion zu verbessern.

Relevante Betriebskennzahlen

Konzentrieren Sie sich auf wenige Metriken, die Kommunikationsqualität widerspiegeln, nicht nur Systemuptime:

- Zeit bis erstes Publish: Zeit von Vorfallerstellung (oder Alarmeingang) bis zum ersten öffentlichen Update

- Update‑Frequenz: durchschnittliche Zeit zwischen Updates während eines aktiven Vorfalls vs. interner Richtlinie (z. B. alle 30 Minuten)

- Zustellrate: für jeden Kanal (E‑Mail, SMS, Push, Webhook) gesendet vs. zugestellt vs. gebounced/fehlgeschlagen

Kombinieren Sie das mit einfachen Charts und einer pro‑Vorfall „Kommunikations‑Scorecard“, damit Teams Muster erkennen, ohne Logs zu wälzen.

Vorfallhistorie für Kunden und Support

Eine Vorfallseite sollte für zwei Zielgruppen funktionieren: externe Nutzer, die Kontext suchen, und interne Teams, die Tickets bearbeiten.

Machen Sie sie durchsuchbar und filterbar nach:

- Dienst/Komponente

- Zeitraum

- Schwere/Status (Untersuchung/Identifiziert/Überwacht/Behoben)

- Tags (z. B. „Datenbank“, „Netzwerk“, „Wartung")

Jede Vorfallseite zeigt eine saubere Zeitleiste der Updates, wer welches Update publiziert hat und welche Kanäle betroffen waren (interne Ansicht). Das wird Ihr Standard‑Referenzlink für Supportantworten.

Nach‑Vorfall‑Hinweise (optional öffentlich)

Nicht jede Organisation veröffentlicht vollständige Postmortems, aber eine kurze Nach‑Vorfall‑Notiz kann Folgefragen reduzieren.

Strukturvorschlag:

- Was passiert ist (klar und knapp)

- Kundenimpact (wer/was betroffen war, Zeitfenster)

- Was wir getan haben (high‑level Remediation)

- Nächste Schritte (präventive Maßnahmen oder Monitoring‑Verbesserungen)

Unterstützen Sie sowohl private als auch öffentliche Sichtbarkeit mit Genehmigungsworkflow, wenn erforderlich.

Zeitleisten exportieren für Reports und Support

Ermöglichen Sie Exporte der Vorfallzeitleiste (inkl. Zeitstempel und Update‑Text) in gängige Formate wie CSV oder PDF.

Exporte sollten enthalten:

- Vorfall‑Metadaten (ID, Dienste, Start/Ende)

- Update‑Liste chronologisch

- Zustellungszusammenfassung und Fehler

Das ist nützlich für Customer Success, Compliance‑Reviews und zum Anhängen an Support‑Tickets, ohne aus mehreren Tools kopieren zu müssen.

Wenn Sie auf Koder.ai bauen, kann der Source‑Code‑Export praktisch sein, sobald der Workflow stabil ist — Ihr Team nimmt das generierte React/Go/Postgres‑Projekt, führt tiefe Sicherheitsreviews durch und deployed es in die Standardumgebung.

Testen, Launch‑Checklist und Kommunikationsrichtlinien

Bevor Sie die App Kunden zeigen, testen Sie sie wie Produktion — denn an einem Vorfallstag ist sie effektiv ein Produktionssystem.

Testcheckliste (Die „Incident‑Day“ Probe)

Führen Sie eine kurze Tabletop‑Übung mit echten Rollen durch (On‑Call, Comms, Approver) und prüfen Sie:

- Berechtigungen: wer Vorfälle erstellen, posten, Templates bearbeiten und Abonnentendaten sehen darf. Least‑Privilege bestätigen.

- Veröffentlichungsfluss: Entwurf vs. veröffentlicht, Genehmigungen, geplante Posts, Unpublish/Rollback‑Pfad

- Zustell‑Retries: simuliere Fehler bei E‑Mail/SMS/Push und überprüfe Retry/Backoff, Deduplizierung (keine Doppel‑Sends) und Operator‑Alerts

- Abmeldung & Präferenzen: Ein‑Klick‑Abmeldung, service‑level Präferenzen und sofortige Unterdrückung über Kanäle

Teste außerdem Zeitzonen, Mobile‑Layout der Statusseite und Caching‑Verhalten bei hohem Traffic (Statusseiten haben oft mehr Traffic als Marketing‑Sites während Ausfällen).

Operationale Bereitschaft

Behandle die App als kritisches System:

- Backups der Vorfallhistorie, Templates und Abonnentenpräferenzen

- Monitoring & Alerts für Publish‑Latenz, Queue‑Tiefe und Provider‑Fehler

- Dokumentierter Rollback‑Plan (Feature‑Flags oder ein simpler „Read‑Only‑Modus“, der die Statusseite aufrechterhält, während Admin‑Aktionen deaktiviert werden)

Kommunikationsrichtlinien (wie ein ruhiger Mensch schreiben)

Gute Updates sind kurz und konsistent:

- Beginnen Sie mit einer Impact‑Aussage („Nutzer in der EU sehen Checkout‑Fehler“).

- Teilen Sie, was bekannt ist, was unklar ist und was getan wird — vermeiden Sie Spekulation.

- Nennen Sie immer wann das nächste Update kommt, selbst wenn sich nichts geändert hat.

Launch‑Plan

Rollout in Stufen: zuerst nur intern Vorfälle aktivieren, dann die öffentliche Statusseite freigeben und zuletzt Abonnements aktivieren, wenn Sie sich bei Abmelde‑Flows und Rate Limits sicher fühlen.

Wenn Sie eine Low‑Friction‑Validierung des End‑to‑End‑Workflows brauchen, können Sie ein MVP auf Koder.ai bauen und hosten (Free/Pro/Business/Enterprise‑Pläne) und schnell mit Planning‑Mode iterieren; Snapshots/Rollback helfen beim Härtungsprozess von Berechtigungen und Versandzuverlässigkeit.