Was mehrstufige Genehmigungsketten sind (und warum sie wichtig sind)

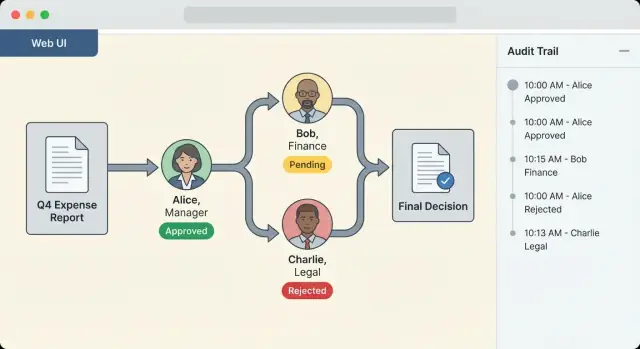

Eine mehrstufige Genehmigungskette ist eine strukturierte Abfolge von Entscheidungen, die ein Antrag durchlaufen muss, bevor er weiterverarbeitet werden kann. Anstatt sich auf ad‑hoc E-Mails und "sieht gut aus"-Nachrichten zu verlassen, macht eine Genehmigungskette Entscheidungen zu einem wiederholbaren Workflow mit klarer Verantwortlichkeit, Zeitstempeln und Ergebnissen.

Auf einer grundlegenden Ebene beantwortet Ihre App für jeden Antrag drei Fragen:

- Wer muss genehmigen?

- In welcher Reihenfolge (oder in welcher Phase)?

- Was passiert nach jeder Entscheidung?

Sequenzielle vs. parallele Schritte

Genehmigungsketten kombinieren in der Regel zwei Muster:

- Sequenzielle Genehmigungen: Schritt B kann nicht beginnen, bevor Schritt A genehmigt ist. Beispiel: Eine Beschaffungsanforderung könnte zuerst die Teamleitung, dann die Finanzabteilung und anschließend den Einkauf benötigen.

- Parallele Genehmigungen: Mehrere Genehmiger können gleichzeitig prüfen. Beispiel: Eine Policy-Änderung könnte parallel Legal und Security erfordern, bevor sie weitergeht.

Gute Systeme unterstützen beide Muster sowie Variationen wie „jeder von diesen Genehmigern kann zustimmen“ vs. „alle müssen zustimmen“.

Typische Enterprise-Anwendungsfälle (allgemeine Beispiele)

Mehrstufige Genehmigungen tauchen überall dort auf, wo ein Unternehmen kontrollierte Änderungen mit Nachvollziehbarkeit will:

- Beschaffung (Einkauf): Lieferantenauswahl, Budgetprüfungen, Freigabe durch Procurement

- Spesen: Managerfreigabe, Finanzvalidierung, Ausnahmen bei hohen Beträgen

- Zugriffsanfragen: Freigabe durch Manager, Systemverantwortlichen, Security-Review

- Policy-Änderungen: Entwurf, Stakeholder-Freigabe, Compliance-Review, Veröffentlichung

Auch wenn sich der Antragstyp unterscheidet, bleibt das Ziel gleich: konsistente Entscheidungen, die nicht davon abhängen, wer gerade online ist.

Was Unternehmen von Genehmigungsketten erwarten

Ein gut gestalteter Genehmigungsworkflow ist nicht nur "mehr Kontrolle". Er sollte vier praktische Ziele ausbalancieren:

- Tempo: Rückfragen reduzieren und vermeidbare Wartezeiten entfernen

- Kontrolle: sicherstellen, dass die richtigen Personen die richtigen Dinge freigeben

- Sichtbarkeit: jeder kann Status, nächsten Schritt und Blocker sehen

- Auditbereite Aufzeichnungen: vollständiger Audit-Trail (wer, was, wann, Entscheidung und Begründung)

Häufige Fallstricke vermeiden

Genehmigungsketten scheitern weniger an Technologie als an unklaren Prozessen. Achten Sie auf diese wiederkehrenden Probleme:

- Unklare Verantwortlichkeit: Anträge stocken, weil niemand weiß, wer der Genehmiger ist

- Fehlende Audit-Historie: Entscheidungen passieren in Chat oder E-Mail und lassen sich später nicht beweisen

- Zu viele manuelle Schritte: "FYI"-Reviews werden zu Pflichtfreigaben und verlangsamen alles

Der Rest dieses Leitfadens konzentriert sich auf den Bau der App, damit Genehmigungen für das Business flexibel, für das System vorhersehbar und bei Bedarf auditierbar bleiben.

Anforderungsliste für Unternehmensgenehmigungen

Bevor Sie Bildschirme entwerfen oder eine Workflow-Engine auswählen, einigen Sie sich in Klartext auf die Anforderungen. Unternehmens-Genehmigungsprozesse berühren viele Teams, und kleine Lücken (etwa fehlende Delegation) führen schnell zu betrieblichen Workarounds.

Stakeholder früh einbeziehen

Benennen Sie die Personen, die das System nutzen oder prüfen werden:

- Antragsteller (Mitarbeiter, Auftragnehmer, Lieferanten)

- Genehmiger (Manager, Finanzen, Recht, IT, Security)

- Admins (Ops/Support, die Vorlagen, Routing-Regeln und Zugänge verwalten)

- Auditoren/Compliance (Interne Revision, externe Aufsichtsbehörden)

Ein praktischer Tipp: Führen Sie einen 45‑minütigen Rundgang durch einen "typischen Antrag" und einen "Worst-Case-Antrag" (Eskalation, Wiederzuweisung, Policy-Ausnahme) mit mindestens einer Person aus jeder Gruppe durch.

Unverzichtbare Workflow-Fähigkeiten

Formulieren Sie diese als prüfbare Aussagen (jede sollte sich nachweisen lassen):

- Anträge mit Anhängen und strukturierten Feldern einreichen

- Genehmigen/ablehnen, kommentieren und Entscheidungen pro Schritt aufzeichnen

- Delegieren temporär (Urlaub) und dauerhaft neu zuweisen (Organisationsänderungen)

- Parallele Genehmigungen unterstützen sowie sequenzielle Schritte

- Durchsetzen, wer was sehen kann (Sichtbarkeit für Antragsteller vs. nur für Genehmiger)

Wenn Sie Inspiration brauchen, wie "gut" aussieht, können Sie diese Anforderungen später in UX-Anforderungen auf /blog/approver-inbox-patterns abbilden.

Nicht-funktionale Anforderungen (was es Enterprise-tauglich macht)

Definieren Sie Ziele, keine Wünsche:

- Verfügbarkeit und RTO/RPO (wie lange darf die Anwendung ausfallen, wie viel Datenverlust ist akzeptabel)

- Performance (z. B. Posteingang lädt unter 2 Sekunden bei 10k offenen Einträgen)

- Datenaufbewahrung (wie lange Anträge, Kommentare und Anhänge aufbewahrt werden)

- Support-Modell (wer ist on-call, Office-Hours, SLAs bei Vorfällen)

Randbedingungen und Erfolgskennzahlen

Erfassen Sie Einschränkungen früh: regulierte Datentypen, regionale Speicherregeln und verteilte Belegschaft (mobile Genehmigungen, Zeitzonen).

Einigen Sie sich abschließend auf Erfolgskennzahlen: Time-to-Approve, % überfällig und Nachbearbeitungsrate (wie oft Anträge wegen fehlender Informationen zurückkommen). Diese Metriken helfen bei Priorisierung und Rechtfertigung des Rollouts.

Datenmodell: Anträge, Schritte, Entscheidungen und Vorlagen

Ein klares Datenmodell verhindert später "mysteriöse Genehmigungen" — Sie müssen erklären können, wer was wann unter welchen Regeln genehmigt hat. Trennen Sie das zu genehmigende Geschäftsobjekt (den Antrag) von der Prozessdefinition (der Vorlage).

Kernelemente

Antrag ist der Datensatz, den ein Antragsteller erstellt. Er enthält Identität des Antragstellers, Geschäfts-Felder (Betrag, Abteilung, Lieferant, Daten) und Verweise auf unterstützende Materialien.

Schritt repräsentiert eine einzelne Stufe in der Kette. Schritte werden typischerweise aus einer Vorlage bei Einreichung erzeugt, sodass jeder Antrag seine eigene unveränderliche Sequenz hat.

Genehmiger ist normalerweise eine Benutzerreferenz (oder Gruppenreferenz), die an einen Schritt gebunden ist. Unterstützen Sie dynamisches Routing, speichern Sie sowohl die aufgelösten Genehmiger als auch die Regel, die sie erzeugt hat, zur Nachvollziehbarkeit.

Entscheidung ist das Ereignisprotokoll: genehmigen/ablehnen/zurückgeben, Akteur, Zeitstempel und optionale Metadaten (z. B. delegated-by). Modellieren Sie es als append-only, damit Änderungen auditierbar sind.

Anhang speichert Dateien (in Object Storage) plus Metadaten: Dateiname, Größe, Content-Type, Prüfsumme und Uploader.

Status, die Reporting erleichtern

Verwenden Sie eine kleine, konsistente Menge an Antrags-Status:

- Entwurf: editierbar, noch nicht geroutet

- Eingereicht: an Routing-Regeln gebunden, Schritte generiert

- In Überprüfung: mindestens ein offener Schritt

- Genehmigt: alle erforderlichen Schritte erfüllt

- Abgelehnt: eine Ablehnung hat den Antrag beendet

- Storniert: Antragsteller/Admin hat zurückgezogen

Schritt-Typen, die Sie früh brauchen

Unterstützen Sie gängige Semantiken für Schritte:

- Einzelner Genehmiger: eine Person trifft die Entscheidung

- Gruppe: ein Mitglied kann entscheiden

- Quorum: N-von-M Zustimmungen erforderlich

- Bedingt: nur eingeschlossen, wenn eine Bedingung wahr ist (z. B. Betrag \u003e $10k)

Versionierung von Vorlagen ohne Überraschungen

Behandeln Sie eine Workflow-Vorlage als versioniert. Wenn eine Vorlage geändert wird, nutzen neue Anträge die aktuelle Version, während laufende Anträge die Version behalten, mit der sie erstellt wurden.

Speichern Sie template_id und template_version auf jedem Antrag und snapshotten Sie kritische Routing-Eingaben (wie Abteilung oder Kostenstelle) bei der Einreichung.

Kommentare und Dateien

Modellieren Sie Kommentare als separate Tabelle, die an einen Antrag (und optional an Schritt/Entscheidung) gebunden ist, so dass Sie Sichtbarkeit steuern können (nur Antragsteller, Genehmiger, Admins).

Für Dateien: setzen Sie Größenlimits durch (z. B. 25–100 MB), scannen Sie Uploads auf Malware (asynchrone Quarantäne + Freigabe) und speichern Sie nur Referenzen in der Datenbank. Das hält Ihre Kern-Workflow-Daten schnell und die Speicherung skalierbar.

Entwurf flexibler Routing-Regeln

Routing-Regeln entscheiden, wer was genehmigen muss und in welcher Reihenfolge. In einem Unternehmenskontext besteht die Herausforderung darin, strikte Policies mit realen Ausnahmen zu verbinden, ohne jeden Antrag in einen Spezialfall zu verwandeln.

Beginnen Sie mit klaren "Signalen"

Die meisten Routings lassen sich aus wenigen Feldern am Antrag ableiten. Übliche Beispiele:

- Betragsgrenzen (z. B. über $10k fügt Finanz hinzu)

- Abteilung oder Kostenstelle (leitet an den Kostenstellenverantwortlichen)

- Standort (lokale Rechtseinheit oder regionale Compliance)

- Risikostufe (fügt InfoSec/Legal für risikoreiche Lieferanten hinzu)

Behandeln Sie diese als konfigurierbare Regeln, nicht als hartkodierte Logik, damit Admins Policies ohne Deployment aktualisieren können.

Dynamische Genehmiger unterstützen

Statische Listen veralten schnell. Lösen Sie Genehmiger zur Laufzeit über Verzeichnis- und Organisationsdaten auf:

- Managerkette (direkter Manager, dann bei Schwellenwerten ein Vorgesetzter)

- Kostenstellenverantwortlicher aus Finance/ERP

- Projektleiter aus einem Projekt-System

Machen Sie den Resolver explizit: speichern Sie wie der Genehmiger ausgewählt wurde (z. B. "manager_of: user_123"), nicht nur den finalen Namen.

Parallele Schritte und Merge-Logik

Unternehmen benötigen oft mehrere gleichzeitige Genehmigungen. Modellieren Sie parallele Schritte mit klarer Merge-Logik:

- Alle müssen zustimmen (z. B. Finanz und Legal)

- Jeder kann zustimmen (z. B. einer von mehreren Budgetverantwortlichen)

Entscheiden Sie außerdem, was bei einer Ablehnung passiert: sofort stoppen oder "überarbeiten und erneut einreichen" erlauben.

Eskalationen und Ausnahmen

Definieren Sie Eskalationsregeln als erstklassige Policy:

- Erinnerungen nach X Stunden/Tagen

- Überfällige Fälle eskalieren (an Manager, erneute Zuweisung in eine Queue)

- Auto-Eskalation bei verpasster SLA

Planen Sie Ausnahmen vor: Abwesenheit, Delegation und Stellvertreter mit einem auditierbaren Grund für jede Umschichtung.

Workflow-Engine: Schritte zuverlässig orchestrieren

Der Erfolg einer mehrstufigen Genehmigungs-App steht und fällt damit, ob die Workflow-Engine Anträge vorhersehbar weiterbewegt — auch wenn Benutzer zweimal klicken, Integrationen verzögern oder ein Genehmiger abwesend ist.

Eigene Engine bauen vs. Bibliothek übernehmen

Wenn Ihre Genehmigungsketten überwiegend linear sind (Schritt 1 → Schritt 2 → Schritt 3) mit wenigen bedingten Verzweigungen, ist eine einfache Inhouse-Engine oft der schnellste Weg. Sie kontrollieren das Datenmodell, können Audit-Events maßschneidern und vermeiden unnötige Konzepte.

Erwarten Sie komplexes Routing (parallele Genehmigungen, dynamisches Einfügen von Schritten, Kompensationsaktionen, lang laufende Timer, versionierte Definitionen), kann eine Workflow-Bibliothek oder ein Service das Risiko reduzieren. Der Kompromiss ist operative Komplexität und das Abbilden Ihrer Konzepte auf die Primitiven der Bibliothek.

Wenn Sie schnell ein internes Tool ausliefern müssen, kann eine Vibe-Coding-Plattform wie Koder.ai nützlich sein, um End-to-End-Flows (Antragsformular → Genehmiger-Posteingang → Audit-Timeline) zu prototypen und Routing-Regeln im Planungsmodus iterativ zu testen, während sie echten React + Go + PostgreSQL-Code generiert, den Sie exportieren und besitzen können.

Definieren Sie eine klare Zustandsmaschine

Behandeln Sie jeden Antrag als Zustandsmaschine mit expliziten, validierten Übergängen. Beispiel: DRAFT → SUBMITTED → IN_REVIEW → APPROVED/REJECTED/CANCELED.

Jeder Übergang sollte Regeln haben: wer ihn ausführen darf, welche Felder erforderlich sind und welche Nebenwirkungen erlaubt sind. Validierung muss serverseitig stattfinden, damit die UI keine Kontrollen umgeht.

Genehmiger-Aktionen müssen idempotent sein. Wenn ein Genehmiger zweimal auf "Genehmigen" klickt (oder während einer langsamen Antwort die Seite neu lädt), sollte die API das Duplikat erkennen und dasselbe Ergebnis zurückgeben.

Gängige Ansätze sind Idempotency-Keys pro Aktion oder eindeutige Constraints wie "eine Entscheidung pro Schritt pro Akteur".

Hintergrundjobs für Timer und Eskalationen

Timer (SLA-Erinnerungen, Eskalation nach 48 Stunden, automatisches Stornieren nach Ablauf) sollten in Hintergrundjobs laufen, nicht im Request/Response-Pfad. Das hält die UI responsiv und stellt sicher, dass Timer auch bei Lastspitzen ausgelöst werden.

Workflow-Logik vom UI und Integrationen trennen

Platzieren Sie Routing, Transitionen und Audit-Events in einem dedizierten Workflow-Modul/Service. Die UI sollte nur "einreichen" oder "entscheiden" aufrufen; Integrationen (SSO/HRIS/ERP) liefern Eingaben, aber keine Workflow-Regeln. Diese Trennung macht Änderungen sicherer und Tests einfacher.

Sicherheit, Zugriffskontrolle und Audit-Bereitschaft

Posteingang für Genehmiger erstellen

Erstelle einen Posteingang für Genehmiger mit Filtern, SLAs und sicheren Massenaktionen aus einer einfachen Spezifikation.

Unternehmensgenehmigungen regeln oft Ausgaben, Zugriffe oder Policy-Ausnahmen — Sicherheit darf nicht nachträglich kommen. Gute Faustregel: jede Entscheidung muss einer realen Person (oder Systemidentität) zuordenbar, für den spezifischen Antrag autorisiert und nachvollziehbar protokolliert sein.

Authentifizierung: beweisen, wer der Nutzer ist

Starten Sie mit Single Sign-On, damit Identitäten, Deprovisioning und Passwortregeln zentral bleiben. Die meisten Unternehmen erwarten SAML oder OIDC, oft gepaart mit MFA.

Fügen Sie Session-Policies hinzu, die zu Unternehmensanforderungen passen: kurzlebige Sessions für risikoreiche Aktionen (z. B. finale Genehmigung), gerätebasiertes "Remember me" nur wo erlaubt und erneute Authentifizierung bei Rollenwechseln.

Autorisierung: nachweisen, dass der Nutzer handeln darf

Nutzen Sie rollenbasierte Zugriffskontrolle (RBAC) für breite Berechtigungen (Antragsteller, Genehmiger, Admin, Auditor) und legen Sie dann pro-Antrag-Rechte darüber.

Ein Genehmiger darf z. B. nur Anträge für seine Kostenstelle, Region oder direkten Mitarbeitenden sehen. Erzwingen Sie Berechtigungen serverseitig bei jedem Lesen und Schreiben — besonders für Aktionen wie "Genehmigen", "Delegieren" oder "Routing bearbeiten".

Datenschutz: Inhalte und Geheimnisse schützen

Verschlüsseln Sie Daten in Transit (TLS) und at rest (managed keys, wo möglich). Bewahren Sie Geheimnisse (SSO-Zertifikate, API-Keys) in einem Secrets-Manager, nicht verstreut in Umgebungsvariablen.

Loggen Sie bewusst; Antragsdetails können sensible HR- oder Finanzdaten enthalten.

Audit-Bereitschaft: jede Entscheidung erklärbar machen

Auditoren suchen nach einer unveränderlichen Spur: wer hat was wann und von wo getan.

Protokollieren Sie jede Zustandsänderung (eingereicht, angesehen, genehmigt/abgelehnt, delegiert) mit Zeitstempel, Akteur und relevanten IDs. Erfassen Sie, wo erlaubt, IP und Geräte-Kontext. Stellen Sie sicher, dass Logs append-only und manipulationssicher sind.

Missbrauchsprävention: gängige Angriffe blockieren

Ratenbegrenzen Sie Genehmiger-Aktionen, schützen Sie vor CSRF und verwenden Sie servergenerierte, einmalig nutzbare Aktions-Tokens, um Spoofing über gefälschte Links oder Replays zu verhindern.

Fügen Sie Alerts für ungewöhnliche Muster hinzu (Massenfreigaben, Rapid-Fire-Entscheidungen, ungewöhnliche Geografien).

Nutzererlebnis: Formular für Antragsteller und Posteingang der Genehmiger

Enterprise-Genehmigungen leben oder sterben an Klarheit. Wenn Menschen nicht schnell verstehen, was sie genehmigen (und warum), verzögern sie es, delegieren es oder lehnen standardmäßig ab.

Wichtige Bildschirme

Antragsformular sollte den Antragsteller dazu führen, gleich die richtigen Informationen zu liefern. Verwenden Sie Smart Defaults (Abteilung, Kostenstelle), Inline-Validierung und einen kurzen Hinweis "was als Nächstes passiert", damit der Antragsteller weiß, dass die Genehmigungskette kein Mysterium ist.

Posteingang für Genehmiger muss zwei Fragen sofort beantworten: was braucht jetzt meine Aufmerksamkeit und was passiert, wenn ich warte. Gruppieren Sie Einträge nach Priorität/SLA, bieten Sie schnelle Filter (Team, Antragsteller, Betrag, System) und erlauben Sie Massenaktionen nur, wenn es sicher ist (z. B. für Niedrigrisiko-Fälle).

Antragsdetail ist der Ort der Entscheidung. Halten Sie oben eine klare Zusammenfassung (wer, was, Kosten/Impact, Wirksamkeitsdatum), darunter Details: Anhänge, verknüpfte Datensätze und eine Aktivitätschronik.

Admin-Builder (für Vorlagen und Routing) sollte wie eine Policy lesbar sein, nicht wie ein Diagramm. Nutzen Sie Regeln in Klartext, Vorschauen ("dieser Antrag würde an Finanzen → Legal routen") und ein Änderungsprotokoll.

Entscheidungen vereinfachen (und sicher machen)

Heben Sie hervor, was sich seit dem letzten Schritt geändert hat: Feld-diffs, aktualisierte Anhänge und neue Kommentare. Bieten Sie Ein-Klick-Aktionen (Genehmigen / Ablehnen / Änderungen anfordern) plus eine verpflichtende Begründung bei Ablehnung.

Transparenz ohne Überforderung

Zeigen Sie den aktuellen Schritt, die nächste Genehmigergruppe (nicht unbedingt die Person) und SLA-Timer. Ein einfacher Fortschrittsindikator reduziert die Frage "wo bleibt mein Antrag?".

Mobile-freundlich und barrierefrei

Unterstützen Sie schnelle Genehmigungen mobil mit zusammenklappbaren Sektionen, einer fixierten Zusammenfassung und Anhangsvorschauen.

Barrierefrei-Grundlagen: vollständige Tastatursteuerung, sichtbare Fokuszustände, ausreichende Kontraste und Screenreader-Labels für Status und Buttons.

Benachrichtigungen, Erinnerungen und Eskalationen

Vom Prototyp zur Bereitstellung

App bereitstellen und hosten, sobald Sie bereit sind — ohne die Codebasis zu ändern.

Genehmigungen scheitern stillschweigend, wenn Menschen sie nicht bemerken. Ein gutes Benachrichtigungssystem hält die Arbeit in Bewegung, ohne zur Belästigung zu werden, und schafft einen klaren Nachweis, wer wann warum benachrichtigt wurde.

Kanäle: die Nutzer dort erreichen, wo sie arbeiten

Die meisten Unternehmen brauchen mindestens E-Mail und In-App-Benachrichtigungen. Wenn Chat-Tools genutzt werden (z. B. Slack oder Microsoft Teams), behandeln Sie diese als optionalen Kanal, der In-App-Alerts spiegelt.

Halten Sie das Verhalten über Kanäle konsistent: dasselbe Ereignis sollte dieselbe Aufgabe in Ihrem System erzeugen, egal ob es per E-Mail oder Chat ausgeliefert wird.

Spam vermeiden mit intelligenter Taktung

Statt für jede Kleinigkeit eine Nachricht zu senden, gruppieren Sie Aktivitäten:

- Batching: mehrere Updates zum selben Antrag innerhalb eines kurzen Fensters bündeln (z. B. 5–10 Minuten)

- Digests: tägliche/wöchentliche Zusammenfassungen für Beobachter oder FYI-Empfänger

- Intelligente Erinnerungen: nur erinnern, wenn ein Eintrag noch aussteht und der Genehmiger nicht reagiert hat

Respektieren Sie Ruhezeiten, Zeitzonen und Benutzerpräferenzen. Ein Genehmiger, der E-Mails abbestellt hat, sollte weiterhin eine klare In-App-Queue in /approvals sehen.

Nachrichtentext: spezifisch und handlungsorientiert

Jede Benachrichtigung sollte drei Fragen beantworten:

- Was hat sich geändert? (Eingereicht, Schritt vorgerückt, abgelehnt, Kommentar hinzugefügt)

- Welche Aktion ist notwendig? (Genehmigen/Ablehnen/Änderungen anfordern; bis wann)

- Wohin gehe ich? Fügen Sie einen Deep-Link zur exakten Ansicht hinzu, z. B. /requests/123?tab=decision.

Fügen Sie Schlüsselkontext inline hinzu (Titel, Antragsteller, Betrag, Policy-Tag), damit Genehmiger triagieren können.

Erinnerungsrhythmus und Eskalationen

Definieren Sie eine Default-Cadence (z. B. erste Erinnerung nach 24 Stunden, danach alle 48 Stunden), erlauben Sie jedoch Template-Overrides.

Eskalationen müssen klare Zuständigkeiten haben: Eskalation an eine Manager-Rolle, einen Backup-Genehmiger oder eine Ops-Queue — nicht an "alle". Wenn eskaliert wird, protokollieren Sie Grund und Zeitstempel im Audit-Trail.

Vorlagen und Lokalisierung

Verwalten Sie Nachrichtenvorlagen zentral (Betreff/Body pro Kanal), versionieren Sie sie und erlauben Sie Variablen. Für Lokalisierung speichern Sie Übersetzungen neben der Vorlage und fallen auf eine Standardsprache zurück, wenn eine Übersetzung fehlt.

Das verhindert halb übersetzte Nachrichten und stellt konsistente Compliance-Formulierungen sicher.

Integrationen und APIs für Unternehmenssysteme

Enterprise-Genehmigungen leben selten in einer einzigen App. Um manuelle Doppelarbeit zu reduzieren, gestalten Sie Integrationen als erstklassiges Feature.

Systeme, mit denen Sie wahrscheinlich verbinden müssen

Beginnen Sie mit den Quellen der Wahrheit, die Ihre Organisation bereits nutzt:

- HR-Verzeichnis / Identity Provider (für Manager-Beziehungen, Abteilungen, Beschäftigungsstatus)

- ERP / Finanzsystem (für Kostenstellen, Budgets, Lieferantendaten, Bestellungen)

- Ticketing (um Genehmigungen mit Vorfällen/Changes zu verknüpfen)

- Dokumenten-Storage (Verträge, Angebote, Richtlinien)

Selbst wenn Sie nicht alles am ersten Tag integrieren, planen Sie es im Datenmodell und in den Berechtigungen (siehe /security).

API- und Webhook-Design

Stellen Sie eine stabile REST-API (oder GraphQL) für Kernaktionen bereit: Antrag erstellen, Status abrufen, Entscheidungen listen und vollständige Audit-Spuren abrufen.

Für ausgehende Automationen bieten Sie Webhooks an, damit andere Systeme in Echtzeit reagieren können.

Empfohlene Ereignistypen:

request.submittedrequest.step_approvedrequest.step_rejectedrequest.completed

Machen Sie Webhooks zuverlässig: Ereignis-IDs, Zeitstempel, Retries mit Backoff und Signaturprüfung.

Viele Teams möchten Genehmigungen dort starten, wo sie arbeiten — ERP-Oberflächen, Ticketformulare oder interne Portale. Unterstützen Sie Service-to-Service-Authentifizierung und erlauben Sie externen Systemen, zu:

- einem Template einen Antrag zu erstellen

- Metadaten anzuhängen (Betrag, Kostenstelle, Lieferant)

- Links zum Ursprungsdatensatz beizufügen

Datenzuordnung und Identity-Matching

Identity ist der häufige Fehlerpunkt. Entscheiden Sie Ihren kanonischen Identifikator (oft Mitarbeiter-ID) und mappen Sie E-Mails als Aliase.

Behandeln Sie Randfälle: Namensänderungen, Auftragnehmer ohne ID und doppelte E-Mails. Loggen Sie Mapping-Entscheidungen, damit Admins Unstimmigkeiten schnell beheben können, und zeigen Sie den Status in Admin-Reports (siehe /pricing für typische Plan-Unterschiede bei Integrationen).

Admin-Konsole und Reporting für den Betrieb

Der Erfolg eines Enterprise-Approval-Systems entscheidet sich an Tag 2: wie schnell Teams Vorlagen anpassen, Queues bewegen und bei Audits nachweisen, was passiert ist.

Die Admin-Konsole sollte wie ein Kontrollraum wirken — mächtig, aber sicher.

Vorlagen, Gruppen, Policies und SLAs verwalten

Starten Sie mit einer klaren Informationsarchitektur:

- Workflow-Vorlagen (z. B. "Ausgabenfreigabe", "Lieferanten-Onboarding") mit Ownern und Beschreibung, wann sie zu nutzen sind

- Genehmigergruppen (Finance Ops, Legal Reviewer), die auf Rollen und Standorte, nicht auf Einzelpersonen abbilden

- Policies und SLAs (z. B. "CFO-Schritt über $50k erforderlich", "Schritt 2 fällig in 2 Arbeitstagen")

Admins sollten nach Business Unit, Region und Template-Version suchen und filtern können, um versehentliche Änderungen zu vermeiden.

Sichere Änderungen: Draft/Publish, Versionierung, Rollbacks

Behandeln Sie Vorlagen als konfigurierbare Releases:

- Entwurf vs. veröffentlicht mit Vorschau der betroffenen Antragsarten

- Versionshistorie und One-Click-Rollback, wenn eine Routing-Regel Verzögerungen verursacht

- Klare Regel: laufende Anträge behalten die ursprüngliche Version, neue Anträge nutzen die neueste veröffentlichte Version

Das reduziert Betriebsrisiken, ohne notwendige Policy-Updates zu verlangsamen.

Berechtigungen: Admins, Super-Admins, Auditoren

Trennen Sie Verantwortlichkeiten:

- Admins verwalten Vorlagen und Gruppen innerhalb zugewiesener Bereiche

- Super-Admins ändern globale Policies, Aufbewahrung und Integrationen

- Auditoren erhalten Lesezugriff auf Logs, Exporte und Reports

Koppeln Sie das mit einem unveränderlichen Aktivitätsprotokoll: wer hat was wann und warum geändert.

Reporting, Exporte und Aufbewahrung

Ein praktisches Dashboard zeigt:

- Engpässe (Schritte mit längster mittlerer Bearbeitungszeit)

- Überfällige Queues (nach Team, Vorlage, Region)

- Top-Antragstypen und Ablehnungsgründe

Exporte sollten CSV für den Betrieb und ein Audit-Paket (Anträge, Entscheidungen, Zeitstempel, Kommentare, Anhangsreferenzen) mit konfigurierbaren Aufbewahrungsfenstern enthalten.

Verlinken Sie von Reports zu /admin/templates und /admin/audit-log für schnelle Nachbearbeitung.

Testen, Monitoring und Fehlerbehandlung

Funktionierendes internes Tool bereitstellen

Setze Anforderungen der Genehmigungskette an einem Ort in Screens, APIs und eine Audit‑Timeline um.

Enterprise-Genehmigungen scheitern auf reale Art: Personen wechseln Rollen, Systeme timeouts, und Anträge kommen gebündelt an. Behandeln Sie Zuverlässigkeit als Produktfeature.

Teststrategie passend zum Risiko

Starten Sie mit schnellen Unit-Tests für Routing-Regeln: für einen gegebenen Antragsteller, Betrag, Abteilung und Policy, wählt der Workflow jedes Mal die richtige Kette? Halten Sie diese Tests tabellengesteuert, damit Geschäftsregeln leicht erweiterbar sind.

Fügen Sie Integrationstests hinzu, die die vollständige Engine durchspielen: Antrag erstellen, Schritt-für-Schritt voranbringen, Entscheidungen aufzeichnen und den Endzustand (genehmigt/abgelehnt/storniert) plus Audit-Trail verifizieren.

Schließen Sie Berechtigungsprüfungen ein, um unbeabsichtigte Datenlecks zu verhindern.

Randfälle, die Sie simulieren sollten

Einige Szenarien sollten Pflichttests sein:

- Genehmiger verlässt das Unternehmen mitten im Antrag (Schritt-Neuzuweisung über Rolle, Manager oder Admin-Override)

- Widersprüchliche Entscheidungen (Doppelklicks, parallele Schritte, späte Antworten nach Eskalation)

- Template-Änderungen während Laufzeit (laufende Anträge nutzen weiterhin ihre

template_version)

Lasttests und operative Sichtbarkeit

Lasttesten Sie Posteingang-Ansichten und Benachrichtigungen bei Burst-Submissions, besonders wenn große Anhänge möglich sind. Messen Sie Queue-Tiefe, Verarbeitungszeit pro Schritt und Worst-Case-Latency.

Für Observability: protokollieren Sie jede Zustandsänderung mit Korrelations-ID, emitten Sie Metriken für "stuck" Workflows und fügen Sie Tracing über asynchrone Worker hinzu.

Alerten Sie bei steigenden Retries, Dead-Letter-Queue-Wachstum und Anträgen, die erwartete Schritt-Dauern überschreiten.

Qualitätsgates vor dem Release

Vor dem Produktions-Release verlangen Sie Sicherheits-Review, Backup/Restore-Drill und die Validierung, dass das Replaying von Events den korrekten Workflow-Zustand rekonstruieren kann.

Das hält Audits auf angenehme, unauffällige Weise.

Deployment, Rollout und Change Management

Eine großartige Genehmigungs-App kann trotzdem scheitern, wenn sie über Nacht über alle ausgestülpt wird. Behandeln Sie den Rollout wie ein Product-Launch: gestaffelt, messbar und supported.

In Phasen einführen (und Scope eng halten)

Starten Sie mit einem Pilot-Team, das reale Komplexität repräsentiert (Manager, Finanzen, Recht und ein Executive-Genehmiger). Beschränken Sie den ersten Release auf eine kleine Menge von Vorlagen und eine oder zwei Routing-Regeln.

Wenn der Pilot stabil ist, erweitern Sie auf einige Abteilungen und schließlich auf die gesamte Firma.

Definieren Sie für jede Phase Erfolgskriterien: Anteil abgeschlossener Anträge, mittlere Entscheidungszeit, Anzahl Eskalationen und Top-Ablehnungsgründe. Veröffentlichen Sie eine einfache "Was ändert sich"-Notiz und einen zentralen Ort für Updates (z. B. /blog/approvals-rollout).

Datenmigration planen (bei Ersatz eines alten Prozesses)

Wenn Genehmigungen derzeit in E-Mail-Threads oder Tabellen leben, geht es bei der Migration weniger ums Verschieben als um das Vermeiden von Verwirrung:

- Aktive/laufende Anträge wenn möglich importieren oder alte Anträge einfrieren und im neuen System mit klaren Labels neu starten

- Vorlagen, Genehmigergruppen und Policies zuerst migrieren — das formt die tägliche Arbeit

- Bewahren Sie ein Read-Only-Archiv des alten Systems oder Exporte für Audit/Referenz auf

Change Management als Deliverable

Bieten Sie kurze Trainings und Quick-Guides, zugeschnitten auf Rollen: Antragsteller, Genehmiger, Admin.

Schließen Sie "Approval Etiquette" ein: wann Kontext hinzugefügt werden sollte, wie Kommentare genutzt werden und erwartete Durchlaufzeiten.

Bieten Sie in den ersten Wochen einen leichten Supportpfad (Office Hours + dedizierter Channel). Wenn Sie eine Admin-Konsole haben, fügen Sie ein Panel mit "Bekannte Probleme und Workarounds" hinzu.

Governance für Vorlagen- und Regeländerungen etablieren

Definieren Sie Eigentum: wer Vorlagen erstellen darf, wer Routing-Regeln ändern kann und wer diese Änderungen genehmigt.

Behandeln Sie Vorlagen wie Policy-Dokumente — versionieren, Änderungsgründe verlangen und Updates planen, um Überraschungen mitten im Quartal zu vermeiden.

Continuous-Improvement-Loop aufbauen

Nach jeder Rollout-Phase Reviewen Sie Metriken und Feedback. Halten Sie ein vierteljährliches Review, um Vorlagen zu justieren, Erinnerungen/Eskalationen zu optimieren und ungenutzte Workflows zu entfernen.

Kleine, regelmäßige Anpassungen halten das System im Einklang mit der tatsächlichen Arbeitsweise der Teams.