Ziele klären und für wen die App gedacht ist

Bevor Sie Features oder Tech‑Stack wählen, klären Sie, was in Ihrer Organisation unter einem „Runbook“ verstanden wird. Manche Teams nutzen Runbooks als Incident‑Response‑Playbooks (hoher Druck, zeitkritisch). Andere meinen Standard Operating Procedures (wiederholbare Aufgaben), geplante Wartungen oder Kunden‑Support‑Workflows. Ohne klare Abgrenzung wird die App versuchen, jeden Dokumenttyp zu bedienen — und keinen wirklich gut.

Runbook‑Typen definieren (und was “gut” bedeutet)

Schreiben Sie die erwarteten Kategorien mit je einem kurzen Beispiel auf:

- Incident‑Playbooks: Schritte für „API‑Latenz‑Spike“, Eskalationswege, Rollback‑Anweisungen

- SOPs: „Neuen Kunden provisionieren“, „Zugangsdaten rotieren“, „Wöchentliche Kapazitätsprüfung"

- Wartungsaufgaben: „Datenbank patchen“, „Zertifikat erneuern"

Definieren Sie außerdem Mindeststandards: Pflichtfelder (Owner, betroffene Services, Datum letzter Review), was „fertig“ heißt (alle Schritte abgehakt, Notizen erfasst) und was vermieden werden muss (lange Fließtexte, die sich schlecht scannen lassen).

Zielnutzer und ihre Einschränkungen identifizieren

Listen Sie die primären Nutzer auf und was sie im Moment benötigen:

- On‑Call‑Ingenieure: Geschwindigkeit, Klarheit, wenig Reibung beim Multitasking

- Operations/Support: konsistente Prozesse, weniger Übergaben, klare Definitionen

- Manager/Leads: Übersicht über Coverage, Review‑Rhythmen und Ownership

Verschiedene Nutzer optimieren für unterschiedliche Dinge. Für den On‑Call‑Use‑Case zu designen zwingt meist die Oberfläche, einfach und vorhersehbar zu bleiben.

Ergebnisse und messbare Erfolgskennzahlen setzen

Wählen Sie 2–4 Kernziele, z. B. schnellere Reaktionszeit, konsistente Ausführung und einfachere Reviews. Verknüpfen Sie dann messbare Kennzahlen:

- Zeit, das richtige Runbook zu finden (Search‑to‑open)

- Abschlussrate für wiederkehrende Tasks

- Incident Time‑to‑Mitigation mit vs. ohne Playbook

- Review‑Rhythmus: % der Runbooks, die in den letzten 90 Tagen überprüft wurden

Diese Entscheidungen sollten jede spätere Wahl leiten — von Navigation bis Berechtigungen.

Anforderungen aus realen Betriebsabläufen erfassen

Bevor Sie Tech‑Stack wählen oder Screens skizzieren, beobachten Sie, wie im Betrieb tatsächlich gearbeitet wird, wenn etwas ausfällt. Eine Runbook‑Management‑App funktioniert gut, wenn sie zu realen Gewohnheiten passt: wo Menschen nach Antworten suchen, was während eines Incidents „gut genug“ ist und was ignoriert wird, wenn alle überlastet sind.

Mit dem Schmerz beginnen, den Sie lösen wollen

Führen Sie Interviews mit On‑Call‑Ingenieuren, SREs, Support und Service‑Ownern. Fragen Sie nach konkreten, aktuellen Beispielen, nicht nach allgemeinen Meinungen. Häufige Probleme sind verstreute Docs, veraltete Schritte, die nicht zur Produktion passen, und unklare Ownership (niemand weiß, wer nach einer Änderung ein Runbook aktualisieren soll).

Erfassen Sie jeden Pain‑Point mit einer kurzen Geschichte: was passiert ist, was das Team versucht hat, was schiefging und was geholfen hätte. Diese Geschichten werden später zu Akzeptanzkriterien.

Bestehende Quellen inventarisieren und Import‑Bedarf notieren

Listen Sie auf, wo Runbooks und SOPs heute liegen: Wikis, Google Docs, Markdown‑Repos, PDFs, Ticket‑Kommentare und Postmortems. Notieren Sie für jede Quelle:

- Format und Struktur (Tabellen, Checklisten, Screenshots, Links)

- Volumen und „muss behalten“‑Historie

- Erforderliche Metadaten (Service, Environment, Severity, Owner)

Das sagt Ihnen, ob Sie einen Bulk‑Importer, einen einfachen Copy/Paste‑Migrationspfad oder beides brauchen.

End‑to‑End‑Runbook‑Flow abbilden

Schreiben Sie den typischen Lebenszyklus auf: erstellen → reviewen → benutzen → aktualisieren. Achten Sie darauf, wer an jedem Schritt beteiligt ist, wo Genehmigungen stattfinden und was Updates auslöst (Service‑Änderungen, Learnings aus Incidents, quartalsmäßige Reviews).

Compliance‑ und Audit‑Erwartungen identifizieren

Auch ohne regulierte Branche brauchen Teams oft Antworten auf „wer hat was wann und warum geändert“. Definieren Sie Mindestanforderungen an die Audit‑Spur früh: Änderungszusammenfassungen, Identität des Genehmigers, Zeitstempel und die Möglichkeit, Versionen zu vergleichen — gerade während der Ausführung eines Incident‑Playbooks.

Datenmodell für Runbooks und Versionen entwerfen

Der Erfolg einer Runbook‑App hängt davon ab, ob das Datenmodell zu realen Betriebsabläufen passt: viele Runbooks, gemeinsame Bausteine, häufige Änderungen und hohes Vertrauen in „was damals galt“. Definieren Sie die Kernobjekte und ihre Beziehungen.

Kernobjekte

Mindestens modellieren:

- Runbook: Titel, Zusammenfassung, Status (Draft/Published/Archived), Severity/Use‑Case‑Flags, last_reviewed_at.

- Step: geordnete Elemente innerhalb eines Runbooks (mit optionalen Entscheidungszweigen).

- Tag: leichte Labels für Suche und Filter.

- Service: worauf das Runbook anwendbar ist (Payments, API, Data Pipeline).

- Owner: Person/Team, das für Korrektheit verantwortlich ist.

- Version: unveränderlicher Snapshot eines Runbooks zu einem Zeitpunkt.

- Execution: ein aufgezeichneter „Run“ eines Runbooks während eines Incidents oder einer Routineaufgabe.

Beziehungen, die den Betrieb widerspiegeln

Runbooks stehen selten allein. Planen Sie Verknüpfungen, damit die App unter Druck das richtige Dokument anzeigt:

- Runbook ↔ Service (Many‑to‑Many): Ein Service kann mehrere Runbooks haben; ein Runbook kann mehrere Services abdecken.

- Runbook ↔ Incident‑Typ / Alert‑Rule: Referenzen zu Alert‑IDs oder Incident‑Kategorien speichern, damit Integrationen das passende Playbook vorschlagen.

- Runbook ↔ Tags: für Querschnittsthemen (Datenbank, Kunden‑impact, Rollback).

Versionierung: Draft vs. Published

Behandeln Sie Versionen als append‑only Records. Ein Runbook zeigt auf current_draft_version_id und current_published_version_id.

- Editieren erzeugt neue Draft‑Versionen.

- Publishing „promotet“ ein Draft zu Published (erstellt eine neue unveränderliche Published‑Version).

- Alte Versionen für Audits und Postmortems aufbewahren; eine Aufbewahrungsrichtlinie ggf. nur für Drafts erwägen, nicht für Published‑Versionen.

Rich Content und Anhänge speichern

Für Schritte speichern Sie Inhalte als Markdown (einfach) oder als strukturierte JSON‑Blöcke (besser für Checklisten, Callouts und Templates). Anhänge nicht in der Datenbank ablegen: Metadaten (Dateiname, Größe, content_type, storage_key) speichern und Dateien im Objekt‑Storage ablegen.

Diese Struktur bereitet Sie auf verlässliche Audit‑Spuren und ein flüssiges Execution‑Erlebnis vor.

Funktionsumfang und Nutzerreisen planen

Eine Runbook‑App funktioniert gut, wenn sie unter Druck vorhersehbar bleibt. Definieren Sie ein Minimum Viable Product (MVP), das die Kernschleife unterstützt: Runbook schreiben, publishen und verlässlich nutzen.

MVP: das Minimum, um nützlich zu sein

Halten Sie den ersten Release schlank:

- Liste / Bibliothek: Runbooks nach Service, Team und Tag durchsuchen

- Ansicht: eine saubere Read‑Only‑Seite, die schnell lädt und gut druckt

- Erstellen: von Grund auf beginnen mit Titel, Zusammenfassung und geordneten Schritten

- Bearbeiten: Draft‑Änderungen vornehmen, ohne die veröffentlichte Version zu beeinflussen

- Publish: klare Aktion, die eine Version „offiziell“ macht

- Suche: Volltextsuche über Titel, Zusammenfassungen und Schritttexte

Wenn Sie diese sechs Dinge nicht schnell umsetzen können, bringen zusätzliche Features wenig.

„Nice to have“ später (nicht Release‑Blocker)

Sobald die Grundlagen stehen, fügen Sie Fähigkeiten hinzu, die Kontrolle und Einblick verbessern:

- Templates für typische Incident‑Typen und wiederkehrende Wartung

- Approvals und Reviewer für hochriskante Systeme

- Executions (Checklisten), um zu protokollieren, was wann getan wurde

- Analytics wie meistgenutzte Runbooks, veraltete Inhalte, Suchen ohne Treffer

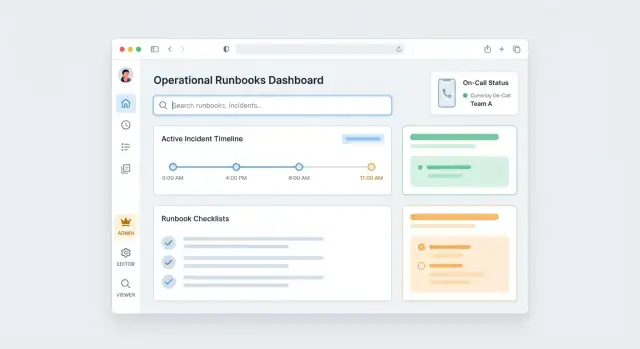

Layout: drei Hauptarbeitsbereiche

Die UI‑Karte sollte so sein, wie Operatoren denken:

- Runbook‑Bibliothek: schnell finden und filtern

- Editor: Entwürfe erstellen, überarbeiten und die veröffentlichte Ansicht vorab prüfen

- Execution‑View: fokussierter „Schritt abarbeiten“‑Modus mit Fortschrittsverfolgung

Einfache Seitenstruktur (vorhersehbare Navigation)

- /runbooks (Bibliothek)

- /runbooks/new

- /runbooks/:id (veröffentlichte Ansicht)

- /runbooks/:id/edit (Draft‑Editor)

- /runbooks/:id/versions

- /runbooks/:id/execute (Ausführungsmodus)

- /search

Gestalten Sie Nutzerreisen um Rollen: Autor, der erstellt und veröffentlicht; Responder, der sucht und ausführt; Manager, der prüft, was aktuell bzw. veraltet ist.

Einen Editor bauen, der Schritte klar und wiederholbar hält

Der Editor sollte das „richtige“ Schreiben von Prozeduren so einfach wie möglich machen. Wenn Menschen schnell saubere, konsistente Schritte erstellen können, bleiben Runbooks unter Stress nutzbar.

Einen Editor‑Stil wählen, der zu Ihren Nutzern passt

Drei gängige Ansätze:

- Markdown‑Editor: schnell für erfahrene Operatoren, gut für Keyboard‑Workflows, aber anfälliger für Format‑Drift

- Block‑Editor: strukturierte Inhalte (Schritte, Callouts, Links) mit guter Lesbarkeit; oft der beste Kompromiss für gemischte Teams

- Form‑basierte Schritte: jeder Schritt ist ein Formular mit spezifischen Feldern (Aktion, erwartetes Ergebnis, Owner, Links). Erzeugt die konsistenteste Ausgabe und eignet sich, wenn strikte Wiederholbarkeit gebraucht wird

Viele Teams starten mit einem Block‑Editor und fügen formularartige Einschränkungen für kritische Schrittarten hinzu.

Schritte als erstklassige Objekte modellieren

Statt eines langen Dokuments speichern Sie ein Runbook als geordnete Liste von Schritten mit Typen wie:

- Text (Kontext)

- Command (mit Kopier‑Button und optionalem „erwartetem Output")

- Link (zu Dashboards, Tickets, Docs)

- Decision (If/Then‑Branching)

- Checklist (mehrere Unterpunkte)

- Caution Note (Warnhinweise mit hoher Sichtbarkeit)

Getypte Schritte ermöglichen konsistente Darstellung, bessere Suche, sicherere Wiederverwendung und ein verbessertes Execution‑UX.

Guardrails einbauen, die „Mystery‑Steps“ verhindern

Guardrails halten Inhalte ausführbar:

- Pflichtfelder (z. B. jeder Command‑Step braucht Command und Umgebung)

- Validierung (kaputte Links, leere Platzhalter, fehlende Voraussetzungen)

- Vorschau, die dem Ausführungsmodus entspricht, damit Autoren sehen, wie Responder die Schritte sehen

- Formatregeln (Heading‑Limits, standardisierte Bezeichnungen wie „Verify…“, „Rollback…“, „Escalate…")

Wiederverwendung mühelos machen

Unterstützen Sie Templates für gängige Muster (Triage, Rollback, Post‑Incident‑Checks) und eine Duplicate Runbook‑Funktion, die Struktur kopiert und Nutzer auffordert, Schlüsselfelder (Service, On‑Call‑Channel, Dashboards) zu aktualisieren. Wiederverwendung reduziert Varianz — und Varianz ist, wo Fehler entstehen.

Freigaben, Ownership und Review‑Erinnerungen hinzufügen

Kern‑Workflow planen

Nutze den Planungsmodus, um Runbooks, Versionen, RBAC und Prüfungen vor der Umsetzung zu skizzieren.

Runbooks sind nur nützlich, wenn Menschen ihnen vertrauen. Eine leichte Governance‑Schicht — klare Owner, vorhersehbare Genehmigungswege und wiederkehrende Reviews — hält Inhalte akkurat, ohne jeden Edit zu einem Flaschenhals zu machen.

Einen einfachen Review‑Flow entwerfen

Starten Sie mit wenigen Status, die zu Team‑Abläufen passen:

- Draft: wird geschrieben oder aktualisiert

- In review: wartet auf Feedback bestimmter Reviewer

- Approved: bereit, aber nicht unbedingt sofort für alle sichtbar (optional)

- Published: die Version, die in Incidents und Routinearbeit genutzt wird

Machen Sie Übergänge im UI explizit (z. B. „Request review“, „Approve & publish“) und protokollieren Sie, wer welche Aktion wann ausgeführt hat.

Ownership und Review‑Fälligkeiten hinzufügen

Jedes Runbook sollte mindestens haben:

- Primary Owner: verantwortlich für Korrektheit

- Backup Owner: Abdeckung bei Urlaub oder Rotation

- Review‑Due‑Date (oder „Review alle X Tage“): damit Runbooks nicht stillschweigend veralten

Behandeln Sie Ownership wie ein operatives On‑Call‑Konzept: Owner ändern sich mit Team‑Änderungen und diese Änderungen sollten sichtbar sein.

Änderungszusammenfassungen verlangen

Wenn jemand ein veröffentlichtes Runbook ändert, bitten Sie um eine kurze Change Summary und, wenn relevant, einen pflichtigen Kommentar wie „Warum ändern wir diesen Schritt?“. Das schafft Kontext für Reviewer und reduziert Rückfragen im Genehmigungsprozess.

Benachrichtigungen planen, ohne auf einen Provider festzulegen

Reviews funktionieren nur, wenn Leute benachrichtigt werden. Senden Sie Erinnerungen für „Review requested“ und „Review fällig“, aber kodieren Sie nicht starr auf E‑Mail oder Slack. Definieren Sie eine einfache Notification‑Schnittstelle (Events + Empfänger) und schließen Sie Provider später an — Slack heute, Teams morgen — ohne zentrale Logik neu zu schreiben.

Authentifizierung und Berechtigungen sicher umsetzen

Runbooks enthalten oft genau die Informationen, die nicht breit geteilt werden sollten: interne URLs, Eskalationskontakte, Wiederherstellungsbefehle und gelegentlich sensible Konfigdetails. Behandeln Sie Authentifizierung und Autorisierung als Kernfeature, nicht als späteren Härtungsschritt.

Mit einfachem RBAC starten

Mindestens sollten Sie rollenbasierte Zugriffskontrolle mit drei Rollen implementieren:

- Viewer: kann Runbooks lesen und den Ausführungsmodus nutzen

- Editor: kann Runbooks erstellen und aktualisieren, auf die er Zugriff hat

- Admin: kann Berechtigungen, Teams/Services und globale Einstellungen verwalten

Halten Sie diese Rollen im UI konsistent (Buttons, Editor‑Zugriff, Approvals), damit Nutzer nicht raten müssen, was sie dürfen.

Zugriff nach Team oder Service einschränken (optional runbook‑level)

Die meisten Organisationen strukturieren Betrieb nach Team oder Service, und Berechtigungen sollten dieser Struktur folgen. Ein praktikables Modell:

- Nutzer gehören zu einem oder mehreren Teams

- Runbooks sind Services zugeordnet (im Besitz eines Teams)

- Berechtigungen werden auf Team/Service‑Ebene gewährt

Für hochriskante Inhalte fügen Sie eine optionale Runbook‑Level‑Überschreibung hinzu (z. B. „nur Database‑SREs dürfen dieses Runbook editieren“). Das hält das System verwaltbar und erlaubt Ausnahmen.

Sensible Schritte schützen

Manche Schritte sollten nur einer kleineren Gruppe sichtbar sein. Unterstützen Sie eingeschränkte Abschnitte wie „Sensitive details“, die erhöhte Berechtigung zum Anzeigen benötigen. Bevorzugen Sie Redaction („für Viewer verborgen“) statt Löschen, damit das Runbook unter Druck kohärent bleibt.

Authentifizierung flexibel halten

Auch wenn Sie mit E‑Mail/Passwort starten, entwerfen Sie die Auth‑Schicht so, dass Sie später SSO (OAuth, SAML) hinzufügen können. Nutzen Sie einen pluggbaren Ansatz für Identity Provider und speichern Sie stabile Nutzer‑IDs, damit ein späterer Wechsel zu SSO Ownership, Approvals und Audit‑Trails nicht beschädigt.

Runbooks unter Druck leicht auffindbar machen

Integrationen schnell aufsetzen

Definiere Webhook‑Verträge im Chat und generiere Endpunkte für Benachrichtigungen und Vorfälle.

Wenn etwas kaputt ist, will niemand Dokumentation durchforsten. Man will in Sekunden das richtige Runbook finden — auch wenn man sich nur an einen vagen Begriff aus einem Alert oder einer Chatnachricht erinnert. Findability ist ein Produktfeature, kein Nice‑to‑have.

Suche bauen, die wie das On‑Call‑Gehirn funktioniert

Implementieren Sie eine Suchbox, die mehr als nur Titel scannt. Indexieren Sie Titel, Tags, verantwortlichen Service und Step‑Inhalte (inkl. Commands, URLs, Error‑Strings). Menschen fügen oft Log‑Snippets oder Alert‑Texte ein — Step‑Level‑Search verwandelt das in Treffer.

Unterstützen Sie tolerante Treffer: Teilwörter, Tippfehler und Prefix‑Abfragen. Geben Sie Ergebnisse mit hervorgehobenen Snippets zurück, damit Nutzer bestätigen können, dass sie das richtige Verfahren gefunden haben, ohne viele Tabs zu öffnen.

Filter hinzufügen, die sofort Rauschen schneiden

Suche ist am schnellsten, wenn Nutzer den Kontext eingrenzen können. Bieten Sie Filter, die widerspiegeln, wie Ops‑Teams denken:

- Service (oder System/Komponente)

- Severity (SEV‑Level, Priorität)

- Environment (prod/stage/dev, Region)

- Team/Owner

- Last reviewed (oder „Review überfällig“)

Machen Sie Filter für On‑Call‑Nutzer persistent über Sessions und zeigen Sie aktive Filter deutlich an, damit klar ist, warum Ergebnisse fehlen.

Synonyme und reale Incident‑Sprache lehren

Teams nutzen nicht eine einzige Terminologie. „DB“, „database“, „postgres“, „RDS“ und ein interner Spitzname können dasselbe meinen. Fügen Sie ein leichtes Synonym‑Wörterbuch hinzu, das sich ohne Redeploy aktualisieren lässt (Admin‑UI oder Config). Nutzen Sie es zur Query‑Erweiterung und optional beim Indexieren.

Sammeln Sie außerdem gängige Begriffe aus Incident‑Titeln und Alert‑Labels, um Synonyme aktuell zu halten.

Runbook‑Ansicht fürs Scannen designen, nicht fürs Lesen

Die Runbook‑Seite sollte informationsdicht und gut scannbar sein: klare Zusammenfassung, Voraussetzungen und ein Inhaltsverzeichnis für Schritte. Zeigen Sie wichtige Metadaten oben (Service, Environment‑Gültigkeit, letzte Überprüfung, Owner) und halten Sie Schritte kurz, nummeriert und einklappbar.

Fügen Sie eine Kopierfunktion für Commands und URLs hinzu und einen kompakten Bereich „verwandte Runbooks“ für häufige Folgehandlungen (z. B. Rollback, Verifikation, Eskalation).

Ausführungsmodus für Incidents und Routineaufgaben implementieren

Der Ausführungsmodus ist der Punkt, an dem Runbooks von „Dokumentation“ zu einem verlässlichen Tool werden. Behandeln Sie ihn als fokussierte, ablenkungsfreie Ansicht, die jemanden sicher von Schritt zu Schritt führt und gleichzeitig erfasst, was tatsächlich passiert ist.

Fokussierte UI: Schritte, Status und Zeit

Jeder Schritt sollte einen klaren Status und einfache Controls haben:

- Checkbox oder Mark complete‑Button (plus Skip falls passend)

- Step‑States wie Not started / In progress / Blocked / Done

- Optionale Timer: ein Run‑Level‑Timer (seit Start) und Step‑Level‑Timer (verbrachte Zeit)

Kleine Details helfen: den aktuellen Schritt anpinnen, „next up“ anzeigen und lange Schritte mit einklappbaren Details lesbar halten.

Notizen, Links und Beweise in der Situation erfassen

Während der Ausführung müssen Operatoren Kontext erfassen, ohne die Seite zu verlassen. Erlauben Sie pro Schritt:

- Freitext‑Notizen (was man gesehen hat, was versucht wurde, warum ein Pfad gewählt wurde)

- Links zu Dashboards, Tickets oder Chat‑Threads

- Evidence‑Attachments (Screenshots, Logs, Command‑Output)

Diese Ergänzungen automatisch mit Zeitstempel versehen und erhalten, auch wenn der Run pausiert und wieder aufgenommen wird.

Branching und Eskalationspfade

Echte Prozeduren sind nicht linear. Unterstützen Sie If/Then‑Branching, damit ein Runbook sich an Bedingungen anpasst (z. B. „Wenn Error‑Rate > 5%, dann…“). Fügen Sie außerdem explizite Stop and escalate‑Aktionen hinzu, die:

- den Run als eskaliert/geblockt markieren

- dazu auffordern, wen man kontaktiert hat und warum

- optional eine Übergabe‑Zusammenfassung für den nächsten Responder generieren

Ausführungs‑Historie für Lernzwecke speichern

Jeder Run sollte ein unveränderliches Execution‑Record erzeugen: verwendete Runbook‑Version, Zeitstempel für Schritte, Notizen, Beweise und Ergebnis. Das ist die Quelle für Post‑Incident‑Reviews und zur Verbesserung des Runbooks, ohne sich auf Erinnerung zu verlassen.

Audit‑Spuren und Änderungsverlauf, dem Sie vertrauen können

Wenn ein Runbook geändert wird, ist die Frage während eines Incidents nicht „Was ist die neueste Version?“, sondern „Können wir ihr vertrauen und wie ist sie entstanden?“ Eine klare Audit‑Spur macht Runbooks zu verlässlichen Betriebsaufzeichnungen statt zu editierbaren Notizen.

Was protokolliert werden sollte (und warum)

Mindestens jede relevante Änderung mit wer, was und wann loggen. Gehen Sie weiter und speichern Sie Vorher/Nachher‑Snapshots des Inhalts (oder strukturierte Diffs), damit Reviewer genau sehen, was geändert wurde, ohne zu raten.

Protokollieren Sie auch Ereignisse jenseits von Edits:

- Publishing: Draft → Published, Published → Archived, Rollbacks

- Approval‑Entscheidungen: wer genehmigt/abgelehnt hat, Zeitstempel, optionaler Kommentar

- Ownership‑Änderungen: Zuweisung eines neuen Owners/Teams

Das erzeugt eine verlässliche Timeline für Postmortems und Compliance‑Checks.

Audit‑Views, die unter Druck funktionieren

Geben Sie pro Runbook eine Audit‑Tab, die einen chronologischen Stream von Änderungen mit Filtern (Editor, Datumsbereich, Ereignistyp) zeigt. Bieten Sie „diese Version ansehen“ und „mit aktueller vergleichen“ an, so dass Responder schnell bestätigen können, dass sie der richtigen Prozedur folgen.

Wenn nötig, fügen Sie Exportoptionen wie CSV/JSON hinzu. Schränken Sie Exporte berechtigungsbasiert ein und skalieren Sie sie (ein Runbook oder ein Zeitfenster) und verlinken Sie ggf. auf eine Admin‑Seite wie /settings/audit-exports.

Aufbewahrungsregeln und Manipulationsschutz

Definieren Sie Aufbewahrungsregeln passend zu Ihren Anforderungen: z. B. vollständige Snapshots 90 Tage aufbewahren, danach Diffs und Metadaten 1–7 Jahre. Speichern Sie Audit‑Records append‑only, beschränken Sie Löschrechte und protokollieren Sie administrative Overrides als auditierbare Ereignisse.

Quellcode besitzen

Exportiere den Quellcode in dein Repository zur Prüfung, Sicherheitschecks und langfristigen Verwaltung.

Runbooks werden deutlich nützlicher, wenn sie per Klick aus dem Alert erreichbar sind. Integrationen reduzieren Kontextwechsel während Incidents, wenn Menschen gestresst sind und Zeit knapp ist.

Mit einem einfachen Integrationsvertrag starten (Webhooks + APIs)

Die meisten Teams decken 80 % der Bedürfnisse mit zwei Mustern:

- Incoming Webhooks von Alerting/Incident‑Tools an Ihre App (Incident‑Context erstellen/aktualisieren, Runbooks vorschlagen)

- Outgoing Webhooks oder API‑Calls von Ihrer App zurück (Link zum gewählten Runbook posten, Status‑Updates und Entscheidungen)

Eine minimale eingehende Nutzlast kann so klein sein wie:

{

"service": "payments-api",

"event_type": "5xx_rate_high",

"severity": "critical",

"incident_id": "INC-1842",

"source_url": "https://…"

}

Deep‑Links: Responder sofort zum richtigen Runbook führen

Designen Sie Ihre URL‑Struktur so, dass ein Alert direkt auf den besten Treffer verweisen kann, meist per Service + Event‑Typ (oder Tags wie database, latency, deploy). Beispiele:

- Link zu einem spezifischen Runbook:

/runbooks/123

- Link zur Ausführungsansicht mit Kontext:

/runbooks/123/execute?incident=INC-1842

- Link zu einer Suchvorgabe:

/runbooks?service=payments-api&event=5xx_rate_high

Das erlaubt Alert‑Systemen, die URL in Notifications einzubetten und Menschen landen ohne zusätzliches Suchen auf der richtigen Checkliste.

Chat‑Benachrichtigungen und Teilen während eines Incidents

Binden Sie Slack oder Microsoft Teams ein, damit Responder:

- den gewählten Runbook‑Link in den Incident‑Channel posten können

- eine kurze Zusammenfassung teilen („Was wir folgen, wer es besitzt, aktueller Schritt“)

- das Runbook sichtbar halten, während Entscheidungen getroffen werden

Wenn Integrations‑Docs vorhanden sind, verlinken Sie diese aus dem UI (z. B. /docs/integrations) und bieten Sie Konfiguration dort an, wo Ops‑Teams sie erwarten (Settings‑Seite + Test‑Button).

Deploy, sichern und iterativ verbessern, ohne den Betrieb zu verlangsamen

Ein Runbook‑System ist Teil Ihrer betrieblichen Sicherheitsnetze. Behandeln Sie es wie jeden anderen Produktionsservice: vorhersagbar deployen, vor häufigen Fehlern schützen und in kleinen, risikoarmen Schritten verbessern.

Hosting, Backups und Disaster Recovery

Starten Sie mit einem Hosting‑Modell, das Ihr Ops‑Team unterstützen kann (Managed Platform, Kubernetes oder einfache VM‑Konfiguration). Dokumentieren Sie die Betriebsweise in einem eigenen Runbook.

Backups sollten automatisiert und getestet sein. Es reicht nicht, Snapshots zu machen — Sie müssen sicher sein, dass Sie wiederherstellen können:

- Datenbank‑Backups nach Plan (und vor größeren Upgrades)

- Verschlüsselte Backups mit beschränktem Zugriff

- Regelmäßiger Restore‑Test (z. B. monatlich) in einer separaten Umgebung

Für Disaster Recovery legen Sie RPO und RTO vorher fest: wie viel Datenverlust akzeptabel ist und wie schnell die App wieder da sein muss. Halten Sie eine schlanke DR‑Checkliste bereit (DNS, Secrets, verifizierte Restore‑Prozedur).

Runbooks sind unter Druck am wertvollsten, also streben Sie schnelle Ladezeiten und vorhersehbares Verhalten an:

- Caching für read‑heavy Endpoints (Listen, Templates)

- Pagination und Filter für Suchergebnisse und Audit‑Views

- Rate‑Limiting auf Authentifizierung und Schreib‑Aktionen, um Missbrauch und versehentliche Überlastung zu reduzieren

Loggen Sie langsame Queries frühzeitig; das ist einfacher als später zu raten.

Teststrategie, die Vertrauen schützt

Konzentrieren Sie Tests auf Features, die bei Ausfall riskantes Verhalten erzeugen:

- Permission‑Checks (RBAC, Ownership, Approvals)

- Editor‑Verhalten (Schritt‑Reihenfolge, Templates, Validierungen)

- Versionierung (Diffs, Publish‑Flow, Rollback)

Fügen Sie einige End‑to‑End‑Tests für „Runbook publishen“ und „Runbook ausführen“ hinzu, um Integrationsprobleme zu fangen.

Iterativ ausrollen, nicht alles auf einmal

Pilotieren Sie mit einem Team — idealerweise dem mit häufigen On‑Call‑Aufgaben. Sammeln Sie Feedback im Tool (kurze Kommentare) und in wöchentlichen Reviews. Wachsen Sie schrittweise: nächstes Team, nächste SOPs migrieren und Templates anhand realer Nutzung verfeinern, statt Annahmen zu folgen.

Schneller liefern mit Koder.ai (ohne Ihre Ownership‑Modelle zu ändern)

Wenn Sie schnell vom Konzept zu einem internen Tool kommen wollen, kann eine Vibe‑Coding‑Plattform wie Koder.ai helfen, einen End‑to‑End‑Prototypen per Chat‑getriebener Spezifikation zu erstellen. Sie können Kern‑Workflows (Bibliothek → Editor → Execution) iterieren und anschließend den Source‑Code exportieren, um ihn in Ihren Standard‑Engineering‑Prozess zu prüfen, zu härten und zu betreiben.

Koder.ai passt gut zu üblichen Implementationsentscheidungen (React für Web‑UI; Go + PostgreSQL fürs Backend) und unterstützt Planungs‑Modus, Snapshots und Rollbacks — praktisch beim Iterieren an betriebskritischen Features wie Versionierung, RBAC und Audit‑Trails.