Was die App bewältigen muss (und warum)

Eine Datenzugriffsanfrage — oft DSAR (Anfrage betroffener Personen) oder SAR genannt — ist, wenn eine Person Ihr Unternehmen fragt, welche personenbezogenen Daten Sie über sie haben, wie Sie diese verwenden und eine Kopie erhalten möchte. Wenn Ihr Unternehmen Kundendaten, Nutzerdaten, Mitarbeiter- oder Interessentendaten sammelt, sollten Sie davon ausgehen, dass solche Anfragen eintreten.

Gute Bearbeitung bedeutet nicht nur, Bußgelder zu vermeiden. Es geht um Vertrauen: eine klare, konsistente Antwort zeigt, dass Sie Ihre Daten verstehen und die Rechte der Betroffenen respektieren.

Vorschriften und Anfragetypen, die Sie unterstützen müssen

Die meisten Teams planen zunächst um DSGVO und CCPA/CPRA, aber die App sollte flexibel genug sein, mehrere Rechtsordnungen und interne Richtlinien abzubilden.

Gängige Anfragetypen sind:

- Zugriff: eine Kopie der Daten und den erforderlichen Kontext liefern (Quellen, Zwecke, Empfänger, gegebenenfalls Aufbewahrung)

- Löschung: Daten löschen, wo zulässig, und Ausnahmen dokumentieren (z. B. Betrugsprävention, rechtliche Pflichten)

- Berichtigung: ungenaue personenbezogene Daten in Systemen korrigieren

- Portabilität: Daten in einem wiederverwendbaren Format bereitstellen

Selbst innerhalb von „Zugriff“ kann der Umfang variieren: ein Kunde kann nach „alles, was Sie haben“ fragen oder nach Daten, die mit einem bestimmten Konto, Zeitraum oder Produkt verknüpft sind.

Wer den Workflow anfassen wird

Eine DSAR-App sitzt an der Schnittstelle mehrerer Stakeholder:

- Privacy/Legal definiert Richtlinien, Freigaben und Antwortinhalte.

- Support nimmt Anfragen entgegen und kommuniziert mit dem Anfragenden.

- Security stellt Identitätsprüfungen, Protokollierung und sichere Lieferung sicher.

- Engineering/IT pflegt Connectoren, Datenquellen und Zuverlässigkeit.

Woran „gut gemacht“ zu erkennen ist

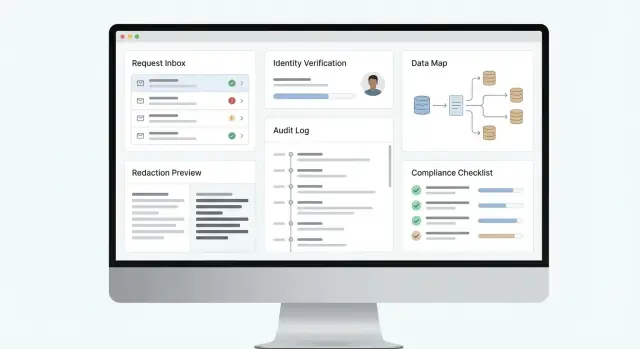

Eine starke DSAR-Web‑App macht jede Anfrage rechtzeitig, nachvollziehbar und konsistent. Das bedeutet klare Intake‑Prozesse, zuverlässige Identitätsprüfungen, vorhersehbare Datensuche über Systeme, dokumentierte Entscheidungen (einschließlich Ablehnungen oder Teilerfüllungen) und ein prüfbares Protokoll darüber, wer was wann getan hat.

Ziel ist ein wiederholbarer Prozess, den Sie intern und gegenüber Aufsichtsbehörden verteidigen können — ohne jede Anfrage zur Alarmübung zu machen.

Definieren Sie Ihre Kernanforderungen und Erfolgskriterien

Bevor Sie Bildschirme entwerfen oder Tools auswählen, klären Sie, was „done“ für Ihre Organisation bedeutet. Eine DSAR-Web‑App ist erfolgreich, wenn sie jede Anfrage zuverlässig von der Aufnahme bis zur Lieferung bewegt, gesetzliche Fristen einhält (DSGVO, CCPA/CPRA etc.) und eine verteidigungsfähige Spur hinterlässt.

Beginnen Sie mit dem minimalen End‑to‑End‑Workflow

Dokumentieren Sie den Kern‑DSAR‑Workflow, den Ihre App von Tag eins unterstützen muss:

- Anfrageaufnahme und Tracking von Anfang bis Ende: Erfassung des Anfragetypus (Zugriff, Löschung, Berichtigung, Portabilität), Rechtsordnung, Fälligkeitsregeln und Statusänderungen von „eingegangen“ bis „erfüllt/abgelehnt“.

- Identitätsprüfung und Autorisierungschecks: Bestätigen, dass der Anfragende die behauptete Person ist und berechtigt ist zu handeln (z. B. Elternteil, bevollmächtigter Vertreter).

- Datenentdeckung über Systeme und strukturierte Antwort‑Pakete: personenbezogene Daten in priorisierten Systemen finden, Duplikate abgleichen und einen lesbaren, konsistenten Export erzeugen.

- Auditfähigkeit: wer hat was, wann und warum getan: jede Aktion (Ergebnisse der Verifikation, durchgeführte Suchen, Freigaben, Redaktionen, Kommunikation) protokollieren, damit Entscheidungen begründbar sind.

Bleiben Sie pragmatisch: definieren Sie, welche Eingangskanäle Sie akzeptieren (nur Web‑Formular vs. E‑Mail/manuelle Erfassung), welche Sprachen/Locales wichtig sind und welche „Edge Cases“ Sie früh behandeln (geteilte Accounts, ehemalige Mitarbeitende, Minderjährige).

Definieren Sie messbare Erfolgsmetriken (um sich zu verbessern)

Machen Sie Anforderungen zu KPIs, die Ihr Team wöchentlich verfolgen kann:

- Zeit bis zur Bestätigung (z. B. Median vom Eingang bis zur Bestätigungsnachricht)

- Zeit bis zur Erledigung und SLA‑Einhaltungsrate (Prozentualer Anteil innerhalb gesetzlicher Fristen geschlossen)

- Verifizierungs‑Ergebnisse (Passrate, durchschnittliche Verifizierungsdauer, Anteil mit manueller Prüfung)

- Automatisierungsabdeckung (Prozent der Anfragen, bei denen Schlüsselsysteme via Connectoren durchsucht wurden vs. manuelle Arbeit)

- Qualitätsmetriken (Wiederöffnungsrate wegen fehlender Daten, Redaktionsfehlerquote, Kundenzufriedenheit bei Abschluss)

- Audit‑Vollständigkeit (Prozent der Fälle mit erforderlichen Belegen und protokollierten Freigaben)

Umfang und Zuständigkeiten klären

Schreiben Sie nieder, wer jeden Schritt besitzt: Privacy‑Team, Support, Security, Legal. Definieren Sie Rollen und Berechtigungen grob — später übersetzen Sie das in Zugriffskontrollen und Audit‑Logs.

Wenn Sie standardisieren, wie Sie Stakeholdern Fortschritt berichten, legen Sie fest, was die „Single Source of Truth“ ist (die App) und was an interne Reporting‑Tools exportiert werden muss.

Wählen Sie eine Architektur, die mit Compliance‑Anforderungen skaliert

Eine DSAR‑Web‑App ist mehr als ein Formular und ein Export‑Button. Ihre Architektur muss strikte Fristen, Prüfnachweise für Auditoren und häufige Policy‑Änderungen unterstützen — ohne jede Anfrage zu einem Spezialprojekt zu machen.

Getrennte Erlebnisse: Anfragender, Privacy‑Team und Systeme

Die meisten Teams haben drei „Gesichter“ des Produkts:

- User‑Portal (Anfragender): Anfrage einreichen, Dokumente hochladen, Status verfolgen und finalen Paket erhalten.

- Admin‑Portal (Privacy‑Team): triagieren, Identität validieren, suchen, prüfen/redigieren, freigeben und Antworten veröffentlichen.

- Interne APIs: Systeme (CRM, Helpdesk, Data Warehouse) erlauben automatischen Austausch von Statusupdates und Belegen.

Diese Trennung (auch bei gemeinsamem Codebase) erleichtert Berechtigungen, Auditierung und künftige Änderungen.

Kern‑Services, die stabil bleiben, während Sie Connectoren hinzufügen

Eine skalierbare DSAR‑Architektur zerlegt üblicherweise in einige Schlüsseldienste:

- Ingestion: erfasst Anfragen aus Webformularen, E‑Mails oder Tickets.

- Identity: Verifikation, Autorisierungschecks (z. B. Agentenanfragen) und risikobasierte Eskalation.

- Connectoren: ziehen Daten aus internen Systemen und Prozessoren.

- Fulfillment: sammelt Ergebnisse, führt Matching durch und baut das Antwortpaket.

- Benachrichtigungen: Frist‑Erinnerungen, Anfragenden‑Updates und interne SLA‑Hinweise.

Datenspeicher wählen, die Compliance‑Realitäten entsprechen

Verwenden Sie:

- Eine operative Datenbank für Case‑Status und Aufgaben.

- Object Storage für erzeugte Exporte und Anhänge (mit strengen Zugriffskontrollen und Ablaufdaten).

- Ein unveränderliches Audit‑Log (append‑only) für wer was wann getan hat.

Single App vs. modulare Services

Beginnen Sie mit einer einzeln deploybaren App, wenn Ihr Volumen gering und Ihr Team klein ist — weniger bewegliche Teile, schnellere Iteration. Wechseln Sie zu modularen Services, wenn die Anzahl der Connectoren, Traffic oder Audit‑Anforderungen wachsen, damit Sie Integrationen aktualisieren können, ohne den Admin‑Workflow zu gefährden.

Wo Koder.ai helfen kann (ohne Compliance‑Anforderungen zu ändern)

Wenn Sie in‑house bauen, können Tools wie Koder.ai die erste Implementierung beschleunigen, indem sie aus einer strukturierten Konversation ein funktionierendes React‑Admin‑Portal und ein Go + PostgreSQL‑Backend generieren.

Zwei Plattform‑Funktionen sind für Compliance‑schwere Workflows besonders relevant:

- Planungsmodus zum Abbilden von Rollen, Case‑States und Beleganforderungen, bevor Screens und APIs generiert werden.

- Snapshots und Rollback, sodass Connector‑Änderungen und Policy‑Tweaks schnell zurückgenommen werden können, falls sie die Fulfillment‑Genauigkeit beeinträchtigen.

Sie benötigen weiterhin Privacy/Legal‑Freigaben und Security‑Reviews, aber eine beschleunigte „erste brauchbare End‑to‑End‑Strecke“ hilft Teams, Anforderungen früh zu validieren.

Entwerfen Sie den Intake‑Flow und den Case‑Lifecycle

Die Intake‑Erfahrung ist der Punkt, an dem die meisten DSAR‑ und Datenschutzfälle gewinnen oder scheitern. Wenn Personen keine Anfrage einfach stellen können — oder Ihr Team sie nicht schnell triagieren kann — verpassen Sie Fristen, sammeln zu viele Daten oder verlieren den Überblick.

Bieten Sie drei Intake‑Kanäle an (die in einer Queue enden)

Eine praktische Web‑App unterstützt mehrere Einstiegspunkte, normalisiert aber alles in einen einzigen Case‑Datensatz:

- Öffentliches Anfrage‑Formular für nicht eingeloggte Nutzer.

- Authentifiziertes Portal für eingeloggte Kunden, wo bekannte Details vorausgefüllt werden und Statusverfolgung möglich ist.

- E‑Mail‑zu‑Ticket‑Ingestion sodass Anfragen an privacy@… oder support@… automatisch zu Cases werden (Anhänge erhalten bleiben).

Der Schlüssel ist Konsistenz: Unabhängig vom Kanal sollten dieselben Case‑Felder, dieselben Timer und dieselbe Audit‑Spur entstehen.

Ihr Intake‑Formular sollte kurz und zielgerichtet sein:

- Identitätsinformationen (nur so viel, wie für spätere Verifikation nötig): Name, Kontaktweg und vorhandene Konto‑Identifier.

- Anfragescope: Zugriff, Löschung, Berichtigung, Portabilität, „do not sell/share“ etc., plus optional freie Textdetails.

- Rechtsgebiet und Fristen: Länder/State‑Auswahl (oder Erkennung über Adresse), damit die App die richtige gesetzliche Frist anwenden kann.

Vermeiden Sie Fragen nach sensiblen Details „für alle Fälle“. Wenn Sie mehr brauchen, fordern Sie es später im Verifikationsschritt an.

Definieren Sie einen einfachen Case‑Lifecycle

Machen Sie Case‑States explizit und für Mitarbeitende und Anfragende sichtbar:

received → verifying → in progress → ready → delivered → closed

Jede Transition sollte klare Regeln haben: wer sie durchführen darf, welche Belege benötigt werden (z. B. Verifikation abgeschlossen) und was geloggt wird.

Automatisieren Sie SLAs, Erinnerungen und Eskalationen

Ab Erstellung eines Cases starten SLA‑Timer, die an die geltende Rechtsordnung gebunden sind. Senden Sie Erinnerungen bei Annäherung an Fristen, pausieren Sie Uhren, wenn Policy‑Regeln es erlauben (z. B. bei ausstehender Klarstellung), und fügen Sie Eskalationsregeln hinzu (z. B. Manager‑Alarm, wenn ein Case 5 Tage in „verifying“ steht).

Gut gemacht wandelt Intake‑ und Lifecycle‑Design Compliance von einem Inbox‑Problem in einen vorhersehbaren Workflow um.

Implementieren Sie Identitätsprüfungen und Befugnischecks

Identitätsprüfungen machen Datenschutz‑Compliance real: Sie stehen kurz davor, personenbezogene Daten offenzulegen, daher müssen Sie sicher sein, dass der Anfragende die betroffene Person ist (oder rechtlich handeln darf). Integrieren Sie dies als erstklassigen Schritt im Workflow.

Wählen Sie Verifikationsmethoden, die zur Nutzerbasis passen

Bieten Sie mehrere Optionen an, damit legitime Nutzer nicht blockiert werden, und halten Sie das Verfahren dennoch belastbar:

- E‑Mail‑Magic‑Link (guter Baseline für Low‑Risk‑Anfragen)

- SMS‑Einmalcode (nützlich bei verifizierter Nummer)

- Account‑Login (stark, wenn ein authentifiziertes Profil existiert)

- Dokumentencheck (ID‑Scan + Selfie oder manuelle Prüfung; sparsam einsetzen)

Machen Sie in der UI klar, was als Nächstes passiert und warum. Falls möglich, füllen Sie Eingaben für eingeloggte Nutzer voraus und vermeiden Sie unnötige Zusatzabfragen.

Repräsentanten, Bevollmächtigte und Minderjährige unterstützen

Ihre App sollte Fälle abdecken, in denen der Anfragende nicht die betroffene Person ist:

- Bevollmächtigte/Vertreter: sammeln Sie eine Vollmacht oder Autorisierungserklärung und verifizieren Sie beide Identitäten (Vertreter und Betroffener).

- Eltern/Erziehungsberechtigte für Minderjährige: fordern Sie gegebenenfalls einen Nachweis der Sorgeberechtigung an und sorgen Sie dafür, dass Antworten an die richtige Partei gehen.

Modellieren Sie das explizit in Ihrem Datenmodell (z. B. „requester“ vs. „data_subject“) und protokollieren Sie, wie die Befugnis festgestellt wurde.

Risikobasierte Verifikation (und Erklärung)

Nicht jede Anfrage hat dasselbe Risiko. Setzen Sie Regeln, die automatisch die Verifikationsstufe erhöhen, wenn:

- Die Anfrage sensible Daten betrifft (Gesundheit, Finanzen, präzise Standortdaten)

- Die Antwort Dokumente oder Freitextnotizen enthalten wird

- Die Anfrage von einem neuen Gerät, ungewöhnlichen Gebiet oder verdächtiger Domain kommt

Wenn Sie hochstufen, zeigen Sie einen kurzen, leicht verständlichen Grund, damit es nicht willkürlich wirkt.

Verifikationsbelege sicher speichern — dann nach Plan löschen

Verifikationsartefakte (IDs, Autorisierungsdokumente, Audit‑Ereignisse) sollten verschlüsselt, zugriffsbeschränkt und nur für begrenzte Rollen sichtbar sein. Speichern Sie nur, was nötig ist, legen Sie klare Aufbewahrungsfristen fest und automatisieren Sie die Löschung.

Behandeln Sie Verifikationsbelege als sensible Daten mit eigener Behandlung und spiegeln Sie Einträge im Audit‑Trail als Nachweis für spätere Compliance‑Prüfungen.

Mappen Sie Ihre Daten und bauen Sie System‑Connectoren

Portale für beide Seiten erstellen

Erstelle ein Portal für Anfragende und einen Admin-Arbeitsbereich mit klarer Fallstatus-Verfolgung.

Eine DSAR‑App ist nur so gut wie ihre Sichtbarkeit in die Systeme, in denen personenbezogene Daten liegen. Bevor Sie einen Connector schreiben, erstellen Sie ein praxistaugliches Systeminventar, das gepflegt werden kann.

Erstellen Sie ein lebendes Systeminventar

Starten Sie mit Systemen, die wahrscheinlich identifizierbare Personeninformationen enthalten:

- Kern‑Datenbanken (Produktion, Analytics, Data Warehouse)

- SaaS‑Tools (CRM, E‑Mail‑Marketing, Abrechnung, Produktanalytics)

- Support‑Systeme (Ticketing, Chat‑Transkripte, Telefonaufnahmen)

- Logs und Event‑Streams (App‑Logs, CDN/WAF‑Logs, Auth‑Logs)

Für jedes System notieren Sie: Besitzer, Zweck, gespeicherte Datenkategorien, verfügbare Identifier (E‑Mail, User‑ID, Device‑ID), Zugriffsmethode (API/SQL/Export) und Einschränkungen (Rate‑Limits, Aufbewahrung, Vendor‑Durchlaufzeit). Dieses Inventar wird zur „Quelle der Wahrheit“, wenn Anfragen eintreffen.

Bauen Sie Connectoren, die zur Quelle passen

Connectoren müssen nicht komplex sein; sie müssen zuverlässig sein:

- API‑Pulls für SaaS‑Tools (inkrementelle Syncs wenn möglich)

- Datenbankabfragen für First‑Party‑Systeme (parametrisierte Queries, die über bekannte Identifier laufen)

- Vendor‑Exporte für Tools ohne API (Format, Frequenz und wer sie anstößt dokumentieren)

Halten Sie Connectoren vom Rest der App isoliert, damit Sie sie aktualisieren können, ohne den Workflow zu brechen.

Daten für die Prüfung normalisieren

Verschiedene Systeme beschreiben dieselbe Person unterschiedlich. Normalisieren Sie abgerufene Datensätze in ein konsistentes Schema, damit Reviewer nicht Äpfel mit Birnen vergleichen. Ein einfaches, praktikables Modell ist:

person_identifier (was Sie zum Matching genutzt haben)data_category (Profil, Kommunikation, Transaktionen, Telemetrie)field_name und field_valuerecord_timestamp

Provenienz für jedes Feld festhalten

Provenienz macht Ergebnisse belastbar. Speichern Sie Metadaten zu jedem Wert:

- Quellsystem und Objekt/Tabelle

- Abrufzeit und ursprünglicher Zeitstempel

- Match‑Methode (exakt, fuzzy) und Konfidenzscore

Wenn jemand fragt „Woher stammt das?“, haben Sie eine präzise Antwort — und einen klaren Weg, es bei Bedarf zu korrigieren oder zu löschen.

Bauen Sie die Datenabruf‑ und Matching‑Engine

Das ist der Teil „Finde alles über diese Person“ — und der Teil, der am ehesten Datenschutzrisiken schafft, wenn er schlampig ist. Eine gute Retrieval‑/Matching‑Engine sucht weit genug, um vollständig zu sein, aber eng genug, um irrelevante Daten zu vermeiden.

Mit einer klaren Suchstrategie starten

Entwerfen Sie Ihre Engine um die Identifier, die Sie beim Intake verlässlich erfassen können. Häufige Startpunkte sind E‑Mail, Telefonnummer, Kunden‑ID, Bestellnummer und Postadresse.

Erweitern Sie dann auf Identifier, die oft in Produkt‑ und Analytics‑Systemen leben:

- Verknüpfte Accounts (Parent/Child, Haushaltsprofile, Workplace‑Admins)

- Device‑IDs und Werbe‑IDs (wenn anwendbar und rechtlich zulässig)

- Session‑IDs und Cookie‑Identifier (typischerweise geringere Konfidenz)

Für Systeme ohne stabilen Schlüssel fügen Sie fuzzy matching hinzu (normalisierte Namen + Adresse) und behandeln die Ergebnisse als Kandidaten, die geprüft werden müssen.

Standardmäßig Über‑Collection minimieren

Vermeiden Sie die Versuchung, „die ganze User‑Tabelle“ zu exportieren. Bauen Sie Connectoren, die nach Identifiern abfragen und, wenn möglich, nur relevante Felder zurückgeben — besonders bei Logs und Event‑Streams. Weniger Abruf reduziert Review‑Zeit und senkt die Chance, Daten Dritter offenzulegen.

Ein praktisches Muster ist ein zweistufiger Ablauf: (1) leichte "Existiert?"‑Checks, dann (2) volle Datensätze nur für bestätigte Treffer holen.

Multi‑Tenant‑Isolation durchsetzen

Wenn Ihre App mehrere Marken, Regionen oder Business Units bedient, muss jede Abfrage einen Tenant‑Scope tragen. Wenden Sie Tenant‑Filter im Connector‑Layer an (nicht nur in der UI) und validieren Sie sie in Tests, um Cross‑Tenant‑Leaks zu verhindern.

Mit realen Edge‑Cases umgehen

Planen Sie für Duplikate und Ambiguität:

- Duplizierte Profile über Systeme und Zeit

- Geteilte E‑Mails (Familieninboxen, role‑basierte Adressen wie billing@)

- Zusammengeführte Accounts und historische Identifier

Speichern Sie Match‑Konfidenz, Evidenz (welcher Identifier gematcht wurde) und Zeitstempel, damit Reviewer erklären — und verteidigen — können, warum Datensätze ein‑ oder ausgeschlossen wurden.

Review, Redaction und Antwort‑Packaging hinzufügen

DSAR-Erfolgsmetriken verfolgen

Erstelle einfache Dashboards für SLA-Zeiten, Verifizierungsergebnisse und Audit-Vollständigkeit.

Sobald die Retrieval‑Engine die relevanten Datensätze zusammenstellt, sollten Sie diese nicht unmittelbar an den Anfragenden senden. Die meisten Organisationen benötigen einen manuellen Review‑Schritt, um versehentliche Offenlegung von Drittpersonen‑Daten, vertraulichen Geschäftsinfos oder gesetzlich/vertraglich eingeschränkten Inhalten zu verhindern.

Ein Review‑Queue bauen, die Menschen wirklich nutzen können

Schaffen Sie einen strukturierten "Case‑Review"‑Arbeitsbereich, in dem Reviewer:

- Den kompilierten Datensatz nach Quellsystem (CRM, Support, Billing, Produktlogs) gruppiert sehen

- Nach Datenkategorie filtern können (Identifier, Kommunikation, Transaktionen, Device‑Daten)

- Das zugrunde liegende Beweismaterial öffnen (Record‑IDs, Zeitstempel, Herkunftssystem)

- Interne Notizen hinzufügen und erneutes Abrufen anfordern, falls etwas unvollständig erscheint

Hier standardisieren Sie auch Entscheidungen. Eine kleine Menge an Entscheidungstypen (include, redact, withhold, needs legal review) hält Antworten konsistent und leichter auditierbar.

Redaktion und Zurückhaltung als erstklassige Features behandeln

Ihre App sollte sowohl das Entfernen sensibler Teile eines Datensatzes als auch das Ausschließen ganzer Datensätze unterstützen, wenn die Offenlegung nicht zulässig ist.

Redaktion sollte abdecken:

- Daten Dritter (Namen, E‑Mail‑Adressen, Telefonnummern in Nachrichtenthreads)

- Vertrauliche Geschäftsinfos (interne Tooling‑Details, sicherheitsrelevante Identifier)

- Freitextfelder, in denen sensible Inhalte oft verborgen sind (Notizen, Transkripte, Anhänge)

Ausschlüsse sollten möglich sein, wenn Daten nicht offengelegt werden dürfen, mit dokumentierten Gründen (z. B. rechtlich privilegiertes Material, Geschäftsgeheimnisse oder Inhalte, die Dritten schaden würden).

Verstecken Sie Daten nicht einfach — erfassen Sie die Begründung strukturiert, damit Sie die Entscheidung später verteidigen können.

Lieferpakete für Menschen und Maschinen packen

Die meisten DSAR‑Workflows funktionieren am besten, wenn Sie zwei Deliverables erzeugen:

- Einen menschenlesbaren Bericht (HTML/PDF), der zusammenfasst, was gefunden wurde und was zurückgehalten oder redigiert wurde

- Einen maschinenlesbaren Export (JSON/CSV) mit den offengelegten Daten in einem vorhersehbaren Schema

Fügen Sie hilfreiche Metadaten bei: Quellen, relevante Daten, Erläuterungen zu Redaktionen/Ausschlüssen und klare nächste Schritte (wie Fragen gestellt oder Einspruch eingelegt werden können, wie Daten korrigiert werden können). So wird die Antwort aus einem Daten‑Dump ein verständliches Ergebnis.

Wenn Sie ein konsistentes Erscheinungsbild über Fälle hinweg möchten, nutzen Sie eine Antwort‑Vorlage und versionieren Sie diese, sodass Sie zeigen können, welche Vorlage zum Zeitpunkt der Erfüllung verwendet wurde. Kombinieren Sie das mit Ihrem Audit‑Log, sodass jede Änderung am Paket nachverfolgbar ist.

Sicherheitskontrollen, Berechtigungen und Audit‑Logs

Sicherheit ist kein Feature, das man "später hinzufügt" — sie ist die Grundlage, die verhindert, dass sensible personenbezogene Daten auslaufen, und die beweist, dass Sie jede Anfrage korrekt behandelt haben. Das Ziel ist einfach: nur die richtigen Personen sehen die richtigen Daten, jede Aktion ist nachvollziehbar, und exportierte Dateien sind nicht missbrauchbar.

Rollenbasierte Berechtigungen (RBAC)

Starten Sie mit klarer, rollenbasierter Zugriffskontrolle, damit Verantwortlichkeiten nicht verschwimmen. Typische Rollen sind:

- Privacy Admin: konfiguriert Richtlinien, Connectoren, Templates und Eskalationen.

- Reviewer: prüft abgerufene Datensätze, markiert Edge‑Cases, schlägt Redaktionen vor.

- Approver: finale Freigabe bevor Daten veröffentlicht werden.

- Auditor: Nur‑Lese‑Zugriff auf Case‑Historie, Belege und Berichte.

Halten Sie Berechtigungen granular. Ein Reviewer kann z. B. auf abgerufene Daten zugreifen, aber keine Fristen ändern, während ein Approver Antworten freigibt, aber keine Connector‑Credentials ändern darf.

Unveränderliches Audit‑Trail (beweisen, was passiert ist)

Ihr DSAR‑Workflow sollte ein append‑only Audit‑Log erzeugen, das abdeckt:

- Wer etwas angesehen, geändert, exportiert oder gelöscht hat

- Welche Datensätze zugegriffen wurden (mindestens Identifier und Quellsystem)

- Wann Aktionen stattfanden (Zeitstempel mit Zeitzone)

- Warum Aktionen stattfanden (Case‑Notizen, Entscheidungscodes)

Machen Sie Audit‑Einträge schwer manipulierbar: beschränken Sie Schreibzugriff auf den Anwendungsservice, verhindern Sie Bearbeitungen und erwägen Sie Write‑Once‑Speicher oder das Hashing/Signieren von Log‑Batches.

Audit‑Logs sind der Ort, an dem Sie Entscheidungen wie Teil‑Offenlegung oder Ablehnung verteidigen.

Verschlüsselung, Schlüssel und Secret‑Handling

Verschlüsseln Sie in Transit (TLS) und at Rest (Datenbanken, Object Storage, Backups). Lagern Sie Secrets (API‑Token, DB‑Credentials) in einem dedizierten Secret Manager — nicht im Code, in Config‑Files oder Support‑Tickets.

Für Exporte nutzen Sie kurzlebige, signierte Download‑Links und ggf. verschlüsselte Dateien. Beschränken Sie, wer Exporte erzeugen darf, und setzen Sie automatische Ablaufzeiten.

Missbrauchsprävention und sichere Downloads

Privacy‑Apps ziehen Scraping und Social‑Engineering‑Versuche an. Fügen Sie hinzu:

- Rate‑Limits und Throttling für Portale und Download‑Endpunkte

- Anomalieerkennung (plötzliche Fallspitzen, wiederholte fehlgeschlagene Verifizierungen, ungewöhnliche Admin‑Aktivitäten)

- Sichere Downloads (Malware‑Scanning, Watermarking und "View‑Only"‑Optionen für interne Reviews)

Diese Kontrollen reduzieren Risiko und halten das System für echte Kunden und interne Teams nutzbar.

Benachrichtigungen, Fristen und Kundenkommunikation

Ein DSAR‑Workflow wird an zwei Dingen gemessen, die Kunden sofort bemerken: ob Sie rechtzeitig reagieren und ob Updates klar und vertrauenswürdig wirken. Behandeln Sie Kommunikation als erstklassiges Feature — nicht als einige E‑Mails, die hinten dran gehängt werden.

Template‑basierte Nachrichten, die konsistent bleiben

Starten Sie mit einem kleinen Satz genehmigter Templates, die Ihr Team wiederverwenden und lokalisieren kann. Halten Sie sie kurz, spezifisch und ohne juristisches Overload.

Gängige Templates:

- „Verifikation erforderlich“: was benötigt wird, wie es bereitgestellt wird und was als Nächstes passiert

- „Verlängerungs‑Mitteilung“: Grund, neues Fälligkeitsdatum und was in Arbeit ist

- „Abschluss“: was geliefert wurde, wie man sicher darauf zugreift und wie man Folgefragen stellt

Fügen Sie Variablen ein (Request‑ID, Daten, Portal‑Link, Liefermethode), damit die App Details automatisch ausfüllt, aber bewahren Sie Formulierungen, die Ihre Legal/Privacy‑Teams genehmigt haben.

Fristenverfolgung nach Rechtsordnung und Anfragetyp

Fristen variieren nach Gesetz (z. B. DSGVO vs. CCPA/CPRA), Anfragetyp (Zugriff, Löschung, Berichtigung) und ob die Identitätsprüfung noch aussteht. Ihre App sollte berechnen und anzeigen:

- das aktuelle Fälligkeitsdatum und warum es so gesetzt ist (Regel + Zustand)

- Pausebedingungen (z. B. warten auf Verifikation) und wie sie Timer beeinflussen

- Verlängerungsfähigkeit und eine Aktion „Verlängerungs‑Mitteilung senden“, die das Audit‑Log stempelt

Machen Sie Fristen überall sichtbar: Case‑Liste, Case‑Detail und Mitarbeiter‑Erinnerungen.

Integrationen: E‑Mail, Ticketing und Messaging

Nicht jede Organisation will einen weiteren Inbox‑Hub. Bieten Sie Webhook‑ und E‑Mail‑Integrationen, damit Updates in bestehende Tools fließen (z. B. Helpdesk‑Ticketing oder internes Chat).

Nutzen Sie ereignisgesteuerte Hooks wie case.created, verification.requested, deadline.updated und response.delivered.

Kundenportal‑Updates und sichere Lieferlinks

Ein einfaches Portal reduziert Hin‑ und Her: Kunden sehen Status („received“, "verifying", „in progress“, „ready“), laden Dokumente hoch und rufen Ergebnisse ab.

Vermeiden Sie beim Liefern Anhänge. Stellen Sie zeitlich begrenzte, authentifizierte Download‑Links bereit und geben Sie klare Hinweise, wie lange der Link gilt und was zu tun ist, wenn er abläuft.

Aufbewahrung, Reporting und Policy‑Ausrichtung

DSAR-App schnell erstellen

Verwandle deinen DSAR-Workflow per Chat in eine funktionierende React-App mit Go- und PostgreSQL-Backend.

Aufbewahrung und Reporting sind der Punkt, an dem ein DSAR‑Tool von einer Workflow‑App zu einem Compliance‑System wird. Ziel ist einfach: behalten, was Sie müssen, löschen, was Sie nicht brauchen, und das mit Belegen beweisen.

Klare Aufbewahrungsregeln (pro Artefakt)

Definieren Sie Aufbewahrung nach Objekttyp, nicht nur „Case geschlossen“. Eine typische Trennung ist:

- Case‑Datensatz (Anfragedetails, Fristen, ergriffene Maßnahmen)

- Identitätsverifikationsbelege (Dokumente, Liveness‑Checks, Verifikationstokens)

- Exporte und Antwortpakete (ZIP/PDF/JSON‑Dateien, die Sie liefern)

- Audit‑Logs (unveränderliche Ereignis‑Historie)

Halten Sie Aufbewahrungsfristen konfigurierbar nach Rechtsordnung und Anfragetyp. Zum Beispiel können Audit‑Logs länger aufbewahrt werden als Identitätsbelege; Exporte können nach Lieferung schnell gelöscht werden, während Hash und Metadaten erhalten bleiben, um zu beweisen, was gesendet wurde.

Rechtliche Sperren und Ausnahmen (Processing pausieren oder einschränken)

Fügen Sie einen expliziten Legal Hold‑Status hinzu, der Lösch‑Timer pausiert und einschränkt, was Mitarbeitende tun können. Das sollte unterstützen:

- Einen Grundcode (Litigation, Investigation, vertraglicher Streit)

- Umfang (ganzer Case vs. spezifische Datenquellen)

- Genehmigungs‑ und Überprüfungsdaten (damit Holds nicht versehentlich permanent werden)

Modellieren Sie auch Ausnahmen und Beschränkungen (z. B. Daten Dritter, privilegierte Kommunikation). Behandeln Sie sie als strukturierte Outcomes, nicht als Freitext, damit sie konsistent reportbar sind.

Reporting, das einer Prüfung standhält

Aufsichtsbehörden und interne Auditoren fragen meist nach Trends, nicht nach Einzelfällen. Bauen Sie Berichte, die abdecken:

- Volumen nach Anfragetyp (Zugriff, Löschung, Berichtigung)

- Antwortzeiten vs. gesetzliche Fristen

- Outcomes (erfüllt, teilweise erfüllt, abgelehnt)

- Verwendete Ausnahmen und deren Häufigkeit

Exportieren Sie Berichte in gängige Formate und versionieren Sie Report‑Definitionen, damit Zahlen erklärbar bleiben.

An Policies ausrichten (und in‑Product verlinken)

Ihre App sollte dieselben Regeln referenzieren, die Ihre Organisation publiziert. Verlinken Sie direkt auf interne Ressourcen wie /privacy und /security von Admin‑Einstellungen und Case‑Ansichten, damit Operatoren das „Warum" hinter jeder Aufbewahrungswahl prüfen können.

Testen, Monitoring und laufender Betrieb

Eine DSAR‑App ist nicht „fertig“, wenn die UI funktioniert. Die riskantesten Fehler passieren an den Rändern: falsche Personenmatches, Connector‑Timeouts und Exporte, die stillschweigend Daten weglassen. Planen Sie Tests und Betrieb von Anfang an ein.

Testen Sie die Fälle, die Vertrauen brechen

Erstellen Sie eine wiederholbare Test‑Suite um reale DSAR‑Fallstricke:

- Falsch‑Person‑Anfragen: gleicher Name, geteilte E‑Mail‑Aliases, recycelte Telefonnummern, Familienkonten. Prüfen Sie, dass das System ablehnt oder eskaliert, wenn die Konfidenz niedrig ist.

- Partielle Matches: ein System hat „Liz“, ein anderes „Elizabeth“, eines hat alte Adressen. Stellen Sie sicher, dass Matching‑Logik Evidenz zeigt und manuelle Prüfung unterstützt.

- Große Accounts: umfangreiche Transaktionshistorien und lange Nachrichtenthreads. Sorgen Sie für Paging, Timeouts und Exportgrößenbegrenzungen.

- Anhänge: hochgeladene IDs, Vollmachten und Belege. Testen Sie Malware‑Scanning, Dateityp‑Beschränkungen, Verschlüsselung und wie Anhänge im Audit‑Trail erscheinen.

Beziehen Sie „goldene“ Fixtures für jeden Connector ein (Beispieldatensätze + erwartetes Output), damit Schemaänderungen früh erkannt werden.

Monitoren Sie, was in Produktion tatsächlich fehlschlägt

Betriebliches Monitoring sollte App‑Gesundheit und Compliance‑Outcomes umfassen:

- Connector‑Latenz und Fehlerquoten: pro System verfolgen. Ein einzelner langsamer HR‑ oder CRM‑Connector kann den gesamten Case blockieren.

- Queue‑Backlog: Wenn Abruf‑ oder Redaktionsjobs sich stauen, werden Fristen gerissen. Alarmieren Sie nach Alter des ältesten Jobs, nicht nur nach Queue‑Länge.

- Fehlgeschlagene Exporte und Packaging: Überwachen Sie Erzeugungsfehler, korrupte Archive und fehlende Abschnitte.

- Download‑Fehler: Beobachten Sie abgelaufene Links, Berechtigungsprobleme und wiederholte Retries.

Kombinieren Sie Metriken mit strukturierten Logs, damit Sie beantworten können: „Welches System ist für welchen Case ausgefallen und was hat der Nutzer gesehen?"

Change‑Management und sicherer Rollout

Erwarten Sie Wandel: neue Tools, Feldnamenänderungen, Vendor‑Ausfälle. Erstellen Sie ein Connector‑Playbook (Owner, Auth‑Methode, Rate‑Limits, bekannte PII‑Felder) und einen Prozess für Schema‑Änderungsfreigaben.

Ein praktischer gestufter Rollout‑Plan:

- Pilot mit einer Region und 2–3 Kernsystemen.

- Erweiterung auf weitere Systeme mit Shadow‑Runs (Antworten intern generieren, bevor gesendet wird).

- Härten mit Lasttests, Eskalationspfaden und dokumentierter On‑Call‑Verantwortung.

Checkliste zur kontinuierlichen Verbesserung: monatliche Fehlerberichte prüfen, Matching‑Schwellen anpassen, Templates aktualisieren, Reviewer schulen und ungenutzte Connectoren stilllegen, um Risiko zu reduzieren.

Wenn Sie schnell iterieren, nutzen Sie eine Umgebungstrategie mit häufigen, risikoarmen Releases (z. B. gestufte Deployments und die Möglichkeit zu revertieren). Plattformen wie Koder.ai unterstützen schnelle Iteration mit Deployment/Hosting und Source‑Code‑Export, was nützlich ist, wenn Datenschutz‑Workflows sich häufig ändern und Sie Implementierung und Auditierbarkeit in Einklang halten müssen.