21. Juli 2025·8 Min

Wie man eine Web-App für den Zugriff externer Berater erstellt

Erfahren Sie, wie Sie eine Web-App bauen, die externen Beratern sicher Zugriff bereitstellt, überprüft und widerruft — mit Rollen, Genehmigungen, Zeitlimits und Prüfprotokollen.

Was „Beraterzugang“ wirklich bedeutet

„Beraterzugang“ bezeichnet die Menge an Rechten und Abläufen, die es Nicht-Angestellten erlaubt, echte Arbeit in Ihren Systemen zu verrichten — ohne sie zu dauerhaften Anwendern zu machen, die mit der Zeit immer mehr Rechte ansammeln.

Berater benötigen typischerweise Zugang, der:

- Extern ist (sie authentifizieren sich mit einer separaten Identität, nicht mit einem geteilten Team-Login)

- Projektgebunden ist (an einen spezifischen Kunden, ein Projekt oder Engagement gekoppelt)

- Zeitlich begrenzt ist (sollte automatisch enden, wenn es nicht verlängert wird)

- Auditierbar ist (jede Aktion lässt sich auf eine Person und eine Genehmigung zurückführen)

Das Problem, das Sie lösen

Mitarbeiter werden über HR-Lifecycle und interne IT-Prozesse verwaltet. Berater sitzen oft außerhalb dieser Maschinerie, brauchen aber trotzdem schnellen Zugriff — manchmal für ein paar Tage, manchmal für ein Quartal.

Behandeln Sie Berater wie Mitarbeiter, entsteht langsames Onboarding und ein Wirrwarr an Ausnahmen. Behandeln Sie sie lässig, entstehen Sicherheitslücken.

Häufige Risiken, gegen die Sie entwerfen sollten

Über-Berechtigungen sind der Default-Fehlermodus: Jemand gewährt „vorübergehend“ weitreichende Rechte, damit die Arbeit starten kann, und diese werden nie reduziert. Veraltete Konten sind der zweite Punkt: Zugriff bleibt aktiv, nachdem das Engagement endet. Geteilte Zugangsdaten sind der Worst-Case: Verantwortung geht verloren, Sie können nicht nachweisen, wer was getan hat, und Offboarding wird unmöglich.

Ziele für eine Beraterzugangs-Web-App

Ihre App sollte optimieren für:

- Schnelles Onboarding mit klarem Owner und minimalem Hin und Her

- Prinzip der geringsten Rechte als Voreinstellung (Zugriff startet eng und erweitert sich nur mit Begründung)

- Klare Verantwortlichkeit (Anforderer, Genehmiger und Berater-Identität sind explizit)

- Einfaches Offboarding, das zuverlässig überall Zugriff entfernt

Was die App verwalten sollte (Scope)

Seien Sie explizit, was „Zugriff“ in Ihrer Organisation abdeckt. Gängiger Scope umfasst:

- Anwendungen (interne Tools, Ticketing, Dashboards)

- Daten (Datensätze, Dateien, Datensätze, Exporte)

- Umgebungen (Prod vs. Staging vs. Dev)

- Kunden/Projekte (welche Kundendaten ein Berater sehen darf und in welcher Rolle)

Definieren Sie Beraterzugang als Produktoberfläche mit Regeln — nicht als ad-hoc Admin-Arbeit — und der Rest Ihrer Designentscheidungen wird deutlich einfacher.

Anforderungsliste und Stakeholder

Bevor Sie Bildschirme entwerfen oder einen Identity Provider wählen, klären Sie wer Zugriff braucht, warum und wie er enden soll. Externer Beraterzugang scheitert meist, weil Anforderungen angenommen statt niedergeschrieben wurden.

Stakeholder (und worauf jeder Wert legt)

- Interner Sponsor (Projektverantwortlicher): möchte, dass der Berater schnell produktiv ist, ohne zusätzlichen Supportaufwand.

- IT/Sicherheits-Admin: braucht eine konsistente Möglichkeit, Richtlinien durchzusetzen (SSO/MFA-Anforderungen, Logging, Zeitlimits) und auf Vorfälle zu reagieren.

- Berater (externer Nutzer): braucht eine einfache Anmeldung und nur die Tools/Daten, die für seine Deliverables nötig sind.

- Genehmiger (Manager, Kundenverantwortlicher oder Dateninhaber): braucht Vertrauen, dass Zugriffsanfragen legitim sind und auf das richtige Projekt begrenzt bleiben.

Klären Sie früh, wer was genehmigen darf. Eine gängige Regel: Der Projektverantwortliche genehmigt Zugriff auf das Projekt, während IT/Security Ausnahmen genehmigt (z. B. erhöhte Rollen).

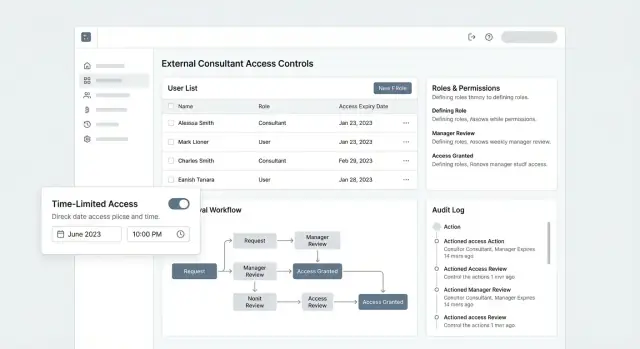

Kern-Workflow, um Ende-zu-Ende zu unterstützen

Schreiben Sie Ihren „Happy Path“ in einem Satz und erweitern Sie ihn dann:

Anfrage → Genehmigung → Provisionierung → Überprüfung → Widerruf

Für jeden Schritt erfassen Sie:

- Welche Informationen bereitgestellt werden müssen (Projekt, Rolle, Start/End-Datum, Begründung)

- Wer verantwortlich ist (Anforderer vs. Sponsor vs. IT/Security)

- Erwartete Durchlaufzeit (gleicher Tag, 24 Stunden, 3 Arbeitstage)

- Was bei Fehlern passiert (fehlende Infos, abgelehnte Anfrage, abgelaufenes Zeitfenster)

Einschränkungen, die Sie dokumentieren sollten

- Mehrere Kunden/Projekte: ein Berater kann an mehreren Projekten arbeiten — darf keine Daten über Clients hinweg sehen.

- Begrenzte Zeitfenster: Zugriff sollte automatisch auslaufen, mit klarem Erneuerungsprozess.

- Compliance-Anforderungen: Aufbewahrung von Genehmigungen und Audit-Historie, Nachweis periodischer Reviews und schnelle Widerrufe bei Vertragsende.

- Supportmodell: wer setzt Zugriff zurück, bearbeitet gesperrte Konten und beantwortet „Warum sehe ich das nicht?"

Erfolgskriterien (damit Sie beweisen können, dass es funktioniert)

Wählen Sie einige messbare Ziele:

- Zeit bis zur Produktivität (Anfrage eingereicht → Zugriff nutzbar)

- % Konten, die planmäßig überprüft werden (monatliche/vierteljährliche Zugriffsüberprüfungen)

- Zeit bis zum Widerruf (Kündigung/Vertragsende → Zugriff überall entfernt)

Diese Anforderungen werden später Ihre Abnahmekriterien für das Portal, die Genehmigungen und die Governance.

Datenmodell: Nutzer, Projekte, Rollen und Richtlinien

Ein sauberes Datenmodell verhindert, dass „Beraterzugang“ in einen Haufen Einzel-Ausnahmen ausartet. Ziel ist, darzustellen, wer jemand ist, was er berühren kann und warum — und Zeitlimits sowie Genehmigungen als erstklassige Konzepte zu behandeln.

Kernobjekte (was Sie speichern)

Beginnen Sie mit einer kleinen Menge langlebiger Objekte:

- Users: sowohl Angestellte als auch externe Berater. Enthalten Identitätsattribute (E-Mail, Name), Nutzertyp (intern/extern) und Status.

- Organizations: die Firma des Beraters und Ihre internen Geschäftsbereiche, falls relevant.

- Projects: die Arbeitseinheit, gegen die Zugriff gewährt wird (Kundenkonto, Engagement, Case, Site).

- Resources: was geschützt ist (Dokumente, Tickets, Reports, Umgebungen). Sie können diese als typisierte Datensätze modellieren oder als generische „resource“ mit einem Typ-Feld.

- Roles: menschenlesbare Berechtigungsbündel (z. B. „Consultant Viewer“, „Consultant Editor“, „Finance Approver").

- Policies: Regeln, die Rollen einschränken (erlaubte Ressourcentypen, Datenumfang, IP/Device-Anforderungen, Zeitlimits).

Beziehungen (wie Zugriff ausgedrückt wird)

Die meisten Zugriffsentscheidungen laufen auf Beziehungen hinaus:

- User ↔ Project membership: eine Join-Tabelle wie

project_memberships, die anzeigt, dass ein Nutzer zu einem Projekt gehört. - Role assignments: eine separate Join-Tabelle wie

role_assignments, die einem Nutzer eine Rolle innerhalb eines Scopes (projektsweit oder spezifische Ressourcengruppe) gewährt. - Exceptions: modellieren Sie diese explizit (z. B.

policy_exceptions), damit Sie sie später auditieren können, statt sie in ad-hoc Flags zu vergraben.

Diese Trennung erlaubt Fragen zu beantworten wie: „Welche Berater können auf Projekt A zugreifen?“ „Welche Rollen hat dieser Nutzer und wo?“ „Welche Berechtigungen sind Standard vs. Ausnahmen?“

Zeitlich begrenzter Zugriff (temporär als Standard)

Temporärer Zugang ist leichter zu verwalten, wenn das Modell ihn erzwingt:

- Fügen Sie Start-/End-Timestamps zu Mitgliedschaften und/oder Rollenzuweisungen hinzu.

- Speichern Sie Erneuerungsregeln (wer erneuern kann, maximale Dauer, Anzahl Erneuerungen).

- Inkludieren Sie ein Grace-Period-Feld, wenn Sie ein kurzes Übergabefenster wollen (z. B. 48 Stunden nur Leserechte).

Zustandsänderungen (Lifecycle nachverfolgen)

Verwenden Sie ein klares Statusfeld für Mitgliedschaften/Zuweisungen (nicht nur „gelöscht"):

- pending (angefragt, noch nicht genehmigt)

- active

- suspended (vorübergehend blockiert)

- expired (Enddatum überschritten)

- revoked (vorzeitig durch Admin beendet)

Diese Stati machen Workflows, UI und Audit-Logs konsistent — und verhindern, dass „geisterhafter Zugriff“ nach dem Engagement bleibt.

Zugriffskontrolle-Design (RBAC + Schutzmaßnahmen)

Guter Beraterzugang ist selten „alles oder nichts“. Er besteht aus einer klaren Basis (wer darf was) plus Schutzmaßnahmen (wann, wo und unter welchen Bedingungen). Hier scheitern viele Apps: Sie implementieren Rollen, überspringen aber die Kontrollen, die diese Rollen in der Realität sicher halten.

Starten Sie mit RBAC: einfache Rollen pro Projekt

Nutzen Sie role-based access control (RBAC) als Grundlage. Halten Sie Rollen verständlich und an ein konkretes Projekt oder eine Ressource gebunden, nicht global für die gesamte App.

Ein üblicher Baseline ist:

- Viewer: kann Projektdaten lesen und genehmigte Artefakte herunterladen.

- Editor: kann Einträge innerhalb des Projekts erstellen/aktualisieren (z. B. Deliverables hochladen, kommentieren, Status ändern).

- Admin: kann Projekteinstellungen verwalten und Rollen für dieses Projekt zuweisen.

Machen Sie den „Scope“ explizit: Viewer für Projekt A impliziert nichts für Projekt B.

Ergänzen Sie Guardrails mit ABAC-ähnlichen Bedingungen

RBAC beantwortet „was können sie tun?“ Guardrails beantworten „unter welchen Bedingungen ist es erlaubt?“. Fügen Sie attributbasierte Prüfungen (ABAC-ähnlich) hinzu, wo Risiko höher ist oder Anforderungen variieren.

Beispiele für Bedingungen, die sich oft lohnen:

- Projektattribute: Zugriff nur auf Projekte innerhalb des zugewiesenen Kundenkontos oder der Region des Beraters.

- Ort/Netzwerk: erfordern ein vertrauenswürdiges Netzwerk (oder blockieren risikoreiche Geografien) für sensitive Exporte.

- Device-Posture: schränken Aktionen ein, wenn die Session nicht Ihre Sicherheitsanforderungen erfüllt (z. B. MFA abgeschlossen, verwaltetes Gerät).

- Zeitfenster: Zugang nur während Engagement-Daten oder Geschäftszeiten.

Diese Prüfungen können geschichtet werden: Ein Berater kann Editor sein, aber das Exportieren von Daten könnte zusätzlich ein vertrauenswürdiges Gerät und ein genehmigtes Zeitfenster erfordern.

Prinzip der geringsten Rechte als Standard, Ausnahmen per Prozess

Setzen Sie jeden neuen externen Nutzer standardmäßig auf die geringste Rolle (meist Viewer) mit minimalem Projekt-Scope. Wenn mehr benötigt wird, fordern Sie eine Ausnahmeanforderung mit:

- den spezifischen benötigten Berechtigungen,

- den betroffenen Projekten,

- einer schriftlichen Begründung,

- einem Ablaufdatum.

Das verhindert, dass „vorübergehender“ Zugriff stillschweigend permanent wird.

Break-glass-Zugriff (Notfallzugang) und seine Kontrolle

Definieren Sie einen Break-glass-Pfad für Notfälle (z. B. ein Produktionsvorfall, bei dem ein Berater schnell handeln muss). Halten Sie ihn selten und explizit:

- genehmigt von einem benannten On-Call-Owner (oder Zwei-Personen-Genehmigung für hochriskante Aktionen),

- zeitlich begrenzt (Minuten/Stunden, nicht Tage),

- vollständig protokolliert mit wer, was, wann und warum.

Break-glass sollte unbequem sein — es ist ein Sicherheitsventil, kein Abkürzungsweg.

Authentifizierung: SSO, MFA und sicheres Session-Handling

Authentifizierung ist der Punkt, an dem „externer“ Zugriff entweder nahtlos wirkt oder zum persistierenden Risiko wird. Für Berater wollen Sie Reibung nur dort, wo sie echte Exposition reduziert.

Wählen Sie Ihren Identity-Ansatz: lokale Konten vs. SSO

Lokale Konten (E-Mail + Passwort) sind schnell zu implementieren und funktionieren für jeden Berater, erzeugen aber Passwort-Support und erhöhen die Chance schwacher Anmeldeinformationen.

SSO (SAML oder OIDC) ist meist die sauberste Option, wenn der Berater einer Firma mit Identity Provider (Okta, Entra ID, Google Workspace) angehört. Sie erhalten zentrale Login-Policies, einfacheres Offboarding auf ihrer Seite und weniger Passwörter in Ihrem System.

Ein praktisches Muster:

- Standardmäßig SSO, wenn die Firma des Beraters angebunden ist.

- Fallback auf lokale Konten für unabhängige Berater.

Wenn Sie beide erlauben, machen Sie explizit, welche Methode für jeden Nutzer aktiv ist, um Verwirrung bei Incident Response zu vermeiden.

MFA ohne „Security Theater" (und ohne schwache Recovery)

Erfordern Sie MFA für alle Berater-Sessions — bevorzugen Sie Authenticator-Apps oder Sicherheitsschlüssel. SMS kann als Fallback dienen, nicht als erste Wahl.

Recovery ist der Punkt, an dem viele Systeme unbeabsichtigt Sicherheit verwässern. Vermeiden Sie permanente „Backup-E-Mail“-Bypässe. Verwenden Sie stattdessen eine begrenzte Menge sicherer Optionen:

- Einmalige Wiederherstellungscodes, die bei der Registrierung einmal angezeigt werden

- Admin-unterstützte Resets, die Identitätsprüfung erfordern und vollständig protokolliert werden

- Geräte-Neuregistrierung, die MFA erneut erzwingt

Invite-Flows: ablaufende Links und Domain-Kontrollen

Die meisten Berater treten per Einladung bei. Behandeln Sie den Invite-Link wie eine temporäre Anmeldeinformation:

- Kurze Ablaufzeit (z. B. 24–72 Stunden)

- Einmalig, an die eingeladene E-Mail-Adresse gebunden

- Versuchsrate begrenzt und klare Fehlermeldungen

Fügen Sie Domain-Allow/Deny-Listen pro Kunde oder Projekt hinzu (z. B. erlauben @partnerfirm.com; kostenlose E-Mail-Domains blockieren, wenn nötig). Das verhindert, dass fehlgeleitete Einladungen zu versehentlichem Zugriff werden.

Session-Sicherheit: Tokens kurz und widerrufbar halten

Berater nutzen oft gemeinsame Rechner, sind unterwegs und wechseln Geräte. Ihre Sessions sollten diese Realität annehmen:

- Verwenden Sie kurzlebige Access-Tokens

- Rotieren Sie Refresh-Tokens und widerrufen Sie sie bei verdächtigem Verhalten

- Bieten Sie „Von allen Geräten abmelden“ für Nutzer und Admins an

Koppeln Sie Session-Gültigkeit an Rollenänderungen und Genehmigungen: Wenn ein Beraterzugriff reduziert oder abläuft, sollten aktive Sessions schnell enden — nicht erst beim nächsten Login.

Anfrage- und Genehmigungs-Workflow

Änderungen mit Snapshots schützen

Erstelle Snapshots vor Berechtigungsänderungen, damit du bei Bedarf schnell zurückrollen kannst.

Ein sauberer Anfrage-/Genehmigungs-Flow verhindert, dass „kurze Gefallen" in dauerhaften, undokumentierten Zugriff münden. Behandeln Sie jede Beraterzugriffsanfrage wie einen kleinen Vertrag: klarer Umfang, klarer Owner, klares Enddatum.

Das Anfrageformular: Absicht erfassen, nicht nur Identität

Gestalten Sie das Formular so, dass Anforderer nicht vage sein können. Mindestens verlangen Sie:

- Projekt (oder Kunden-Engagement), an dem der Berater arbeitet

- Angeforderte Rolle (abgebildet auf Ihre Standardrollen, nicht Freitext)

- Dauer (Startdatum + Enddatum, mit expliziter Zeitzone)

- Geschäftsbegründung (ein Absatz, warum und welche Arbeit ohne Zugriff blockiert ist)

Wenn Sie mehrere Projekte erlauben, machen Sie das Formular projekt-spezifisch, damit Genehmigungen und Policies nicht vermischt werden.

Routing der Genehmigungen: Ownership klar machen

Genehmigungen sollten der Verantwortung folgen, nicht den Organigrammen. Gängiges Routing:

- Projektverantwortlicher (bestätigt, dass der Berater an diesem Projekt arbeiten darf)

- Sicherheit oder IT (bestätigt, dass die Rolle passend ist und dem Prinzip der geringsten Rechte entspricht)

- Kundenkontakt (optional, falls der Kunde Drittanbieter-Zugriff autorisieren muss)

Vermeiden Sie „Genehmigen per E-Mail“. Nutzen Sie eine In-App-Genehmigungsansicht, die zeigt, was gewährt wird und für wie lange.

SLAs, Erinnerungen und Eskalation

Fügen Sie leichte Automatisierung hinzu, damit Anfragen nicht stecken bleiben:

- Erinnerungen für ausstehende Genehmigungen (z. B. nach 24 Stunden)

- Benachrichtigungen für anstehende Abläufe (z. B. 7 Tage vor Enddatum)

- Eskalation an einen alternativen Genehmiger, wenn der primäre nicht verfügbar ist

Jede Entscheidung aufzeichnen

Jeder Schritt sollte unveränderbar und abfragbar sein: wer genehmigt hat, wann, was sich geändert hat und welche Rolle/Dauer autorisiert wurde. Diese Audit-Spur ist Ihre Quelle der Wahrheit bei Reviews, Vorfällen und Kundenfragen — und verhindert, dass „temporärer“ Zugriff unsichtbar wird.

Provisionierung und zeitlich begrenzter Zugriff

Provisionierung ist der Punkt, an dem „auf Papier genehmigt" zu „im Produkt nutzbar" wird. Für externe Berater ist das Ziel: Geschwindigkeit ohne Überexposition — nur das Nötigste, nur so lange wie nötig, und Änderungen einfach machbar, wenn sich die Arbeit verschiebt.

Automatisieren Sie den Default-Pfad

Beginnen Sie mit einem vorhersehbaren, automatisierten Ablauf, der an die genehmigte Anfrage gekoppelt ist:

- Rollenzuweisung: Mappen Sie jeden genehmigten Engagement-Typ auf eine Rolle (z. B. Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Gruppenmitgliedschaft: Fügen Sie den Berater den richtigen Gruppen hinzu, damit Berechtigungen projektübergreifend konsistent bleiben.

- Ressourcenberechtigungen: Gewähren Sie automatisch nur Zugriff auf die spezifizierten Projekte, Workspaces oder Datensätze — nicht auf den gesamten Tenant.

Automatisierung sollte idempotent sein (sicher, sie mehrfach auszuführen) und eine klare „Provisioning-Zusammenfassung" erzeugen, die zeigt, was gewährt wurde.

Manuelle Schritte unterstützen (mit Checklisten)

Manche Berechtigungen leben außerhalb Ihrer App (geteilte Laufwerke, Drittanbieter-Tools, kundengemantene Umgebungen). Wenn Sie nicht automatisieren können, machen Sie manuelle Arbeit sicherer:

- Bieten Sie eine Schritt-für-Schritt-Checkliste mit Owner, Fälligkeitsdatum und Verifikation (z. B. „Ordnerzugriff bestätigen", „VPN-Profil bestätigen", „Billing-Code bestätigen").

- Fordern Sie vom Ausführenden, jeden Schritt als erledigt zu markieren und bei Bedarf Belege zu erfassen (Ticket-Link, Screenshot-Referenz oder System-Record-ID).

Zeitlich begrenzter Zugriff mit Erneuerungsaufforderungen

Jedes Beraterkonto sollte bei Erstellung ein Enddatum haben. Implementieren Sie:

- Auto-Expiration: Zugriff wird am Enddatum automatisch widerrufen (nicht nur „theoretisch deaktiviert").

- Erneuerungsaufforderungen: Benachrichtigen Sie den Berater und den internen Sponsor im Vorfeld (z. B. 14 Tage und 3 Tage vorher) mit einer Ein-Klick-Erneuerungsanfrage.

- Grace-Regeln: Vermeiden Sie stille Verlängerungen; wenn Arbeit fortgesetzt werden muss, sollte sie durch dieselbe Genehmigungslogik laufen.

Änderungen während des Engagements: Upgrades, Scope-Änderungen, Suspensionen

Beraterarbeit entwickelt sich. Unterstützen Sie sichere Updates:

- Rollen-Upgrades/-Downgrades mit Begründung und Genehmigungsspur.

- Scope-Änderungen (Projekte hinzufügen/entfernen) ohne komplettes Re-Onboarding.

- Suspensions für Pausen (Security-Review, Vertragslücke), die Historie bewahren, aber Zugriff sofort entfernen.

Audit-Logs, Monitoring und Alerts

Strikte Kundenabgrenzungen durchsetzen

Erstelle projektgebundene Zugriffe, damit Berater nie auf die Daten falscher Kunden zugreifen.

Audit-Logs sind Ihre „Papierspur" für externen Zugriff: sie erklären, wer was, wann und von wo getan hat. Für Beraterzugangsmanagement ist das nicht nur Compliance-Häkchen — es ist, wie Sie Vorfälle untersuchen, das Prinzip der geringsten Rechte beweisen und Streitfälle schnell klären.

Ein praktisches Audit-Log-Schema

Starten Sie mit einem konsistenten Event-Modell, das in der App funktioniert:

- actor: wer die Aktion initiiert hat (User-ID, Rolle, Org)

- target: was betroffen ist (Projekt-ID, File-ID, User-ID)

- action: kanonisches Verb (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: serverseitige Zeit (UTC)

- ip: Quell-IP (plus User Agent, falls verfügbar)

- metadata: JSON für Kontext (Policy-ID, vorherige/neue Werte, Reason-Codes, Request-Ticket)

Halten Sie Aktionen standardisiert, damit Reporting nicht zu Ratespiel wird.

Ereignisse, die Sie mindestens protokollieren sollten

Protokollieren Sie sowohl „Security Events" als auch „Business-Impact Events":

- Einladungen gesendet/akzeptiert/abgelaufen, Kontoaktivierung, Passwort-Reset

- Logins, Logouts, Session-Refresh, fehlgeschlagene Login-Versuche

- MFA-Enrollment/Änderungen, MFA-Fehler, SSO-Assertion-Fehler

- Rollen- oder Policy-Änderungen (inkl. wer genehmigt hat und warum)

- Zugriff auf sensitive Ansichten, Exporte/Downloads und API-Key-Nutzung

- Admin-Aktionen: Deaktivierung von Nutzern, Projekt-Umzuordnungen, Bulk-Änderungen

Monitoring- und Alarm-Trigger

Audit-Logs sind nützlicher mit Alerts. Gängige Auslöser:

- Ungewöhnliche Login-Muster (neues Land/Gerät, impossibles Travel, Off-Hours-Spitzen)

- Wiederholte fehlgeschlagene MFA- oder Login-Versuche (möglicher Account-Übernahmeversuch)

- Rechteeskalation (Berater-Rolle erhöht, neuer Admin vergeben)

- Große oder wiederholte Exporte, besonders aus eingeschränkten Projekten

Export und Aufbewahrung

Bieten Sie Audit-Export in CSV/JSON mit Filtern (Datumsbereich, Actor, Projekt, Aktion) und definieren Sie Aufbewahrungsregeln pro Policy (z. B. Standard 90 Tage, für regulierte Teams länger). Dokumentieren Sie den Zugriff auf Audit-Exporte als privilegierte Aktion (und protokollieren Sie ihn). Für verwandte Controls siehe /security.

Zugriffsüberprüfungen und laufende Governance

Zugriff zu gewähren ist nur die halbe Miete. Das eigentliche Risiko wächst still: Berater beenden ein Projekt, wechseln Teams oder melden sich nicht mehr an — und ihre Konten funktionieren weiter. Laufende Governance sorgt dafür, dass „temporär" nicht permanent wird.

Review-Dashboards bauen, die Menschen wirklich nutzen

Erstellen Sie eine einfache Review-Ansicht für Sponsoren und Projektverantwortliche, die bei jeder Überprüfung dieselben Fragen beantwortet:

- Aktive Berater nach Projekt und Rolle

- Letzte Aktivität (und letzte sensitive Aktion, falls relevant)

- Ablaufdatum des Zugriffs und verbleibende Zeit

- Ausstehende Genehmigungen, Erneuerungen und Ausnahmen

Fokussieren Sie das Dashboard. Ein Reviewer sollte „behalten" oder „entfernen" sagen können, ohne fünf Seiten öffnen zu müssen.

Attestationen hinzufügen (Owner-Bestätigung)

Planen Sie Attestationen — monatlich für Hochrisiko-Systeme, vierteljährlich für weniger kritische — bei denen der Owner jeden Beraterzugang bestätigt. Machen Sie die Entscheidung explizit:

- Für definierten Zeitraum erneut genehmigen (z. B. 30/60/90 Tage)

- Rolle herabstufen (Prinzip der geringsten Rechte)

- Zugriff widerrufen

Um Arbeit zu sparen, setzen Sie Standard auf „läuft aus, wenn nicht bestätigt" statt „läuft ewig weiter". Verknüpfen Sie Attestationen mit Verantwortlichkeit, indem Sie festhalten, wer bestätigt hat, wann und für wie lange.

Inaktivitätsregeln nutzen, ohne Arbeit zu stören

Inaktivität ist ein starkes Signal. Implementieren Sie Regeln wie „suspendiere nach X Tagen ohne Login", aber fügen Sie einen Höflichkeitsschritt hinzu:

- Benachrichtigen Sie Sponsor/Owner vor Suspension oder Widerruf

- Bieten Sie eine Ein-Klick-„Verlängern"-Option mit neuem Ablaufdatum

- Widerrufen Sie automatisch, wenn keine Antwort erfolgt

Das verhindert stilles Risiko und vermeidet Überraschungs-Lockouts.

Ausnahmen nachverfolgen und zeitlich wieder prüfen

Einige Berater benötigen ungewöhnlichen Zugriff (zusätzliche Projekte, breitere Daten, längere Dauer). Behandeln Sie Ausnahmen als temporär: fordern Sie Grund, Enddatum und geplante Nachprüfung. Ihr Dashboard sollte Ausnahmen separat hervorheben, damit sie nie vergessen werden.

Wenn Sie einen praktischen nächsten Schritt brauchen, verlinken Sie Governance-Aufgaben aus Ihrem Admin-Bereich (z. B. /admin/access-reviews) und machen Sie diese Seite zur Default-Startseite für Sponsoren.

Offboarding: Widerruf, der wirklich greift

Offboarding externer Berater ist nicht nur „Konto deaktivieren". Wenn Sie nur die App-Rolle entfernen, aber Sessions, API-Keys, geteilte Ordner oder Secrets unangetastet bleiben, kann Zugriff lange nach dem Engagement bestehen bleiben. Eine gute Web-App behandelt Offboarding als wiederholbaren Prozess mit klaren Triggern, Automatisierung und Verifikation.

Klare Offboarding-Trigger definieren

Starten Sie damit, zu entscheiden, welche Ereignisse automatisch den Offboarding-Flow auslösen. Gängige Trigger:

- Vertragsenddatum (voraus geplant)

- Projektabschluss (ein Projekt wird als „geschlossen" markiert)

- Policy-Verstöße (Security-Vorfall, nicht bestandene Zugriffsüberprüfung, HR/Legal-Anfrage)

Ihr System sollte diese Trigger explizit und auditierbar machen. Z. B. ein Vertragsdatensatz mit Enddatum oder ein Projekt-Statuswechsel, der eine „Offboarding erforderlich"-Aufgabe erzeugt.

Automatisieren Sie den Widerruf, nicht nur „Berechtigungen entfernen"

Widerruf muss umfassend und schnell sein. Automatisieren Sie mindestens:

- Konto deaktivieren (oder als inaktiv markieren) in Ihrer App

- Alle Rollen/Gruppen entfernen, die Zugriff auf Projekte, Daten oder Admin-Funktionen gewähren

- Aktive Sessions und Tokens widerrufen (Web-Sessions, Refresh-Tokens, API-Tokens)

Wenn Sie SSO unterstützen, denken Sie daran, dass SSO-Beendigung allein möglicherweise bereits authentifizierte Sessions in Ihrer App nicht beendet. Sie benötigen serverseitige Session-Invalidierung, damit ein Berater nicht weiterarbeiten kann, nur weil der Browser noch auth ist.

Datenübergabe und Geheimnisse bereinigen

Offboarding ist auch ein Moment für Datenhygiene. Bauen Sie eine Checkliste, damit nichts in persönlichen Postfächern oder privaten Laufwerken hängen bleibt.

Typische Punkte:

- Deliverables und Arbeitsergebnisse: stellen Sie sicher, dass sie im Projektraum hochgeladen sind und Ownership an einen internen Nutzer übertragen wurde

- Credential-Rotation: rotieren Sie alle Zugangsdaten, die der Berater gekannt haben könnte (DB-Passwörter, API-Keys, Service-Accounts)

- Geteilte Secrets bereinigen: entfernen Sie sie aus Vault-Einträgen, geteilten Ordnern, Verteilerlisten und Chat-Kanälen

Wenn Ihr Portal Datei-Upload oder Ticketing enthält, erwägen Sie einen „Export Handover Package"-Schritt, der relevante Dokumente und Links für den internen Owner bündelt.

Abschluss mit einem finalen Audit-Eintrag verifizieren

Ein robuster Widerruf braucht Verifikation. Verlassen Sie sich nicht auf „sollte passen" — dokumentieren Sie, dass es passiert ist.

Nützliche Verifikationsschritte:

- Bestätigen, dass der Berater keine aktiven Rollen und keine Projektmitgliedschaften mehr hat

- Bestätigen, dass alle Sessions/Tokens widerrufen wurden und keine Tokens mehr gültig sind

- Einen finalen Offboarding-Audit-Event erstellen (wer es initiiert hat, wann es lief, was entfernt wurde, vorhandene Ausnahmen)

Dieser finale Audit-Eintrag ist das, was Sie bei Zugriffsprüfungen, Incident-Untersuchungen und Compliance-Checks verwenden. Er macht Offboarding zu einer verlässlichen Kontrolle.

Implementierungsplan: APIs, UI, Tests und Deployment

Klein starten, sicher iterieren

Bringe eine erste Version im kostenlosen Tarif zum Laufen und upgrade, wenn der Workflow sich bewährt hat.

Das ist der Bauplan, der Ihre Zugriffsrichtlinie in ein funktionierendes Produkt verwandelt: eine kleine Menge APIs, ein einfaches Admin-/Reviewer-UI und genug Tests und Deployment-Hygiene, damit Zugriff nicht stillschweigend ausfällt.

Wenn Sie schnell eine erste Version an Stakeholder bringen wollen, kann ein "vibe-coding"-Ansatz effektiv sein: beschreiben Sie Workflow, Rollen und Screens und iterieren Sie am laufenden System statt an Wireframes. Tools wie Koder.ai können Teams helfen, ein externes Nutzerportal (React-UI, Go-Backend, PostgreSQL) aus einer Chat-Spezifikation zu prototypen und Genehmigungen, Ablauf-Jobs und Audit-Views später mit Snapshots/Rollback und Source-Code-Export in eine formale SDLC-Phase zu überführen.

API-Oberfläche (langweilig und konsistent halten)

Entwerfen Sie Endpunkte um die bereits definierten Objekte (users, roles, projects, policies) und den Workflow (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...\u0026project=...(read-only; niemals Logs editieren)

Auf der UI-Seite peilen Sie drei Bildschirme an:

- Berater-Portal (was sie sehen können, Ablaufdatum, Zugriffsanfrage)

- Genehmiger-Posteingang

- Admin-Konsole (Rollen, Policies, Grants, Audit-Suche)

Sicherheitsgrundlagen überall implementieren

Validieren Sie Eingaben bei jedem Schreib-Endpoint, erzwingen Sie CSRF-Schutz für cookie-basierte Sessions und fügen Sie Rate-Limits für Login, Anfrageerstellung und Audit-Suche hinzu.

Falls Sie Datei-Uploads unterstützen (z. B. Statements of Work), verwenden Sie Allowlisted MIME-Typen, Virenscans, Größenlimits und speichern Dateien außerhalb des Webroots mit zufälligen Namen.

Testplan (Berechtigungsfehler sind Produktfehler)

Decken Sie ab:

- Berechtigungstests: „kann/kann nicht" nach Rolle, Projekt und Policy-Bedingungen

- Workflow-Tests: request → approve → grant erstellt → Benachrichtigungen

- Zeitbasierte Ablauf-Tests: Zugriff endet zur Ablaufzeit und „extend" erfordert Genehmigung

Deployment-Hinweise

Trennen Sie dev/staging/prod, verwalten Sie Secrets in einem Vault (nicht als Env-Files im Git) und verschlüsseln Sie Backups. Fügen Sie einen wiederkehrenden Job für Ablauf/Widerruf hinzu und alarmieren Sie, wenn er fehlschlägt.

Wenn Sie eine Checklisten-Begleitung wünschen, verlinken Sie Ihr Team zu /blog/access-review-checklist und halten Sie Preis-/Packaging-Details auf /pricing.

Abschluss-Checkliste: Woran Sie erkennen, dass es „gut" ist

Eine Beraterzugangs-Web-App erfüllt ihren Zweck, wenn sie jedes Mal dieselben Ergebnisse liefert:

- Jeder Berater hat eine eindeutige Identität, MFA und projektgebundenen Scope.

- Jede Zugriffsgewährung hat einen Owner, einen Genehmiger, eine Begründung und ein Enddatum.

- Ablauf und Widerruf sind automatisiert (inkl. Session/Token-Invalidierung).

- Ausnahmen sind sichtbar, zeitlich begrenzt und werden erneut geprüft.

- Logs sind konsistent genug, um Vorfälle ohne Rätselraten zu untersuchen.

Bauen Sie die kleinstmögliche Version, die diese Invarianten durchsetzt, und iterieren Sie dann an Komfortfunktionen (Dashboards, Bulk-Operationen, reichere Policies), ohne die Kernkontrollen zu schwächen.