Ziele, Umfang und Einwilligungsarten definieren

Bevor Sie Bildschirme entwerfen oder Code schreiben, klären Sie präzise, was Sie bauen — und was nicht. „Einwilligung“ und „Präferenzen“ klingen ähnlich, haben aber oft unterschiedliche rechtliche und operative Bedeutungen. Diese Definitionen früh richtig zu treffen verhindert verwirrende UX und fragile Integrationen später.

Einwilligung vs. Präferenzen (einfach erklärt)

Einwilligung ist eine Erlaubnis, die Sie später beweisen können müssen (wer hat zugestimmt, wozu, wann und wie). Beispiele: Zustimmung zu Marketing-E-Mails oder Tracking-Cookies.

Präferenzen sind Nutzerauswahlen, die die Erfahrung oder Häufigkeit steuern (wöchentlich vs. monatlich, gewünschte Themen). Diese sollten Sie zuverlässig speichern, sind aber normalerweise keine rechtliche Opt-in-Erklärung.

Umfang festlegen: Kanäle, Themen und Erhebungsstellen

Schreiben Sie auf, was Sie am ersten Tag verwalten werden:

- Kanäle: E-Mail, SMS, Push-Benachrichtigungen, In-App-Nachrichten, Telefonanrufe

- Themen: Produkt-Updates, Newsletter, Aktionen, Einladungen, Partnerangebote

- Erhebungsstellen: Registrierung, Checkout, Lead-Formulare, Kontoeinstellungen, In-App-Eingaben, Support-Interaktionen

Ein häufiger Fehler ist, Marketing-Einwilligungen mit transaktionalen Nachrichten (Belege, Passwort-Resets) zu vermischen. Trennen Sie diese in Definition, Datenmodell und UI.

Stakeholder und Verantwortlichkeiten identifizieren

Eine Consent-Management-Web-App berührt mehrere Teams:

- Marketing (Kampagnenregeln, Abo-Präferenzen)

- Produkt (In-App-Prompts, Preference-Center)

- Support (Änderungen, Fehlerbehebung)

- Legal/Compliance (Definitionen, Aufbewahrung, Nachweispflichten)

Benennen Sie einen klaren Entscheidungsinhaber und definieren Sie einen schlanken Prozess für Updates bei Regel-, Anbieter- oder Nachrichtenänderungen.

Erfolgsmessung festlegen

Wählen Sie einige messbare Outcomes, z. B. weniger Spam-Beschwerden, weniger versehentliche Abmeldungen, schnellere Bereitstellung von GDPR-Einwilligungsnachweisen, weniger Support-Tickets zu Abo-Präferenzen und kürzere Zeit bis zum Bereitstellen von Einwilligungsnachweisen.

Anforderungen auf Datenschutzregeln (GDPR/CCPA-Grundlagen) abbilden

Übersetzen Sie Datenschutzregeln in praktische Produktanforderungen. Dieser Abschnitt ist eine hohe Orientierungsgrundlage, kein Rechtsrat — nutzen Sie ihn zur Feature-Planung und prüfen Sie Details mit juristischer Beratung.

Was Ihre App unterstützen sollte (Minimum zur Compliance)

Auf funktionaler Ebene sollte eine Consent-Management-App in der Regel:

- Opt-in (z. B. Marketing-E-Mails, SMS, Cookies, wo erforderlich)

- Opt-out (z. B. „Do not sell/share my personal information“)

- Granulare Optionen (Kanäle, Themen, Frequenz)

- Nachweis (defensible Record, wer was wann zustimmte)

- Einfache Widerrufbarkeit (Widerruf sollte so einfach sein wie das Opt-in)

Wichtige regionale Unterschiede (vereinfacht)

- GDPR (EU/UK) legt Wert auf eine gültige „Rechtsgrundlage“. Für viele Marketing- und Cookie-Fälle bedeutet das klare, affirmative Einwilligung und die Möglichkeit zum Widerruf.\

- ePrivacy-Regelungen (landesspezifisch, oft an EU-Richtlinien angelehnt) betreffen häufig Cookies und ähnliche Tracking-Techniken und erfordern explizite Entscheidungen für nicht-essentielles Tracking.\

- CCPA/CPRA (Kalifornien) betont Opt-out-Rechte für „Verkauf/Weitergabe“ personenbezogener Daten, erweitert Schutz bei sensiblen Daten und verlangt stärkere Transparenz.

Was aufgezeichnet werden sollte: wer, was, wann, wie und warum

Ihre Einwilligungs-Records sollten erfassen:

- Wer: Nutzer-ID (und/oder E-Mail/Telefon), plus Account-/Mandanten-Kontext

- Was: Zweck(e) und Kanäle (z. B. „Produkt-Updates per E-Mail")

- Wann: Zeitstempel, Zeitzone und Wirksamkeitsdatum

- Wie: UI-Quelle (Preference-Center, Checkout), Methode (Checkbox, Double Opt-in) und angezeigte Notice-/Policy-Version

- Warum: Rechtsgrund/Purpose-Label und ggf. regionaler Flag (GDPR-Einwilligung vs. CCPA-Opt-out)

Aufbewahrung und Auditierbarkeit

Definieren Sie Datenaufbewahrungsrichtlinien für Einwilligungsdaten und das Audit-Log (häufig länger als Marketing-Daten). Bewahren Sie nur das Nötige, schützen Sie die Daten und dokumentieren Sie Aufbewahrungsfristen. Bei Unsicherheit setzen Sie eine „legal decision“-Platzhalter-Notiz und verlinken interne Richtdokumente oder /privacy, falls öffentlich.

Endgültige Policy-Entscheidungen — insbesondere was als „sale/share“ gilt, Cookie-Kategorisierung und Aufbewahrung — sollten mit Rechtsbeistand abgestimmt werden.

Datenmodell und Einwilligungs-Schema entwerfen

Eine Consent-Management-App lebt und stirbt mit ihrem Datenmodell. Wenn das Schema nicht die Frage „wer hat wozu wann und wie zugestimmt?“ beantworten kann, werden Sie bei Compliance, Support und Integrationen Probleme bekommen.

Kern-Entitäten

Beginnen Sie mit einigen klaren Bausteinen:

- Customer/Identity: die Person (oder das Konto), die Sie wiedererkennen

- Identifier: E-Mail, Telefon, interne Nutzer-ID, Geräte-ID — getrennt gespeichert, um Mehrfachidentitäten zu unterstützen

- Sie Daten verarbeiten (z. B. „Marketing-E-Mails“, „Bestellbenachrichtigungen“, „Analytics")

Diese Trennung hält Ihr Preference-Center flexibel und liefert zugleich saubere GDPR-Einwilligungs-Records und CCPA-Opt-out-Signale.

Versionierung: Welchen Text haben sie akzeptiert?

Speichern Sie die exakte Notice/Policy-Version, die zu jeder Entscheidung gehört:

notice_id und notice_version (oder ein Content-Hash)- Locale (EN/FR), wenn Sie lokalisierten Text anzeigen

- Die konkrete Checkbox-Beschriftung oder den angezeigten Hinweisauszug

So bleiben ältere Zustimmungen nachweisbar, wenn sich Formulierungen ändern.

Beweisfelder (Proof)

Für jedes Einwilligungsereignis erfassen Sie Beweise entsprechend Ihrem Risikoniveau:

- Zeitstempel (UTC) und ggf. Zeitzone

- Quelle (Web, iOS, Support-Agent) und Quellseite/-pfad

- User-Agent

- IP-Adresse nur, wenn Sie einen klaren Bedarf und eine Aufbewahrungsrichtlinie dafür haben

Identitäts-Merges und Widerrufskennzeichnung

Menschen melden sich öfter doppelt an. Modellieren Sie Merges, indem Sie mehrere Identifier mit einem Kunden verknüpfen und eine Merge-Historie führen.

Stellen Sie Widerrufe explizit dar:

status: granted / withdrawnwithdrawn_at und Grund (Nutzeraktion, Admin-Anfrage)- eigene Flags für withdraw consent und do not sell/share zur Unterstützung von CCPA-Opt-outs neben Abo-Präferenzen

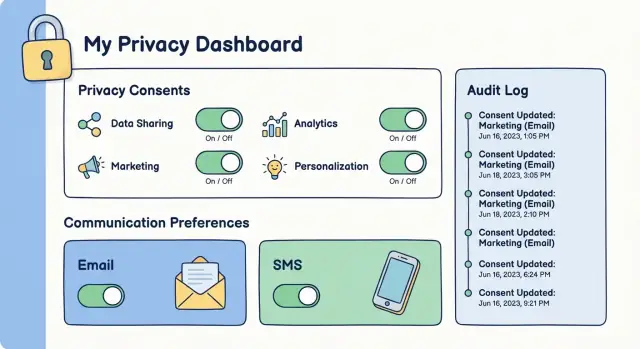

Preference-Center UX, die Nutzer verstehen

Ein Preference-Center funktioniert nur, wenn Menschen schnell die Frage beantworten können: „Was werden Sie mir schicken und wie ändere ich das?“ Streben Sie Klarheit statt Cleverness an und halten Sie Entscheidungen reversibel.

Richtige Einstiegspunkte wählen

Machen Sie das Preference-Center leicht auffindbar und konsistent:

- Eingebettetes Widget auf wichtigen Seiten (Checkout, Kontoeinstellungen)

- Gehostete Seite verlinkt in jeder E-Mail-Fußzeile und SMS-Help-Flow (z. B.

/preferences)

- In-App-Screen für eingeloggte Nutzer (Einstellungen → Benachrichtigungen / Datenschutz)

Verwenden Sie überall dieselbe Wortwahl und Struktur, damit Nutzer sich nicht fremd fühlen.

Nutzen Sie kurze Labels wie „Produkt-Updates“ oder „Tipps & Anleitungen“ und fügen Sie bei Bedarf eine Einzeiler-Beschreibung hinzu. Vermeiden Sie Juristendeutsch.

Verwenden Sie keine vorausgewählten Checkboxen, wenn Regulations- oder Plattformregeln eine affirmative Handlung verlangen. Wenn Sie mehrere Berechtigungen abfragen, trennen Sie sie deutlich (z. B. Marketing-E-Mails vs. SMS vs. Datenweitergabe an Partner).

Granulare Präferenzen plus einfache Ausgangsoption

Ermöglichen Sie Opt-ins nach Thema und, wo relevant, nach Kanal (E-Mail, SMS, Push). Bieten Sie zusätzlich ein einfaches globales Abmelden an, das immer sichtbar ist.

Ein gutes Pattern ist:

- „Von allen Marketing-Nachrichten abmelden“ (Ein-Klick-Aktion)

- Topic-Toggles (fein granular)

- Kanal-Toggles (wo anwendbar)

Absicht bestätigen (ohne Reibung zu erhöhen)

Bei E-Mail-Anmeldungen nutzen Sie Double Opt-in, wo nötig: Nachdem der Nutzer Präferenzen gesetzt hat, senden Sie eine Bestätigungs-E-Mail, die das Abo erst nach Klick aktiviert. Erklären Sie auf der Seite, was als nächstes passiert.

Barrierefreiheit von Anfang an berücksichtigen

Stellen Sie sicher, dass alles mit Tastaturbedienung funktioniert, klare Fokuszustände hat, ausreichenden Kontrast bietet und Labels für Screenreader aussagekräftig sind (z. B. Toggle-Label: „Wöchentliche Digest-E-Mails erhalten: Ein/Aus").

Backend-API für Consent und Präferenzen bauen

Ihre Backend-API ist die Quelle der Wahrheit dafür, wozu ein Kunde zugestimmt hat und was er erhalten möchte. Eine klare, vorhersagbare API erleichtert zudem das Anschließen von Preference-Center an E-Mail/SMS/CRM-Tools ohne widersprüchliche Zustände.

Kernendpunkte definieren

Halten Sie die Oberfläche klein und explizit. Ein typisches Set:

- Read preferences:

GET /api/preferences (oder GET /api/users/{id}/preferences für Admins)

- Update preferences:

PUT /api/preferences zum Ersetzen des aktuellen Sets (klarer als partielle Updates)

- Withdraw consent:

POST /api/consents/{type}/withdraw (separat vom Update, damit es nie aus Versehen passiert)

Benennen Sie jeden Consent-Typ klar (z. B. email_marketing, sms_marketing, data_sharing).

Updates idempotent machen (sicher wiederholbar)

Browser und Integrationen wiederholen Anfragen. Wenn ein Retry ein zweites „unsubscribe“-Ereignis erzeugt, wird Ihr Audit-Trail unübersichtlich. Unterstützen Sie Idempotenz über einen Idempotency-Key Header (oder ein request_id Feld) und speichern Sie das Ergebnis so, dass dieselbe Anfrage immer das gleiche Ergebnis liefert.

Eingaben und Zustände validieren

Verwerfen Sie alles, was Sie später nicht verteidigen möchten:

- Akzeptieren Sie nur bekannte Felder; ignorieren Sie nichts stillschweigend

- Erzwingen Sie erlaubte Werte (

granted, denied, withdrawn) und gültige Transitionen

- Vermeiden Sie versteckte Felder, die Bedeutung ändern (z. B. eine Checkbox, die gleichzeitig „Datenweitergabe“ toggelt)

Konsistente Fehler und Rate-Limiting

Geben Sie vorhersehbare Fehlerformen zurück (z. B. code, message, field_errors) und vermeiden Sie das Leaken sensibler Details. Ratenbegrenzen Sie sensible Endpunkte wie Consent-Widerruf und Account-Lookup, um Missbrauch zu reduzieren.

Dokumentation mit Beispielen

Veröffentlichen Sie ein internes API-Referenzdokument mit Copy-Paste-Beispielen für Frontend und Integrationen. Versionieren Sie die API (z. B. /api/v1/...), damit Änderungen bestehende Clients nicht kaputtmachen.

Sicherheit: Auth, Autorisierung und Datenschutz

Sicherheit ist Teil der Einwilligung: Wenn jemand ein Konto kapern oder Anfragen fälschen kann, kann er Präferenzen ohne Berechtigung ändern. Schützen Sie zuerst Identitäten und sperren Sie dann jede Aktion, die Einwilligungen ändert.

Nutzer authentifizieren ohne übermäßige Reibung

Wählen Sie einen Ansatz passend zu Publikum und Risiko:

- Session-Login (E-Mail + Passwort) mit starken Passwortregeln und optionaler MFA

- Magic Links für geringe Reibung (zeitlich begrenzt, einmal verwendbar, gerätebewusst)

- SSO/SAML/OIDC für B2B-Portale, wo Unternehmens-Identitätsprovider maßgeblich sind

Schützen Sie zusätzlich gegen Account-Übernahmen: Ratenbegrenzung bei Logins, Benachrichtigung bei sensiblen Änderungen und schrittweise Verifikation vor hochwirksamen Änderungen (z. B. globale Marketing-Opt-ins).

Autorisierung für jeden Endpoint durchsetzen

Behandeln Sie die UI als untrusted. Ihr Backend muss prüfen:

- Der Anfragende ist authentifiziert

- Der Anfragende darf auf diesen spezifischen Nutzer/Subject wirken (kein "edit by email"-Shortcut)

- Die Aktion entspricht den vorher definierten Consent-Regeln (wer darf was wann ändern)

Härten Sie Browser-Endpunkte mit CSRF-Schutz bei Cookie-Sessions, strikter CORS-Konfiguration (nur erlaubte Origins) und expliziten ID-Prüfungen gegen horizontale Eskalation.

Daten verschlüsseln und minimieren

Verschlüsseln Sie Daten in Transit (HTTPS) und at rest. Sammeln Sie nur die minimal nötigen Felder — oft können Sie Roh-Identifier vermeiden, indem Sie interne IDs oder gehashte Lookup-Keys verwenden. Setzen und erzwingen Sie Datenaufbewahrungsregeln für alte Logs und inaktive Konten.

Audit-Logging ist essenziell, aber schützen Sie Logs: speichern Sie keine vollständigen Session-Tokens, Magic-Link-Token oder unnötige persönliche Daten. Für öffentlich zugängliche Abo-Formulare fügen Sie CAPTCHA oder Throttling hinzu, um Bot-Anmeldungen und Manipulationen zu reduzieren.

Audit-Logs und Nachweis der Einwilligung implementieren

Audit-Logs sind Ihre Quittung dafür, dass eine Person Erlaubnis gegeben (oder widerrufen) hat. Sie sind auch das Mittel, um Beschwerden, behördliche Anfragen oder interne Untersuchungen zu erklären.

Was bei jeder Änderung aufgezeichnet werden sollte

Jede Einwilligungs- oder Präferenzänderung sollte ein append-only Audit-Event erzeugen, das festhält:

- Vorheriger und neuer Wert (z. B. marketing_email: true → false)

- Akteur-Typ und Identität: Nutzer, Admin, automatischer Sync, API-Key/Service-Account

- Zeitstempel (UTC) und Quelle (Preference-Center, Checkout, Webhook, Support-Tool)

- Kontext für den Nachweis: Policy/Version, Erfassungsmethode (Checkbox, Double Opt-in) und verwendeter Nutzer-Identifier

Diese Details ermöglichen es, die vollständige Historie zu rekonstruieren — nicht nur den aktuellen Zustand.

Audit vs. Operations-Logs trennen

Operations-Logs (Debug, Performance, Errors) rotieren schnell und lassen sich leicht filtern oder löschen. Audit-Logs sollten als Beweismittel behandelt werden:

- Separat von App-Logs speichern

- Append-only machen (keine Updates; nur neue Events)

- Integritätskontrollen hinzufügen (z. B. restriktive Write-Pfade, Aufbewahrungsregeln, optional Hashing/Chain-of-Custody)

Audits nutzbar machen: Suche und Export

Ein Audit-Trail hilft nur, wenn Sie ihn abrufen können. Bieten Sie durchsuchbare Ansichten nach Nutzer-ID, E-Mail, Ereignistyp, Datumsspanne und Akteur. Unterstützen Sie Exporte (CSV/JSON) für Untersuchungen — versehen Sie Exporte mit Wasserzeichen und Nachverfolgbarkeit.

Zugriff und Exporte einschränken

Audit-Daten enthalten oft Identifier und sensible Kontexte. Definieren Sie strenge Zugriffskontrollen:

- Nur genehmigte Rollen können Audit-Events einsehen oder Exporte anstoßen

- Admin-Views sollten ein Feld für den „Warum“-Zweck (Ticket/Referenz) verlangen

- Jede Export-Aktion muss als eigenes Audit-Event protokolliert werden (wer, Umfang, wann)

Gut umgesetzt verwandeln Audit-Logs Consent-Management von „wir glauben, wir haben richtig gehandelt“ in „hier ist der Beleg".

Integration mit E-Mail-, SMS- und CRM-Systemen

Ihre Consent-App funktioniert nur, wenn alle Downstream-Systeme (E-Mail, SMS, CRM, Support-Tools) die aktuellen Nutzerwünsche zuverlässig respektieren. Integration ist weniger „nur APIs verbinden“ als dafür sorgen, dass Präferenzen nicht mit der Zeit auseinanderdriften.

Behandeln Sie Präferenzänderungen als Events, die man replayen kann. Halten Sie die Nutzlast konsistent. Ein praktisches Minimum ist:

- Wer (Kunden-/User-ID, plus E-Mail/Telefon wenn relevant)

- Thema (z. B. Product Updates, Billing, Promotions)

- Kanal (E-Mail, SMS, Telefon)

- Aktion (opt-in, opt-out, unsubscribe-all)

- Rechtsgrund (z. B. consent, legitimate interest)

Dieses Schema hilft beim Nachweis der Einwilligung und hält Integrationen einfach.

Sync-Regeln: Messaging dem aktuellen Consent folgen lassen

Wenn ein Nutzer Präferenzen ändert, pushen Sie die Änderung sofort an Ihre E-Mail-/SMS-Provider und CRM. Für Provider, die Ihre Taxonomie nicht exakt unterstützen, mappen Sie interne Themen auf deren Listen-/Segmentmodell und dokumentieren die Zuordnung.

Bestimmen Sie, welches System die Quelle der Wahrheit ist — typischerweise Ihre Consent-API, während ESPs und CRMs Caches darstellen.

Edge-Cases, die Vertrauen zerstören können

Betriebliche Details sind wichtig:

- Bounces und gesperrte Kontakte: Wenn eine E-Mail hard-bounced oder auf einer Suppression-Liste steht, zeigen Sie den Suppression-Status im UI, damit Teams nicht versehentlich re-subscribe

- Blockierte/ungültige Nummern: SMS-Provider markieren Nummern als unzustellbar; versuchen Sie nicht weiter zu senden, auch wenn Consent vorhanden ist

- Provider-level global unsubscribes: Behandeln Sie diese als höher priorisiert als Kampagnen-Einstellungen

Drift mit einem geplanten Job abgleichen

Auch mit Webhooks driften Systeme (fehlgeschlagene Requests, manuelle Edits, Ausfälle). Führen Sie einen täglichen Reconciliation-Job aus, der Ihre Consent-Records mit Provider-Zuständen vergleicht und Abweichungen behebt — schreiben Sie dabei Audit-Einträge für automatisierte Korrekturen.

Umgang mit Nutzeranfragen: Zugriff, Löschung und Korrekturen

Ihre Consent-App ist erst fertig, wenn sie reale Kundenanfragen sicher bearbeiten kann: „Zeigen Sie mir, was Sie haben“, „Löschen Sie mich“ und „Korrigieren Sie das“. Das sind Kernanforderungen unter GDPR (Access/Rectification/Erasure) und entsprechen CCPA-ähnlichen Rechten.

Recht auf Auskunft: Consent-Historie exportieren

Bieten Sie einen Self-Serve-Export, der leicht verständlich ist und Support bei Bedarf unterstützt.

Der Export sollte enthalten:

- Eine Zeitleiste der Consent-Ereignisse (Opt-in, Opt-out, Präferenzänderungen)

- Was der Nutzer akzeptiert hat (Zweck + Kanal, z. B. Marketing-E-Mail)

- Wann, wo und wie: Zeitstempel, Quelle (Webformular, Preference-Center, Support) und Nachweissignale (z. B. Double Opt-in-Bestätigung)

Nutzen Sie portable Formate (CSV/JSON) und einen klaren Dateinamen wie „Consent history export".

Löschung und Anonymisierung — ohne erlaubte Beweise zu verlieren

Bei Löschanfragen müssen Sie oft begrenzte Aufzeichnungen für rechtliche Zwecke oder zur Kontaktvermeidung behalten. Implementieren Sie zwei Wege:

- Hard delete für Daten ohne Aufbewahrungspflicht

- Anonymisierung/Pseudonymisierung für erlaubte Consent-Beweise (z. B. Identifier durch Einweg-Hashes ersetzen, Zeitstempel und Policy-Version behalten)

Kombinieren Sie das mit Aufbewahrungsregeln, damit Beweise nicht ewig liegen bleiben.

Korrekturen und Support-Workflows (mit Freigaben)

Bauen Sie Admin-Tools für Support-Tickets: Suche nach Nutzer, Ansicht aktueller Präferenzen und Änderungseinreichung. Erfordern Sie eine klare Identitätsverifikation (E-Mail-Challenge, bestehende Session oder dokumentierte manuelle Verifikation) vor Export, Löschung oder Edit.

Hochrisikobehaftete Aktionen sollten einen Genehmigungsworkflow nutzen (Vier-Augen-Prinzip oder rollenbasierte Freigabe). Protokollieren Sie jede Änderung und Freigabe im Audit-Trail, damit Sie „wer hat was wann und warum“ beantworten können.

End-to-End Tests des Consent-Flows

Testing einer Consent-App ist mehr als „bewegt sich der Toggle?“ — es geht darum zu beweisen, dass jede Downstream-Aktion (E-Mail, SMS, Exporte, Audience-Syncs) die aktuelle Nutzerwahl respektiert, auch unter Last und in Randfällen.

Tests für Regeln, die nie fehlschlagen dürfen

Beginnen Sie mit automatisierten Tests für die risikoreichsten Regeln — besonders alles, was unerwünschte Kontaktaufnahme auslösen könnte:

- Opt-out muss überall blockieren (Marketing-E-Mail, SMS, Push und Retry-Jobs)

- „Transactional“ vs. „Marketing“ muss genau der Policy entsprechen

- Double Opt-in muss die Bestätigung verlangen, bevor ein Abo aktiviert wird

Ein hilfreiches Pattern: Testen Sie „gegeben Consent-Status X, ist System-Aktion Y erlaubt/gebremst“, wobei dieselbe Entscheidungslogik verwendet wird, die Ihre Sending-Services aufrufen.

Nebenläufigkeit und Reihenfolge testen

Consent-Änderungen passieren zu ungünstigen Zeitpunkten: zwei Tabs, zweimal Klick, ein Webhook während ein Agent ändert.

- Testen Sie Nebenläufigkeit: zwei gleichzeitige Updates dürfen den Zustand nicht beschädigen

- Verifizieren Sie „last write wins“ (oder die gewählte Regel) konsistent und auditierbar

- Achten Sie darauf, dass Metadaten wie Zeitstempel, Quelle, Region oder Policy-Version bei Kollisionen nicht verloren gehen

UI-Tests für reales Nutzerverhalten

Im Preference-Center passieren die meisten Fehler:

- UI-Tests für Toggles, Bestätigungen und Fehlermeldungen

- Bestätigen Sie klare Erfolgsmeldungen und dass die Seite nach Reload den gespeicherten Zustand anzeigt

- Testen Sie Accessibility-Grundlagen (Tastaturbedienung, Fokus, lesbare Labels)

Sicherheits- und regionale Szenario-Checks

Consent-Daten sind sensibel und oft an Identität gebunden:

- Führen Sie Security-Checks (Dependency-Scanning, grundlegende Pen-Tests) durch

- Testen Sie regionale Szenarien (unterschiedliche Defaults, Formulierungen, erforderliche Hinweise), inklusive Verhalten bei Länder-/Regionswechsel

End-to-End-Tests sollten zumindest ein vollständiges Journey-Skript enthalten: anmelden → bestätigen (falls erforderlich) → Präferenzen ändern → verifizieren, dass Sends blockiert/erlaubt werden → Consent-Nachweis exportieren.

Deployment, Monitoring und Betriebsstabilität

Eine Consent-App ist kein „set and forget“. Menschen verlassen sich darauf, dass ihre Entscheidungen korrekt reflektiert werden. Zuverlässigkeit ist vor allem betrieblich: wie Sie deployen, Fehler beobachten und wiederherstellen.

Getrennte Umgebungen (und Daten schützen)

Nutzen Sie klare Trennung zwischen dev, staging und production. Staging sollte production-ähnlich sein (gleiche Integrationen, gleiche Konfiguration), aber vermeiden Sie das Kopieren echter personenbezogener Daten. Für realistische Tests nutzen Sie synthetische Nutzer und anonymisierte Identifier.

Migrationen als Hochrisiko-Events behandeln

Consent-Historie ist ein Rechtsdokument — planen Sie DB-Migrationen sorgfältig. Vermeiden Sie destruktive Änderungen, die historische Reihen umschreiben oder zusammenfassen. Bevorzugen Sie additive Migrationen (neue Spalten/Tabellen) und Backfills, die das ursprüngliche Event-Trail erhalten.

Vor dem Rollout einer Migration prüfen Sie:

- alte Consent-Records validieren weiterhin

- Zeitstempel und Quellen (Webform, API, Import) bleiben intakt

- Roll-forward-Skripte interpretieren historische Werte nicht neu

Auf das Wesentliche überwachen (insb. Sync-Fehler)

Monitoring & Alerts für:

- fehlgeschlagene Syncs zu E-Mail/SMS/CRM (Queue-Backlogs, Retries)

- API-Error-Raten und Latenzspitzen auf Consent-Endpunkten

- ungewöhnliche Einbrüche bei erfassten Consent-Events (kann auf defektes Formular hindeuten)

Machen Sie Alerts actionabel: Integration-Name, Fehlercode und eine Beispiel-Request-ID für schnelle Fehlersuche.

Rollback-Plan, der Nutzerentscheidungen schützt

Haben Sie eine Rollback-Strategie für Releases, die Defaults umdrehen, das Preference-Center brechen oder Opt-outs falsch handhaben. Gängige Muster: Feature-Flags, Blue/Green-Deploys und schnelle „Writes deaktivieren“-Schalter, die Updates stoppen, während Reads weiter funktionieren.

Bei schnellem Iterieren sind Snapshots und Rollback-Funktionen nützlich. Beispiel: Auf Koder.ai können Sie ein React-Preference-Center und ein Go + PostgreSQL Consent-API prototypisch aufbauen und bei Bedarf sicher zurückrollen.

Runbook pflegen und aktuell halten

Pflegen Sie schlanke Dokumentation: Release-Schritte, Alert-Bedeutungen, On-Call-Kontakte und Incident-Checklisten. Ein kurzes Runbook verwandelt einen stressigen Ausfall in ein vorhersehbares Verfahren und hilft, zu belegen, dass Sie schnell und konsistent reagiert haben.

Häufige Fallstricke und wie man sie vermeidet

Auch gut gebaute Systeme scheitern an Details. Diese Fallstricke treten oft spät auf (bei Legal-Review oder nach Kundenbeschwerden). Planen Sie dagegen.

1) Versteckte Kopplung zwischen Systemen

Ein typischer Fehler ist, dass Downstream-Tools stillschweigend Zustände überschreiben — z. B. setzt Ihr ESP Nutzer nach einem Import wieder auf „subscribed“ oder ein CRM-Workflow ändert Consent-Felder ohne Kontext.

Vermeiden: Machen Sie Ihre App zur Quelle der Wahrheit und behandeln Sie Integrationen als Listener. Bevorzugen Sie Event-basierte Updates (append-only) statt periodischer Syncs, die Zustand überschreiben. Regeln festlegen: wer darf was von welchem System ändern.

2) Übermäßige Datensammlung (insb. IP/Device)

Alles zu loggen „für den Fall“ erhöht Compliance-Aufwand und Risiko. Konzentrieren Sie GDPR-Einwilligungs-Records auf das Nötige: Identifier, Zweck, Zeitstempel, Policy-Version, Kanal und Aktion. Wenn Sie IP/Device speichern, dokumentieren Sie den Grund, begrenzen die Aufbewahrung und beschränken Zugriffe.

3) Defaults und Dark Patterns

Vorangekreuzte Boxen, verwirrende Toggles, gebündelte Zwecke oder schwer auffindbare Opt-outs können Einwilligungen ungültig machen und Vertrauen zerstören.

Verwenden Sie klare Labels, neutrale Gestaltung und sichere Defaults. Opt-out sollte so einfach sein wie Opt-in. Wenn Sie Double Opt-in nutzen, stellen Sie sicher, dass der Bestätigungsschritt mit denselben Zwecken und Policy-Text gekoppelt ist.

4) Policy-Text ändert sich ohne Re-Consent

Wenn Text, Zweckbeschreibung oder Vendor-Liste sich ändert, müssen Sie wissen, wem welche Version gezeigt wurde. Fehlt Versionierung, fehlt der Nachweis.

Speichern Sie Policy-/Version-Referenzen mit jedem Einwilligungs-Event. Bei materiellen Änderungen triggern Sie Re-Consent und bewahren die alten Nachweise unverändert auf.

5) Build vs. Buy nicht früh genug entscheiden

Selbst bauen gibt Kontrolle, erfordert aber langfristigen Betrieb (Audits, Edge-Cases, Anbieterwechsel). Kaufen kann Zeit sparen, limitiert aber die Anpassbarkeit.

Bei Bewertung: Kartieren Sie Anforderungen zuerst, vergleichen Sie Total Cost und Betriebsaufwand. Wenn Sie schnell starten, aber Code-Besitz behalten möchten, können Plattformen helfen, einen funktionierenden Preference-Center-Prototyp (React), Backend-Services (Go) und eine PostgreSQL-Schema mit Audit-Events zu erstellen — und den Source bei Bedarf zu exportieren.

Wenn Sie einen schnelleren Weg suchen, sehen Sie /pricing.