Was „zentralisierte Metriken“ bedeutet (und warum das wichtig ist)

Zentralisierte Metriken bedeuten, dass Ihr Unternehmen einen gemeinsamen Ort hat, an dem Geschäftsmetriken definiert, verantwortet und erläutert werden – sodass alle nach dem gleichen Playbook arbeiten. In der Praxis ist das ein Metrikkatalog (ein KPI‑Lexikon), in dem jede Metrik eine einzige genehmigte Definition, einen verantwortlichen Owner und klare Hinweise zur Nutzung hat.

Das Problem: „gleiche Metrik, unterschiedliche Antworten“

Ohne zentrale Definition erstellen Teams naturgemäß eigene Varianten derselben KPI. „Aktive Nutzer“ kann in Product „eingeloggt“, in Analytics „hat irgendein Event ausgelöst“ und in Finance „zahlende Abonnenten, die ein Feature genutzt haben“ bedeuten.

Jede Version kann für sich sinnvoll sein – aber wenn ein Dashboard, ein Quartals‑Business‑Review und ein Abrechnungsbericht unterschiedliche Zahlen liefern, schwindet das Vertrauen schnell.

Dazu kommen versteckte Kosten: doppelte Arbeit, lange Slack‑Threads zur Zahlensynchronisation, Last‑Minute‑Änderungen vor Vorstands‑Reviews und ein wachsender Berg an Tribal Knowledge, der bricht, wenn Personen Rollen wechseln.

Das Ziel: eine Quelle der Wahrheit für Definitionen und Ownership

Eine zentrale Metrik‑App schafft eine einzige Quelle der Wahrheit für:

- Metrikdefinitionen (Formel, Ein-/Ausschlussregeln, Zeitfenster)

- Metrikverantwortung (wer pflegt sie und wer genehmigt Änderungen)

- Nutzungskontext (wo sie verwendet werden sollte und wo nicht)

Es geht nicht darum, für jede Frage eine einzige Zahl zu erzwingen – sondern darum, Unterschiede explizit, bewusst und auffindbar zu machen.

Wer profitiert (und wie)

- Analytics‑Teams müssen Metriken nicht neu erfinden und können konsistente KPI‑Definitionen durchsetzen.

- Produkt‑Teams liefern schneller mit weniger Debatten bei Experiment‑Readouts.

- Finance und Ops erhalten stabile Reports für Forecasting und Planung.

- Führung bekommt verlässliche, vergleichbare KPIs über Teams hinweg.

Erfolgskriterien

Sie wissen, dass Governance funktioniert, wenn es weniger Streit um Metriken gibt, Reporting‑Zyklen schneller sind, weniger „Welche Definition hast du verwendet?“-Nachfragen auftauchen und KPIs in Dashboards und Meetings konsistent sind – auch bei wachsendem Unternehmen.

Umfang und Datenmodell: Was Ihre App speichern muss

Bevor Sie Bildschirme oder Workflows entwerfen, entscheiden Sie, wofür die App verantwortlich ist. Eine zentrale Metrik‑App scheitert, wenn Definitionen in Kommentaren, Tabellen oder Köpfen leben. Ihr Datenmodell sollte jede Metrik erklärbar, durchsuchbar und sicher änderbar machen.

Kernobjekte (der minimale Katalog)

Die meisten Teams decken die meisten Use‑Cases mit diesen Objekten ab:

- Metrik: die KPI selbst (z. B. „Monthly Active Users“).

- Dimension: wie die Metrik aufgeschnitten wird (z. B. Land, Tarif, Gerät).

- Quelle: woher die Daten stammen (Warehouse‑Tabelle, Event‑Stream, CRM).

- Owner: verantwortliche Person oder Team (oft mit Verknüpfung zur Verzeichnis‑User/Group).

- Dashboard/Bericht: wo die Metrik konsumiert wird (BI‑Asset, Notebook, Slide‑Deck).

- Tag: leichte Klassifikation (z. B. Growth, Finance, North Star, OKR 2026).

Diese Objekte lassen den Katalog vollständig wirken: Nutzer können von einer Metrik zu ihren Slices, der Herkunft, dem Steward und den Einsatzorten springen.

Pflichtfelder für einen Metrik‑Eintrag

Eine Metrikseite sollte beantworten: Was ist das? Wie wird es berechnet? Wann sollte ich es verwenden?

Fügen Sie Felder wie diese hinzu:

- Name (lesbar) und Kurzbeschreibung.

- Geschäftliche Definition (Alltagssprache).

- Formel / Logik (SQL‑Snippet, Pseudocode oder Berechnungsschritte).

- Grain (was ein einzelner Wert repräsentiert: user‑day, order, account‑month).

- Standardfilter und erlaubte Filter (was ist ein‑/ausgeschlossen, bekannte Caveats).

- Einheit (Count, %, $, Minuten) und Aggregation (Sum, Avg, Distinct Count).

- Beispiele (reale Interpretationen und häufige Fragestellungen).

Governance‑Felder (damit Änderungen kontrolliert sind)

Planen Sie Governance‑Felder bereits auf Datenmodell‑Ebene:

- Status: draft / approved / deprecated.

- Wirksamkeitsdaten: wann eine Definition gültig ist/war.

- Approver: Nutzer/Gruppe, die für die Freigabe erforderlich sind.

- Deprecation‑Grund und Ersatzmetrik (falls zutreffend).

Beziehungen, die Sie explizit modellieren sollten

Gute Kataloge sind navigierbar:

- Eine Metrik hängt von Quellen ab (Tabellen, Events, Pipelines) und kann bestimmte Dimensionen nutzen.

- Ein Dashboard/Bericht nutzt Metriken (Many‑to‑Many), optional mit Flag für „primäre Metrik“.

- Owner beziehen sich sowohl auf Metriken als auch auf Quellen (wer repariert die Pipeline vs. wer besitzt die KPI‑Bedeutung).

Wenn Sie diese Objekte und Beziehungen richtig abbilden, wird das spätere UX (Katalogdurchsicht, Metrikseiten, Templates) einfach – und Definitionen bleiben konsistent, während das Unternehmen wächst.

Rollen, Verantwortlichkeiten und Metrik‑Ownership

Eine zentrale Metrik‑App funktioniert nur, wenn jede Metrik eine klare „Erwachsene im Raum“ hat. Ownership beantwortet schnell Fragen: Wer garantiert, dass diese Definition korrekt ist? Wer genehmigt Änderungen? Wer informiert alle über Änderungen?

Kernrollen in der App

Metrik‑Owner

Die verantwortliche Person für Bedeutung und Nutzung einer Metrik. Owner müssen nicht zwingend SQL schreiben, brauchen aber Autorität und Kontext.

Steward / Reviewer

Ein Qualitätstor, das prüft, ob Definitionen Standards folgen (Namensgebung, Einheiten, Segmentierungsregeln, erlaubte Filter) und ob die Metrik mit bestehenden Metriken übereinstimmt.

Contributor

Jeder, der eine neue Metrik vorschlagen oder Änderungen anregen kann (Product Ops, Analytics, Finance, Growth etc.). Contributor treiben Ideen voran, liefern aber keine finalen Änderungen allein.

Consumer

Die Mehrheit der Nutzer: Personen, die Metriken lesen, suchen und in Dashboards, Dokumenten und Planungen referenzieren.

Admin

Verwaltet das System selbst: Berechtigungen, Rollenzuweisung, Templates und risikoreiche Aktionen wie erzwungene Owner‑Transfers.

Verantwortlichkeiten des Owners (was „Besitz“ tatsächlich bedeutet)

Owner sind verantwortlich für:

- Definitionstreue: geschäftliche Bedeutung, Ein‑/Ausschlussregeln, Einheiten und Granularität (z. B. user‑day vs. account‑month).

- Änderungsfreigaben: Review von Requests, Abschätzung der Auswirkungen, Zustimmung oder Ablehnung.

- Kommunikation: Sicherstellen, dass betroffene Teams über Updates informiert werden (Release‑Note, Kommentarthread oder Benachrichtigung).

- Lifecycle‑Hygiene: Metriken deprekieren, wenn sie überholt sind, und auf Ersatz verweisen.

RACI‑ähnliche Workflow‑Erwartungen

Setzen Sie die Erwartungen direkt in der UI, damit niemand raten muss:

- Vorschlagen (Contributor): erstellt einen Entwurf oder Change‑Request mit Begründung und Beispielen.

- Review (Steward/Reviewer): prüft Standards, Duplikate, Namenskonventionen und Verständlichkeit.

- Genehmigen (Owner): trifft die finale Entscheidung; verantwortlich für Folgeauswirkungen.

- Archivieren/Deprecate (Owner + Admin zur Durchsetzung): Owner initiiert; Admin kann nötigenfalls durchsetzen.

Eskalation, wenn Ownership fehlt oder strittig ist

Machen Sie „unowned metric“ zu einem ersten Zustand. Ein pragmatischer Pfad:

- Auto‑Vorschlag der Owner (basierend auf Domain‑Tags oder dem Ersteller der Metrik).

- Zeitlich begrenzte Zuweisung: wenn unbelegt für X Tage, Benachrichtigung an relevanten Team‑Lead.

- Streitbeilegung: Steward vermittelt; wenn ungelöst, Eskalation an einen Daten‑Governance‑Lead oder Abteilungsleiter.

Diese Struktur verhindert Geistermetriken und hält Definitionen stabil, wenn Teams wechseln.

Governance‑Workflow: Draft, Review, Approve, Deprecate

Eine zentrale Metrik‑App funktioniert, wenn klar ist, wer eine Metrik ändern darf, wie Änderungen bewertet werden und was „approved“ tatsächlich garantiert. Ein einfaches, verlässliches Modell ist ein statusgesteuerter Workflow mit expliziten Berechtigungen und einer sichtbaren Historie.

Status: was jeder Status erlaubt

Draft → Review → Approved → Deprecated sollten mehr als Labels sein – jeder Status sollte das Verhalten steuern:

- Draft: Jeder mit Autorenrechten kann erstellen oder bearbeiten. Draft‑Metriken können unvollständig sein, aber die App sollte Grundvalidierungen durchführen (Name, Owner, Datenquelle).

- Review: Edits sind eingeschränkt (oder erfordern einen neuen Change‑Request). Reviewer können kommentieren, Änderungen verlangen und Checks ausführen. Die Metrik ist für Stakeholder sichtbar, aber als nicht autoritativ markiert.

- Approved: Definition und Query‑Logik sind gesperrt (oder Änderungen erfordern formelle Requests). Approved‑Metriken sind für Integrationen (BI‑Sync, API‑Zugriff) verfügbar und gelten als Quelle der Wahrheit.

- Deprecated: Schreibgeschützt, deutlich markiert und von Templates bzw. Empfehlungen ausgeschlossen. Zeigen Sie einen Ersatzlink und einen Deprecation‑Grund an.

Vorschlagsfluss: Create / Change Request mit Begründung

Behandeln Sie neue Metriken und Änderungen als Vorschläge. Ein Proposal sollte erfassen:

- Was sich ändert (Definitionstext, Filter, Grain, SQL/Logik, Owner, Schwellen)

- Warum (Begründung)

- Wer betroffen ist (Teams, Dashboards, Alerts)

- Wann es wirksam werden soll (optional mit Wirksamkeitsdatum)

Review‑Checklist, um „fast‑gleich“ KPIs zu vermeiden

Eine konsistente Checkliste hält Reviews schnell und fair:

- Klarheit der Definition und geschäftliche Intention

- Filter und Inklusions-/Ausschlussregeln (inkl. Zeitfenster)

- Granularität (pro User, pro Order, pro Tag) und Aggregationsverhalten

- Edge‑Cases (Refunds, Stornos, fehlende IDs, verspätete Daten)

- Namenskonventionen und Konsistenz mit bestehenden Metriken

Auditierbarkeit: wer hat was wann genehmigt

Jede Status‑Transition sollte protokolliert werden: Vorschlagender, Reviewer, Genehmiger, Zeitstempel und ein Diff der Änderung. Diese Historie erlaubt es zuverlässig zu beantworten: „Wann hat sich diese KPI geändert und warum?“ Sie macht auch Rollbacks sicherer, wenn eine Definition Überraschungen verursacht.

App‑UX: Katalog, Metrikseiten und Templates

Pilotprojekt für zentrale Metriken schnell starten

Beginne mit dem kostenlosen Tarif und validiere deinen Workflow mit einer Pilot-Domain wie Revenue oder Growth.

Ihre App lebt oder stirbt daran, ob jemand in unter einer Minute beantworten kann: „Ist diese Metrik echt, aktuell und wer besitzt sie?“ Das UX sollte eher an einen gut organisierten Produktkatalog als an ein reines Datentool erinnern.

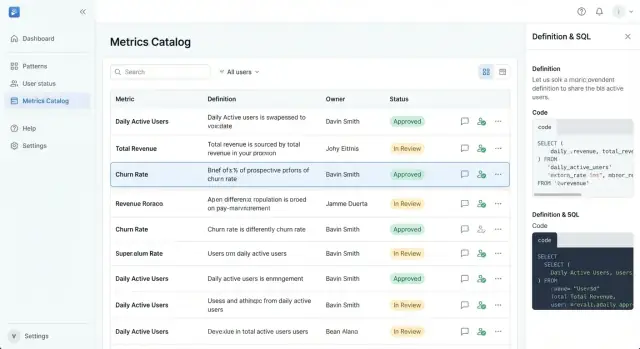

Katalog: browsen, suchen, filtern

Starten Sie mit einer Katalog‑Startseite, die schnelles Scannen und sichere Auswahl erlaubt.

Machen Sie die Hauptnavigation meinungsstark:

- Nach Domain/Team browsen (z. B. Growth, Finance, Support)

- Suche mit fehlertoleranter Übereinstimmung (Aliases, Abkürzungen)

- Filter, die Governance widerspiegeln: Tag, Status (Draft/Approved/Deprecated), Owner, Datenquelle

Jede Metrik‑Karte/Zeile sollte die minimale Entscheidungsmenge zeigen: Name, Kurzdefinition, Status‑Badge, Owner und letztes Aktualisierungsdatum. So müssen Nutzer nicht mehrere Seiten öffnen, nur um zu prüfen, ob eine Metrik nutzbar ist.

Metrik‑Detailseite: alles, was Sie brauchen, nichts Überflüssiges

Eine Metrikseite sollte von oben nach unten wie ein Spec‑Sheet lesbar sein:

- Alltagssprachliche Definition (ein Abschnitt) plus Warum das wichtig ist

- Owner und Backup‑Owner mit einem klaren „Frage stellen“-Button

- Geschäftsregeln (was ist inbegriffen/ausgeschlossen), Granularität und Aktualisierungsfrequenz

- Beispiel‑Query (optional) und Link zum kanonischen Datensatz

- Nutzung: Dashboards, Berichte und Teams, die darauf zugreifen

- Änderungshistorie: was sich geändert hat, wann und warum

Technische Inhalte einklappbar machen („SQL / Berechnungsdetails anzeigen“), damit nicht‑technische Nutzer nicht gezwungen sind, diese zu lesen.

Templates, die gute Definitionen leiten

Templates reduzieren Inkonsistenzen. Nutzen Sie Pflichtfelder (Name, Definition, Owner, Status, Domain, Zähler/Nenner oder Formel) und bieten Sie vorgeschlagene Formulierungen wie „Count of…“ oder „Percentage of…“. Vorbefüllte Beispiele verhindern leere, vage Einträge.

UX für nicht‑technische Nutzer

Schreiben Sie klar: vermeiden Sie Akronyme in Titeln, unterstützen Sie Synonyme („Active Users“ vs. „DAU“) und zeigen Sie Tooltips für unvermeidbares Fachvokabular. Kombinieren Sie jede Metrik mit einem menschlichen Owner — Menschen vertrauen eher anderen Menschen als Tabellen.

Zugriffskontrolle: Auth, Berechtigungen und Admin‑Kontrollen

Wenn die Metrik‑App dort ist, wo Definitionen offiziell werden, darf Zugriffskontrolle kein Afterthought sein. Sie schützen nicht nur Daten — Sie schützen Entscheidungen: was als Revenue zählt, wer es ändern darf und wann.

Authentifizierung: wählen Sie, was zur Organisation passt

Starten Sie mit einem klaren Login‑Ansatz und halten Sie ihn konsistent:

- SSO/OAuth (empfohlen für größere Teams): funktioniert mit Google / Microsoft / Okta, sodass Mitarbeiter vorhandene Accounts nutzen und Offboarding automatisch erfolgt.

- E‑Mail + Passwort: geeignet für kleinere Firmen oder gemischte externe Nutzer, aber ergänzen Sie Basisfunktionen wie E‑Mail‑Verifikation und Reset‑Flows.

Welche Methode auch immer: Identität sollte stabil sein; Nutzer brauchen eine eindeutige ID, auch wenn sich ihre E‑Mail ändert.

Autorisierung: RBAC plus Ownership

Nutzen Sie Role‑Based Access Control (RBAC) für breite Rechte und ergänzen Sie resource‑level ownership für Präzision.

Ein einfaches Modell:

- Viewer: nur Lesezugriff auf den Katalog

- Editor: Entwürfe erstellen, Änderungen vorschlagen

- Approver (Steward): genehmigt Definitionen in zugewiesenen Domains

- Admin: verwaltet Org‑Einstellungen, Rollen, Domains und Policies

Schichten Sie Ownership‑Regeln wie „Nur der Metrik‑Owner (oder Domain‑Approver) kann die genehmigte Definition editieren.“ Das verhindert Schnellschüsse und ermöglicht dennoch Zusammenarbeit.

Schützen Sie kritische Aktionen mit zusätzlicher Reibung

Einige Aktionen sollten stärkere Prüfungen erfordern, weil sie Vertrauen verändern:

- Genehmigungen und Publikationen (wer macht eine Metrik offiziell)

- Deprecations und Löschungen (um Dashboards nicht zu zerstören)

- Änderungen von Berechtigungen und Ownership (Verhinderung von Privilegieneskalation)

Praktische Schutzmaßnahmen: Bestätigungsdialoge mit klarer Auswirkungen, Pflichtfelder für Änderungsgründe und (bei sensiblen Aktionen) Re‑Authentifizierung oder Admin‑Genehmigung.

Admin‑Kontrollen: wo Governance handhabbar wird

Fügen Sie einen Admin‑Bereich hinzu, der echte Operationen unterstützt:

- Teams und Domains (z. B. Sales, Finance, Product)

- Rollenzuweisung und Ownership‑Transfers

- Policy‑Einstellungen (Namensregeln, Pflichtfelder, Genehmigungsanforderungen)

Selbst wenn der erste Release klein ist, verhindert ein frühzeitiges Design dieser Controls später wilde Ausnahmen — und macht Governance vorhersehbar statt politisch.

Versionierung, Historie und sichere Änderungen

Wenn sich eine Metrik ändert, verbreitet sich Verwirrung schneller als das Update. Behandeln Sie jede Definition wie ein Produkt‑Release: versioniert, prüfbar und (zumindest konzeptionell) leicht zurücksetzbar, falls etwas schiefgeht.

Versionieren Sie jede relevante Änderung

Erstellen Sie eine neue Version, wann immer etwas passiert, das die Interpretation beeinflussen könnte — Definionstext, Berechnungslogik, Ein-/Ausschlüsse, Ownership, Schwellen oder sogar der Anzeigename. „Kleiner Edit“ und „großer Edit“ können unterschieden werden, aber beide müssen versioniert werden, damit klar ist: Welche Definition galt zu einer bestimmten Entscheidung?

Praktische Regel: Wenn ein Stakeholder fragen könnte „Hat sich diese Metrik geändert?“, verdient die Änderung eine neue Version.

Eine changelog, die Menschen lesen können

Jede Metrikseite sollte eine klare Zeitleiste zeigen mit:

- Was sich geändert hat (Vorher/Nachher‑Zusammenfassung, nicht nur roher Text)

- Warum (geschäftliche Begründung)

- Wer es genehmigt hat (Name + Rolle)

- Wann es passiert ist (Zeitstempel, und ob es zukünftig datiert ist)

Genehmigungen sollten mit der genauen Version verknüpft sein, die sie autorisieren.

Wirksamkeitsdaten für reale Übergänge

Viele Metriken benötigen definitionsseitige Änderungen zu einem bestimmten Datum (neue Preisgestaltung, neues Packaging, geänderte Policy). Unterstützen Sie Wirksamkeitsdaten, damit die App zeigen kann:

- Aktuelle Definition

- Kommende Definition (wirksam ab z. B. 01.01.)

- Vergangene Definitionen

Das verhindert, dass die Historie nachträglich überschrieben wird und hilft Analysten, Berichtszeiträume korrekt abzustimmen.

Deprecation ohne Vertrauensbruch

Deprecation sollte explizit sein, nicht stillschweigend. Wenn eine Metrik deprecated wird:

- Markieren Sie sie als Deprecated mit kurzem Grund

- Verlinken Sie auf Ersatzmetriken (oder listen Sie Alternativen)

- Zeigen Sie eine persistente Warnung auf der Metrikseite und in den Suchergebnissen

Gute Deprecation reduziert Duplikate, bewahrt aber Kontext für alte Dashboards und vergangene Entscheidungen.

Integrationen: BI, Warehouse, Benachrichtigungen und APIs

Sicher iterieren

Nutze Snapshots und Rollbacks, damit Änderungen an Workflows und Berechtigungen leicht rückgängig zu machen sind.

Eine zentrale Metrik‑App wird erst dann zur Quelle der Wahrheit, wenn sie in die Arbeitsprozesse passt: Dashboards im BI, Abfragen im Warehouse und Freigaben im Chat. Integrationen machen Definitionen nutzbar und vertrauenswürdig.

BI‑Traceability (Dashboards → Metriken)

Ihre Metrikseite sollte eine einfache Frage beantworten: „Wo wird diese Zahl verwendet?“ Fügen Sie eine BI‑Integration hinzu, die erlaubt, eine Metrik mit Dashboards, Berichten oder einzelnen Tiles zu verknüpfen.

Das schafft zweiseitige Nachvollziehbarkeit:

- Von der Metrikseite: sehen Sie alle Dashboards, die darauf basieren (mit relativen Links wie

/bi/dashboards/123, wenn Sie interne Referenzen speichern).

- Vom Dashboard: zeigen Sie die verwendete Metrikdefinition (Owner, Formel, Filter, Granularität, aktueller Status).

Der praktische Gewinn ist schnellere Audits und weniger Diskussionen: Wenn ein Dashboard merkwürdig aussieht, können Leute die Definition prüfen statt alles neu auszudiskutieren.

Warehouse‑Integration (Beispiel‑SQL + Tabellen/Model‑Referenzen)

Die meisten Streitigkeiten beginnen in der Query. Machen Sie die Warehouse‑Verbindung explizit:

- Speichern Sie Beispiel‑SQL für die Metrik (Referenz‑Query, die man vergleichen kann).

- Speichern Sie Referenzen zu zugrundeliegenden Tabellen/Modellen (z. B. Warehouse‑Tabellen, dbt‑Modelle oder semantische Layer‑Entitäten).

- Optional: bekannte Caveats wie verspätete Daten oder Zeitzonenregeln.

Sie müssen Queries in der App nicht sofort ausführen. Selbst statisches SQL plus Lineage gibt Reviewern etwas Konkretes zum Validieren.

Slack/Teams‑Benachrichtigungen für Governance‑Ereignisse

Governance per E‑Mail zu routen verlangsamt Abläufe. Posten Sie Event‑Benachrichtigungen in Slack/Teams für:

- Review angefragt

- Genehmigt / abgelehnt

- Deprecation geplant

- Breaking Change entdeckt (z. B. Änderung, die verknüpfte Dashboards beeinflusst)

Fügen Sie einen DeepLink zur Metrikseite und die konkrete Aktion (review, approve, comment) bei.

API + Webhooks für Automatisierung

Eine API lässt andere Systeme Metriken wie ein Produkt behandeln, nicht wie ein Dokument. Priorisieren Sie Endpunkte für Suche, Lesen und Status:

- Metriken, Owner und Tags listen/suchen

- Aktuelle genehmigte Definition und Version abrufen

- Review‑Requests erstellen und Kommentare hinzufügen

Fügen Sie Webhooks hinzu, damit Tools in Echtzeit reagieren können (z. B. BI‑Annotationen bei Deprecation). Dokumentieren Sie die API unter /docs/api und halten Sie Payloads stabil, damit Automatisierungen nicht brechen.

Gemeinsam reduzieren diese Integrationen Tribal Knowledge und machen Metrik‑Ownership dort sichtbar, wo Entscheidungen getroffen werden.

Definitionsstandards und Qualitätsprüfungen

Eine Metrik‑App funktioniert nur, wenn Definitionen so konsistent sind, dass zwei Personen dieselbe Interpretation erhalten. Standards und Checks verwandeln „eine Seite mit Formel“ in etwas, das Teams vertrauen und wiederverwenden.

Definitionsstandards zum Durchsetzen

Beginnen Sie damit, die Felder zu standardisieren, die jede Metrik haben muss:

- Name und Kurzbeschreibung: konsistentes Namensmuster verwenden (z. B. „Revenue (Net)“ vs. „Revenue“).

- Einheit und Formatierung: Währung, Prozent, Count oder Dauer. Geben Sie Rundungsregeln an (z. B. 2 Dezimalstellen) und Anzeigekonventionen.

- Zeitfenster: Standard‑Grain und Lookback klar angeben (daily/weekly/monthly, trailing 7 days, MTD usw.).

- Standardfilter: was standardmäßig ein-/ausgeschlossen ist (Region, Produktlinie, Kanal). Defaults sollten explizit sein, damit Dashboards nicht schleichend abdriften.

Machen Sie diese Felder im Template verpflichtend, nicht nur „empfohlen“. Kann eine Metrik den Standard nicht erfüllen, ist sie nicht bereit zur Veröffentlichung.

Edge‑Cases, die Sie dokumentieren sollten

Die meisten Streitfälle passieren an den Rändern. Fügen Sie einen eigenen Abschnitt „Edge Cases“ mit Aufforderungen hinzu für:

- Nulls und fehlende Datensätze: werden Nulls als Null, ausgeschlossen oder gesondert behandelt?

- Verspätete Daten: was ändert sich nachträglich und wie lange gilt die Metrik als vorläufig?

- Refunds/Stornos/Chargebacks: passen sie historische Perioden an oder nur die aktuelle Periode?

- Deduplizierung und Identitätsregeln: was zählt als eindeutiger User/Order?

Validierungsfelder und bekannte Limits

Fügen Sie strukturierte Validierungsfelder hinzu, damit Nutzer wissen, ob eine Metrik „gesund“ ist:

- Erwartete Datenfrische (z. B. stündlich, täglich um 9 Uhr)

- Quelltabellen / Systeme of Record

- Bekannte Beschränkungen (Coverage‑Lücken, Backfills, Sampling)

Eine „Definition Quality“ Checkliste

Vor der Genehmigung verlangen Sie eine Checkliste wie:

- Name, Einheit, Zeitfenster und Standardfilter ausgefüllt

- Formel/Logik dokumentiert (und reviewt)

- Edge‑Cases ausgefüllt

- Frischeerwartung gesetzt

- Owner zugewiesen und Kontaktweg klar

Die App sollte das Abschicken/Genehmigen blockieren, bis alle Pflichtfelder validiert sind – so wird Qualität vom Richtwert zur verpflichtenden Routine.

Adoption: Den Katalog zur Default‑Anlaufstelle machen

Für deinen Build belohnt werden

Teile, was du gebaut hast, mit Koder.ai und verdiene Credits, während du anderen beim Lernen hilfst.

Ein Metrikkatalog funktioniert nur, wenn er die erste Anlaufstelle für die Frage „Was bedeutet diese Zahl?“ wird. Adoption ist ein Produktproblem: klarer Alltagsnutzen, geringe Barrieren zur Mitwirkung und sichtbare Reaktionsgeschwindigkeit der Owner.

Adoption wie ein Produkt messen

Instrumentieren Sie Signale, die zeigen, ob Nutzer den Katalog tatsächlich nutzen:

- Durchgeführte Suchen (und No‑Result‑Rate)

- Metrik‑Seitenaufrufe und Top‑Einstiege (Suche vs. Links)

- Abgeschlossene Genehmigungen und mittlere Genehmigungsdauer

- Wiederverwendung: welche Metriken in Dashboards, Docs und Tickets verlinkt sind

Nutzen Sie diese Signale, um Prioritäten zu setzen. Eine hohe No‑Result‑Rate bedeutet oft inkonsistente Namensgebung oder fehlende Synonyme – lösbar mit besseren Templates und Kuration.

Feedback‑Schleifen auf jeder Metrikseite

Menschen vertrauen Definitionen mehr, wenn sie kontextbezogen Fragen stellen können. Bauen Sie leichtes Feedback dort ein, wo Verwirrung entsteht:

- Kommentar-/Frage‑Thread pro Metrik

- „Änderung vorschlagen“‑Flow, der einen Change‑Request erstellt (statt in‑place zu editieren)

- Schnelle Reaktionen wie „Das hat meine Frage beantwortet“ zur Messung der Nützlichkeit

Leiten Sie Feedback an Owner und Steward weiter und zeigen Sie Status („triaged“, „in review“, „approved“), damit Nutzer Fortschritt sehen statt Stille.

Zwei kurze Onboarding‑Pfade

Adoption stockt, wenn Nutzer nicht wissen, wie sie sicher beitragen. Stellen Sie zwei prominente Guides bereit und verlinken Sie sie im Empty State und der Navigation:

- Wie füge ich eine Metrik hinzu: wann eine neue Metrik erstellen, Pflichtfelder, Beispiele

- Wie fordere ich eine Änderung an: wann einen Change‑Request öffnen, welche Belege nötig sind

Halten Sie diese Seiten lebendig (z. B. /docs/adding-a-metric und /docs/requesting-changes).

Vorhersehbarer Wochenrhythmus

Setzen Sie ein wöchentliches Review‑Meeting (30 Minuten reicht) mit Ownern und Stewards, um:

- Offene Genehmigungen zu klären

- Neue Fragen und Änderungsvorschläge zu triagieren

- Duplikate und Merge‑Kandidaten zu identifizieren

Konsistenz ist der Adoption‑Flywheel: schnelle Antworten bauen Vertrauen, und Vertrauen treibt wiederholte Nutzung.

Security, Compliance‑Basics und Rollout‑Plan

Sicherheit für eine Metrik‑Ownership‑App bedeutet nicht nur, Brüche zu verhindern — es geht auch darum, den Katalog vertrauenswürdig und sicher für alltägliches Teilen zu halten. Entscheidend ist Klarheit, was im System gehört, was nicht und wie Änderungen dokumentiert werden.

Datenklassifikation: Definitionen, nicht sensible Daten speichern

Behandeln Sie die App als Quelle der Bedeutung, nicht als Repository roher Fakten.

Sicher speichern:

- Metrik‑Namen, Beschreibungen, Formeln und Ein-/Ausschlussregeln

- Ownership, Review‑Cadence und Links zu Dashboards (z. B.

/dashboards/revenue)

- Datenquellen auf hoher Ebene (z. B. „orders table“) ohne Kopieren der Daten

Nicht speichern:

- Row‑level Kundendaten, E‑Mails, Device‑IDs oder Support‑Tickets

- Query‑Result‑Exports, Screenshots mit personenbezogenen Daten oder Beispieldatensätze

- Secrets (API‑Keys), Warehouse‑Credentials oder private Tokens

Wenn Teams Beispiele brauchen, nutzen Sie synthetische Beispiele („Order A, Order B“) oder aggregierte Beispiele („Gesamt letzte Woche“) mit klarer Kennzeichnung.

Logging und Aufbewahrung: auditieren ohne Oversharing

Sie benötigen eine Audit‑Spur für Compliance und Verantwortlichkeit, aber Logs können versehentlich Datenlecks erzeugen.

Loggen Sie:

- Wer hat was wann geändert (Diffs von Definitionen, Statusänderungen, Genehmigungen)

- Berechtigungsänderungen und Admin‑Aktionen

Loggen Sie nicht:

- Volle Request‑Payloads, die kopierte Daten enthalten könnten

- Access‑Tokens oder Credentials

Legen Sie Aufbewahrungspolitiken fest (z. B. 90–180 Tage für Standardlogs; länger für Audit‑Events) und trennen Sie Audit‑Events von Debug‑Logs.

Backups und Zuverlässigkeit

Mindestanforderungen:

- Automatisierte tägliche Backups der Datenbank (ggf. mit Point‑in‑Time‑Recovery)

- Regelmäßige Wiederherstellungstests (ein Backup, das nie wiederhergestellt wurde, ist keine Planung)

- Klare RPO/RTO‑Ziele (wie viel Verlust ist akzeptabel, wie schnell muss Wiederherstellung erfolgen)

Rollout‑Plan: klein starten, dann skalieren

Beginnen Sie mit einer Pilot‑Domain (z. B. Revenue oder Acquisition) und 1–2 Teams. Definieren Sie Erfolgsmetriken wie „% der Dashboards, die an genehmigte Metriken gebunden sind“ oder „Zeit bis zur Genehmigung einer neuen KPI“. Iterieren Sie an Reibungspunkten und erweitern Sie dann Domain für Domain mit leichtem Training und klarer Erwartung: Wenn es nicht im Katalog steht, ist es keine offizielle Metrik.

App schneller bauen (praktische Anmerkung)

Wenn Sie das als internes Tool bauen, ist der schnellste Weg meist, eine schlanke, aber vollständige Version zu veröffentlichen – Katalog‑Browsing, Metrikseiten, RBAC und ein Genehmigungsworkflow – und dann iterativ zu erweitern.

Teams nutzen oft Koder.ai, um diese erste Version schnell live zu bringen: Sie beschreiben die App im Chat, nutzen Planning Mode, um Scope festzulegen, und generieren einen funktionierenden Stack (React im Frontend; Go + PostgreSQL im Backend). Von dort helfen Snapshots und Rollbacks beim sicheren Iterieren, und der Export des Quellcodes hält Sie ungebunden, falls Sie die Basis in Ihre bestehende Engineering‑Pipeline überführen wollen. Deployment/Hosting und Custom‑Domains sind nützlich für interne Rollouts, und die verschiedenen Tiers erlauben, klein zu starten und Governance mit wachsender Adoption zu skalieren.