Was zentrale SLA‑Berichterstattung lösen sollte

Zentrale SLA‑Berichterstattung existiert, weil SLA‑Belege selten an einem Ort leben. Uptime kann in einem Monitoring‑Tool liegen, Vorfälle auf einer Statusseite, Tickets im Helpdesk und Eskalationsnotizen in E‑Mails oder Chat. Wenn jeder Kunde einen leicht unterschiedlichen Stack (oder unterschiedliche Namenskonventionen) hat, wird die monatliche Berichterstattung zu manueller Tabellenarbeit — und Meinungsverschiedenheiten über „was wirklich passiert ist“ werden häufig.

Wer es nutzt (und was sie brauchen)

Eine gute SLA‑Reporting‑Web‑App bedient mehrere Zielgruppen mit unterschiedlichen Zielen:

- Account‑Manager brauchen schnelle, kundenfertige Zusammenfassungen, denen sie vertrauen können, plus Exporte für QBRs.

- Support‑Leads und Service‑Owner brauchen Drill‑Downs, um Berechnungen zu validieren und Root‑Causes zu finden.

- Kunden‑Stakeholder brauchen klare, lesbare Metriken mit eindeutigen Definitionen — und eine Möglichkeit zu prüfen, welche Vorfälle und Tickets einbezogen wurden.

Die App sollte dieselbe zugrundeliegende Wahrheit auf unterschiedlichen Detailebenen präsentieren, abhängig von der Rolle.

Wichtige Ergebnisse, auf die man zielen sollte

Ein zentrales SLA‑Dashboard sollte liefern:

- Eine Quelle der Wahrheit für SLA‑Metriken, Vorfälle und unterstützende Belege.

- Schnellere Berichterstattung (Minuten, nicht Tage) durch konsistente Berechnungen und wiederverwendbare Templates.

- Weniger Streitfälle durch Anzeige, wie jede Metrik berechnet wurde und welche Ereignisse beigetragen haben.

In der Praxis sollte jede SLA‑Zahl auf Rohereignisse (Alerts, Tickets, Incident‑Timelines) mit Zeitstempeln und Verantwortlichkeiten zurückführbar sein.

Grenzen setzen: Was hier als „SLA“ zählt

Bevor irgendetwas gebaut wird, definieren Sie, was im Umfang und außerhalb des Umfangs ist. Zum Beispiel:

- Schließt „Verfügbarkeit“ geplante Wartungen aus?

- Werden Drittanbieter‑Ausfälle gezählt oder separat berichtet?

- Welche Uhr gilt: lokale Zeit des Kunden, UTC oder Vertragszeitzone?

Klare Grenzen verhindern spätere Debatten und halten Berichte über Kunden hinweg konsistent.

Primäre Workflows, die die App unterstützen muss

Mindestens sollte die zentrale SLA‑Berichterstattung fünf Workflows unterstützen:

- Anzeigen der SLA‑Leistung eines Kunden für einen gewählten Zeitraum.

- Filtern nach Kunde, Service, Region, Vertrag oder Schweregrad.

- Exportieren (PDF/CSV) zum Teilen und Archivieren.

- Planen automatisierter Berichte an Stakeholder.

- Auditieren jeder Metrik bis zu den Ereignissen und Regeln dahinter.

Designen Sie von Tag eins um diese Workflows herum, dann bleiben Datenmodell, Integrationen und UX auf reale Reporting‑Bedürfnisse ausgerichtet.

SLA‑Metriken, Regeln und Berichtszeiträume definieren

Bevor Sie Bildschirme oder Pipelines bauen, entscheiden Sie, was Ihre App messen wird und wie diese Zahlen interpretiert werden sollen. Ziel ist Konsistenz: Zwei Personen, die denselben Bericht lesen, sollten zur selben Schlussfolgerung kommen.

Wählen Sie die SLA‑Metriken, die Sie unterstützen

Beginnen Sie mit einer kleinen Menge, die die meisten Kunden erkennen:

- Uptime / Verfügbarkeit (z. B. 99,9 % pro Monat)

- Antwortzeit (Zeit bis zur ersten menschlichen Antwort oder ersten sinnvollen Aktualisierung)

- Lösungszeit (Zeit bis das Problem gelöst und bestätigt ist)

Seien Sie explizit, was jede Metrik misst und was sie nicht misst. Ein kurzes Definitions‑Panel in der UI (und ein Link zu /help/sla-definitions) verhindert Missverständnisse später.

Schreiben Sie die Berechnungsregeln in einfacher Sprache

Regeln sind häufig der Punkt, an dem SLA‑Reporting scheitert. Dokumentieren Sie sie in Sätzen, die Ihr Kunde validieren könnte, und übersetzen Sie sie dann in Logik.

Decken Sie das Wesentliche ab:

- Geschäftszeiten vs. 24/7: Welcher Kalender gilt für welchen Service/Kunden?

- Feiertage: Welcher Region‑Kalender gilt und wie wird er gepflegt?

- Ausschlüsse: geplante Wartung, vom Kunden verursachte Verzögerungen, „Warten auf Kunde“, Drittanbieter‑Ausfälle

- Start/Stop‑Ereignisse: welcher Zeitstempel startet die Uhr; welches Ereignis stoppt sie

Berichtszeiträume und Verletzungsschwellen festlegen

Wählen Sie Standardzeiträume (monatlich und quartalsweise sind gängig) und ob Sie benutzerdefinierte Bereiche unterstützen. Klären Sie die verwendete Zeitzone für Cutoffs.

Für Verstöße definieren Sie:

- Schwellenwerte pro Service (z. B. unterschiedliche Uptime‑Ziele pro Tier)

- Overrides pro Kunde (individuelle Verträge)

- Ob Verstöße bei einzelnen Vorfällen, aggregierten Ergebnissen oder beidem ausgelöst werden

Datenquellen pro Metrik dokumentieren

Für jede Metrik listen Sie die erforderlichen Eingaben (Monitoring‑Events, Incident‑Records, Ticket‑Zeitstempel, Wartungsfenster). Das wird Ihr Blueprint für Integrationen und Datenqualitätsprüfungen.

Datenquellen und Integrationsoptionen abbilden

Bevor Sie Dashboards oder KPIs designen, verschaffen Sie sich Klarheit darüber, wo SLA‑Belege tatsächlich liegen. Die meisten Teams entdecken, dass ihre „SLA‑Daten“ über Tools verteilt sind, von verschiedenen Gruppen verwaltet werden und leicht unterschiedliche Bedeutungen haben.

Häufige Quellsysteme inventarisieren

Beginnen Sie mit einer einfachen Liste pro Kunde (und pro Service):

- Monitoring/Observability (Ping‑Checks, synthetische Monitore, APM): Uptime‑Signale und Zeitstempel

- Incident‑Management (PagerDuty/Opsgenie‑Äquivalente): Incident‑Lifecycle, Schweregrade, Acknowledgements

- Ticketing/Helpdesk (Jira Service Management, Zendesk, ServiceNow): Antwort‑/Lösungszeiten, Felder für Kundenimpact

- Statusseiten (öffentlich oder intern): deklarierte Vorfälle und geplante Wartungsfenster

- Cloud/Provider‑Logs (optional): Load‑Balancer‑Health, Audit‑Trails für Ausfälle

Für jedes System notieren Sie den Besitzer, Vorhaltezeitraum, API‑Limits, Zeitauflösung (Sekunden vs. Minuten) und ob die Daten klientenspezifisch oder geteilt sind.

Integrationsmethoden wählen (und kombinieren)

Die meisten SLA‑Reporting‑Apps nutzen eine Kombination:

- API‑Pulls für historische Backfills und nächtliche Reconciliation

- Webhooks/Event‑Streams für nahezu Echtzeit‑Updates und schnellere Erkennungen von Verstößen

- CSV‑Imports für kleinere Kunden, Legacy‑Tools oder einmalige Migrationen

Eine praktische Regel: Verwenden Sie Webhooks, wenn Aktualität wichtig ist, und API‑Pulls, wenn Vollständigkeit wichtig ist.

Verschiedene Tools beschreiben dasselbe auf unterschiedliche Weise. Normalisieren Sie in eine kleine Menge von Ereignissen, auf die sich Ihre App verlassen kann, z. B.:

incident_opened / incident_closeddowntime_started / downtime_endedticket_created / first_response / resolved

Fügen Sie konsistente Felder hinzu: client_id, service_id, source_system, external_id, severity und Zeitstempel.

Zeitzonen und fehlende Abdeckung

Speichern Sie alle Zeitstempel in UTC und konvertieren Sie bei der Anzeige basierend auf der bevorzugten Zeitzone des Kunden (besonders für monatliche Cutoffs).

Planen Sie auch Lücken ein: Einige Kunden haben keine Statusseiten, manche Services werden nicht 24/7 überwacht, und einige Tools können Events verlieren. Machen Sie „partielle Abdeckung“ in Berichten sichtbar (z. B. „Monitoring‑Daten für 3 Stunden nicht verfügbar“), damit SLA‑Ergebnisse nicht irreführend sind.

Multi‑Kunden‑ und Multi‑Tenant‑Architektur designen

Wenn Ihre App SLAs für mehrere Kunden berichtet, bestimmen Architekturentscheidungen, ob Sie sicher skalieren können, ohne Daten zwischen Kunden zu leaken.

Definieren Sie, was „Kunde“ in Ihrem System bedeutet

Starten Sie damit, die Ebenen zu benennen, die Sie unterstützen müssen. Ein „Kunde“ kann sein:

- Mandant (Company/Account): die Hauptgrenze des Kunden

- Sub‑Accounts: Abteilungen oder Marken unter einem Mandanten

- Umgebungen: prod/stage/Regionen

- Services: API, Web‑App, Datenbank, Support‑Queue

Schreiben Sie das früh auf, denn es beeinflusst Berechtigungen, Filter und wie Sie Konfigurationen speichern.

Wählen Sie ein Multi‑Tenancy‑Modell

Die meisten SLA‑Reporting‑Apps wählen eine von diesen Optionen:

- Geteilte Datenbank + tenant IDs: ein Satz Tabellen, jede Zeile mit

tenant_id getaggt. Kosteneffektiv und einfacher zu betreiben, erfordert aber strikte Query‑Disziplin.

- Separate Datenbanken pro Tenant: stärkere Isolation und einfachere Aufbewahrungsrichtlinien pro Tenant, aber höherer operativer Aufwand (Migrations, Monitoring, Backups) und schwerere Cross‑Tenant‑Admin‑Ansichten.

Ein gängiger Kompromiss ist eine geteilte DB für die meisten Mandanten und dedizierte DBs für „Enterprise“‑Kunden.

Strikte Datenisolation überall durchsetzen

Isolation muss gelten für:

- Abfragen und Dashboards: immer nach Tenant scopeen, nicht nur UI‑Filter verwenden

- Exporte und geplante E‑Mails: sicherstellen, dass der Exportjob mit Tenant‑Kontext läuft

- Background‑Jobs: Retries und Queues müssen

tenant_id tragen, damit Ergebnisse nicht in den falschen Tenant geschrieben werden

Nutzen Sie Schutzmechanismen wie Row‑Level‑Security, verpflichtende Query‑Scopes und automatisierte Tests für Mandanten‑Grenzen.

Mandanten‑spezifische SLA‑Konfigurationen unterstützen

Verschiedene Kunden haben verschiedene Ziele und Definitionen. Planen Sie mandantenspezifische Einstellungen wie:

- SLA‑Ziele (z. B. 99,9 % Uptime, 1 Stunde Antwort)

- Eingeschlossene Services und Endpunkte

- Geschäftszeiten, Feiertage und Zeitzonen

- Schweregrad‑Mappings und Ausschlussregeln (Wartungsfenster)

Sicheres Mandanten‑Wechseln für interne Nutzer

Interne Nutzer müssen oft die Sicht eines Kunden „übernehmen“. Implementieren Sie einen bewussten Wechsel (nicht nur einen freien Filter), zeigen Sie den aktiven Mandanten prominent an, protokollieren Sie Wechsel zur Auditierung und verhindern Sie Links, die Tenant‑Checks umgehen könnten.

Datenmodell für Rohereignisse und SLA‑Ergebnisse erstellen

Eine zentrale SLA‑Reporting‑Web‑App steht oder fällt mit ihrem Datenmodell. Wenn Sie nur „SLA‑% pro Monat“ modellieren, kämpfen Sie damit, Ergebnisse zu erklären, Streitfälle zu bearbeiten oder Berechnungen später zu ändern. Modellieren Sie aber auch nicht nur Rohereignisse, sonst wird Reporting langsam und teuer. Ziel: nachvollziehbare Roh‑Belege und schnelle, kundengerechte Rollups.

Kern‑Entitäten modellieren

Behalten Sie eine klare Trennung zwischen wem berichtet wird, was gemessen wird und wie es berechnet wird:

- Client: die Organisation, die Berichte erhält.

- Service: ein System oder eine Komponente (API, Website, Helpdesk‑Queue).

- SLA‑Definition: Regeln wie Uptime‑Ziel, Antwortzeit‑Ziel, Geschäftszeiten, Ausschlüsse und Messmethode.

- Incident / Ticket: manuell getrackte Datensätze (aus ITSM‑Tools), die Ausfallzeiten oder Antwortverzögerungen erklären können.

- Measurement / Event: maschinelle Events (Monitoring‑Checks, Statusupdates, log‑abgeleitete Signale).

Rohereignisse und abgeleitete Ergebnisse speichern

Entwerfen Sie Tabellen (oder Collections) für:

- Rohereignisse: unveränderliche Aufzeichnungen aus Quellsystemen (Monitoring‑Alerts, Status‑Page‑Incidents, Ticket‑Status‑Transitions). Bewahren Sie original IDs und Payload‑Snapshots auf, wenn möglich.

- Normalisierte Fakten: Ihre standardisierte Darstellung (z. B. „service_down started_at/ended_at").

- SLA‑Ergebnisse: berechnete Outputs in verschiedenen Granularitäten — pro Incident, täglich, wöchentlich, monatlich.

- Rollups: voraggregierte Tages/Monats‑Totals, damit das Dashboard schnell bleibt (z. B. Ausfallminuten, gültige Minuten, ausgeschlossene Minuten).

Versionieren Sie Ihre Berechnungen

SLA‑Logik ändert sich: Geschäftszeiten werden aktualisiert, Ausschlüsse geklärt, Rundungsregeln angepasst. Fügen Sie eine calculation_version (und idealerweise eine Referenz auf ein Regelset) zu jedem berechneten Ergebnis hinzu. Dann lassen sich alte Berichte exakt reproduzieren, auch nach Verbesserungen.

Audit‑Felder für Vertrauen und Fehlersuche

Fügen Sie Audit‑Felder dort hinzu, wo sie zählen:

- source_system, source_record_id und import_job_id

- Zeitstempel wie ingested_at, normalized_at, calculated_at

- created_by/updated_by für manuelle Änderungen (mit Change‑Log für Overrides)

Belege und Anhänge

Kunden fragen oft „Zeig mir warum“. Planen Sie ein Schema für Belege:

- Links zu Postmortems, Statusseiten oder Ticket‑Threads

- Metadaten zu Dateianhängen (Name, Typ, Storage‑Key)

- Zuordnung von Belegen zu Incidents und zu spezifischen SLA‑Zeiträumen

Diese Struktur hält die App erklärbar, reproduzierbar und schnell — ohne die zugrundeliegenden Belege zu verlieren.

Zuverlässige Daten‑Pipeline und Normalisierungsschicht bauen

Kundenfertige Berichte erstellen

PDF‑ und CSV‑Ausgaben aus denselben SLA‑Ergebnissen erzeugen, die Ihr Portal anzeigt.

Sind Ihre Eingaben chaotisch, wird auch Ihr SLA‑Dashboard unordentlich. Eine zuverlässige Pipeline verwandelt Vorfall‑ und Ticketdaten aus mehreren Tools in konsistente, auditierbare SLA‑Ergebnisse — ohne Doppelzählungen, Lücken oder stille Fehler.

Pipeline in klare Stufen aufteilen

Behandeln Sie Ingest, Normalisierung und Rollups als separate Stufen. Führen Sie sie als Hintergrundjobs aus, damit die UI schnell bleibt und Sie sicher wiederholen können.

- Ingest‑Jobs holen Rohereignisse (Tickets, Incidents, Status‑Änderungen) und speichern sie unverändert.

- Normalisierungs‑Jobs standardisieren Felder und mappen sie auf Ihr SLA‑Vokabular.

- Rollup‑Jobs berechnen Tages/Wochen/Monats‑SLA‑Metriken und cachen Ergebnisse für Dashboards und Exporte.

Diese Trennung hilft auch, wenn die Quelle eines Kunden ausfällt: Ingest kann fehlschlagen, ohne bestehende Berechnungen zu beschädigen.

Wiederholungen sicher mit Idempotenz gestalten

Externe APIs timeouten. Webhooks werden doppelt gesendet. Ihre Pipeline muss idempotent sein: Die mehrfache Verarbeitung derselben Eingabe darf das Ergebnis nicht verändern.

Gängige Ansätze:

- Verwenden Sie eine Quell‑Event‑ID (oder einen Hash aus Schlüsselfeldern) als Unique Key.

- Führen Sie ein Processing‑Ledger (event_id + client + source + timestamp) zur Duplikaterkennung.

- Designen Sie Rollups so, dass sie für einen Zeitbereich rebuildbar sind (z. B. „letzte 14 Tage neu berechnen“), statt Zähler blind zu inkrementieren.

Namen normalisieren, damit Metriken dasselbe bedeuten

Über Kunden und Tools hinweg können „P1“, „Critical“ und „Urgent“ dasselbe oder Unterschiedliches meinen. Bauen Sie eine Normalisierungsschicht, die standardisiert:

- Service‑Namen (z. B. „Payments API“ vs. „Payments")

- Prioritäten / Schweregrade

- Ticket‑Status (z. B. „Resolved“ vs. „Done“ vs. „Closed")

Speichern Sie sowohl den Originalwert als auch den normalisierten Wert zur Nachvollziehbarkeit.

Eingaben validieren und verdächtige Datensätze quarantänisieren

Fügen Sie Validierungsregeln hinzu (fehlende Zeitstempel, negative Dauern, unmögliche Status‑Transitions). Werfen Sie schlechte Daten nicht stillschweigend weg — leiten Sie sie in eine Quarantäne‑Queue mit Grund und einem "fix or map"‑Workflow.

Indikator für Datenfrische anzeigen

Berechnen Sie für jeden Kunden und jede Quelle „letzter erfolgreicher Sync“, „ältestes unprozessiertes Ereignis“ und „Rollup bis Datum aktuell“. Zeigen Sie das als einfachen Datenfrische‑Indikator an, damit Kunden den Zahlen vertrauen und Ihr Team Probleme früh erkennt.

Authentifizierung, Rollen und Zugriffskontrolle

Wenn Kunden Ihr Portal zur Überprüfung der SLA‑Leistung nutzen, müssen Authentifizierung und Berechtigungen genauso sorgfältig gestaltet werden wie die SLA‑Mathematik. Ziel: Jeder Benutzer sieht nur das, was er sehen darf — und Sie können das später beweisen.

Rollen, die echten Workflows entsprechen

Beginnen Sie mit einer kleinen, klaren Menge an Rollen und erweitern Sie nur bei triftigen Gründen:

- Admin: verwaltet Mandanten/Kunden, Integrationen, Benutzer und globale Einstellungen.

- Interner Analyst: sieht alle Kundendaten, untersucht Vorfälle, erstellt Berichte, darf aber Sicherheitseinstellungen nicht ändern.

- Kunden‑Viewer: Lesezugang zu eigenen Dashboards und Exporten.

- Kunden‑Editor: kann die Benutzerorganisation verwalten, Benachrichtigungseinstellungen ändern und optional Report‑Templates bearbeiten.

Halten Sie das Prinzip der minimalen Rechte fest: Neue Accounts sollten standardmäßig in Viewer‑Rolle landen, es sei denn, sie werden explizit befördert.

SSO zuerst, Passwörter zweitens

Für interne Teams reduziert SSO Account‑Wildwuchs und Offboarding‑Risiken. Unterstützen Sie OIDC (Google Workspace/Azure AD/Okta) und, wo nötig, SAML.

Für Kunden bieten Sie SSO als Upgrade‑Pfad an, lassen aber E‑Mail/Passwort mit MFA für kleinere Organisationen zu.

Mandantenisolierung und feingranulare Kontrollen

Erzwingen Sie Tenant‑Grenzen auf jeder Ebene:

- Jede Abfrage und jeder Export muss auf eine client ID eingeschränkt sein.

- Fügen Sie Projekt/Service‑Level‑Berechtigungen hinzu, wenn ein Kunde mehrere Geschäftsbereiche hat.

- Beschränken Sie den Zugriff auf sensible Artefakte (Roh‑Tickets, Notizen, Anhänge) getrennt von zusammenfassenden SLA‑Ergebnissen.

Audit‑Logs und sicheres Onboarding

Protokollieren Sie den Zugriff auf sensible Seiten und Downloads: wer hat wann und von wo aus was aufgerufen. Das hilft bei Compliance und Kundenvertrauen.

Bauen Sie einen Onboarding‑Flow, in dem Admins oder Kunden‑Editoren Benutzer einladen, Rollen setzen, E‑Mail‑Verifikation verlangen und Zugang sofort widerrufen können, wenn jemand das Unternehmen verlässt.

Dashboard‑UX: Filter, Drill‑Downs und klare Definitionen

Unter Ihrer Marke starten

Das Portal hosten und eine eigene Domain hinzufügen, wenn Sie bereit sind, es mit Kunden zu teilen.

Ein zentrales SLA‑Dashboard ist erfolgreich, wenn ein Kunde drei Fragen in weniger als einer Minute beantworten kann: Erfüllen wir die SLAs? Was hat sich verändert? Was hat die Verstöße verursacht? Ihre UX sollte sie von der Übersicht zur Beweiskette führen — ohne dass sie Ihr internes Datenmodell erlernen müssen.

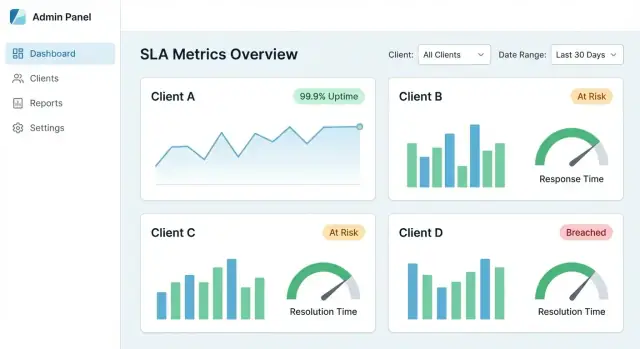

Die „Hauptansicht“, die Vertrauen schafft

Starten Sie mit einer kleinen Menge an Kacheln und Diagrammen, die gängige SLA‑Gespräche abbilden:

- SLA‑Compliance (%) für den gewählten Zeitraum (aktuell vs. vorheriger)

- Trendlinie (täglich/wöchentlich), die Verbesserung oder Drift zeigt

- Top‑Verstöße nach Auswirkung sortiert (Minuten über SLO, Strafen oder betroffene Nutzer)

Machen Sie jede Karte klickbar, sodass sie ein Tor zu Details wird, nicht eine Sackgasse.

Filter, die vorhersehbar wirken

Filter sollten auf allen Seiten konsistent sein und beim Navigieren „kleben“.

Empfohlene Defaults:

- Kunde → Service → Environment (prod/stage)

- Datumsbereich mit Quick‑Picks (Letzte 7/30/90 Tage, Dieser Monat)

- Schweregrad / Priorität (besonders nützlich beim Mischen von Incidents und Tickets)

Zeigen Sie aktive Filter als Chips oben, damit Nutzer immer verstehen, was sie gerade sehen.

Drill‑Down von Übersicht zu Belegen

Jede Metrik sollte einen Pfad zu „Warum“ haben. Ein starker Drill‑Down‑Flow:

- Compliance‑Diagramm → Klick auf einen Tiefpunkt

- Liste der beitragenden Incidents/Tickets für diesen Zeitabschnitt

- Detailseite mit Zeitstempeln, Statuswechseln, Links zu Quell‑Records und Notizen

Wenn sich eine Zahl nicht mit Belegen erklären lässt, wird sie angefochten — besonders in QBRs.

Klare Definitionen (keine Mehrdeutigkeit)

Fügen Sie Tooltips oder ein „Info“‑Panel für jede KPI hinzu: wie sie berechnet wird, Ausschlüsse, Zeitzone und Datenfrische. Fügen Sie Beispiele wie „Wartungsfenster ausgeschlossen“ oder „Uptime am API‑Gateway gemessen“ ein.

Teilbare Ansichten mit stabilen Links

Machen Sie gefilterte Ansichten über stabile URLs teilbar (z. B. /reports/sla?client=acme\u0026service=api\u0026range=30d). Das macht Ihr zentrales SLA‑Dashboard zu einem kundenfertigen Reporting‑Portal, das wiederkehrende Check‑Ins und Audit‑Spuren unterstützt.

Automatisierte Berichte, Exporte und kundenfertige Zusammenfassungen

Ein zentrales SLA‑Dashboard ist im Alltag nützlich, aber Kunden wollen oft etwas Weiterleitbares: ein PDF für die Führungsebene, eine CSV für Analysten und einen Link, den sie bookmarken können.

Unterstützen Sie drei Ausgaben aus denselben SLA‑Ergebnissen:

- PDF: eine saubere, gebrandete Zusammenfassung für Stakeholder

- CSV: zeilenbasierte Daten (nach Service, Region oder Vertrag) für tiefere Analysen

- Live‑Link‑Reports: ein sicherer URL zur selben Ansicht im Portal, immer aktuell

Bei Link‑basierten Berichten machen Sie Filter explizit (Datumsbereich, Service, Schweregrad), damit der Kunde genau weiß, was die Zahlen bedeuten.

Geplante Zustellung nach Kunde und Rhythmus

Fügen Sie Scheduling hinzu, sodass jeder Kunde Berichte automatisch erhält — wöchentlich, monatlich und quartalsweise — an eine kundenspezifische Liste oder ein geteiltes Postfach. Halten Sie Zeitpläne mandantenspezifisch und auditierbar (wer hat es erstellt, zuletzt gesendet, nächster Lauf).

Wenn Sie einen einfachen Startpunkt wollen, launchen Sie mit einer „monatlichen Zusammenfassung“ plus einem One‑Click‑Download von /reports.

QBR/MBR‑fertige Templates

Erstellen Sie Templates, die wie QBR/MBR‑Slides in geschriebenem Format lesen:

- Highlights (Uptime, Top‑Verbesserungen)

- Verstöße (was passiert ist, Dauer, Auswirkung)

- Notizen (geplante Wartung, Follow‑Ups)

Compliance‑Notizen, Ausnahmen und Genehmigungen

Reale SLAs enthalten Ausnahmen (Wartungsfenster, Drittanbieter‑Ausfälle). Lassen Sie Nutzer Compliance‑Notizen anhängen und Ausnahmen markieren, die eine Genehmigung erfordern, mit einem Approval‑Trail.

Mandantenisolierung und Berechtigungen bei Exporten

Exporte müssen Mandantenisolierung und Rollenberechtigungen respektieren. Ein Nutzer darf nur die Kunden, Services und Zeiträume exportieren, die er sehen darf — und der Export muss genau der Portalansicht entsprechen (keine zusätzlichen Spalten, die versteckte Daten leaken).

Alerts und Benachrichtigungen bei SLA‑Verstößen

Alerts sind der Punkt, an dem eine SLA‑Reporting‑Web‑App vom „interessanten Dashboard“ zum operativen Werkzeug wird. Ziel ist nicht, mehr Nachrichten zu verschicken — sondern die richtigen Personen frühzeitig reagieren zu lassen, zu dokumentieren, was passiert ist, und Kunden zu informieren.

Alert‑Typen wählen, die zum Ausfallverhalten passen

Starten Sie mit drei Kategorien:

- Bevorstehender Verstoß: Sie liegen im Trend, das Ziel zu verfehlen (z. B. Burn‑Rate deutet darauf hin, dass die Uptime bis Periodenende < 99,9 % sein wird, oder das verbleibende Antwortzeit‑Budget ist niedrig).

- Bestätigter Verstoß: Die SLA ist für den definierten Berichtszeitraum eindeutig verfehlt.

- Datenpipeline‑Fehler: fehlende Daten, verspätete Imports oder Integrationsfehler, die Berichte ungültig machen könnten.

Verknüpfen Sie jeden Alert mit einer klaren Definition (Metrik, Zeitfenster, Schwelle, Mandanten‑Scope), damit Empfänger ihm vertrauen.

Kanäle wählen — und mandantenbewusst ausliefern

Bieten Sie mehrere Zustelloptionen, damit Teams Kunden dort treffen, wo sie bereits arbeiten:

- E‑Mail für Führungskräfte und kundennahe Teams

- Slack / MS Teams für On‑Call und Operations

- Webhook zum Auslösen interner Systeme (PagerDuty, ServiceNow, eigenes Incident‑Tooling)

Bei Multi‑Kunden‑Reporting routen Sie Benachrichtigungen mit Mandantenregeln (z. B. „Kunde A Verstöße → Channel A; interne Verstöße → On‑Call“). Vermeiden Sie es, kundenspezifische Details in geteilte Channels zu senden.

Lärm reduzieren: Deduplication, Quiet Hours und Eskalation

Alert‑Fatigue tötet die Akzeptanz. Implementieren Sie:

- Deduplication (zusammenfassen wiederholter Trigger in einen aktiven Alert)

- Quiet Hours (nicht‑dringende Benachrichtigungen außerhalb der Geschäftszeiten verzögern)

- Eskalation (wenn nicht in X Minuten bestätigt, weitere Personen benachrichtigen)

Alerts handlungsfähig machen mit Acknowledgement und Notizen

Jeder Alert sollte unterstützen:

- Acknowledgement (wer übernimmt)

- Lösungsnotizen (was passiert ist, Link zum Incident/Ticket, Zusammenfassung der Kundenkommunikation)

Das erzeugt eine leichte Audit‑Spur, die Sie in kundenfertigen Zusammenfassungen wiederverwenden können.

Einfache Regel‑Editoren pro Kunde

Stellen Sie einen Basis‑Regel‑Editor für mandantenspezifische Schwellen und Routing bereit (ohne komplexe Query‑Logik offenzulegen). Guardrails helfen: Defaults, Validierung und Vorschau („diese Regel hätte letzten Monat 3‑mal ausgelöst").

SLAs im Planungsmodus definieren

Mandanten, Dienste, Metriken und Regeln festlegen, bevor Sie Code erzeugen.

Eine zentrale SLA‑Reporting‑Web‑App wird schnell geschäftskritisch, weil Kunden sie zur Bewertung der Servicequalität nutzen. Das macht Geschwindigkeit, Sicherheit und Nachweisbarkeit (für Audits) genauso wichtig wie die Diagramme selbst.

Große Kunden können Millionen von Tickets, Incidents und Monitoring‑Events erzeugen. Damit Seiten responsiv bleiben:

- Paginierung überall (Tabellen, Event‑Listen, Drill‑Down‑Ansichten). Laden Sie nicht standardmäßig alle Ergebnisse.

- Cache für gängige Abfragen wie „letzte 30 Tage Uptime pro Service“ oder „Top‑Breach‑Gründe“. Time‑bound Caching (z. B. 5–15 Minuten) hält Daten frisch und reduziert DB‑Last.

- Voraggregierte SLA‑Ergebnisse für schwere Ansichten (Monatszusammenfassungen, Uptime pro Service, Verstoß‑Zählungen). Berechnen Sie diese geplant oder nach Ingest, sodass Dashboards nicht bei jedem Laden Rohereignisse neu aggregieren.

Datenaufbewahrung und Archivierung

Rohereignisse sind wertvoll für Untersuchungen, aber alles für immer aufzubewahren erhöht Kosten und Risiko.

Setzen Sie klare Regeln wie:

- Bewahren Sie normalisierte Rohereignisse kürzer auf (z. B. 90–180 Tage).

- Bewahren Sie SLA‑Ergebnisse und Zusammenfassungen länger auf (z. B. 2–7 Jahre) für Trend‑Reporting und Vertragszwecke.

- Archivieren Sie alte Rohereignisse in günstigeren Speichern (Object Storage oder Cold‑Tiers) mit dokumentiertem Retrieval‑Prozess.

Sicherheitsgrundlagen, die Kunden erwarten

Gehen Sie davon aus, dass das Reporting sensible Inhalte enthält: Kundennamen, Zeitstempel, Ticketnotizen und manchmal PII.

- Verschlüsseln Sie Daten in Transit (HTTPS/TLS) und at rest (Datenbank und Backups). Behandeln Sie API‑Tokens und Integrations‑Credentials als Secrets und speichern Sie sie in einem Vault oder Managed‑Secrets‑Service.

- Fügen Sie Rate‑Limiting und Input‑Validierung an öffentlichen Endpunkten (Login, Exporte, API) hinzu. Das reduziert Missbrauch, versehentliche Überlastung und häufige Injection‑Angriffe.

Compliance und Audit‑Bereitschaft

Auch wenn Sie keinen bestimmten Standard anstreben, bauen gute operative Nachweise Vertrauen auf.

Pflegen Sie:

- Unveränderliche Audit‑Logs (Logins, Exporte, Berechtigungs‑ und Integrationsänderungen).

- Backups mit Restore‑Tests (nicht nur „wir sichern“). Planen Sie regelmäßige Restore‑Drills und protokollieren Sie Ergebnisse.

- Basis‑Datenzugriffsrichtlinien: wer was sehen kann, wie lange Daten aufbewahrt werden und wie Löschanfragen gehandhabt werden.

Launch‑Plan, Monitoring und Iterations‑Roadmap

Das Starten einer SLA‑Reporting‑Web‑App ist weniger ein Big‑Bang‑Release als das Nachweisen von Genauigkeit und anschließendes wiederholbares Skalieren. Ein solider Launch‑Plan reduziert Streitfälle, indem Ergebnisse leicht verifizierbar und reproduzierbar sind.

1) Mit einem Pilot‑Kunden starten (und Genauigkeit validieren)

Wählen Sie einen Kunden mit einer überschaubaren Menge an Services und Datenquellen. Lassen Sie die App‑Berechnungen parallel zu deren bestehenden Tabellen, Ticket‑Exports oder Vendor‑Portalen laufen.

Konzentrieren Sie sich auf gängige Abweichungsquellen:

- Zeitzone und Perioden‑Cutoffs (Monatsende)

- Was als Downtime vs. degraded Service zählt

- Wie Wartungsfenster behandelt werden

Dokumentieren Sie Unterschiede und entscheiden Sie, ob die App dem aktuellen Vorgehen des Kunden entsprechen oder es durch einen klareren Standard ersetzen soll.

2) Onboarding operationalisieren mit einer Checkliste

Erstellen Sie eine wiederholbare Onboarding‑Checkliste, damit jede neue Kundenanbindung vorhersehbar ist:

- Datenquellen‑Zugriff (API‑Keys, Scopes, IP‑Allowlists)

- Mapping‑Regeln (Service‑Namen, Ticket‑Kategorien, Incident‑Schweregrade)

- SLA‑Definitions‑Bestätigung (Ziele, Ausschlüsse, Rundung)

- Testlauf + Sign‑off (Beispielzeitraum, bekannte Vorfälle)

- Zuständigkeitszuweisung (wer kann Änderungen genehmigen)

Eine Checkliste hilft auch bei Aufwandsschätzungen und Support‑Diskussionen auf /pricing.

3) Monitoring für Vertrauen und Supportfähigkeit hinzufügen

SLA‑Dashboards sind nur glaubwürdig, wenn sie frisch und vollständig sind. Fügen Sie Monitoring für hinzu:

- Fehlgeschlagene geplante Jobs und Retries

- API‑Rate‑Limit‑Fehler und Auth‑Fehler

- Stale‑Daten (keine Events in X Stunden ingested)

- Unerwartete Abnahmen/Anstiege im Incident‑Volumen

Senden Sie zunächst interne Alerts; wenn stabil, können Sie kunden‑sichtbare Status‑Notizen einführen.

4) Iterieren basierend auf Klarheit, nicht nur Features

Sammeln Sie Feedback, wo Verwirrung entsteht: Definitionen, Streitfragen („Warum ist das ein Verstoß?“) und „Was hat sich seit letztem Monat geändert?“. Priorisieren Sie kleine UX‑Verbesserungen wie Tooltips, Änderungsprotokolle und klare Fußnoten zu Ausnahmen.

5) Schneller bauen mit modernem Entwicklungsworkflow

Wenn Sie ein internes MVP schnell liefern wollen (Tenant‑Modell, Integrationen, Dashboards, Exporte) ohne Wochen mit Boilerplate zu verbringen, kann ein vibe‑coding‑Ansatz helfen. Zum Beispiel ermöglicht Koder.ai Teams, ein Multi‑Tenant Web‑App‑Konzept per Chat zu entwerfen — und anschließend Quellcode zu exportieren und zu deployen. Das passt praktisch für SLA‑Reporting‑Produkte, wo die Kernkomplexität in Domänenregeln und Daten‑Normalisierung liegt, nicht im einmaligen UI‑Scaffolding.

Sie können Koder.ai’s Planungsmodus verwenden, um Entitäten (Tenants, Services, SLA‑Definitionen, Events, Rollups) zu skizzieren und dann eine React‑UI und ein Go/Postgres‑Backend‑Grundgerüst generieren, das Sie mit spezifischen Integrationen und Berechnungslogik erweitern.

6) Eine kurze Roadmap veröffentlichen

Pflegen Sie ein lebendes Dokument mit nächsten Schritten: neue Integrationen, Exportformate und Audit‑Spuren. Verlinken Sie verwandte Guides auf /blog, damit Kunden und Teams Details selbst nachschlagen können.