23 mai 2025·8 min

Créer une application d'annonces internes avec accusés de lecture

Apprenez à planifier, construire et lancer une application web d'annonces internes avec accusés de lecture, rôles, ciblage et analytics simples.

Apprenez à planifier, construire et lancer une application web d'annonces internes avec accusés de lecture, rôles, ciblage et analytics simples.

Une application d'annonces internes résout un problème simple mais coûteux : des informations importantes passent inaperçues et personne ne peut répondre avec assurance « Est-ce que tout le monde a vu ça ? ». Les fils d'e-mail, les canaux de chat et les posts intranet créent du bruit et l'imputabilité devient floue—surtout pour les changements de politique, les avis de sécurité, les fermetures de bureau et les dates limites d'avantages.

Avec des accusés de lecture intégrés, le résultat passe de « nous l'avons envoyé » à « nous pouvons confirmer que c'a été lu ». Cette clarté aide les équipes à agir plus vite, réduit les questions répétées et donne aux RH et aux managers un moyen fiable de relancer sans deviner.

Ce n'est pas qu'un outil RH. C'est un système de communication interne utilisé par différents groupes pour différentes raisons :

L'essentiel est que chaque audience y gagne : les éditeurs savent ce qui s'est passé et les employés savent où regarder pour ne pas rater les annonces critiques.

Définissez le but de l'app en une phrase : diffuser les annonces clés aux bons employés et confirmer qui les a lues.

Cela implique quelques décisions produit que vous prendrez plus tard (ciblage, contrôle d'accès par rôle, piste d'audit), mais gardez le « pourquoi » net. Si vous ne pouvez pas expliquer pourquoi un accusé de lecture compte pour votre organisation, vous aurez du mal à décider quelles données stocker et quels rapports construire.

Choisissez des métriques qui reflètent à la fois l'efficacité de la livraison et le comportement des employés :

Fixez des objectifs par type d'annonce. Un post « déjeuner gratuit vendredi » et un post « nouvelle exigence de sécurité » ne devraient pas partager le même objectif. Pour les messages critiques, vous pouvez viser 95 % de lecture en 24–48 heures et utiliser cet objectif pour façonner les notifications et les relances ensuite.

Si vous voulez une métrique « north-star », utilisez : % d'annonces critiques lues par l'ensemble de l'audience cible dans le délai requis.

Un périmètre clair empêche votre application d'annonces de devenir un portail « faire-tout ». Commencez par écrire qui l'utilisera (comms, RH, IT, managers, tous les employés) et à quoi ressemble le succès (par ex. mises à jour critiques accusées réception dans les 24 heures).

Définissez une première version qui résout le problème central : publier des annonces ciblées et confirmer qu'elles ont été lues.

Fonctionnalités must-have (v1) :

Fonctionnalités nice-to-have (plus tard) :

Si vous voulez valider le périmètre rapidement, un prototype rapide peut réduire les risques sur les parties difficiles (ciblage, logique d'accusés, tableaux de bord) avant d'investir dans une construction complète. Par exemple, les équipes utilisent souvent Koder.ai pour générer rapidement une application interne via chat—puis itérer sur les flux (fil, vue détaillée, accuser réception) et exporter le code source une fois les exigences stabilisées.

Différentes annonces nécessitent des attentes différentes. Accordez-vous sur un petit ensemble de types dès le départ :

Pour chaque type, capturez les champs requis (date d'expiration, accusaition requise, priorité) et qui est autorisé à publier.

Soyez précis pour que l'ingénierie et les parties prenantes s'alignent :

Ce document de périmètre devient votre plan de construction et votre référence de contrôle des changements quand de nouvelles demandes arrivent.

Des rôles et permissions clairs maintiennent la confiance dans les annonces, empêchent les posts accidentels à l'échelle de l'entreprise et rendent les accusés défendables si des questions surviennent plus tard.

Admin gère le système : provisioning des utilisateurs, paramètres orga, règles de rétention et intégrations. Les admins n'ont pas besoin d'écrire des annonces au quotidien.

Éditeur (Publisher) crée et publie les annonces. Typiquement Comms, RH ou IT.

Manager peut rédiger ou demander des annonces pour son équipe et voir les accusés pour les annonces dont il est propriétaire (ou pour sa ligne hiérarchique).

Employé lit les annonces et peut les accuser réception (si requis). Les employés ne doivent généralement pas voir les accusés des autres.

Auditeur (optionnel) a un accès lecture seule aux annonces publiées, à la piste d'audit et aux exports pour les revues de conformité.

Au minimum, définissez les permissions pour : create, edit, publish, archive, view receipts, et export. Implémentez les permissions au niveau action (pas seulement par rôle) afin de pouvoir évoluer sans réécrire la logique.

Un défaut pratique :

Si les approbations sont importantes, séparez rédaction et publication :

Documentez ces règles dans une courte page « politique d'accès » et liez-la en interne (par ex. /help/access-policy).

Avant de dessiner des fonctionnalités, esquissez des moments : ce dont un employé a besoin en moins de 10 secondes, et ce dont un admin a besoin sans formation. Une UX claire réduit aussi les disputes « je ne l'ai pas vu » une fois les accusés ajoutés.

Connexion doit être sans friction : connexion en un clic (si disponible), états d'erreur clairs et un chemin direct vers l'endroit où l'utilisateur s'était arrêté.

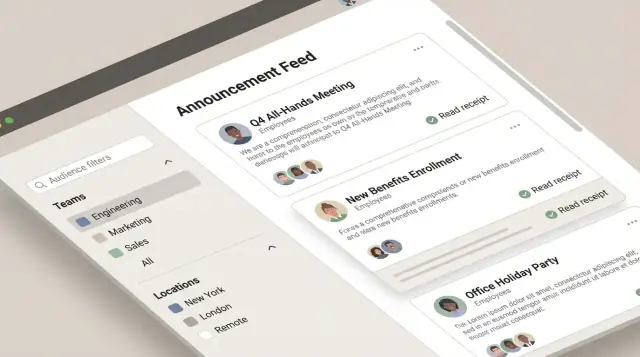

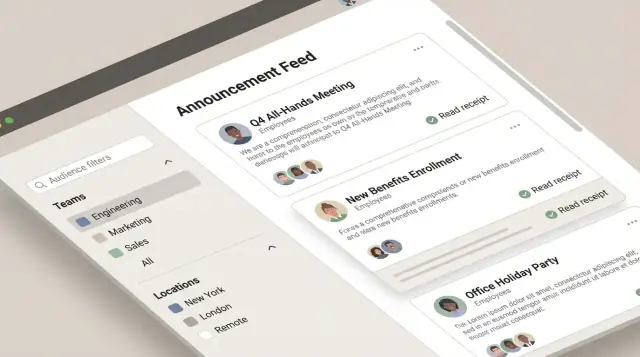

Fil est la base. Priorisez la scannabilité : titre, aperçu court, catégorie/étiquette, badge de ciblage (optionnel) et statut (Non lu/Lu/Accusation requise). Ajoutez un filtre simple pour Non lu et une barre de recherche.

Détail de l'annonce est l'endroit où les accusés sont gagnés. Affichez le contenu complet, les pièces jointes/liens et un état de lecture évident. Le « lecture automatique à l'ouverture » est tentant, mais prenez en compte les ouvertures accidentelles. Si des accusés sont requis, séparez « Lire » et « Accuser réception » avec un libellé clair.

Composer doit ressembler à un éditeur léger : titre, corps, sélecteur d'audience, horaire de publication et aperçu. Gardez les options avancées repliées.

Admin peut commencer par une seule page : gérer utilisateurs/roles, créer des groupes et voir la performance des annonces.

Utilisez une typographie lisible, contraste fort et outlines de focus visibles. Assurez-vous que toutes les actions fonctionnent au clavier.

Concevez pour des lectures mobiles rapides : larges zones de tap, un bouton « Accuser réception » collant (quand nécessaire) et des états de chargement qui n'obstruent pas le contenu.

Un modèle de données clair rend les accusés fiables, le ciblage prévisible et les rapports rapides. Vous n'avez pas besoin de dizaines de tables—juste quelques entités bien choisies et des règles sur leurs relations.

Au minimum, modèlez :

Pour Announcement, incluez :

Considérez aussi des métadonnées utiles ensuite : created_by, updated_by, status (draft/scheduled/published) et timestamps. Cela supporte l'audit sans tables supplémentaires.

Le ciblage est souvent l'endroit où les outils internes deviennent confus. Choisissez une stratégie tôt :

Liste d'utilisateurs explicite : stocker l'ensemble exact d'IDs d'utilisateurs pour une annonce.

Idéal pour des audiences petites et précises. Plus difficile à gérer pour de grandes organisations.

Filtres de groupe : stocker des règles comme “Team = Support” ou “Location = Berlin”.

Bon pour les motifs récurrents, mais les audiences changent au fur et à mesure que les personnes bougent d'équipe.

Snapshots (recommandé pour les accusés) : stocker les filtres lors de la rédaction, puis résoudre ces filtres au moment de la publication en une liste fixe de destinataires.

Cela garde les rapports et les accusés stables : les personnes ciblées à la publication restent l'audience, même si quelqu'un change d'équipe ensuite.

Les receipts peuvent grandir vite. Facilitez les requêtes :

Cela prévient les doublons et accélère les écrans communs (par ex. « Alex a-t-il lu ceci ? » ou « combien de lectures pour l'Annonce #42 ?»).

Les accusés semblent simples (« l'a-t-il lu ? »), mais les détails déterminent si vos rapports sont dignes de confiance. Commencez par définir ce que « lu » signifie pour votre organisation—puis implémentez cette définition de manière cohérente.

Choisissez un signal principal et tenez-vous-y :

Beaucoup d'équipes suivent à la fois read et acknowledged : « read » est passif, « acknowledged » est une confirmation volontaire.

Créez un enregistrement receipt dédié par utilisateur par annonce. Champs typiques :

user_idannouncement_idread_at (timestamp, nullable)acknowledged_at (timestamp, nullable)Des diagnostics optionnels comme device_type, app_version ou ip_hash ne doivent être ajoutés que si vous en avez vraiment besoin et avez l'approbation politique.

Pour éviter les doubles comptes, appliquez une contrainte unique sur (user_id, announcement_id) et traitez les mises à jour de receipt comme des upserts. Cela évite d'inflationner les chiffres de lecture suite à des ouvertures répétées, des rafraîchissements ou des clics de notification.

Les annonces sont souvent mises à jour. Décidez à l'avance si les modifications doivent réinitialiser les accusés :

Une approche simple est de stocker un announcement_version (ou content_hash) sur le receipt. Si la version change et que la modification est marquée « requiert nouvelle accusaition », vous pouvez effacer acknowledged_at (et optionnellement read_at) tout en gardant une piste d'audit des versions précédentes.

Bien fait, les accusés deviennent une mesure fiable—sans basculer en surveillance ou données bruyantes et incohérentes.

Une application d'annonces internes maintenable tient moins à courir après les outils récents qu'à choisir des composants bien supportés que votre équipe peut exploiter pendant des années. Visez une stack avec une bonne documentation, un large vivier de talents et un hébergement simple.

Une baseline éprouvée est un framework web mainstream couplé à une base relationnelle :

Les bases relationnelles facilitent la modélisation des annonces, audiences et records d'accusés avec des relations claires, des contraintes et des requêtes adaptées au reporting.

Si vous préférez aller plus vite avec une stack moderne, Koder.ai génère souvent des frontends React avec un backend Go et PostgreSQL—utile quand vous voulez une base maintenable sans câbler chaque écran CRUD et chaque vérification de permission à la main.

Même si vous construisez une appli server-rendered, définissez des endpoints REST propres pour que l'UI et les intégrations futures restent simples :

GET /announcements (liste + filtres)POST /announcements (créer)POST /announcements/{id}/publish (workflow de publication)POST /announcements/{id}/receipts (marquer comme lu)GET /announcements/{id}/receipts (vues de reporting)Cela clarifie les responsabilités et facilite l'audit ultérieur.

Le temps réel est agréable mais pas requis. Si vous voulez des badges « nouveau » instantanés :

Commencez par le polling ; passez à autre chose seulement si les utilisateurs constatent des délais.

Évitez de stocker de gros fichiers dans la base. Privilégiez le stockage objet (S3-compatible) et ne gardez que les métadonnées (nom du fichier, taille, URL, permissions) en base. Si les pièces jointes sont rares et petites, vous pouvez débuter avec un stockage local et migrer plus tard.

L'authentification est la porte d'entrée de votre appli—faites-la bien dès le départ pour que chaque fonctionnalité ultérieure (ciblage, accusés, analytics) hérite du même modèle de confiance.

Pour la plupart des entreprises, SSO est le choix par défaut car il réduit le risque lié aux mots de passe et correspond à la manière dont les employés se connectent déjà.

Choisissez une approche et tenez-vous y :

HttpOnly, Secure et SameSite=Lax/Strict. Faites pivoter les IDs de session à la connexion et lors des changements de privilèges.Définissez un timeout d'inactivité et une durée absolue de session pour que les postes partagés ne restent pas connectés indéfiniment.

L'authentification prouve l'identité ; l'autorisation prouve le droit d'agir. Appliquez des contrôles d'autorisation sur :

Traitez ces vérifications comme des règles server-side obligatoires—pas des indices UI.

Même les applis internes ont besoin de garde-fous :

Un bon composeur vise moins le formatage sophistiqué que la prévention des erreurs. Traitez chaque annonce comme un petit processus éditorial : propriété claire, états prévisibles et moyen de corriger sans embrouiller l'historique.

Utilisez un modèle d'état simple et visible :

Pour garder l'imputabilité, stockez qui a déplacé entre états et quand (une piste d'audit facile à lire ensuite).

La planification évite la pression du « envoyer maintenant » et supporte les équipes globales.

Rendez l'UI explicite : affichez le fuseau horaire courant et avertissez si expire_at est antérieur à publish_at.

Choisissez un format de contenu et tenez-vous-y :

Pour la plupart des équipes, le Markdown basique (titres, listes, liens) est un compromis pratique.

Si vous supportez des pièces jointes, clarifiez les attentes :

Si votre fournisseur de stockage propose un scan antivirus, activez-le ; sinon, au moins restreignez les types exécutables et journalisez les uploads pour le suivi.

La livraison est le pont entre « nous avons publié une annonce » et « les employés l'ont effectivement vue ». Visez quelques canaux clairs, des règles cohérentes et des préférences simples à comprendre.

Commencez par l'expérience in-app : un badge « Nouveau » dans l'en-tête, un compteur d'éléments non lus et un fil qui met en avant les éléments non lus en premier. Cela garde le système autonome et évite de dépendre des boîtes de réception.

Ajoutez ensuite des notifications par email pour les utilisateurs qui ne vivent pas dans l'app toute la journée. Gardez les emails courts : titre, première ligne et un bouton unique menant au détail de l'annonce.

Les push peuvent être optionnels (et plus tard), car ils ajoutent de la complexité multi-appareils. Si vous les implémentez, traitez le push comme un canal additionnel—pas le seul.

Donnez du contrôle sans submerger :

Une règle simple fonctionne bien : par défaut, tout le monde reçoit in-app + email pour les catégories à haute importance, et les utilisateurs peuvent se désabonner (sauf pour les avis légalement requis).

Les posts urgents doivent être visuellement distincts et peuvent être épinglés en haut jusqu'à lecture. Si la politique l'exige, ajoutez un bouton « Accuser réception » séparé d'un accusé normal, afin de pouvoir rendre compte d'une confirmation explicite.

Ajoutez des garde-fous : limiter les emails en masse, exiger des permissions élevées pour envoyer des notifications urgentes, et fournir des contrôles admin tels que « limiter les posts urgents par semaine » et « prévisualiser le nombre de destinataires avant envoi ». Cela maintient la confiance dans le système plutôt que son rejet.

Un accusé de lecture répond à la question opérationnelle : qui a réellement vu (et éventuellement confirmé) un message critique. Il réduit les relances pour des sujets comme les changements de politique, les avis de sécurité, les fermetures de bureau et les dates limites d'avantages, et transforme « nous l'avons envoyé » en « nous pouvons confirmer que c'est lu ».

De bons indicateurs pour la v1 sont :

read_at enregistré (ou acknowledged_at).Fixez des objectifs différents selon le type d'annonce (par ex. urgent/sécurité vs culture/infos).

Un périmètre v1 solide comprend généralement :

Conservez les « nice-to-haves » (approbations, modèles, réactions, analytics avancés) pour plus tard sauf si vous en avez vraiment besoin immédiatement.

Commencez avec des rôles clairs et des permissions explicites :

Choisissez une définition principale et appliquez-la de façon cohérente :

Beaucoup d'équipes suivent les deux : pour la lecture passive et pour les confirmations requises.

Utilisez une table receipts dédiée avec une ligne par utilisateur par annonce :

user_id, announcement_idread_at (nullable)Décidez à l'avance de l'effet des modifications sur les accusés :

Un pattern pratique est de stocker un (ou ) et d'effacer uniquement lorsque l'éditeur marque le changement comme « requiert une nouvelle accusaition », tout en conservant une piste d'audit de ce qui a changé et quand.

Les options de ciblage se répartissent généralement ainsi :

Le snapshotting rend les accusés et les rapports stables : l'audience est « qui était visé à la publication », pas « qui correspond au filtre aujourd'hui ».

Utilisez SSO (SAML/OIDC) si possible ; cela réduit le risque lié aux mots de passe et s'aligne sur la gestion d'identité existante. Indépendamment du mode d'authentification :

Gardez les accusés utiles sans basculer dans la surveillance :

Définissez les permissions par action (create/edit/publish/archive/view receipts/export), pas seulement par nom de rôle.

read_atacknowledged_atacknowledged_at (nullable)Appliquez une contrainte unique/index sur (announcement_id, user_id) et écrivez les accusés comme des upserts pour éviter les duplications liées aux rafraîchissements ou aux appareils multiples.

announcement_versioncontent_hashacknowledged_atTraitez l'autorisation comme une règle backend obligatoire, pas comme un simple indice UI.

Ajoutez une note de confidentialité courte et en langage clair dans l'application (par ex. liée depuis /settings).