Ce que signifie réellement « l'IA construit une application »

Quand on dit « l'IA construit une application », on veut généralement dire qu'un système d'IA peut générer une grande partie du produit : écrans, code standard, tables de base de données, endpoints API et même des tests — à partir de prompts et de quelques décisions de haut niveau.

Cela ne veut pas dire que vous pouvez décrire une idée vague et recevoir une application prête pour la production avec une UX parfaite, des règles métier correctes, un traitement sécurisé des données et zéro maintenance continue. L'IA peut produire un brouillon rapidement, mais elle ne connaît pas magiquement vos clients, vos politiques, vos cas limites ou votre tolérance au risque.

Là où l'IA est réellement utile

L'IA brille dans les domaines répétitifs et structurés :

- Vitesse et échafaudage : génération de la structure du projet, routage de base, flux CRUD et nommage cohérent.

- Code répétitif : formulaires, validations, clients API standard, pagination et modèles d'erreur courants.

- Exploration : proposer des mises en page UI alternatives ou des modèles de données pour comparer des options tôt.

En pratique, cela peut comprimer des semaines de préparation initiale en heures ou jours — surtout quand vous savez déjà ce que vous voulez construire.

Là où les humains comptent toujours

Les humains restent responsables de :

- Décisions : ce qu'il faut construire en premier, quels compromis sont acceptables, et quels workflows doivent être corrects.

- Validation : confirmer que les exigences sont remplies, que les données sont correctes et que les cas limites sont gérés.

- Responsabilité : sécurité, confidentialité, conformité et fiabilité ne sont pas optionnelles — elles vous incombent en dernier ressort.

L'IA peut proposer ; une personne doit approuver.

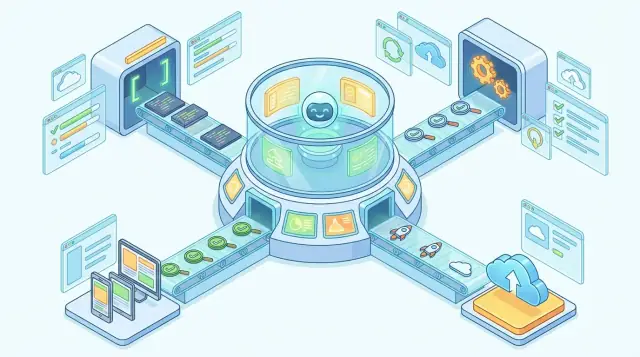

Le pipeline couvert par cet article

Considérez « l'IA construit une application » comme un pipeline plutôt qu'une action unique : idée → exigences → spécification → choix d'architecture → échafaudage et modèle de données générés → assemblage UI → authentification et permissions → intégrations → tests → revue de sécurité → déploiement → itération.

Le reste de cet article parcourt chaque étape pour que vous sachiez à quoi vous attendre, ce qu'il faut vérifier et où rester impliqué.

Avant qu'un générateur d'apps IA ne puisse produire quelque chose d'utile, il lui faut des entrées qui se comportent comme des exigences. Pensez à cette étape comme transformer « je veux une app » en « voici ce que l'app doit faire, pour qui, et où elle tournera. »

Les entrées dont l'IA a réellement besoin

Commencez par quatre ancrages :

- Objectif : quel résultat l'app doit produire (gagner du temps, suivre des stocks, vendre des produits).

- Utilisateurs : qui l'utilisera (clients, personnel, admins) et les besoins de chaque groupe.

- Plateformes : web, iOS, Android, ou les trois — et si elle doit fonctionner hors ligne.

- Fonctionnalités indispensables : l'ensemble minimal qui rend l'app utile.

Prompts vagues vs clairs (exemples réels)

Vague : « Construis-moi une app de fitness. »

Clair : « Construis une application mobile pour coureurs débutants. Les utilisateurs créent des comptes, choisissent un plan 5 km, enregistrent leurs runs et voient la progression hebdomadaire. Rappels push à 7h heure locale. Admin peut modifier les plans. iOS + Android. »

Vague : « Fais-la comme Uber pour les nettoyeurs. »

Clair : « Marketplace à deux faces : les clients demandent un nettoyage, choisissent date/heure, paient par carte ; les nettoyeurs acceptent les jobs, peuvent envoyer des messages aux clients et marquer les tâches comme terminées. Plateformes : web + mobile. Zone de service limitée à Londres. »

Catégories d'exigences cachées qu'on oublie souvent

La plupart des « fonctionnalités manquantes » tombent dans les mêmes cases :

- Données : ce que vous stockez et pourquoi.

- Authentification : connexion, réinitialisation de mot de passe, récupération de compte.

- Rôles : admin vs utilisateur régulier (et ce que chacun peut faire).

- Outils d'administration : gestion des utilisateurs/contenus/paramètres.

- Notifications : email/SMS/push et ce qui les déclenche.

Le scope creep commence souvent par des « Au fait, peut-on… » en cours de construction. Évitez-le en définissant tôt une frontière MVP : listez ce qui est in, ce qui est out, et ce qui compte comme « phase 2 ». Si une fonctionnalité ne soutient pas l'objectif central, mettez-la de côté — ne la glissez pas dans la v1.

Étape 2 : Des exigences à une spécification exécutable

Une fois votre idée capturée, l'étape suivante consiste à transformer « ce que vous voulez » en quelque chose qu'un constructeur (humain ou machine) peut exécuter sans deviner. C'est là que les exigences deviennent une spécification exploitable.

L'IA reformule typiquement vos objectifs en user stories : qui a besoin de quelque chose, quoi et pourquoi. Ensuite elle ajoute des critères d'acceptation — des énoncés clairs et testables qui définissent le « fini ».

Par exemple, « les utilisateurs peuvent réserver des rendez-vous » devient des critères comme : l'utilisateur peut sélectionner une date/heure, voir les créneaux disponibles, confirmer une réservation et recevoir une confirmation.

Cartographier les fonctionnalités vers écrans, actions et données

Une spécification exécutable doit être structurée. L'IA devrait mapper chaque fonctionnalité en :

- Écrans/pages (ex. Connexion, Tableau de bord, Détails de réservation)

- Actions (créer, modifier, annuler, rechercher, exporter)

- Champs de données (ce qui est stocké et affiché)

Ce mapping évite des surprises tardives comme « on n'a jamais défini quelles informations contient un rendez-vous » ou « qui peut modifier une réservation ? »

Identifier les inconnues (et vous poser des questions)

Les bons flux de travail des générateurs d'app ne prétendent pas tout savoir. L'IA doit signaler les décisions manquantes et poser des questions ciblées, par exemple :

- Les utilisateurs paient-ils à l'avance ou après le service ?

- Les admins approuvent-ils les réservations ou sont-elles automatiques ?

- Que se passe-t-il si deux personnes tentent de réserver le même créneau ?

Ces questions déterminent les règles de l'app.

Ce que vous devriez recevoir

À la fin de cette étape, vous devriez avoir deux livrables concrets :

- Une spécification écrite : user stories + critères d'acceptation + règles clés/cas limites.

- Un flux simple : un parcours en langage clair (ou un petit flowchart) montrant comment un utilisateur passe d'un écran à l'autre.

Si l'un manque, vous entrez en phase de construction avec des suppositions plutôt que des décisions.

Étape 3 : Décisions d'architecture et du stack technique

Après clarification des exigences, un générateur d'app IA doit rendre le projet « exécutable ». Cela signifie souvent choisir un type d'app, un stack cohérent et une architecture haut niveau que le modèle peut générer de manière fiable à travers de nombreux fichiers.

Choisir le type d'app : web, mobile ou les deux

Cette décision impacte tout : navigation, flux d'authentification, comportement hors ligne et déploiement.

Une web app est souvent le plus rapide car une base de code s'exécute dans n'importe quel navigateur. Une app mobile peut être plus native mais ajoute de la complexité (distribution sur stores, tests sur appareils, push notifications). « Les deux » implique généralement :

- une web app responsive plus des wrappers (plus rapide, parfois limité)

- des apps natives séparées (meilleure UX, effort maximal)

Dans un processus IA, l'objectif est d'éviter des hypothèses contradictoires — comme concevoir des gestes mobiles pour une app pensée d'abord pour desktop.

Choisir un stack technique (et pourquoi la cohérence compte)

La génération de code par LLM fonctionne mieux quand le stack est prévisible. Mélanger des patterns (deux frameworks UI, plusieurs gestionnaires d'état, styles d'API incohérents) augmente la dérive du code et rend les tests automatisés plus difficiles.

Un stack web moderne typique peut être :

- Frontend : React/Next.js

- Backend : Node.js (ou Python)

- Base de données : Postgres

Certaines plateformes standardisent davantage pour que la génération reste cohérente sur tout le repo. Par exemple, Koder.ai s'appuie sur une configuration cohérente — React pour le web, Go pour les services backend et PostgreSQL pour les données — afin que l'IA puisse générer et refactorer sans dériver dans des conventions contradictoires.

Définir l'architecture haut niveau

Au minimum, vous voulez des frontières claires :

- Frontend : écrans, formulaires, validations client, appels API

- Backend : règles métier, autorisation, intégrations

- Base de données : modèle de données, migrations, index

Beaucoup d'équipes adoptent une structure API-first (REST ou GraphQL). L'important est que « exigences → code » se traduise proprement : chaque fonctionnalité devient un ensemble d'endpoints, d'écrans UI et de tables de base de données.

Compromis à décider tôt

Vitesse vs flexibilité est la tension constante. Les services managés (fournisseurs d'auth, bases hébergées, déploiements serverless) accélèrent un pipeline de déploiement IA, mais peuvent limiter la personnalisation ultérieure. Le code sur-mesure offre du contrôle, mais augmente la maintenance et la nécessité d'une revue humaine pour les cas limites et la performance.

Un point de contrôle pratique : notez « ce qui doit être facile à changer au mois 3 ». Puis choisissez le stack et l'architecture qui rendent ce changement peu coûteux.

Étape 4 : Échafaudage de l'app et modèle de données

C'est l'étape où un générateur d'app IA passe du discours aux fichiers exécutables. L'échafaudage est la première passe qui transforme votre concept en un squelette fonctionnel : dossiers, écrans, navigation et première version de vos données.

Ce qui est généré en premier (et pourquoi c'est important)

La plupart des outils commencent par créer une structure de projet prévisible (où résident UI, API et config), puis configurent le routage (comment l'app passe d'un écran à l'autre), et enfin génèrent une coque UI (layout de base, en-tête/sidebar, états vides).

Même si cela paraît cosmétique, c'est fondamental : les décisions de routage déterminent les URLs, les deep links et comment les écrans partagent le contexte (espace de travail sélectionné, client, projet).

Transformer les concepts du domaine en modèle de données

Ensuite, l'IA convertit vos noms de domaine en tables/collections et relations. Si votre app traite de rendez-vous, vous verrez généralement des entités comme User, Appointment, Service et peut-être Location.

À ce stade, deux détails se répercutent sur tout le reste :

- Nommage : un modèle nommé

Client vs Customer affecte champs BD, routes API, libellés UI et événements d'analytics.

- Forme des données : opter pour un champ

fullName vs firstName + lastName, ou stocker status en texte libre vs enum, change validation, filtrage et reporting.

Génération d'API et raccordement à l'UI

Une fois les modèles définis, l'IA génère typiquement des endpoints CRUD basiques et les connecte aux écrans : listes, vues détaillées et formulaires.

C'est à ce niveau que les incohérences apparaissent tôt : un champ nommé phoneNumber dans l'UI mais phone dans l'API provoque des bugs et du glue code supplémentaire.

Revoyez maintenant les noms de modèles, les champs obligatoires et les relations — c'est le moment le moins coûteux pour corriger la terminologie et la forme des données avant d'entrer dans la partie UI lourde.

Étape 5 : Génération de l'UI et assemblage écran par écran

Lancez avec votre domaine

Ajoutez l'hébergement et des domaines personnalisés quand vous êtes prêt à partager avec vos utilisateurs.

Une fois le modèle de données et l'échafaudage en place, le travail UI passe de « dessiner des écrans » à « assembler un ensemble de pages prévisibles et connectées ». La plupart des générateurs d'app IA produisent l'UI en interprétant les flux utilisateur et en les mappant à des modèles d'écran courants.

Un flux typique comme « gérer les clients » se traduit généralement en un petit ensemble d'écrans :

- Liste : tableau ou cartes avec tri, filtres et action principale (ex. « Nouveau client »).

- Détail : page d'un enregistrement montrant les champs clés, éléments liés et actions (éditer, archiver).

- Création : formulaire avec validation, valeurs par défaut et champs requis.

- Édition : même formulaire que pour la création, pré-rempli et gérant proprement les mises à jour partielles.

En coulisses, l'IA câble surtout des blocs réutilisables : récupérer données → rendre composant → gérer loading/erreurs → soumettre formulaire → afficher état de succès → naviguer.

Bases d'un design system pour éviter le chaos UI

Les bons générateurs ancrent chaque écran dans un design system simple pour que l'app paraisse cohérente. Cela signifie généralement :

- Un petit ensemble de composants réutilisables (boutons, inputs, tableaux, modales, toasts)

- Des règles de spacing et layout cohérentes (padding, margins, colonnes de grille)

- Des patterns répétables (états vides, messages d'erreur, dialogues de confirmation)

Si votre outil le permet, verrouiller ces choix tôt réduit les écrans « presque identiques mais différents » qui demandent du temps pour être harmonisés.

Vérifications d'accessibilité à intégrer tôt

La génération UI devrait inclure par défaut des vérifications d'accessibilité de base :

- Navigation au clavier : ordre de tabulation correct, modales qui capturent le focus, états de focus visibles

- Contraste : texte et éléments UI clés respectent les niveaux de contraste

- Libellés et noms : chaque input a un label ; icônes et boutons ont des noms accessibles

Ce ne sont pas que des détails de conformité — cela réduit les tickets de support et les problèmes d'utilisabilité.

Utilisez des templates pour les écrans CRUD standards, tableaux de bord et flux d'administration — ils sont plus rapides et faciles à maintenir. Customisez seulement là où l'interface fait partie de la valeur produit (ex. onboarding unique ou workflow visuel spécialisé).

Approche pratique : commencez par des templates, validez le flux avec de vrais utilisateurs, puis personnalisez uniquement les écrans qui en ont vraiment besoin.

Étape 6 : Authentification, rôles et permissions

L'authentification est l'étape où une app cesse d'être une démo et devient un produit. Quand un générateur IA « ajoute une connexion », il crée typiquement une série d'écrans, des tables en base et des règles serveur qui déterminent qui est un utilisateur — et ce qu'il est autorisé à faire.

Options d'authentification courantes

La plupart des générateurs proposent quelques chemins standards :

- Email + mot de passe : simple, mais nécessite un stockage et des flux de réinitialisation sécurisés.

- OAuth (Google, Apple, Microsoft, etc.) : moins de mots de passe à gérer, mais il faut traiter les callbacks et l'appariement de comptes.

- Magic links / codes à usage unique : réduit la friction, mais dépend d'une livraison email/SMS fiable et de tokens courte durée.

L'IA peut échafauder ces trois options, mais c'est vous qui choisissez selon l'audience et les contraintes de conformité.

Rôles et permissions : « qui peut faire quoi »

Après l'identité vient l'autorisation. L'IA crée souvent un modèle de rôles tel que :

- Admin (gère utilisateurs, paramètres, facturation)

- Membre (usage core de l'app)

- Viewer/Invité (lecture seule)

Plus important que les noms de rôles est la couche d'application. Une bonne construction applique les permissions à deux endroits :

- Politiques backend (règles API/BD) pour empêcher le contournement via un client modifié.

- Masquage UI pour que les utilisateurs ne voient pas des boutons qu'ils ne peuvent pas utiliser.

Valeurs par défaut sécurisées non négociables

Cherchez (ou demandez) les valeurs par défaut suivantes dans le code généré :

- mots de passe hachés avec un algorithme moderne (jamais stockés ou loggés en clair)

- tokens stockés de façon sécurisée (éviter les tokens longue durée dans localStorage si possible)

- expiration de session + stratégie de rafraîchissement

- limitation de débit sur les endpoints de connexion/réinitialisation

Cas limites que l'IA manque souvent

L'authentification devient délicate sur les bords : liaison de comptes (OAuth + email), réinitialisation de mot de passe, flux d'invitation pour équipes, et que faire quand l'email change. Traitez ces scénarios comme des critères d'acceptation et testez-les tôt — ils conditionnent votre charge support future.

Étape 7 : Intégrations, APIs et données réelles

Rendez la qualité reproductible

Rédigez des tests unitaires, d'intégration et E2E pour que les modifications ne cassent pas les flux essentiels.

C'est le moment où l'app cesse d'être une vitrine et commence à se comporter comme un produit réel. Les intégrations relient vos écrans et votre base à des services que vous ne voulez pas réinventer — paiements, email, cartes, analytics, CRM, etc.

Choisir les bons services (et confirmer les détails)

Un générateur d'app IA peut suggérer des intégrations courantes selon votre cas d'usage (par ex. Stripe pour les paiements, SendGrid pour les emails transactionnels). Mais vous devez confirmer des exigences qui changent l'implémentation :

- Acceptez-vous des paiements ponctuels, des abonnements, ou les deux ?

- Avez-vous besoin de remboursements, factures, taxes ou SCA/3DS ?

- Les emails sont-ils marketing, transactionnels, ou les deux (et qui gère les templates) ?

De petites réponses ici impliquent des appels API, champs de données et exigences de conformité très différents.

Travailler avec des APIs : clés, environnements et cas d'échec

En coulisses, le processus doit câbler les identifiants API de façon sûre et prévisible :

- Clés et secrets stockés en variables d'environnement, pas en dur.

- Environnements (dev/staging/prod) avec leurs propres clés et endpoints.

- Limites de débit nécessitant logique de backoff/retry et timeouts sensés.

- Gestion des erreurs avec messages utilisateur lisibles et journalisation interne.

Migrations de données sans casser l'existant

Les intégrations changent souvent le modèle de données : ajout de champs stripeCustomerId, stockage d'événements webhook, ou suivi du statut de livraison des emails. Votre app a besoin de migrations — modifications BD sûres et incrémentales.

Un bon flux évite les ruptures en :

- ajoutant d'abord de nouvelles colonnes,

- rétro-remplissant les données,

- mettant à jour le code pour utiliser la nouvelle structure,

- puis supprimant les anciens champs si nécessaire.

C'est aussi là qu'entrent les webhooks et les jobs en arrière-plan, pour que les événements réels (paiements, rebonds d'emails, requêtes de géolocalisation) mettent à jour votre app de manière fiable.

Étape 8 : Tests et vérifications qualité

Quand une IA génère du code, elle peut produire quelque chose qui fonctionne mais casse sur des cas limites, mal traite les données ou échoue après une petite modification. Les tests sont le filet de sécurité qui transforme « ça a marché une fois » en « ça marche de façon durable ».

Unité vs intégration vs end-to-end (en termes simples)

Tests unitaires : vérifient une petite unité isolée — ex. « ce calculateur de prix renvoie le bon total ? » Rapides et précis pour localiser la casse.

Tests d'intégration : vérifient que des parties fonctionnent ensemble — ex. « quand on enregistre une commande, est-elle persistée et la réponse attendue renvoyée ? » Ils attrapent les problèmes de câblage et de forme des données.

Tests end-to-end (E2E) : simulent un chemin utilisateur réel — ex. « s'inscrire → se connecter → créer un projet → inviter un coéquipier ». Lents, mais ils révèlent les échecs que ressentent les utilisateurs.

Ce que l'IA peut générer automatiquement (et ce qui demande une revue)

Les outils IA sont souvent bons pour générer :

- des tests unitaires basiques pour des fonctions pures (formateurs, validateurs, calculs)

- des tests d'API sur le happy-path (requête valide renvoie 200)

- des mocks/stubs simples (faux fournisseur de paiement, faux émetteur d'emails)

Mais les tests générés manquent souvent des comportements réels : entrées sales, timeouts, erreurs de permissions et données imprévues en production.

Couverture qui compte vraiment

Plutôt que de viser un pourcentage élevé, concentrez-vous sur les flux critiques et les régressions :

- Connexion, réinitialisation, checks de rôles/permissions

- Actions monétaires (checkout, réservation, soumission)

- Règles d'intégrité des données (pas de doublons, champs requis, totaux corrects)

- Bugs déjà corrigés (ajoutez un test pour qu'ils ne reviennent pas)

Rendre les exécutions de tests reproductibles en CI

Même les petites apps tirent profit d'un pipeline CI simple : chaque push exécute les mêmes vérifications automatiquement. Un setup typique :

- installer les dépendances

- lancer lint/format

- exécuter tests unitaires + d'intégration

- éventuellement lancer un petit test E2E de fumée sur les écrans clés

C'est là que l'IA aide encore : elle peut rédiger les scripts de test initiaux et la config CI, tandis que vous décidez quelles défaillances comptent et gardez la suite alignée sur l'usage réel de l'app.

Étape 9 : Revue sécurité et confidentialité

La revue sécurité confronte « ça marche » à « ça peut être abusé ». Quand un générateur d'app IA produit du code vite, il peut aussi reproduire rapidement des erreurs courantes — surtout autour des frontières de confiance, de l'autorisation et du traitement des données sensibles.

Les risques les plus courants dans les apps générées par IA

Injection reste classique : injection SQL, injection de commandes, et injection de prompt quand votre app envoie du contenu utilisateur à un outil LLM. Si une entrée utilisateur peut modifier une requête, un chemin de fichier ou une instruction, considérez qu'on tentera d'en abuser.

Contrôle d'accès brisé apparaît souvent sous la forme « l'UI cache le bouton, donc c'est sécurisé ». Ce n'est pas suffisant. Chaque route API doit appliquer des vérifications côté serveur, et chaque action au niveau d'un objet (voir/modifier/supprimer) doit vérifier l'appartenance ou le rôle.

Fuites de secrets surviennent quand des clés API sont codées en dur, loggées ou commises par erreur. L'IA peut aussi reproduire des exemples non sécurisés issus de ses données d'entraînement (mettre des tokens dans localStorage ou afficher des secrets dans les logs).

L'IA peut scanner le code pour repérer des patterns (concaténation de chaînes dangereuse dans des requêtes, checks d'auth manquants, permissions IAM trop larges) et suggérer des corrections. Elle peut aussi générer des checklists et des modèles de menaces.

Mais elle manque souvent de contexte : quelles routes sont publiques, quels champs sont sensibles, que signifie vraiment « admin » dans votre métier, ou comment un tiers se comporte en cas d'erreur. La sécurité concerne le comportement du système, pas seulement le style du code.

Garde-fous pratiques qui réduisent réellement le risque

Commencez par la validation d'entrée : définissez ce qui est « valide » (types, plages, formats) et refusez le reste. Ajoutez de l'encodage en sortie pour l'UI web afin de réduire les XSS.

Mettez en place des logs d'audit pour les actions sensibles (connexions, changements de permissions, exports, suppressions). Les logs doivent indiquer qui, quoi et quand — sans stocker mots de passe, tokens ou détails complets de paiement.

Gardez les dépendances à jour et utilisez un scan de vulnérabilités automatisé dans le CI. Beaucoup de brèches réelles proviennent de bibliothèques obsolètes, pas d'attaques exotiques.

Confidentialité : collecter moins, prouver l'accès

Appliquez la minimisation des données : ne collectez que ce dont vous avez besoin, conservez-les le moins longtemps possible et évitez de stocker des données brutes « au cas où ». Ajoutez des journaux d'accès aux enregistrements sensibles pour pouvoir répondre à « qui a accédé aux données d'un client et pourquoi ? »

Étape 10 : Déploiement, hébergement et surveillance

Mettez en place un contrôle d'accès

Configurez l'authentification, les rôles et les permissions avec du code que vous pouvez inspecter.

Quand l'app fonctionne en local, elle n'est pas encore prête pour de vrais utilisateurs. Le déploiement est le processus contrôlé qui transforme votre code en service accessible — et qui le maintient stable au fil des mises à jour.

Ce que fait réellement un pipeline de déploiement

La plupart des équipes utilisent un pipeline de déploiement (souvent automatisé) pour rendre les releases reproductibles. À haut niveau, il :

- Constitue l'app (compilation/bundling, production d'un conteneur ou d'un artefact)

- Configure pour l'environnement cible (domaine, connexions BD, feature flags)

- Publie (déploie l'hébergement, exécute les migrations BD, réchauffe les caches)

- Surveille (contrôles santé, alertes sur erreurs, suivi performance)

Quand l'IA aide ici, elle peut générer des configs de pipeline, scripts de déploiement et checklists — mais vous voulez toujours une vérification humaine sur ce qui s'exécute et les permissions accordées.

Si vous utilisez une plateforme de bout en bout comme Koder.ai, cette étape est souvent simplifiée car le déploiement et l'hébergement font partie du flux, tout en offrant l'export du code source si vous devez l'exécuter ailleurs.

Dev, staging et production : pourquoi plusieurs environnements

Les environnements réduisent le risque :

- Dev : changements constants, échecs tolérés.

- Staging : répétition qui reflète la production pour attraper les problèmes avant les clients.

- Production : système live.

Un oubli fréquent : sauter la staging. C'est l'endroit où l'on valide que « ça tourne » est aussi « ça tourne avec les paramètres réels ».

Gestion de la config et des secrets

Les apps nécessitent des configurations : clés API, mots de passe BD, identifiants email, tokens tiers. Elles ne doivent pas être codées dans le repo. Approches typiques : variables d'environnement et coffre de secrets. Les bonnes pratiques incluent aussi la rotation (changer régulièrement les secrets) et la limitation des accès afin qu'une clé exposée ne mène pas à une compromission totale.

Surveillance essentielle

Après la mise en production, il faut des signaux d'alerte :

- Checks de disponibilité/santé (le service est-il joignable ?)

- Suivi des erreurs (qu'est-ce qui plante, pour qui et où ?)

- Métriques de performance basiques (endpoints lents, forte CPU/mémoire, latence)

La surveillance transforme le déploiement en une boucle de rétroaction continue sur laquelle agir rapidement.

Étape 11 : Itération, maintenance et garder le contrôle

Le lancement est le début du vrai travail : les utilisateurs remontent des problèmes, les priorités bougent, et des « petits ajustements » deviennent de nouvelles fonctionnalités. Avec un générateur d'app IA, l'itération peut être rapide — mais seulement si vous mettez des garde-fous autour des changements.

La boucle de rétroaction (et pourquoi ça peut devenir chaotique)

La plupart des mises à jour commencent par un message court : « le bouton de checkout plante parfois » ou « peut-on ajouter des tags ? ». L'IA est excellente pour répondre vite, mais les correctifs rapides peuvent casser des comportements voisins.

Traitez chaque changement — correction, édition de texte, nouveau champ — comme un mini-projet avec un objectif clair et une manière de vérifier le résultat.

Pourquoi l'IA peine sur les projets longs sans mémoire de projet

Les applications long terme accumulent des décisions : conventions de nommage, cas limites, rôles utilisateur, intégrations et compromis passés. Si votre IA n'intègre pas ces décisions comme source de vérité, elle risque de réintroduire d'anciens bugs, dupliquer la logique ou refactorer dans des directions contradictoires.

La solution n'est pas seulement plus de prompting — c'est une source de vérité que l'IA doit suivre (spécification, notes d'architecture, contrats API et attentes de tests). Les outils qui supportent un mode planifié structuré aident à maintenir la cohérence.

Garder les changements sûrs : snapshots, checkpoints, changelogs

Adoptez une routine simple :

- Snapshot avant modifications (release taggée ou version sauvegardée) pour un rollback facile.

- Checkpoint de revue : inspecter ce qui a changé (fichiers modifiés, logique mise à jour) avant la fusion.

- Changelog : une phrase par changement expliquant quoi et pourquoi.

C'est aussi un domaine où des plateformes comme Koder.ai réduisent le risque : fonctionnalités telles que snapshots et rollback encouragent des habitudes d'itération sûre, surtout quand un LLM touche beaucoup de fichiers d'un coup.

Avant le lancement : questions à poser à votre générateur d'app IA

- Comment suivez-vous exigences et décisions dans le temps (mémoire projet) ?

- Puis-je voir un diff des changements et les approuver avant mise en production ?

- Générez-vous ou mettez-vous à jour des tests à chaque modification ? Que se passe-t-il quand des tests échouent ?

- Comment fonctionnent les rollbacks si une release provoque des erreurs ?

- Où sont stockés les secrets et qui y a accès ?

- Quelle surveillance/alertes existe après le déploiement et où les consulte-t-on ?

Garder la main, c'est moins écrire du code que réclamer visibilité, contrôles reproductibles et une issue de secours simple lorsque quelque chose tourne mal.

Si vous évaluez des générateurs d'apps IA, regardez au-delà de la démo et demandez comment tout le pipeline est pris en charge : traçabilité exigences→code, architecture cohérente, génération de tests, valeurs par défaut de sécurité et chemins de rollback réels. C'est là que « l'IA construit une app » devient un workflow d'ingénierie reproductible — pas un dump ponctuel de code.

(Et si vous voulez une base pratique pour comparer, le forfait gratuit de Koder.ai est un moyen concret de voir jusqu'où le vibe-coding vous emmène — du mode planification jusqu'au déploiement — avant de décider combien vous voulez personnaliser ou exporter vers votre pipeline existant.)