Définir les objectifs, le périmètre et les types de consentement

Avant de concevoir des écrans ou d’écrire du code, précisez exactement ce que vous construisez — et ce que vous n’allez pas faire. « Consentement » et « préférences » semblent similaires, mais ont souvent des sens juridiques et opérationnels différents. Bien définir ces notions tôt évite une UX confuse et des intégrations fragiles plus tard.

Consentement vs préférences (en termes simples)

Le consentement est une permission que vous devez pouvoir prouver ultérieurement (qui a accepté, quoi, quand et comment). Exemples : accepter de recevoir des emails marketing ou autoriser les cookies de suivi.

Les préférences sont des choix utilisateur qui façonnent l’expérience ou la fréquence (hebdo vs mensuel, sujets d’intérêt). Il faut quand même les stocker de manière fiable, mais ce n’est généralement pas la même chose qu’un opt-in légal.

Décider du périmètre : canaux, sujets et points de collecte

Écrivez ce que vous gérerez dès le jour 1 :

- Canaux : email, SMS, push notifications, messages in-app, appels téléphoniques

- Sujets : mises à jour produit, newsletters, promotions, invitations à des événements, offres de partenaires

- Points de collecte : inscription, paiement, formulaires de leads, paramètres de compte, invites in-app, interactions support

Un piège courant est de mélanger consentement marketing et messages transactionnels (reçus, réinitialisation de mot de passe). Gardez-les séparés dans vos définitions, votre modèle de données et l’interface.

Identifier les parties prenantes et la gouvernance

Une app de gestion du consentement touche plusieurs équipes :

- Marketing (règles de campagne, préférences d’abonnement)

- Produit (prompts in-app, centre de préférences)

- Support (gestion des changements, dépannage)

- Juridique/conformité (définitions, rétention, exigences de preuve)

Attribuez un responsable clair pour les décisions et définissez un processus léger pour les mises à jour quand les règles, prestataires ou messages changent.

Définir des métriques de succès mesurables

Choisissez quelques résultats mesurables, par exemple moins de plaintes pour spam, moins de désinscriptions dues à la confusion, récupération plus rapide des enregistrements de consentement RGPD, moins de tickets support sur les préférences, et un temps réduit pour fournir une preuve de consentement quand c’est demandé.

Cartographier les exigences aux règles de confidentialité (bases RGPD/CCPA)

Transformez les règles de confidentialité en exigences produit pratiques. Cette section est une orientation générale, pas un conseil juridique — utilisez-la pour définir les fonctionnalités, puis confirmez les détails avec votre service juridique.

Fonctionnellement, une app de gestion du consentement doit généralement gérer :

- Opt-in (par ex. emails marketing, SMS, cookies quand requis)

- Opt-out (ex. « Ne pas vendre/partager mes informations personnelles »)

- Choix granulaires (canaux, sujets, fréquence)

- Preuve (un enregistrement défendable de ce que l’utilisateur a accepté)

- Retrait facile (changer d’avis doit être aussi simple que l’opt-in)

Principales différences régionales (simplifié)

- GDPR (UE/RU) met l’accent sur une « base légale valable ». Pour beaucoup de cas marketing et cookies, cela signifie un consentement clair et affirmatif et la possibilité de se rétracter.

- Règles ePrivacy (variables selon les pays, souvent alignées sur l’UE) affectent souvent les cookies et technologies similaires, vous poussant vers des choix explicites pour le suivi non essentiel.

- CCPA/CPRA (Californie) met l’accent sur les droits d’opt-out pour la « vente » ou le « partage » d’informations personnelles, plus des limites autour des données sensibles et des exigences de transparence renforcées.

Vos enregistrements de consentement devraient capturer :

- Qui : ID utilisateur (et/ou email/téléphone), plus contexte de compte/tenant

- Quoi : finalité(s) et canaux (ex. « mises à jour produit par email »)

- Quand : timestamp, fuseau horaire et date d’effet

- Comment : source UI (centre de préférences, checkout), méthode (case à cocher, double opt-in) et version de la notice/politique affichée

- Pourquoi : étiquette de base légale/finalité et tout flag régional (consentement RGPD vs opt-out CCPA)

Rétention et auditabilité

Définissez les politiques de conservation des données pour les enregistrements de consentement et le journal d’audit (souvent conservé plus longtemps que les données marketing). Conservez uniquement ce dont vous avez besoin, protégez ces données et documentez les durées de rétention. Si vous hésitez, ajoutez un placeholder « nécessite décision juridique » et liez-le à vos docs internes (ou /privacy si public).

Les décisions finales de politique — en particulier ce qui compte comme « vente/partage », la catégorisation des cookies, et la rétention — doivent être revues avec un avocat.

Concevoir le modèle de données et le schéma d’enregistrement du consentement

Une app de gestion du consentement vit ou meurt par son modèle de données. Si le schéma ne peut pas répondre à « qui a accepté quoi, quand et comment », vous aurez des difficultés pour la conformité, le support client et les intégrations.

Entités centrales à modéliser

Commencez par quelques blocs clairs :

- Client/Identité : la personne (ou le compte) reconnue

- Identifiant : email, téléphone, ID interne, ID d’appareil — stockés en lignes séparées pour supporter plusieurs identifiants

- Finalité : pourquoi vous traitez les données (ex. « emails marketing », « mises à jour de commande », « analytics »)

- Canal : email, SMS, push, téléphone

- Préférence : choix utilisateur par finalité/canal (ex. abonné/désabonné, fréquence)

- Enregistrement de consentement : l’événement juridique qui accorde ou retire la permission

Cette séparation garde votre centre de préférences flexible tout en produisant des enregistrements RGPD propres et des signaux d’opt-out CCPA.

Versioning : quel texte ont-ils accepté ?

Stockez la version exacte de la notice/politique liée à chaque décision :

notice_id et notice_version (ou un hash de contenu)- locale (EN/FR), si vous affichez un texte localisé

- le libellé spécifique de la case ou l’extrait de divulgation affiché

Ainsi, quand le libellé change, les anciens consentements restent prouvables.

Champs de preuve (evidence)

Pour chaque événement de consentement, enregistrez des preuves adaptées à votre niveau de risque :

- horodatage (UTC) et fuseau horaire si pertinent

- source (web, iOS, support agent), plus page/chemin source

- user agent

- adresse IP seulement si vous avez un besoin clair et une politique de conservation

Fusions d’identités et flags de retrait

Les personnes s’inscrivent plusieurs fois. Modélisez les fusions en liant plusieurs identifiants à un même client et en enregistrant un historique de fusion.

Représentez explicitement les réversions :

status : granted / withdrawnwithdrawn_at et raison (action utilisateur, demande admin)- flags dédiés pour withdraw consent et do not sell/share pour supporter l’opt-out CCPA en parallèle des préférences d’abonnement

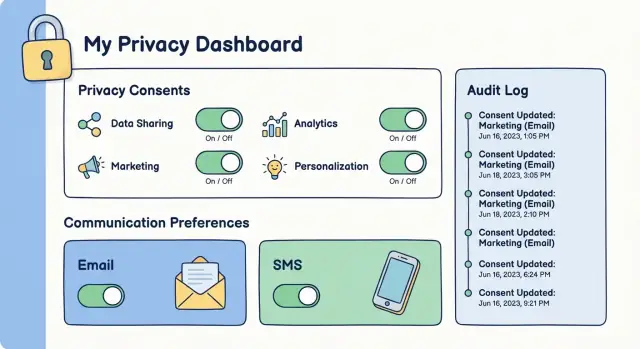

Créer un centre de préférences compréhensible par les utilisateurs

Un centre de préférences ne fonctionne que si les personnes peuvent rapidement répondre à la question : « Qu’est-ce que vous m’enverrez, et comment je le change ? » Visez la clarté plutôt que l’originalité et rendez les décisions réversibles.

Choisir les bons points d’entrée

Rendez-le facile à trouver et cohérent partout où les utilisateurs interagissent avec vous :

- Widget intégré sur les pages clés (checkout, paramètres)

- Page hébergée liée depuis le pied de page des emails et le flux d’aide SMS (ex.

/preferences)

- Écran in-app pour utilisateurs connectés (Paramètres → Notifications / Confidentialité)

Utilisez le même wording et la même structure sur les trois pour que l’utilisateur ne se sente pas perdu.

Rédiger des choix en langage clair (et éviter les pièges)

Utilisez des libellés courts comme « Mises à jour produit » ou « Conseils et tutoriels », avec une ligne de description si nécessaire. Évitez le langage juridique.

N’utilisez pas de cases pré-cochées lorsque la réglementation ou les règles de plateforme exigent une action affirmative. Si vous demandez plusieurs permissions, séparez-les clairement (ex. emails marketing vs SMS vs partage de données).

Offrir des préférences granulaires plus une sortie simple

Permettez aux personnes de s’abonner par sujet et, si pertinent, par canal (Email, SMS, Push). Fournissez ensuite une désinscription globale toujours visible.

Un bon modèle :

- « Se désinscrire de tout le marketing » (action unique)

- Bascules par sujet (fines)

- Bascules par canal (si applicable)

Confirmer l’intention (sans ajouter de friction)

Pour les inscriptions par email, utilisez le double opt-in quand nécessaire : après la sélection, envoyez un email de confirmation qui active l’abonnement seulement après clic sur le lien. Expliquez sur la page ce qui se passera ensuite.

Concevoir l’accessibilité dès le départ

Assurez-vous que tout fonctionne au clavier, a des états de focus clairs, un contraste suffisant, et des labels interprétables par les lecteurs d’écran (ex. « Recevoir le digest hebdo par email : On/Off »).

Construire le backend API pour le consentement et les préférences

Votre API backend est la source de vérité pour ce que le client a accepté et ce qu’il souhaite recevoir. Une API propre et prévisible facilite la connexion du centre de préférences aux outils email/SMS/CRM sans créer d’états conflictuels.

Définir les endpoints principaux

Gardez la surface petite et explicite. Un ensemble typique :

- Lire les préférences :

GET /api/preferences (ou GET /api/users/{id}/preferences pour usage admin)

- Mettre à jour les préférences :

PUT /api/preferences pour remplacer l’ensemble courant (plus clair que des mises à jour partielles)

- Retirer un consentement :

POST /api/consents/{type}/withdraw (séparé de « update » pour éviter les suppressions accidentelles)

Nommez chaque type de consentement clairement (ex. email_marketing, sms_marketing, data_sharing).

Rendre les mises à jour idempotentes (sécurisées en cas de retry)

Les navigateurs et intégrations vont relancer des requêtes. Si une relance crée un second événement « unsubscribe », la piste d’audit devient confuse. Supportez l’idempotence en acceptant un header Idempotency-Key (ou un champ request_id) et en stockant le résultat pour que la même requête produise le même effet.

Valider les entrées et les états autorisés

Rejetez tout ce que vous ne voudriez pas défendre plus tard :

- Acceptez uniquement les champs connus ; n’ignorez rien silencieusement

- Faites respecter les valeurs autorisées (

granted, denied, withdrawn) et les transitions valides

- Évitez les champs cachés qui changent la signification (par ex. une case à cocher qui active aussi le “partage de données”)

Erreurs cohérentes et limitation de débit

Retournez des formes d’erreur prévisibles (ex. code, message, field_errors) et évitez de divulguer des détails sensibles. Limitez le débit sur les endpoints sensibles comme le retrait de consentement et la recherche de compte pour réduire les abus.

Documentez avec des exemples

Publiez une documentation API interne avec requêtes/réponses copiables (pour le frontend et les intégrations). Versionnez-la (ex. /api/v1/...) pour que les changements ne cassent pas les clients existants.

Sécuriser l’app : auth, autorisation et protection des données

Concevez votre schéma de consentement

Modélisez les finalités, canaux et événements d'audit avec un schéma PostgreSQL exportable.

La sécurité fait partie du consentement : si quelqu’un peut usurper un compte ou falsifier une requête, il peut changer des préférences sans autorisation. Commencez par protéger l’identité, puis verrouillez chaque action qui modifie le consentement.

Authentifier les utilisateurs sans friction excessive

Adoptez une approche adaptée à votre audience et votre niveau de risque :

- Session login (email + mot de passe) avec règles de mot de passe strictes et MFA optionnel

- Magic links pour un accès sans friction (à usage unique, limités dans le temps, awareness device)

- SSO/SAML/OIDC pour portails B2B où les IdP d’entreprise sont la source de vérité

Ajoutez des protections contre le détournement de compte : limitation de tentatives de connexion, notifications de changements sensibles, et vérification renforcée avant de modifier des réglages à fort impact (ex. opt-in marketing sur tous les canaux).

Faire appliquer l’autorisation sur chaque endpoint

Considérez l’UI comme non fiable. Le backend doit vérifier :

- Le demandeur est authentifié

- Le demandeur est autorisé à agir sur cet utilisateur/sujet spécifique (pas de raccourcis « edit by email »)

- L’action correspond aux règles de consentement définies (qui peut changer quoi et quand)

Renforcez les endpoints côté navigateur avec protection CSRF pour les sessions par cookie, des règles CORS strictes (autoriser uniquement vos origines), et des vérifications explicites des IDs pour éviter l’escalade horizontale de privilèges.

Chiffrer et minimiser les données

Chiffrez les données en transit (HTTPS) et au repos. Collectez le minimum nécessaire pour faire fonctionner votre centre de préférences : souvent vous pouvez éviter de stocker des identifiants bruts en utilisant des IDs internes ou des clés de recherche hachées. Définissez et appliquez des politiques de conservation pour les logs anciens et les comptes inactifs.

La journalisation d’audit est essentielle, mais protégez les logs : ne stockez pas de tokens de session complets, de tokens magic-link, ni de données personnelles inutiles. Pour les formulaires publics, ajoutez CAPTCHA ou throttling pour réduire les inscriptions bot et les tentatives de falsification de préférences.

Implémenter des journaux d’audit et la preuve du consentement

Les journaux d’audit sont votre reçu attestant qu’une personne a donné (ou retiré) une permission. Ils expliquent aussi ce qui s’est passé lors d’une plainte, d’une enquête réglementaire ou d’un incident interne.

Que consigner pour chaque changement

Chaque mise à jour de consentement ou de préférence doit produire un événement d’audit append-only qui capture :

- Valeur précédente et nouvelle valeur (ex. marketing_email: true → false)

- Type et identité de l’acteur : utilisateur, admin, sync automatisé, clé API/service account

- Timestamp (en UTC) et source (centre de préférences, checkout, webhook, outil support)

- Contexte utile comme preuve : version de politique/notice affichée, méthode de capture (case, double opt-in), et identifiant utilisateur utilisé à l’instant

Ce niveau de détail vous permet de reconstruire l’historique complet — pas seulement l’état courant.

Rendre la preuve fiable : séparer audit vs logs opérationnels

Les logs opérationnels (debug, perf, erreurs) tournent rapidement et sont faciles à filtrer ou à supprimer. Les logs d’audit doivent être traités comme des preuves :

- Stockez-les séparément des logs applicatifs

- Rendez-les append-only (pas de mises à jour ; uniquement des événements ajoutés)

- Ajoutez des contrôles d’intégrité (chemins d’écriture restreints, règles de rétention, hachage/metadata de chaîne de garde optionnels)

Rendre les audits exploitables : recherche et export

Une piste d’audit n’est utile que si vous pouvez la retrouver. Fournissez des vues recherchables par ID utilisateur, email, type d’événement, plage de dates et acteur. Supportez aussi l’export (CSV/JSON) pour les investigations — en veillant à watermarker et tracer les exports.

Verrouiller l’accès et les exports

Les données d’audit incluent souvent des identifiants et du contexte sensible. Définissez des contrôles d’accès stricts :

- Seuls les rôles approuvés peuvent voir ou télécharger les événements d’audit

- Les vues admin doivent demander « pourquoi » (référence ticket) avant affichage

- Enregistrez chaque export comme un événement d’audit (qui, quel scope, quand)

Bien fait, le journal d’audit transforme la gestion du consentement de « on pense avoir fait le bon choix » en « voici la preuve ».

Intégrer avec Email, SMS et systèmes CRM

Centre de préférences sur domaine personnalisé

Lancez un centre de préférences hébergé sur votre propre domaine quand vous êtes prêt.

Votre app de consentement ne fonctionne que si chaque système aval (email, SMS, CRM, outils support) respecte de façon fiable les derniers choix client. L’intégration, ce n’est pas juste « connecter des APIs », c’est garantir que les préférences ne dérivent pas dans le temps.

Traitez les changements comme des événements rejouables. Gardez la payload cohérente pour que chaque outil comprenne. Un minimum pratique :

- who (ID client/utilisateur, plus email/phone quand pertinent)

- topic (ex. Mises à jour Produit, Facturation, Promotions)

- channel (email, SMS, téléphone)

- action (opt-in, opt-out, unsubscribe-all)

- legal basis (ex. consent, intérêt légitime)

- timestamp (UTC) et actor (user, admin, system)

Cette structure facilite la preuve du consentement tout en gardant les intégrations simples.

Règles de synchronisation : faire suivre la messagerie de l’état le plus récent

Quand un utilisateur met à jour le centre de préférences, poussez immédiatement le changement vers vos fournisseurs email/SMS et votre CRM. Pour les fournisseurs qui ne supportent pas votre taxonomie exacte, mappez vos sujets internes vers leur modèle de listes/segments et documentez le mapping.

Décidez quel système est la source de vérité. Typiquement ce sera votre API de consentement, les ESP/CRM servant de caches.

Gérer les cas limites qui brisent la confiance

Les détails opérationnels comptent :

- Bounces et suppressions : si un email hard-bounce ou est sur une liste de suppression, conservez ce statut visible pour éviter de « re-souscrire » par erreur

- Numéros bloqués ou invalides : les providers SMS peuvent marquer des numéros comme injoignables ; n’envoyez pas en boucle même si le consentement existe

- Désinscriptions globales côté fournisseur : traitez-les comme prioritaires par rapport aux réglages de campagne

Réconcilier la dérive avec un job planifié

Même avec des webhooks, les systèmes dérivent (requêtes échouées, éditions manuelles, pannes). Lancez un job quotidien de réconciliation qui compare vos enregistrements de consentement aux états des fournisseurs et corrige les divergences, tout en écrivant une entrée d’audit pour chaque correction automatisée.

Traiter les demandes des utilisateurs : accès, suppression, corrections

Votre app n’est complète que si elle sait traiter les demandes réelles des clients en toute sécurité : « Montrez-moi ce que vous avez », « Supprimez-moi », « Corrigez ça ». Ce sont des attentes centrales sous RGPD (accès/rectification/effacement) et s’alignent sur des droits de type CCPA.

Droit d’accès : exporter l’historique du consentement

Fournissez un export en self‑service clair et simple à livrer au support si l’utilisateur ne peut pas accéder à son compte.

Incluez dans l’export :

- Une timeline des événements de consentement (opt-in, opt-out, changements de préférence)

- Ce à quoi l’utilisateur a consenti (finalité + canal, ex. email marketing)

- Quand, où et comment : horodatage, source (formulaire web, centre de préférences, support) et signaux de preuve (ex. confirmation double opt-in)

Gardez le format portable (CSV/JSON) et nommez-le clairement, par ex. « Export historique du consentement ».

Suppression et anonymisation — sans perdre la preuve autorisée

Quand un utilisateur demande la suppression, vous devez parfois conserver des traces limitées pour des obligations légales ou pour empêcher tout re-contact. Implémentez deux chemins :

- Suppression complète pour les données sans exigence de rétention

- Anonymisation/pseudonymisation pour les preuves de consentement que vous êtes autorisé à garder (ex. remplacer identifiants par un hash unidirectionnel, conserver timestamps et version de politique)

Associez cela à des politiques de conservation afin que les preuves ne soient pas conservées indéfiniment.

Corrections et workflows support (avec approbations)

Construisez des outils admin pour les tickets support : recherche par utilisateur, vue des préférences courantes, et soumission de modifications. Exigez une étape claire de vérification d’identité (challenge email, session existante, ou vérification manuelle documentée) avant tout export, suppression ou édition.

Les actions à risque élevé doivent utiliser un workflow d’approbation (revu à deux personnes ou approbation basée sur rôle). Journalisez chaque action et approbation dans une piste d’audit pour pouvoir répondre à « qui a changé quoi, quand et pourquoi ».

Tester le flux de consentement de bout en bout

Tester une app de gestion du consentement, ce n’est pas seulement « est-ce que la bascule bouge ? ». Il s’agit de prouver que chaque action aval (emails, SMS, exports, sync d’audience) respecte le dernier choix client, y compris sous contrainte et dans les cas limites.

Écrire des tests pour les règles qui ne doivent jamais échouer

Commencez par des tests automatisés autour de vos règles à haut risque — particulièrement tout ce qui peut déclencher des envois non désirés :

- L’opt-out doit bloquer les envois partout (marketing email, SMS, push, jobs de retry)

- Catégories « transactionnel » vs « marketing » doivent se comporter exactement comme défini par la politique

- Le double opt-in doit exiger la confirmation avant d’activer un abonnement

Un bon pattern est de tester « étant donné l’état de consentement X, l’action système Y est autorisée/bloquée », en utilisant la logique de décision que vos systèmes d’envoi appellent.

Tester la concurrence et l’ordonnancement

Les changements de consentement arrivent aux mauvais moments : deux onglets ouverts, un utilisateur clique deux fois, un webhook arrive pendant qu’un agent modifie les préférences.

- Testez la concurrence : deux mises à jour simultanées ne doivent pas corrompre l’état

- Vérifiez que la règle « dernier écrit gagne » (ou la règle choisie) est cohérente et auditable

- Confirmez que vous ne perdez pas des métadonnées comme timestamp, source, région ou version de politique lors de collisions

Ajouter des tests UI pour le comportement réel des utilisateurs

Le centre de préférences est l’endroit où les erreurs sont les plus faciles :

- Ajoutez des tests UI pour bascules, confirmations et états d’erreur

- Vérifiez les messages de succès clairs et que la page reflète l’état stocké après rafraîchissement

- Testez les bases d’accessibilité (navigation clavier, états de focus, labels lisibles)

Effectuer des contrôles de sécurité et des scénarios régionaux

Les données de consentement sont sensibles et souvent liées à l’identité :

- Lancez des contrôles de sécurité (scan de dépendances, tests d’intrusion basiques)

- Testez des scénarios régionaux (valeurs par défaut différentes, libellés requis), y compris quand l’utilisateur change de pays/région ou si vous ne pouvez pas déterminer sa localisation

Les tests de bout en bout devraient inclure au moins un script « parcours complet » : inscription → confirmation (si nécessaire) → changement de préférences → vérification que les envois sont bloqués/autorisés → export de preuve de consentement.

Déployer, surveiller et maintenir la fiabilité

Connectez les outils en aval

Créez des payloads d'événements et des jobs de synchronisation pour que ESP, SMS et CRM respectent le dernier choix.

Une app de consentement n’est pas « mise en place et oubliée ». Les gens comptent sur elle pour refléter leurs choix avec précision, à chaque fois. La fiabilité est surtout opérationnelle : comment vous déployez, observez les échecs et récupérez.

Séparer les environnements (et garder les données sûres)

Utilisez une séparation claire entre dev, staging et production. Le staging doit ressembler à la production (mêmes intégrations, même forme de configuration), mais évitez de copier des données personnelles réelles. Si vous avez besoin de payloads réalistes, utilisez des utilisateurs synthétiques et des identifiants anonymisés.

Traiter les migrations comme des événements à haut risque

L’historique des consentements est un registre légal, donc planifiez les migrations DB avec soin. Évitez les changements destructifs qui réécrivent ou compressent des lignes historiques. Préférez des migrations additives (nouvelles colonnes/tables) et des backfills qui préservent la piste d’événements originale.

Avant de déployer une migration, vérifiez :

- que les anciens enregistrements de consentement se valident encore correctement

- que les timestamps et sources (web form, API, import) restent intacts

- que les scripts de roll-forward n’interprètent pas à nouveau des valeurs historiques

Surveiller l’essentiel (surtout les échecs de synchronisation)

Mettez en place des alertes pour :

- les échecs de sync vers email/SMS/CRM (backlog de queue, retries)

- les taux d’erreur API et pics de latence sur les endpoints de consentement

- les chutes inhabituelles d’événements de consentement enregistrés (peut indiquer un formulaire cassé)

Rendez les alertes actionnables : incluez le nom de l’intégration, le code d’erreur et un sample request ID pour un débogage rapide.

Planifier un rollback qui protège les choix utilisateurs

Ayez une stratégie de rollback pour les releases qui inversent par erreur des valeurs par défaut, cassent le centre de préférences ou gèrent mal les opt-outs. Patterns courants : feature flags, blue/green deploys, et interrupteurs « désactiver les écritures » rapides qui stoppent les mises à jour tout en gardant les lectures disponibles.

Si vous développez rapidement, des fonctionnalités comme snapshots et rollback peuvent être utiles. Par exemple, sur Koder.ai vous pouvez prototyper un centre de préférences React et une API en Go + PostgreSQL, puis revenir en arrière si un changement affecte la capture du consentement ou le journal d’audit.

Tenir un runbook et le mettre à jour

Maintenez une documentation légère : étapes de release, signification des alertes, contacts on-call, et checklists d’incident. Un runbook concis transforme une panne stressante en procédure prévisible — et vous aide à prouver que vous avez agi rapidement et de façon cohérente.

Même une app bien construite peut échouer sur les détails. Ces pièges apparaissent souvent tard (revue juridique ou après une plainte client), donc il vaut mieux s’en prémunir tôt.

1) Couplage caché entre systèmes

Un mode d’échec courant est de laisser des outils aval écraser silencieusement les choix — ex. votre ESP remet un utilisateur en « subscribed » après une import, ou un workflow CRM met à jour des champs de consentement sans contexte.

Évitez cela en faisant de votre app la source de vérité et en traitant les intégrations comme des listeners. Préférez les mises à jour basées sur des événements (append-only) aux syncs périodiques qui peuvent écraser l’état. Ajoutez des règles explicites : qui peut changer quoi, et depuis quel système.

2) Sur-collecte (surtout IP/appareil)

Il est tentant de tout logger “au cas où”, mais collecter IP, empreintes d’appareil ou localisation précise augmente la charge de conformité et le risque.

Concentrez les enregistrements RGPD sur ce dont vous avez besoin pour prouver le consentement : identifiant utilisateur, finalité, timestamp, version de politique, canal et action. Si vous stockez IP/appareil, documentez la justification, limitez la rétention et restreignez l’accès.

3) Defaults et dark patterns

Cases pré-cochées, bascules confuses, finalités groupées (« marketing + partenaires + profiling »), ou opt-outs difficiles peuvent invalider le consentement et nuire à la confiance.

Utilisez des libellés clairs, un design neutre et des valeurs par défaut sécurisées. Faites l’opt-out aussi simple que l’opt-in. Si vous utilisez le double opt-in, assurez-vous que la confirmation est liée aux mêmes finalités et au même texte de politique.

4) Changement de texte politique sans reconfirmation

Votre texte de politique, descriptions de finalités ou liste de prestataires évolueront. Si votre système ne peut pas suivre les versions, vous ne saurez pas qui a accepté quoi.

Stockez une référence de version avec chaque événement de consentement. Quand les changements sont matériels, déclenchez une reconfirmation et conservez l’ancienne preuve intacte.

5) Ne pas décider tôt « build vs buy »

Construire donne du contrôle, mais demande un effort continu (audits, cas limites, changements de prestataires). Acheter réduit le time-to-value mais limite la personnalisation.

Si vous évaluez les options, cartographiez d’abord les exigences, puis comparez le coût total et l’effort opérationnel. Si vous voulez aller vite sans perdre le contrôle du code, une plateforme de prototypage comme Koder.ai peut vous aider à monter un centre de préférences (React), des services backend (Go) et un schéma PostgreSQL avec événements d’audit — puis exporter le code source quand vous êtes prêt à l’intégrer dans votre pipeline.

Si vous voulez un chemin plus rapide vers la production, voyez /pricing.