15 août 2025·8 min

Comment créer une application web pour l'intégration et la vérification des fournisseurs

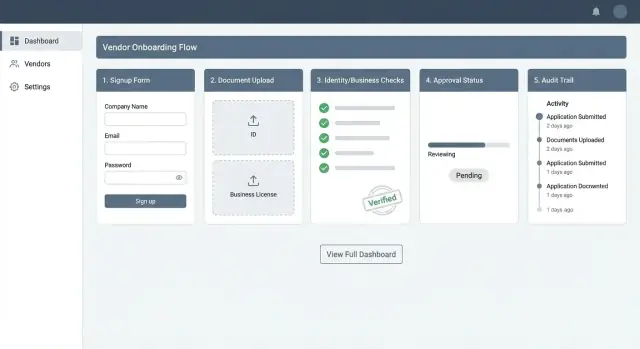

Apprenez à planifier, concevoir et développer une application web pour l'intégration et la vérification des fournisseurs : flux, contrôles KYB/KYC, documents, approbations et archives prêtes pour l'audit.

Ce que fait une application web d'intégration et de vérification des fournisseurs

Une application web d'intégration et de vérification des fournisseurs transforme « nous voulons travailler avec ce fournisseur » en « ce fournisseur est approuvé, configuré correctement et prêt à être payé » — sans fils d'e-mails interminables, PDFs éparpillés ni copier/coller manuel.

L'objectif : une mise en place plus rapide avec moins d'étapes manuelles

L'objectif principal est la rapidité et le contrôle. Les fournisseurs doivent soumettre des informations correctes dès la première fois, et les équipes internes doivent les examiner efficacement et de manière cohérente.

Une application bien conçue réduit généralement :

- Les échanges d'e-mails aller-retour (« Pouvez-vous renvoyer ce certificat ?»)

- La saisie de données en double dans les systèmes ERP/comptables

- Le délai d'approbation pour les fournisseurs standard et à faible risque

Intégration vs vérification : ce qui est inclus

Ces termes sont souvent utilisés de façon interchangeable, mais ils sont des parties distinctes du même flux :

- Intégration collecte et organise les informations du fournisseur : informations sur l'entreprise, contacts, adresses, formulaires fiscaux, coordonnées bancaires, certificats d'assurance et politiques requises.

- Vérification valide ces informations : confirmer que l'entreprise existe, vérifier les bénéficiaires effectifs lorsque requis, effectuer des contrôles contre les listes de sanctions/surveillances, confirmer les identifiants fiscaux et s'assurer que les coordonnées bancaires sont plausibles et appartiennent à la bonne entité.

En pratique, votre application doit prendre en charge les deux : la saisie de données structurées (intégration) ainsi que des contrôles automatisés et manuels (vérification).

Qui en bénéficie (et comment)

Un seul flux de travail aide plusieurs équipes à travailler à partir de la même source de vérité :

- Achats obtient un statut clair (« invité / en cours / approuvé ») et moins de retards.

- Finance/Comptes fournisseurs reçoit des coordonnées de paiement exactes et des données maîtres plus propres.

- Conformité/Risque peut appliquer des contrôles cohérents, documenter les décisions et escalader les cas particuliers.

- Fournisseurs disposent d'un portail simple pour soumettre des informations, téléverser des documents et savoir ce qui manque.

Ce que vous allez construire : portail + console admin + contrôles

À la fin de ce guide, vous aurez essentiellement trois éléments connectés :

- Un portail fournisseur pour les invitations, la complétion des formulaires et le téléversement des documents.

- Une console d'administration pour évaluer les soumissions, demander des modifications, approuver/rejeter et laisser des notes internes.

- Des contrôles de vérification (automatisés lorsque possible) avec un chemin clair pour la revue manuelle quand l'application signale un risque ou des données manquantes.

Ensemble, ces composants créent un flux d'intégration répété des fournisseurs, plus simple à gérer, plus facile à auditer et plus simple pour les fournisseurs à compléter.

Commencez par les exigences : types de fournisseurs, régions et résultats attendus

Avant de concevoir des écrans ou de choisir des outils de vérification, clarifiez qui sont vos fournisseurs et à quoi ressemble un statut « terminé ». Une application d'intégration réussit lorsqu'elle recueille systématiquement les bonnes informations, produit une décision claire et fixe des attentes pour les fournisseurs et les réviseurs internes.

1) Cartographiez vos types de fournisseurs

Définissez les catégories initiales de fournisseurs que vous prendrez en charge, car chaque type impose des données et des étapes de vérification différentes :

- Individus / autoentrepreneurs : souvent besoin de pièces d'identité personnelles et d'une preuve qu'ils peuvent recevoir des paiements.

- Petites entreprises : peuvent avoir des documents limités, des structures informelles et nécessiter un support plus rapide.

- Grandes entreprises : généralement plus de paperasse, plusieurs contacts et des exigences contractuelles plus strictes.

Gardez cette liste courte au départ — ajoutez les cas bordures plus tard, en fonction des soumissions réelles.

2) Définissez les résultats requis (et ce qu'ils signifient)

Définissez un petit ensemble d'états cohérents sur lesquels votre workflow d'approbation peut s'appuyer :

- Approuvé : le fournisseur peut transacter ; les étapes restantes ne bloquent pas.

- Rejeté : le fournisseur ne peut pas transacter ; inclure des codes de raison pour le reporting.

- Besoin d'information : données ou documents manquants/peu clairs ; le fournisseur doit agir.

Décidez si vous avez besoin d'états intermédiaires comme « En cours de revue » ou « Vérification en attente » pour gérer les attentes.

3) Choisissez les documents et champs par type de fournisseur

Créez une check-list par type de fournisseur : profil de base, détails de l'entreprise, propriétaires/contrôleurs (le cas échéant), formulaires fiscaux et détails de paiement/bancaires.

Soyez explicite sur les champs optionnels vs obligatoires, les formats de fichier et si vous acceptez des alternatives régionales (par exemple, différents documents d'enregistrement selon le pays).

4) Identifiez les contraintes : régions, langues et délais

Listez les pays/régions d'opération, les langues prises en charge et les objectifs de temps de réponse (par ex. « vérifications préliminaires instantanées, revue manuelle sous 24 h »). Ces contraintes influencent les règles de validation, les effectifs et la communication aux utilisateurs.

Principes de conformité : KYB/KYC, sanctions, fiscalité et bancaires

Les exigences de conformité font la différence entre une mise en place fluide et des retours incessants. Avant de construire formulaires et workflows, déterminez quels contrôles vous devez exécuter, quand les exécuter et ce que signifie un « pass ».

Bases du KYB (entreprises)

Know Your Business (KYB) vérifie que le fournisseur est une organisation réelle et légalement enregistrée et que vous comprenez qui se cache derrière. Les contrôles KYB courants comprennent :

- Détails d'enregistrement de l'entreprise (raison sociale, numéro d'enregistrement, date d'incorporation, statut)

- Vérifications d'adresse enregistrée et d'adresse d'exploitation

- Informations sur les bénéficiaires effectifs (qui possède ou contrôle réellement l'entreprise)

Même si un fournisseur renvoie « vérifié », conservez les preuves sur lesquelles vous vous êtes basé (source, horodatage, ID de référence) pour pouvoir expliquer la décision ultérieurement.

Bases du KYC (personnes liées à l'entreprise)

Si des personnes sont impliquées — bénéficiaires effectifs, administrateurs, signataires autorisés — vous pouvez avoir besoin de KYC (vérification d'identité). Les étapes typiques incluent la collecte du nom légal, de la date de naissance (lorsque permis) et une vérification sur pièce d'identité gouvernementale ou une méthode alternative.

Sanctions, PEP et contrôles de listes de surveillance

Si votre programme l'exige, contrôlez l'entreprise et les individus concernés contre les listes de sanctions, les bases PEP (Personnes Politiquement Exposées) et autres listes de surveillance.

Définissez les règles de traitement des correspondances dès le départ (par exemple : dégager automatiquement les correspondances à faible confiance, diriger les correspondances potentielles vers une revue manuelle).

Validation fiscale et bancaire

Les fournisseurs ne peuvent généralement pas être payés tant que les détails fiscaux et bancaires ne sont pas valides :

- Fiscal : W‑9/W‑8 (US), numéros de TVA (UE/Royaume‑Uni), équivalents locaux

- Bancaire : formats IBAN/routing/numéro de compte, vérifications du nom du titulaire (lorsque disponibles)

Obligatoire vs conditionnel (éviter la sur-collecte)

Rendez les champs conditionnels en fonction de la région, du type de fournisseur, du mode de paiement et du niveau de risque. Par exemple, un fournisseur national à faible risque peut ne pas nécessiter l'identification des bénéficiaires effectifs, tandis qu'un fournisseur transfrontalier à risque élevé peut l'exiger.

Cela raccourcit le portail, améliore les taux de complétion et permet néanmoins d'atteindre votre niveau de conformité.

Concevoir le flux de bout en bout (de l'invitation à l'approbation)

Un flux d'intégration doit sembler linéaire pour le fournisseur, tout en donnant à votre équipe des points de contrôle clairs pour la vérification et la prise de décision. L'objectif est de réduire les aller-retour tout en détectant les risques tôt.

1) Inscription fournisseur : sur invitation, en libre-service, ou les deux

La plupart des équipes supportent deux voies d'entrée :

- Liens d'invitation pour les fournisseurs connus (les achats démarrent l'enregistrement, le fournisseur le finalise). Les liens d'invitation doivent être à usage unique, limités dans le temps et liés à une adresse e-mail.

- Inscription en libre-service pour les places de marché ou programmes ouverts. Ajoutez des contrôles anti‑spam (vérification d'e-mail, limites de taux) et fixez d'emblée les attentes sur les documents requis.

Si vous proposez les deux, standardisez les étapes en aval pour que le reporting et la revue restent cohérents.

2) Onboarding étape par étape (divulgation progressive)

Utilisez une séquence guidée avec un indicateur de progression visible. Un ordre typique :

- Profil : personne de contact, rôle, langue préférée.

- Détails de l'entreprise : raison sociale, numéro d'enregistrement, adresse, bénéficiaires effectifs si requis.

- Documents : certificats, pièces d'identité, justificatifs d'adresse, formulaires fiscaux.

- Paiement : coordonnées bancaires, méthode de paiement, correspondance du nom du bénéficiaire.

Enregistrez automatiquement les brouillons et permettez aux fournisseurs de revenir plus tard — cela réduit significativement les abandons.

3) Vérification : contrôles automatisés + revue manuelle

Lancez les contrôles automatisés dès que suffisamment de données sont disponibles (pas uniquement à la fin). Orientez les exceptions vers une revue manuelle : noms non concordants, documents peu clairs, régions à risque élevé ou hits sanctions nécessitant confirmation par un analyste.

4) Flux d'approbation : boucler avec le fournisseur

Modélisez les décisions comme Approuver / Rejeter / Demander plus d'infos. Lorsqu'il manque des informations, envoyez une demande basée sur une tâche (« Téléversez le formulaire fiscal », « Confirmez le titulaire du compte bancaire ») avec une date butoir, plutôt qu'un e-mail générique.

5) Surveillance continue après approbation

L'intégration ne s'arrête pas à l'approbation. Suivez les changements (nouveau compte bancaire, mises à jour d'adresse, changements de propriété) et planifiez des ré‑vérifications périodiques selon le risque — par exemple annuellement pour faible risque, trimestriellement pour haut risque, et immédiatement lors d'éditions critiques.

Expérience utilisateur : portail fournisseur vs console de revue admin

Une application d'intégration réussit ou échoue selon deux expériences : le portail self‑service du fournisseur (rapidité et clarté) et la console de revue interne (contrôle et cohérence). Traitez‑les comme deux produits distincts avec des objectifs différents.

Portail fournisseur : réduire l'effort, augmenter la confiance

Les fournisseurs doivent pouvoir tout compléter sans renvoyer de PDFs par e-mail. Les pages clés comprennent généralement :

- Compte : acceptation de l'invitation/inscription, options mot de passe/SSO, configuration MFA.

- Profil entreprise : raison sociale, numéro d'enregistrement, adresse, bénéficiaires effectifs (si requis) et contacts.

- Téléversement de documents : exigences claires par type de fournisseur/région, indications de taille de fichier et formats acceptés.

- Statut : une timeline simple (Soumis → En revue → Modifications demandées → Approuvé/Rejeté) avec les étapes suivantes.

Rendez les formulaires adaptés au mobile (champs larges, prise de photo pour les documents, sauvegarde et reprise) et accessibles (labels, navigation clavier, messages d'erreur expliquant comment corriger).

Montrez des exemples de documents acceptables et expliquez pourquoi un champ est nécessaire pour réduire les abandons.

Console d'administration : décisions rapides avec contrôles stricts

Les utilisateurs internes ont besoin d'un espace de travail dédié :

- File d'attente : liste priorisée avec filtres (niveau de risque, région, SLA, éléments manquants).

- Profil fournisseur : vue consolidée des données soumises, résultats de vérification et documents.

- Décision : approuver, rejeter ou demander des modifications avec raisons structurées.

- Notes & historique : commentaires du réviseur, pièces jointes et chronologie complète des activités.

Rôles, notifications et copies d'audit

Utilisez des accès basés sur les rôles pour séparer les responsabilités (par ex. « Demandeur », « Réviseur », « Approver », « Finance »). Les notifications doivent être basées sur des modèles (e‑mail/SMS/in‑app), inclure des CTA clairs et conserver des copies d'audit de ce qui a été envoyé et quand — surtout pour « modifications demandées » et les décisions finales.

Modèle de données : ce que vous devez stocker (et pourquoi)

Concevez des flux de vérification

Modélisez KYB, les sanctions et les contrôles bancaires comme des événements traçables dans votre flux.

Une application d'intégration réussit ou échoue selon son modèle de données. Si vous ne stockez que « documents téléversés » et un simple drapeau « approuvé/rejeté », vous serez vite coincé quand les exigences changent, quand les auditeurs posent des questions ou quand vous ajoutez de nouveaux contrôles KYB.

Entités principales (votre « source de vérité »)

Commencez par une séparation claire entre l'entreprise fournisseur et les personnes qui utilisent le portail.

- Organisation (fournisseur) : raison(s) sociale(s), numéros d'enregistrement, identifiants fiscaux, type d'activité, pays d'opération.

- Utilisateur : identité de connexion pour les utilisateurs fournisseurs et les réviseurs internes (avec rôles/permissions).

- Adresses : adresse enregistrée, adresse d'exploitation, adresse postale — stockées séparément pour gérer plusieurs pays et formats.

- Documents : d'abord les métadonnées (type, émetteur, dates d'émission/expiration, statut du fichier). Conservez le fichier lui‑même en stockage objet ; la base de données doit stocker des références.

Cette structure prend en charge plusieurs contacts par fournisseur, plusieurs emplacements et plusieurs documents par exigence.

Entités de vérification (ce qui a été vérifié et ce qui s'est passé)

Modélisez la vérification comme des événements dans le temps, pas comme un résultat unique.

- Contrôles : « Recherche registre entreprise », « Contrôle sanctions », « Vérification de compte bancaire », etc.

- Résultats : capture de la réponse du fournisseur (champs normalisés + référence au payload brut), confiance de la correspondance, horodatages.

- Score de risque : stockez le score numérique et les entrées ayant servi à le calculer.

- Actions du réviseur : qui a révisé, décision prise, pourquoi et quelles preuves ont été utilisées.

Entités de workflow (comment le travail circule)

L'intégration est un problème de mise en file.

- Tâches et statuts : étapes granulaires comme « En attente du formulaire fiscal », « Revue manuelle nécessaire », « Nouvelle soumission demandée ».

- Minuteurs SLA : quand une tâche a commencé, été mise en pause, dépassée et résolue.

- Commentaires : notes internes vs messages visibles par le fournisseur (champs séparés pour éviter les divulgations accidentelles).

Données d'intégration (traçabilité entre systèmes)

Pour chaque appel à un fournisseur externe, conservez :

- Références externes (ID fournisseur/acteur chez le prestataire)

- Événements webhook (ID d'événement, statut de signature, résultat de traitement)

- Liens requête/réponse (pour que le support puisse rejouer les incidents)

Concevoir pour le changement : versioning et historique

Les règles d'intégration évoluent. Ajoutez des champs de version aux contrôles et questionnaires, et conservez des tables d'historique (ou des enregistrements d'audit immuables) pour les objets clés.

Ainsi, vous pouvez prouver ce que vous saviez au moment de l'approbation, même si les règles changent ensuite.

Intégrations : fournisseurs de vérification, stockage et back office

Les intégrations transforment une simple saisie de formulaire en un système opérationnel. L'objectif est simple : le fournisseur soumet une fois, votre équipe vérifie une fois, et les systèmes en aval restent synchronisés sans ressaisie manuelle.

Construire vs acheter : externalisez les contrôles qui changent souvent

Pour la plupart des équipes, il est plus rapide et plus sûr d'externaliser les contrôles KYB, le filtrage de sanctions et, lorsque pertinent, la vérification d'identité à des prestataires établis. Ces fournisseurs se maintiennent à jour sur les changements réglementaires, les sources de données et la disponibilité.

Conservez en interne ce qui vous différencie : votre workflow d'approbation, votre politique de risque et la façon dont vous croisez les signaux (par ex. « sanctions ok + formulaire fiscal valide + compte bancaire vérifié »). Gardez les intégrations modulaires pour pouvoir changer de prestataire sans réécrire l'application.

Collecte de documents : stockage, scan et règles de fichier

La vérification des fournisseurs exige souvent des fichiers sensibles (W‑9/W‑8, certificats, lettres bancaires). Utilisez un stockage objet chiffré et des URLs de téléversement signées à durée courte.

Ajoutez des garde‑fous à l'ingestion : scan antivirus/malware, listes d'extensions autorisées (PDF/JPG/PNG), limites de taille, et vérifications basiques de contenu (par ex. rejeter les PDFs protégés par mot de passe si les réviseurs ne peuvent pas les ouvrir). Stockez les métadonnées des documents (type, dates, téléversant, checksum) séparément du fichier.

Signatures électroniques (si des accords font partie de l'intégration)

Si vous avez besoin de signer des conditions, DPA ou MSA avant l'approbation, intégrez un fournisseur de signature électronique et conservez le PDF final exécuté ainsi que les données d'audit de la signature (signataire, horodatages, ID d'enveloppe) sur le dossier du fournisseur.

Synchronisation back office + webhooks d'événements

Prévoyez une intégration Comptabilité/ERP pour synchroniser les données maîtres fournisseur après approbation (raison sociale, identifiants fiscaux lorsque permis, détails de paiement, adresse de remise).

Utilisez des webhooks pour les mises à jour de statut (soumis, contrôles lancés, approuvé/refusé) et des logs d'événements append‑only pour que les systèmes externes puissent réagir sans scruter.

Sécurité & confidentialité : protéger les PII et documents sensibles

Créez la console de revue

Générez une console d'administration de revue avec files d'attente, rôles et transitions d'état à partir de votre spécification.

L'intégration des fournisseurs collecte des données très sensibles : informations d'identité, identifiants fiscaux, documents bancaires et fichiers d'enregistrement. Considérez la sécurité et la confidentialité comme des fonctionnalités produit — pas comme une simple checklist finale.

Authentification : rendre l'accès difficile à usurper

Pour les fournisseurs, réduisez le risque lié aux mots de passe en proposant des liens magiques par e‑mail (à usage unique, durée courte) ou SSO pour les fournisseurs provenant de grandes organisations.

Pour votre équipe interne, exigez la MFA pour les admins et toute personne pouvant afficher ou exporter des documents.

Considérez aussi des contrôles de session : durées d'inactivité courtes pour les sessions admin, vérification renforcée basée sur l'appareil pour les actions à risque (comme changer des coordonnées bancaires) et alertes pour des connexions inhabituelles.

Autorisation : moindre privilège et séparation des approbations

Utilisez des rôles au moindre privilège pour que les personnes n'accèdent qu'à ce dont elles ont besoin (par ex. « Lecteur », « Réviseur », « Approver », « Finance »).

Séparez les fonctions pour que la personne demandant un changement (par ex. mise à jour du compte bancaire) ne puisse pas être la même qui l'approuve. Cette règle simple évite beaucoup de fraudes internes.

Chiffrement : en transit et au repos

Utilisez toujours HTTPS/TLS pour les données en transit. Pour les données au repos, chiffrez les bases et le stockage de fichiers.

Gardez les clés dans un service de gestion des clés, renouvelez‑les régulièrement et restreignez l'accès. Assurez‑vous que les sauvegardes sont chiffrées également.

Traitement des PII : minimiser, masquer et limiter l'exposition

Collectez seulement ce dont vous avez besoin pour vos objectifs KYB/KYC et fiscaux. Affichez des vues masquées par défaut dans l'interface (par ex. masquer les identifiants fiscaux et numéros bancaires), avec une option « révéler » nécessitant des permissions supplémentaires et générant un événement d'audit.

Téléversements sécurisés : contrôler, scanner et vérifier

Utilisez des URLs signées pour permettre aux fournisseurs de téléverser directement en stockage sans exposer de credentials.

Appliquez des limites de taille et de types, scannez pour malware avant que les fichiers ne deviennent visibles aux réviseurs et stockez les documents dans des bacs privés, servis via des liens temporaires.

Si vous publiez vos attentes en matière de sécurité, gardez‑les accessibles dans votre portail (par ex. /security) pour que les fournisseurs sachent comment leurs données sont protégées.

Logique de vérification : règles, scoring de risque et revue manuelle

La logique de vérification transforme les « documents téléversés » en une décision d'approbation défendable. L'objectif n'est pas d'automatiser tout — c'est de prendre rapidement les décisions simples et d'assurer la cohérence des décisions difficiles.

Règles automatisées (contrôles rapides et prédictibles)

Commencez par des règles claires et déterministes qui bloquent la progression ou orientent vers la revue :

- Champs/documents manquants : nom légal requis, numéro d'enregistrement, bénéficiaires effectifs, formulaire fiscal, preuve bancaire.

- Restrictions pays : pays du fournisseur non supporté, juridiction à haut risque, ou pays enregistré ≠ pays d'exploitation.

- Doublons : même numéro d'enregistrement, même identifiant fiscal, même compte bancaire ou même domaine e‑mail déjà présent.

Rendez les messages de validation précis (« Téléversez une lettre bancaire datée des 90 derniers jours ») et proposez « Enregistrer et continuer plus tard » pour éviter la perte de progression.

Scoring de risque (paliers simples et explicables)

Utilisez d'abord un modèle facile à comprendre : Faible / Moyen / Élevé. Chaque palier doit être calculé à partir de signaux transparents et les raisons affichées aux réviseurs.

Exemples de signaux :

- Élevé : correspondance sanctions (même partielle), pays à haut risque, propriété incohérente, enregistrement non vérifiable.

- Moyen : entreprise récente, présence web limitée, léger décalage entre documents.

- Faible : données d'un registre vérifié, filtrage sanctions propre, documents cohérents.

Conservez à la fois le score et les codes de raison (ex. COUNTRY_HIGH_RISK, DOC_MISMATCH_NAME) pour que les utilisateurs puissent expliquer les résultats sans deviner.

Checklist de revue manuelle (décisions cohérentes)

Donnez aux réviseurs une checklist structurée : correspondance d'identité, validité d'enregistrement, bénéficiaires effectifs, résultats sanctions, conformité fiscale, preuve bancaire et « notes pour exceptions ».

Gestion des exceptions (déroutements avec responsabilité)

Autorisez les dérogations, mais exigez une raison obligatoire et, si nécessaire, un second approbateur. Cela évite l'acceptation silencieuse de risques et réduit la rework lors des audits.

Auditabilité & reporting : faciliter les revues

Une décision d'intégration n'est défendable que si vous pouvez reconstruire les preuves. L'auditabilité n'est pas seulement pour les régulateurs — elle réduit aussi les frictions internes quand Finance, Achats et Conformité veulent comprendre pourquoi un fournisseur a été approuvé, rejeté ou renvoyé.

Construisez une piste d'audit fiable

Capturez « qui a changé quoi et quand » pour chaque événement significatif : modifications de profil, téléversements, résultats de vérification reçus, changements de score de risque et transitions de statut.

Conservez les entrées d'audit append‑only (non éditables), horodatées et liées à l'acteur (utilisateur admin, utilisateur fournisseur ou système). Loggez le contexte important : valeur précédente → nouvelle valeur, source (manuelle vs intégration) et identifiant immuable du dossier fournisseur.

Enregistrements de décision : documenter le pourquoi

Pour chaque approbation ou rejet, stockez un enregistrement de décision incluant :

- La décision finale et l'horodatage

- Le décisionnaire (ou la chaîne d'escalade)

- Les preuves : résultats de prestataires, données d'entité correspondantes, notes et références de documents

- La version de politique/règle utilisée à ce moment (pour pouvoir expliquer des décisions après modification des règles)

Cela transforme le savoir tacite en un historique clair et vérifiable.

Conservation et suppression conformes aux politiques

Définissez la rétention par type de données (PII, formulaires fiscaux, détails bancaires, documents, logs d'audit). Alignez‑la sur les obligations légales et la politique interne, et rendez la suppression exécutable — idéalement via des calendriers automatisés.

Lorsque la suppression est requise, envisagez la rédaction sélective (par ex. supprimer documents et champs sensibles) tout en conservant les métadonnées minimales d'audit nécessaires pour la responsabilité.

Reporting opérationnel pour améliorer le flux

Les rapports opérationnels doivent révéler les goulots d'étranglement : taux d'invitation→démarrage, points d'abandon dans le portail, temps moyen d'approbation par type/region et volume de revue manuelle.

Exports adaptés aux auditeurs (avec contrôles)

Prévoyez des exports CSV/PDF pour des cas et plages de temps spécifiques, mais protégez‑les par des accès basés sur les rôles, des workflows d'approbation pour export massif et des logs d'export. Les auditeurs doivent obtenir ce dont ils ont besoin — sans transformer les exports en fuite de données.

Plan de construction : stack tech, architecture, API et tests

Conservez le contrôle total du code source

Gardez la maîtrise de votre base de code en exportant le code source une fois que le flux respecte votre politique.

Une application d'intégration réussit quand elle est facile à maintenir et difficile à mal utiliser. Le plan de construction doit prioriser : la gestion sécurisée des données, des états de workflow clairs et des intégrations prévisibles (prestataires de vérification, stockage, e‑mail/SMS).

Options de stack tech (choix simples)

- React (frontend) : excellent pour un portail fournisseur fluide (formulaires, téléversements, étapes) et une console admin rapide.

- Django (Python) : backend « batteries incluses » — outils d'admin, authentification et modélisation claire des workflows.

- Laravel (PHP) : productif pour des apps CRUD avec files, notifications et un écosystème connu.

- Node.js (ex. NestJS/Express) : bien si vous souhaitez JavaScript full‑stack et des intégrations flexibles.

Choisissez ce que votre équipe sait faire en production ; ces apps vivent longtemps.

Si vous voulez valider rapidement le workflow avant un build complet, des outils comme Koder.ai peuvent prototyper le portail fournisseur et la console admin à partir d'une spécification chat‑driven. Comme il peut générer des frontends React et des backends Go/PostgreSQL, c'est un moyen pratique d'itérer sur rôles, files et transitions de statut — puis d'exporter le code une fois le flux validé.

Architecture : monolithe modulaire vs micro‑services

Commencez par un monolithe modulaire pour la plupart des équipes : une application, une base, modules clairs (fournisseurs, documents, contrôles, revues). Vous livrerez plus vite et l'audit restera simple.

Évoluez vers des services séparés quand le trafic de vérification est élevé, que les intégrations se multiplient ou que les équipes ont besoin de déploiements indépendants (par ex. un service « checks » dédié). Ne splitez pas trop tôt si cela freine les changements de conformité.

Conception d'API : endpoints REST pratiques

Alignez les endpoints sur le workflow :

POST /vendors(créer un dossier fournisseur),GET /vendors/{id}POST /vendors/{id}/invite(envoyer le lien portail)POST /vendors/{id}/documents(téléverser métadonnées),GET /documents/{id}POST /vendors/{id}/checks(lancer KYB/KYC/sanctions),GET /checks/{id}POST /vendors/{id}/submit(le fournisseur atteste l'exhaustivité)POST /vendors/{id}/decision(approuver/rejeter/demander des modifications)

Modélisez explicitement les transitions de statut pour protéger le workflow d'approbation.

Jobs en arrière‑plan : vérifications et rappels

Utilisez une file pour les appels aux prestataires, les ré‑essais, le traitement des webhooks et les relances programmées (ex. « téléversez le formulaire fiscal manquant »). Les jobs gèrent aussi le scan antivirus et l'OCR sans ralentir l'UI.

Plan de tests pour éviter les incidents douloureux

Concentrez‑vous sur :

- Validation des formulaires (documents requis par région/type)

- Tests de permissions (fournisseur vs réviseur vs admin ; moindre privilège)

- Mocks d'intégration pour prestataires de vérification et stockage

- Tests de workflow (impossible d'approuver sans contrôles requis ; piste d'audit systématiquement écrite)

Si vous souhaitez une checklist opérationnelle plus stricte, associez‑la à /blog/security-privacy-pii pour l'hygiène de déploiement.

Lancement, exploitation et amélioration : feuille de route pratique

Une application d'intégration ne fonctionne que si les fournisseurs la remplissent et si les réviseurs peuvent traiter les cas sans goulots. Planifiez le lancement comme un changement opérationnel, pas seulement un déploiement.

Phase 1 : livrer le flux utilisable le plus simple

Commencez par collecte de documents + revue manuelle. Cela signifie : inviter les fournisseurs, capturer les infos obligatoires, téléverser des documents et fournir à votre équipe une boucle claire approuver/rejeter avec notes. Gardez les règles minimales au départ pour apprendre ce dont vos réviseurs ont réellement besoin.

Si vous devez restreindre la portée, limitez la première version à une région, un type de fournisseur ou une unité interne.

Pilote avec un petit groupe de fournisseurs réels

Faites un pilote avec quelques fournisseurs représentatifs (nouveaux, internationaux, à risque faible/élevé). Suivez :

- Taux de complétion (démarrés vs soumis)

- Temps pour soumettre (médiane, pas seulement la moyenne)

- Principaux points d'abandon (où les fournisseurs abandonnent)

Utilisez les retours pour corriger les champs confus, réduire les téléversements en double et clarifier les messages de re‑travail.

Jour 2 opérations : formalisez un playbook

Définissez un playbook opérationnel avant de monter en charge :

- SLA (ex. « revu sous 2 jours ouvrés »)

- Voies d'escalade (flags fraude, fournisseurs urgents, fournisseurs sponsorisés par la direction)

- Formation des réviseurs (exemples de documents bons/mauvais, raisons de rejet, ton des messages)

Monitoring pour éviter les surprises

Surveillez les taux d'erreur d'intégration, le temps en file d'attente de revue et la disponibilité des prestataires de vérification. Alertez lorsque la file grossit ou qu'un prestataire échoue, et ayez un plan de secours (mettez en pause les contrôles automatiques, basculez sur du manuel).

Améliorations à prioriser après stabilisation

Après stabilité, priorisez : support multilingue, ré‑vérifications planifiées (basées sur l'expiration) et mises à jour self‑service des fournisseurs avec historique des changements et ré‑approbation par les réviseurs si nécessaire.