Ce que fait une application d'examen des accès centralisée

Les demandes d'accès se retrouvent un peu partout : un message rapide sur Slack « ajoutez-moi au projet », un fil d'email avec trois managers en copie, un ticket dans l'une ou l'autre file, et parfois un tableur que quelqu'un met à jour « pour l'instant ». Le résultat est prévisible : des demandes manquées, des approbations inconsistantes et personne n'est sûr de pouvoir dire qui a approuvé quoi (ou pourquoi).

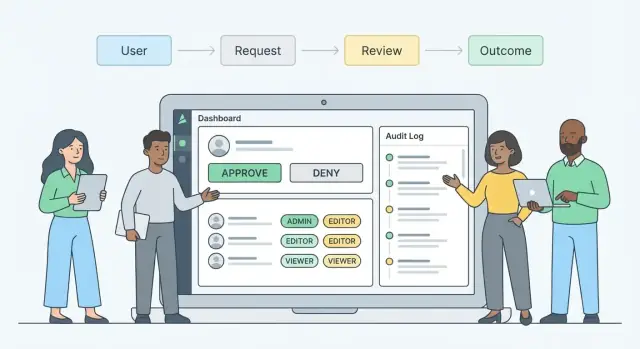

Une application d'examen des accès centralisée résout cela en donnant aux demandes d'accès un foyer unique et structuré.

« Examen centralisé » en termes simples

L'examen centralisé signifie que chaque demande remonte dans une seule boîte (ou file) avec des règles cohérentes sur les informations requises, qui doit approuver et comment les décisions sont enregistrées.

Au lieu de demander aux réviseurs d'interpréter des messages libres, l'application guide les demandeurs via un formulaire standard, route la demande vers les bons approbateurs et capture une piste décisionnelle traçable. Pensez : un système de référence pour les décisions d'accès, pas une collection de captures d'écran et d'historique de chat.

- Demandeurs : savent où soumettre, quelles informations fournir et comment vérifier le statut sans relancer les gens.

- Approbateurs : reçoivent des demandes complètes, peuvent décider vite (oui/non) avec le contexte, et peuvent déléguer ou escalader si nécessaire.

- IT et sécurité : peuvent appliquer le principe du moindre privilège, réduire les exceptions ad hoc et standardiser le processus d'approbation entre les équipes.

- Auditeurs : obtiennent une piste d'audit : qui a demandé, qui a approuvé, quand, quel accès a été accordé et quand il a expiré ou été retiré.

Sur quoi cet article se concentrera

Ce guide ne consiste pas à bâtir une plateforme d'identité complète depuis zéro. Il se concentre sur l'essentiel pratique : concevoir un workflow de demande d'accès, le modèle de données derrière les ressources et habilitations, et les bases de sécurité comme les approbations, la traçabilité et des contrôles sensés. À la fin, vous devriez avoir une image claire des besoins de l'app avant de choisir des frameworks ou de commencer le codage.

Utilisateurs, rôles et responsabilités

Une application d'examen des accès centralisée vit ou meurt selon la clarté : qui est impliqué, ce qu'il est autorisé à faire et ce dont il est explicitement empêché. Commencez par définir un petit ensemble de rôles, puis mappez chaque écran et action à ces rôles.

Acteurs principaux dans une demande d'accès

Demandeur (employé/contractor) : Soumet la demande, fournit la justification métier et suit le statut. Il doit pouvoir voir ses propres demandes, ajouter des commentaires et annuler une demande en attente — mais pas voir les notes internes des réviseurs réservées aux approbateurs.

Manager : Confirme que la demande correspond au poste et que le calendrier est pertinent. Les managers peuvent typiquement approuver/refuser, commenter, demander des modifications et voir les demandes de leurs subordonnés directs.

Propriétaire de ressource (propriétaire système/app/données) : Valide si l'habilitation demandée est appropriée pour la ressource et peut approuver/refuser selon le risque, les licences et les contraintes opérationnelles.

Admin IT / équipe de fulfillment : Implémente l'accès approuvé (ou déclenche l'automatisation). Ils doivent pouvoir voir les demandes approuvées, exécuter les étapes de fulfillment, joindre des preuves (captures, extraits de logs) et marquer l'exécution comme terminée — sans modifier les approbations.

Réviseur Sécurité/Conformité (étape optionnelle) : Examine les accès à plus haut risque (ex. rôles admin, jeux de données sensibles). Il peut approuver/refuser, ajouter des contrôles requis (MFA, références de ticket) ou exiger un accès limité dans le temps.

Auditeur : Accès en lecture seule pour rechercher, filtrer et exporter des preuves. Pas de possibilité de commenter en ligne sur des demandes actives.

Permissions : ce que chaque rôle peut voir et faire

Définissez les permissions au niveau des actions : voir, approuver/refuser, déléguer, commenter et exporter. Restez strict : les réviseurs ne doivent voir que les demandes qui leur sont assignées, plus toute visibilité dictée par une politique (ex. les managers voient leur équipe).

Séparation des fonctions (SoD)

Empêchez l'auto-approbation et les chaînes circulaires d'approbation. Règles communes :

- Un demandeur ne peut pas approuver sa propre demande.

- Un manager ne peut pas approuver un accès qui lui donne le contrôle de ses propres approbations (ex. admin du système d'approbation).

- Pour les rôles à privilège élevé, ne laissez pas un seul réviseur être la seule porte : exigez un second réviseur (sécurité ou autre propriétaire).

Couverture temporaire et délégations

Préparez la gestion des absences dès le départ. Supportez les délégations temporelles (dates de début/fin), avec un enregistrement d'audit de qui a délégué à qui. Affichez clairement les délégations dans l'UI d'approbation et autorisez une réaffectation d'urgence par un admin — avec motif requis.

Types de demandes d'accès et données requises

Une application d'examen centralisée fonctionne mieux lorsqu'elle traite les demandes comme des objets structurés, pas des messages libres. Des entrées standardisées rendent le routage prévisible, réduisent les allers-retours et améliorent votre piste d'audit.

Types de demandes principaux

La plupart des équipes couvrent la majorité des besoins avec quatre types :

- Nouvel accès : accorder l'accès à un utilisateur pour la première fois.

- Modification d'accès : modifier une habilitation existante (ex. Lecteur → Admin).

- Suppression d'accès : révoquer l'accès de manière proactive (offboarding, changement de rôle, nettoyage du moindre privilège).

- Prolongation : prolonger un accès limité dans le temps.

Chaque type doit correspondre clairement à votre modèle RBAC (rôle, groupe, ensemble de permissions) pour que le fulfillment soit sans ambiguïté.

Données requises (et pourquoi c'est important)

Au minimum, capturez :

- Utilisateur (demandeur vs sujet) : qui a besoin de l'accès.

- Ressource : système/app/projet auquel l'habilitation s'applique.

- Niveau d'accès : rôle/groupe/permission demandée.

- Motif métier : courte justification que les réviseurs peuvent évaluer.

- Durée : permanent vs limité dans le temps, avec date de fin pour les accès temporaires.

Pour les ressources à plus haut risque, exigez des champs supplémentaires pour soutenir une gouvernance cohérente :

- Lien de ticket (ex. incident/changement) : rattache l'accès à un travail documenté.

- Confirmation de formation : accusé de réception des formations sécurité/conformité nécessaires.

- Sensibilité des données : production, PII, systèmes financiers, etc.

Modèle d'état pour garder tout le monde aligné

Définissez un cycle de vie clair afin que réviseurs, fulfilers et demandeurs sachent toujours ce qui suit :

Brouillon → Soumis → En revue → Approuvé/Refusé → Exécution en cours → Exécuté → Expiré/Révoqué

Garder « Exécuté » séparé est critique : une approbation n'est pas complète tant que l'accès n'a pas été effectivement provisionné (manuellement ou via intégration SSO/provisionnement). « Expiré » (ou « Révoqué ») aide à appliquer le moindre privilège pour les accès à durée limitée.

Conception du workflow : routage, escalades et exceptions

Un bon workflow fait deux choses à la fois : il fait avancer rapidement les demandes routinières et il ralentit uniquement quand le risque ou l'ambiguïté est élevé. L'essentiel est de rendre « qui approuve quoi » explicite, prévisible et facile à auditer.

Cartographier des chemins d'approbation clairs

Commencez par une chaîne d'approbation par défaut qui reflète la manière dont les décisions sont généralement prises. Un schéma courant :

- Approbation du manager (l'accès est-il nécessaire pour le rôle et le travail actuel ?)

- Approbation du propriétaire de la ressource (est-ce conforme à l'usage du système ?)

- Approbation sécurité (conditionnelle) pour les ressources sensibles ou les habilitations élevées

Affichez le chemin dans la vue de la demande pour que les réviseurs sachent ce qui vient ensuite et que les demandeurs sachent à quoi s'attendre.

Routage basé sur des règles (pas du hard-coding)

Le codage fixe des routes d'approbation génère des exceptions et du travail administratif constants. Définissez plutôt des règles de routage basées sur :

- Ressource (ex. « ERP Finance » nécessite toujours l'approbation du propriétaire)

- Niveau de risque (ex. rôles admin, accès production, privilèges d'écriture)

- Attributs du demandeur (département, localisation, type d'emploi)

Les règles doivent être compréhensibles par des non-ingénieurs. Utilisez un éditeur « quand/alors » ou un tableau simple et incluez une route de secours sûre quand aucune règle ne correspond.

SLA, escalades et expiration automatique

Les approbations stagnent à moins que vous ne conceviez pour le comportement humain. Définissez des SLA par étape (ex. manager : 2 jours ouvrés ; propriétaire : 3 jours) et implémentez :

- Rappels avant l'expiration du SLA

- Escalade vers un délégué ou un approbateur supérieur

- Réaffectation lorsque le réviseur est absent

- Expiration automatique des demandes en attente après une fenêtre définie, avec un chemin clair de « resoumettre »

Exceptions qui restent contrôlées

Vous aurez besoin d'exceptions, mais elles doivent être structurées :

- Fast-track pour les accès à faible risque (toujours journalisé)

- Accès d'urgence avec limites temporelles et revue post-approbation obligatoire

- Dérogations manuelles réservées à certains admins, exigeant justification et note d'audit

Traitez les exceptions comme des états de workflow à part entière, pas comme des conversations parallèles dans le chat. C'est ainsi que vous préservez la rapidité sans perdre la responsabilité.

UI et expérience des réviseurs

Une application d'examen centralisée réussit ou échoue selon la rapidité à laquelle les réviseurs peuvent prendre une décision en confiance. L'UI doit minimiser la recherche de contexte, réduire les allers-retours et rendre l'option « sûre » évidente.

Écrans principaux nécessaires

Formulaire de demande doit ressembler à une caisse guidée : choisir la ressource, sélectionner le niveau d'accès, ajouter une justification claire, choisir la durée (si applicable) et joindre des liens ou fichiers de soutien. Utilisez la divulgation progressive — n'affichez les champs avancés que lorsque nécessaire (ex. accès d'urgence ou temporaire).

Boîte d'entrée du réviseur est l'espace quotidien. Restez lisible : demandeur, ressource, habilitation, date limite/SLA et un badge de risque simple. Filtres utiles : « Haut risque », « À échéance », « Mon équipe » et « En attente d'informations ».

Détail de la demande est l'endroit de la décision. Placez les contrôles de décision en haut et les preuves juste en dessous.

Paramètres admin doivent permettre aux admins de gérer formulaires, règles de routage, modèles et libellés UI sans redeploiement.

Faciliter la décision avec le bon contexte

Les réviseurs doivent voir :

- Accès actuels du demandeur (ce qu'il a déjà)

- Indices d'accès pairs (ex. « 8 personnes en Finance ont ce rôle ») avec agrégation respectueuse de la vie privée

- Étiquettes de risque (données sensibles, accès production, partage externe, privilèges élevés)

- Invites sur la qualité de la justification (« Quelle tâche ? Pour combien de temps ? Quel ticket ? »)

Présentez cela dans un panneau « Contexte » cohérent pour que les réviseurs sachent où regarder.

Actions du réviseur (au-delà d'approuver/refuser)

Soutenez les issues courantes du monde réel :

- Approuver, Refuser (avec motif requis)

- Demander des infos (renvoie au demandeur, met le SLA en pause)

- Déléguer (avec garde-fous : uniquement aux réviseurs autorisés)

- Approuver avec modifications (changer l'habilitation, réduire la durée, ajouter des conditions)

Accessibilité et bonnes pratiques d'ergonomie

Utilisez des libellés clairs (évitez les acronymes internes), de grandes cibles cliquables et la navigation clavier pour le tri de la boîte d'entrée et les boutons de décision. Fournissez des états de focus visibles, des badges de statut à fort contraste et des mises en page adaptées au mobile pour approbations rapides. Rendre les confirmations explicites (« Vous approuvez l'accès Admin à X ») et empêchez les soumissions doubles par des états de chargement visibles.

Modèle de données pour ressources, habilitations et demandes

Réduisez les coûts de développement avec des crédits

Partagez ce que vous avez construit avec Koder.ai ou invitez des coéquipiers pour obtenir des crédits de temps de développement.

Un modèle de données propre est ce qui rend une application d'examen des accès compréhensible à l'échelle. Si les réviseurs ne peuvent pas dire ce qui est demandé, pourquoi et ce qui s'est passé ensuite, l'UI et la piste d'audit en pâtiront.

Définir « ressources » vs « habilitations »

Commencez par séparer l'objet protégé de l'accès que l'on peut accorder :

- Ressource : application, base de données, dossier, tenant SaaS ou environnement (Prod/Dev).

- Habilitation : groupe, rôle, ensemble de permissions, grant de base de données ou entrée ACL liée à une ressource.

Cela permet de modéliser des schémas courants comme « une app, plusieurs rôles » ou « une base, plusieurs schémas » sans tout forcer dans un seul concept de « rôle ».

Modéliser la demande et son parcours

Au minimum, vous voulez ces relations centrales :

- Utilisateur → crée une Demande pour un ou plusieurs éléments de demande

- Chaque élément de demande génère une ou plusieurs Approbations (manager, propriétaire, sécurité)

- Les éléments approuvés créent des Tâches de fulfillment (provisionnement automatisé ou ticket manuel)

Conservez les approbations comme enregistrements de première classe, pas comme des champs sur la demande. Cela facilite le routage, les réapprobations et la collecte de preuves.

Accès limité dans le temps : dates effectives qui ont du sens

Stockez le timing d'accès au niveau de l'élément de demande :

- Date de début, date de fin et motif

- Historique des prolongations en log append-only (qui a prolongé, de/à, justification)

Cette structure soutient le moindre privilège et évite que des accès « temporaires » deviennent permanents par accident.

Rétention et export sans encombrement

Planifiez la rétention par type d'enregistrement : les demandes et approbations nécessitent souvent une conservation longue ; les notifications transitoires non. Ajoutez des identifiants exportables (numéro de demande, clé de ressource, clé d'habilitation) pour que les auditeurs filtrent et rapprochent les données sans requêtes custom.

Intégrations d'identité et d'annuaire

Votre app ne peut pas examiner correctement les demandes si elle ne sait pas qui sont les personnes, où elles se situent dans l'organisation et ce qu'elles possèdent déjà. Les intégrations d'identité et d'annuaire deviennent la source de vérité pour ce contexte — et empêchent les approbations basées sur des tableurs périmés.

Choisir la source de vérité pour l'identité

Décidez quel système détient quelles informations :

- Authentification (qui peut se connecter) : généralement un fournisseur SSO (Okta, Azure AD, Google Workspace) via SAML/OIDC.

- Statut employé (qui doit exister) : souvent le HR (Workday, BambooHR) pour dates d'embauche, fins de contrat.

- Structure org et groupes (qui rend compte à qui, adhésions actuelles) : typiquement un annuaire (Azure AD, AD, Google) ou un mix HR + annuaire.

Beaucoup d'équipes utilisent un modèle hybride : HR pour le statut et le département, annuaire pour les relations manager et memberships.

Importer les données org dont vous dépendez

Au minimum, synchronisez :

- Profil utilisateur et identifiants (email, ID employé)

- Manager et chaîne de reporting (pour le routage)

- Département/centre de coût (pour les politiques d'approbation)

- Statut d'emploi (actif, congé, terminés)

- Memberships/groupes actuels (pour détecter doublons et appliquer le moindre privilège)

Concevez les syncs en pulls incrémentaux (delta) quand possible et stockez des horodatages « dernière vérification » pour que les réviseurs voient la fraîcheur des données.

Prévoir les événements de cycle de vie

Votre workflow doit réagir automatiquement aux changements : les nouvelles recrues peuvent nécessiter des packages d'accès de base ; les transferts déclenchent une révision des habilitations existantes ; les terminaisons et expirations de contractuels doivent mettre en file des tâches de révocation immédiates et bloquer de nouvelles demandes.

Gérer explicitement les échecs

Documentez ce qui se passe quand les données sont sales : manager obsolète (router vers approbateur de département), utilisateur manquant (autoriser un rattachement manuel), identités dupliquées (règles de fusion et blocage sûr), pannes d'annuaire (dégradation contrôlée + files de retry). Des chemins d'échec clairs maintiennent la crédibilité et l'auditabilité des approbations.

Provisioning, exécution et révocation

Les approbations ne sont que la moitié du travail. Votre app a aussi besoin d'un chemin clair de « Approuvé » à « L'accès est effectivement accordé », plus d'un moyen fiable de le retirer ensuite.

Choisir une approche de fulfillment

La plupart des équipes utilisent un (ou un mix) de ces modèles :

- Créer des tickets dans Jira/ServiceNow et laisser une équipe admin les exécuter.

- Appels API pour provisionner directement (ajouter à un groupe, assigner un rôle, créer une habilitation).

- Envoyer des tâches aux admins dans l'app quand l'automatisation n'est pas possible (avec dates d'échéance et ownership).

Le meilleur choix dépend de vos systèmes et de votre tolérance au risque. Pour les accès à fort impact, l'exécution via ticket avec un second contrôle peut être un avantage, pas une limitation.

Séparer statut d'approbation et statut d'exécution

Concevez votre workflow pour que Approuvé ≠ Accordé. Suivez l'exécution comme une machine d'état distincte, par exemple :

- Requis → Approuvé/Refusé

- Approuvé → File d'exécution → En cours → Accordé (ou Échec)

Cette séparation évite une confiance trompeuse et donne aux parties une vue honnête de ce qui reste à faire.

Vérification et preuves

Après exécution, ajoutez une étape de vérification : confirmez que l'accès a bien été appliqué dans le système cible. Stockez des preuves légères comme un ID de référence (numéro de ticket), un horodatage et l'utilisateur/automation qui a vérifié. Cela rend la gouvernance des accès démontrable plutôt que déclarative.

Révocation et expiration

Traitez la suppression comme une fonctionnalité de première classe :

- Supportez les dates de fin dès la demande.

- Exécutez l'auto-suppression à la date de fin (via API) ou mettez en file une tâche de révocation si manuel.

- Enregistrez les résultats de révocation (Retiré/Échec) comme vous enregistrez les grants.

Quand la révocation est simple et visible, le moindre privilège cesse d'être un slogan et devient une pratique quotidienne.

Piste d'audit et preuves pour les revues

Planifiez les approbations sans approximation

Cartographiez les règles de routage et la séparation des tâches avant d'écrire du code, puis générez l'ossature.

Une application d'examen des accès centralisée n'est crédible que grâce à ses preuves. Les approbations et refus doivent être expliquables des mois plus tard — sans dépendre de la mémoire de quelqu'un ou d'une capture d'écran.

Concevoir un journal d'audit immuable

Traitez chaque action significative comme un événement et écrivez-le dans un audit log append-only. Enregistrez au minimum qui a agi, quoi, quand, d'où et pourquoi.

Cela inclut typiquement :

- Identité de l'acteur (ID utilisateur, nom affiché, rôle au moment de l'action)

- Type d'action (soumis, approuvé, refusé, réaffecté, escaladé, révoqué)

- Horodatage (côté serveur) et identifiants de la demande/ressource

- Détails source (IP, user agent, ID de session SSO)

- Champs de raison (rational décisionnel et commentaires libres)

Capturer le contexte de décision (pas juste la décision)

Les auditeurs demandent souvent : « Quelles informations le réviseur avait-il au moment de l'approbation ? » Stockez le contexte décisionnel avec l'événement :

- Commentaires et motifs structurés (ex. « onboarding projet », « urgence »)

- Pièces jointes (tickets, exceptions de politique)

- La règle ou politique appliquée (mapping RBAC, résultat des contrôles SoD)

- Les contournements : qui a contourné, ce qui a été ignoré et la justification

Gardez les pièces jointes versionnées et liées à l'étape spécifique afin qu'elles ne se désolidarisent pas plus tard.

Prévenir la falsification et clarifier les changements admin

Rendez le journal d'audit append-only au stockage (tables write-once, stockage objet immuable ou service de logging séparé). Limitez les capacités admin à ajouter des événements correctifs plutôt que modifier l'historique.

Si des changements de configuration affectent les revues (règles de routage, groupes d'approbateurs, timers d'escalade), loggez-les aussi avec valeurs avant/après. L'historique des changements importe souvent autant que la décision d'accès.

Vues d'audit et exports qui répondent aux vraies questions

Fournissez des écrans et exports adaptés aux audits avec filtres pratiques : par utilisateur, ressource, habilitation, plage de dates, statut de demande et approbateur. Les exports doivent être cohérents et complets (CSV/PDF), gérer les fuseaux horaires et préserver les identifiants pour rapprocher avec l'annuaire ou le système de tickets.

L'objectif : chaque approbation doit raconter une histoire complète, rapidement, avec des preuves fiables.

Contrôles de sécurité et de confidentialité

Une application d'examen des accès centralisée devient vite une cible de grande valeur : elle contient qui a accès à quoi, pourquoi et qui l'a approuvé. La sécurité et la confidentialité ne peuvent pas être « ajoutées plus tard » — elles pilotent la conception des rôles, écrans et stockage.

Moindre privilège à l'intérieur de l'app

Commencez par restreindre la visibilité, pas seulement les actions. Beaucoup de demandes incluent du contexte sensible (noms de clients, IDs d'incident, notes RH).

Définissez des rôles applicatifs clairs (demandeur, réviseur, propriétaire de ressource, auditeur, admin) et scindez ce que chaque rôle peut voir :

- Les réviseurs ne voient que les demandes qui leur sont routées, pas la file complète.

- Les propriétaires de ressource voient les demandes pour leurs ressources, pas toutes.

- Les auditeurs peuvent nécessiter un accès lecture seule aux décisions et preuves, mais pas à tous les champs libres s'ils contiennent des données personnelles.

Traitez l'accès admin comme exceptionnel : exiger MFA, limiter à un petit groupe et logger chaque action privilégiée.

Protéger les données de bout en bout

Chiffrez en transit (TLS partout) et au repos (base et backups). Stockez les secrets (mots de passe DB, clés de signature, tokens webhooks) dans un gestionnaire de secrets, pas dans des fichiers d'environnement commités.

Soyez délibéré sur ce que vous stockez :

- Évitez de conserver des tokens d'accès bruts.

- Redactez ou templatiser les champs de justification quand c'est possible.

- Séparez les données d'identité des notes de demande pour réduire les divulgations accidentelles.

Garde-fous contre attaques courantes

Ajoutez des contrôles basiques tôt :

- Limites de taux pour login, recherche et endpoints API pour réduire le scraping et la brute force.

- Protection CSRF pour les sessions navigateur ; cookies SameSite et tokens anti-CSRF.

- Validation stricte côté serveur pour IDs, commentaires et filtres.

- Contrôles d'upload si vous acceptez des preuves : allowlist MIME types, scan, limites de taille et stockage hors web root.

Fixez des périodes de rétention pour demandes, commentaires et pièces jointes selon la politique (ex. 1–7 ans pour preuves d'audit, plus court pour notes personnelles). Maintenez un journal d'audit contrôlé avec événements immuables (qui/quoi/quand) et restreignez l'accès aux logs aux auditeurs et à la sécurité. Quand il y a doute, stockez moins — et documentez pourquoi vous gardez ce que vous gardez.

Notifications et communication

Faites de l'auditabilité une fonctionnalité

Mettez en place des événements d'audit en append-only et des champs de preuve comme enregistrements de première classe dès le départ.

Les notifications sont le système nerveux d'un workflow de demande d'accès. Quand elles sont claires et ponctuelles, les demandes avancent vite et les réviseurs sont confiants. Quand elles sont bruyantes ou vagues, on les ignore — et les approbations stagnent.

Quand notifier (et quoi)

Au minimum, couvrez trois moments :

- Confirmation de soumission au demandeur, incluant la suite et les délais attendus.

- Approbation requise pour chaque réviseur, avec assez de contexte pour décider rapidement.

- Décision prise au demandeur et aux fulfilers en aval (IT/help desk), incluant prochaines étapes et dates effectives.

Gardez le contenu cohérent entre les canaux pour éviter la chasse aux détails.

Stratégie de canaux : email, chat et in-app

Adoptez une approche par niveaux :

- Notifications in-app pour les utilisateurs actifs dans l'app (réviseurs, admins). Faible bruit et traçabilité.

- Email pour livraison fiable et traçabilité, surtout pour approbateurs occasionnels.

- Chat (Slack/Teams) pour réponse rapide, mais seulement si les utilisateurs y adhèrent et que vous pouvez contrôler la fréquence.

Évitez le spam en regroupant les mises à jour non urgentes (ex. digest quotidien) et en réservant les alertes temps réel aux approbations et escalades.

Rappels et escalades qui respectent les fuseaux

Les rappels doivent être prévisibles et justes : envoyez le premier rappel après une fenêtre SLA définie, puis escaladez uniquement en l'absence d'action. Appliquez les heures ouvrées et les fuseaux locaux pour qu'un réviseur à Sydney ne reçoive pas d'alerte « en retard » à 2h du matin. Permettez aux équipes de configurer des heures de silence et des calendriers de congés.

Modèles avec contexte requis (et liens directs)

Créez des modèles qui incluent toujours :

- Demandeur, ressource, habilitation et justification

- Signaux de risque (privilèges élevés, accès production)

- Date limite/SLA et approbateur suivant

- Lien direct pour agir immédiatement : /requests/{id}

Des notifications bien conçues réduisent les allers-retours, accélèrent les décisions et améliorent la préparation à l'audit sans submerger les utilisateurs.

Tests, lancement et améliorations continues

Une application d'examen des accès centralisée ne gagne la confiance que si elle se comporte de manière prévisible sous vraie pression : demandes urgentes, routage complexe et séparation stricte des fonctions. Avant d'inviter toute l'entreprise, définissez ce que « terminé » signifie pour que tous testent vers le même objectif.

Définir « terminé » (pour donner une cible aux tests)

Commencez par les flux de base à supporter jour 1 : créer demande → router vers les bons réviseurs → approuver/refuser → exécuter/révoquer → enregistrer les preuves.

Ensuite, listez les paramètres admin non négociables (règles de routage, groupes d'approbateurs, délégation, timing des escalades, valeurs par défaut d'expiration) et les vues de reporting nécessaires (backlog ouvert, demandes vieillissantes, temps de cycle par équipe et export basique pour audit).

Tester les chemins critiques qui cassent les approbations

Concentrez les tests sur les scénarios qui peuvent produire silencieusement un mauvais résultat :

- Règles de routage : approbateur correct pour chaque ressource/habilitation, y compris cas limites (contractors, ressources cross-équipes).

- Délégation et couverture out-of-office : vérifier que le délégué voit exactement ce qu'il doit et que la responsabilité reste visible.

- Expiration et accès à durée limitée : confirmer rappels, expiration automatique et comportement si l'exécution est retardée.

- Vérifications des permissions : les réviseurs ne peuvent pas approuver leur propre accès ; les demandeurs ne voient pas les demandes des autres ; les admins ne peuvent pas réécrire l'historique.

Ajoutez un petit ensemble de « tests malveillants » (clics en double, pannes partielles, retries) pour éviter les doubles approbations ou états contradictoires.

Déployer par étapes contrôlées

Lancez avec un groupe pilote représentatif : une équipe métier, une équipe IT/fulfillment et au moins un propriétaire de ressource à haut risque. Maintenez une boucle de rétroaction courte (revue hebdo des points douloureux) et publiez des consignes simples sur où diriger les demandes lors de la transition.

Si vous migrez depuis email ou tickets, planifiez une règle de basculement : les nouvelles demandes doivent être créées dans l'app après la date X ; les anciennes peuvent être importées en lecture seule ou clôturées avec une décision documentée.

Mesurer les résultats et améliorer

Suivez quelques métriques de manière cohérente : temps médian de cycle, nombre de demandes en attente, taux d'approbation/refus et raisons communes de refus. Les motifs de refus sont particulièrement précieux — ils indiquent des prérequis manquants, des descriptions de ressources floues ou des types de demande trop larges.

Utilisez ces signaux pour affiner le routage, resserrer les valeurs par défaut de moindre privilège et améliorer formulaires et notifications sans changer la politique sous-jacente chaque semaine.

Implémenter plus rapidement (sans sacrifier les contrôles)

Une fois le workflow, les rôles et le modèle de données clarifiés, le principal risque devient la dérive d'exécution : écrans inconsistants, événements d'audit manquants ou raccourcis « temporaires » qui deviennent des lacunes permanentes.

Si vous voulez accélérer la livraison tout en maintenant une architecture disciplinée, un workflow vibe-coding peut aider. Avec Koder.ai, les équipes peuvent construire le noyau d'une application d'examen des accès à partir d'une spécification structurée (rôles, états de demande, règles de routage et événements d'audit) via une interface conversationnelle — puis itérer en sécurité avec le Planning Mode, des snapshots et rollback, et l'export du code source quand vous êtes prêts à l'intégrer dans votre SDLC standard. La stack par défaut de Koder.ai (React pour le front, Go + PostgreSQL pour le backend) correspond bien aux besoins typiques : UIs de type boîte d'entrée, workflows d'approbation fortement typés et journal d'audit append-only.

Que vous utilisiez Koder.ai ou une construction traditionnelle, la séquence reste la même : verrouillez les rôles et règles SoD, séparez approbation et exécution, et traitez l'auditabilité comme une fonctionnalité produit — pas comme une après-pensée.