Ce que résout la gestion centralisée des notifications

La gestion centralisée des notifications consiste à considérer chaque message envoyé par votre produit — emails, SMS, push, bannières in‑app, Slack/Teams, callbacks webhook — comme faisant partie d'un même système coordonné.

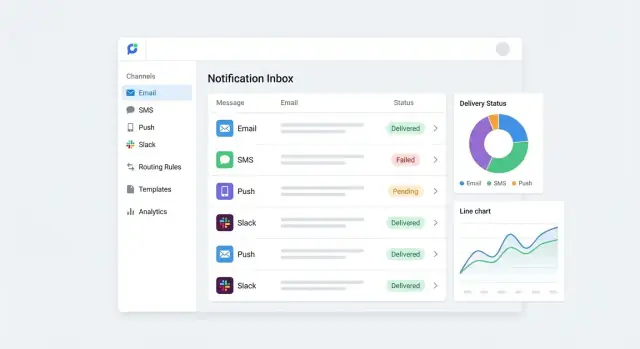

Au lieu que chaque équipe produit implémente sa propre logique « envoyer un message », vous créez un point unique où les événements entrent, des règles décident ce qui se passe, et les livraisons sont suivies de bout en bout.

Les douleurs évitées

Quand les notifications sont dispersées entre services et bases de code, les mêmes problèmes reviennent :

- Logique dupliquée : plusieurs équipes réimplémentent les retries, la limitation de débit, les désabonnements et le formatage.

- Messages incohérents : le même message « réinitialisation de mot de passe » ou « facture prête » diffère selon le canal ou la zone produit, ce qui perturbe utilisateurs et support.

- Absence de traçabilité : quand un client dit « je ne l'ai jamais reçu », il est difficile de répondre ce qui a été envoyé, à qui, quand et pourquoi.

La centralisation remplace l'envoi ad‑hoc par un workflow cohérent : créer un événement, appliquer préférences et règles, choisir des templates, livrer via des canaux et enregistrer les résultats.

Qui en bénéficie

Un hub de notifications sert typiquement :

- Admins : configurent canaux, templates, routage et règles de conformité sans redéploiement.

- Équipes de support : recherchent et vérifient les tentatives de livraison, diagnostiquent les échecs et répondent avec assurance.

- Équipes produit : livrent des fonctionnalités plus vite en émettant des événements plutôt que de construire des pipelines de notification.

- Utilisateurs finaux : contrôlent leurs préférences (opt‑in/opt‑out, quiet hours, canaux) avec des résultats prévisibles.

À quoi ressemble le succès

Vous saurez que l'approche fonctionne lorsque :

- Le volume d'incidents diminue parce que retries, throttling et canaux de secours sont standardisés.

- Les changements (modifs de texte, ajustements de routage, nouveaux destinataires) prennent des minutes — pas un cycle de release.

- Le reporting est clair : taux de livraison par canal, temps de livraison, raisons d'échec et qui a modifié quoi.

Exigences et périmètre : canaux, cas d'usage, contraintes

Avant de dessiner l'architecture, précisez ce que « contrôle centralisé des notifications » signifie pour votre organisation. Des exigences claires gardent la première version concentrée et évitent que le hub ne devienne un CRM à moitié construit.

Définissez vos types de notification (et pourquoi ils diffèrent)

Commencez par lister les catégories que vous supporterez, car elles déterminent règles, templates et conformité :

- Transactionnel : réinitialisations de mot de passe, reçus, changements de compte. Généralement obligatoires et sensibles au temps.

- Marketing : promotions, newsletters, annonces produit. Toujours sensibles au consentement opt‑in/opt‑out.

- Alertes : avertissements de sécurité, pannes, activité suspecte. Souvent urgentes et peuvent contourner certaines préférences.

- Rappels : rendez‑vous, renouvellements, tâches incomplètes. Fenêtres temporelles et throttling importants.

Soyez explicite sur la catégorie de chaque message — cela évitera ultérieurement le « marketing déguisé en transactionnel ».

Choisir les canaux : supporter maintenant vs plus tard

Choisissez un petit ensemble que vous pouvez exploiter dès le jour 1, et documentez les canaux « plus tard » afin que votre modèle de données ne les bloque pas.

Supporter maintenant (MVP typique) : email + un canal temps réel (push ou in‑app) ou SMS si votre produit en dépend.

Supporter plus tard : chat (Slack/Teams), WhatsApp, voix, postal, webhooks partenaires.

Notez aussi les contraintes par canal : limites de débit, exigences de délivrabilité, identités d'expéditeur (domaines, numéros), et coût par envoi.

Définir des non‑objectifs pour protéger le périmètre

La gestion centralisée des notifications n'est pas « tout ce qui est lié au client ». Non‑objectifs courants :

- Pas d'enrichissement complet de base de contacts (garder users/recipients minimes).

- Pas de constructeur de campagne avec segmentation, tests A/B ou dashboards analytiques.

- Pas de workflows de ticketing/escalade (s'intègre aux outils existants à la place).

Capturez les règles tôt pour éviter de rétrofiter plus tard :

- Opt‑in/consentement par canal et par type de notification (surtout marketing).

- Gestion des désabonnements (one‑click quand requis) et listes de suppression.

- Rétention : combien de temps stocker le contenu des messages vs les métadonnées (ex. 30/90/365 jours).

- Auditabilité : qui a modifié templates, routage ou préférences — et quand.

Si vous avez déjà des politiques, liez‑les en interne (ex. /security, /privacy) et traitez‑les comme critères d'acceptation pour le MVP.

Architecture high‑level d'un hub de notifications

Un hub de notifications se comprend le plus facilement comme un pipeline : les événements entrent, les messages sortent, et chaque étape est observable. Séparer les responsabilités facilite l'ajout ultérieur de canaux (SMS, WhatsApp, push) sans tout réécrire.

Composants centraux

1) Entrée d'événements (API + connecteurs). Votre application, services ou partenaires externes envoient des événements « quelque chose s'est produit » vers un point d'entrée unique. Chemins typiques : endpoint REST, webhooks ou appels SDK.

2) Moteur de routage. Le hub décide qui doit être notifié, par quels canaux, et quand. Cette couche lit les données des destinataires et préférences, évalue les règles et produit un plan de livraison.

3) Templating + personnalisation. À partir du plan de livraison, le hub rend un message spécifique au canal (HTML email, texte SMS, payload push) en utilisant des templates et des variables.

4) Workers de livraison. Ils s'intègrent aux fournisseurs (SendGrid, Twilio, Slack, etc.), gèrent les retries et respectent les limites de débit.

5) Suivi + reporting. Chaque tentative est enregistrée : acceptée, envoyée, livrée, échouée, ouverte/cliquée (si disponible). Cela alimente dashboards admin et pistes d'audit.

Traitement synchrone vs asynchrone

N'utilisez le synchrone que pour l'intake léger (ex. valider et retourner 202 Accepted). Pour la plupart des systèmes réels, routez et livrez de façon asynchrone :

- Queuez après l'intake pour protéger votre app des pannes fournisseurs et des pics de trafic.

- Séparez les queues par canal ou priorité (transactionnel vs marketing) pour éviter qu'un flux n'étouffe un autre.

Environnements et configuration

Prévoyez dev/staging/prod tôt. Stockez identifiants fournisseurs, limites de débit et feature flags dans une configuration spécifique par environnement (pas dans les templates). Versionnez les templates pour tester en staging avant de toucher la production.

Qui possède les règles et le contenu ?

Répartition pratique :

- Ingénieurs : schémas d'événements, intégrations et garde‑fous (timeouts, retries, idempotence).

- Admins/ops : règles de routage et copies des templates, avec workflows d'approbation pour les canaux à risque.

Cette architecture vous donne une ossature stable tout en gardant les modifications quotidiennes hors des cycles de déploiement.

Modèle d'événement et contrats de données

Un système centralisé de notifications vit ou meurt selon la qualité de ses événements. Si différentes parties du produit décrivent la « même » chose différemment, le hub passera son temps à traduire, deviner et casser.

Définir un schéma d'événement clair

Commencez par un contrat petit et explicite que chaque producteur peut suivre. Une base pratique ressemble à :

- event_name : identifiant stable (ex.

invoice.paid, comment.mentioned)

- actor : qui l'a déclenché (ID user, nom de service)

- recipient : pour qui c'est (ID user, ID team, ou liste)

- payload : champs métiers pour composer le message (amount, invoice_id, comment_excerpt)

- metadata : contexte pour routage et opérations (tenant/workspace ID, timestamp, source, indices de locale)

Cette structure maintient les notifications event‑driven compréhensibles et supporte règles de routage, templates et suivi.

Versionnez vos contrats (n'ayez pas peur du changement)

Les événements évoluent. Prévenez les ruptures en les versionnant, par exemple avec schema_version: 1. Pour un changement breaking, publiez une nouvelle version (ou un nouveau nom d'événement) et supportez les deux pendant une période de transition. Cela compte surtout quand plusieurs producteurs alimentent un même hub.

Validez, nettoyez et rendez les événements idempotents

Traitez les événements entrants comme des entrées non fiables, même venant de vos propres systèmes :

- Validez champs requis et types ; rejetez ou mettez en quarantaine les événements malformés.

- Sanitize les chaînes du payload pour éviter injection ou problèmes de formatage lors du rendu (emails HTML, markdown Slack/Teams, SMS).

- Ajoutez une idempotency_key (ex.

idempotency_key: invoice_123_paid) pour que les retries n'entraînent pas d'envois en double sur des notifications multi‑canaux.

Des contrats de données solides réduisent les tickets support, accélèrent les intégrations et rendent le reporting et les logs d'audit beaucoup plus fiables.

Utilisateurs, recipients et préférences de notification

Un hub ne fonctionne que s'il sait qui est quelqu'un, comment le joindre et ce qu'il a accepté de recevoir. Traitez identité, données de contact et préférences comme des objets de première classe, pas comme des champs accessoires d'un enregistrement utilisateur.

Recipients vs users

Séparez un User (compte qui se connecte) d'un Recipient (entité pouvant recevoir des messages) :

- Un user peut avoir plusieurs recipients (email pro, email perso, numéro SMS, identifiant Slack).

- Un recipient peut être une destination partagée comme une boîte d'équipe ou une rotation on‑call, pas seulement une personne.

Pour chaque point de contact, stockez : valeur (ex. email), type de canal, label, propriétaire, et statut de vérification (unverified/verified/blocked). Conservez aussi des métadonnées comme dernière vérification et méthode (lien, code, OAuth).

Préférences : canal, thème et horaire

Les préférences doivent être expressives mais prévisibles :

- Par thème (ex. Billing, Security, Deployments)

- Par canal (Email, SMS, Push, Slack)

- Quiet hours (dans le fuseau du recipient), avec exceptions pour alertes critiques

Modelez ceci avec des valeurs par défaut hiérarchiques : organisation → équipe → utilisateur → recipient, où les niveaux inférieurs écrasent les supérieurs. Cela permet aux admins de définir des bases sensées tandis que les individus contrôlent la livraison personnelle.

Consentement, opt‑outs et preuves

Le consentement n'est pas qu'une case à cocher. Stockez :

- Horodatages d'opt‑in/opt‑out par canal et thème

- Source du consentement (UI, API, import) et acteur (user/admin/system)

- Raison de désabonnement (texte libre ou enum) et expiration de suppression si temporaire

- Preuves quand nécessaire (token de double opt‑in, callback webhook, enregistrement signé)

Rendez les changements de consentement audités et faciles à exporter depuis un seul endroit (ex. /settings/notifications), car le support en aura besoin pour répondre aux utilisateurs.

Règles de routage : qui reçoit quoi, où et quand

Publiez sur votre domaine

Ajoutez un domaine personnalisé pour votre console d'administration afin que les équipes internes y accèdent comme à un véritable outil.

Les règles de routage sont le « cerveau » du hub : elles décident quels recipients doivent être notifiés, par quels canaux et dans quelles conditions. Un bon routage réduit le bruit sans manquer les alertes critiques.

Entrées des règles (le « quand » et le « qui »)

Définissez les entrées que vos règles peuvent évaluer. Gardez la première version petite mais expressive :

- Type d'événement (ex.

invoice.overdue, deployment.failed, comment.mentioned)

- Segment d'utilisateurs (rôle, plan, équipe, région, ownership — qui est éligible à recevoir)

- Sévérité/priorité (info, warning, critical)

- Fenêtre temporelle (heures ouvrées vs hors‑heures ; quiet hours)

- Locale (pour choisir la langue du template et le formatage)

Ces entrées devraient être dérivées du contrat d'événement, pas saisies manuellement par des admins pour chaque notification.

Les actions spécifient le comportement de livraison :

- Choisir canal(s) : email, SMS, push, Slack/Teams, webhook, inbox in‑app

- Throttler/digérer : limiter les répétitions (ex. « max 1 par 30 min ») ou batcher les messages non urgents

- Escalader : si non acquitté sous X minutes, router vers une rotation on‑call

- Router vers on‑call : intégrer les plannings pour que les incidents hors‑heures aillent à la bonne personne

Priorité, fallback et gestion des échecs

Définissez un ordre de priorité et de fallback explicite par règle. Exemple : essayer push d'abord, puis SMS si push échoue, puis email en dernier recours.

Basez les fallback sur des signaux réels de livraison (bounce, erreur fournisseur, appareil inaccessible) et coupez les boucles de retry avec des plafonds clairs.

Édition sûre et workflow de revue

Les règles doivent être éditables via une UI guidée (dropdowns, aperçus, avertissements), avec :

- États Draft vs Published

- Revue/approbation pour changements à fort impact

- Mode simulation (montrer « qui recevrait ceci ?» sur des événements d'exemple)

- Trace d'audit reliant chaque changement à un admin et un timestamp

Templates et localisation pour des messages cohérents

Les templates transforment la centralisation en expérience produit cohérente. Un bon système de templates maintient le ton à travers les équipes, réduit les erreurs et rend la livraison multicanal (email, SMS, push, in‑app) intentionnelle plutôt qu'improvisée.

Structure des templates : prévisible et consciente du canal

Traitez un template comme un actif structuré, pas un blob de texte. Au minimum, stockez :

- Objet/titre (sujet email, titre push, en‑tête in‑app)

- Corps (HTML + texte brut pour email ; variantes courte/longue pour push/SMS)

- Variables (placeholders typés comme

{{first_name}}, {{order_id}}, {{amount}})

- Règles de formatage (markup autorisé par canal, longueurs max, politique de liens)

Gardez les variables explicites avec un schéma pour que le système valide que l'événement fournit tout ce qui est requis. Cela évite d'envoyer des messages à moitié rendus comme « Bonjour {{name}} ».

Localisation : sélection de la locale et traductions manquantes

Définissez comment la locale du recipient est choisie : préférence utilisateur d'abord, puis paramètre compte/org, puis un défaut (souvent en). Pour chaque template, stockez des traductions par locale avec une politique de fallback claire :

- Si

fr-CA manque, revenir à fr.

- Si

fr manque, revenir à la locale par défaut du template.

- Si une traduction requise manque, bloquer l'envoi pour cette locale ou basculer vers le défaut et logger le fallback dans les métadonnées de livraison.

Cela rend les traductions manquantes visibles dans les reports au lieu de se dégrader silencieusement.

Aperçu et test‑send (admins + QA)

Fournissez un écran de prévisualisation qui permet à un admin de choisir :

- un canal (email/SMS/push)

- une locale

- un payload d'événement d'exemple (événement réel capturé ou JSON simulé)

Rendez le message final exactement comme il sera envoyé, incluant réécriture de liens et règles de troncature. Ajoutez un test‑send ciblant une « liste de recipients sandbox » pour éviter les envois accidentels aux clients.

Versioning et approbations pour éviter les accidents

Les templates doivent être versionnés comme du code : chaque modification crée une version immuable. Utilisez des statuts comme Draft → In review → Approved → Active, avec des approbations basées sur les rôles. Les rollbacks doivent se faire en un clic.

Pour l'auditabilité, enregistrez qui a changé quoi, quand et pourquoi, et liez‑le aux résultats de livraison pour corréler les pics d'échec aux modifications de template (voir aussi /blog/audit-logs-for-notifications).

Intégrations de canaux et pipeline de livraison

Créez votre MVP de hub de notifications

Créez un MVP de hub de notifications dans Koder.ai en décrivant vos événements, routes et modèles dans le chat.

Un hub est aussi fiable que son dernier kilomètre : les fournisseurs qui délivrent réellement emails, SMS et push. L'objectif est de rendre chaque fournisseur « plug‑in », tout en gardant un comportement de livraison cohérent.

Intégrer un fournisseur par canal (pour commencer)

Commencez avec un fournisseur bien supporté par canal — ex. SMTP ou API email, une passerelle SMS, et un service push (APNs/FCM via un vendor). Cachez les intégrations derrière une interface commune pour pouvoir échanger ou ajouter des fournisseurs sans réécrire la logique métier.

Chaque intégration doit gérer :

- Authentification et signature des requêtes

- Mapping de payload (votre message → format fournisseur)

- Contraintes spécifiques (limites de pièces jointes, IDs d'expéditeur, en‑têtes d'opt‑out)

Construire un pipeline de livraison, pas seulement des appels API

Traitez « envoyer une notification » comme un pipeline avec étapes claires : enqueue → prepare → send → record. Même pour une petite app, un modèle worker basé sur queue empêche les appels lents aux fournisseurs de bloquer votre web app et offre un endroit pour implémenter des retries en sécurité.

Approche pratique :

- L'app écrit un « delivery job » dans une queue

- Les workers tirent les jobs, appellent le fournisseur, puis stockent le résultat

- Webhooks optionnels mettent à jour le statut de façon asynchrone (certains fournisseurs confirment plus tard)

Standardiser les statuts et la gestion des erreurs

Les fournisseurs renvoient des réponses très différentes. Normalisez‑les en un modèle interne unique comme : queued, sent, delivered, failed, bounced, suppressed, throttled.

Stockez le payload brut du fournisseur pour le debug, mais fondez dashboards et alertes sur le statut normalisé.

Retries, backoff, limites de débit et batching

Implémentez des retries avec backoff exponentiel et un nombre max de tentatives. Retry seulement sur erreurs transitoires (timeouts, 5xx, throttling), pas sur erreurs permanentes (numéro invalide, hard bounce).

Respectez les limites des fournisseurs via throttling par fournisseur. Pour les volumes élevés, batch là où le fournisseur le permet (ex. appels d'API d'email en masse) pour réduire les coûts et améliorer le débit.

Suivi, états et dashboards

Un hub est aussi fiable que sa visibilité. Quand un client dit « je n'ai jamais reçu cet email », il faut un moyen rapide de répondre : qu'est‑ce qui a été envoyé, par quel canal et qu'est‑ce qui s'est passé ensuite.

Définir des états de livraison clairs

Standardisez un petit ensemble d'états pour rester cohérent entre canaux. Baseline pratique :

- queued (accepté et en attente)

- sent (transmis au fournisseur)

- delivered (confirmé livré si le canal le permet)

- bounced (échec permanent, souvent email)

- failed (impossible d'envoyer à cause d'erreurs ou rejet fournisseur)

- opened (si disponible) (suivi par certains fournisseurs email ; souvent indisponible pour SMS/push)

Traitez ces états comme une timeline — chaque message peut émettre plusieurs mises à jour de statut.

Construire un journal de messages searchable

Créez un journal de messages simple pour support et ops. Au minimum, rendez‑le searchable par :

- recipient (ID user, email, téléphone)

- événement (ex.

invoice.paid, password.reset)

- plage temporelle (envoyé aujourd'hui, 7 derniers jours)

Incluez détails clés : canal, nom/version du template, locale, fournisseur, codes d'erreur, et compte de retries. Sécurisez par défaut : masquez champs sensibles (emails/phones partiellement) et restreignez l'accès par rôles.

Corréler messages avec événements en amont

Ajoutez des trace IDs pour connecter chaque notification à l'action déclencheuse (checkout, mise à jour admin, webhook). Utilisez le même trace ID dans :

- l'enregistrement d'événement original

- la requête notification

- toutes les tentatives de livraison et mises à jour d'état

Cela transforme « que s'est‑il passé ? » en une vue filtrée unique plutôt qu'une chasse multi‑systèmes.

Dashboards utiles

Concentrez‑vous sur des dashboards qui aident à prendre des décisions :

- Volume par canal et événement (détecter les pics)

- Échecs par fournisseur, template et raison (trouver pannes et mauvaises données)

- Top templates par nombre d'envois et taux d'échec (prioriser les améliorations)

Ajoutez la possibilité de descendre depuis les graphiques jusqu'au journal de messages pour que chaque métrique soit explicable.

Sécurité, contrôle d'accès et auditabilité

Un hub touche des données clients, des identifiants fournisseurs et du contenu de messages — la sécurité doit être conçue, pas ajoutée après coup. L'objectif : seules les bonnes personnes modifient le comportement, les secrets restent secrets, et chaque changement est traçable.

Contrôle d'accès basé sur les rôles (RBAC)

Commencez avec un petit set de rôles et mappez‑les aux actions importantes :

- Admin : gérer paramètres org, users et politiques de rétention.

- Notification Manager : éditer règles de routage, templates et chaînes de localisation.

- Integration Manager : ajouter/mettre à jour clés fournisseurs (email/SMS/push), webhooks et URLs de callback.

- Viewer/Auditor : accès en lecture aux dashboards et logs d'audit.

Appliquez le principe du moindre privilège : les nouveaux utilisateurs ne doivent jamais pouvoir éditer règles ou identifiants sans attribution explicite.

Gestion des secrets et rotation des identifiants

Clés fournisseurs, secrets de signature webhook et tokens API doivent être traités comme des secrets de bout en bout :

- Chiffrez les secrets au repos (KMS/vault) et restreignez la décryption au service de livraison.

- Supportez la rotation sans downtime (stocker plusieurs clés actives, versionner et permettre un basculement progressif).

- Redactez champs sensibles dans les logs et traces d'erreur ; évitez de logger le corps des messages s'il peut contenir des PII.

Logs d'audit dignes de confiance

Chaque changement de configuration doit écrire un événement d'audit immuable : qui a changé quoi, quand, d'où (IP/device), et valeurs avant/après (champs secrets masqués). Suivez modifications de règles de routage, templates, clés fournisseurs et attributions de permissions. Fournissez une exportation simple (CSV/JSON) pour les revues de conformité.

Rétention et demandes de suppression

Définissez la rétention par type de donnée (événements, tentatives de livraison, contenu, logs d'audit) et documentez‑la dans l'UI. Au besoin, supportez les demandes de suppression en supprimant ou anonymisant les identifiants recipients tout en conservant les métriques agrégées et les logs d'audit masqués.

UX pour admins et utilisateurs finaux

Passez à un environnement en production

Déployez et hébergez votre application de notifications quand vous êtes prêt, puis itérez sans long cycle de déploiement.

Un hub réussit ou échoue sur l'ergonomie. La plupart des équipes n'« administreront les notifications » que rarement — jusqu'à ce que quelque chose casse ou qu'un incident survienne. Concevez l'UI pour un scan rapide, des changements sûrs et des résultats clairs.

Console admin : pages importantes

Rules doivent se lire comme des politiques, pas du code. Utilisez un tableau avec phrasing « IF événement… THEN envoyer… », plus des chips pour les canaux (Email/SMS/Push/Slack) et les recipients. Incluez un simulateur : choisissez un événement et voyez exactement qui recevrait quoi, où et quand.

Templates profitent d'un éditeur côte‑à‑côte avec prévisualisation. Permettez de basculer locale, canal et données d'exemple. Fournissez versioning et un pas de « publish » avec rollback en un clic.

Recipients doivent supporter individus et groupes (équipes, rôles, segments). Rendre la membership visible (« pourquoi Alex est‑il dans On‑call ?») et montrer où un recipient est référencé par des règles.

Santé des fournisseurs : dashboard en un coup d'œil : latence de livraison, taux d'erreur, profondeur des queues et dernier incident. Liez chaque problème à une explication lisible et aux actions suivantes (ex. « Twilio auth failed — vérifier permissions de la clé API »).

Paramètres utilisateurs finaux : contrôle sans confusion

Gardez les préférences légères : opt‑ins par canal, quiet hours et bascules par thème (ex. « Billing », « Security », « Product updates »).

Affichez un résumé en langage simple en haut (« Vous recevrez les alertes de sécurité par SMS, à tout moment »).

Incluez des flux de désabonnement respectueux et conformes : one‑click pour le marketing, et message clair quand certaines alertes critiques ne peuvent pas être désactivées (« Nécessaire pour la sécurité du compte »). Si un utilisateur désactive un canal, confirmez l'effet (« Plus de SMS ; l'email reste activé »).

Outils opérationnels pour incidents réels

Les ops ont besoin d'outils sûrs sous pression :

- Re‑send avec garde‑fous (limites, confirmation, « envoyer aux destinataires originaux uniquement » par défaut)

- Cancel les notifications planifiées avec trace d'audit

- Suppress temporairement des sources d'événements bruyantes (avec durée)

- Mode incident pour override du routage (ex. escalade vers on‑call) et pause des messages non essentiels

États vides et erreurs actionnables

Les états vides doivent guider la configuration (« Aucune règle — créez votre première règle de routage ») et lier à l'étape suivante (ex. /rules/new). Les messages d'erreur doivent expliquer ce qui s'est passé, ce que ça affecte et quoi faire ensuite — sans jargon interne. Quand possible, proposer une correction rapide (« Reconnecter le fournisseur ») et un bouton « copier les détails » pour les tickets de support.

Plan MVP, tests et stratégie de déploiement

Un hub peut grandir en plateforme, mais il doit démarrer petit. L'objectif du MVP est de prouver le flux de bout en bout (événement → routage → template → envoi → suivi) avec le moins d'éléments possible, puis étendre en sécurité.

Si vous voulez accélérer la première version, une plateforme vibe‑coding comme Koder.ai peut vous aider à monter la console admin et l'API centrale rapidement : construire l'UI React, un backend Go avec PostgreSQL, et itérer en workflow chat‑driven — puis utiliser planning, snapshots et rollback pour garder les changements sûrs pendant que vous peaufinez règles, templates et logs d'audit.

Un MVP minimal mais probant

Restez volontairement étroit pour la première release :

- Un type d'événement (ex. « demande de reset de mot de passe » ou « facture payée »).

- Un canal (souvent email) avec une intégration fournisseur.

- Templates basiques avec variables simples (name, date, amount) et fallback texte.

- Une petite UI admin pour voir les envois et statuts (

queued/sent/failed).

Ce MVP doit répondre : « peut‑on envoyer de façon fiable le bon message au bon recipient et voir ce qui s'est passé ? »

Tests qui protègent la délivrabilité et la confiance

Les notifications sont temps réel et orientées utilisateur, donc les tests automatisés rapportent vite. Concentrez‑vous sur trois zones :

- Tests de routage : donné un événement et des préférences recipient, assert sur le(s) canal(aux) choisis et les règles de suppression.

- Tests de templating : rendre les templates avec des données d'exemple, valider les variables requises et l'échappement (éviter HTML cassé ou SMS malformés).

- Tests de retry et d'échec : simuler timeouts et erreurs fournisseurs, confirmer la politique de retry, l'idempotence (pas de doublons) et la gestion dead‑letter.

Ajoutez un petit set de tests end‑to‑end qui envoient vers un compte fournisseur sandbox en CI.

Déploiement sans mauvaises surprises

Utilisez un déploiement progressif :

- Shadow mode : traiter les événements et générer des enregistrements « would‑send », mais ne pas délivrer.

- Trafic graduel : commencer par les utilisateurs internes, puis un petit pourcentage des événements prod.

- Fallback vers l'existant : si le hub échoue, router automatiquement vers le chemin d'envoi précédent jusqu'à résolution.

Roadmap après le MVP

Une fois stable, étendez par étapes claires : ajouter canaux (SMS, push, in‑app), routages plus riches, meilleurs outils de template et analytics approfondis (taux de livraison, temps‑de‑livraison, tendances d'opt‑out).