Objectifs, utilisateurs et périmètre des revues de sécurité fournisseurs

Avant de concevoir des écrans ou de choisir une base de données, alignez-vous sur ce que l'application doit atteindre et pour qui elle est destinée. La gestion des revues de sécurité fournisseurs échoue le plus souvent lorsque différentes équipes utilisent les mêmes mots (« revue », « approbation », « risque ») pour dire des choses différentes.

Qui utilisera l'application

La plupart des programmes comptent au moins quatre groupes d'utilisateurs, avec des besoins différents :

- Sécurité / GRC : possède le processus de revue, les questions, les exigences de preuve et la décision finale sur le risque.

- Achats / Gestion des fournisseurs : a besoin d'un intake rapide, d'un statut clair et d'une visibilité sur les renouvellements pour que les achats ne soient pas bloqués au dernier moment.

- Juridique / Confidentialité : se concentre sur les clauses de traitement des données, DPA/SCC, notification des violations et localisation des données.

- Contacts fournisseurs : veulent un portail simple pour répondre aux questions une fois, téléverser des preuves et répondre aux relances sans longs fils d'email.

Implication de conception : vous ne construisez pas « un seul workflow ». Vous construisez un système partagé où chaque rôle voit une vue curatorée de la même revue.

Ce que « revue de sécurité fournisseur » signifie dans votre entreprise

Définissez les limites du processus en langage clair. Par exemple :

- Une revue couvre-t-elle seulement les outils SaaS, ou aussi les consultants, agences et hébergeurs ?

- L'objectif est-il de confirmer des contrôles de base, ou de quantifier le risque et approuver des exceptions ?

- Évaluez-vous le fournisseur (au niveau entreprise) ou le service (un produit spécifique et comment vous l'utilisez) ?

Notez ce qui déclenche une revue (nouvel achat, renouvellement, changement matériel, nouveau type de données) et ce que signifie « terminé » (approuvé, approuvé avec conditions, rejeté ou différé).

Points de douleur actuels à éliminer

Rendez votre périmètre concret en listant ce qui fait mal aujourd'hui :

- Statuts bloqués dans des fils d'email et boîtes privées

- Feuilles de calcul qui se désynchronisent, sans source de vérité unique

- Preuves manquantes ou périmées (SOC 2, ISO, pen test) et absence de suivi d'expiration

- Handoffs flous entre Sécurité, Achats et Juridique

- Pas de méthode cohérente pour enregistrer décisions, exceptions ou contrôles compensatoires

Ces points deviennent votre backlog d'exigences.

Métriques de succès pour garder le projet honnête

Choisissez quelques métriques mesurables dès le jour 1 :

- Temps de cycle (intake → décision) par niveau de fournisseur

- Taux d'achèvement à temps vs SLAs

- Nombre de revues en retard et moyenne des jours de retard

- Taux de retours (revues renvoyées aux fournisseurs pour informations manquantes)

Si l'application ne peut pas rapporter ces éléments de façon fiable, elle ne gère pas vraiment le programme — elle stocke juste des documents.

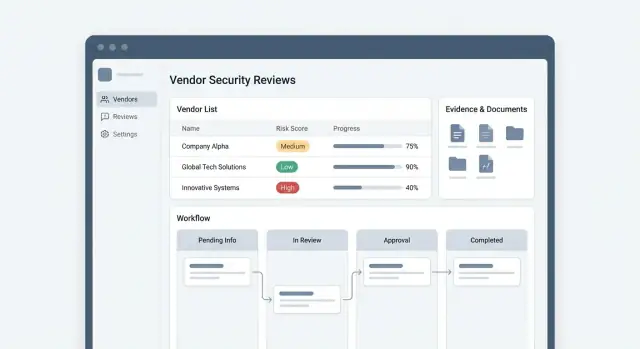

Conception du workflow : de l'intake à l'approbation

Un workflow clair fait la différence entre le « ping-pong » d'emails et un programme de revue prévisible. Avant de construire des écrans, cartographiez le parcours bout en bout d'une demande et décidez de ce qui doit se produire à chaque étape pour atteindre une approbation.

Cartographier le flux bout en bout

Commencez par une colonne vertébrale simple et linéaire que vous pourrez étendre plus tard :

Intake → Triage → Questionnaire → Collecte de preuves → Évaluation sécurité → Approbation (ou rejet).

Pour chaque étape, définissez ce que signifie « terminé ». Par exemple, « Questionnaire complet » peut exiger 100 % des questions requises répondues et un propriétaire sécurité assigné. « Preuves collectées » peut exiger un ensemble minimum de documents (rapport SOC 2, résumé de pentest, diagramme de flux de données) ou une exception justifiée.

La plupart des applications ont au moins trois moyens de créer une revue :

- Nouvelle demande fournisseur : initiée par les Achats, l'IT ou un propriétaire métier

- Renouvellement : créé automatiquement en fonction d'une date d'expiration de revue

- Revue déclenchée par incident : créée lorsqu'un fournisseur subit une violation ou un changement matériel

Traitez-les comme des modèles différents : ils peuvent partager le même workflow mais utiliser des priorités, questionnaires et délais par défaut différents.

Statuts, SLA et propriété

Rendez les statuts explicites et mesurables — surtout les états « en attente ». Les statuts courants incluent En attente du fournisseur, En revue sécurité, En attente d'un approbateur interne, Approuvé, Approuvé avec exceptions, Rejeté.

Attachez des SLA au propriétaire du statut (fournisseur vs équipe interne). Cela permet au tableau de bord d'afficher « bloqué par le fournisseur » séparément de « backlog interne », ce qui influence le staffing et l'escalade.

Automatisation vs jugement humain

Automatisez l'acheminement, les rappels et la création de renouvellements. Réservez les points de décision humaine pour l'acceptation du risque, les contrôles compensatoires et les approbations.

Une règle utile : si une étape nécessite du contexte ou des arbitrages, enregistrez une trace de décision plutôt que d'essayer de l'autodécider.

Modèle de données core : Fournisseurs, Revues, Questionnaires, Preuves

Un modèle de données propre permet à l'application d'évoluer d'« un questionnaire ponctuel » à un programme répétable avec renouvellements, métriques et décisions cohérentes. Traitez le fournisseur comme l'entité pérenne, et tout le reste comme des activités liées à une période.

Fournisseur (profil durable)

Commencez par une entité Fournisseur qui évolue lentement et est référencée partout. Champs utiles :

- Propriétaire métier (commanditaire interne), département et contacts principaux

- Criticité / niveau (ex. bas/moyen/élevé) et statut « en production »

- Types de données traitées (PII, données de paiement, santé, code source, etc.)

- Systèmes / intégrations concernés (SSO, entrepôt de données, outils de support)

- Bases contractuelles (dates de début/fin) pour automatiser les renouvellements plus tard

Modelez les types de données et systèmes comme des valeurs structurées (tables ou enums), pas du texte libre, pour que le reporting reste précis.

Revue (évaluation ponctuelle)

Chaque Revue est un instantané : date de début, qui l'a demandée, périmètre, niveau au moment, dates SLA et décision finale (approuvé / approuvé avec conditions / rejeté). Stockez la justification de la décision et les liens vers les exceptions éventuelles.

Questionnaire (templates et réponses)

Séparez QuestionnaireTemplate et QuestionnaireResponse. Les templates doivent supporter sections, questions réutilisables et branchement (questions conditionnelles selon des réponses précédentes).

Pour chaque question, définissez si la preuve est requise, les types de réponse autorisés (oui/non, multi-sélection, téléversement de fichier) et les règles de validation.

Preuves et artefacts

Traitez les uploads et liens comme des enregistrements Preuve liés à une revue et éventuellement à une question spécifique. Ajoutez des métadonnées : type, horodatage, qui l'a fourni et règles de rétention.

Enfin, stockez les artefacts de revue — notes, constats, tâches de remédiation et approbations — comme des entités de première classe. Conserver un historique complet de la revue facilite les renouvellements, le suivi des tendances et les revues de suivi sans tout reposer.

Rôles, permissions et accès fournisseurs

Des rôles clairs et des permissions serrées rendent l'application utile sans la transformer en surface de fuite. Concevez cela tôt, car les permissions affectent le workflow, l'UI, les notifications et la piste d'audit.

Rôles principaux à modéliser

La plupart des équipes ont besoin de cinq rôles :

- Demandeur : lance une revue (souvent Achats, IT ou propriétaire métier), suit le statut et répond aux questions de contexte (quelles données, cas d'usage, valeur contractuelle).

- Évaluateur : conduit l'évaluation, demande des preuves, relance et propose une décision.

- Approbateur : accepte formellement le résultat de risque (approuver, approuver avec conditions, rejeter), typiquement la direction Sécurité, Juridique ou Risque.

- Répondant fournisseur : complète les questionnaires et téléverse les preuves.

- Admin : gère les templates, intégrations, assignations de rôles et paramètres globaux.

Gardez les rôles séparés des personnes. Le même employé peut être demandeur sur une revue et évaluateur sur une autre.

Permission sur les preuves sensibles

Tous les artefacts ne doivent pas être visibles par tous. Traitez les éléments comme rapports SOC 2, résultats de pentest, politiques de sécurité et contrats comme des preuves restreintes.

Approche pratique :

- Séparez métadonnées de revue (nom du fournisseur, statut, date de renouvellement) des pièces jointes restreintes.

- Ajoutez un drapeau de visibilité par preuve (ex. « Tous les utilisateurs internes », « Équipe revue seulement », « Juridique + Sécurité seulement »).

- Journalisez chaque accès aux fichiers restreints (vue/téléchargement) pour la responsabilité.

Accès fournisseur sécurisés (isolation)

Les fournisseurs ne doivent voir que ce dont ils ont besoin :

- Limitez les comptes fournisseurs à leur organisation et leurs demandes uniquement.

- Fournissez une vue portail dédiée : questionnaires assignés, demandes d'upload et messagerie — rien d'autre.

- Désactivez la recherche inter-fournisseurs et masquez les commentaires internes par défaut.

Délégation, backups et continuité

Les revues stagnent quand une personne clé est absente. Prévoyez :

- Délégués (couverture temporaire avec mêmes permissions)

- Remplacements d'approbation (approbateurs secondaires après un seuil SLA)

- Une action claire « réassigner revue » avec raison obligatoire, capturée dans le journal d'audit

Cela maintient le flux des revues tout en préservant le principe du moindre privilège.

Un programme de revue fournisseur peut sembler lent quand chaque demande commence par un long questionnaire. La solution : séparer intake (rapide, léger) et triage (décider du bon parcours).

Choisir quelques canaux d'intake (et les rendre cohérents)

La plupart des équipes ont besoin de trois points d'entrée :

- Formulaire interne pour les employés (Achats, Juridique, Ingénierie)

- Ticket procurement (ex. Jira/Service Desk) qui peut créer automatiquement un enregistrement de revue

- Intake API pour les outils qui savent déjà quand un nouveau fournisseur est onboardé

Quelle que soit la voie, normalisez les demandes dans la même file « Nouvel Intake » pour éviter des processus parallèles.

Collecter le minimum en amont

Le formulaire d'intake doit être suffisamment court pour ne pas faire deviner. Visez des champs qui permettent le routage et la priorisation :

- Nom du fournisseur et site web

- Propriétaire métier (demandeur) et département

- Ce que fera le fournisseur (catégorie/case d'usage)

- Types de données impliquées (PII, données de paiement, santé, aucune)

- Niveau d'accès (accès production, interne seulement, aucun accès)

- Date de mise en production / échéance d'achat

Différez les questions de sécurité approfondies jusqu'à ce que le niveau de revue soit connu.

Ajouter des règles de triage qui créent des chemins clairs

Utilisez des règles de décision simples pour classifier risque et urgence. Par exemple, signalez comme haute priorité si le fournisseur :

- Traite des PII ou des données de paiement

- Obtient un accès production ou des intégrations privilégiées

- Est critique pour l'exploitation (facturation, authentification, infrastructure centrale)

Routage automatique vers la bonne file et l'approbateur

Une fois trié, assignez automatiquement :

- Le bon modèle de revue (lite vs complet)

- La bonne file (Sécurité, Confidentialité, Conformité)

- Un approbateur basé sur le type de données, la région ou l'unité métier

Cela rend les SLA prévisibles et évite que des revues « se perdent » dans une boîte mail.

Questionnaires et UX de collecte de preuves

Ajoutez une piste d'audit dès le premier jour

Implémentez des journaux d'événements et des enregistrements d'approbation dès le premier jour grâce au codage piloté par chat.

L'UX des questionnaires et de la collecte de preuves est le point où les revues avancent rapidement — ou où elles bloquent. Visez un flux prévisible pour les évaluateurs internes et vraiment simple pour les fournisseurs.

Commencez par des templates réutilisables par niveau de risque

Créez une petite bibliothèque de templates mappés aux niveaux de risque (bas/moyen/élevé). L'objectif est la cohérence : le même type de fournisseur devrait voir les mêmes questions, et les évaluateurs ne doivent pas recréer les formulaires.

Gardez les templates modulaires :

- Un ensemble « baseline » court (infos entreprise, gestion des données, contrôles d'accès)

- Sections additionnelles pour les cas à plus haut risque (réponse aux incidents, SDLC, pentesting, sous-traitants)

Lors de la création d'une revue, présélectionnez le template selon le niveau et affichez un indicateur de progression clair (ex. 42 questions, ~20 minutes).

Rendre la soumission de preuves flexible (uploads + liens)

Les fournisseurs ont souvent déjà des artefacts comme rapports SOC 2, certificats ISO, politiques et résumés d'analyse. Supportez à la fois le téléversement de fichiers et les liens sécurisés pour qu'ils puissent fournir ce qu'ils ont sans friction.

Pour chaque demande, libellez-la en langage clair (« Téléverser le rapport SOC 2 Type II (PDF) ou partager un lien limité dans le temps ») et incluez un bref indice « ce qui est attendu ».

Suivre la fraîcheur et automatiser les rappels

Les preuves ne sont pas statiques. Stockez des métadonnées avec chaque artefact — date d'émission, date d'expiration, période couverte et (optionnel) notes du réviseur. Utilisez ensuite ces métadonnées pour piloter des rappels de renouvellement (pour le fournisseur et en interne) afin que la revue annuelle suivante soit plus rapide.

Être orienté fournisseur : consignes et délais

Chaque page fournisseur doit répondre immédiatement aux trois questions : ce qui est requis, quand c'est dû, et qui contacter.

Affichez des dates d'échéance par demande, autorisez la soumission partielle et confirmez la réception avec un statut simple (« Soumis », « Besoin de précisions », « Accepté »). Si vous proposez un accès fournisseur, liez-les directement à leur checklist plutôt qu'à des instructions génériques.

Notation du risque, exceptions et enregistrement des décisions

Une revue n'est pas terminée lorsque le questionnaire est « complet ». Il faut une méthode répétable pour traduire réponses et preuves en une décision que les parties prenantes peuvent faire confiance et que les auditeurs peuvent tracer.

Une approche de scoring compréhensible

Commencez par un tiering basé sur l'impact (sensibilité des données + criticité du système). Le tier fixe la barre : un prestataire de paie et un service de livraison de snacks ne doivent pas être évalués de la même manière.

Puis scorez à l'intérieur du tier en utilisant des contrôles pondérés (chiffrement, contrôles d'accès, réponse aux incidents, couverture SOC 2, etc.). Rendez les poids visibles pour que les évaluateurs puissent expliquer les résultats.

Ajoutez des drapeaux rouges qui peuvent annuler le score numérique — éléments comme « pas de MFA pour les comptes admin », « violation connue sans plan de remédiation », ou « impossibilité de supprimer des données ». Les drapeaux rouges doivent être des règles explicites, pas de l'intuition d'évaluateur.

Exceptions sans perdre le contrôle

La réalité nécessite des exceptions. Modélisez-les comme des objets de première classe avec :

- Type : contrôle compensatoire, accès à périmètre limité, approbation temporaire

- Propriétaire : qui accepte le risque

- Expiration : basée sur une date, avec rappel de renouvellement

- Conditions : changements requis (ex. activer SSO sous 60 jours)

Cela permet aux équipes d'avancer tout en resserrant le risque dans le temps.

Enregistrer décisions et actions requises

Chaque issue (Approuver / Approuver avec conditions / Rejeter) doit capturer la justification, les preuves liées et des tâches de suivi avec dates d'échéance. Cela évite la « connaissance tribale » et accélère les renouvellements.

Un résumé de risque simple pour les parties prenantes

Exposez une vue « résumé de risque » sur une page : tier, score, drapeaux rouges, statut d'exception, décision et prochaines échéances. Gardez-la lisible pour les Achats et la direction — les détails restent accessibles en un clic dans l'enregistrement complet de la revue.

Collaboration, approbations et piste d'audit

Déployez rapidement un outil interne

Passez du chat à un outil interne en ligne avec déploiement et hébergement intégrés.

Les revues stagnent quand les retours sont disséminés dans les emails et notes de réunion. Votre application doit faire de la collaboration la valeur par défaut : un enregistrement partagé par revue, avec propriété claire, décisions et horodatages.

Supportez les commentaires threadés sur la revue, sur des questions individuelles et sur les éléments de preuve. Ajoutez des @mentions pour acheminer le travail aux bonnes personnes (Sécurité, Juridique, Achats, Ingénierie) et créer un fil de notifications léger.

Séparez les notes en deux types :

- Notes internes (seulement votre organisation) : réflexions de triage, justification du risque, points de négociation, rappels

- Notes visibles par le fournisseur : clarifications et demandes sur lesquelles le fournisseur peut agir

Cette séparation évite le partage accidentel tout en maintenant une expérience fournisseur réactive.

Approbations, y compris approbation conditionnelle

Modélisez les approbations comme des signatures explicites, pas comme un simple changement de statut modifiable à l'aise. Un schéma robuste :

- Approuver

- Rejeter

- Approuver avec conditions (plan de remédiation)

Pour une approbation conditionnelle, capturez : actions requises, échéances, qui vérifie, et quelles preuves fermeront la condition. Cela permet à l'entreprise d'avancer tout en gardant le travail de réduction du risque mesurable.

Tâches, propriétaires et synchronisation optionnelle avec tickets

Chaque requête doit devenir une tâche avec propriétaire et date d'échéance : « Revoir SOC 2 », « Confirmer clause de rétention des données », « Valider paramètres SSO ». Rendez les tâches assignables aux utilisateurs internes et, si approprié, aux fournisseurs.

Synchronisez éventuellement les tâches avec des outils de ticketing comme Jira pour coller aux workflows existants — tout en gardant la revue fournisseur comme système de référence.

Piste d'audit complète

Maintenez une piste d'audit immuable pour : modifications de questionnaires, uploads/suppressions de preuves, changements de statut, approbations et validations d'exception.

Chaque entrée doit inclure qui a fait l'action, quand, ce qui a changé (avant/après) et la raison lorsque pertinente. Bien fait, cela soutient les audits, réduit la reprise lors des renouvellements et crédibilise le reporting.

Intégrations : SSO, ticketing, messagerie et stockage

Les intégrations déterminent si votre outil de revue fournisseurs ressemble à « encore un outil » ou à une extension naturelle des outils existants. L'objectif : minimiser les doubles saisies, garder les gens dans les systèmes qu'ils consultent déjà et assurer que preuves et décisions sont faciles à retrouver.

SSO pour les utilisateurs internes (et accès fournisseur simple)

Pour les évaluateurs internes, supportez le SSO via SAML ou OIDC afin que l'accès soit aligné sur votre IdP (Okta, Azure AD, Google Workspace). Cela facilite onboarding/offboarding et permet le mapping de groupes aux rôles (ex. « Évaluateurs Sécurité » vs « Approbateurs »).

Les fournisseurs n'ont généralement pas besoin de comptes complets. Un schéma courant : liens magiques limités dans le temps scoped à un questionnaire ou une demande de preuve spécifique. Associez cela à une vérification email optionnelle et des règles d'expiration claires pour réduire la friction tout en gardant le contrôle.

Intégrations ticketing pour la remédiation

Quand une revue génère des correctifs requis, les équipes suivent souvent dans Jira ou ServiceNow. Intégrez pour que les évaluateurs puissent créer des tickets de remédiation directement depuis un constat, pré-remplis avec :

- nom du fournisseur et ID de revue

- système/produit affecté

- contrôle requis et date d'échéance

- sévérité et critères d'acceptation recommandés

Synchronisez ensuite le statut du ticket (Open/In Progress/Done) vers votre appli pour que les propriétaires de revue voient l'avancement sans chasse aux updates.

Messagerie : Slack/Teams pour échéances et approbations

Ajoutez des notifications légères là où les gens travaillent déjà :

- échéances à venir pour questionnaires et uploads

- demandes d'approbation avec liens profonds one-click vers la revue

- rappels lorsque les SLA approchent d'une violation

Gardez les messages actionnables mais minimaux, et laissez les utilisateurs configurer la fréquence pour éviter la fatigue de notifications.

Stockage documentaire (avec contrôles d'accès)

Les preuves vivent souvent dans Google Drive, SharePoint ou S3. Intégrez en stockant références et métadonnées (ID fichier, version, uploader, horodatage) et en appliquant un accès à privilège minimal.

Évitez de copier inutilement des fichiers sensibles ; lorsque vous stockez, chiffrez, appliquez des règles de rétention et des permissions par revue strictes.

Approche pratique : les liens de preuve vivent dans l'app, l'accès est gouverné par votre IdP, et les téléchargements sont journalisés pour l'audit.

Exigences de sécurité et de confidentialité pour l'application web

Un outil de revue fournisseur devient rapidement un dépôt de matériel sensible : rapports SOC, résumés de pentest, diagrammes d'architecture, questionnaires et parfois des données personnelles. Traitez-le comme un système interne à haute valeur.

Protéger les uploads de preuves

Les preuves sont la plus grande surface de risque car elles acceptent des fichiers non fiables.

Fixez des contraintes : listes d'extensions autorisées, limites de taille, timeouts pour uploads lents. Lancez un scan anti-malware sur chaque fichier avant qu'il soit disponible aux réviseurs et mettez en quarantaine tout élément suspect.

Stockez les fichiers chiffrés au repos (idéalement avec des clés par tenant si vous servez plusieurs BU). Utilisez des liens de téléchargement signés à courte durée et évitez d'exposer des chemins directs de stockage objet.

Appliquer des paramètres sécurisés par défaut partout

La sécurité doit être le comportement par défaut, pas une option de configuration.

Utilisez le principe du moindre privilège : les nouveaux utilisateurs commencent avec l'accès minimal, et les comptes fournisseurs ne voient que leurs demandes. Protégez formulaires et sessions avec défenses CSRF, cookies sécurisés et expiration stricte des sessions.

Ajoutez du throttling et des contrôles anti-abus pour les endpoints de login, d'upload et d'export. Validez et assainissez toutes les entrées, surtout les champs texte libre qui peuvent être rendus dans l'UI.

Journalisation et auditabilité des actions sensibles

Journalisez l'accès aux preuves et les événements clés du workflow : vue/téléchargement de fichiers, exports, changement de score de risque, approbations d'exceptions et modification des permissions.

Rendez les logs tamper-evident (stockage append-only) et interrogeables par fournisseur, revue et utilisateur. Fournissez une UI « piste d'audit » pour que les parties prenantes non techniques puissent répondre à « qui a vu quoi, et quand ? » sans fouiller les logs bruts.

Rétention, suppression et gel légal

Définissez la durée de rétention des questionnaires et preuves, et rendez-la exécutable.

Supportez des politiques de rétention par fournisseur/type de revue, des workflows de suppression incluant fichiers et exports dérivés, et des flags de « legal hold » qui empêchent la suppression. Documentez ces comportements dans les paramètres produit et politiques internes, et assurez-vous que les suppressions sont vérifiables (par ex. reçus de suppression et entrées d'audit admin).

Reporting, tableaux de bord et gestion des renouvellements

Prototypez le portail fournisseur

Créez un questionnaire convivial pour les fournisseurs et un flux de téléversement de preuves sans plusieurs semaines de configuration.

Le reporting est l'endroit où votre programme devient gérable : vous arrêtez de courir après les updates par email et commencez à piloter le travail avec une visibilité partagée. Visez des tableaux de bord qui répondent à « que se passe-t-il maintenant ? » plus des exports qui satisfont les auditeurs sans travail manuel sur des feuilles de calcul.

Tableaux de bord qui déclenchent l'action

Un tableau de bord d'accueil utile se concentre moins sur les graphiques que sur les files. Incluez :

- Pipeline de revues par statut (Intake, En cours, En attente fournisseur, En attente approbateur, Approuvé/Rejeté)

- Éléments en retard (questionnaires, demandes de preuves, approbations) avec propriétaires et échéances claires

- Fournisseurs à haut risque et revues « haut risque + bloquées » nécessitant une escalation

Faites des filtres une fonction première : unité métier, criticité, évaluateur, propriétaire achats, mois de renouvellement et tickets liés.

Pour Achats et propriétaires métier, fournissez une vue « mes fournisseurs » simplifiée : ce qu'ils attendent, ce qui est bloqué et ce qui est approuvé.

Exports prêts pour l'audit

Les audits demandent généralement des preuves, pas des résumés. Votre export doit montrer :

- Qui a approuvé quoi, quand et pourquoi (décision, score de risque au moment, texte d'exception)

- Quelles preuves ont été examinées (nom de fichier/lien, version, horodatages)

- Piste d'audit complète des événements clés (soumis, demandes de changement, réouvert)

Supportez les exports CSV et PDF, et permettez d'exporter un « paquet de revue » pour un fournisseur sur une période donnée.

Calendrier de renouvellement et rappels

Considérez les renouvellements comme une fonctionnalité produit, pas une feuille de calcul.

Suivez les dates d'expiration des preuves (ex. rapports SOC 2, pentests, assurances) et créez un calendrier de renouvellement avec rappels automatisés : d'abord au fournisseur, puis au propriétaire interne, puis escalation. Lorsqu'une preuve est renouvelée, conservez l'ancienne version pour l'historique et mettez à jour automatiquement la prochaine date de renouvellement.

Plan de déploiement, périmètre MVP et feuille de route d'itération

Lancer une application de revue sécurité fournisseurs, c'est moins « construire tout » que faire fonctionner un workflow bout en bout, puis le renforcer avec l'usage réel.

Périmètre MVP (ce qu'il faut livrer en premier)

Commencez par un flux fin et fiable qui remplace feuilles de calcul et threads inbox :

- Intake : un formulaire unique pour demander une revue (nom du fournisseur, service, types de données, propriétaire métier, date cible de mise en production).

- Questionnaire : envoyer un questionnaire standard et suivre le statut (envoyé, en cours, soumis).

- Upload de preuves : zone de preuves basique par revue (SOC 2, pentest, politiques) avec dates d'expiration.

- Décision : enregistrer l'issue (approuver / approuver avec conditions / rejeter), risques clés et suivis requis.

Rendez le MVP prescriptif : un questionnaire par défaut, une note de risque simple et un minuteur SLA. Les règles de routage sophistiquées peuvent attendre.

Si vous voulez accélérer la livraison, une plateforme no-code / vibe-coding comme Koder.ai peut être pertinente pour ce type d'outil interne : itérez l'intake, les vues par rôle et les états de workflow via une implémentation guidée par chat, puis exportez le code source quand vous êtes prêt à internaliser. Utile quand l'MVP nécessite néanmoins des bases réelles (SSO, piste d'audit, gestion des fichiers, tableaux de bord) sans cycle de plusieurs mois.

Piloter d'abord, puis étendre

Exécutez un pilote avec une équipe (ex. IT, Achats ou Sécurité) pendant 2–4 semaines. Choisissez 10–20 revues actives et migrez uniquement l'essentiel (nom du fournisseur, statut courant, décision finale). Mesurez :

- temps intake → décision

- % de revues manquant des preuves au moment de la décision

- points où évaluateurs et fournisseurs « bloquent » (où ils décrochent)

Itérer hebdomadairement (petites releases, gains visibles)

Adoptez un rythme hebdomadaire avec une boucle de feedback courte :

- point de 15 minutes avec les utilisateurs pilotes

- une amélioration pour réduire la friction (texte de template, moins de champs, instructions fournisseur plus claires)

- une amélioration pour réduire le risque (champs obligatoires pour notes de décision, rappels d'expiration des preuves)

Documentation qui évite les tickets support

Rédigez deux guides simples :

- Guide admin : comment éditer des questionnaires, gérer des utilisateurs et clore des revues.

- Guide fournisseur : comment répondre, téléverser des preuves et ce que signifie « approuvé avec conditions ».

Feuille de route : ajouts post-MVP

Planifiez des phases après le MVP : règles d'automatisation (routage par type de données), portail fournisseur complet, APIs et intégrations.

Si la tarification ou le packaging influence l'adoption (sièges, nombre de fournisseurs, stockage), renvoyez les parties prenantes vers /pricing tôt pour aligner les attentes de déploiement.