Ce que signifie vraiment « IA pour CRUD »

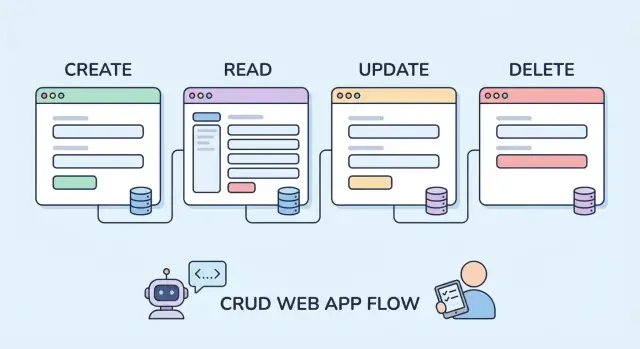

Les applications CRUD sont les outils quotidiens qui permettent aux gens de Créer, Lire, Mettre à jour et Supprimer des données — pensez aux listes de clients, aux suivis d'inventaire, aux systèmes de rendez‑vous, aux tableaux de bord internes et aux panneaux d'administration. Elles sont répandues parce que la plupart des entreprises fonctionnent sur des enregistrements structurés et des workflows répétables.

Quand on parle « d'IA pour les applications CRUD », on n'entend généralement pas une IA qui livre miraculeusement un produit fini toute seule. On parle d'un assistant qui accélère le travail d'ingénierie routinier en produisant des brouillons que vous pouvez modifier, relire et durcir.

À quoi ressemble typiquement « l'automatisation »

En pratique, l'automatisation par l'IA ressemble plutôt à :

- Propose : suggère des noms de champs, des endpoints, la disposition UI ou des règles de validation à partir de votre description.

- Brouille : génère du code de départ pour les modèles, formulaires, contrôleurs, migrations et tests basiques.

- Complète : remplit les snippets répétitifs (mapping de champs, branchement de routes, messages d'erreur standard).

Cela peut faire gagner des heures — surtout sur le boilerplate — parce que les apps CRUD suivent souvent des motifs.

Accélération vs garanties

L'IA peut vous rendre plus rapide, mais elle ne rend pas le résultat automatiquement correct. Le code généré peut :

- Mal interpréter des termes métier (« client » vs « compte », « archivé » vs « supprimé »)

- Appliquer des valeurs par défaut dangereuses (permissions trop larges, cas limites manquants)

- Produire du code qui compile mais ne correspond pas à vos règles métier réelles

Donc l'attente correcte est accélération, pas certitude. Vous devez toujours relire, tester et décider.

La vraie séparation : tâches répétables vs tâches demandant du jugement

L'IA est la plus forte là où le travail est structuré et où la « bonne réponse » est en grande partie standard : scaffolding, endpoints CRUD, formulaires basiques et tests prévisibles.

Les humains restent essentiels là où les décisions sont contextuelles : sens des données, contrôle d'accès, sécurité/confidentialité, cas limites et règles qui rendent votre application unique.

Où les apps CRUD sont prévisibles (et où elles ne le sont pas)

Les apps CRUD ont tendance à être construites avec les mêmes briques : modèles de données, migrations, formulaires, validation, pages liste/détail, tableaux et filtres, endpoints (REST/GraphQL/RPC), recherche et pagination, auth, et permissions. Cette répétitivité explique pourquoi la génération assistée par IA peut sembler si rapide — de nombreux projets partagent les mêmes formes, même si le domaine métier change.

Les parties prévisibles

Les motifs reviennent souvent :

- Les écrans « Créer/Modifier » reprennent souvent les champs du modèle.

- Les pages d'index suivent les mêmes besoins : tri, filtrage, pagination.

- Les endpoints correspondent généralement aux opérations standards : list, get, create, update, delete.

- La validation débute fréquemment par des contrôles de type/format (champs requis, longueur min/max, format email).

Parce que ces motifs sont constants, l'IA est bonne pour produire un premier brouillon : modèles basiques, routes scaffoldées, controllers/handlers simples, formulaires UI standards et tests de démarrage. C'est similaire à ce que font déjà les frameworks et générateurs de code — l'IA s'adapte juste plus vite à votre nommage et vos conventions.

Les parties imprévisibles

Les apps CRUD cessent d'être « standard » au moment où vous ajoutez du sens :

- Permissions : « Qui peut modifier ceci ? » n'est rarement juste « admin vs user ». C'est souvent conditionnel (appartenance à une équipe, propriété du record, statut, région).

- Intégrité des données : une petite erreur dans une relation, une règle d'unicité ou une suppression en cascade peut corrompre silencieusement les données — ou bloquer des workflows valides.

- États et transitions métier : les règles « brouillon → soumis → approuvé » ne résident pas uniquement dans le schéma de la base.

- Cas limites : imports, concurrence, mises à jour partielles et comportements de « soft delete » peuvent casser des hypothèses.

Ce sont des zones où un petit oubli crée de gros problèmes : accès non autorisé, suppressions irréversibles ou enregistrements inexploitablement incohérents.

Règle pratique

Utilisez l'IA pour automatiser les motifs, puis relisez délibérément les conséquences. Si la sortie affecte qui peut voir/modifier les données, ou si elle influe sur la conservation de l'intégrité des données, considérez‑la comme à haut risque et vérifiez‑la comme du code critique en production.

Tâches que l'IA automatise bien : boilerplate et scaffolding

L'IA est au mieux quand le travail est répétitif, structurellement prévisible et facile à vérifier. Les apps CRUD en contiennent beaucoup : mêmes motifs répétés à travers modèles, endpoints et écrans. Utilisée ainsi, l'IA peut faire gagner des heures sans s'approprier le sens du produit.

Avec une description claire d'une entité (champs, relations et actions de base), l'IA peut rapidement esquisser le squelette : définitions de modèle, controllers/handlers, routes et pages basiques. Vous devez toujours confirmer le nommage, les types de données et les relations — mais partir d'un brouillon complet est plus rapide que créer chaque fichier depuis zéro.

Boilerplate pour handlers REST ou GraphQL

Pour les opérations communes — list, detail, create, update, delete — l'IA peut générer du code handler suivant une structure conventionnelle : parser l'entrée, appeler une couche d'accès aux données, retourner une réponse.

C'est particulièrement utile quand il faut mettre en place de nombreux endpoints similaires à la fois. La clé est de relire les bords : filtrage, pagination, codes d'erreur et tout cas « spécial » qui n'est pas réellement standard.

Dashboards et vues admin simples

Le CRUD nécessite souvent des outils internes : pages liste/détail, formulaires basiques, vues en tableau et une navigation de type admin. L'IA peut produire rapidement des premières versions fonctionnelles de ces écrans.

Considérez‑les comme des prototypes à durcir : vérifiez les états vides, les états de chargement et si l'UI correspond à la manière dont les gens recherchent et scannent les données.

Refactorings mécaniques en toute sécurité

L'IA est surprenamment utile pour des refactors mécaniques : renommer des champs dans plusieurs fichiers, déplacer des modules, extraire des helpers, ou standardiser des motifs (par ex. parsing de requêtes ou formatage des réponses). Elle peut aussi suggérer où la duplication existe.

Néanmoins, exécutez les tests et inspectez les diffs — les refactors échouent de façon subtile lorsque deux cas « similaires » ne sont pas vraiment équivalents.

L'IA peut rédiger des sections README, des descriptions d'endpoints et des commentaires inline expliquant l'intention. C'est utile pour l'onboarding et la revue de code — tant que vous vérifiez tout ce qu'elle affirme. Une doc incorrecte ou obsolète vaut parfois pire que pas de doc du tout.

Modèles de données et migrations : brouillons utiles, hypothèses risquées

L'IA peut être réellement utile au début de la modélisation de données car elle transforme bien des entités en langage naturel en un schéma de première passe. Si vous décrivez « Customer, Invoice, LineItem, Payment », elle peut rédiger des tables/collections, champs typiques et valeurs par défaut raisonnables (IDs, timestamps, enums de statut).

Où l'IA aide immédiatement

Pour des changements simples, l'IA accélère les parties ennuyeuses :

- Esquisser des propositions de schéma à partir d'entités décrites

- Générer des migrations pour ajouts/renommages simples de champs

- Suggérer des index pour des filtres/tris courants (par exemple :

tenant_id + created_at, status, email), à condition de les vérifier contre les requêtes réelles

C'est particulièrement pratique en phase d'exploration : on itère vite sur un modèle, puis on le resserre quand le workflow est clarifié.

Où elle se trompe souvent

Les modèles de données cachent des « pièges » que l'IA ne peut pas inférer de façon fiable à partir d'un prompt court :

- Relations : 1‑to‑N vs N‑to‑N, liens optionnels vs requis, et ce que signifie « propriété »

- Suppressions en cascade : que doit‑il se passer quand un parent est supprimé — hard delete, soft delete, restrict, archive ou réassigner

- Multi‑tenant : ce qui doit être scoppé par tenant, comment empêcher les lectures cross‑tenant, et quelles contraintes uniques doivent être « uniques par tenant » plutôt que globales

Ce ne sont pas des problèmes de syntaxe ; ce sont des décisions métier et de risque.

Contrôle humain : changements sûrs sur des données en production

Une migration « correcte » peut néanmoins être dangereuse. Avant d'exécuter quoi que ce soit sur des données réelles, décidez :

- Est‑ce que ça réécrit une grosse table ou verrouille des écritures ?

- Des lignes existantes violent‑elles les nouvelles contraintes ?

- Faut‑il découper le changement en étapes expand/migrate/contract ?

Utilisez l'IA pour rédiger la migration et le plan de déploiement, mais traitez le plan comme une proposition — votre équipe possède les conséquences.

Les formulaires sont l'endroit où le CRUD rencontre les personnes. L'IA est utile ici car le travail est répétitif : transformer un schéma en inputs, câbler une validation basique et maintenir la cohérence client/serveur.

Ce que l'IA génère bien

Avec un modèle de données (ou même un JSON d'exemple), l'IA peut rapidement produire :

- Champs de formulaire mappés aux types courants (text, number, date, select, checkbox)

- Composants UI simples avec labels, placeholders et dispositions par défaut

- Validateurs basiques : champs requis, min/max, limites de longueur, format email/URL

- Stubs de validation parallèles des deux côtés (contrôles côté client + gardes côté serveur)

Cela accélère fortement la création d'une « première version utilisable », surtout pour des écrans admin standards.

Où la sémantique devient délicate

La validation n'est pas seulement rejeter des données ; c'est exprimer une intention. L'IA ne peut pas déduire de façon fiable ce que « bon » signifie pour vos utilisateurs.

Vous devez encore décider :

- Les messages d'erreur appropriés : clairs, spécifiques et cohérents avec votre ton (et accessibles aux lecteurs d'écran)

- UX inclusive : noms, adresses et numéros de téléphone varient beaucoup ; « invalide » peut être une décision produit, pas technique

- Cas limites : prénoms secondaires optionnels, dates non grégoriennes, valeurs zéro signifiantes, ou workflows « N/A »

Un mode d'échec courant est que l'IA applique des règles raisonnables mais inadaptées (par ex. forcer un format téléphonique strict ou rejeter les apostrophes dans les noms).

Où doivent vivre les règles

L'IA peut proposer des options, mais vous choisissez la source de vérité :

- Validation UI pour du feedback instantané (mais jamais seule)

- Validation API pour la cohérence entre web, mobile, imports et intégrations

- Contraintes DB pour les invariants qu'il ne faut jamais violer (clés uniques, FK, non‑null)

Approche pratique : laissez l'IA générer la première passe, puis relisez chaque règle en vous demandant « Est‑ce un confort utilisateur, un contrat API ou un invariant dur ? »

API et logique de requête : travail structuré avec des arêtes vives

Ajoutez un client mobile

Transformez le même backend CRUD en application Flutter pour des usages en mobilité.

Les APIs CRUD suivent souvent des motifs répétables : lister des enregistrements, en récupérer un par ID, créer, mettre à jour, supprimer, et parfois rechercher. C'est un bon point d'entrée pour l'assistance par IA — surtout lorsqu'il faut beaucoup d'endpoints similaires sur plusieurs ressources.

Où l'IA aide le plus

L'IA produit bien des endpoints de liste/recherche/filtre standard et le « glue code » autour. Par exemple, elle peut rapidement générer :

- Un ensemble cohérent d'endpoints (

GET /orders, GET /orders/:id, POST /orders, etc.)

- Un scaffolding de query‑builder pour des filtres comme status, plages de dates et recherche textuelle

- Le code de mapping (DTOs, serializers, view models) pour que les réponses soient uniformes entre endpoints

Ce dernier point importe plus qu'on ne le croit : des shapes d'API incohérentes créent du travail caché pour les équipes front‑end et les intégrations. L'IA peut aider à imposer des patterns comme « toujours retourner { data, meta } » ou « les dates sont en ISO‑8601 ».

L'IA peut ajouter pagination et tri rapidement, mais elle ne choisira pas toujours la bonne stratégie pour vos données.

La pagination par offset (?page=10) est simple mais peut devenir lente et incohérente pour des jeux de données qui évoluent. La pagination par cursor (avec un « next cursor ») performe mieux à grande échelle, mais est plus complexe à implémenter correctement — surtout quand les utilisateurs peuvent trier par plusieurs champs.

Vous devez décider ce que « correct » signifie pour votre produit : ordre stable, jusqu'où les utilisateurs doivent pouvoir remonter, et si vous pouvez vous permettre des comptages coûteux.

Pièges fréquents de l'IA

Le code de requête est un endroit où de petites erreurs deviennent de larges incidents. Le code API généré par l'IA doit souvent être relu pour :

- N+1 queries (boucles effectuant des fetchs liés un par un)

- Limites manquantes (listes non bornées, recherches coûteuses, endpoints « tout télécharger »)

- Filtres ou tris dynamiques dangereux (interpolation directe de l'entrée utilisateur dans les requêtes)

Revue humaine : définir des attentes de performance

Avant d'accepter le code généré, vérifiez‑le face à des volumes réalistes. Combien d'enregistrements un client moyen aura‑t‑il ? Que signifie « recherche » à 10k vs 10M de lignes ? Quels endpoints ont besoin d'index, de cache ou de limites strictes ?

L'IA peut esquisser les motifs ; les humains doivent poser les garde‑fous : budgets de performance, règles de requêtes sûres et ce que l'API peut faire sous charge.

Tests : l'IA peut écrire beaucoup de tests, vous choisissez les pertinents

L'IA est surprenamment bonne pour générer rapidement du code de test — surtout pour les apps CRUD où les motifs se répètent. Le piège est de croire que « plus de tests » rime automatiquement avec « meilleure qualité ». L'IA peut générer en volume ; vous devez décider de ce qui compte.

Où l'IA aide immédiatement

Si vous fournissez une signature de fonction, une courte description du comportement attendu et quelques exemples, l'IA peut rédiger des tests unitaires vite. Elle est aussi efficace pour les tests d'intégration du chemin heureux « create → read → update → delete », en câblant les requêtes, en assertant les codes de statut et en vérifiant la forme des réponses.

Un autre bon usage : scaffolder des données de test. L'IA peut générer des factories/fixtures (utilisateurs, enregistrements, entités reliées) et des mocks courants (temps, UUID, appels externes) pour éviter d'écrire le setup répétitif.

Ce que les humains doivent décider

L'IA tend à optimiser pour le nombre de couvertures et les scénarios évidents. Votre travail est de choisir les cas significatifs :

- Régressions : tests qui verrouillent un bug déjà livré.

- Permissions : vérifier qui peut lire, créer, modifier ou supprimer — et qui ne le peut pas.

- Concurrence : mises à jour simultanées, écritures obsolètes, idempotence, soumissions en double.

- Échecs : entrées invalides, relations manquantes, erreurs DB, timeouts réseau, succès partiels.

Règle pratique : laissez l'IA rédiger la première passe, puis relisez chaque test en vous demandant « Quelle panne en production ceci attraperait‑il ? » Si la réponse est « aucune », supprimez‑le ou réécrivez‑le en quelque chose qui protège un comportement réel.

Auth et permissions : l'IA aide, les humains gèrent le risque

Partagez et obtenez des crédits

Invitez un autre développeur et recevez des crédits de parrainage lorsqu'il commence à utiliser Koder.ai.

L'authentification (qui est l'utilisateur) est généralement simple dans les apps CRUD. L'autorisation (ce qu'il est autorisé à faire) est ce qui provoque des fuites, des audits ou des fuites silencieuses de données pendant des mois. L'IA peut accélérer la mécanique, mais elle ne peut pas se responsabiliser du risque.

Où l'IA aide tout de suite

Si vous fournissez un texte d'exigences clair ("Les managers peuvent modifier n'importe quelle commande ; les clients ne peuvent voir que leurs propres commandes ; le support peut rembourser mais pas changer les adresses"), l'IA peut esquisser une première version de règles RBAC/ABAC et les mapper à des rôles, attributs et ressources. Considérez‑cela comme un croquis de départ, pas une décision finale.

L'IA est aussi utile pour repérer des autorisations incohérentes, surtout dans des bases de code avec de nombreux handlers/controllers. Elle peut scanner pour des endpoints qui authentifient mais oublient d'appliquer les permissions, ou pour des actions « admin‑only » qui manquent de garde dans un chemin de code.

Enfin, elle peut générer la plomberie : stubs de middleware, fichiers de policy, décorateurs/annotations et vérifications boilerplate.

Où les humains doivent trancher

Vous devez définir le threat model (qui pourrait abuser du système), les valeurs par défaut en moindre privilège (que se passe‑t‑il quand un rôle manque) et les besoins d'audit (ce qui doit être loggé, conservé et revu). Ces choix dépendent de votre business, pas de votre framework.

Checklist de revue rapide

- Chaque chemin de lecture est protégé (list, search, export, "download CSV", jobs en arrière‑plan).

- Chaque chemin d'écriture est protégé (create, update, delete, actions en masse, imports).

- Les règles de propriété sont appliquées côté serveur (ne jamais faire confiance aux champs cachés).

- Les actions privilégiées sont journalisées avec qui/quoi/quand (et idéalement pourquoi).

L'IA vous aide à « implémenter ». Vous seuls devez assurer la « sécurité ».

Gestion des erreurs et observabilité : bons défauts, choix difficiles

L'IA est utile ici car la gestion d'erreurs et l'observabilité suivent des patterns familiers. Elle peut rapidement mettre en place des défauts « assez bons » — que vous raffinerez ensuite selon votre produit, votre profil de risque et ce que votre équipe a vraiment besoin de savoir à 2 h du matin.

Ce que l'IA peut rédiger de manière fiable

L'IA peut suggérer un paquet de pratiques de base :

- Logs autour des requêtes, appels DB et APIs tierces

- Patterns de retry pour des dépendances instables (avec backoff et un nombre max de tentatives)

- Codes de statut cohérents et réponses d'erreur structurées

Un format d'erreur API typique généré par l'IA pourrait ressembler à :

{

"error": {

"code": "VALIDATION_ERROR",

"message": "Email is invalid",

"details": [{"field": "email", "reason": "format"}],

"request_id": "..."

}

}

Cette cohérence facilite la construction et le support des clients.

Metrics et dashboards : bonnes premières ébauches

L'IA peut proposer des noms de métriques et un dashboard initial : taux de requêtes, latence (p50/p95), taux d'erreur par endpoint, profondeur de queue et timeouts DB. Traitez‑les comme des idées de départ, pas comme une stratégie de monitoring finie.

Les choix difficiles sont humains

Le risqué n'est pas d'ajouter des logs — c'est choisir ce qu'il ne faut pas capturer.

Vous décidez :

- Ce qu'il est sûr de logger (et ce qu'il ne faut jamais logger) : mots de passe, tokens, données personnelles, détails de paiement

- Comment gérer les PII : redaction, hashing, ou ne pas collecter du tout

- Rétention : combien de temps conserver logs/traces et qui y a accès

Enfin, définissez ce que signifie « sain » pour vos utilisateurs : « paiements réussis », « projets créés », « e‑mails délivrés », pas seulement « serveurs up ». Cette définition guide des alertes qui signalent un impact client réel plutôt que du bruit.

Règles métier : la partie que l'IA ne peut pas « connaître » sans vous

Les apps CRUD paraissent simples parce que les écrans sont familiers : créer un enregistrement, modifier des champs, rechercher, supprimer. La difficulté réside dans tout ce que votre organisation entend par ces actions. L'IA peut générer controllers, formulaires et code DB rapidement — mais elle ne peut pas deviner les règles qui rendent votre app correcte pour votre business. Ces règles vivent dans des documents de politique, du savoir tribal et des décisions sur les cas limites prises au quotidien.

Un workflow CRUD fiable cache souvent un arbre de décision :

- Qui peut créer, modifier ou annuler quelque chose ?

- Qu'est‑ce qui compte comme « approuvé » et que se passe‑t‑il en cas de rejet ?

- Quelles exceptions sont valides et qui peut les accorder ?

Les approbations en sont un bon exemple. « Approbation manager requise » paraît simple jusqu'à ce qu'on définisse : que se passe‑t‑il si le manager est en congé, le montant change après approbation, ou la demande touche deux départements ? L'IA peut esquisser une machine à états d'approbation, mais vous devez écrire les règles.

Ambiguïtés et exigences contradictoires

Les parties prenantes s'opposent souvent sans s'en rendre compte. Une équipe veut « traitement rapide », une autre veut « contrôles stricts ». L'IA implémentera volontiers l'instruction la plus récente, explicite ou formulée avec assurance.

Les humains doivent concilier les conflits et produire une source de vérité unique : quelle est la règle, pourquoi elle existe et comment mesurer le succès.

Définitions qui évitent le chaos futur

De petits choix de nommage entraînent de grands effets en aval. Avant de générer du code, mettez-vous d'accord sur :

- Statuts (draft, submitted, approved, fulfilled, archived)

- Timestamps (created_at, submitted_at, approved_at) et lesquels sont optionnels

- Propriété (qui « possède » un enregistrement à chaque étape et qui peut le transférer)

Choisir délibérément des compromis

Les règles métier forcent des compromis : simplicité vs flexibilité, rigidité vs vitesse. L'IA peut proposer des options, mais elle ne connaît pas votre tolérance au risque.

Approche pratique : rédigez 10–20 « exemples de règles » en langage clair (avec leurs exceptions), puis demandez à l'IA de les traduire en validations, transitions et contraintes — tout en relisant chaque condition limite pour éviter des conséquences non voulues.

Sécurité, confidentialité et conformité : supervision humaine non négociable

Générez le boilerplate

Générez modèles, migrations, endpoints et écrans en un flux, puis affinez les parties sensibles.

L'IA peut rédiger du code CRUD rapidement, mais sécurité et conformité ne s'acceptent pas sur du « assez bien ». Un contrôleur généré qui sauvegarde et retourne du JSON peut sembler correct en démo — et pourtant provoquer une fuite en production. Traitez toujours la sortie de l'IA comme non fiable jusqu'à revue.

Motifs risqués que l'IA peut introduire

Des pièges courants apparaissent dans du code qui a l'air propre :

- Mass assignment : accepter tout l'objet de la requête et le persister peut permettre à un utilisateur de définir des champs interdits (par ex.

role=admin, isPaid=true).

- Risques d'injection : requêtes construites par concaténation, filtres non échappés ou endpoints de recherche dangereux peuvent réintroduire des injections SQL/NoSQL.

- Uploads non sécurisés : absence de vérification du type de fichier, stockage dans des chemins publics ou absence d'analyse antivirus.

Contrôles d'accès cassés et fuites de données

Les apps CRUD échouent souvent aux jonctions : endpoints de liste, exports CSV, vues admin et filtrage multi‑tenant. L'IA peut oublier de scoper les requêtes (par ex. par account_id) ou supposer que l'UI empêche l'accès. Les humains doivent vérifier :

- Chaque chemin read/write applique l'autorisation côté serveur.

- Messages d'erreur et logs ne fuient pas de champs sensibles.

- Pagination, recherche et actions en masse ne permettent pas d'énumérer les données d'autres utilisateurs.

Des exigences comme résidence des données, traces d'audit et consentement dépendent du business, du territoire et des contrats. L'IA peut suggérer des motifs, mais vous devez définir ce que signifie « conforme » : quoi logger, combien de temps conserver, qui y a accès et comment traiter les demandes de suppression.

Responsabilités humaines (pas de raccourci)

Effectuez des revues de sécurité, vérifiez les dépendances et planifiez la réponse aux incidents (alertes, rotation de secrets, rollback). Définissez des critères de blocage en sortie de ligne : si les règles d'accès sont ambiguës, le traitement des données sensibles non vérifié ou l'auditabilité absente, bloquez la release jusqu'à résolution.

Un workflow pratique : rendre l'IA utile sans perdre le contrôle

L'IA est la plus utile dans le travail CRUD quand vous la traitez comme un partenaire de brouillon rapide — pas comme l'auteur final. Le but est simple : raccourcir le chemin de l'idée au code fonctionnel tout en gardant la responsabilité de la correction, de la sécurité et de l'intention produit.

Des outils comme Koder.ai s'inscrivent bien dans ce modèle : décrivez une feature CRUD en chat, générez un brouillon fonctionnel UI + API, puis itérez avec des garde‑fous (mode planification, snapshots, rollback) tout en laissant les humains responsables des permissions, migrations et règles métier.

1) Promptez avec contraintes et critères d'acceptation

Ne demandez pas « une gestion d'utilisateurs CRUD ». Demandez un changement précis avec des limites.

Incluez : framework/version, conventions existantes, contraintes de données, comportement d'erreur et ce que signifie « fait ». Exemples de critères d'acceptation : « Rejeter les doublons, renvoyer 409 », « Soft‑delete seulement », « Journal d'audit requis », « Pas de N+1 queries », « Doit passer la suite de tests existante ». Cela réduit le code plausible mais faux.

2) Générez des alternatives, puis choisissez délibérément

Demandez à l'IA 2–3 approches (par ex. « table unique vs table de jointure », « REST vs forme d'endpoint RPC ») et exigez les compromis : performance, complexité, risque de migration, modèle de permissions. Choisissez une option et consignez la raison dans le ticket/PR pour éviter la dérive.

3) Ajoutez des portes de revue pour les zones à risque

Traitez certains fichiers comme « toujours relus par un humain » :

- Permissions/auth : rôles, scopes, checks objet

- Migrations : valeurs par défaut, backfills, indexes, réversibilité

- Accès aux données : filtres de requêtes, frontières tenant, pagination

- Logging/observabilité : redaction des PII, correlation IDs, niveaux d'erreur

Mettez cela dans la checklist de votre PR (ou dans /contributing).

4) Gardez une spécification source‑of‑truth

Maintenez une petite spec éditable (README du module, ADR ou page /docs) pour les entités clés, règles de validation et décisions de permissions. Collez des extraits pertinents dans les prompts pour que le code généré reste aligné au lieu d'« inventer » des règles.

5) Mesurez le succès au‑delà de « ça a été livré »

Suivez des résultats : temps de cycle pour les changements CRUD, taux de bugs (surtout permissions/validation), tickets support et métriques de succès utilisateur (taux d'accomplissement de tâches, moins de contournements manuels). Si ces indicateurs ne s'améliorent pas, resserrez les prompts, ajoutez des gates ou réduisez la portée de l'IA.