Que sont les microframeworks et pourquoi ils comptent

Les microframeworks sont des frameworks web légers centrés sur l'essentiel : recevoir une requête, la router vers le bon handler, et renvoyer une réponse. À la différence des frameworks full‑stack, ils n'embarquent généralement pas tout ce dont vous pourriez avoir besoin (panneau d'administration, ORM/couche base de données, générateurs de formulaires, jobs en arrière‑plan, flux d'authentification). À la place, ils offrent un noyau petit et stable et vous laissent ajouter uniquement ce que votre produit requiert réellement.

Microframeworks vs frameworks full‑stack

Un framework full‑stack, c'est comme acheter une maison entièrement meublée : cohérente et pratique, mais plus difficile à remodeler. Un microframework ressemble davantage à un espace vide mais structurellement sain : vous décidez des pièces, du mobilier et des utilités.

Cette liberté, c'est ce que nous entendons par architecture personnalisée — un design système façonné autour des besoins de votre équipe, de votre domaine et de vos contraintes opérationnelles. En clair : vous choisissez les composants (logging, accès BD, validation, auth, traitement en arrière‑plan) et décidez comment ils se connectent, plutôt que d'accepter une « seule bonne façon » imposée.

Pourquoi les équipes choisissent les microframeworks

Les équipes optent souvent pour les microframeworks lorsqu'elles veulent :

- Atteindre rapidement un premier endpoint sans s'engager dans une pile lourde

- Flexibilité pour adopter (ou éviter) des bibliothèques spécifiques

- Déploiements adaptés aux contraintes, comme fonctions serverless, runtimes edge ou conteneurs minimaux

- Frontières claires entre services ou modules à mesure que le code grandit

Ce que cet article couvrira (et ne couvrira pas)

Nous nous concentrerons sur la manière dont les microframeworks soutiennent la conception modulaire : composer des briques, utiliser le middleware et ajouter de l'injection de dépendances sans transformer le projet en expérience de labo.

Nous ne comparerons pas frameworks spécifiques ligne par ligne et nous ne prétendrons pas que les microframeworks sont toujours meilleurs. L'objectif est de vous aider à choisir une structure délibérément — et à la faire évoluer en toute sécurité quand les besoins changent.

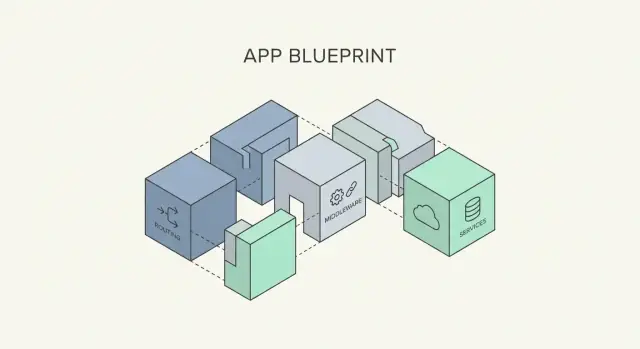

Idée centrale : n'assemblez que les pièces dont vous avez besoin

Les microframeworks fonctionnent mieux si vous considérez votre application comme un kit, pas une maison préfabriquée. Plutôt que d'accepter une pile opiniâtre, partez d'un petit noyau et ajoutez des capacités uniquement lorsqu'elles sont rentables.

Commencez par le noyau utile le plus petit

Un « noyau » pratique est généralement :

- Routage : mapper les URLs aux handlers

- Gestion requête/réponse : une façon cohérente de lire l'entrée et renvoyer la sortie

- Gestion des erreurs : un endroit unique pour transformer les échecs en réponses propres

C'est suffisant pour livrer un endpoint API ou une page web fonctionnelle. Tout le reste est optionnel jusqu'à ce que vous ayez une raison concrète.

Ajoutez des fonctionnalités comme des modules explicites

Quand vous avez besoin d'authentification, de validation ou de logging, ajoutez‑les en tant que composants séparés — idéalement derrière des interfaces claires. Cela garde votre architecture compréhensible : chaque nouvelle pièce doit répondre à « quel problème cela résout ? » et « où cela se branche ? »

Exemples de modules « ajouter seulement si nécessaire » :

- Auth quand vous avez de vrais utilisateurs ou un accès tiers

- Validation quand les entrées commencent à provoquer des bugs ou des coûts support

- Logging/métriques quand il faut déboguer rapidement en production

Rendre les décisions initiales réversibles

Au début, préférez des solutions qui ne vous enferment pas. Privilégiez des wrappers fins et la configuration plutôt que la magie profonde du framework. Si vous pouvez remplacer un module sans réécrire la logique métier, vous êtes sur la bonne voie.

Une simple définition de terminé pour les choix d'architecture : l'équipe sait expliquer le but de chaque module, peut le remplacer en un jour ou deux, et le tester indépendamment.

Briques d'architecture que vous pouvez combiner

Les microframeworks restent petits par conception, ce qui vous permet de choisir les « organes » de votre application au lieu d'hériter d'un corps entier. C'est ce qui rend l'architecture personnalisée pratique : démarrez minimal, puis ajoutez des pièces uniquement quand un besoin réel apparaît.

Gestion des requêtes : routeur, handlers, middleware

La plupart des apps basées sur microframework commencent par un routeur qui mappe les URLs aux contrôleurs (ou à des handlers plus simples). Les contrôleurs peuvent être organisés par fonctionnalité (facturation, comptes) ou par interface (web vs API), selon la façon dont vous souhaitez maintenir le code.

Le middleware enveloppe typiquement le flux requête/réponse et est le meilleur endroit pour les préoccupations transversales :

- Authentification et autorisation

- Limitation de débit

- Mise en cache

- Métriques, logging et traçage de requête

Parce que le middleware est composable, vous pouvez l'appliquer globalement (tout doit être loggé) ou seulement sur des routes spécifiques (les endpoints admin exigent une auth plus stricte).

Accès aux données : choisissez le bon niveau d'abstraction

Les microframeworks imposent rarement une couche de données, vous pouvez donc choisir celle qui correspond à votre équipe et à votre charge :

- Un ORM quand vous voulez productivité et modélisation cohérente

- Un query builder pour plus de contrôle sans tout écrire à la main

- SQL brut pour les requêtes sensibles à la performance ou les rapports complexes

Un bon pattern est de garder l'accès aux données derrière un repository ou une couche de services, de sorte que changer d'outil plus tard n'inonde pas vos handlers.

Modules optionnels : jobs en arrière‑plan et queues

Tous les produits n'ont pas besoin du traitement asynchrone dès le jour 1. Quand c'est nécessaire, ajoutez un runner de jobs et une queue (envoi d'e‑mails, traitement vidéo, webhooks). Traitez les jobs en arrière‑plan comme un point d'entrée séparé dans votre logique domaine, partageant les mêmes services que votre couche HTTP plutôt que de dupliquer les règles.

Le middleware comme ossature des préoccupations transversales

Le middleware est l'endroit où les microframeworks offrent le plus de levier : il vous permet de gérer les besoins transversaux — ce que chaque requête doit obtenir — sans alourdir chaque handler de route. L'objectif est simple : garder les handlers orientés logique métier, et laisser le middleware s'occuper du plomberie.

Gardez les handlers petits en déplaçant le travail partagé en amont

Au lieu de répéter les mêmes vérifications et en‑têtes dans chaque endpoint, ajoutez le middleware une seule fois. Un handler propre peut alors ressembler à : parser l'entrée, appeler un service, renvoyer une réponse. Tout le reste — auth, logging, validations par défaut, formatage des réponses — peut se faire avant ou après.

Ordre typique du middleware (et pourquoi c'est important)

L'ordre, c'est du comportement. Une séquence commune et lisible :

- Request ID + logging basique : créez la corrélation tôt pour que chaque ligne de log corresponde à la même requête.

- Gestion des erreurs / récupération : enveloppez le reste pour que les exceptions deviennent des réponses d'erreur cohérentes.

- Sécurité et en‑têtes HTTP : CORS, limitation de débit, parsing auth/session — avant de faire le vrai travail.

- Parsing du body + normalisation des entrées : assurez‑vous que les handlers reçoivent des données prévisibles.

- Compression : près de la fin pour compresser le corps final de la réponse.

Si la compression s'exécute trop tôt, elle peut manquer des erreurs ; si la gestion des erreurs s'exécute trop tard, vous risquez de divulguer des traces ou de renvoyer des formats inconsistants.

Exemples pratiques à utiliser immédiatement

- Request IDs : ajoutez un en‑tête

X-Request-Id et incluez‑le dans les logs.

- Gestion des erreurs : mappez les exceptions sur une forme JSON stable (

{ error, message, requestId }).

- CORS : appliquez origines et en‑têtes autorisés centralement.

- Compression : réduisez la taille des payloads pour les APIs JSON lourdes.

Évitez le « middleware spaghetti »

Groupez le middleware par objectif (observabilité, sécurité, parsing, façonnage des réponses) et appliquez‑le au bon périmètre : global pour les règles vraiment universelles, et middleware par groupe de routes pour des zones spécifiques (ex. /admin). Nommez chaque middleware clairement et documentez l'ordre attendu dans un court commentaire près de la configuration pour que des changements futurs ne cassent pas silencieusement le comportement.

Inversion de contrôle et injection de dépendances sans douleur

Un microframework vous donne un noyau fin « requête → réponse ». Tout le reste — accès BD, cache, e‑mail, APIs tierces — doit être remplaçable. C'est là que l'Inversion de Contrôle (IoC) et l'Injection de Dépendances (DI) aident, sans transformer la base de code en projet scientifique.

Si une fonctionnalité a besoin d'une base de données, il est tentant de la créer directement dans la fonctionnalité (new database client here). Le problème : chaque endroit qui « fait du shopping » est maintenant lié à ce client particulier.

L'IoC inverse cela : votre fonctionnalité demande ce dont elle a besoin, et le wiring de l'app le lui fournit. Votre fonctionnalité devient plus réutilisable et plus facile à changer.

DI : brancher des pièces plutôt que les verrouiller en dur

L'injection de dépendances signifie simplement passer les dépendances plutôt que de les instancier à l'intérieur. Dans un setup microframework, cela se fait souvent au démarrage :

- créer les composants réels (base de données, client HTTP, logger)

- les transmettre à vos handlers/services

- garder ce wiring dans un endroit prévisible

Vous n'avez pas besoin d'un gros container DI pour obtenir les bénéfices. Commencez par une règle simple : construire les dépendances à un endroit, et les passer vers le bas.

Approche pratique : interfaces + adaptateurs autour du stockage et des APIs

Pour rendre les composants interchangeables, définissez « ce dont vous avez besoin » comme une petite interface, puis écrivez des adaptateurs pour des outils spécifiques.

Pattern d'exemple :

UserRepository (interface) : findById, create, listPostgresUserRepository (adaptateur) : implémente ces méthodes avec PostgresInMemoryUserRepository (adaptateur) : implémente les mêmes méthodes pour les tests

Votre logique métier ne connaît que UserRepository, pas Postgres. Changer le stockage devient un choix de configuration, pas une réécriture.

La même idée fonctionne pour les APIs externes :

- interface

PaymentsGateway

- adaptateur

StripePaymentsGateway

- adaptateur

FakePaymentsGateway pour le développement local

Centralisez la configuration et rendez‑la prévisible

Les microframeworks facilitent l'éparpillement de la configuration à travers les modules. Résistez à cela.

Un pattern maintenable :

- un module de configuration qui lit les variables d'environnement une fois

- une racine de composition (fichier de démarrage) qui construit le graphe de dépendances

- des routes qui reçoivent des services déjà câblés

Cela vous donne l'objectif principal : échanger des composants sans réécrire l'application. Changer de base, remplacer un client API ou introduire une queue devient un petit changement dans la couche de wiring — tandis que le reste du code reste stable.

Patterns courants supportés par les microframeworks

Refactorez sans crainte

Testez des refactorings en toute sécurité avec des instantanés et des retours en arrière.

Les microframeworks n'imposent pas une « seule vraie façon » de structurer le code. Ils fournissent le routage, la gestion requête/réponse et quelques points d'extension — vous pouvez donc adopter des patterns qui correspondent à la taille de l'équipe, la maturité du produit et le rythme des changements.

Layered (Controller / Service / Repository)

C'est la configuration familière « propre et simple » : les controllers gèrent les aspects HTTP, les services contiennent les règles métier, et les repositories parlent à la base de données.

Cela convient bien quand votre domaine est simple, que votre équipe est petite à moyenne, et que vous voulez des endroits prévisibles pour placer le code. Les microframeworks le supportent naturellement : les routes mappent aux controllers, les controllers appellent les services, et les repositories sont câblés via une composition manuelle légère.

Hexagonal (Ports‑and‑Adapters)

L'architecture hexagonale est utile quand vous attendez que votre système survive aux choix d'aujourd'hui — base de données, bus de messages, APIs tierces, ou même l'UI.

Les microframeworks conviennent bien ici parce que la couche « adaptateur » est souvent vos handlers HTTP plus une étape de traduction fine vers des commandes domaine. Vos ports sont des interfaces dans le domaine, et les adaptateurs les implémentent (SQL, clients REST, queues). Le framework reste en périphérie, pas au centre.

Monolithe modulaire (modules fonctionnels avec frontières)

Si vous voulez la clarté d'un style microservice sans la charge opérationnelle, le monolithe modulaire est une excellente option. Vous gardez une seule unité déployable, mais la séparez en modules fonctionnels (ex. Billing, Accounts, Notifications) avec des API publiques explicites.

Les microframeworks facilitent cela car ils n'auto‑cablent pas tout : chaque module peut enregistrer ses propres routes, dépendances et accès aux données, rendant les frontières visibles et plus difficiles à traverser accidentellement.

Contraintes minimales, intention maximale

À travers ces trois patterns, le bénéfice est le même : vous choisissez les règles — structure de dossiers, direction des dépendances et frontières de modules — tandis que le microframework offre une surface stable et réduite pour se brancher.

Les microframeworks facilitent les débuts et la flexibilité, mais ils ne répondent pas automatiquement à la question plus large : quelle « forme » doit prendre votre système ? Le bon choix dépend moins de la techno que de la taille de l'équipe, du rythme de sorties et de la douleur engendrée par la coordination.

Comparaisons rapides : monolithe, monolithe modulaire, microservices

Un monolithe est livré comme une seule unité déployable. C'est souvent le chemin le plus rapide vers un produit fonctionnel : une seule build, un seul set de logs, un seul endroit pour déboguer.

Un monolithe modulaire reste une seule unité déployable, mais séparée en modules internes clairs (packages, bounded contexts, dossiers par feature). C'est souvent le meilleur « pas suivant » quand le code grandit — surtout avec des microframeworks, où vous pouvez garder les modules explicites.

Les microservices fragmentent le déployable en plusieurs services. Cela peut réduire le couplage entre équipes, mais multiplie aussi le travail opérationnel.

Frontières de service : quand scinder (et quand ne pas le faire)

Scindez lorsqu'une frontière est déjà réelle dans votre travail :

- Des équipes différentes doivent sortir indépendamment.

- Un module a une propriété de données et des règles distinctes (pas juste des endpoints différents).

- Les exigences de scalabilité sont réellement différentes (ex. traitement arrière‑plan lourd vs lectures légères).

Évitez de scinder si c'est principalement pour la commodité (« ce dossier est gros ») ou si les services partageraient les mêmes tables DB. C'est un signe que vous n'avez pas encore trouvé une frontière stable.

API gateways et bibliothèques partagées : pour et contre

Une API gateway peut simplifier les clients (un point d'entrée, auth/limitation centralisées). L'inconvénient : elle peut devenir un goulot d'étranglement et un point de défaillance unique si elle devient trop intelligente.

Les librairies partagées accélèrent le développement (validation commune, logging, SDKs), mais créent aussi du couplage caché. Si plusieurs services doivent monter de version ensemble, vous avez recréé un monolithe distribué.

Coût opérationnel à anticiper

Les microservices ajoutent des coûts récurrents : plus de pipelines de déploiement, versioning, discovery, monitoring, traçage, réponse aux incidents et rotations d'astreinte. Si votre équipe ne peut pas gérer confortablement cette machinerie, un monolithe modulaire construit avec des composants microframework est souvent l'architecture la plus sûre.

Plan pratique : un setup microframework maintenable

Un microframework vous donne de la liberté, mais la maintenabilité doit être conçue. L'objectif est de rendre les parties « personnalisées » faciles à trouver, faciles à remplacer et difficiles à mal utiliser.

1) Commencez par une structure de projet propre et banale

Choisissez une structure que vous pouvez expliquer en une minute et faites‑la respecter en revue de code. Une séparation pratique :

app/ (composition root : câble les modules)modules/ (capacités métier)transport/ (routage HTTP, mapping requête/réponse)shared/ (utilitaires transversaux : config, logging, types d'erreur)tests/

Gardez des noms cohérents : les dossiers de modules utilisent des noms (noms de choses : billing, users), et les points d'entrée sont prévisibles (index, routes, service).

2) Définissez la propriété des modules et leurs API publiques

Traitez chaque module comme un petit produit avec des frontières claires :

- Exposez une petite surface publique (par ex.

modules/users/public.ts)

- Gardez les internes privées (

modules/users/internal/*)

- Documentez la propriété (« qui approuve les changements ici ») et les attentes (SLA, règles de données)

Évitez les imports « reach‑through » comme modules/orders/internal/db.ts depuis un autre module. Si un autre module en a besoin, promouvez‑le à l'API publique.

3) Ajoutez l'observabilité dès le jour 1

Même les services minuscules ont besoin d'une visibilité de base :

- Logs structurés avec request IDs

- Un petit set de métriques (latence, taux d'erreur, compteurs métier clés)

- Hooks de traçage si vous effectuez des appels sortants (HTTP, BD, queue)

Mettez‑les dans shared/observability pour que chaque handler suive les mêmes conventions.

4) Standardisez la validation et les réponses d'erreur

Rendez les erreurs prévisibles pour les clients et faciles à déboguer pour les humains. Définissez une forme d'erreur unique (par ex. code, message, details, requestId) et une approche de validation par endpoint. Centralisez la traduction des exceptions internes en réponses HTTP pour que les handlers restent centrés sur la logique métier.

Où Koder.ai s'intègre (si vous voulez de la vitesse sans enfermement)

Si votre objectif est d'avancer vite tout en gardant une architecture microframework explicite, Koder.ai peut être utile comme outil de scaffolding et d'itération plutôt que comme remplacement du bon design. Vous pouvez décrire vos frontières de modules souhaitées, votre pile middleware et votre format d'erreur en chat, générer une base d'app fonctionnelle (par exemple, frontend React avec backend Go + PostgreSQL), puis affiner le wiring de façon délibérée.

Deux fonctionnalités s'alignent particulièrement bien avec le travail d'architecture personnalisée :

- Mode planning pour s'aligner sur la structure (modules, ports/adapters, groupes de routes) avant de générer ou modifier le code.

- Snapshots et rollback pour expérimenter en sécurité des changements d'architecture (ex. introduction de DI, extraction d'un module, ajout d'une queue) sans risque de rester bloqué.

Comme Koder.ai supporte l'export du code source, vous conservez la propriété de l'architecture et pouvez l'évoluer dans votre repo comme avec un projet construit à la main.

Stratégies de tests qui protègent l'architecture personnalisée

Allez au-delà des API Web

Étendez le même backend à une application mobile Flutter quand vous êtes prêt.

Les systèmes basés sur microframework peuvent sembler « assemblés à la main », ce qui rend les tests moins dépendants des conventions d'un framework et plus axés sur la protection des jonctions entre pièces. L'objectif est la confiance sans transformer chaque changement en run end‑to‑end.

Unit vs intégration : quoi prioriser

Commencez par des tests unitaires pour les règles métier (validation, tarification, permissions) car ils sont rapides et pointent précisément les échecs.

Ensuite, investissez dans un petit nombre de tests d'intégration à haute valeur qui exercent le câblage : routage → middleware → handler → frontière de persistance. Ceux‑ci captent les bugs subtils qui surviennent quand les composants sont combinés.

Tester efficacement middleware et handlers

Le middleware est l'endroit où le comportement transversal se cache (auth, logging, rate limiting). Testez‑le comme un pipeline :

- Construisez un contexte de requête minimal.

- Exécutez le middleware avec un « next handler » qui enregistre ce qu'il a reçu.

- Faites des assertions sur les effets secondaires (ex. en‑têtes ajoutés) et le flux de contrôle (ex. requête bloquée en l'absence d'auth).

Pour les handlers, préférez tester la forme HTTP publique (codes d'état, en‑têtes, corps de réponse) plutôt que des appels internes. Cela rend les tests stables même si les internals changent.

Isoler les services externes avec DI ou des fakes

Utilisez l'injection de dépendances (ou de simples paramètres de constructeur) pour remplacer les dépendances réelles par des fakes :

- Clients email/paiement factices pour éviter les appels réseau.

- Repositories en mémoire pour les tests unitaires.

- Une base locale en container pour quelques tests d'intégration qui valident les requêtes.

Tests de contrat quand les équipes grandissent

Quand plusieurs services ou équipes dépendent d'une API, ajoutez des tests de contrat qui verrouillent les attentes requête/réponse. Les tests provider‑side garantissent que vous ne cassez pas accidentellement les consommateurs, même si votre setup microframework et vos modules internes évoluent.

Compromis et pièges à surveiller

Les microframeworks vous donnent de la liberté, mais la liberté n'est pas automatiquement de la clarté. Les principaux risques apparaissent plus tard — quand l'équipe grandit, le codebase s'étend et les décisions « temporaires » deviennent permanentes.

La flexibilité peut tourner en incohérence

Avec moins de conventions imposées, deux équipes peuvent implémenter la même fonctionnalité de deux façons différentes (routage, gestion d'erreur, formats de réponse, logging). Cette incohérence ralentit les revues et complique l'onboarding.

Un garde‑fou simple aide : rédigez un court « service template » (structure du projet, nommage, format d'erreur, champs de logging) et faites‑le respecter avec un repo starter et quelques lints.

Couplage caché et prolifération de shared‑utils

Les projets microframework commencent souvent propres, puis accumulent un dossier utils/ qui devient silencieusement un second framework. Quand les modules partagent helpers, constantes et état global, les frontières s'estompent et les changements provoquent des cassures surprises.

Privilégiez des packages partagés explicites avec versioning, ou limitez le partage : types, interfaces et primitives bien testées. Si un helper dépend de règles métier, il appartient probablement à un module domaine, pas à utils.

Failles de sécurité quand vous assemblez auth et validation vous‑mêmes

En câblant manuellement l'authentification, l'autorisation, la validation et la limitation de débit, il est facile d'oublier une route, d'oublier un middleware ou de ne valider que les chemins « happy‑path ».

Centralisez les valeurs par défaut sécurité : en‑têtes sécurisées, contrôles d'auth cohérents et validation au bord. Ajoutez des tests qui vérifient que les endpoints protégés le sont effectivement.

Une couche de middleware non planifiée ajoute de la charge — surtout si plusieurs middlewares parsèment le corps, accèdent au stockage ou sérialisent les logs.

Gardez le middleware petit et mesurable. Documentez l'ordre standard et examinez tout nouveau middleware pour son coût. Si vous suspectez de la surcharge, profilez les requêtes et supprimez les étapes redondantes.

Guide de décision simple pour choisir votre architecture

Publiez votre premier endpoint

Créez un backend Go + PostgreSQL avec des modules clairs et des formats d'erreur cohérents.

Les microframeworks vous donnent des options — mais les options nécessitent un processus décisionnel. L'objectif n'est pas de trouver « la meilleure » architecture ; c'est de choisir une forme que votre équipe peut construire, exploiter et changer sans drame.

Étape 1 : lancez une checklist rapide

Avant de choisir « monolithe » ou « microservices », répondez à :

- Taille et compétences de l'équipe : Pouvez‑vous soutenir plusieurs services déployables (on‑call, CI/CD, observabilité), ou avez‑vous besoin d'un runtime unique et plus simple ?

- Délais : Si la vitesse prime, commencez avec moins de pièces mobiles et reportez la séparation.

- Conformité et sécurité : Audit, résidence des données et contrôles d'accès dictent souvent la structure plus que la performance.

Si vous hésitez, préférez un monolithe modulaire construit avec un microframework. Il garde les frontières claires tout en restant facile à livrer.

Étape 2 : choisissez des conventions tôt (et écrivez‑les)

Les microframeworks n'imposeront pas la cohérence pour vous, alors fixez des conventions dès le départ :

- Style de routage (ressources RESTful vs routes actions)

- Layout de dossiers (par feature vs par couche technique)

- Format d'erreur cohérent (pour que les clients gèrent les échecs)

Une page « service contract » dans /docs suffit souvent.

Étape 3 : décidez vos modules incontournables

Commencez par les pièces transversales dont vous aurez besoin partout :

- Authentification/autorisation

- Logging et traçage de requête

- Validation des entrées et gestion des erreurs

Traitez‑les comme des modules partagés, pas des snippets copiés‑collés.

Étape 4 : réévaluez chaque trimestre

L'architecture doit évoluer avec les besoins. Chaque trimestre, regardez ce qui ralentit les déploiements, quelles parties évoluent différemment et ce qui casse le plus souvent. Si un domaine devient un goulot, c'est le candidat pour une scission — pas tout le système.

Un setup microframework ne démarre que rarement « entièrement pensé ». Il commence souvent par une API unique, une équipe et un délai serré. La valeur apparaît à mesure que le produit grandit : de nouvelles features arrivent, plus de personnes touchent le code, et votre architecture doit s'étirer sans se rompre.

Stade 1 : une API unique avec quelques routes

Vous commencez avec un service minimal : routage, parsing de requête et un adaptateur base de données. La plupart de la logique vit près des endpoints parce que c'est plus rapide à livrer.

Stade 2 : les features deviennent des modules

À mesure que vous ajoutez auth, paiements, notifications et reporting, vous les séparez en modules (dossiers ou packages) avec des interfaces publiques claires. Chaque module possède ses modèles, règles métier et accès aux données, n'exposant que ce dont les autres modules ont besoin.

Stade 3 : les préoccupations transversales migrent vers le middleware

Logging, contrôles d'auth, rate limiting et validation de requête migrent dans le middleware pour que chaque endpoint se comporte de manière cohérente. Comme l'ordre importe, documentez‑le.

Ce qu'il faut documenter pour que la croissance reste prévisible

Documentez :

- Frontières de modules : ce que chaque module possède et ce qu'il ne doit pas toucher

- Ordre du middleware : ce qui s'exécute en premier, en dernier et pourquoi

- SLA/attentes : objectifs de latence, budgets d'erreur et contrats de dépendances (même informels au départ)

Signaux indiquant qu'il est temps de refactorer — ou de scinder

Refactorez quand les modules commencent à partager trop d'internes, que les temps de build ralentissent notablement, ou que de « petites modifications » demandent des edits dans plusieurs modules.

Envisagez de scinder en services séparés quand les équipes sont bloquées par des déploiements partagés, que des parties requièrent des scalings différents, ou quand une frontière d'intégration se comporte déjà comme un produit séparé.

Conclusion et prochaines étapes

Les microframeworks conviennent quand vous voulez façonner l'application autour de votre domaine plutôt qu'autour d'une pile prescrite. Ils sont particulièrement adaptés aux équipes qui privilégient la clarté sur la commodité : vous acceptez de choisir (et maintenir) quelques briques clés en échange d'une base de code qui reste compréhensible au fil des évolutions.

Points clés pour rester sur la bonne voie

Votre flexibilité ne vaut que si vous la protégez avec quelques habitudes :

- Frontières d'abord : décidez ce qui « appartient ensemble » (modules/services) et ce qui ne doit pas fuiter à travers les frontières.

- Modules plutôt que magie : préférez des composants petits et explicites avec des responsabilités claires et un état partagé minimal.

- La cohérence prime sur la créativité : standardisez formes requête/réponse, gestion d'erreur, champs de logging et patterns de configuration.

- Les tests sont votre filet de sécurité : une fois que vous personnalisez l'architecture, les tests rendent les refactors sûrs et les intégrations prévisibles.

Prochaines actions à faire cette semaine

Commencez par deux artefacts légers :

- Cartographie des modules : listez vos modules centraux, leurs API publiques et les dépendances permises entre eux.

- Schéma du middleware : notez l'ordre et le but de chaque middleware (auth, validation, rate limiting, tracing, gestion d'erreur), et quelles données il peut ajouter au contexte de requête.

Enfin, documentez les décisions au fur et à mesure — même de courtes notes aident. Gardez une page « Architecture Decisions » dans votre repo et révisez‑la périodiquement pour éviter que les raccourcis d'hier ne deviennent les contraintes d'aujourd'hui.