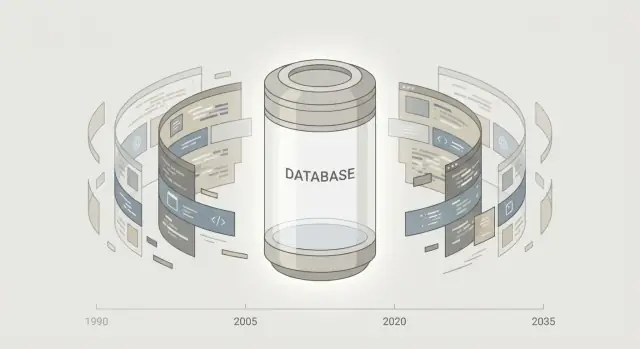

Le schéma surprenant : les applications changent, les bases de données restent

Si vous avez côtoyé des logiciels pendant quelques années, vous avez sans doute vu la même histoire se répéter : l'application est redesignée, réécrite, renommée — ou remplacée entièrement — tandis que la base de données continue de fonctionner en silence.

Une entreprise peut passer d'une application desktop à une webapp, puis au mobile, puis à une « v2 » construite avec un nouveau framework. Pourtant, les enregistrements clients, commandes, factures et le catalogue produit restent souvent dans la même base de données (ou dans une descendante directe), parfois avec des tables créées il y a une décennie.

Ce que signifie « la base de données survit au code »

En termes simples : le code applicatif est l'interface et le comportement, et il change souvent parce qu'il est relativement facile à remplacer. La base de données est la mémoire, et la modifier est risqué car elle contient l'historique sur lequel l'entreprise s'appuie.

Un exemple non technique simple : vous pouvez rénover un magasin — nouvelles étagères, nouveaux caisses, nouvelle signalétique — sans jeter les inventaires et les reçus. La rénovation, c'est l'app. Les enregistrements, c'est la base de données.

Pourquoi c'est important (et ce que vous apprendrez dans cet article)

Une fois que vous remarquez ce modèle, cela change votre manière de prendre des décisions :

- Vous traitez les données comme un actif à long terme, pas comme un sous-produit des fonctionnalités.

- Vous devenez plus prudent avec les choix « rapides » pour la base de données qui peuvent persister des années.

- Vous concevez des schémas et des migrations en pensant aux évolutions futures, même si l'app actuelle est temporaire.

Dans les sections suivantes, vous apprendrez pourquoi les bases de données ont tendance à durer, ce qui rend les données plus difficiles à déplacer que le code, et des façons pratiques de concevoir et d'exploiter des bases de données pour qu'elles survivent à plusieurs réécritures d'applications — sans transformer chaque changement en crise.

Les données sont la mémoire à long terme du produit

Les applications donnent l'impression d'être le « produit », mais c'est la base de données qui rappelle ce qui s'est passé.

Une application d'achat peut être redesignée cinq fois, et pourtant les clients s'attendent à retrouver leur historique d'achats. Un portail de support peut changer de fournisseur, et pourtant l'historique des tickets, des remboursements et des engagements doit rester cohérent. Cette continuité vit dans les données stockées : clients, commandes, factures, abonnements, événements et les relations entre eux.

L'historique est plus difficile à recréer que les fonctionnalités

Si une fonctionnalité disparaît, les utilisateurs sont contrariés. Si des données disparaissent, vous pouvez perdre la confiance, du chiffre d'affaires et votre assise juridique.

Une application peut souvent être reconstruite à partir du contrôle de source et de la documentation. L'histoire du monde réel ne le peut pas. Vous ne pouvez pas « rejouer » les paiements de l'an dernier, reproduire le consentement d'un client au moment où il a été donné, ou reconstituer exactement ce qui a été expédié et quand à partir de la mémoire. Même une perte partielle — timestamps manquants, enregistrements orphelins, totaux incohérents — peut rendre le produit peu fiable.

Les données se bonifient avec le temps

La plupart des données deviennent plus utiles plus elles existent :

- le reporting s'améliore à mesure que vous accumulez plus de périodes à comparer;

- le support gagne en rapidité quand les agents ont le contexte complet;

- les audits et les litiges sont plus simples quand les enregistrements sont complets.

C'est pourquoi les équipes traitent les données comme un actif, pas comme un sous-produit. Une réécriture d'application peut livrer une meilleure interface, mais elle remplace rarement des années de vérité historique.

Les processus se construisent autour de ce qui est stocké

Avec le temps, les organisations standardisent silencieusement la base de données comme point de référence partagé : des feuilles exportées depuis elle, des tableaux de bord bâtis dessus, des processus financiers rapprochés à partir d'elle, et des requêtes « connues conformes » utilisées pour répondre à des questions récurrentes.

C'est le centre émotionnel de la longévité d'une base de données : elle devient la mémoire sur laquelle tout le monde s'appuie — même lorsque l'application autour évolue.

De nombreux systèmes dépendent d'une même base de données

Une base de données est rarement « possédée » par une seule application. Avec le temps, elle devient la source de vérité partagée pour plusieurs produits, outils internes et équipes. Cette dépendance partagée est une grande raison pour laquelle les bases de données persistent alors que le code applicatif est remplacé.

Une base, de nombreux consommateurs

Il est courant qu'un même jeu de tables serve :

- l'application orientée client

- un tableau d'administration utilisé par les opérations

- les workflows de facturation et finance

- les pipelines d'analytics et data science

- les outils de support qui recherchent les dossiers historiques

Chacun de ces consommateurs peut être construit avec des langages différents, publié selon des calendriers distincts et maintenu par des personnes différentes. Quand une application est réécrite, elle peut adapter son code rapidement — mais elle doit toujours lire et préserver les mêmes enregistrements sur lesquels les autres s'appuient.

Les intégrations ont besoin d'un modèle de données stable

Les intégrations ont tendance à « se lier » à un modèle de données particulier : noms de tables, signification des colonnes, IDs de référence, et suppositions sur ce qu'un enregistrement représente. Même si l'intégration passe par une API, l'API reflète souvent le modèle de la base en dessous.

C'est pourquoi modifier la base de données n'est pas une décision d'une seule équipe. Un changement de schéma peut se répercuter dans les exports, les jobs ETL, les requêtes de reporting et les systèmes aval qui ne sont même pas dans le dépôt principal du produit.

Briser la base de données casse plusieurs systèmes à la fois

Si vous déployez une fonctionnalité boguée, vous la retirez. Si vous cassez un contrat partagé de base de données, vous pouvez interrompre la facturation, les tableaux de bord et le reporting simultanément. Le risque est multiplié par le nombre de dépendants.

C'est aussi pour cela que des choix « temporaires » (un nom de colonne, une valeur d'énumération, le sens particulier de NULL) deviennent collants : trop de choses en dépendent silencieusement.

Si vous voulez des stratégies pratiques pour gérer cela en sécurité, voyez /blog/schema-evolution-guide.

Réécrire le code est plus facile que déplacer les données

Réécrire du code applicatif peut souvent se faire par morceaux. Vous pouvez remplacer une UI, substituer un service, ou reconstruire une fonctionnalité derrière une API tout en gardant la même base de données en dessous. Si quelque chose se passe mal, vous pouvez rollback un déploiement, rediriger le trafic vers l'ancien module, ou faire coexister ancien et nouveau code.

Les données ne vous offrent pas la même flexibilité. Les données sont partagées, interconnectées, et généralement attendues comme correctes à tout instant — pas « majoritairement correctes après le prochain déploiement ».

Les apps peuvent être remplacées module par module ; pas les données

Quand vous refactorez du code, vous changez des instructions. Quand vous migrez des données, vous changez ce sur quoi l'entreprise s'appuie : enregistrements clients, transactions, journaux d'audit, historique produit.

Un nouveau service peut être testé sur un sous-ensemble d'utilisateurs. Une migration de base de données touche tout : utilisateurs actuels, anciens utilisateurs, lignes historiques, enregistrements orphelins et cas uniques créés par un bug d'il y a trois ans.

Déplacer les données en sécurité est lent, risqué et coûteux

Un déplacement de données n'est pas juste « exporter et importer ». Il inclut généralement :

- le mapping des anciens champs vers les nouveaux (y compris valeurs par défaut et valeurs manquantes)

- la transformation de formats (timestamps, devises, encodage de texte)

- la préservation des IDs et des relations pour ne pas casser les références

- la validation des totaux et invariants (ex. sommes, comptages, unicité)

- la ré-indexation et l'optimisation de performance post-migration

Chaque étape nécessite une vérification, et la vérification prend du temps — spécialement quand l'ensemble de données est volumineux et que les conséquences d'une erreur sont élevées.

Temps d'arrêt, bascules et plans de rollback ajoutent de la complexité

Les déploiements de code peuvent être fréquents et réversibles. Les bascules de données ressemblent plus à une chirurgie.

Si vous avez besoin d'interruption de service, vous coordonnez les opérations commerciales, le support et les attentes clients. Si vous visez un temps d'arrêt proche de zéro, vous faites probablement des écritures doubles, du change data capture, ou une réplication étape par étape — plus un plan pour le cas où le nouveau système est plus lent, incorrect, ou les deux.

Les retours arrière sont aussi différents. Revenir en arrière sur du code est simple ; revenir en arrière sur des données implique souvent de restaurer des sauvegardes, de rejouer des changements, ou d'accepter que certains writes se soient produits au mauvais endroit et doivent être réconciliés.

Les cas limites n'apparaissent qu'à l'échelle et avec le temps

Les bases de données accumulent l'histoire : enregistrements étranges, statuts hérités, lignes partiellement migrées et rustines oubliées. Ces cas limites sont rarement visibles dans un dataset de développement, mais ils surgissent immédiatement lors d'une vraie migration.

C'est pourquoi les organisations acceptent souvent de réécrire le code (même plusieurs fois) tout en gardant la base stable. La base de données n'est pas seulement une dépendance — c'est la chose la plus difficile à modifier en toute sécurité.

Les changements de schéma sont plus difficiles que les changements de code

Transformez votre projet en crédits

Gagnez des crédits en partageant ce que vous avez construit ou en invitant des collègues à essayer Koder.ai.

Changer le code applicatif consiste principalement à livrer un nouveau comportement. En cas de problème, vous pouvez rollback un déploiement, utiliser un feature-flag, ou patcher rapidement.

Un changement de schéma est différent : il reshape les règles pour des données qui existent déjà, et ces données peuvent être anciennes, incohérentes ou utilisées par de multiples services et rapports.

Les schémas peuvent évoluer sans jeter les anciennes données

De bons schémas ne restent rarement figés. Le défi est de les faire évoluer tout en gardant les données historiques valides et utilisables. Contrairement au code, les données ne peuvent pas être « recompilées » dans un état propre — il faut porter chaque ancienne ligne, y compris les cas limites que personne ne se rappelle.

C'est pourquoi l'évolution des schémas privilégie les changements qui préservent les significations existantes et évitent d'imposer une réécriture de ce qui est déjà stocké.

Les changements additifs sont plus sûrs que les changements cassants

Les changements additifs (nouvelles tables, nouvelles colonnes, nouveaux indexes) laissent généralement l'ancien code fonctionner pendant que le nouveau code profite de la nouvelle structure.

Les changements cassants — renommer une colonne, changer un type, scinder un champ en plusieurs, durcir des contraintes — demandent souvent des mises à jour coordonnées sur :

- le code applicatif et les API

- les jobs en arrière-plan et intégrations

- les dashboards BI et requêtes ad hoc

- les pipelines de données et exports

Même si vous mettez à jour l'app principale, un rapport ou une intégration oubliée peut dépendre silencieusement de l'ancienne forme.

Les migrations doivent gérer les lignes et contraintes existantes

« Juste changer le schéma » semble simple jusqu'à ce que vous ayez à migrer des millions de lignes existantes tout en gardant le système en ligne. Il faut penser à :

- backfiller les valeurs pour les nouvelles colonnes

NOT NULL

- choisir des valeurs par défaut correctes (pas seulement pratiques)

- gérer des contraintes d'unicité que les données existantes pourraient violer

- éviter des locks longue durée ou des timeouts pendant des opérations

ALTER

Dans bien des cas, vous finissez par faire des migrations en plusieurs étapes : ajouter de nouveaux champs, écrire sur les deux, backfiller, basculer les lectures, puis retirer les anciens champs plus tard.

Pourquoi c'est risqué

Les changements de code sont réversibles et isolés ; les changements de schéma sont durables et partagés. Une fois qu'une migration est exécutée, elle devient partie intégrante de l'historique de la base — et chaque version future du produit doit vivre avec cette décision.

Les bases de données bénéficient de standards et compétences long terme

Les frameworks applicatifs évoluent rapidement : ce qui semblait « moderne » il y a cinq ans peut être obsolète, difficile à embaucher ou sans support aujourd'hui. Les bases de données évoluent aussi, mais beaucoup d'idées de base — et les compétences quotidiennes — avancent bien plus lentement.

SQL et la pensée relationnelle n'expirent pas rapidement

SQL et les concepts relationnels sont remarquablement stables depuis des décennies : tables, jointures, contraintes, indexes, transactions et plans de requête. Les vendeurs ajoutent des fonctionnalités, mais le modèle mental reste familier. Cette stabilité permet aux équipes de réécrire une application dans un nouveau langage tout en gardant le même modèle de données et l'approche de requêtage.

Même les nouveaux produits de bases de données réintroduisent souvent des couches de requête « SQL-like », des jointures au style relationnel ou des sémantiques de transaction parce qu'ils correspondent bien au reporting, au dépannage et aux questions métier.

Les compétences et outils se transmettent

Parce que les bases restent compréhensibles, l'écosystème autour persiste à travers les générations :

- Compétences : analystes, ingénieurs et DBA transfèrent leur savoir d'une entreprise (et d'une décennie) à l'autre.

- Outils : sauvegardes, monitoring, éditeurs de requêtes, outils de migration et plateformes BI supportent majoritairement des workflows centrés SQL.

- Documentation : un schéma bien documenté reste lisible longtemps après la disparition du code applicatif original.

Cette continuité réduit les réécritures forcées. Une entreprise peut abandonner un framework app parce qu'il est difficile de recruter ou qu'il n'a plus de correctifs de sécurité, mais elle abandonne rarement SQL en tant que langage partagé pour les données.

Les standards réduisent le churn comparé aux frameworks applicatifs

Les standards et conventions de bases de données créent un socle commun : les dialectes SQL ne sont pas identiques, mais ils sont plus proches les uns des autres que la plupart des frameworks web. Cela facilite le maintien d'une base de données stable pendant que la couche applicative évolue.

L'effet pratique est simple : quand une équipe planifie une réécriture, elle peut souvent garder ses compétences existantes sur la base, ses patterns de requêtes et ses pratiques opérationnelles — la base devient ainsi le fondement stable qui survit à plusieurs générations de code.

L'exploitation et la fiabilité ancrent les bases de données

La plupart des équipes ne gardent pas la même base de données par affection. Elles la gardent parce qu'elles ont construit autour d'elle des habitudes opérationnelles — et ces habitudes sont arrachées difficilement.

Une fois qu'une base est en production, elle devient une pièce de la machinerie « toujours active ». C'est ce pour quoi on appelle les gens à 2h du matin, ce que les audits demandent, et ce à quoi chaque nouveau service finit par se connecter.

Les routines opérationnelles deviennent des habitudes institutionnelles

Après un an ou deux, les équipes ont généralement un rythme fiable :

- sauvegardes, réplication et monitoring deviennent des habitudes institutionnelles. Des runbooks existent. Les alertes sont affinées. Les gens savent ce qui est « normal ».

- la réponse aux incidents est pratiquée. On sait restaurer, combien de temps prend un basculement, et quelles astuces sont sûres.

Remplacer la base signifie réapprendre tout cela sous charge réelle, avec de vraies attentes clients.

Le travail de fiabilité s'accumule, il ne se réinitialise pas

Les bases ne sont rarement « configurées et oubliées ». Avec le temps, l'équipe accumule un catalogue de connaissances de fiabilité :

- optimisation des performances : quelles requêtes font monter le CPU, quels indexes comptent, quelles maintenances sont réellement nécessaires ;

- dimensionnement : trafic saisonnier, courbes de croissance, modèles de stockage, politiques de rétention deviennent précis.

Ces connaissances vivent souvent dans des dashboards, des scripts et dans la tête des gens — pas dans un seul document. Une réécriture du code peut préserver le comportement tandis que la base continue de servir. Remplacer la base vous force à reconstruire comportement, performance et fiabilité en même temps.

Les contrôles de sécurité sont conçus pour durer

Les rôles, permissions, journaux d'audit, rotation des secrets, paramètres de chiffrement et « qui peut lire quoi » s'alignent souvent sur des exigences de conformité et des politiques internes.

Changer de base implique de refaire les modèles d'accès, de revalider les contrôles et de prouver à l'entreprise que les données sensibles restent protégées.

La maturité opérationnelle maintient la base en place

La maturité opérationnelle maintient la base en place car elle réduit le risque. Même si une nouvelle base promet de meilleures fonctionnalités, l'ancienne a quelque chose de puissant : un historique de disponibilité, de récupérabilité et de compréhensibilité quand tout part en vrille.

Créez rapidement un tableau de bord ops

Créez un outil d'administration interne qui respecte les tables et contraintes existantes.

Le code applicatif peut être remplacé par un nouveau framework ou une architecture plus propre. Les obligations de conformité, en revanche, sont attachées aux enregistrements — ce qui s'est passé, quand, qui l'a approuvé et ce que le client a vu à l'époque. C'est pourquoi la base devient souvent l'objet immobile d'une réécriture.

Les règles de rétention rendent les « anciennes données » toujours actives

Beaucoup d'industries imposent des durées minimales de conservation pour les factures, les consentements, les événements financiers, les interactions de support et les logs d'accès. Les auditeurs n'acceptent généralement pas « nous avons réécrit l'app » comme raison de perdre l'historique.

Même si une équipe n'utilise plus une table héritée au quotidien, elle peut devoir la produire sur demande, avec la capacité d'expliquer comment elle a été créée.

La vérité historique soutient les litiges et remboursements

Les rétrofacturations, remboursements, litiges de livraison et questions contractuelles dépendent de captures historiques : le prix à l'instant T, l'adresse utilisée, les termes acceptés ou le statut à une minute précise.

Quand la base est la source faisant foi de ces faits, la remplacer n'est pas qu'un projet technique — cela risque d'altérer des preuves. Voilà pourquoi les équipes gardent souvent la base existante et bâtissent de nouveaux services autour, plutôt que « migrer et espérer que cela corresponde ».

On ne peut pas toujours supprimer ou remodeler des enregistrements

Certains enregistrements ne peuvent pas être supprimés ; d'autres ne peuvent pas être transformés de manière à briser la traçabilité. Si vous dénormalisez, fusionnez des champs ou supprimez des colonnes, vous pouvez perdre la capacité de reconstituer une piste d'audit.

Cette tension est particulièrement nette quand des exigences de confidentialité interagissent avec la rétention : vous pouvez devoir appliquer une rédaction sélective ou une pseudonymisation tout en conservant l'historique des transactions. Ces contraintes vivent généralement près des données.

La gouvernance survit aux versions de l'app

La classification des données (PII, financier, santé, interne) et les politiques de gouvernance tendent à rester stables même si les produits évoluent. Les contrôles d'accès, les définitions de reporting et les décisions de « source unique de vérité » sont souvent appliqués au niveau de la base car elle est partagée par de nombreux outils : dashboards BI, exports financiers, rapports pour les régulateurs et enquêtes d'incidents.

Si vous planifiez une réécriture, traitez le reporting de conformité comme une exigence de première classe : inventairez les rapports requis, les calendriers de rétention et les champs d'audit avant de toucher aux schémas. Une checklist simple peut aider (voir /blog/database-migration-checklist).

Pourquoi les décisions « temporaires » deviennent permanentes

La plupart des choix « temporaires » ne sont pas faits à la légère — ils sont pris sous pression : date de lancement, demande urgente d'un client, nouvelle régulation, import désordonné. La partie surprenante est la rareté des annulations de ces choix.

La compatibilité maintient les anciennes tables et colonnes en vie

Le code applicatif peut être rapidement refactoré, mais la base doit continuer à servir les consommateurs anciens et nouveaux en même temps. Les tables et colonnes héritées persistent parce que quelque chose en dépend toujours :

- une ancienne version de l'app encore en production quelque part

- une intégration partenaire qui appelle un champ par son ancien nom

- un entrepôt/outil BI qui attend le schéma d'hier

Même si vous « renommez » un champ, vous finissez souvent par garder l'ancien aussi. Un pattern courant est d'ajouter une colonne nouvelle (ex. customer_phone_e164) tout en laissant phone en place indéfiniment parce qu'un export nocturne s'en sert encore.

Les rapports et exports figent des rustines

Les rustines s'implantent dans des feuilles, tableaux de bord et exports CSV — des endroits rarement traités comme du code de production. Quelqu'un crée un rapport de revenus qui joint une table dépréciée « juste le temps que la Finance migre ». Puis le processus trimestriel de Finance dépend de ce rapport, et supprimer la table devient un risque business.

C'est pourquoi des tables dépréciées peuvent survivre des années : la base sert l'organisation et ses habitudes, pas seulement l'app.

Les champs « temporaires » deviennent critiques pour le métier

Un champ ajouté comme rustine — promo_code_notes, legacy_status, manual_override_reason — devient souvent un point de décision dans des workflows. Une fois que les gens l'utilisent pour expliquer des résultats (« Nous avons approuvé cette commande parce que… »), il n'est plus optionnel.

Les données en ombre ancrent tout

Quand les équipes ne font pas confiance à une migration, elles gardent des copies « shadow » : noms clients dupliqués, totaux mis en cache, flags de secours. Ces colonnes supplémentaires semblent inoffensives, mais elles créent des sources de vérité concurrentes — et de nouvelles dépendances.

Si vous voulez éviter ce piège, traitez les changements de schéma comme des changements produit : documentez l'intention, fixez des dates de dépréciation et recensez les consommateurs avant de supprimer quoi que ce soit. Pour une checklist pratique, voyez /blog/schema-evolution-checklist.

Évitez le verrouillage par un outil

Conservez la possibilité de remplacer votre app grâce à l'export du code source lorsque les besoins évoluent.

Une base qui survit à plusieurs générations d'applications doit être traitée moins comme un détail d'implémentation interne et plus comme une infrastructure partagée. L'objectif n'est pas de prédire chaque fonctionnalité future — c'est de rendre le changement sûr, progressif et réversible.

Traitez le schéma comme une API

Le code applicatif peut être réécrit, mais les contrats de données sont difficiles à renégocier. Pensez aux tables, colonnes et clés comme à une API sur laquelle d'autres systèmes (et de futures équipes) s'appuieront.

Privilégiez le changement additif :

- ajoutez des colonnes ou tables plutôt que de renommer ou supprimer ;

- introduisez des structures « v2 » à côté des anciennes, puis migrez les consommateurs progressivement ;

- évitez de réinterpréter le sens d'une colonne ; créez un nouveau champ pour la nouvelle signification.

Rendre le sens évident : noms, contraintes, documentation

Les réécritures futures échouent souvent non pas parce que les données manquent, mais parce qu'elles sont ambiguës.

Utilisez des noms clairs et cohérents qui expliquent l'intention (par ex. billing_address_id vs addr2). Soutenez-les par des contraintes qui encodent les règles quand c'est possible : clés primaires, clés étrangères, NOT NULL, unicité et contraintes de check.

Ajoutez une documentation légère proche du schéma — commentaires de table/colonne ou un petit document vivant lié au handbook interne. Le « pourquoi » compte autant que le « quoi ».

Planifiez les migrations comme un cycle de vie, pas comme un coup unique

Chaque changement doit avoir une voie d'aller et une voie de retour.

- Versioning : suivez explicitement les changements de schéma (fichiers de migration, notes de release).

- Backfills : remplissez les nouvelles structures en arrière-plan, puis basculez les lectures/écritures.

- Rollbacks : concevez les changements pour pouvoir revenir sans perte de données (ou au moins avec un plan clair de récupération).

Une manière pratique de sécuriser les changements pendant des itérations fréquentes est d'intégrer un « mode planification » et une discipline de rollback dans votre workflow de livraison. Par exemple, quand des équipes construisent des outils internes ou de nouvelles versions d'app sur Koder.ai, elles peuvent itérer via le chat tout en traitant le schéma comme un contrat stable — en utilisant des snapshots et des pratiques de type rollback pour réduire la zone d'impact des changements accidentels.

Si vous concevez votre base avec des contrats stables et une évolution sûre, les réécritures d'applications deviennent des événements de routine — pas des missions risquées de sauvetage de données.

Préparer le jour où vous remplacerez la base

Remplacer une base est rare, mais pas mythique. Les équipes qui réussissent ne sont pas « plus courageuses » — elles se préparent des années à l'avance en rendant les données portables, les dépendances visibles et l'application moins couplée à un moteur unique.

Planifiez une stratégie de sortie (avant d'en avoir besoin)

Commencez par traiter les exports comme une capacité de première classe, pas comme un script ponctuel.

- Sachez qui possède les données : définissez l'équipe responsable des définitions, de la rétention et des accès.

- Standardisez les formats d'export : conservez au moins une option neutre (CSV/JSON pour les tables, plus un dump logique complet). Si possible, maintenez un « snapshot export » reproductible à lancer à la demande.

- Versionnez vos contrats de données : documentez ce que chaque table/champ signifie pour qu'un autre système puisse l'interpréter correctement.

Réduisez le couplage entre l'app et la base

Le couplage serré transforme une migration en réécriture.

Visez un équilibre :

- ne mettez pas toutes les règles métier dans des procédures stockées ou uniquement dans le code applicatif — répartissez les responsabilités intentionnellement ;

- privilégiez des fonctionnalités SQL largement supportées et isolez les spécificités vendor derrière une fine couche d'accès aux données ;

- conservez la compatibilité arrière pendant un temps (ajoutez des colonnes, dépréciez plus tard) pour pouvoir faire coexister anciens et nouveaux codes.

Si vous construisez rapidement un nouveau service (par exemple, une admin React plus un backend Go avec PostgreSQL), il est utile de choisir une stack qui rend la portabilité et la clarté opérationnelle par défaut. Koder.ai s'appuie sur ces primitives largement adoptées et propose l'export du code source — utile quand vous voulez que la couche applicative reste remplaçable sans verrouiller votre modèle de données dans un outil ad hoc.

Documentez chaque dépendance (les « utilisateurs inconnus »)

Les bases alimentent souvent plus que l'app principale : rapports, feuilles de calcul, jobs planifiés ETL, intégrations tierces et pipelines d'audit.

Tenez un inventaire vivant : qui lit/écrit, à quelle fréquence, et ce qui se passe si ça casse. Même une simple page dans /docs avec propriétaires et points de contact évite des surprises désagréables.

Quand le remplacement devient concret : signes, risques et approche sûre

Signes communs : contraintes de licence ou d'hébergement, problèmes de fiabilité irréparables, fonctionnalités de conformité manquantes, ou limites de scalabilité qui demandent des rustines extrêmes.

Risques principaux : perte de données, changements subtils de sens, downtime et dérive des rapports.

Une approche plus sûre est généralement la « course en parallèle » : migrer les données en continu, valider les résultats (comptages, checksums, métriques métier), basculer progressivement le trafic, et garder un chemin de rollback tant que la confiance n'est pas élevée.