04 अप्रैल 2025·8 मिनट

आंतरिक टूल की विश्वसनीयता ट्रैक करने के लिए वेब ऐप कैसे बनाएं

SLIs/SLOs, इंसिडेंट वर्कफ़्लो, डैशबोर्ड, अलर्ट और रिपोर्टिंग के साथ आंतरिक टूल की विश्वसनीयता ट्रैक करने वाला वेब ऐप डिज़ाइन और बनाना सीखें।

SLIs/SLOs, इंसिडेंट वर्कफ़्लो, डैशबोर्ड, अलर्ट और रिपोर्टिंग के साथ आंतरिक टूल की विश्वसनीयता ट्रैक करने वाला वेब ऐप डिज़ाइन और बनाना सीखें।

मेट्रिक्स चुनने या डैशबोर्ड बनाने से पहले तय करें कि आपका विश्वसनीयता ऐप किसके लिए ज़िम्मेदार है — और क्या नहीं है। एक स्पष्ट स्कोप इस टूल को किसी "सब कुछ कवर" करने वाले “ऑप्स पोर्टल” में बदलने से रोकेगा जिस पर किसी का भरोसा न रह जाए।

शुरुआत में उन आंतरिक टूल्स की सूची बनाएँ जिन्हें ऐप कवर करेगा (उदा., टिकटिंग, पेरोल, CRM इंटीग्रेशन, डेटा पाइपलाइन्स) और वे टीमें जो इन्हें ओन करती हैं या इन पर निर्भर हैं। सीमाएँ स्पष्ट रखें: “कस्टमर‑फेसिंग वेबसाइट” शायद स्कोप से बाहर हो, जबकि “आंतरिक एडमिन कंसोल” अंदर हो सकता है।

अलग‑अलग संगठन इस शब्द का उपयोग अलग तरह से करते हैं। अपनी कार्यशील परिभाषा सादा भाषा में लिखें—आम तौर पर इनमें मिश्रण होता है:

यदि टीम्स सहमत नहीं होंगी, तो आपका ऐप सेब और संतरे की तुलना करने जैसा बन जाएगा।

1–3 प्राथमिक परिणाम चुनें, उदाहरण:

ये परिणाम बाद में मापने और प्रस्तुत करने के तरीके को गाइड करेंगे।

लिखें कि कौन ऐप का उपयोग करेगा और वे कौन‑से निर्णय लेते हैं: घटना की जांच करने वाले इंजीनियर, इश्यूज़ को एस्केलेट करने वाला सपोर्ट, रुझान देख रहे मैनेजर, और स्टेटस अपडेट चाहने वाले स्टेकहोल्डर्स। इससे टर्मिनोलॉजी, परमिशन और हर व्यू में दिखने वाले विवरण का स्तर तय होगा।

विश्वसनीयता ट्रैकिंग तभी काम करती है जब सब लोग "अच्छा" क्या है इस पर सहमत हों। तीन समान सुनाई देने वाले टर्म्स को अलग करें।

एक SLI (Service Level Indicator) मापन है: "कितने प्रतिशत रिक्वेस्ट सफल हुए?" या "पेजेज़ लोड होने में कितना समय लगा?"

एक SLO (Service Level Objective) उस माप के लिए लक्ष्य है: "30 दिनों में 99.9% सफलता।"

एक SLA (Service Level Agreement) एक वादा है जिसमें परिणाम/दण्ड जुड़े होते हैं, आमतौर पर बाहरी‑फेसिंग (क्रेडिट, पेनाल्टी)। आंतरिक टूल्स के लिए, आप अक्सर SLOs तय करेंगे बिना औपचारिक SLAs के—इतना ही कि अपेक्षाएँ मेल खाएँ बिना विश्वसनीयता को कानूनी दायरे में बदल दिए।

टूल्स के बीच तुलना योग्य और समझाने में आसान रखें। एक व्यावहारिक बेसलाइन:

ज्यादा मेट्रिक्स तभी जोड़ें जब आप यह जवाब दे सकें: “यह मेट्रिक किस निर्णय को प्रभावित करेगा?”

रोलिंग विंडो का उपयोग करें ताकि स्कोरकार्ड लगातार अपडेट हों:

आपका ऐप मेट्रिक्स को कार्रवाई में बदलना चाहिए। सीवरिटी लेवल्स (उदा., Sev1–Sev3) और स्पष्ट ट्रिगर्स परिभाषित करें जैसे:

ये परिभाषाएँ अलर्टिंग, इंसिडेंट टाइमलाइन और एरर‑बजट ट्रैकिंग को टीम्स में सुसंगत बनाती हैं।

एक विश्वसनीयता ट्रैकिंग ऐप उतना ही विश्वसनीय है जितना उसके पीछे का डेटा। इनजेशन पाइपलाइन्स बनाने से पहले हर सिग्नल मैप करें जिसे आप "सत्य" मानेंगे और लिखें कि वह किस सवाल का जवाब देता है (उपलब्धता, लेटेंसी, त्रुटियाँ, डिप्लॉय प्रभाव, इंसिडेंट रिस्पॉन्स)।

अधिकांश टीमें कुछ बेसिक्स कवर कर सकती हैं इस मिश्रण से:

यह स्पष्ट करें कि कौन‑सा सिस्टम अधिकृत है। उदाहरण के लिए, आपका “अपटाइम SLI” केवल सिंथेटिक प्रोब्स से आ सकता है, सर्वर लॉग्स से नहीं।

अपडेट फ्रिक्वेंसी उपयोग‑केस से तय करें: डैशबोर्ड हर 1–5 मिनट में रिफ्रेश कर सकते हैं, जबकि स्कोरकार्ड्स घंटा‑या‑दिन में कंप्यूट किए जा सकते हैं।

टूल/सर्विस, एनवायरनमेंट (prod/stage), और ओनर्स के लिए संगत IDs बनाएं। नामकरण नियमों पर जल्दी सहमति बनाएं ताकि “Payments-API”, “payments_api”, और “payments” तीन अलग संस्थाएँ न बन जाएँ।

निश्चित करें कि आप क्या रखें और कितने समय के लिए (उदा., कच्चे इवेंट 30–90 दिन, डेली एग्रीगेट्स 12–24 महीने)। संवेदनशील पेलोड इनजेस्ट करने से बचें; केवल वही मेटाडाटा स्टोर करें जो विश्वसनीयता विश्लेषण के लिए चाहिये (टाइमस्टैम्प, स्टैटस कोड, लेटेंसी बकेट, इंसिडेंट टैग)।

आपकी स्कीमा दो चीज़ों को आसान बनानी चाहिए: रोज़मर्रा के सवालों का जवाब देना ("क्या यह टूल हेल्दी है?") और एक इंसिडेंट के दौरान क्या हुआ इसकी पुनर्निर्माण क्षमता ("लक्षण कब शुरू हुए, किसने क्या बदला, कौन‑सी अलर्ट्स फायर हुईं?")। छोटे कोर एंटिटी सेट से शुरू करें और रिलेशनशिप स्पष्ट रखें।

एक व्यावहारिक बेसलाइन:

यह संरचना डैशबोर्ड्स (“tool → current status → recent incidents”) और ड्रिल‑डाउन (“incident → events → related checks and metrics”) दोनों का समर्थन करती है।

जहाँ ज़रूरी वहाँ पारदर्शिता और हिस्ट्री के लिए ऑडिट फील्ड जोड़ें:

created_by, created_at, updated_atstatus साथ में status change tracking (या तो Event टेबल में या अलग इतिहास तालिका)अंततः, फिल्टरिंग और रिपोर्टिंग के लिए लचीले tags जोड़ें (उदा., टीम, क्रिटिकलिटी, सिस्टम, कंप्लायंस)। एक tool_tags जॉइन तालिका (tool_id, key, value) टैगिंग को सुसंगत रखती है और बाद में स्कोरकार्ड व रोलअप को आसान बनाती है।

आपका विश्वसनीयता ट्रैकर “साधारण” होना चाहिए: चलाने में आसान, बदलने में आसान, और सपोर्ट करने में आसान। “सही” स्टैक आम तौर पर वही है जिसे आपकी टीम बिना हीरोइक्स के मेंटेन कर सके।

ऐसा मेनस्ट्रीम वेब फ्रेमवर्क चुनें जिसे आपकी टीम अच्छी तरह जानती हो—Node/Express, Django, या Rails सभी ठोस विकल्प हैं। प्राथमिकता दें:

यदि आप आंतरिक सिस्टम के साथ इंटिग्रेट कर रहे हैं (SSO, टिकटिंग, चैट), तो वह इकोसिस्टम चुनें जहाँ वे इंटीग्रेशन सबसे आसान हों।

यदि आप पहले इटरशन को तेज़ करना चाहते हैं, तो एक वाईब‑कोडिंग प्लेटफ़ॉर्म जैसे Koder.ai उपयोगी शुरुआत हो सकता है: आप अपनी एंटिटीज़ (tools, checks, SLOs, incidents), वर्कफ़्लो (alert → incident → postmortem), और डैशबोर्ड्स चैट में वर्णित कर सकते हैं और जल्दी एक कार्यशील वेब ऐप स्कैफ़ोल्ड जनरेट कर सकते हैं। Koder.ai आमतौर पर frontend पर React और backend पर Go + PostgreSQL लक्षित करता है, जो कई टीमों के लिए "बोरिंग, मेंटेन करने योग्य" डिफ़ॉल्ट स्टैक से मेल खाता है—और बाद में आप स्रोत कोड एक्सपोर्ट कर सकते हैं।

अधिकांश आंतरिक एप्स के लिए PostgreSQL ठीक डिफ़ॉल्ट है: यह रिलेशनल रिपोर्टिंग, समय‑आधारित क्वेरीज़ और ऑडिटिंग अच्छी तरह संभालता है।

जब जरूरी हो तभी अतिरिक्त कंपोनेंट जोड़ें:

निर्णय लें:

जो भी चुनें, dev/staging/prod को स्टैण्डर्ड करें और डिप्लॉयमेंट (CI/CD) ऑटोमेट करें, ताकि बदलाव चुपचाप विश्वसनीयता नंबर बदल न दें। अगर आप प्लेटफ़ॉर्म अप्रोच (जिसमें Koder.ai भी शामिल हो) उपयोग करते हैं, तो ऐसे फीचर्स देखें जैसे environment separation, deployment/hosting और फास्ट rollback (snapshots)।

कॉन्फ़िग को एक जगह डॉक्यूमेंट करें: environment variables, secrets, और फीचर फ्लैग्स। एक संक्षिप्त “लोकल कैसे चलाएँ” गाइड और एक न्यूनतम रनबुक रखें (अगर इनजेशन रुक जाए, क्यू बैकअप हो जाए, या DB लिमिट्स पहुँच जाएँ तो क्या करें)। /docs में एक छोटी सी पृष्ठ अक्सर काफी रहता है।

एक विश्वसनीयता ट्रैकिंग ऐप तभी सफल होता है जब लोग दो सवालों का जवाब सेकंडों में दे सकें: “क्या हम ठीक हैं?” और “अगला कदम क्या है?” स्क्रीनें उन्हीं निर्णयों के चारों ओर डिज़ाइन करें, स्पष्ट नेविगेशन के साथ ओवरव्यू → विशिष्ट टूल → विशिष्ट इंसिडेंट तक।

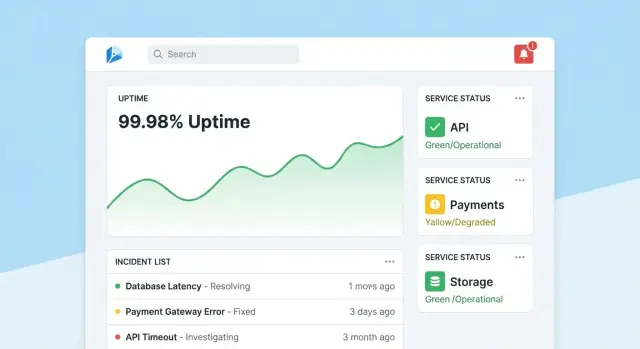

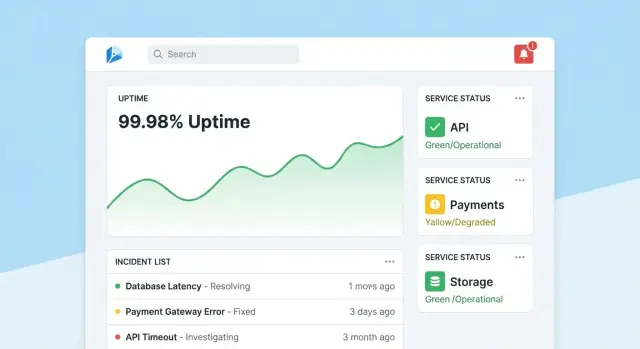

होमपेज को एक कॉम्पैक्ट कमांड‑सेंटर बनाएं। एक समग्र हेल्थ सारांश से शुरू करें (उदा., कितने टूल SLO पूरे कर रहे हैं, सक्रिय इंसिडेंट्स, सबसे बड़े वर्तमान जोखिम), फिर हाल की घटनाएँ और अलर्ट स्टेटस बैज के साथ दिखाएँ।

डिफ़ॉल्ट व्यू शांत रखें: केवल वही हाइलाइट करें जिसे ध्यान चाहिए। हर टाइल को प्रभावित टूल या इंसिडेंट पर डाइरेक्ट ड्रिल‑डाउन दें।

प्रत्येक टूल पेज को यह जवाब देना चाहिए “क्या यह टूल पर्याप्त विश्वसनीय है?” और “क्यों/क्यों नहीं?” शामिल करें:

चार्ट को गैर‑विशेषज्ञों के लिए डिज़ाइन करें: यूनिट्स लेबल करें, SLO थ्रेशोल्ड चिह्नित करें, और घने टेक्निकल कंट्रोल्स की बजाय छोटे टूलटिप्स जोड़ें।

इंसिडेंट पेज एक जीवित रिकॉर्ड है। इसमें टाइमलाइन शामिल करें (ऑटो‑कैप्चर किए गए इवेंट्स जैसे alert fired, acknowledged, mitigated), मानवीय अपडेट्स, प्रभावित उपयोगकर्ता, और उठाए गए कदम।

अपडेट्स प्रकाशित करना आसान बनाएं: एक टेक्स्ट बॉक्स, प्री‑डिफ़ाइन्ड स्टेटस (Investigating/Identified/Monitoring/Resolved), और वैकल्पिक इंटरनल नोट्स। जब इंसिडेंट बंद हो जाए, तो “Start postmortem” एक्शन टाइमलाइन से तथ्यों को प्री‑फ़िल कर दे।

एडमिन्स को टूल्स, चेक्स, SLO टार्जेट्स, और ओनर्स मैनेज करने के सरल स्क्रीन चाहिए। शुद्धता के लिए ऑप्टिमाइज़ करें: समझदार डिफ़ॉल्ट्स, वैलिडेशन, और चेतावनियाँ जब बदलाव रिपोर्टिंग पर असर डालें। एक स्पष्ट “last edited” ट्रेल दिखाएँ ताकि लोग नंबर्स पर भरोसा करें।

विश्वसनीयता डेटा तभी उपयोगी रहता है जब लोगों का उस पर भरोसा हो। इसका मतलब है हर बदलाव को पहचान से जोड़ना, जिन्हें उच्च‑प्रभाव संपादित करने से रोकना, और एक साफ़ हिस्ट्री रखना जिसे आप समीक्षा के दौरान देख सकें।

आंतरिक टूल के लिए डिफ़ॉल्ट तौर पर SSO (SAML) या OAuth/OIDC अपने आइडेंटिटी प्रोवाइडर (Okta, Azure AD, Google Workspace) के माध्यम से उपयोग करें। यह पासवर्ड मैनेजमेंट घटा देता है और ऑनबोर्ड/ऑफबोर्ड को ऑटोमेट करता है।

व्यावहारिक विवरण:

सरल रोल्स से शुरू करें और तब तक फाइन‑ग्रैंड जोड़ें जब ज़रूरत हो:

उन कार्रवाइयों को सुरक्षित रखें जो विश्वसनीयता परिणाम या रिपोर्टिंग नैरेटिव बदल सकती हैं:

हर SLO, चेक, और इंसिडेंट फील्ड के प्रत्येक संपादन को लॉग करें:

ऑडिट लॉग्स को सर्चेबल और संबंधित डिटेल पेजेस से दृश्यमान बनाएँ (उदा., एक इंसिडेंट पेज उसकी पूरी चेंज हिस्ट्री दिखाए)। इससे रिव्यूज़ तथ्यों पर आधारित रहते हैं और पोस्टमॉर्टेम के दौरान बहस कम होती है।

मॉनिटरिंग आपके विश्वसनीयता ऐप की "सेंसर लेयर" है: यह वास्तविक व्यवहार को ऐसे डेटा में बदलती है जिस पर आप भरोसा कर सकें। आंतरिक टूल्स के लिए, सिंथेटिक चेक्स अक्सर सबसे तेज़ रास्ता होते हैं क्योंकि आप यह नियंत्रित करते हैं कि "हेल्दी" का क्या अर्थ है।

एक छोटे सेट के चेक प्रकारों से शुरू करें जो अधिकांश आंतरिक ऐप्स को कवर करते हैं:

चेक्स को निर्धारक रखें। यदि वेलिडेशन बदलने योग्य सामग्री की वजह से फेल हो सकती है, तो आप शोर पैदा करेंगे और भरोसा कम कर देंगे।

प्रत्येक चेक रन के लिए कैप्चर करें:

डेटा को टाइम‑सीरीज़ इवेंट्स (एक पंक्ति प्रति चेक रन) या एग्रीगेटेड इंटरवल्स (जैसे प्रति‑मिनट रोलअप्स के साथ काउंट और p95 लेटेंसी) के रूप में स्टोर करें। इवेंट डेटा डिबग के लिए बढ़िया है; रोलअप्स तेज़ डैशबोर्ड्स के लिए। कई टीमें दोनों करती हैं: कच्चे इवेंट्स 7–30 दिनों तक रखें और रोलअप्स लंबी अवधि के लिए रखें।

एक गायब चेक रिज़ल्ट को स्वतः ही “डाउन” न मानें। unknown स्थिति जोड़ें जब:

यह inflated downtime से बचाता है और मॉनिटरिंग गैप को अपनी ही ऑपरेशनल समस्या बनकर दिखाता है।

चेक्स को फिक्स्ड इंटरवल पर चलाने के लिए बैकग्राउंड वर्कर्स (क्रोन‑स्टाइल शेड्यूलिंग, क्यूज़) का उपयोग करें (उदा., क्रिटिकल टूल्स के लिए हर 30–60 सेकंड)। टाइमआउट, बैकऑफ़ के साथ retries, और concurrency लिमिट्स जोड़े ताकि आपका चेकर आंतरिक सर्विसेज़ को ओवरलोड न कर दे। हर रन रिज़ल्ट को पर्सिस्ट करें—सफलताओं और फेल्यूर दोनों—ताकि आपका अपटाइम मॉनिटरिंग डैशबोर्ड वर्तमान स्थिति और भरोसेमंद इतिहास दोनों दिखा सके।

अलर्ट्स वह जगह हैं जहाँ विश्वसनीयता ट्रैकिंग कार्रवाई में बदलती है। लक्ष्य सरल है: सही लोगों को, सही संदर्भ के साथ, सही समय पर सूचित करना—बिना सबको फ्लड किए।

शुरुआत ऐसे अलर्ट नियमों से करें जो सीधे आपके SLIs/SLOs से मैप हों। दो व्यावहारिक पैटर्न:

हर नियम के साथ “क्यों” को भी स्टोर करें: कौन‑सा SLO प्रभावित हो रहा है, इवैल्युएशन विंडो, और निर्धारित सीवरिटी।

उन चैनलों से नोटिफाई करें जहाँ टीमें पहले से रहती हैं (email, Slack, Microsoft Teams)। हर मैसेज में शामिल होना चाहिए:

कच्चे मेट्रिक्स को डंप करने से बचें। एक छोटा "अगला कदम" दें जैसे “हाल के डिप्लॉय्स चेक करें” या “लॉग खोलें।”

लागू करें:

भले ही यह आंतरिक टूल हो, लोगों को नियंत्रण चाहिए। मैनुअल एस्कलेशन (अलर्ट/इंसिडेंट पेज पर बटन) जोड़ें और यदि उपलब्ध हो तो ऑन‑कॉल टूलिंग के साथ इंटीग्रेट करें (PagerDuty/Opsgenie समकक्ष), या कम से कम ऐप में कॉन्फ़िगरेबल रोटेशन लिस्ट रखें।

इंसिडेंट मैनेजमेंट “हमें अलर्ट मिला” को साझा, ट्रैक‑योग्य रिस्पॉन्स में बदल देता है। इसे अपने ट्रेकर में बिल्ट‑इन रखें ताकि लोग सिग्नल से समन्वय तक बिना टूल‑हॉपिंग के जा सकें।

अलर्ट, सर्विस पेज, या अपटाइम चार्ट से सीधे इंसिडेंट बनाना संभव बनाएं। प्रमुख फ़ील्ड (सर्विस, एनवायरनमेंट, अलर्ट स्रोत, पहली बार देखा गया समय) प्री‑फिल करें और एक यूनिक इंसिडेंट ID असाइन करें।

एक अच्छा डिफ़ॉल्ट फ़ील्ड सेट हल्का रखें: सीवरिटी, कस्टमर इम्पैक्ट (आंतरिक टीमें प्रभावित), करंट ओनर, और ट्रिगरिंग अलर्ट के लिंक।

एक सरल लाइफ़साइकल उपयोग करें जो टीम्स वास्तविकता के अनुसार काम करती हों:

हर स्टेटस चेंज यह रिकॉर्ड करे कि किसने कब बदला। टाइमलाइन अपडेट्स (संक्षिप्त, टाइमस्टैम्प किए हुए नोट्स)、अटैचेमेंट्स और रनबुक/टिकट लिंक (उदा., /runbooks/payments-retries या /tickets/INC-1234) का समर्थन रखें। यह "क्या हुआ और हमने क्या किया" का एकल थ्रेड बन जाता है।

पोस्टमॉर्टेम्स को शुरू करना तेज़ और समीक्षा के लिए सुसंगत होना चाहिए। टेम्पलेट्स प्रदान करें जिनमें:

एक्शन आइटम्स को इंसिडेंट से जोड़ें, कम्पलीशन ट्रैक करें, और टीम डैशबोर्ड्स पर ओवरड्यू आइटम्स सतह पर लाएँ। यदि आप "लर्निंग रिव्यूज़" सपोर्ट करते हैं तो एक "ब्लेमलेस" मोड दें जो व्यक्तिगत गलती की बजाय सिस्टम और प्रोसेस बदलावों पर ध्यान दे।

रिपोर्टिंग वह जगह है जहाँ ट्रैकिंग निर्णय‑निर्माण बन जाती है। डैशबोर्ड ऑपरेटर्स की मदद करते हैं; स्कोरकार्ड नेताओं को समझाते हैं कि क्या आंतरिक टूल्स बेहतर हो रहे हैं, किस हिस्से में निवेश चाहिए, और "अच्छा" क्या दिखता है।

प्रति टूल (और वैकल्पिक रूप से प्रति टीम) एक सुसंगत, दोहराने‑योग्य व्यू बनाएं जो कुछ प्रश्नों का तेज़ उत्तर दे:

जहाँ संभव हो, हल्का संदर्भ जोड़ें: “SLO मिस हुआ 2 डिप्लॉय्स की वजह से” या “अधिकतर डाउनटाइम निर्भरता X से” बिना रिपोर्ट को पूरा इंसिडेंट रिव्यू बना दिए।

लीडर अक्सर "सब कुछ" नहीं चाहते। टीम, टूल क्रिटिकलिटी (उदा., Tier 0–3), और टाइम विंडो के लिए फिल्टर्स जोड़ें। सुनिश्चित करें कि एक ही टूल कई रोलअप्स में दिख सकता है (प्लैटफ़ॉर्म टीम इसका मालिक है, फाइनेंस इसका उपयोग करती है)।

साप्ताहिक और मासिक सारांश दें जो ऐप के बाहर शेयर किए जा सकें:

नैरेटिव को सुसंगत रखें (“पिछली अवधि से क्या बदला?” “हम कहाँ ओवर‑बजेट हैं?”)। यदि स्टेकहोल्डर्स के लिए प्राइमर चाहिए तो /blog/sli-slo-basics जैसी छोटी गाइड लिंक करें।

एक विश्वसनीयता ट्रैकर जल्दी एक सॉर्स‑ऑफ‑ट्रुथ बन जाता है। इसे प्रोडक्शन सिस्टम की तरह ट्रीट करें: डिफ़ॉल्ट रूप से सुरक्षित, बुरे डेटा के प्रति प्रतिरोधी, और कुछ गलत होने पर रिकवर करने में आसान।

हर एंडपॉइंट लॉक करें—यहाँ तक कि "इंटरनल‑ओनली" वाले भी।

कोड और लॉग्स में क्रेडेंशियल्स न रखें।

सीक्रेट्स सीक्रेट मैनेजर में रखें और रोटेट करें। वेब ऐप को कम‑सैव‑प्रिविलेज DB एक्सेस दें: अलग read/write रोल्स, केवल आवश्यक टेबल तक पहुँच, और जहाँ संभव हो शॉर्ट‑लाइव्ड क्रेडेंशियल्स का उपयोग करें। ब्राउज़र↔ऐप और ऐप↔DB के बीच डेटा इन‑ट्रांज़िट TLS से एन्क्रिप्ट करें।

विश्वसनीयता मेट्रिक्स तभी उपयोगी हैं जब अंडरलाइनिंग इवेंट्स भरोसेमंद हों।

टाइमस्टैम्प्स (टाइमज़ोन/क्लॉक स्क्यू), आवश्यक फ़ील्ड्स, और आइडेम्पोटेंसी‑कीज़ के लिए सर्वर‑साइड चेक जोड़ें ताकि retries डुप्लीकेट न करें। खराब इवेंट्स को dead‑letter क्यू या "क्वारैंटाइन" टेबल में ट्रैक करें ताकि वे डैशबोर्ड्स को ख़राब न कर सकें।

डेटाबेस माइग्रेशंस ऑटोमेट करें और रोलबैक टेस्ट करें। बैकअप शेड्यूल करें, नियमित रूप से उन्हें रिस्टोर‑टेस्ट करें, और एक न्यूनतम डिजास्टर रिकवरी प्लान (कौन, क्या, कितना समय) डॉक्यूमेंट करें।

अंततः, विश्वसनीयता ऐप को ही विश्वसनीय बनाएं: हेल्थ चेक्स, क्यू लैग और DB लेटेंसी के बेसिक मॉनिटरिंग, और जब इनजेशन मौन रूप से शून्य पर आ जाए तो अलर्ट।

एक विश्वसनीयता ट्रैकिंग ऐप तब सफल होता है जब लोग उस पर भरोसा करें और वास्तव में उसे उपयोग में लें। पहले रिलीज़ को सीखने का चक्र मानें, किसी "बिग बैंग" लॉन्च को नहीं।

2–3 ऐसे आंतरिक टूल चुनें जो व्यापक रूप से उपयोग होते हों और जिनके क्लियर ओनर्स हों। चेक्स का छोटा सेट लागू करें (उदा.: होमपेज अपटाइम, लॉगिन सक्सेस, और एक की API एंडपॉइंट) और एक डैशबोर्ड प्रकाशित करें जो सवाल का जवाब दे: “यह अप है? अगर नहीं, तो क्या बदला और कौन इसका ओनर है?”

पायलट को दृश्य रखें पर सीमित: एक टीम या कुछ पावर‑यूज़र्स पर्याप्त हैं फ्लो वैलिडेट करने के लिए।

पहले 1–2 हफ्तों में सक्रिय रूप से फीडबैक लें:

फीडबैक को ठोस बैकलॉग आइटम में बदलें। हर चार्ट पर "इस मेट्रिक में समस्या रिपोर्ट करें" का छोटा बटन अक्सर सबसे तेज़ इनसाइट देता है।

मूल्य परतों में जोड़ें: नोटिफिकेशन के लिए चैट टूल से कनेक्ट करें, फिर इंसिडेंट टूल से ऑटोमैटिक टिकट क्रिएशन, फिर CI/CD से डिप्लॉय मार्कर्स। हर एक इंटीग्रेशन को मैन्युअल काम घटाना या डाइग्नोसिस का समय कम करना चाहिए—अन्यथा वह सिर्फ जटिलता है।

यदि आप तेज़ प्रोटोटाइप कर रहे हैं, तो आरम्भिक स्कोप (एंटिटीज़, रोल्स, वर्कफ़्लोज़) मैप करने के लिए Koder.ai के प्लानिंग मोड पर विचार करें। यह MVP को टाइट रखने का सरल तरीका है—और चूंकि आप स्नैपशॉट और रोलबैक कर सकते हैं, आप डैशबोर्ड्स और इनजेशन को सुरक्षित रूप से इटरेट कर सकते हैं जैसे‑जैसे टीम्स परिभाषाएँ परिष्कृत करें।

अधिक टीम्स पर रोलआउट करने से पहले सफलता मेट्रिक्स परिभाषित करें जैसे डैशबोर्ड साप्ताहिक एक्टिव यूज़र्स, घटे हुए time‑to‑detect, कम डुप्लिकेट अलर्ट, या सुसंगत SLO समीक्षा। /blog/reliability-tracking-roadmap में एक हल्का रोडमैप प्रकाशित करें और स्पष्ट ओनर्स व ट्रेनिंग सेशंस के साथ टूल‑बाय‑टूल विस्तार करें।

पहले स्कोप (कौन से टूल और वातावरण शामिल हैं) और आपकी कार्यशील परिभाषा—उपलब्धता, लेटेंसी, त्रुटियाँ—पर συμφति बनाएं। फिर 1–3 परिणाम चुनें जिन्हें आप सुधारना चाहते हैं (उदा., तेज़ पहचान, स्पष्ट रिपोर्टिंग) और पहले स्क्रीनें उन्हीं निर्णयों के इर्द‑गिर्द डिज़ाइन करें: “क्या हम ठीक हैं?” और “अगला कदम क्या होना चाहिए?”

एक SLI वह माप है जिसे आप लेते हैं (उदा., % सफल अनुरोध, p95 लेटेंसी)। एक SLO उस माप के लिए लक्ष्य है (उदा., 30 दिनों में 99.9%)। एक SLA औपचारिक वादा होता है जिसमें परिणाम/दंड जुड़े होते हैं (आमतौर पर बाहरी ग्राहक‑सम्बन्धी)। आंतरिक टूल्स में, आम तौर पर SLOs से अपेक्षाएँ मिलती हैं बिना SLA जैसी कानूनी बाध्यताओं के।

एक छोटा, तुलनीय बेसलाइन सेट रखें जो ज़्यादातर टूल्स पर काम करे:

अतिरिक्त मेट्रिक्स तभी जोड़ें जब आप बता सकें कि वह मेट्रिक किस निर्णय को प्रभावित करेगा (अलर्टिंग, प्राथमिकता, कैपेसिटी काम आदि)।

रोलिंग विंडो लगातार स्कोरकार्ड अपडेट करती हैं:

ऐसे विंडो चुनें जो आपकी संस्था कैसे प्रदर्शन समीक्षा करती है उसके अनुरूप हों, ताकि संख्याएँ सहज लगें और उपयोग में आएँ।

प्रभाव और अवधि से संबंधित स्पष्ट सीवरिटी ट्रिगर पर लिखें, उदाहरण:

इन नियमों को ऐप में दर्ज रखें ताकि अलर्टिंग, घटना टाइमलाइन और रिपोर्टिंग टीमों के बीच संगत रहें।

हर प्रश्न के लिए कौन‑सा सिस्टम “स्रोत‑सत्य” है, पहले मैप करें:

स्पष्ट रहें (उदा., “उपटाइम SLI केवल probes से आएगा”), वरना टीम्स यह तय नहीं कर पाएँगी कि कौन से नंबर गिने जाएँ।

Pull तब उपयोगी है जब आप शेड्यूल पर पोल कर सकते हैं (मॉनिटरिंग APIs, टिकटिंग APIs)। Push (वेबहुक/इवेंट) उच्च‑वॉल्यूम या नजदीकी‑रियल‑टाइम इवेंट्स (deploys, alerts, इंसिडेंट अपडेट) के लिए बेहतर है। आम विभाजन: डैशबोर्ड हर 1–5 मिनट में रिफ्रेश हों; स्कोरकार्ड घंटे‑या‑दिन में एक बार कंप्यूट किए जाएँ।

आम तौर पर आपको चाहिए:

हर उच्च‑प्रभाव वाले एडिट को लॉग करें: किसने, कब, क्या बदला (पहले/बाद में), और कहाँ से आया (UI/API/ऑटोमेशन)। इसे रोल‑आधारित एक्सेस के साथ मिलाएँ:

ये गार्डरेइल्स साइलेंट बदलावों को रोकते हैं जो आपके विश्वसनीयता नंबरों पर भरोसा कम कर सकते हैं।

मिसिंग चेक रिज़ल्ट को स्वतः ही “डाउन” मत मानें। अलग एक unknown स्थिति रखें, जो इन मामलों के लिए हो सकती है:

“unknown” को दिखाना खोटे डाउनटाइम को रोकता है और मॉनिटरिंग गैप्स को अपनी ही ऑपरेशनल समस्या के रूप में उजागर करता है।

रिलेशनशिप्स स्पष्ट रखें (tool → checks → metrics; incident → events) ताकि ओवरव्यू से ड्रिल‑डाउन क्वेरी सरल रहें।