21 जुल॰ 2025·8 मिनट

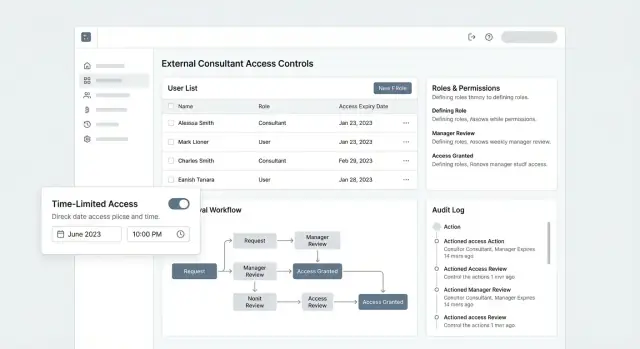

बाहरी सलाहकारों के लिए सुरक्षित वेब ऐप कैसे बनाएं

जानें कि कैसे एक वेब ऐप बनाएं जो बाहरी सलाहकारों की पहुँच को सुरक्षित तरीके से प्रोविजन, समीक्षा और रद्द करे—भूमिकाएँ, अनुमोदन, समय-सीमाएँ और ऑडिट लॉग्स के साथ।

“सलाहकार पहुँच” का असली मतलब

“सलाहकार पहुँच” उन अनुमतियों और वर्कफ़्लो का सेट है जो गैर-कर्मचारियों को आपके सिस्टम में वास्तविक काम करने देते हैं—बिना उन्हें स्थायी उपयोगकर्ता बना दिए जो समय के साथ अधिकार जमा कर लेते हैं।

सामान्यतः सलाहकारों को ऐसी पहुँच चाहिए जो:

- बाहरी हो (वे एक अलग पहचान के रूप में प्रमाणीकृत हों, किसी साझा टीम लॉगिन के रूप में नहीं)

- प्रोजेक्ट-बंधी हो (किसी विशिष्ट क्लाइंट, प्रोजेक्ट, या इंगेजमेंट से जुड़ी हो)

- समय-सीमित हो (यह स्वतः समाप्त हो जानी चाहिए जब तक नवीनीकरण न किया जाए)

- ऑडिटेबल हो (हर क्रिया का पता किसी व्यक्ति और अनुमोदन तक लगाया जा सके)

आप किस समस्या का समाधान कर रहे हैं

कर्मचारियों का प्रबंध HR लाइफसाइकल और आंतरिक IT प्रक्रियाओं के माध्यम से होता है। सलाहकार अक्सर उन प्रणालियों के बाहर रहते हैं, फिर भी उन्हें जल्दी पहुँच चाहिए—कभी कुछ दिनों के लिए, कभी तिमाही भर के लिए।

यदि आप सलाहकारों को कर्मचारियों की तरह मानते हैं, तो आपको धीमा ऑनबोर्डिंग और जटिल अपवाद मिलते हैं। यदि आप उन्हें ढीला मानते हैं, तो सुरक्षा गैप बन जाते हैं।

डिजाइन करते समय सामान्य जोखिम जिनका सामना करें

ओवर-परमिशनिंग डिफ़ॉल्ट विफलता मोड है: कोई व्यक्ति “अस्थायी” व्यापक पहुँच दे देता है ताकि काम शुरू हो सके, और वह कभी कम नहीं होती। स्टेल अकाउंट्स दूसरी बड़ी समस्या हैं: इंगेजमेंट खत्म होने के बाद भी पहुँच सक्रिय रहती है। साझा क्रेडेंशियल्स सबसे खराब हैं: आप जवाबदेही खो देते हैं, यह साबित नहीं कर पाते कि किसने क्या किया, और ऑफबोर्डिंग असंभव हो जाती है।

सलाहकार पहुँच वेब ऐप के लक्ष्य

आपका ऐप निम्नलिखित के लिए अनुकूलित होना चाहिए:

- तेज़ ऑनबोर्डिंग एक स्पष्ट मालिक और न्यूनतम बैक-एंड-फोर्थ के साथ

- न्यूनाधिक (least privilege) डिफ़ॉल्ट रूप से (पहले संकुचित पहुँच, विस्तार केवल औचित्य के साथ)

- स्पष्ट जवाबदेही (रिक्वेस्टर, अनुमोदक, और सलाहकार की पहचान स्पष्ट हो)

- आसान ऑफबोर्डिंग जो हर जगह दृढ़ता से पहुँच हटाती है

ऐप को क्या प्रबंधित करना चाहिए (दायरा)

अपने संगठन में “पहुंच” किसे कवर करती है यह स्पष्ट करें। सामान्य दायरा:

- एप्लिकेशन (आंतरिक टूल, टिकटिंग, डैशबोर्ड)

- डेटा (डेटासेट्स, फाइलें, रिकॉर्ड, एक्सपोर्ट)

- पर्यावरण (प्रोड बनाम स्टेजिंग बनाम डेवलप)

- क्लाइंट/प्रोजेक्ट्स (किस क्लाइंट का डेटा सलाहकार देख सकता है, और किस भूमिका के अंतर्गत)

सलाहकार पहुँच को नियमों वाला एक प्रोडक्ट सरफेस के रूप में परिभाषित करें—आद-हॉक एडमिन काम के रूप में नहीं—और बाकी डिजाइन निर्णय बहुत आसान हो जाएंगे।

आवश्यकताएँ चेकलिस्ट और हितधारक

स्क्रीन डिज़ाइन या कोई आइडेंटिटी प्रोवाइडर चुनने से पहले यह स्पष्ट कर लें कि कौन पहुँच चाहता है, क्यों, और यह कैसे समाप्त होगी। बाहरी सलाहकार पहुँच अक्सर इसलिए विफल होती है क्योंकि आवश्यकताओं को मान लिया गया और लिखित नहीं किया गया।

हितधारक (और हर एक की इच्छाएँ)

- आंतरिक प्रायोजक (प्रोजेक्ट मालिक): चाहता है कि सलाहकार जल्दी उत्पादक बने, बिना अतिरिक्त सपोर्ट वर्क के।

- IT/सिक्योरिटी एडमिन: नीतियों (SSO/MFA अपेक्षाएँ, लॉगिंग, समय सीमाएँ) को लागू करने और_INCIDENT_ प्रतिक्रिया देने का एक सुसंगत तरीका चाहता है।

- सलाहकार (बाहरी उपयोगकर्ता): एक सरल साइन-इन और केवल वही टूल/डेटा चाहिए जो उनके डिलीवेरेबल्स के लिए आवश्यक हों।

- अनुमोदक (मैनेजर, क्लाइंट लीड, या डेटा ओनर): यह सुनिश्चित करना चाहता है कि पहुँच अनुरोध वैध हैं और सही प्रोजेक्ट तक सीमित हैं।

शुरू में स्पष्ट करें कि कौन क्या मंज़ूर कर सकता है। एक सामान्य नियम: प्रोजेक्ट मालिक प्रोजेक्ट के लिए पहुँच को मंज़ूर करता है, जबकि IT/सिक्योरिटी अपवादों (जैसे उन्नत भूमिकाएँ) को मंज़ूरी देता है।

एंड-टू-एंड कोर वर्कफ़्लो

अपना “हैप्पी पाथ” एक वाक्य में लिखें और फिर उसे विस्तारित करें:

Request → approve → provision → review → revoke

प्रत्येक चरण के लिए दर्ज करें:

- कौनसी जानकारी देनी चाहिए (प्रोजेक्ट, भूमिका, आरंभ/समाप्ति तिथि, औचित्य)

- जिम्मेदार कौन है (रिक्वेस्टर बनाम स्पॉन्सर बनाम IT/सिक्योरिटी)

- अपेक्षित टर्नअराउंड टाइम (एक ही दिन, 24 घंटे, 3 व्यापार दिन)

- असफलता पर क्या होता है (कमी, अस्वीकृत अनुरोध, समाप्ति विंडो)

दस्तावेज़ करने योग्य प्रतिबंध

- कई क्लाइंट/प्रोजेक्ट्स: एक सलाहकार कई प्रोजेक्ट पर काम कर सकता है—उसे क्रॉस-क्लाइंट डेटा नहीं देखना चाहिए।

- सीमित समय विंडो: पहुँच स्वतः समाप्त होनी चाहिए, और नवीनीकरण का स्पष्ट प्रोसेस हो।

- कम्प्लायंस आवश्यकताएँ: अनुमोदनों और ऑडिट इतिहास का रिटेंशन, आवधिक समीक्षाओं का प्रमाण, और संविदा समाप्ति पर तेज़ रिवोकेशन।

- सपोर्ट मॉडल: कौन पहुँच रीसेट करता है, लॉक्ड अकाउंट हैंडल करता है, और “मुझे यह क्यों नहीं दिख रहा” जैसे प्रश्नों का जवाब देता है।

सफलता मीट्रिक्स (ताकि आप दिखा सकें कि यह काम कर रहा है)

कुछ मापनीय लक्ष्य चुनें:

- ऑनबोर्ड करने का समय (रिक्वेस्ट सबमिट → पहुँच उपयोग योग्य)

- % खाते समय पर समीक्षा किए गए (मासिक/त्रैमासिक एक्सेस रिव्यू)

- रिवोक करने का समय (समाप्ति/कॉन्ट्रैक्ट एंड → हर जगह पहुँच हटाई गई)

ये आवश्यकताएँ बाद में पोर्टल, अनुमोदनों, और गवर्नेंस के लिए आपके एक्सेप्टेंस क्राइटेरिया बन जाती हैं।

डेटा मॉडल: उपयोगकर्ता, प्रोजेक्ट, भूमिकाएँ और नीतियाँ

एक साफ़ डेटा मॉडल ही “सलाहकार पहुँच” को एक-ऑफ़ अपवादों के ढेर में बदलने से रोकता है। आपका लक्ष्य है यह दर्शाना कि कोई कौन है, वह क्या छू सकता है, और क्यों—साथ ही समय सीमाएँ और अनुमोदन प्राथमिक-बिंदु हों।

कोर ऑब्जेक्ट्स (जो आप स्टोर करते हैं)

एक छोटे सेट के टिकाऊ ऑब्जेक्ट से शुरू करें:

- Users: कर्मचारी और बाहरी सलाहकार दोनों। पहचान विशेषताएँ (email, name), user type (internal/external), और status शामिल करें।

- Organizations: सलाहकार की फर्म और यदि प्रासंगिक हो तो आपके आंतरिक बिज़नेस यूनिट्स।

- Projects: वह इकाई जिसके खिलाफ पहुँच दी जाती है (क्लाइंट अकाउंट, इंगेजमेंट, केस, साइट)।

- Resources: जो संरक्षित है (दस्तावेज़, टिकट, रिपोर्ट, एन्वायरनमेंट)। आप इन्हें टाइप किए हुए रिकॉर्ड के रूप में मॉडल कर सकते हैं, या generic “resource” के साथ type फ़ील्ड रख सकते हैं।

- Roles: मानव-पठनीय अनुमति समूह (उदाहरण: “Consultant Viewer,” “Consultant Editor,” “Finance Approver”).

- Policies: नियम जो भूमिकाओं को सीमित करते हैं (अनुमत resource प्रकार, डेटा स्कोप, IP/डिवाइस आवश्यकताएँ, समय सीमाएँ)।

संबंध (पहुंच कैसे व्यक्त की जाती है)

ज्यादातर पहुँच निर्णय संबंधों में सिमट कर आते हैं:

- User ↔ Project membership: एक जॉइन टेबल जैसे

project_membershipsजो दर्शाती है कि एक उपयोगकर्ता किसी प्रोजेक्ट का सदस्य है। - Role assignments: एक अलग जॉइन टेबल जैसे

role_assignmentsजो किसी उपयोगकर्ता को एक भूमिका देती है किसी स्कोप के भीतर (प्रोजेक्ट-व्यापी, या विशेष resource ग्रुप)। - Exceptions: इन्हें स्पष्ट रूप से मॉडल करें (उदा.,

policy_exceptions) ताकि आप बाद में उनका ऑडिट कर सकें, बजाय उन्हें ad-hoc फ्लैग्स में दबाने के।

यह विभाजन आपको सामान्य प्रश्नों का उत्तर देने देता है: “प्रोजेक्ट A तक कौन से सलाहकार पहुँच सकते हैं?” “इस उपयोगकर्ता के पास कौन सी भूमिकाएँ हैं, और कहाँ?” “कौन सी अनुमतियाँ मानक हैं बनाम अपवाद?”

समय-सीमित पहुँच (अस्थायी को डिफ़ॉल्ट बनाएं)

जब मॉडल इसे लागू करे तो अस्थायी पहुँच गवर्न करना आसान होता है:

- सदस्यताओं और/या भूमिका असाइनमेंट्स पर start/end timestamps जोड़ें।

- renewal rules स्टोर करें (कौन नवीनीकरण कर सकता है, अधिकतम अवधि, नवीनीकरण की गिनती)।

- यदि आप हैंडओवर के लिए छोटा विंडो चाहते हैं तो grace period फ़ील्ड शामिल करें (उदा., 48 घंटे के लिए read-only)।

स्टेट परिवर्तन (लाइफ़साइकल ट्रैक करें)

मेम्बरशिप/असाइनमेंट्स के लिए एक स्पष्ट status फ़ील्ड उपयोग करें (सिर्फ़ “deleted” नहीं):

- pending (अनुरोध किया गया, अभी अनुमोदित नहीं)

- active

- suspended (अस्थायी ब्लॉक)

- expired (end date पार हो चुकी)

- revoked (एड्मिन द्वारा जल्दी समाप्त)

ये स्टेट्स वर्कफ़्लो, UI, और ऑडिट लॉग्स को सुसंगत बनाते हैं—और इंगेजमेंट खत्म होने के बाद “घोस्ट पहुँच” को रोकते हैं।

पहुँच नियंत्रण डिज़ाइन (RBAC + गार्डरेल्स)

अच्छी सलाहकार पहुँच शायद ही कभी “सब या कुछ नहीं” होती है। यह एक स्पष्ट बेसलाइन (कौन क्या कर सकता है) प्लस गार्डरेल्स (कब, कहाँ, और किन शर्तों के अंतर्गत) होती है। यहां कई ऐप असफल होते हैं: वे भूमिकाएं लागू करते हैं, पर उन नियंत्रणों को छोड़ देते हैं जो असली दुनिया में उन भूमिकाओं को सुरक्षित रखते हैं।

RBAC से शुरू करें: प्रत्येक प्रोजेक्ट के लिए सरल भूमिकाएँ

भूमिका-आधारित पहुँच नियंत्रण (RBAC) को आपकी नींव बनाएं। भूमिकाओं को समझने योग्य और किसी विशिष्ट प्रोजेक्ट या संसाधन से जुड़ा रखें, पूरे ऐप पर वैश्विक न रखें।

एक सामान्य बेसलाइन:

- Viewer: प्रोजेक्ट डेटा पढ़ सकता है और अनुमोदित आर्टिफैक्ट डाउनलोड कर सकता है।

- Editor: प्रोजेक्ट के भीतर आइटम बना/अपडेट कर सकता है (उदा., डिलीवेरेबल्स अपलोड करना, टिप्पणियाँ, स्थिति अपडेट)।

- Admin: उस प्रोजेक्ट की सेटिंग्स प्रबंधित कर सकता है और उस प्रोजेक्ट के लिए भूमिकाएँ असाइन कर सकता है।

“स्कोप” को स्पष्ट करें: Viewer on Project A का मतलब Project B के बारे में कुछ नहीं है।

ABAC-स्टाइल कंडीशन्स के साथ गार्डरेल्स जोड़ें

RBAC बताता है “वे क्या कर सकते हैं?” गार्डरेल्स बताती हैं “किस शर्तों में यह अनुमति है?” जहाँ जोखिम अधिक है या आवश्यकताएँ भिन्न होती हैं, वहां attribute-based जांचें (ABAC-स्टाइल) जोड़ें।

अक्सर लागू करने योग्य कंडीशन्स के उदाहरण:

- Project attributes: केवल उन्हीं प्रोजेक्ट्स तक पहुँच दें जो सलाहकार के असाइन किए गए क्लाइंट अकाउंट या क्षेत्र में हों।

- Location / network: संवेदनशील एक्सपोर्ट के लिए विश्वसनीय नेटवर्क की आवश्यकता रखें (या उच्च-जोखिम भौगोलिक स्थान ब्लॉक करें)।

- Device posture: कुछ कार्रवाइयों को तभी सीमित करें जब सत्र आपकी सुरक्षा आवश्यकताओं को पूरा करे (उदा., MFA पूरा हुआ हो, मैनेज्ड डिवाइस)।

- Time windows: केवल इंगेजमेंट तिथियों या व्यापार घंटों के भीतर पहुँच की अनुमति दें।

ये चेक लेयर किए जा सकते हैं: सलाहकार Editor हो सकता है, पर डेटा एक्सपोर्ट करने के लिए उसे विश्वसनीय डिवाइस और अनुमोदित समय विंडो दोनों पर होना चाहिए।

डिफ़ॉल्ट रूप से न्यूनाधिक, प्रोसेस से अपवाद

हर नए बाहरी उपयोगकर्ता को सबसे निचली भूमिका (अक्सर Viewer) और न्यूनतम प्रोजेक्ट स्कोप पर डिफ़ॉल्ट करें। यदि किसी को अधिक चाहिए, तो एक अपवाद अनुरोध आवश्यक करें जिसमें:

- विशेष अनुमति(यां) की सूची,

- प्रभावित प्रोजेक्ट(स),

- लिखित औचित्य,

- समाप्ति तिथि।

यह रोकता है कि “अस्थायी” पहुँच चुपचाप स्थायी न बन जाए।

ब्रेक-ग्लास पहुँच (और इसे कैसे नियंत्रित करें)

आपातकाल के लिए ब्रेक-ग्लास पाथ परिभाषित करें (उदा., उत्पादन INCIDENT जहाँ सलाहकार को तुरंत कार्रवाई करनी पड़े)। इसे दुर्लभ और स्पष्ट रखें:

- नामित ऑन-कॉल मालिक द्वारा अनुमोदित (या उच्च-जोखिम कार्रवाइयों के लिए दो-व्यक्ति अनुमोदन),

- समय-सीमित (मिनट/घंटे, दिन नहीं),

- पूरी तरह लॉग्ड: कौन, क्या, कब, और क्यों।

ब्रेक-ग्लास असुविधाजनक होना चाहिए—क्योंकि यह एक सुरक्षा वाल्व है, शॉर्टकट नहीं।

प्रमाणीकरण: SSO, MFA, और सुरक्षित सत्र हैंडलिंग

प्रमाणीकरण वह जगह है जहाँ “बाहरी” पहुँच या तो सहज लग सकती है—या एक स्थायी जोखिम बन सकती है। सलाहकारों के लिए, आप केवल उसी जगह घर्षण चाहेंगे जहाँ यह वास्तविक जोखिम घटाता है।

अपनी पहचान रणनीति चुनें: लोकल खाते बनाम SSO

लोकल खाते (email + password) शीघ्रता से बनाए जा सकते हैं और किसी भी सलाहकार के लिए काम करते हैं, पर ये पासवर्ड-रीसेट सपोर्ट बनाते हैं और कमजोर क्रेडेंशियल्स की संभावना बढ़ाते हैं।

SSO (SAML या OIDC) आमतौर पर साफ़ विकल्प है जब सलाहकार किसी फर्म के साथ हैं जिसकी अपनी आइडेंटिटी प्रोवाइडर है (Okta, Entra ID, Google Workspace)। आपको केंद्रीकृत लॉगिन नीतियाँ मिलती हैं, उनके पक्ष पर आसान ऑफबोर्डिंग मिलती है, और आपके सिस्टम में कम पासवर्ड होते हैं।

एक व्यावहारिक पैटर्न:

- जब सलाहकार की कंपनी ऑनबोर्ड हो, तो डिफ़ॉल्ट SSO रखें।

- स्वतंत्र सलाहकारों के लिए लोकल खातेfallback रखें।

यदि आप दोनों की अनुमति देते हैं, तो प्रत्येक उपयोगकर्ता के लिए यह स्पष्ट रखें कि कौनसा तरीका सक्रिय है ताकि INCIDENT प्रतिक्रिया के दौरान भ्रम न हो।

MFA बिना “सिक्योरिटी थिएटर” के (और बिना कमजोर रिकवरी)

सभी सलाहकार सत्रों के लिए MFA आवश्यक करें—प्राथमिकता दें ऑथेंटिकेटर ऐप्स या सिक्योरिटी कीز को। SMS बैकअप के रूप में रखा जा सकता है, प्राथमिक विकल्प नहीं।

रिकवरी वह जगह है जहाँ कई सिस्टम गलती से सुरक्षा कमजोर कर देते हैं। स्थायी “बैकअप ईमेल” बायपास से बचें। बजाय उसके, कुछ सुरक्षित विकल्प रखें:

- एनरोलमेंट के समय एक बार दिखाए जाने वाले वन-टाइम रिकवरी कोड

- एडमिन-असिस्टेड रीसेट जो पहचान सत्यापन मांगता है और पूरी तरह लॉग होता है

- डिवाइस री-एनरोलमेंट जो फिर से MFA लागू करता है

इनवाइट फ्लोज़: एक्सपायरिंग लिंक और डोमेन कंट्रोल

ज्यादातर सलाहकार इनवाइट के माध्यम से जुड़ते हैं। इनवाइट लिंक को अस्थायी क्रेडेंशियल की तरह मानें:

- छोटी एक्सपायरी (उदा., 24–72 घंटे)

- एक-बार उपयोग, जिस ईमेल पते पर भेजा गया उससे बंधा

- रेट-लिमिटेड प्रयास और स्पष्ट एरर संदेश

प्रति क्लाइंट या प्रोजेक्ट डोमेन allow/deny सूचियाँ जोड़ें (उदा., allow @partnerfirm.com; जब आवश्यक हो तो फ्री ईमेल डोमेन्स ब्लॉक करें)। यह गलत इनवाइट्स से आकस्मिक पहुँच बनने से रोकता है।

सत्र सुरक्षा: टोकन छोटे और रिवोकेबल रखें

सलाहकार अक्सर साझा मशीनों, यात्रा, और डिवाइस बदलते हैं। आपकी सत्र नीति उस वास्तविकता को मानती हो:

- शॉर्ट-लाइव्ड एक्सेस टोकन का उपयोग करें

- रिफ्रेश टोकन्स को रोटेट करें और संदेहास्पद गतिविधि पर उन्हें रिवोक करें

- उपयोगकर्ताओं और एड्मिन्स के लिए “सभी डिवाइसेज़ से लॉग आउट” विकल्प दें

सत्र वैधता को भूमिका परिवर्तनों और अनुमोदनों से बाँधें: यदि सलाहकार की पहुँच घटती है या समाप्त होती है, तो सक्रिय सत्र तुरंत समाप्त होने चाहिए—न कि अगले लॉगिन पर।

अनुरोध और अनुमोदन वर्कफ़्लो

ऑडिट लॉगिंग शामिल करें

संगत ऑडिट इवेंट लागू करें ताकि अनुमोदन और एक्सेस बदलाव बाद में आसानी से रिव्यू किए जा सकें।

एक साफ़ अनुरोध-अनुमोदन फ्लो “त्वरित उपकार” को स्थायी, अनदस्तावेज़ पहुँच में बदलने से रोकता है। हर सलाहकार पहुँच अनुरोध को एक छोटे ठेके के रूप में ट्रीट करें: स्पष्ट स्कोप, स्पष्ट मालिक, स्पष्ट समाप्ति तिथि।

अनुरोध फॉर्म: इरादा कैप्चर करें, सिर्फ़ पहचान नहीं

फॉर्म को इस तरह डिजाइन करें कि रिक्वेस्टर अस्पष्ट न रह सके। कम से कम आवश्यक हो:

- प्रोजेक्ट (या क्लाइंट इंगेजमेंट) जिस पर सलाहकार काम करेगा

- अनुरोधित भूमिका (आपकी मानक भूमिकाओं से मैप की गई, फ्री-टेक्स्ट नहीं)

- अवधि (आरंभ तिथि + समाप्ति तिथि, स्पष्ट टाइमज़ोन के साथ)

- बिजनेस जस्टिफिकेशन (एक पैराग्राफ कि क्यों और किस काम के बिना पहुँच ब्लॉक है)

यदि आप कई प्रोजेक्ट की अनुमति देते हैं, तो फॉर्म को प्रोजेक्ट-विशिष्ट रखें ताकि अनुमोदन और नीतियाँ मिश्रित न हों।

अनुमोदक रूटिंग: स्वामित्व स्पष्ट करें

अनुमोदन जवाबदेही के अनुसार होना चाहिए, ऑर्ग चार्ट के अनुसार नहीं। सामान्य रूटिंग:

- प्रोजेक्ट मालिक (पुष्टि करता है कि सलाहकार को इस प्रोजेक्ट पर काम करना चाहिए)

- सिक्योरिटी या IT (पुष्टि करता है कि भूमिका उपयुक्त है और न्यूनाधिक के अनुरूप है)

- क्लाइंट संपर्क (यदि क्लाइंट को थर्ड-पार्टी पहुँच अनुमोदित करनी हो तो वैकल्पिक)

“ईमेल द्वारा अनुमोदन” से बचें। इन-ऐप अनुमोदन स्क्रीन का उपयोग करें जो दिखाती है कि क्या दिया जाएगा और कितनी देर के लिए।

SLA, रिमाइंडर और एस्केलेशन

हल्की ऑटोमेशन जोड़ें ताकि अनुरोध अटक न जाएँ:

- पेंडिंग अनुमोदनों के लिए रिमाइंडर्स (उदा., 24 घंटे बाद)

- आगामी समाप्तियों के लिए नोटिफिकेशन (उदा., समाप्ति से 7 दिन पहले)

- यदि प्राथमिक अनुमोदक अनुपलब्ध है तो वैकल्पिक अनुमोदक को एस्केलेट करें

हर निर्णय रिकॉर्ड करें

हर स्टेप अपरिवर्तनीय और क्वेरीयोग्य होना चाहिए: किसने अनुमोदित किया, कब, क्या बदला, और कौन सी भूमिका/अवधि अधिकृत की गई। यह ऑडिट ट्रेल आपकी सत्यता है रिव्यू, INCIDENT जांचों, और क्लाइंट सवालों के दौरान—और यह “अस्थायी” पहुँच को अदृश्य बनने से रोकता है।

प्रोविजनिंग और समय-सीमित पहुँच

प्रोविजनिंग वह जगह है जहाँ “कागज़ पर मंज़ूरी” उपयोगी बनकर उत्पाद में बदलती है। बाहरी सलाहकारों के लिए लक्ष्य तेज़ी है बिना अधिक एक्सपोज़र के: केवल वही दें जो चाहिए, केवल तब तक जब तक चाहिए, और काम बदलने पर परिवर्तन आसान बनाएं।

डिफ़ॉल्ट पाथ ऑटोमेट करें

एक पूर्वानुमानित, स्वचालित फ्लो के साथ शुरू करें जो अनुमोदित अनुरोध से बंधा हो:

- Role assignment: प्रत्येक मंज़ूर किए गए इंगेजमेंट प्रकार को एक भूमिका से मैप करें (उदा., Finance Analyst – Read Only, Implementation Partner – Project Admin)।

- Group membership: सलाहकार को सही ग्रुप्स में जोड़ें ताकि प्रोजेक्ट्स में अनुमति सुसंगत रहे।

- Resource permissions: केवल निर्दिष्ट प्रोजेक्ट्स, वर्कस्पेसेज़, या डेटासेट्स तक स्वचालित रूप से पहुँच दें—पूरे टेनेन्ट तक नहीं।

ऑटोमेशन idempotent होना चाहिए (दो बार चलाने पर सुरक्षित) और एक स्पष्ट “provisioning summary” उत्पन्न करना चाहिए जो दिखाए कि क्या दिया गया।

मैनुअल स्टेप्स का समर्थन (चेकलिस्ट के साथ)

कुछ अनुमतियाँ आपके ऐप के बाहर रहती हैं (शेयर्ड ड्राइव्स, थर्ड-पार्टी टूल्स, ग्राहक-प्रबंधित एन्वायरनमेंट)। जब आप ऑटोमेट नहीं कर सकते, तो मैनुअल काम को सुरक्षित बनाइए:

- एक स्टेप-बाय-स्टेप चेकलिस्ट दें जिसमें मालिक, ड्यू डेट, और सत्यापन हो (उदा., “फोल्डर एक्सेस की पुष्टि करें,” “VPN प्रोफ़ाइल की पुष्टि करें,” “बिलिंग कोड की पुष्टि करें”)।

- पूर्तिकर्ता से प्रत्येक स्टेप को completed मार्क करवाएँ और उपयुक्त होने पर सबूत कैप्चर करें (टिकट लिंक, स्क्रीनशॉट संदर्भ, या सिस्टम रिकॉर्ड ID)।

समय-सीमित पहुँच और नवीनीकरण प्रॉम्प्ट

हर सलाहकार अकाउंट के निर्माण पर एक end date होनी चाहिए। लागू करें:

- Auto-expiration: एक्सेस स्वतः ही end date पर रिवोक हो (सिर्फ “निरस्त करने की कल्पना” नहीं)।

- Renewal prompts: सलाहकार और आंतरिक स्पॉन्सर को अग्रिम सूचित करें (उदा., 14 दिन और 3 दिन पहले) एक-क्लिक नवीनीकरण रिक्वेस्ट के साथ।

- Grace rules: चुपचुप एक्सटेंशन से बचें; अगर काम जारी रखना है तो वही अनुमोदन लॉजिक फिर से अपनाएँ।

इंगेजमेंट के बीच बदलाव: अपग्रेड्स, स्कोप शिफ्ट्स, निलंबन

सलाहकार का काम विकसित होता है। सुरक्षित अपडेट का समर्थन करें:

- Role upgrades/downgrades कारण और अनुमोदन ट्रेल के साथ।

- Scope changes (प्रोजेक्ट जोड़/हटाएँ) बिना पूरी री-ऑनबोर्डिंग के।

- Suspensions ऐसे पाज़ पीरियड्स के लिए (सुरक्षा समीक्षा, कॉन्ट्रैक्ट गैप) जो इतिहास संरक्षित करते हुए पहुँच तुरंत हटा दें।

ऑडिट लॉग्स, मॉनिटरिंग, और अलर्ट

स्नैपशॉट्स से परिवर्तनों की सुरक्षा करें

परमिशन बदलने से पहले स्नैपशॉट लें ताकि ज़रूरत पड़ने पर जल्दी रोलबैक कर सकें।

ऑडिट लॉग्स बाहरी पहुँच के लिए आपका “पेपर ट्रेल” हैं: वे बताते हैं कि किसने क्या, कब, और कहाँ किया। सलाहकार पहुँच प्रबंधन के लिए, यह सिर्फ़ कंप्लायंस का चेकबॉक्स नहीं है—यह INCIDENT की जांच करने, न्यूनाधिक साबित करने, और विवादों को जल्दी हल करने का तरीका है।

एक व्यावहारिक ऑडिट लॉग स्कीमा

ऐप में एक सुसंगत इवेंट मॉडल के साथ शुरू करें जो पूरे ऐप में काम करे:

- actor: जिसने क्रिया शुरू की (user ID, role, org)

- target: जिस पर असर पड़ा (project ID, file ID, user ID)

- action: कैनोनिकल वर्ब (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: सर्वर-साइड समय (UTC)

- ip: स्रोत IP (यदि उपलब्ध हो तो user agent भी)

- metadata: संदर्भ के लिए JSON (policy ID, previous/new values, reason codes, request ticket)

एक्शन को स्टैंडर्ड रखें ताकि रिपोर्टिंग कल्पना पर न चल पड़े।

लॉग करने योग्य इवेंट्स (न्यूनतम सेट)

दोनों “सिक्योरिटी इवेंट्स” और “बिज़नेस-इम्पैक्ट इवेंट्स” लॉग करें:

- Invites भेजे/मंज़ूर/समाप्त, अकाउंट एक्टिवेशन, पासवर्ड रीसेट

- लॉगिन, लॉगआउट, सत्र रिफ्रेश, फेल्ड लॉगिन प्रयास

- MFA एनरोलमेंट/बदलाव, MFA फेल्यर्स, SSO असर्शन फेल्यर्स

- भूमिका या नीति परिवर्तन (किसने मंज़ूर किया और क्यों सहित)

- संवेदनशील व्यूज़ तक पहुँच, एक्सपोर्ट/डाउनलोड्स, और API कुंजी उपयोग

- एडमिन कार्रवाइयाँ: उपयोगकर्ता निष्क्रिय करना, प्रोजेक्ट reassignment, बल्क परिवर्तन

मॉनिटरिंग और अलर्ट ट्रिगर्स

ऑडिट लॉग्स तब अधिक उपयोगी होते हैं जब उन्हें अलर्ट्स से जोड़ा जाए। सामान्य ट्रिगर्स:

- असामान्य लॉगिन पैटर्न (नया देश/डिवाइस, इम्पॉसिबल ट्रैवल, ऑफ-आवर्स स्पाइक)

- बार-बार फेल्ड MFA या लॉगिन प्रयास (संभावित अकाउंट टेकओवर)

- प्रिविलेज एस्केलेशन (सलाहकार भूमिका अपग्रेड, नया एडमिन ग्रांट)

- बड़े या बार-बार एक्सपोर्ट्स, विशेषकर प्रतिबंधित प्रोजेक्ट्स से

एक्सपोर्ट और रिटेंशन

फिल्टर (तारीख रेंज, actor, project, action) के साथ ऑडिट एक्सपोर्ट CSV/JSON में उपलब्ध कराएँ, और नीति के अनुसार रिटेंशन सेटिंग्स परिभाषित करें (उदा., डिफ़ॉल्ट 90 दिन, विनियमित टीमों के लिए लंबा)। ऑडिट एक्सपोर्ट तक पहुँच को एक संवेदनशील क्रिया के रूप में दस्तावेज़ करें (और उसे भी लॉग करें)। संबंधित नियंत्रणों के लिए देखें /security।

पहुँच समीक्षाएँ और सतत गवर्नेंस

पहुंच देना आधा काम है। असली जोखिम धीरे-धीरे बनता है: सलाहकार प्रोजेक्ट पूरा कर लेता है, टीम बदल जाती है, या लॉगिन करना बंद कर देता है—फिर भी उसके खाते काम करते रहते हैं। सतत गवर्नेंस ही यह सुनिश्चित करती है कि “अस्थायी” पहुँच स्थायी न बन पाए।

उपयोगी समीक्षा डैशबोर्ड बनाएं

स्पॉन्सर्स और प्रोजेक्ट ओनर्स के लिए एक सरल समीक्षा दृश्य बनाएं जो हर बार वही प्रश्नों का उत्तर दे:

- प्रोजेक्ट और भूमिका के अनुसार सक्रिय सलाहकार

- अंतिम गतिविधि (और यदि प्रासंगिक हो तो अंतिम संवेदनशील क्रिया)

- पहुँच समाप्ति तिथि और शेष समय

- पेंडिंग अनुमोदन, नवीनीकरण, और अपवाद

डैशबोर्ड को केंद्रित रखें। एक रिव्युअर को बिना पाँच अलग पृष्ठ खोले “रखें” या “हटाएं” कहना चाहिए।

एटेस्टेशन्स जोड़ें (ओनर पुष्टि)

ऊँचे-जोखिम सिस्टम के लिए मासिक, कम-जोखिम के लिए त्रैमासिक एटेस्टेशन्स शेड्यूल करें, जहाँ ओनर हर सलाहकार की पहुँच की पुष्टि करता है। निर्णय को स्पष्ट बनाएं:

- परिभाषित अवधि के लिए पुनः-मान्य करें (उदा., 30/60/90 दिन)

- भूमिका घटाएँ (न्यूनाधिक)

- पहुँच रद्द करें

बिजीवर्क घटाने के लिए, डिफ़ॉल्ट को “पुष्टि नहीं होने पर समाप्त” रखें बजाय “अनंतकाल जारी रहे” के। रिकॉर्ड करें कि किसने कब और कितने समय के लिए पुष्टि की।

इनएक्टिविटी नियम बिना काम तोड़े लागू करें

इनएक्टिविटी एक मजबूत संकेत है। ऐसे नियम लागू करें जैसे “X दिनों तक साइन-इन नहीं होने पर निलंबित करें,” पर एक शिष्ट नोटिफिकेशन स्टेप जोड़ें:

- निलंबन या रिवोकेशन से पहले स्पॉन्सर/ओनर को सूचित करें

- एक-क्लिक “बढ़ाएँ” विकल्प दें नया expiry date के साथ

- यदि कोई जवाब नहीं, तो स्वचालित रूप से रिवोक करें

यह मौन जोखिम को रोकता है और अचानक लॉकआउट से बचाता है।

अपवादों को ट्रैक करें और उन्हें समयबद्ध पुनःदेखें

कुछ सलाहकारों को असामान्य पहुँच चाहिए (अतिरिक्त प्रोजेक्ट्स, व्यापक डेटा, लंबी अवधि)। अपवादों को अस्थायी मानें: कारण, एक end date, और शेड्यूल्ड री-चेक अनिवार्य करें। आपका डैशबोर्ड अपवादों को अलग हाइलाइट करे ताकि वे कभी भूल न जाएँ।

यदि आपको एक व्यावहारिक अगला कदम चाहिए, तो अपने एडमिन एरिया से गवर्नेंस टास्क लिंक करें (उदा., /admin/access-reviews) और इसे स्पॉन्सर्स के लिए डिफ़ॉल्ट लैंडिंग पेज बनाएं।

ऑफबोर्डिंग: ऐसा रिवोकेशन जो वास्तव में टिके

बाहरी सलाहकारों का ऑफबोर्डिंग सिर्फ़ “खाते को निष्क्रिय करें” नहीं है। यदि आप केवल उनकी ऐप भूमिका हटा देते हैं लेकिन सत्र, API कुंजी, शेयर किए गए फोल्डर, या सीक्रेट्स अछूते छोड़ देते हैं, तो पहुँच इंगेजमेंट खत्म होने के बाद भी बनी रह सकती है। एक अच्छा वेब ऐप ऑफबोर्डिंग को एक दोहराने योग्य प्रक्रिया मानता है जिसमें स्पष्ट ट्रिगर, ऑटोमेशन, और सत्यापन होता है।

स्पष्ट ऑफबोर्डिंग ट्रिगर्स परिभाषित करें

उन घटनाओं को तय करें जो स्वचालित रूप से ऑफबोर्डिंग फ़्लो शुरू करेंगी। सामान्य ट्रिगर्स:

- कॉन्ट्रैक्ट एंड डेट (पहले से शेड्यूल्ड)

- प्रोजेक्ट कम्प्लीशन (कोई प्रोजेक्ट “closed” मार्क किया गया)

- नीति उल्लंघन (सिक्योरिटी INCIDENT, असफल एक्सेस रिव्यू, HR/कानूनी अनुरोध)

आपकी प्रणाली को इन ट्रिगर्स को स्पष्ट और ऑडिटेबल बनाना चाहिए। उदाहरण: एक कॉन्ट्रैक्ट रिकॉर्ड जिसमें end date हो, या प्रोजेक्ट स्टेट परिवर्तन जो एक “Offboarding required” टास्क बनाता है।

सिर्फ़ “अनुमतियाँ हटाना” नहीं—रिवोकेशन स्वचालित करें

रिवोकेशन व्यापक और तेज़ होना चाहिए। कम से कम स्वचालित करें:

- उपयोगकर्ता खाता निष्क्रिय/डिसेबल करें (या inactive मार्क करें) आपके ऐप में

- सभी भूमिकाएँ/ग्रुप्स हटाएँ जो प्रोजेक्ट्स, डेटा, या एडमिन फंक्शन्स तक पहुँच देती हैं

- सक्रिय सत्र और टोकन्स रिवोक करें (वेब सत्र, रिफ्रेश टोकन्स, API टोकन्स)

यदि आप SSO सपोर्ट करते हैं, तो ध्यान रखें कि SSO टर्मिनेशन अकेले आपके ऐप में पहले से प्रमाणीकृत सत्रों को मार नहीं सकता। आपको सर्वर-साइड सत्र अमान्यकरण की आवश्यकता होगी ताकि सलाहकार किसी पहले से प्रमाणीकृत ब्राउज़र से काम जारी न रख सके।

डेटा हैंडओवर और सीक्रेट क्लीनअप

ऑफबोर्डिंग डेटा हाइजीन का भी मौका है। एक चेकलिस्ट बनाएं ताकि कुछ भी निजी इनबॉक्स या निजी ड्राइव्स में न रहे।

सामान्य आइटम:

- डिलीवेरेबल्स और वर्क आर्टिफैक्ट: सुनिश्चित करें कि वे प्रोजेक्ट स्पेस में अपलोड हैं और मालिकाना internal user को असाइन की गई है

- क्रेडेंशियल रोटेशन: किसी भी क्रेडेंशियल को रोटेट करें जिसे सलाहकार जान सकता था (DB पासवर्ड्स, API कीज़, सर्विस अकाउंट्स)

- शेयर्ड सीक्रेट्स क्लीनअप: उन्हें साझा वॉल्ट एंट्रीज़, शेयर किए गए फोल्डर्स, वितरण सूचियाँ, और चैट चैनलों से निकालें

यदि आपका पोर्टल फाइल अपलोड या टिकटिंग शामिल करता है, तो एक “Export handover package” स्टेप पर विचार करें जो संबंधित दस्तावेज़ और लिंक्स आंतरिक मालिक के लिए बंडल कर दे।

समापन की पुष्टि के साथ एक अंतिम ऑडिट रिकॉर्ड बनाएं

एक टिकाऊ रिवोकेशन सत्यापन शामिल करती है। “ठीक होना चाहिए” पर भरोसा न करें—रिकॉर्ड करें कि यह हुआ।

उपयोगी सत्यापन स्टेप्स:

- पुष्टि करें कि सलाहकार के पास शून्य सक्रिय भूमिकाएँ और कोई प्रोजेक्ट सदस्यता नहीं है

- पुष्टि करें कि सभी सत्र/टोकन्स रिवोक किए गए और कोई टोकन वैध नहीं बचा है

- एक अंतिम offboarding audit event बनाएं (जिसने इसे शुरू किया, कब चलाया, क्या हटाया गया, कोई अपवाद)

यह अंतिम ऑडिट एंट्री एक्सेस रिव्यू, INCIDENT जांचों, और कंप्लायंस चेक्स के दौरान काम आती है। यह ऑफबोर्डिंग को अनौपचारिक काम से एक भरोसेमंद नियंत्रण में बदल देती है।

इम्प्लीमेंटेशन ब्लूप्रिंट: APIs, UI, टेस्टिंग, और डिप्लॉयमेंट

पूर्ण कोड मालिकाना रखें

जब आप तैयार हों, सोर्स कोड एक्सपोर्ट करें और अपनी टीम के SDLC में ले जाएँ।

यह वह बिल्ड प्लान है जो आपकी एक्सेस पालिसी को काम करने वाले प्रोडक्ट में बदल देता है: कुछ APIs, एक सरल एडमिन/रिव्युअर UI, और पर्याप्त टेस्ट और डिप्लॉयमेंट हाइजीन ताकि पहुँच चुपचाप फेल न हो।

यदि आप stakeholders के हाथों में पहली वर्शन जल्दी डालना चाहते हैं, तो एक vibe-coding अप्रोच प्रभावी हो सकती है: आप वर्कफ़्लो, भूमिकाएँ, और स्क्रीन का वर्णन करते हैं, और वर्किंग सॉफ्टवेयर से इटेरेट करते हैं बजाए वायरफ़्रेम्स के। उदाहरण के लिए, Koder.ai टीमों को एक बाहरी उपयोगकर्ता पोर्टल (React UI, Go backend, PostgreSQL) चैट-आधारित स्पेसिफिकेशन से प्रोटोटाइप करने में मदद कर सकता है, फिर अनुमोदन, एक्सपायरी जॉब्स, और ऑडिट व्यूज़ को स्नैपशॉट/रोलबैक और सोर्स कोड एक्सपोर्ट के साथ परिष्कृत किया जा सकता है जब आप औपचारिक SDLC में जाना चाहें।

API सरफेस (उसे बोरिंग और सुसंगत रखें)

अवयवों के आधार पर एंडपॉइंट डिज़ाइन करें (users, roles, projects, policies) और वर्कफ़्लो (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(read-only; कभी भी “edit” लॉग न करें)

UI साइड पर, तीन स्क्रीन का लक्ष्य रखें:

- सलाहकार पोर्टल (वे क्या एक्सेस कर सकते हैं, expiry date, access request)

- अनुमोदक इनबॉक्स

- एडमिन कंसोल (भूमिकाएँ, नीतियाँ, ग्रांट्स, ऑडिट सर्च)

सुरक्षा बेसिक्स जिन्हें आप हर जगह लागू करें

हर write endpoint पर इनपुट वेलिडेट करें, cookie-आधारित सत्रों के लिए CSRF प्रोटेक्शन लागू करें, और लॉगिन, अनुरोध निर्माण, और ऑडिट सर्च पर रेट-लिमिटिंग जोड़ें।

यदि आप फ़ाइल अपलोड सपोर्ट करते हैं (उदा., SOWs), तो allowlisted MIME प्रकार, वायरस स्कैनिंग, साइज लिमिट्स का उपयोग करें, और फाइलों को वेब रूट के बाहर रैंडम नामों के साथ स्टोर करें।

टेस्टिंग प्लान (अनुमति बग्स प्रॉडक्ट बग्स हैं)

आवरण करें:

- अनुमति परीक्षण: भूमिका, प्रोजेक्ट, और नीति प्रतिबंधों के अनुसार “कर सकता/नही कर सकता” परीक्षण

- वर्कफ़्लो परीक्षण: request → approve → grant created → notifications

- समय-आधारित एक्सपायरी: एक्सेस expiry पर रुकती है, और “extend” को अनुमोदन की आवश्यकता होती है

डिप्लॉयमेंट नोट्स

dev/staging/prod अलग रखें, सीक्रेट्स को vault में मैनेज करें (git में env फाइल्स नहीं), और बैकअप एन्क्रिप्ट करें। expiry/revocation के लिए एक recurring job जोड़ें और यदि यह फेल हो तो अलर्ट करें।

यदि आप एक चेकलिस्ट-स्टाइल साथी चाहते हैं, तो अपनी टीम को /blog/access-review-checklist से लिंक करें, और प्राइसिंग/पैकेजिंग विवरण /pricing पर रखें।

अंतिम चेकलिस्ट: “अच्छा” कैसा दिखता है

एक सलाहकार पहुँच वेब ऐप तब अपना काम कर रहा है जब यह हर बार एक जैसा आउटपुट देता है:

- हर सलाहकार की एक अनूठी पहचान, MFA, और प्रोजेक्ट-बंधी स्कोप हो।

- हर पहुँच ग्रांट का एक मालिक, एक अनुमोदक, एक कारण, और एक end date हो।

- एक्सपायरी और रिवोकेशन स्वचालित हों (सत्र/टोकन अमान्यकरण सहित)।

- अपवाद दिखाई दें, समय-सीमित हों, और पुनःदेखे जाएँ।

- लॉग्स पर्याप्त सुसंगत हों ताकि INCIDENT बिना अटक जाएँ जांची जा सके।

उन इनवेरिएंट्स को लागू करने वाला सबसे छोटा वर्शन बनाएं, फिर सुविधा-सुविधा फीचर्स (डैशबोर्ड, बल्क ऑपरेशंस, समृद्ध नीतियाँ) पर इटेरेट करें बिना कोर कंट्रोल्स को कमजोर किए।