ऐप को क्या संभालना चाहिए (और क्यों)

एक डेटा एक्सेस अनुरोध—अक्सर DSAR (Data Subject Access Request) या SAR (Subject Access Request) कहा जाता है—उस स्थिति को बताते हैं जब कोई व्यक्ति आपसे पूछता है कि आपके पास उसके बारे में कौन-सा व्यक्तिगत डेटा है, आप उसे कैसे उपयोग करते हैं, और उसे उसकी एक प्रति प्राप्त करने की मांग करता है। यदि आपका व्यवसाय ग्राहक, उपयोगकर्ता, कर्मचारी, या संभावित ग्राहक डेटा एकत्र करता है, तो यह मान लें कि ये अनुरोध आएँगे।

इनका सही तरीके से प्रबंधन केवल जुर्माने से बचने के लिए नहीं है। यह विश्वास का मुद्दा है: एक स्पष्ट, सुसंगत उत्तर यह दर्शाता है कि आप अपने डेटा को समझते हैं और लोगों के अधिकारों का सम्मान करते हैं।

जिन नियमों और अनुरोध प्रकारों का समर्थन करना चाहिए

अधिकांश टीमें पहले GDPR और CCPA/CPRA के आसपास डिज़ाइन करती हैं, लेकिन ऐप को कई अधिकारक्षेत्रों और आंतरिक नीतियों को संभालने के लिए पर्याप्त लचीला होना चाहिए।

सामान्य अनुरोध प्रकारों में शामिल हैं:

- Access: डेटा की एक प्रति और आवश्यक संदर्भ (सोर्सेस, प्रयोजन, रिसिपिएंट्स, जहाँ लागू हो रिटेंशन)।

- Delete: जहाँ अनुमति हो डेटा मिटाएँ, और अपवादों का दस्तावेज़ रखें (उदा., फ्रॉड रोकथाम, कानूनी दायित्व)।

- Correct: सिस्टम्स में गलत व्यक्तिगत जानकारी ठीक करना।

- Portability: डेटा को ट्रान्सफर के लिए पुन:उपयोगी फॉर्मेट में प्रदान करना।

“Access” के भीतर भी स्कोप भिन्न हो सकता है: एक ग्राहक “आपके पास जो भी है” मांग सकता है, या किसी विशिष्ट खाते, समय-सीमा, या उत्पाद से जुड़ा डेटा मांगे।

कौन वर्कफ़्लो को छूएगा

एक DSAR ऐप कई हितधारकों के इंटरसेक्शन पर बैठता है:

- Privacy/legal नीति, अनुमोदन, और उत्तर की सामग्री परिभाषित करता है।

- Support अनुरोध प्राप्त करता है और अनुरोधकर्ता के साथ संचार करता है।

- Security पहचान जांच, लॉगिंग, और सुरक्षित वितरण सुनिश्चित करता है।

- Engineering/IT कनेक्टर्स, डेटा स्रोतों, और विश्वसनीयता का रखरखाव करता है।

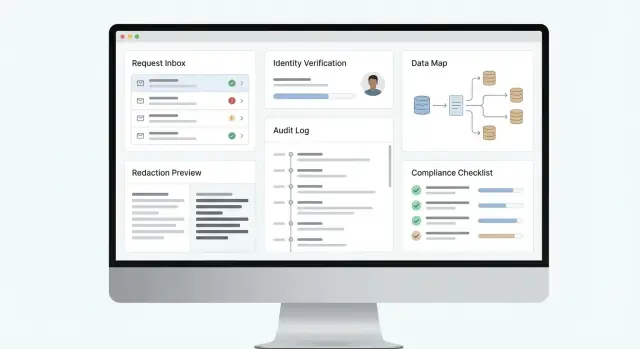

"अच्छे से किया गया" कैसा दिखता है

एक मजबूत DSAR वेब ऐप हर अनुरोध को समय पर, ट्रेसेबल, और सुसंगत बनाता है। इसका मतलब है स्पष्ट intake, विश्वसनीय पहचान सत्यापन, सिस्टम्स में समान डेटा संग्रह, दस्तावेजीकृत निर्णय (समेत अस्वीकृतियाँ या आंशिक पूर्ति), और किसने क्या और कब किया इसका ऑडिटेबल रिकॉर्ड।

लक्ष्य एक दोहराने योग्य प्रक्रिया तैयार करना है जिसे आप आंतरिक रूप से और नियामकों के सामने बचाव योग्य तरीके से प्रस्तुत कर सकें—बिना हर अनुरोध को आग-आग की स्थिति में बदलने के।

अपने मूल आवश्यकताओं और सफलता मीट्रिक्स को परिभाषित करें

स्क्रीन डिज़ाइन या टूल चुनने से पहले यह स्पष्ट कर लें कि आपके लिए "करा हुआ" क्या मतलब रखता है। एक डेटा एक्सेस अनुरोध वेब ऐप तब सफल होता है जब वह हर अनुरोध को reliably intake से delivery तक ले जाता है, कानूनी समय-सीमाओं (GDPR, CCPA प्रक्रियाएँ आदि) को पूरा करता है, और एक बचाव योग्य ट्रेल छोड़ता है।

न्यूनतम end-to-end वर्कफ़्लो से शुरू करें

अपने ऐप को पहले दिन से समर्थन करने के लिए कोर DSAR वर्कफ़्लो दस्तावेज़ करें:

- Request intake और ट्रैकिंग शुरू से अंत तक: अनुरोध प्रकार (access, deletion, correction, portability), अधिकारक्षेत्र, देय तिथि नियम, और स्थिति परिवर्तन "received" से "fulfilled/denied" तक कैप्चर करें।

- पहचान सत्यापन और प्राधिकरण जांच: पुष्टि करें कि अनुरोधकर्ता वही है जो वह दावा करता है, और यह मान्य करें कि उसे कार्य करने का अधिकार है (उदा., माता/अभिभावक, अधिकृत एजेंट)।

- सिस्टम्स में डेटा डिस्कवरी और संरचित उत्तर पैकेजिंग: प्राथमिकता सिस्टम्स में व्यक्तिगत डेटा खोजें, डुप्लिकेट्स reconcile करें, और एक पठनीय, सुसंगत एक्सपोर्ट तैयार करें।

- ऑडिटेबिलिटी: किसने क्या, कब, और क्यों किया: हर कार्रवाई (सत्यापन परिणाम, चलाई गई खोजें, अनुमोदन, रेडैक्शन, संचार) रिकॉर्ड करें ताकि आप निर्णयों का बचाव कर सकें।

इसे व्यावहारिक रखें: परिभाषित करें कि आप किन अनुरोध चैनलों को स्वीकार करेंगे (केवल वेब फॉर्म बनाम ईमेल/मैन्युअल एंट्री), किन भाषाओं/लोकेलों की जरूरत है, और किन "एज केस" को आप शुरुआत में संभालेंगे (साझा खाते, पूर्व कर्मचारी, नाबालिग)।

मापनीय सफलता मीट्रिक्स परिभाषित करें (ताकि आप सुधार कर सकें)

आवश्यकताओं को उन KPIs में बदल दें जिन्हें आपकी टीम साप्ताहिक रूप से ट्रैक कर सके:

- Time to acknowledge (उदाहरण: सबमिशन से कन्फर्मेशन तक का मीडियन समय)

- Time to complete और SLA compliance rate (कानूनी डेडलाइन्स के भीतर बंद प्रतिशत)

- Verification outcomes (पास रेट, सत्यापन का औसत समय, मैन्युअल समीक्षा की आवश्यकता का प्रतिशत)

- Automation coverage (कनेक्टर्स के माध्यम से खोजे गए अनुरोधों का प्रतिशत बनाम मैन्युअल काम)

- Quality metrics (मिसिंग डेटा के कारण रिओपन रेट, रेडैक्शन एरर रेट, समापन पर ग्राहक संतोष)

- Audit completeness (कितने मामलों में आवश्यक साक्ष्य और अनुमोदन लगे हुए हैं)

स्कोप और स्वामित्व स्पष्ट करें

लिखित लिखें कि किसका मालिकाना हक किस चरण का है: privacy टीम, support, security, legal। उच्च स्तर पर भूमिकाएँ और अनुमतियाँ परिभाषित करें—इन्हें बाद में एक्सेस कंट्रोल और ऑडिट लॉग में अनुवादित किया जाएगा।

यदि आप प्रगति को स्टेकहोल्डरों को रिपोर्ट करने का मानकीकरण कर रहे हैं, तो तय करें कि "सिंगल सोर्स ऑफ ट्रूथ" क्या है (ऐप) और किन चीज़ों को आंतरिक रिपोर्टिंग टूल्स में एक्सपोर्ट करना होगा।

एक ऐसी आर्किटेक्चर चुनें जो अनुपालन आवश्यकताओं के साथ स्केल करे

एक डेटा एक्सेस अनुरोध वेब ऐप केवल एक फॉर्म और एक्सपोर्ट बटन से अधिक है। आपकी आर्किटेक्चर को कड़े समय-सीमाओं, ऑडिटरों के लिए सबूत, और बार-बार नीति परिवर्तनों का समर्थन करना होगा—बिनाह हर अनुरोध को एक कस्टम प्रोजेक्ट में बदल दिए बिना।

अलग-अलग अनुभव: अनुरोधकर्ता, प्राइवेसी टीम, और सिस्टम्स

अधिकांश टीमें उत्पाद के तीन "चेहरों" के साथ समाप्त होती हैं:

- User portal (requester): अनुरोध सबमिट करें, आवश्यक दस्तावेज़ अपलोड करें, स्टेटस ट्रैक करें, और अंतिम पैकेज प्राप्त करें।

- Admin portal (privacy team): ट्रायेज, पहचान सत्यापन, खोज, समीक्षा/रेडक्ट, अनुमोदन, और प्रतिक्रियाएँ प्रकाशित करें।

- Internal APIs: सिस्टम्स (CRM, सपोर्ट डेस्क, डेटा वेयरहाउस) स्टेटस अपडेट्स और साक्ष्य स्वचालित रूप से एक्सचेंज कर सकें।

इन्हें अलग रखना (यहाँ तक कि यदि कोडबेस साझा भी हो) अनुमतियाँ, ऑडिटिंग, और भविष्य के परिवर्तनों को बहुत आसान बनाता है।

ऐसे कोर सर्विसेज जो कनेक्टर्स जोड़ने पर स्थिर रहें

एक स्केलेबल DSAR वर्कफ़्लो आमतौर पर कुछ प्रमुख सर्विसेज में टूटता है:

- Ingestion: वेब फॉर्म, ईमेल, या टिकट्स से अनुरोध कैप्चर करता है।

- Identity: सत्यापन, अधिकार जांच, और जोखिम-आधारित एलिवेशन।

- Connectors: आंतरिक सिस्टम्स और प्रोसेसर्स से डेटा खींचते हैं।

- Fulfillment: परिणाम एकत्रित करता है, मैचिंग चलाता है, और रिस्पांस बंडल बनाता है।

- Notifications: डेडलाइन रिमाइंडर्स, अनुरोधकर्ता अपडेट्स, और आंतरिक SLAs।

अनुपालन-हकीकतों के अनुरूप डेटा स्टोर्स चुनें

उपयोग करें:

- एक ऑपरेशनल डेटाबेस अनुरोध स्थिति और टास्क के लिए।

- जनरेट किए गए एक्सपोर्ट्स और अटैचमेंट्स के लिए ऑब्जेक्ट स्टोरेज (कठोर एक्सेस कंट्रोल और एक्सपायरी के साथ)।

- कौन-क्या-कब किया इसका प्रमाण रखने के लिए एक immutable audit log (append-only)।

सिंगल ऐप बनाम मॉड्यूलर सर्विसेज

यदि आपकी मात्रा कम है और टीम छोटी है तो एक सिंगल deployable ऐप से शुरू करें—कम कॉम्प्लिकेटेड, तेज़ इटरेशन। कनेक्टर काउंट, ट्रैफ़िक, या ऑडिट आवश्यकताएँ बढ़ने पर मॉड्यूलर सर्विसेज की तरफ़ जाएँ, ताकि आप इंटीग्रेशन अपडेट कर सकें बिना admin वर्कफ़्लो का जोखिम उठाए।

Koder.ai कहाँ मदद कर सकता है (बिना अनुपालन आवश्यकताओं को बदलें)

यदि आप इन-हाउस बना रहे हैं, तो Koder.ai जैसे टूल शुरुआती इम्प्लीमेंटेशन को तेज़ कर सकते हैं—यह structured conversation से React-based admin पोर्टल और Go + PostgreSQL बैकएंड जनरेट करने में मदद करता है।

दो प्लेटफ़ॉर्म फीचर विशेष रूप से अनुपालन-भारी वर्कफ़्लो के लिए प्रासंगिक हैं:

- Planning mode भूमिकाएँ, केस स्टेट्स, और साक्ष्य आवश्यकताओं को मैप करने के लिए स्क्रीन और APIs जनरेट करने से पहले।

- Snapshots and rollback ताकि कनेक्टर परिवर्तन और नीति समायोजनों को जल्दी revert किया जा सके यदि वे fulfillment सटीकता को प्रभावित करें।

आपको अब भी privacy/legal साइन-ऑफ और security समीक्षा की ज़रूरत होगी, लेकिन "पहला उपयोगी end-to-end फ्लो" तेज़ी से बन जाने से टीमें जल्दी आवश्यकताओं को मान्य कर सकती हैं।

Intake फ्लो और केस लाइफसाइकल डिज़ाइन करें

Intake अनुभव वह जगह है जहाँ अधिकांश DSAR और प्राइवेसी केस सफल या विफल होते हैं। अगर लोग अनुरोध आसानी से सबमिट नहीं कर सकते—या आपकी टीम इसे जल्दी से ट्रायाज नहीं कर पाती—तो आप डेडलाइन्स चूकेंगे, ज़्यादा डेटा इकट्ठा करेंगे, या जो वादा किया गया था उसे ट्रैक खो देंगे।

तीन intake चैनल (जो एक कतार में खत्म हों) ऑफर करें

एक व्यावहारिक वेब ऐप कई एंट्री प्वाइंट्स को सपोर्ट करता है, लेकिन सब कुछ एक सिंगल केस रिकॉर्ड में सामान्यीकृत करे:

- Public request form उन लोगों के लिए जिनके पास अकाउंट नहीं है।

- Authenticated portal लॉग-इन ग्राहकों के लिए, जहाँ आप ज्ञात विवरण प्री-फिल कर सकते हैं और उन्हें स्टेटस ट्रैक करने दें।

- Email-to-ticket ingestion ताकि privacy@… या support@… पर भेजे गए अनुरोध केस बन जाएँ अपने अटैचमेंट्स के साथ।

कुंजी है सुसंगतता: जो भी चैनल उपयोग हो, परिणाम वही केस फ़ील्ड्स, वही टाइमर्स, और वही ऑडिट ट्रेल होना चाहिए।

केवल वही जानकारी इकट्ठा करें जो ज़रूरी हो (और कुछ भी अधिक नहीं)

आपका intake फॉर्म छोटा और उद्देश्य-चालित होना चाहिए:

- पहचान जानकारी (बाद में सत्यापित करने के लिए केवल पर्याप्त): नाम, संपर्क तरीका, और कोई भी खाता पहचानकर्ता जो आपके पास पहले से है।

- अनुरोध स्कोप: access, deletion, correction, portability, “do not sell/share” आदि, और वैकल्पिक फ्री-टेक्स्ट विवरण।

- अधिकारक्षेत्र और डेडलाइन्स: देश/राज्य चयन (या पते से अनुमान) ताकि ऐप सही कानूनी घड़ी लागू कर सके।

“बस शायद” के लिए संवेदनशील विवरण न माँगें। यदि आपको और जानकारी की ज़रूरत है, तो बाद में सत्यापन चरण का हिस्सा बनाकर मांगें।

एक सरल केस लाइफसाइकल परिभाषित करें जिसे आपकी टीम फ़ॉलो कर सके

केस स्टेट्स को स्पष्ट और स्टाफ/अनुरोधकर्त्ता दोनों के लिए दिखाई देने योग्य बनाएं:

received → verifying → in progress → ready → delivered → closed

प्रत्येक संक्रमण के क्लियर नियम होने चाहिए: कौन इसे मूव कर सकता है, किस साक्ष्य की आवश्यकता है (उदा., सत्यापन पूरा), और क्या लॉग होता है।

SLAs, रिमाइंडर्स, और एस्केलेशन ऑटोमेट करें

केस बनने के पल से ही लागू नियमों से जुड़े SLA टाइमर्स स्टार्ट करें। जैसे- जैसे डेडलाइन्स नज़दीक आएँ रिमाइंडर भेजें, जब नीति अनुमति दे तो क्लॉक्स को पॉज़ करें (उदा., स्पष्टीकरण की प्रतीक्षा में), और एस्केलेशन नियम जोड़ें (उदा., यदि केस 5 दिनों तक “verifying” में रहा तो मैनेजर को सतर्क करें)।

अच्छे से किया जाए तो intake और लाइफसाइकल डिज़ाइन अनुपालन को इनबॉक्स समस्या से एक पूर्वानुमेय वर्कफ़्लो में बदल देता है।

पहचान सत्यापन और प्राधिकरण जांच लागू करें

पहचान सत्यापन वह जगह है जहाँ प्राइवेसी अनुपालन वास्तविक हो जाता है: आप व्यक्तिगत डेटा प्रकट करने वाले हैं, इसलिए आपको यह सुनिश्चित करना चाहिए कि अनुरोधकर्ता डेटा विषय ही है (या कानूनी रूप से उसके लिए कार्य करने के लिए अधिकृत है)। इसे अपने वर्कफ़्लो में प्रथम-श्रेणी चरण के रूप में बनाएं, न कि बाद में सोचा गया कदम।

अपने उपयोगकर्ता आधार के अनुरूप सत्यापन तरीके चुनें

कई विकल्प ऑफर करें ताकि वैध उपयोगकर्ताओं को अवरुद्ध न किया जाए, और फिर भी प्रक्रिया बचाव योग्य बनी रहे:

- Email magic link (लो-रिस्क अनुरोधों के लिए अच्छा बेसलाइन)

- SMS one-time code (जब आपके पास सत्यापित नंबर हो तब उपयोगी)

- Account login (जब उपयोगकर्ता के पास पहले से authenticated प्रोफ़ाइल हो तो मजबूत)

- Document check (ID स्कैन + सेल्फी या मैन्युअल समीक्षा, सावधानी से प्रयोग करें)

UI में स्पष्ट रूप से बताएं कि आगे क्या होगा और क्यों। यदि संभव हो तो लॉग-इन उपयोगकर्ताओं के लिए ज्ञात डेटा प्री-फिल करें, और अनावश्यक अतिरिक्त जानकारी माँगने से बचें।

प्रतिनिधियों, एजेंटों, और नाबालिगों का समर्थन करें

आपका ऐप उन मामलों को संभालना चाहिए जहाँ अनुरोधकर्ता डेटा विषय स्वयं नहीं है:

- अधिकृत एजेंट/प्रतिनिधि: एक प्राधिकारी पत्र या पावर ऑफ अटॉर्नी एकत्र करें, और एजेंट तथा डेटा विषय दोनों की पहचान सत्यापित करें।

- नाबालिगों के माता/अभिभावक: जहाँ आवश्यक हो संरक्षकत्व का प्रमाण मांगें, और सुनिश्चित करें कि प्रतिक्रियाएँ सही पार्टी को भेजी जाएँ।

इसे स्पष्ट रूप से अपने डेटा स्कीमा में मॉडल करें (उदा., “requester” बनाम “data subject”), और यह लॉग करें कि अधिकार कैसे स्थापित हुआ।

जोखिम-आधारित सत्यापन का उपयोग करें (और इसे बताएं)

हर अनुरोध समान जोखिम नहीं रखता। नियम सेट करें जो स्वतः सत्यापन स्तर बढ़ा दें जब:

- अनुरोध में संवेदनशील डेटा शामिल हो (स्वास्थ्य, वित्तीय, सटीक स्थान)

- प्रतिक्रिया में डॉक्यूमेंट्स या फ्री-टेक्स्ट नोट्स शामिल हों

- अनुरोध किसी नए डिवाइस, असामान्य क्षेत्र, या संदिग्ध ईमेल डोमेन से आया हो

जब आप सत्यापन बढ़ाते हैं, तो एक छोटा, सादा-भाषा कारण दिखाएँ ताकि यह मनमाना न लगे।

सत्यापन साक्ष्य को सुरक्षित रूप से स्टोर करें—फिर निर्धारित शेड्यूल पर हटाएँ

सत्यापन आर्टिफैक्ट्स (IDs, प्राधिकरण दस्तावेज़, ऑडिट ईवेंट्स) को एन्क्रिप्ट, एक्सेस-कंट्रोल के साथ और सीमित भूमिकाओं के लिए दृश्यमान रखें। केवल जो आवश्यक हो उसे रखें, स्पष्ट रिटेंशन सीमा रखें, और हटाने को स्वचालित करें।

सत्यापन साक्ष्य को स्वयं संवेदनशील डेटा मानें, और बाद में अनुपालन के प्रमाण के लिए इन्हें ऑडिट ट्रेल में परिलक्षित करें।

अपने डेटा का मैप बनाएं और सिस्टम कनेक्टर्स बनाएं

तेज़ DSAR ऐप बनाएं

अपने DSAR वर्कफ़्लो को चैट से Go + PostgreSQL बैकएंड वाले एक काम करने वाले React ऐप में बदलें।

एक डेटा एक्सेस अनुरोध ऐप उतना ही अच्छा है जितनी इसकी दृश्यता यह जानने में कि वास्तव में व्यक्तिगत डेटा कहाँ रहता है। एक भी कनेक्टर लिखने से पहले एक व्यावहारिक सिस्टम इन्वेंटरी बनाएं जिसे आप समय के साथ बनाए रख सकें।

एक जीवंत सिस्टम इन्वेंटरी बनाएं

उन सिस्टम्स से शुरू करें जिनमें उपयोगकर्ता-पहचान योग्य जानकारी होने की अधिकतम संभावना है:

- कोर डेटाबेस (प्रोडक्शन, एनालिटिक्स, डेटा वेयरहाउस)

- SaaS टूल्स (CRM, ईमेल मार्केटिंग, बिलिंग, प्रोडक्ट एनालिटिक्स)

- सपोर्ट सिस्टम्स (टिकटिंग, चैट ट्रांस्क्रिप्ट्स, कॉल रिकॉर्डिंग्स)

- लॉग्स और इवेंट स्ट्रीम्स (ऐप्लिकेशन लॉग्स, CDN/WAF लॉग्स, auth लॉग्स)

प्रत्येक सिस्टम के लिए रिकॉर्ड करें: मालिक, उद्देश्य, संग्रहीत डेटा श्रेणियाँ, उपलब्ध पहचानकर्ता (email, user ID, device ID), एक्सेस कैसे (API/SQL/export), और कोई भी प्रतिबंध (रेट लिमिट्स, रिटेंशन, विक्रेता टर्नअराउंड)। यह इन्वेंटरी अनुरोधों के आने पर आपका “स्रोत-सत्य” बन जाती है।

स्रोत के अनुसार कनेक्टर्स बनाएं

कनेक्टर्स को शानदार होने की आवश्यकता नहीं है; उन्हें विश्वसनीय होना चाहिए:

- SaaS टूल्स के लिए API pulls (जहाँ संभव हो incremental sync)

- फर्स्ट-पार्टी सिस्टम्स के लिए डेटाबेस क्वेरीज़ (परामीटराइज़्ड क्वेरीज़ जिनकी कुंजी ज्ञात पहचानकर्ताओं से हो)

- API न होने पर विक्रेता एक्सपोर्ट्स (फॉर्मेट, कॅडेंस, और कौन ट्रिगर करता है यह दस्तावेज़ करें)

कनेक्टर्स को ऐप के बाकी हिस्सों से अलग रखें ताकि आप उन्हें अपडेट कर सकें बिना वर्कफ़्लो को तोड़े।

समीक्षा के लिए डेटा को सामान्यीकृत (normalize) करें

विभिन्न सिस्टम्स एक ही व्यक्ति का वर्णन अलग तरीकों से करते हैं। पुनरावलोकनकर्त्ताओं को तुलना में परेशानी न हो इसलिए प्राप्त रिकॉर्ड्स को एक सुसंगत स्कीमा में सामान्यीकृत करें। एक सरल, काम करने वाला मॉडल है:

person_identifier (जिस पर आपने मिलान किया)data_category (profile, communications, transactions, telemetry)field_name और field_valuerecord_timestamp

हर फ़ील्ड के लिए provenance ट्रैक करें

Provenance वे चीज़ है जो परिणामों को बचावयोग्य बनाती है। प्रत्येक मान के साथ मेटाडेटा स्टोर करें:

- स्रोत सिस्टम और ऑब्जेक्ट/टेबल

- रिट्रीवल समय और मूल टाइमस्टैम्प

- मैच विधि (exact, fuzzy) और confidence स्कोर

जब कोई पूछे "यह कहां से आया?", तो आपके पास एक सटीक उत्तर होगा—और डेटा को सही या हटाने के लिए स्पष्ट मार्ग।

डेटा रिट्रीवल और मैचिंग इंजन बनाएं

यह आपका "इस व्यक्ति के बारे में सब कुछ ढूंढो" भाग है—और यही वह हिस्सा है जो अगर लापरवाही से किया गया तो प्राइवेसी जोखिम पैदा कर सकता है। एक अच्छा रिट्रीवल और मैचिंग इंजन विचारशील होता है: यह पर्याप्त व्यापक रूप से खोजता है ताकि पूर्णता पक्की हो, पर इतना संकीर्ण भी कि अनचाहे डेटा न खींचे।

एक स्पष्ट सर्च रणनीति से शुरू करें

अपने इंजन को उन पहचानकर्ताओं के चारों ओर डिज़ाइन करें जिन्हें आप intake के दौरान भरोसेमंद रूप से एकत्र कर सकते हैं। सामान्य प्रारंभिक बिंदु हैं: email, phone number, customer ID, order number, और मेलिंग पता।

फिर उन पहचानकर्ताओं का विस्तार करें जो अक्सर उत्पाद और एनालिटिक्स सिस्टम्स में रहते हैं:

- Linked accounts (parent/child accounts, household profiles, workplace admins)

- Device IDs और advertising identifiers (जहाँ लागू और कानूनी रूप से समर्थनीय हो)

- Session IDs और cookie identifiers (आमतौर पर कम कॉन्फिडेंस)

उन सिस्टम्स के लिए जो एक स्थिर की साझा नहीं करते, fuzzy matching जोड़ें (उदा., सामान्यीकृत नाम + पता) और परिणामों को “कैंडिडेट्स” के रूप में मानें जिनकी समीक्षा ज़रूरी है।

डिफ़ॉल्ट रूप से ओवर-कलेक्शन को कम करें

"पूरा यूज़र टेबल एक्सपोर्ट करो" के लालच से बचें। ऐसे कनेक्टर्स बनाएं जो पहचानकर्ता द्वारा क्वेरी कर सकें और जहाँ संभव हो केवल प्रासंगिक फ़ील्ड लौटाएँ—विशेषकर लॉग्स और इवेंट स्ट्रीम्स के लिए। कम खींचना समीक्षा समय घटाता है और किसी अन्य व्यक्ति का डेटा प्रकट होने की संभावना कम कर देता है।

एक व्यावहारिक पैटर्न दो-स्टेप फ्लो है: (1) हल्के "क्या यह पहचानकर्ता मौजूद है?" चेक चलाएँ, फिर (2) पुष्टि किए गए मैचों के लिए ही फुल रिकॉर्ड खींचें।

मल्टी-टेनेंट आइसोलेशन लागू करें

यदि आपका ऐप कई ब्रांड्स, क्षेत्र, या बिजनेस यूनिट्स की सेवा करता है, तो हर क्वेरी के साथ एक tenant scope होना चाहिए। कनेक्टर पर tenant फ़िल्टर्स लागू करें (केवल UI में नहीं), और परीक्षणों में इन्हें मान्य करें ताकि क्रॉस-टेनेंट लीक रोका जा सके।

असली दुनिया के गंदे एज केस संभालें

डुप्लिकेट्स और अस्पष्टताओं के लिए योजना बनाएं:

- डुप्लीकेट प्रोफाइल्स सिस्टम्स और समय के साथ

- साझा ईमेल्स (फैमिली इनबॉक्स, role-based पत्ते जैसे billing@)

- मर्ज्ड अकाउंट्स और ऐतिहासिक पहचानकर्त्ते

मैच confidence, साक्ष्य (किस पहचानकर्ता से मैच हुआ), और टाइमस्टैम्प स्टोर करें ताकि रिव्यूवर्स समझा सकें—और बचाव कर सकें—कि किन रिकॉर्ड्स को शामिल या बहिष्कृत किया गया।

समीक्षा, रेडैक्शन, और रिस्पॉन्स पैकेजिंग जोड़ें

DSAR सफलता मीट्रिक्स ट्रैक करें

SLA टाइमिंग, सत्यापन परिणाम और ऑडिट पूर्णता के लिए सरल डैशबोर्ड बनाएं।

जब आपका रिट्रीवल इंजन संबंधित रिकॉर्ड्स एकत्र कर लेता है, तब भी उन्हें सीधे अनुरोधकर्ता को भेजना योग्य नहीं है। अधिकांश संगठन मानव समीक्षा चरण की आवश्यकता रखते हैं ताकि किसी तीसरे पक्ष का व्यक्तिगत डेटा, गोपनीय व्यापार जानकारी, या कानूनी/अनुबंधगत रूप से प्रतिबंधित सामग्री का आकस्मिक प्रकटीकरण रोका जा सके।

एक उपयोगी समीक्षा कतार बनाएं

एक संरचित "केस रिव्यू" वर्कस्पेस बनाएं जो रिव्यूअर्स को यह करने दे:

- संकलित dataset को स्रोत सिस्टम (CRM, सपोर्ट, बिलिंग, प्रोडक्ट लॉग्स) के अनुसार ग्रुप किया हुआ देखें

- डेटा श्रेणी (identifiers, communications, transactions, device data) द्वारा फ़िल्टर करें

- मूल साक्ष्य खोलें (रिकॉर्ड आईडी, टाइमस्टैम्प, उत्पत्ति सिस्टम)

- आंतरिक नोट्स जोड़ें और यदि कुछ अधूरा लगे तो री-फेच का अनुरोध करें

यहाँ आप निर्णयों को मानकीकृत भी करते हैं। कुछ सीमित निर्णय प्रकार (include, redact, withhold, needs legal review) प्रतिक्रियाओं को सुसंगत और ऑडिटेबल रखते हैं।

रेडैक्शन और withholding को प्रथम-श्रेणी फीचर मानें

आपका ऐप संवेदनशील भागों को हटाने और उन रिकॉर्ड्स को पूरी तरह बहिष्कृत करने दोनों का समर्थन करना चाहिए जब प्रकटीकरण की अनुमति न हो।

रेडैक्शन को कवर करना चाहिए:

- थर्ड-पार्टी डेटा (संदेश थ्रेड्स में नाम, ईमेल, फोन नंबर)

- गोपनीय व्यापार जानकारी (आंतरिक टूलिंग विवरण, सुरक्षा-संवेदनशील पहचानकर्ता)

- "फ्री टेक्स्ट" फील्ड जहाँ संवेदनशील सामग्री अक्सर छिपी होती है (नोट्स, ट्रांन्स्क्रिप्ट्स, अटैचमेंट्स)

जब बहिष्कृत करें, तो स्पष्ट कारण संरचित तरीके से कैप्चर करें ताकि आप बाद में निर्णय का बचाव कर सकें।

मनुष्यों और मशीनों दोनों के लिए डिलीवेरेबल पैकेज करें

अधिकांश DSAR वर्कफ़्लो तब अच्छा काम करते हैं जब आप दो डिलीवेरेबल तैयार करते हैं:

- मानव-पठनीय रिपोर्ट (HTML/PDF) जो यह सारांश दे कि आपने क्या पाया और क्या बहिष्कृत/रेडैक्ट किया गया

- मशीन-रीडेबल एक्सपोर्ट (JSON/CSV) जिसमें प्रकटीकृत डेटा एक पूर्वानुमेय स्कीमा में हो

पूरे पैकेज में सहायक मेटाडेटा शामिल करें: स्रोत, प्रासंगिक तिथियाँ, रेडैक्शन/बहिष्कार के स्पष्टीकरण, और स्पष्ट अगले कदम (कैसे प्रश्न पूछें, कैसे अपील करें, कैसे डेटा सुधारें)। यह प्रतिक्रिया को एक डेटा डंप से समझने योग्य परिणाम में बदल देता है।

यदि आप मामलों में एक सुसंगत अनुभूति चाहते हैं, तो एक रिस्पॉन्स टेम्पलेट का उपयोग करें और उसे वर्शन करें ताकि आप दिखा सकें कि पूर्ति के समय कौन-सा टेम्पलेट उपयोग हुआ था। इसे अपने ऑडिट लॉग्स के साथ जोड़ें ताकि पैकेज में हर परिवर्तन ट्रेस हो सके।

सिक्योरिटी कंट्रोल्स, परमिशन्स, और ऑडिट लॉग्स

सिक्योरिटी कोई ऐसा फीचर नहीं है जिसे आप बाद में "जोड़" दें—यह आधार है जो संवेदनशील व्यक्तिगत डेटा को लीक होने से रोकता है और यह साबित करता है कि आपने हर अनुरोध को सही तरीके से संभाला। लक्ष्य सरल है: केवल सही लोग सही डेटा देख सकें, हर कार्रवाई ट्रेसेबल हो, और एक्सपोर्टेड फाइलें दुरुपयोग से बची रहें।

रोल-आधारित परमिशन्स (RBAC)

स्पष्ट, रोल-आधारित एक्सेस कंट्रोल से शुरू करें ताकि जिम्मेदारियाँ स्पष्ट रहें। सामान्य भूमिकाएँ शामिल होती हैं:

- Privacy admin: नीतियाँ, कनेक्टर्स, टेम्प्लेट्स, और एस्केलेशंस कॉन्फ़िगर करता है।

- Reviewer: प्राप्त रिकॉर्ड्स की जांच करता है, एज केस फ़्लैग करता है, रेडैक्शन सुझाता है।

- Approver: डेटा रिलीज से पहले अंतिम साइन-ऑफ करता है।

- Auditor: केस इतिहास, साक्ष्य, और रिपोर्ट्स तक केवल-पढ़ने की पहुँच।

अनुमतियों को सूक्ष्म रखें। उदाहरण के लिए, एक रिव्यूअर प्राप्त डेटा एक्सेस कर सकता है पर डेडलाइन्स बदल नहीं सकता, जबकि एक approver उत्तर जारी कर सकता है पर कनेक्टर क्रेडेंशियल्स संपादित नहीं कर सकता।

immutable audit trail (क्या हुआ इसका सबूत)

आपका DSAR वर्कफ़्लो एक append-only ऑडिट लॉग उत्पन्न करना चाहिए जो कवर करे:

- किसने कुछ देखा, बदला, एक्सपोर्ट किया, या मिटाया

- किन रिकॉर्ड्स तक पहुँचा गया (कम से कम पहचानकर्ता और स्रोत सिस्टम)

- कब कार्रवाइयाँ हुईं (टाइमस्टैम्प्स साथ में टाइमज़ोन)

- क्यों कार्रवाइयाँ हुईं (केस नोट्स, निर्णय कोड)

ऑडिट प्रविष्टियों को छेड़छाड़ कर पाना कठिन बनाएं: एप्लिकेशन सर्विस के अलावा लिखने की अनुमति सीमित करें, संपादन रोकें, और_WRITE-ONCE_ स्टोरेज या लॉग बैचों का हैश/साइनिंग पर विचार करें।

ऑडिट लॉग्स वही जगह है जहाँ आप आंशिक प्रकटीकरण या अस्वीकृति जैसे निर्णयों का बचाव कर सकें।

एन्क्रिप्शन, कीज़, और सीक्रेट्स हैंडलिंग

ट्रांज़िट में (TLS) और रेस्ट पर (डेटाबेस, ऑब्जेक्ट स्टोरेज, बैकअप) एन्क्रिप्ट करें। सीक्रेट्स (API टोकन्स, DB क्रेडेंशियल्स) को एक समर्पित सीक्रेट मैनेजर में रखें—कोड, कॉन्फ़िग फाइल्स, या सपोर्ट टिकट्स में नहीं।

एक्सपोर्ट्स के लिए शॉर्ट-लाइव्ड, साइन किए हुए डाउनलोड लिंक और जहां उपयुक्त हो एन्क्रिप्टेड फाइलें उपयोग करें। एक्सपोर्ट बनाने वाली पहुँच सीमित रखें और स्वतः समाप्ति सेट करें।

दुरुपयोग रोकथाम और सुरक्षित डाउनलोड

प्राइवेसी ऐप्स स्क्रैपिंग और सोशल इंजीनियरिंग हमलों के लक्ष्य बनते हैं। जोड़ें:

- पोर्टल्स और डाउनलोड एंडपॉइंट्स पर रेट लिमिट्स और थ्रॉटलिंग

- एनोमली डिटेक्शन (मामलों में अचानक उछाल, बार-बार फेल्ड सत्यापन, असामान्य एडमिन सक्रियता)

- सुरक्षित डाउनलोड (वायरस स्कैनिंग, वॉटरमार्किंग, और अंदरूनी समीक्षा के लिए "व्यू-ओनली" विकल्प)

ये नियंत्रण वास्तविक ग्राहकों और आंतरिक टीमों के लिए सिस्टम को उपयोगी रखते हुए जोखिम को घटाते हैं।

सूचनाएँ, डेडलाइन्स, और ग्राहक संचार

एक DSAR वर्कफ़्लो उन दो बातों पर जीतता या हारता है जिन्हें ग्राहक तुरंत नोटिस करते हैं: क्या आप समय पर जवाब देते हैं, और क्या आपके अपडेट स्पष्ट और भरोसेमंद लगते हैं। संचार को प्राथमिक फीचर के रूप में मानें—न कि कुछ ईमेल जो अंत में जोड़ दिए गए हों।

टेम्पलेट-आधारित संदेश जो सुसंगत रहें

छोटे सेट के अनुमोदित टेम्प्लेट्स से शुरू करें जिन्हें आपकी टीम दोबारा उपयोग और लोकलाइज़ कर सके। उन्हें संक्षिप्त, विशिष्ट, और कानूनी ओवरलोड से मुक्त रखें।

आम टेम्प्लेट्स:

- “Verification required”: आपको क्या चाहिए, इसे कैसे दें, और आगे क्या होगा

- “Extension notice”: कारण, नई देय तिथि, और चल रहे काम का सार

- “Completion”: क्या प्रदान किया गया, इसे कैसे सुरक्षित रूप से एक्सेस करें, और अनुवर्ती प्रश्न कैसे पूछें

वेरिएबल्स जोड़ें (request ID, तिथियाँ, पोर्टल लिंक, डिलीवरी मेथड) ताकि ऐप स्वतः विवरण भर सके, पर शब्दावली वही रहे जिसे आपकी लीगल/प्राइवेसी टीम ने अनुमोदित किया हो।

अधिकारक्षेत्र और अनुरोध प्रकार के अनुसार डेडलाइन ट्रैकिंग

डेडलाइन्स कानून (उदा., GDPR बनाम CCPA/CPRA), अनुरोध प्रकार (access, deletion, correction) और यह कि पहचान सत्यापन लंबित है या नहीं, इन पर निर्भर कर सकती हैं। आपका ऐप गणना और प्रदर्शन करे:

- वर्तमान देय तिथि और क्यों यह सेट की गई है (नियम + स्टेट)

- pause conditions (उदा., सत्यापन की प्रतीक्षा) और ये क्लॉक्स को कैसे प्रभावित करते हैं

- extension eligibility और एक "send extension notice" कार्रवाई जो ऑडिट ट्रेल को स्टैम्प करे

डेडलाइन्स को हर जगह दिखाएँ: केस लिस्ट, केस डिटेल, और स्टाफ रिमाइंडर्स।

इंटीग्रेशन: ईमेल, टिकटिंग, और मैसेजिंग

हर संगठन एक और इनबॉक्स नहीं चाहता। webhook और ईमेल इंटीग्रेशन दें ताकि अपडेट्स मौजूदा टूल्स (उदा., हेल्पडेस्क टिकटिंग सिस्टम या आंतरिक चैट) में बह सकें।

इवेंट-ड्रिवन हुक्स का उपयोग करें जैसे case.created, verification.requested, deadline.updated, और response.delivered।

ग्राहक पोर्टल अपडेट्स और सुरक्षित डिलीवरी लिंक्स

एक सरल पोर्टल बैक-एंड की बातचीत कम कर देता है: ग्राहक स्टेटस देख सकते हैं ("received," "verifying," "in progress," "ready"), दस्तावेज़ अपलोड कर सकते हैं, और परिणाम पुनः प्राप्त कर सकते हैं।

डेटा पहुँचाते समय अटैचमेंट्स से बचें। प्रदान करें समय-सीमित, प्रमाणीकृत डाउनलोड लिंक्स और स्पष्ट निर्देश कि लिंक कितनी देर सक्रिय रहेगा और यदि एक्सपायर हो जाए तो क्या करें।

रिटेंशन, रिपोर्टिंग, और नीति संरेखण

एक आंतरिक पायलट जल्दी तैनात करें

अपना DSAR ऐप तैनात और होस्ट करें ताकि हितधारक वास्तविक डेटा फ्लो के साथ इसकी समीक्षा कर सकें।

रिटेंशन और रिपोर्टिंग वह जगह है जहाँ DSAR टूल "एक वर्कफ़्लो ऐप" होने से आगे बढ़कर अनुपालन सिस्टम बन जाता है। लक्ष्य सरल है: जितना रखना आवश्यक है उतना रखें, जो जरूरी न हो वह मिटाएं, और सबूत के साथ इसका प्रमाण दें।

स्पष्ट रिटेंशन नियम सेट करें (प्रति ऑब्जेक्ट प्रकार)

रिटेंशन को ऑब्जेक्ट प्रकार के अनुसार परिभाषित करें, सिर्फ "केस बंद" कहने की बजाय। एक सामान्य नीति अलग करती है:

- Case record (अनुरोध विवरण, डेडलाइन्स, ली गई क्रियाएँ)

- Identity verification evidence (दस्तावेज़, लायवनेस चेक, सत्यापन टोकन्स)

- Exports and response packages (ZIP/PDF/JSON फाइलें जो आप डिलीवर करते हैं)

- Audit logs (append-only ईवेंट इतिहास)

रिटेंशन अवधि अधिकारक्षेत्र और अनुरोध प्रकार के अनुसार कॉन्फ़िगर करने योग्य रखें। उदाहरण के लिए, आप ऑडिट लॉग्स को पहचान साक्ष्य से लंबा रख सकते हैं, और डिलीवरी के बाद एक्सपोर्ट्स को जल्दी हटाकर एक हैश और मेटाडेटा रख सकते हैं ताकि बताया जा सके क्या भेजा गया था।

कानूनी होल्ड और अपवाद (प्रोसेसिंग को रोकें या सीमित करें)

एक स्पष्ट legal hold स्थिति जोड़ें जो हटाने टाइमर्स को पॉज़ कर सके और स्टाफ की क्रियाओं को सीमित कर सके। यह समर्थन करे:

- कारण कोड (litigation, investigation, contractual dispute)

- स्कोप (पूरे केस बनाम विशिष्ट डेटा स्रोत)

- अनुमोदन और समीक्षा तिथियाँ (ताकि होल्ड गलती से स्थायी न बन जाए)

साथ ही अपवाद और सीमाएँ (उदा., तृतीय-पक्ष डेटा, वकीली गोपनीयता) को मॉडल करें। इन्हें संरचित परिणामों की तरह ट्रीट करें, न कि फ्री-टेक्स्ट नोट्स, ताकि वे सुसंगत रूप से रिपोर्ट किए जा सकें।

रिपोर्टिंग जो किआउडिट में टिके

नियामक और आंतरिक ऑडिट आमतौर पर ट्रेंड्स मांगते हैं, न कि कहानियाँ। रिपोर्ट बनाएं जो कवर करे:

- अनुरोध प्रकार के अनुसार वॉल्यूम (access, deletion, correction)

- प्रतिक्रिया समय बनाम कानूनी डेडलाइन्स

- परिणाम (fulfilled, partially fulfilled, denied)

- प्रयुक्त अपवाद और उनकी आवृत्ति

रिपोर्ट्स को आम फॉर्मैट्स में एक्सपोर्ट करें और रिपोर्ट परिभाषाओं का वर्शन रखें ताकि संख्याएँ समझायी जा सकें।

नीतियों के साथ संरेखण (और इन्हें इन-प्रोडक्ट लिंक करें)

आपका ऐप उन्हीं नियमों का संदर्भ दे जो आपका संगठन प्रकाशित करता है। admin settings और केस व्यूज़ से सीधे /privacy और /security जैसे आंतरिक संसाधनों के लिंक दें, ताकि ऑपरेटर्स हर रिटेंशन चुनाव के "क्यों" को सत्यापित कर सकें।

परीक्षण, मॉनिटरिंग, और निरंतर संचालन

एक DSAR ऐप UI काम करने पर "पूरा" नहीं माना जाता। सबसे जोखिमभरे विफलताएँ किनारों पर होती हैं: गलत-व्यक्ति पहचान, कनेक्टर टाइमआउट्स, और एक्सपोर्ट्स जो चुपचाप डेटा छूट जाते हैं। परीक्षण और संचालन को प्राथमिक फीचर के रूप में प्लान करें।

वे केस परीक्षण करें जो भरोसे को तोड़ते हैं

एक पुनरावृत्त परीक्षण सूट बनाएं जो वास्तविक DSAR समस्याओं के चारों ओर केंद्रित हो:

- गलत-व्यक्ति अनुरोध: एक ही नाम, साझा ईमेल उपनाम, पुन:प्रयुक्त फोन नंबर, या पारिवारिक खाते। सुनिश्चित करें सिस्टम निचली कॉन्फिडेंस पर अस्वीकृत या एस्केलेट करे।

- आंशिक मैच: एक सिस्टम में “Liz”, दूसरे में “Elizabeth”, एक में पुराने पते। पुष्टि करें कि आपकी मैचिंग लॉजिक साक्ष्य दिखाती है और मैन्युअल समीक्षा का समर्थन करती है।

- बड़े खाते: उच्च-वॉल्यूम ट्रांजैक्शन इतिहास और लंबी संदेश थ्रेड्स। सुनिश्चित करें कि पेजिंग, टाइमआउट, और एक्सपोर्ट साइज़ लिमिट्स को शालीनता से संभाला जाए।

- अटैचमेंट्स: अपलोड किए गए IDs, प्राधिकरण दस्तावेज़, और सहायक दस्तावेज़। मालवेयर स्कैनिंग, फ़ाइल प्रकार प्रतिबंध, स्टोरेज एन्क्रिप्शन, और अटैचमेंट्स कैसे ऑडिट ट्रेल में दिखाई देते हैं, इनकी परीक्षण करें।

प्रत्येक कनेक्टर के लिए “गोल्डन” फिक्स्चर रखें (नमूना रिकॉर्ड्स + अपेक्षित आउटपुट) ताकि स्कीमा परिवर्तन जल्दी पकड़े जा सकें।

उत्पादन में क्या असफल होता है, उसे मॉनिटर करें

ऑपरेशनल मॉनिटरिंग को ऐप हेल्थ और अनुपालन परिणाम दोनों कवर करना चाहिए:

- कनेक्टर लैटेंसी और एरर रेट्स: प्रति सिस्टम ट्रैक करें। एक धीमा HR या CRM कनेक्टर पूरे केस को रोक सकता है।

- क्यू बैकलॉग: यदि रिट्रीवल या रेडैक्शन जॉब्स जमा हो रहे हैं तो डेडलाइन्स खिसकेंगी—सबसे पुराने जॉब की आयु पर अलर्ट करें, सिर्फ क्यू लंबाई पर नहीं।

- एक्सपोर्ट/पैकेज जनरेशन फेल्यर: जनरेशन फेल्यर्स, करप्टेड आर्काइव, और गायब सेक्शंस की निगरानी करें।

- डाउनलोड एरर: एक्सपायर लिंक्स, परमिशन इश्यूज़, और बार-बार retries देखें जो टूटी हुई डिलीवरी फ्लो का संकेत हैं।

मेट्रिक्स को संरचित लॉग्स के साथ जोड़ें ताकि आप जवाब दे सकें: "कौन सा सिस्टम फेल हुआ, किस केस के लिए, और उपयोगकर्ता ने क्या देखा?"।

परिवर्तन प्रबंधन और सुरक्षित रोलआउट

परिवर्तन की उम्मीद रखें: नए टूल जुड़ेंगे, फ़ील्ड नाम बदलेंगे, और विक्रेता डाउन हो सकते हैं। एक कनेक्टर प्लेबुक बनाएं (मालिक, auth विधि, रेट लिमिट्स, ज्ञात PII फ़ील्ड्स) और स्कीमा-परिवर्तन अनुमोदन के लिए प्रक्रिया रखें।

एक व्यावहारिक चरणबद्ध रोलआउट योजना:

- पायलट एक क्षेत्र और 2–3 मूल सिस्टम्स के साथ।

- विस्तार शैडो रन के साथ (भेजने से पहले आंतरिक रूप से प्रतिक्रियाएँ जेनरेट करें)।

- हार्डन लोड टेस्ट्स, एस्केलेशन पाथ्स, और ऑन-कॉल स्वामित्व दस्तावेज़ित करें।

निरंतर सुधार की जाँच सूची: मासिक विफलता रिपोर्ट्स की समीक्षा करें, मैचिंग थ्रेशहोल्ड्स ट्यून करें, टेम्पलेट अपडेट करें, रिव्यूअर्स को पुनःप्रशिक्षित करें, और जोखिम घटाने के लिए अनावश्यक कनेक्टर्स रिटायर करें।

यदि आप तेज़ी से इटरेट कर रहे हैं, तो ऐसी पर्यावरण रणनीति पर विचार करें जो बार-बार, कम-जोखिम रिलीज़ सपोर्ट करे (उदा., स्टेज्ड deployments और revert की क्षमता)। Koder.ai जैसी प्लेटफ़ॉर्म्स तैनाती/होस्टिंग और स्रोत कोड एक्सपोर्ट के साथ तेज़ इटरेशन में सहायक हो सकती हैं, खासकर जब प्राइवेसी वर्कफ़्लो अक्सर बदलते हों और आपको इम्प्लिमेंटेशन व ऑडिटेबिलिटी को समीकरण में रखना हो।