14 जून 2025·8 मिनट

ग्राहक सहमति और प्राथमिकताओं को प्रबंधित करने के लिए वेब ऐप बनाएं

स्पष्ट UX, ऑडिट लॉग, API और मजबूत सुरक्षा के साथ सहमति और प्राथमिकता प्रबंधन वेब ऐप डिज़ाइन, बनाना और डिप्लॉय करने के लिए चरण-दर-चरण मार्गदर्शिका।

स्पष्ट UX, ऑडिट लॉग, API और मजबूत सुरक्षा के साथ सहमति और प्राथमिकता प्रबंधन वेब ऐप डिज़ाइन, बनाना और डिप्लॉय करने के लिए चरण-दर-चरण मार्गदर्शिका।

स्क्रीन डिज़ाइन या कोड लिखने से पहले यह तय कर लें कि आप क्या बना रहे हैं — और क्या नहीं। “सहमति” और “प्राथमिकताएँ” सुनने में समान लगती हैं, पर उनका कानूनी और ऑपरेशनल अर्थ अक्सर अलग होता है। शुरुआती चरण में ये परिभाषाएँ सही रखना UI में भ्रम और बाद की इंटीग्रेशन समस्याएँ रोकता है।

सहमति वह अनुमति है जिसे आपको बाद में साबित कर सकना चाहिए (किसने, किस बात के लिए, कब, और कैसे सहमति दी)। उदाहरण: मार्केटिंग ईमेल स्वीकार करना या ट्रैकिंग कुकीज़ की अनुमति देना।

प्राथमिकताएँ उपयोगकर्ता की पसंदें हैं जो अनुभव या आवृत्ति को आकार देती हैं (साप्ताहिक बनाम मासिक अपडेट, जिन विषयों में रुचि)। इन्हें भी भरोसेमंद तरीके से स्टोर करना चाहिए, पर ये अक्सर कानूनी ऑप्ट-इन के बराबर नहीं होतीं।

लिखित लिख दें कि आप पहले दिन क्या प्रबंधित करेंगे:

एक सामान्य गलती मार्केटिंग सहमति और लेन-देन संबंधी संदेशों (जैसे रसीदें या पासवर्ड रीसेट) को मिलाना है। इन्हें अपनी परिभाषाओं, डेटा मॉडल और UI में अलग रखें।

एक कंसेंट मैनेजमेंट वेब ऐप कई टीमों को छूता है:

निर्णयों के लिए एक स्पष्ट ओनर असाइन करें, और नियमों, विक्रेता या संदेश में बदलाव होने पर हल्का-फुल्का प्रक्रिया निर्धारित करें।

कुछ मापनीय परिणाम चुनें, जैसे कम स्पैम शिकायतें, भ्रम से होने वाले अनसब्सक्राइब में कमी, GDPR सहमति रिकॉर्ड की तेज़ पहुँच, सब्सक्रिप्शन प्राथमिकताओं के बारे में कम सपोर्ट टिकट, और अनुरोध पर सहमति का प्रमाण देने में कम समय।

प्राइवेसी नियमों को व्यावहारिक प्रोडक्ट आवश्यकताओं में अनुवाद करें। यह अनुभाग उच्च-स्तरीय मार्गदर्शन है, कानूनी सलाह नहीं—इसे फीचर्स तय करने के लिए इस्तेमाल करें और फिर काउंसल से पुष्टि कराएँ।

कार्यक्षमता के लिहाज से, एक कंसेंट मैनेजमेंट वेब ऐप को आमतौर पर संभालना चाहिए:

आपके सहमति रिकॉर्ड में निम्न शामिल होने चाहिए:

सहमति रिकॉर्ड और ऑडिट लॉग के लिए डेटा रिटेंशन नीतियाँ परिभाषित करें (अक्सर मार्केटिंग डेटा से लंबा रखा जाता है)। सिर्फ़ वही रखें जिसकी ज़रूरत है, सुरक्षा करें, और रिटेंशन अवधियाँ दस्तावेज़ित रखें। अनिश्चित होने पर “needs legal decision” जैसा प्लेसहोल्डर जोड़ें और इसे आपकी आंतरिक नीति डॉक्स (या सार्वजनिक के लिए /privacy) से लिंक करें।

अंतिम नीति निर्णय—खासकर "बेचना/शेयर करना" क्या गिना जाएगा, कुकी श्रेणीकरण, और रिटेंशन—काउंसल के साथ समीक्षा के योग्य हैं।

कंसेंट मैनेजमेंट वेब ऐप अपने डेटा मॉडल पर निर्भर करता है। अगर स्कीमा यह जवाब नहीं दे पा रहा कि “किसने क्या कब और कैसे सहमति दी?”, तो आप कम्प्लायंस, कस्टमर सपोर्ट और इंटीग्रेशन में मुश्किलों से जूझेंगे।

कुछ स्पष्ट बिल्डिंग ब्लॉक्स से शुरू करें:

यह अलगाव आपके प्रेफरेंस सेंटर को लचीला रखता है और साथ ही साफ़ GDPR सहमति रिकॉर्ड और CCPA ऑप्ट-आउट सिग्नल देता है।

प्रत्येक निर्णय से जुड़ी ठीक वही नोटिस/पॉलिसी वर्शन स्टोर करें:

notice_id और notice_version (या कंटेंट हैश)इस तरह शब्दावली बदलने पर भी पुराने सहमतियाँ सिद्ध की जा सकती हैं।

हर सहमति इवेंट के लिए जोखिम स्तर के अनुसार सबूत रिकॉर्ड करें:

लोग दो बार साइन अप करते हैं। कई पहचानकर्ताओं को एक ग्राहक से लिंक करके मर्ज इतिहास मॉडल करें और एक merge history रिकॉर्ड रखें।

विपरीत स्थितियों को स्पष्ट रूप से प्रतिनिधित्व करें:

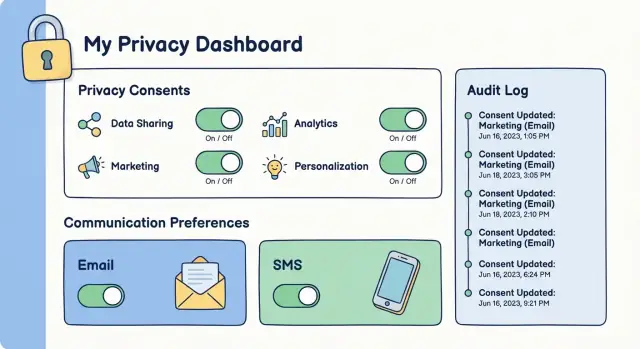

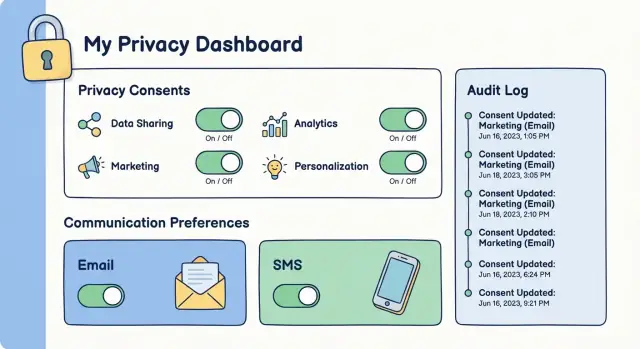

status: granted / withdrawnwithdrawn_at और कारण (यूज़र एक्शन, एडमिन अनुरोध)प्रेफरेंस सेंटर तभी काम करेगा जब लोग तेज़ी से यह जवाब दे सकें: “आप मुझे क्या भेजेंगे, और मैं इसे कैसे बदल सकता/सकती हूँ?” स्पष्टता पर ज़ोर दें और जटिलता से बचें, और निर्णयों को reversible रखें।

इसे जहाँ उपयोगकर्ता आपसे इंटरैक्ट करते हैं वहां आसान बनाएं:

/preferences)तीनों जगह एक ही शब्दावली और संरचना रखें ताकि उपयोगकर्ता को अलग अनुभव न लगे।

संक्षिप्त लेबल उपयोग करें जैसे “Product updates” या “Tips and how-tos,” और ज़रूरत पड़ने पर एक-लाइन विवरण जोड़ें। लीगल भाषा से बचें।

जहाँ नियम या प्लेटफ़ॉर्म अवधारणाएँ सकारात्मक कार्रवाई की माँग करती हैं, वहाँ pre-checked boxes का उपयोग न करें। अगर आपको कई अनुमतियाँ माँगनी हों, तो उन्हें स्पष्ट रूप से अलग रखें (उदाहरण: मार्केटिंग ईमेल बनाम SMS बनाम पार्टनर के साथ डेटा शेयरिंग)।

लोगों को विषय के अनुसार और यदि प्रासंगिक हो तो चैनल के अनुसार ऑप्ट-इन करने दें। फिर हमेशा दिखाई देने वाला एक आसान ग्लोबल अनसब्सक्राइब दें।

एक अच्छा पैटर्न है:

ईमेल साइनअप के लिए, जहाँ ज़रूरी हो डबल ऑप्ट-इन इस्तेमाल करें: उपयोगकर्ता पसंद चुनने के बाद एक कन्फर्मेशन ईमेल भेजें जो तभी सब्सक्रिप्शन सक्रिय करे जब वे लिंक पर क्लिक करें। पेज पर स्पष्ट करें कि आगे क्या होगा।

सुनिश्चित करें कि सब कुछ कीबोर्ड नेविगेशन से काम करे, स्पष्ट फोकस स्टेट्स हों, पर्याप्त कंट्रास्ट हो, और लेबल स्क्रीन रीडर्स द्वारा सही तरह से पढ़े जा सकें (उदाहरण: “Receive weekly digest emails: On/Off”)।

आपका बैकएंड API यह स्रोत होना चाहिए कि ग्राहक ने क्या सहमति दी है और वे क्या प्राप्त करना चाहते हैं। साफ़, अनुमाननीय API फ्रंटेंड और ईमेल/SMS/CRM टूल्स के साथ संघर्ष-रहित कनेक्शन में मदद करता है।

सरफ़ेस को छोटा और स्पष्ट रखें। एक सामान्य सेट है:

GET /api/preferences (या एडमिन उपयोग के लिए GET /api/users/{id}/preferences)PUT /api/preferences वर्तमान सेट को बदलने के लिए (आंशिक अपडेट्स से बेहतर स्पष्टता)POST /api/consents/{type}/withdraw ("अपडेट" से अलग, ताकि यह अकस्मात न हो)प्रत्येक सहमति प्रकार का नाम साधारण रखें (उदा., email_marketing, sms_marketing, data_sharing).

ब्राउज़र और इंटीग्रेशन रिक्वेस्ट्स को रिट्राय कर सकते हैं। अगर रिट्राय से दूसरा "अनसब्सक्राइब" इवेंट बनता है तो ऑडिट ट्रेल गड़बड़ा जाती है। Idempotency-Key हेडर (या request_id फ़ील्ड) स्वीकार कर के और परिणाम स्टोर कर के वही रिक्वेस्ट बार-बार आने पर भी एक जैसा परिणाम दें।

ऐसी चीज़ें reject करें जिन्हें आप बाद में defend नहीं कर सकेंगे:

granted, denied, withdrawn) और वैध ट्रांज़िशन्स निर्बंधित करेंपूर्वानुमेय एरर शेप लौटाएँ (उदा., code, message, field_errors) और डिटेल्स लीक न करें। संवेदनशील एंडपॉइंट्स जैसे सहमति वापसी और अकाउंट लुकअप पर रेट-लिमिट लगाएँ ताकि दुरुपयोग कम हो सके।

फ्रंटेंड और इंटीग्रेशन के लिए कॉपी-पेस्ट रिक्वेस्ट और रिस्पॉन्स के साथ आंतरिक API रेफरेंस प्रकाशित करें। इसे वर्शन करें (उदा., /api/v1/...) ताकि बदलाव मौजूदा क्लाइंट्स को तोड़ें नहीं।

सुरक्षा सहमति का हिस्सा है: अगर कोई अकाउंट हाईजैक कर ले या रिक्वेस्ट स्पूफ कर दे तो वे प्राथमिकताएँ बदल सकते हैं। पहले पहचान की रक्षा करें, फिर हर ऐसे एक्शन को लॉक करें जो सहमति बदलता है।

अपने ऑडियंस और रिस्क के स्तर के अनुसार तरीका चुनें:

अकाउंट टेकओवर से बचाव के लिए और उपाय जोड़ें: लॉगिन प्रयासों पर रेट-लिमिट, संवेदनशील परिवर्तनों पर उपयोगकर्ता को नोटिफाई करना, और उच्च-प्रभाव सेटिंग बदलने से पहले step-up verification विचार करें (उदा., सभी चैनलों पर मार्केटिंग ऑप्ट-इन बदलना)।

UI को अनट्रस्टेड मानें। आपका बैकएंड सत्यापित करे:

ब्राउज़र-फेसिंग एंडपॉइंट्स को CSRF प्रोटेक्शन के साथ हार्डन करें, कड़ी CORS नीतियाँ रखें (सिर्फ़ अपनी origins), और IDs पर स्पष्ट जाँचें ताकि होरिज़ॉन्टल प्रिविलेज एस्कलेशन न हो।

डेटा in transit (HTTPS) और at rest दोनों में एन्क्रिप्ट करें। प्रेफरेंस सेंटर संचालित करने के लिए सबसे कम ज़रूरी फ़ील्ड ही इकट्ठा करें — अक्सर आप raw identifiers स्टोर किए बिना आंतरिक IDs या हैश्ड लुकअप की मदद से काम चला सकते हैं। पुराने लॉग्स और इनएक्टिव अकाउंट्स के लिए डेटा रिटेंशन नीतियाँ सेट और लागू करें।

ऑडिट लॉगिंग ज़रूरी है, पर लॉग्स को सुरक्षित रखें: पूरे सेशन टोकन, मैजिक-लिंक टोकन, या अनावश्यक पर्सनल डेटा न रखें। पब्लिक-सामना वाले सब्सक्रिप्शन फॉर्म्स के लिए CAPTCHA या थ्रॉटलिंग जोड़ें ताकि बॉट साइन-अप और प्रेफरेंस-टैम्परिंग कम हो।

ऑडिट लॉग आपकी रसीद है कि किसी व्यक्ति ने अनुमति दी (या वापस ली)। ये शिकायत, रेगुलेटर जाँच, या आंतरिक घटना समीक्षा के दौरान भी काम आते हैं।

हर सहमति या प्रेफरेंस अपडेट के लिए एक अपेंड-ऑनली ऑडिट इवेंट बनना चाहिए जिसमें शामिल हो:

यह विवरण आपको पूरी हिस्ट्री reconstruct करने देता है—सिर्फ़ लेटेस्ट स्टेट नहीं।

ऑपरेशनल लॉग्स (debug, performance, errors) जल्दी रोटेट होते हैं और उन्हें फ़िल्टर या ड्रॉप करना आसान है। ऑडिट लॉग्स को सबूत की तरह रखें:

ऑडिट ट्रेल तभी उपयोगी है जब आप उसे निकाल सकें। यूज़र ID, ईमेल, इवेंट टाइप, डेट रेंज और एक्टोर से सर्च करने वाले व्यूज़ दें। जांच के लिए एक्सपोर्ट (CSV/JSON) भी सपोर्ट करें—पर एक्सपोर्ट्स पर वाटरमार्क और ट्रैसेबल जानकारी रखें।

ऑडिट डेटा में अक्सर पहचानकर्ता और संवेदनशील संदर्भ होते हैं। कड़े एक्सेस कंट्रोल परिभाषित करें:

अच्छी तरह से किया गया ऑडिट लॉग सहमति प्रबंधन को “हमने सही किया” से बदलकर “यह प्रमाण है” बना देता है।

आपकी कंसेंट मैनेजमेंट ऐप तभी काम करती है जब हर डाउनस्ट्रीम सिस्टम (ईमेल, SMS, CRM, सपोर्ट टूल्स) नवीनतम ग्राहक चुनावों का विश्वसनीय रूप से सम्मान करे। इंटीग्रेशन केवल "API कनेक्ट करने" से ज़्यादा है—यह सुनिश्चित करने का काम है कि प्राथमिकताएँ समय के साथ drift न करें।

प्रेफरेंस बदलने को ऐसे इवेंट के रूप में मानें जिसे replay किया जा सके। पेलोड लगातार रखें ताकि हर टूल इसे समझ सके। एक व्यावहारिक न्यूनतम है:

यह संरचना सहमति के प्रमाण बनाने में मदद करती है और इंटीग्रेशन सरल रखती है।

जब यूज़र प्रेफरेंस अपडेट करता है, तो बदलाव तुरंत आपके ईमेल/SMS प्रोवाइडर्स और CRM को पुश करें। जिन प्रोवाइडर्स का आपका टैक्सोनॉमी सपोर्ट नहीं करते, उनके लिए अपने अंदरूनी टॉपिक्स को उनके लिस्ट/सेगमेंट मॉडल में मैप करें और मैपिंग दस्तावेज़ित रखें।

निर्णय लें कि कौन सा सिस्टम source of truth होगा। आमतौर पर यह आपका कंसेंट API होना चाहिए, ESPs और CRMs कैश के रूप में काम करें।

ऑपरेशनल डिटेल्स मायने रखते हैं:

वेबहुक्स के बावजूद सिस्टम ड्रिफ्ट करते हैं (फेल्ड रिक्वेस्ट, मैनुअल एडिट, आउटेज)। रोज़ का reconciliation जॉब चलाएँ जो आपकी सहमति रिकॉर्ड्स को प्रोवाइडर स्टेट्स से तुलना करे और विसंगतियों को ठीक करे, साथ में किसी भी ऑटोमेटेड करेक्शन के लिए ऑडिट एंट्री लिखे।

आपकी कंसेंट ऐप तभी पूरी नहीं हुई जब यह असली ग्राहक अनुरोधों को सुरक्षित तरीके से संभाल सके: “मुझे दिखाइए जो आपके पास है,” “मुझे डिलीट कर दीजिए,” और “इसे ठीक करें।” ये GDPR के तहत (access/rectification/erasure) और CCPA-शैली अधिकारों के अनुरूप हैं।

एक self-serve एक्सपोर्ट प्रदान करें जो समझने में आसान हो और सपोर्ट को भी दी जा सके अगर यूज़र अपना अकाउंट एक्सेस नहीं कर पा रहा।

एक्सपोर्ट में शामिल करें:

फॉर्मेट पोर्टेबल रखें (CSV/JSON) और नाम स्पष्ट रखें, जैसे “Consent history export.”

जब यूज़र डिलीट करने के लिए कहता है, तब भी आपको कुछ सीमित रिकॉर्ड कानूनी अनुपालन या पुनः-संपर्क रोकने के लिए रखने पड़ सकते हैं। दो रास्ते लागू करें:

इसे डेटा रिटेंशन नीतियों के साथ जोड़ें ताकि प्रमाण हमेशा के लिए न रहें।

सपोर्ट टिकट्स के लिए एडमिन टूल बनाएं: यूज़र द्वारा खोजें, वर्तमान प्राथमिकताएँ देखें, और परिवर्तन सबमिट करें। किसी भी एक्सपोर्ट, डिलीशन या एडिट से पहले स्पष्ट पहचान सत्यापन कदम (ईमेल चैलेंज, मौजूदा सेशन चेक, या दस्तावेजीकृत मैन्युअल सत्यापन) आवश्यक करें।

High-risk कार्रवाइयों के लिए approval workflow (दो-व्यक्ति रिव्यू या role-based approval) इस्तेमाल करें। हर कार्रवाई और अप्रूवल को ऑडिट ट्रेल में लॉग करें ताकि आप बता सकें “किसने क्या कब और क्यों बदला।”

कंसेंट मैनेजमेंट वेब ऐप का परीक्षण सिर्फ़ "क्या टॉगल हिल रहा है?" नहीं होना चाहिए। यह यह साबित करना है कि हर डाउनस्ट्रीम कार्रवाई (ईमेल, SMS, एक्सपोर्ट, ऑडियंस सिंक्स) नवीनतम ग्राहक चुनाव का सम्मान करती है, तनाव और एज केस के तहत भी।

अपनी सबसे उच्च-जोखिम वाली नीतियों के बारे में ऑटोमेटेड टेस्ट्स से शुरू करें—खासकर वो जो अनचाहे संपर्क का कारण बन सकती हैं:

एक सहायक पैटर्न है: टेस्ट करें “दी गई सहमति स्टेट X के लिए, सिस्टम एक्शन Y की अनुमति/रोकथाम करता है,” और वहही निर्णय लॉजिक इस्तेमाल करें जो भेजने वाले सिस्टम कॉल करते हैं।

कंसेंट बदलाव असमय होते हैं: दो ब्राउज़र टैब खुले, उपयोगकर्ता दो बार क्लिक करता है, वेबहुक आ जाता है जबकि एजेंट प्रेफरेंस एडिट कर रहा है।

प्रेफरेंस सेंटर वह जगह है जहाँ गलतियाँ आसान होती हैं:

सहमति डेटा संवेदनशील है और अक्सर पहचान से जुड़ा होता है:

एंड-टू-एंड टेस्टिंग में कम से कम एक “फुल जर्नी” स्क्रिप्ट होनी चाहिए: sign up → confirm (यदि आवश्यक) → preferences बदलें → पुष्टि करें कि भेजना ब्लॉक/अनुमत है → सहमति प्रमाण एक्सपोर्ट करें।

एक कंसेंट ऐप "एक बार बनाओ और भूल जाओ" नहीं है। लोग इस पर इस बात का भरोसा करते हैं कि उनकी पसंद हर बार सही रहेगी। विश्वसनीयता ज्यादातर ऑपरेशन पर निर्भर है: आप कैसे डिप्लॉय करते हैं, विफलताओं को कैसे देखते हैं, और किसी समस्या से कैसे recover करते हैं।

dev, staging, और production के बीच स्पष्ट अलगाव रखें। स्टेजिंग प्रोडक्शन जैसा होना चाहिए (उसी इंटीग्रेशन्स, उसी कॉन्फ़िगरेशन आकार के साथ), पर असली पर्सनल डेटा न कॉपी करें। व्यवहारिक payloads के लिए सिंथेटिक यूज़र्स और अनोनिमाइज़्ड identifiers का उपयोग करें।

सहमति इतिहास कानूनी रिकॉर्ड है, इसलिए डेटाबेस माइग्रेशन्स को सावधानी से प्लान करें। ऐतिहासिक पंक्तियों को rewrite या collapse करने से बचें। additive migrations (नए कॉलम/टेबल) और बैकफिल्स पसंद करें जो मूल ईवेंट ट्रेल संरक्षित रखें।

शिप करने से पहले सत्यापित करें:

निम्न के लिए मॉनिटरिंग और अलर्ट सेट करें:

अलर्ट्स को actionable रखें: इंटीग्रेशन नाम, एरर कोड, और डिबग करने के लिए एक सैंपल रिक्वेस्ट ID शामिल करें।

रिलीज़ के लिए एक रोलबैक रणनीति रखें जो गलती से डिफ़ॉल्ट्स पलटने, प्रेफरेंस सेंटर तोड़ने, या ऑप्ट-आउट को गलत तरीके से हैंडल करने जैसी परिस्थितियों में काम करे। सामान्य पैटर्न में feature flags, blue/green deploys, और तेज़ “disable writes” स्विच शामिल होते हैं जो अपडेट रोकते हुए पढ़ाई चालू रखते हैं।

अगर आप इस सिस्टम को तेज़ iteration साइकिल पर बना रहे हैं, तो snapshots और rollback जैसे फीचर खास काम के हो सकते हैं। उदाहरण के लिए, Koder.ai पर आप React प्रेफरेंस सेंटर और Go + PostgreSQL कंसेंट API प्रोटोटाइप कर सकते हैं, फिर सुरक्षित रूप से रोल बैक कर सकते हैं अगर कोई बदलाव सहमति कैप्चर या ऑडिट लॉगिंग प्रभावित करता है।

हल्का-फुल्का दस्तावेज़ रखें: रिलीज़ स्टेप्स, अलर्ट का अर्थ, ऑन-कॉल संपर्क, और इनसिडेंट चेकलिस्ट। एक छोटा रनबुक एक तनावपूर्ण आउटेज को predictable प्रक्रिया में बदल देता है—और यह साबित करने में मदद करता है कि आपने तेज़ और संगठित ढंग से कार्रवाई की।

एक अच्छे बने कंसेंट मैनेजमेंट वेब ऐप की भी खामियाँ विवरणों में निकल सकती हैं। ये पिटफॉल्ट बाद में (अक्सर कानूनी समीक्षा या ग्राहक शिकायत के दौरान) सामने आते हैं, इसलिए शुरुआती चरण में इनके खिलाफ डिजाइन करना लाभकारी है।

एक आम फेल्योर मोड यह है कि डाउनस्ट्रीम टूल्स चुपचाप चुनावों को overwrite कर दें—उदा., आपका ESP इम्पोर्ट के बाद यूज़र को फिर से "subscribed" कर दे, या CRM वर्कफ़्लो संदर्भ के बिना कंसेंट फ़ील्ड अपडेट कर दे।

इसे रोकें: अपनी ऐप को कंसेंट और सब्सक्रिप्शन प्राथमिकताओं के लिए source of truth बनाएं और इंटीग्रेशन्स को listeners की तरह व्यवहार करने दें। event-based updates (append-only events) को periodic syncs पर प्राथमिकता दें जो स्टेट को clobber कर सकते हैं। स्पष्ट नियम जोड़ें: कौन क्या बदल सकता है और किस सिस्टम से।

“शायद बाद में काम आएगा” सोचकर हर चीज़ लॉग करने का मोह होता है, पर IP पता, डिवाइस फिंगरप्रिंट, या सटीक लोकेशन संग्रहित करने से आपका कम्प्लायंस बोझ और जोखिम बढ़ सकता है।

GDPR सहमति रिकॉर्ड को उन चीज़ों पर केंद्रित रखें जो सहमति साबित करने के लिए ज़रूरी हैं: user identifier, purpose, timestamp, policy/version, channel, और action। अगर आप IP/device डेटा स्टोर करते हैं, तो कारण दस्तावेज़ित करें, रिटेंशन सीमित रखें, और एक्सेस प्रतिबंधित करें।

Pre-checked boxes, भ्रमित करने वाले टॉगल, bundled purposes ("marketing + partners + profiling"), या मुश्किल से मिलने वाले ऑप्ट-आउट्स सहमति को रद्द कर सकते हैं और विश्वास को नुकसान पहुँचाते हैं।

स्पष्ट लेबल, तटस्थ डिजाइन, और सुरक्षित डिफ़ॉल्ट्स इस्तेमाल करें। ऑप्ट-आउट को ऑप्ट-इन जितना ही आसान बनाएं। अगर आप डबल ऑप्ट-इन इस्तेमाल करते हैं, तो सुनिश्चित करें कि कन्फर्मेशन स्टेप वही उद्देश्य(ओं) और पॉलिसी टेक्स्ट से जुड़ा हो।

आपकी पॉलिसी टेक्स्ट, प्रयोजन विवरण, या विक्रेता सूची बदलती रहेगी। अगर आपका सिस्टम वर्शन ट्रैक नहीं कर सकता, तो आप यह नहीं जान पाएँगे कि किसने किस टेक्स्ट पर सहमति दी थी।

प्रत्येक सहमति इवेंट के साथ पॉलिसी/वर्शन रेफरेंस स्टोर करें। जब बदलाव महत्वपूर्ण हों, तो री-कंसेंट ट्रिगर करें और पुराना प्रमाण अक्षुण्ण रखें।

बनाने से नियंत्रण मिलता है, पर यह ongoing काम है (ऑडिट, एज केस, विक्रेता बदलाव)। खरीदने से समय कम लगता है पर कस्टमाइज़ेशन सीमित हो सकता है।

यदि आप विकल्पों का मूल्यांकन कर रहे हैं, तो पहले आवश्यकताओं का मानचित्र बनाएं, फिर कुल लागत और ऑपरेशनल प्रयास की तुलना करें। यदि आप जल्दी आगे बढ़ना चाहते हैं पर कोड स्वामित्व नहीं छोड़ना चाहते, तो Koder.ai जैसे प्लेटफ़ॉर्म से React प्रेफरेंस सेंटर, बैकएंड सेवाएँ (Go), और PostgreSQL स्कीमा के साथ प्रोटोटाइप बनाकर स्रोत कोड तब एक्सपोर्ट कर लें जब आप इसे अपनी पाइपलाइन में लेना चाहें।

यदि आप तेज़ रास्ता चाहते हैं, तो देखें /pricing.

Start by separating legal consent (permission you must prove later) from preferences (choices about topics/frequency). Then define day-one scope:

Finally, assign ownership (Product/Marketing/Legal) and pick measurable success metrics (fewer complaints, faster proof retrieval).

Consent is a legally meaningful permission you need to evidence: who agreed to what, when, and how.

Preferences are experience choices (topics, frequency) that should be stored reliably but usually don’t equal a legal opt-in.

Keep them separate in both definitions and UI so you don’t accidentally treat a preference toggle like a compliant consent record.

Most apps need, at minimum:

Treat this as product requirements input and confirm final interpretations with counsel.

Capture the “five W’s” of consent:

Model consent as events and preferences as current state, typically with:

Add merge history for duplicate signups and explicit withdrawal fields (withdrawn_at, reason) so reversals are unambiguous.

Store exactly what they saw when they decided:

notice_id + notice_version (or content hash)When wording changes, you can prove older consents without rewriting history, and you can trigger re-consent only when changes are material.

Common UX patterns that reduce confusion:

/preferences), in-app settings, embedded widgetAim for reversible decisions and consistent wording everywhere.

A practical core API set:

GET /api/preferences to read current statePUT /api/preferences to replace state explicitlyPOST /api/consents/{type}/withdraw for irreversible/legal withdrawal actionsMake updates (via /) and validate allowed states/transitions so you don’t accept changes you can’t defend later.

Treat preference changes as replayable events and define a consistent payload:

Make your consent API the source of truth, push changes immediately to ESP/SMS/CRM, and run a daily reconciliation job to detect and fix drift (with audit entries for automated corrections).

Use a layered approach:

Security failures can become consent failures if attackers can change choices.

This is what makes consent defensible later.

Idempotency-Keyrequest_id