06 सित॰ 2025·8 मिनट

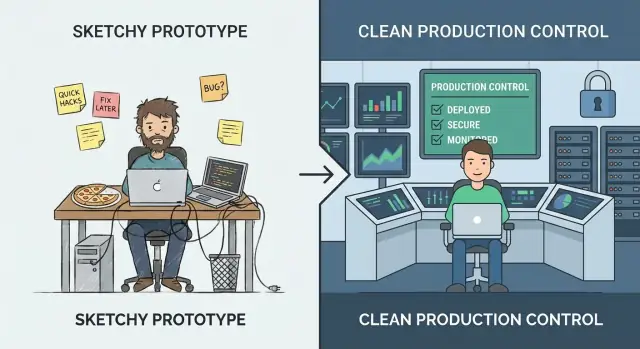

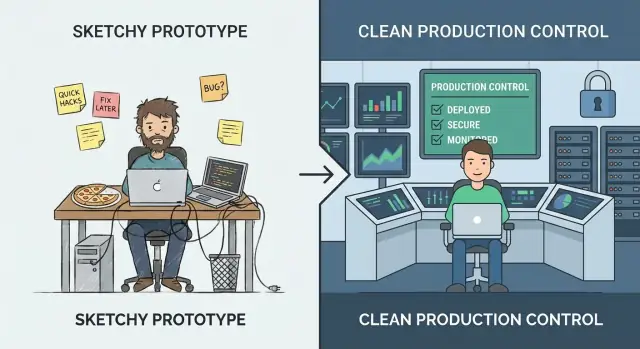

कब वाइब-कोडिंग छोड़ें और प्रोडक्शन के लिए सिस्टम हार्डेन करें?

जानें कि कब प्रोटोटाइप एक असली प्रोडक्ट बन रहा है और प्रोडक्शन के लिए विश्वसनीयता, सुरक्षा, टेस्टिंग और ऑपरेशंस को मजबूत करने के लिए एक व्यावहारिक चेकलिस्ट।

जानें कि कब प्रोटोटाइप एक असली प्रोडक्ट बन रहा है और प्रोडक्शन के लिए विश्वसनीयता, सुरक्षा, टेस्टिंग और ऑपरेशंस को मजबूत करने के लिए एक व्यावहारिक चेकलिस्ट।

“वाइब कोडिंग” वह चरण है जहाँ गति सटीकता से ऊपर रहती है। आप प्रयोग कर रहे होते हैं, यह जानने की कोशिश कर रहे होते हैं कि उपयोगकर्ता वास्तव में क्या चाहते हैं, और उन विचारों को आजमाते हैं जो शायद हफ़्ते भर में जीवित न रहें। उद्देश्य अंतर्दृष्टि है: एक वर्कफ़्लो वैलिडेट करना, वैल्यू प्रपोज़िशन साबित करना, या यह कन्फ़र्म करना कि ज़रूरी डेटा मौजूद है। इस मोड में, खुरदरापन सामान्य है—मैनुअल स्टेप्स, कमजोर एरर हैंडलिंग, और “चल रहा है” तक जल्दी पहुँचने के लिए ऑप्टिमाइज़ की गई कोड।

“प्रोडक्शन हार्डेनिंग” अलग है। यह वास्तविक उपयोग के दौरान व्यवहार को पूर्वानुमेय बनाने का काम है: गंदे इनपुट, आंशिक आउटेज, पीक ट्रैफ़िक, और लोग जो अप्रत्याशित तरीके से काम करते हैं। हार्डेनिंग फीचर जोड़ने से ज़्यादा आश्चर्य कम करने के बारे में है—ताकि सिस्टम सुरक्षित ढंग से फेल करे, साफ़-सुथरा रिकवर करे, और अगले ऑपरेटर के लिए समझने योग्य रहे।

अगर आप बहुत जल्दी हार्डेन करते हैं, तो सीखने की गति धीमी हो सकती है। आप ऐसे स्केलेबिलिटी, ऑटोमेशन, या पॉलिश्ड आर्किटेक्चर में निवेश कर सकते हैं जो अगले हफ़्ते बदल जाएँ। यह महंगा है, और एक छोटी टीम के लिए फंसा हुआ महसूस करवा सकता है।

अगर आप बहुत देर से हार्डेन करते हैं, तो जोखिम पैदा होता है। वही शॉर्टकट जो डेमो के लिए ठीक थे, ग्राहक-सामने घटनाओं में बदल जाते हैं: डेटा असंगति, सुरक्षा छेद, और डाउनटाइम जो विश्वसनीयता को नुकसान पहुंचाता है।

एक व्यावहारिक तरीका यह है कि आप प्रयोग जारी रखें पर सिस्टम की “थिन वेइस्ट” को हार्डेन करें: वे कुछ मुख्य पाथ्स जो भरोसेमंद होने चाहिए (साइन-अप, पेमेंट, डेटा राइट्स, क्रिटिकल इंटीग्रेशन्स)। आप peripheral फीचर्स पर तेजी से iterate कर सकते हैं—बस यह न होने दें कि प्रोटोटाइप धारणाएँ उन हिस्सों को संचालित करें जिन पर वास्तविक उपयोगकर्ता रोज़ निर्भर करते हैं।

यहाँ टूलिंग के चुनाव भी मायने रखते हैं। तेज़ इटरेशन के लिए बने प्लेटफ़ॉर्म आपको वाइब मोड में रहते हुए बाद में प्रोफेशनलाइज़ करने की क्षमता दे सकते हैं। उदाहरण के तौर पर, Koder.ai चैट के जरिए वेब, बैकएंड और मोबाइल ऐप बनाने के लिए वाइब-कोडिंग के लिए डिज़ाइन किया गया है, और यह सोर्स कोड एक्सपोर्ट, डिप्लॉयमेंट/होस्टिंग, कस्टम डोमेन, और स्नैपशॉट/रोलबैक जैसी सुविधाएँ भी सपोर्ट करता है—ऐसी चीज़ें जो “थिन वेइस्ट” माइंडसेट से मेल खाती हैं (तेज़ शिप करो, पर क्रिटिकल पाथ्स की सुरक्षा और जल्दी रिकवरी कर पाओ)।

वाइब कोडिंग तब चमकती है जब आप तेज़ी से सीखने की कोशिश कर रहे होते हैं: क्या यह आइडिया काम कर सकता है? गलती यही है कि वही आदतें मान ली जाएँगी जब वास्तविक लोग या प्रोसेसेस आउटपुट पर निर्भर हों।

किसी चीज़ को हार्डेन करने का उपयोगी तरीका है यह नाम देना कि आप किस चरण में हैं:

जैसे-जैसे आप दायाँ बढ़ते हैं, सवाल बदलता है: “क्या यह काम करता है?” से “क्या हम इस पर भरोसा कर सकते हैं?” पर। इसमें पूर्वानुमेय प्रदर्शन, स्पष्ट एरर हैंडलिंग, ऑडिटेबिलिटी, और बदलाव रोलबैक करने की क्षमता जैसी अपेक्षाएँ जुड़ती हैं। साथ ही यह पूछना जरूरी कर देता है कि मालिक कौन है: जब कुछ टूटे तो किसका जिम्मा है?

आइडिया/डेमो के दौरान बग ठीक करना सस्ता है क्योंकि आप ऐसे कोड बदल रहे हैं जिस पर कोई निर्भर नहीं करता। लॉन्च के बाद वही बग सपोर्ट समय, डेटा क्लीनअप, ग्राहक छूटना, या छूटे हुए डेडलाइनों को ट्रिगर कर सकता है। हार्डेनिंग परफेक्शन नहीं है—यह अनिवार्य गलतियों के ब्लास्ट-रेडियस को कम करना है।

एक आंतरिक टूल जो इनवॉइस ट्रिगर करता है, लीड रूट करता है, या एक्सेस नियंत्रित करता है, वह तब भी प्रोडक्शन होता है जब व्यापार उस पर निर्भर करता है। यदि कोई विफलता काम रोक दे, डेटा उजागर कर दे, या वित्तीय जोखिम पैदा करे, तो उसे प्रोडक्शन की तरह ट्रीट करें—भले ही केवल 20 लोग इसका उपयोग कर रहे हों।

एक प्रोटोटाइप नाज़ुक हो सकता है। यह एक विचार प्रमाणित करता है, बातचीत खोलता है, और आपको तेज़ी से सीखने में मदद करता है। जिस क्षण वास्तविक लोग उस पर निर्भर होने लगते हैं, “त्वरित फ़िक्स” की लागत बढ़ जाती है—और जोखिम असुविधाजनक से व्यापार-प्रभावी में बदल जाते हैं।

आपका ऑडियंस बदल रहा है। यदि उपयोगकर्ता संख्या स्थिर रूप से बढ़ रही है, आपने भुगतान किए हुए ग्राहक जोड़े हैं, या आपने किसी भी तरह के uptime/response अपेक्षाओं के साथ कुछ साइन किया है—तो आप अब प्रयोग नहीं कर रहे, आप सेवा दे रहे हैं।

डेटा अधिक संवेदनशील हो गया है। जिस दिन आपका सिस्टम पीआईआई (नाम, ईमेल, पते), वित्तीय डेटा, क्रेडेंशियल्स, या निजी फाइल्स छूने लगे, आपको मजबूत एक्सेस कंट्रोल, ऑडिट ट्रेल, और सुरक्षित डिफ़ॉल्ट चाहिए। डेमो के लिए “पर्याप्त सुरक्षित” ठीक हो सकता है। वास्तविक डेटा के लिए ऐसा नहीं।

उपयोग दिनचर्या या मिशन-क्रिटिकल बन गया। जब टूल किसी के दैनिक वर्कफ़्लो का हिस्सा बन जाता है—या विफलताएँ ऑर्डर, रिपोर्टिंग, ऑनबोर्डिंग, या कस्टमर सपोर्ट को ब्लॉक करती हैं—तो डाउनटाइम और अजीब एज केस अस्वीकार्य हो जाते हैं।

दूसरी टीमें आपकी आउटपुट पर निर्भर हैं। यदि आंतरिक टीमें आपके डैशबोर्ड, एक्सपोर्ट, वेबहुक, या API के ऊपर प्रोसेसेस बना रही हैं, तो हर बदलाव एक संभावित ब्रेकिंग चेंज बन जाता है। आप व्यवहार को स्थिर रखने और बदलावों को संप्रेषित करने के दबाव महसूस करेंगे।

ब्रेक्स आवर्ती हो गए हैं। “यह टूटा” मैसेजेज़, Slack पिंग्स, और सपोर्ट टिकट्स की लगातार धारा एक मजबूत संकेत है कि आप सीखने की बजाय प्रतिक्रिया दे रहे हैं। यह संकेत है कि आपको स्टेबिलिटी में निवेश करना चाहिए बजाय और फीचर्स जोड़ने के।

यदि एक घंटे का आउटेज शर्मनाक होगा, तो आप प्रोडक्शन की तरफ़ जा रहे हैं। अगर वह महंगा होगा—खोया हुआ राजस्व, टूटी हुई वायदें, या भरोसा प्रभावित—तो आप पहले से ही वहाँ हैं।

यदि आप बहस कर रहे हैं कि ऐप “तैयार” है या नहीं, तो आप गलत सवाल पूछ रहे हैं। बेहतर सवाल है: गलत होने की लागत क्या है? प्रोडक्शन हार्डेनिंग किसी उपलब्धि का टैग नहीं है—यह जोखिम के प्रति प्रतिक्रिया है।

लिखिए कि आपके सिस्टम के लिए विफलता कैसी दिखती है। सामान्य श्रेणियाँ:

विशिष्ट बनें। “पीक पर 20% उपयोगकर्ताओं के लिए सर्च 12 सेकंड लेती है” कार्रवाई योग्य है; “प्रदर्शन समस्याएँ” नहीं।

आपको परफेक्ट नंबर की ज़रूरत नहीं—रेंज्स इस्तेमाल करें।

यदि प्रभाव को मापना कठिन लगे, पूछें: किसे पेज किया जाएगा? किसे माफ़ी मांगनी पड़ेगी? कौन भुगतान करेगा?

प्रोटोटाइप-से-प्रोडक्शन विफलताएँ अक्सर कुछ बकेट में आती हैं:

संभावना × प्रभाव के हिसाब से रिस्क रैंक करें। यह आपका हार्डेनिंग रोडमैप बन जाता है।

परफेक्शन से बचें। ऐसा लक्ष्य चुनें जो वर्तमान दाँव के अनुरूप हो—उदा., “बिज़नेस आवर्स उपलब्धता,” “कोर वर्कफ़्लो के लिए 99% सफलता,” या “1 घंटे के भीतर बहाल।” जैसे-जैसे उपयोग और निर्भरता बढ़े, बार धीरे-धीरे बढ़ाएँ बजाय पैनिक में।

“प्रोडक्शन के लिए हार्डेनिंग” अक्सर इस सरल कारण से फेल होती है: कोई भी अंत-टू-एंड जिम्मेदार नहीं होता, और कोई यह नहीं बता पाता कि “डन” का मतलब क्या है।

किसी भी रेट लिमिट, लोड टेस्ट, या लॉगिंग स्टैक जोड़ने से पहले, दो मूल बातें तय करें: ओनरशिप और स्कोप। ये एक खुले इंजीनियरिंग प्रोजेक्ट को प्रबंधनीय कमिटमेंट्स में बदल देते हैं।

लिखिए कि सिस्टम का एंड-टू-एंड कौन मालिक है—सिर्फ़ कोड नहीं। ओनर उपलब्धता, डेटा क्वालिटी, रिलीज़, और उपयोगकर्ता प्रभाव के लिए जिम्मेदार होता है। इसका मतलब यह नहीं कि वे सब करते हैं; मतलब वे निर्णय लेते हैं, काम समन्वयित करते हैं, और यह सुनिश्चित करते हैं कि जब कुछ टूटे तो कोई पॉइंट पर हो।

यदि ओनरशिप साझा है, तब भी एक प्राथमिक नामित करें: एक व्यक्ति/टीम जो “हां/ना” कह सके और प्राथमिकताएँ कंसिस्टेंट रखे।

प्राथमिक उपयोगकर्ता यात्राओं और क्रिटिकल पाथ्स की पहचान करें। ये वे फ्लो हैं जहाँ विफलता वास्तविक नुकसान पैदा करती है: साइनअप/लॉगिन, चेकआउट, मेसेज भेजना, डेटा इम्पोर्ट करना, रिपोर्ट जनरेट करना, आदि।

क्रिटिकल पाथ्स होने पर आप चयनात्मक रूप से हार्डेन कर सकते हैं:

अब क्या इन-स्कोप है और बाद में क्या होगा, यह दस्तावेज़ करें ताकि अनंत हार्डेनिंग से बचा जा सके। प्रोडक्शन रेडिनेस “परफेक्ट सॉफ्टवेयर” नहीं है; यह “इस ऑडियंस के लिए पर्याप्त सुरक्षित, ज्ञात सीमाओं के साथ” है। स्पष्ट बताएं कि आप क्या अभी समर्थित नहीं कर रहे (रीजन, ब्राउज़र्स, पीक ट्रैफ़िक, इंटीग्रेशन्स)।

एक हल्का रनबुक स्केलेटन बनाइए: कैसे डिप्लॉय करें, रोलबैक कैसे करें, डिबग कैसे करें। इसे संक्षिप्त और 2 बजे उपयोग में लायक रखें—एक चेकलिस्ट, प्रमुख डैशबोर्ड, आम विफलता मोड, और किससे संपर्क करना है। आप इसे समय के साथ विकसित कर सकते हैं, पर पहली घटना के दौरान आप इसे इम्प्रोवाइज नहीं कर सकते।

विश्वसनीयता विफलताओं को असंभव बनाने के बारे में नहीं है—यह चीज़ों के गलत होने पर व्यवहार पूर्वानुमेय बनाने के बारे में है। प्रोटोटाइप अक्सर "मेरे मशीन पर चलता है" क्योंकि ट्रैफ़िक कम है, इनपुट अनुकूल हैं, और एक ही एंडपॉइंट पर कोई हैमर नहीं कर रहा।

बुनियादी, उच्च-लाभ रक्षा से शुरू करें:

जब सिस्टम पूरा काम नहीं कर पाता, तब भी उसे सबसे सुरक्षित काम करना चाहिए। इसका मतलब कैश्ड वैल्यू सर्व करना, गैर-आवश्यक फीचर डिसेबल करना, या अनुरोध आईडी के साथ “फिर कोशिश करें” जवाब देना हो सकता है। साइलेंट आंशिक राइट्स या भ्रमित करने वाले सामान्य एरर के बजाय ग्रेसफुल डीग्रेडेशन पसंद करें।

लोड के तहत, डुप्लीकेट रिक्वेस्ट और ओवरलैपिंग जॉब्स होते हैं (डबल-क्लिक, नेटवर्क रीट्राई, queue redelivery)। इसे ध्यान में रखें:

विश्वसनीयता में “डेटा भ्रष्ट न होना” शामिल है। मल्टी-स्टेप राइट्स के लिए ट्रांज़ैक्शन्स का प्रयोग करें, कंस्ट्रेन्ट्स (यूनिक कीज़, फॉरेन कीज़) जोड़ें, और माइग्रेशन अनुशासन अपनाएँ (बैकवर्ड-कॉम्पैटिबल बदलाव, टेस्टेड रोलआउट)।

CPU, मेमोरी, कनेक्शन पूल, queue साइज, और रिक्वेस्ट पेलोड पर लिमिट सेट करें। बिना लिमिट के, एक शोरटी टेनेंट—या एक खराब क्वेरी—सब कुछ स्टर्व कर सकती है।

सुरक्षा हार्डेनिंग का मतलब आपके प्रोटोटाइप को किला बनाना नहीं है। इसका अर्थ है एक न्यूनतम मानक तक पहुँचना जहाँ एक सामान्य गलती ग्राहक-प्रभावी घटना न बनाए।

अगर आपके पास “एक ही वातावरण” है, तो आपकी एक ही ब्लास्ट-रेडियस है। अलग dev/staging/prod सेटअप बनाइए और न्यूनतम साझा सीक्रेट्स रखें। स्टेजिंग प्रोडक्शन के करीब होना चाहिए ताकि समस्याएं खुलकर आएँ, पर प्रोडक्शन क्रेडेंशियल्स या संवेदनशील डेटा न साझा हो।

कई प्रोटोटाइप सिर्फ़ “लॉग इन काम करता है” पर रुक जाते हैं। प्रोडक्शन को लीस्ट प्रिविलेज चाहिए:

API कीज़, DB पासवर्ड, और सिगनिंग सीक्रेट्स को सीक्रेट्स मैनेजर या सुरक्षित एनवायरनमेंट वेरिएबल में रखें। फिर सुनिश्चित करें कि वे लीक न हों:

कुछ सामान्य खतरे जिन्हें पहले संबोधित करने से सबसे अधिक मूल्य मिलता है:

निर्धारित करें कौन अपडेट्स का मालिक है और कितनी बार आप निर्भरता/बेस इमेजेज़ पैच करेंगे। एक साधारण योजना (साप्ताहिक चेक + मासिक अपग्रेड, क्रिटिकल फ़िक्स 24–72 घंटे के भीतर) “बाद में करेंगे” की तुलना में बेहतर है।

टेस्टिंग वह चीज़ है जो “मेरे मशीन पर काम करता है” को बदलकर “यह ग्राहकों के लिए चलता रहता है” बना देती है। लक्ष्य परफेक्ट कवरेज नहीं है—यह उन व्यवहारों में आत्मविश्वास बनाना है जिनके टूटने पर सबसे महंगा असर होता है: बिलिंग, डेटा इंटीग्रिटी, परमिशन्स, प्रमुख वर्कफ़्लो, और कुछ भी जो डिप्लॉय के बाद डिबग करना कठिन हो।

एक व्यावहारिक पिरामिड सामान्यतः इस तरह दिखता है:

यदि आपकी ऐप मुख्य रूप से API + DB है, तो इंटीग्रेशन टेस्ट्स पर ज़्यादा झुकें। यदि UI भारी है, तो कुछ E2E फ्लोज़ रखें जो असल में उपयोगकर्ता कैसे सफल होते/असफल होते हैं, उन्हें दर्शाएँ।

जब कोई बग समय, पैसा, या भरोसा खर्च करता है, तो तुरंत एक रेग्रेशन टेस्ट जोड़ें। "ग्राहक चेकआउट नहीं कर सकता", "एक जॉब दो बार चार्ज करता है", या "अपडेट रिकॉर्ड्स भ्रष्ट कर देता है" जैसे व्यवहारों को प्राथमिकता दें। यह उच्च-जोखिम क्षेत्रों के आसपास एक बढ़ती सुरक्षा जाल बनाता है बजाय हर जगह टेस्ट्स छिड़कने के।

इंटीग्रेशन टेस्ट्स को डिटर्मिनिस्टिक बनाइए। फिक्स्चर और सीडेड डेटा का उपयोग करें ताकि टेस्ट रन किसी डेवलपर के लोकल DB पर निर्भर न हों। टेस्ट्स के बीच स्टेट को रीसेट करें, और टेस्ट डेटा को छोटा पर प्रतिनिधि रखें।

आपको अभी पूर्ण लोड-टेस्टिंग प्रोग्राम की ज़रूरत नहीं है, पर कुछ तेज़ परफॉर्मेंस चेक प्रमुख एंडपॉइंट्स और बैकग्राउंड जॉब्स के लिए होने चाहिए। एक सरल थ्रेशोल्ड-आधारित स्मोक टेस्ट (उदा., छोटे कन्करेंसी के साथ p95 रिस्पॉन्स टाइम X ms से कम) तुरंत स्पष्ट बिगाड़ पकड़ लेता है।

हर बदलाव पर ऑटोमेटेड गेट्स चलने चाहिए:

यदि टेस्ट्स ऑटोमैटिकली नहीं चलते, तो वे वैकल्पिक हैं—और प्रोडक्शन अंततः यह साबित कर देगा।

जब प्रोटोटाइप टूटता है, आप आमतौर पर "बस फिर कोशिश करो" कर सकते हैं। प्रोडक्शन में वह अंदाज़ा डाउनटाइम, चर्न, और लंबी रातों में बदल जाता है। ऑब्जर्वेबिलिटी वह तरीका है जिससे आप "कुछ गलत लग रहा है" और "यहाँ क्या बदला, कहाँ, और कौन प्रभावित है" के बीच का समय घटाते हैं।

सब कुछ लॉग न करें; जो मायने रखता है वही लॉग करें। आपको इतना संदर्भ चाहिए कि समस्या दोहराई जा सके बिना संवेदनशील डेटा का डंप किए।

एक अच्छा नियम: हर एरर लॉग यह स्पष्ट कर दे कि क्या फेल हुआ और आगे क्या जांचना है।

मेट्रिक्स आपको लाइव पल्स देते हैं। कम-से-कम, गोल्डन सिग्नल्स ट्रैक करें:

ये मेट्रिक्स यह बताने में मदद करते हैं कि यह "ज़्यादा उपयोगकर्ता है" या "कुछ गड़बड़ है"।

यदि एक उपयोगकर्ता क्रिया कई सर्विसेज़, कतारों, या तृतीय-पक्ष कॉल्स को ट्रिगर करती है, तो ट्रेसिंग रहस्य को टाइमलाइन में बदल देती है। बुनियादी डिस्ट्रीब्यूटेड ट्रेसिंग भी दिखा सकती है कि समय कहाँ खर्च हो रहा है और कौन सा डिपेंडेंसी फेल कर रहा है।

अलर्ट स्पैम लोगों को अनदेखा करने की आदत डाल देता है। परिभाषित करें:

एक सरल डैशबोर्ड बनाइए जो तुरंत यह बताए: क्या यह डाउन है? क्या यह धीमा है? क्यों? अगर यह उत्तर नहीं दे सकता, तो वह सजावट है—ऑपरेशंस नहीं।

हार्डेनिंग केवल कोड क्वालिटी के बारे में नहीं है—यह इस बारे में भी है कि जब लोग आप पर निर्भर हों, तो आप सिस्टम को कैसे बदलते हैं। प्रोटोटाइप “main पर पुश करें और आशा करें” सहन कर सकता है। प्रोडक्शन नहीं। रिलीज़ और ऑपरेशंस अभ्यास शिपिंग को नियमित गतिविधि बनाते हैं, उच्च-अदालत घटना नहीं।

बिल्ड्स और डिप्लॉयमेंट्स को पुनरुत्पादनयोग्य, स्क्रिप्टेड, और बोरिंग बनाइए। एक सरल CI/CD पाइपलाइन को यह करना चाहिए: चेक्स चलाना, आर्टिफैक्ट एक ही तरह से बनाना, इसे ज्ञात वातावरण में डिप्लॉय करना, और ठीक बताना कि क्या बदला।

जीत स्थिरता है: आप एक रिलीज़ पुनरुत्पादित कर सकते हैं, दो वर्शन की तुलना कर सकते हैं, और "मेरे मशीन पर चलता है" आश्चर्यों से बच सकते हैं।

फीचर फ्लैग्स आपको डिप्लॉय (कोड को प्रोडक्शन तक पहुँचाना) और रिलीज़ (उपयोगकर्ताओं के लिए चालू करना) अलग करने देते हैं। इसका मतलब है आप छोटे बदलाव अक्सर शिप कर सकते हैं, धीरे-धीरे सक्षम कर सकते हैं, और कुछ गलत होने पर तुरंत बंद कर सकते हैं।

फ्लैग्स को अनुशासित रखें: स्पष्ट नाम रखें, मालिक सेट करें, और प्रयोग खत्म होने पर हटाएँ। स्थायी “रहस्यमय फ्लैग्स” स्वयं एक ऑपरेशनल जोखिम बन जाते हैं।

एक रोलबैक रणनीति तब वास्तविक है जब आपने इसे आज़माया हो। तय करें कि आपके सिस्टम के लिए “रोलबैक” क्या मायने रखता है:

फिर इसे सेफ वातावरण में rehearsal करें। समय नापें और सटीक चरण दस्तावेज़ करें। अगर रोलबैक के लिए कोई विशेषज्ञ चाहिए जो छुट्टी पर हो, तो यह रणनीति नहीं है।

यदि आप ऐसे प्लेटफ़ॉर्म का उपयोग कर रहे हैं जो पहले से सुरक्षित वापसी सपोर्ट करता है (उदा., स्नैपशॉट और रोलबैक), तो उसका फायदा उठाइए—यह “खून रोकना” को प्राथमिक, दोहराने योग्य कार्रवाई बना सकता है जबकि आप तेज़ी से आगे बढ़ते रहेंगे।

एक बार जब अन्य सिस्टम या ग्राहक आपके इंटरफेस पर निर्भर हों, बदलावों को गार्डरैलब्स की ज़रूरत होती है।

API के लिए: वर्ज़निंग लागू करें (साधारण /v1 भी चलेगा) और चेंजलॉग प्रकाशित करें ताकि कंज्यूमर्स को पता हो क्या बदला और कब।

डेटा/स्कीमा चेंज्स के लिए: उन्हें प्रथम-श्रेणी रिलीज़ समझें। बैकवर्ड-कॉम्पैटिबल माइग्रेशन्स पसंद करें (पुराने को हटाने से पहले फ़ील्ड जोड़ें), और उन्हें एप्लिकेशन रिलीज़ के साथ दस्तावेज़ करें।

"कल सब कुछ काम कर रहा था" अक्सर इसलिए टूटता है क्योंकि ट्रैफ़िक, बैच जॉब्स, या ग्राहक उपयोग बढ़ गए।

बुनियादी सुरक्षा और अपेक्षाएँ सेट करें:

अच्छी तरह से किया गया तो रिलीज़ और ऑपरेशंस अनुशासन शिपिंग को सुरक्षित महसूस कराता है—यहां तक कि जब आप तेज़ी से मूव कर रहे हों।

इन्सिडेंट्स अनिवार्य हैं जब वास्तविक उपयोगकर्ता आपके सिस्टम पर निर्भर हों। "एक बुरा दिन" और "व्यापार-खतरे वाला दिन" में फर्क यह है कि क्या आपने पहले ही तय किया है—कौन क्या करेगा, कैसे आप संचार करेंगे, और कैसे आप सीखेंगे।

इसे एक छोटे दस्तावेज के रूप में रखें जो हर कोई पा सके (Slack में पिन, README में लिंक, या /runbooks में)। व्यावहारिक चेकलिस्ट आमतौर पर कवर करती है:

पोस्टमॉर्टम ऐसे लिखें जो दोष पर नहीं, सुधारों पर केंद्रित हों। अच्छे पोस्टमॉर्टम ठोस फॉलो-अप पैदा करते हैं: गायब अलर्ट → अलर्ट जोड़ें; अस्पष्ट ओनरशिप → ऑन-कॉल असाइन करें; जोखिमभरा डिप्लॉय → कैनरी स्टेप जोड़ें। स्वर तथ्यात्मक रखें और योगदान देना आसान बनाएं।

दोहरावों को स्पष्ट रूप से ट्रैक करें: हर हफ्ते वही टाइमआउट "बदकिस्मती" नहीं है, यह एक बैकलॉग आइटम है। आवर्ती-समस्याओं की सूची रखें और शीर्ष अपराधियों को योजनाबद्ध काम में बदल दें जिनके मालिक और डेडलाइन हों।

SLA/SLO तभी परिभाषित करें जब आप उन्हें मापने और बनाए रखने के लिए तैयार हों। यदि अभी तक आपके पास लगातार मॉनिटरिंग और उत्तरदायी व्यक्ति नहीं है, तो पहले आंतरिक लक्ष्यों और बुनियादी अलर्टिंग से शुरू करें, फिर बाद में औपचारिक प्रतिज्ञाएँ बनाएं।

आपको सब कुछ एक साथ हार्डेन करने की ज़रूरत नहीं है। आपको उन हिस्सों को हार्डेन करने की ज़रूरत है जो उपयोगकर्ताओं, पैसे, या आपकी प्रतिष्ठा को नुकसान पहुँचा सकते हैं—और बाकी को लचीला रखें ताकि आप सीखते रहें।

यदि इनमें से कोई भी उपयोगकर्ता यात्रा में है, तो उसे विस्तार से हार्डेन करें:

जब तक आप product–market fit खोज रहे हैं, इन्हें हल्का रखें:

1–2 हफ्ते का फोकस्ड स्प्रिंट आज़माएँ जो केवल क्रिटिकल पाथ पर हो। एग्जिट क्राइटेरिया ठोस होने चाहिए:

अतिशयता और अति-इंजीनियरिंग के बीच झूलने से बचने के लिए, बारी-बारी से करें:

यदि आप चाहते हैं, तो ऊपर के बुलेट्स को एक पेज के चेकलिस्ट में बदल दें और हर लॉन्च या एक्सेस विस्तार पर समीक्षा करें।

वाइब कोडिंग गति और सीखने को प्राथमिकता देती है: कोई विचार साबित करना, एक वर्कफ़्लो वैलिडेट करना, और ज़रूरी आवश्यकताएँ खोजना।

प्रोडक्शन हार्डेनिंग पूर्वानुमेयता और सुरक्षा पर जोर देती है: गंदे इनपुट, विफलताएँ, लोड और दीर्घकालिक मेंटेनबिलिटी को संभालना।

एक उपयोगी नियम: वाइब कोडिंग सवाल पूछता है “हमें इसे बनाना चाहिए?” जबकि हार्डेनिंग पूछता है “क्या हम रोज़ाना इस पर भरोसा कर सकते हैं?”

यदि आप हर हफ़्ते दिशा बदल रहे हैं और आप मूल्य वैलिडेशन की बजाय आर्किटेक्चर में ज़्यादा समय लगा रहे हैं, तो आप बहुत जल्दी हार्डेन कर रहे हैं।

व्यावहारिक संकेत कि आप बहुत जल्दी हैं:

आपने बहुत देर कर दी है जब विश्वसनीयता संबंधी समस्याएँ अब ग्राहक-सामने या व्यापार-अवरोधक बन चुकी हों।

सामान्य संकेत:

“Thin waist” सिस्टम के उन छोटे से हिस्सों का समूह है जिन पर सब कुछ निर्भर करता है (सबसे बड़ा ब्लास्ट-रेडियस वाले फ्लो)।

आम तौर पर इसमें शामिल होते हैं:

इनको पहले हार्डेन करें; परिधीय फीचर एक्सपेरिमेंटल रखें और फीचर फ्लैग के पीछे रखें।

स्टेज-उपयुक्त लक्ष्य चुनें जो वर्तमान जोखिम से मेल खाता हो, न कि पूर्णता से।

उदाहरण:

सादा भाषाओं में विफलताओं को लिखकर शुरू करें (डाउनटाइम, गलत परिणाम, धीमी प्रतिक्रिया), फिर व्यापार प्रभाव का अनुमान लगाएँ।

सरल तरीका:

यदि “गलत परिणाम” संभव है, तो उसे प्राथमिकता दें—चुपचाप गलत आउटपुट होना अक्सर डाउनटाइम से भी बदतर होता है।

कम से कम, प्रत्येक अनुरोध की सीमाओं पर गार्डरैलब्स लगाएँ:

ये उच्च-लाभ वाले उपाय हैं और परफेक्ट आर्किटेक्चर की ज़रूरत नहीं होती।

एक न्यूनतम स्तर पर सुरक्षा सुनिश्चित करें ताकि आसान गलती—एक एक्सपोज़्ड लिंक या लीक हुआ टोकन—ग्राहक-प्रभावी घटना न बन जाए:

यदि आप PII/वित्तीय डेटा प्रोसेस करते हैं, तो यह अनिवार्य समझें।

परिवर्तन-पूर्वक परीक्षण पर ध्यान दें: जो टूटने पर सबसे महंगा होता है उन व्यवहारों पर।

प्राथमिकता:

CI में ऑटोमेशन करें ताकि टेस्ट वैकल्पिक न रहें: lint/typecheck + unit/integration + बेसिक स्कैनिंग।

स्ट्रक्चर्ड लॉग रखें जो असल सवालों का जवाब दे:

मेट्रिक्स: न्यूनतम गोल्डन सिग्नल्स ट्रैक करें—लेटेंसी, एरर, ट्रैफ़िक, सैचुरेशन।

अलर्ट्स को क्रियाशील रखें—शोर नहीं। एक आसान डैशबोर्ड बनाइए जो तुरंत बताए: "डाउन है? धीमा है? क्यों?"

एक हल्का-फुल्का इन्सिडेंट चेकलिस्ट रखें और इसे सभी के लिए उपलब्ध बनाएं:

पोस्टमॉर्टम दोष नहीं, समाधान पर केंद्रित हों—कंक्रीट फॉलो-अप बनायें और बार-बार होने वाली समस्याओं को इंजीनियरिंग कार्य में बदलें।