एक केंद्रीकृत एक्सेस समीक्षा ऐप क्या करता है

एक्सेस अनुरोध हर जगह आ जाते हैं: "मुझे प्रोजेक्ट में जोड़ दें" जैसा एक त्वरित Slack संदेश, तीन मैनेजर CC’d के साथ ईमेल थ्रेड, कई कतारों में एक टिकट, और कभी-कभार कोई स्प्रेडशीट जिसे अस्थायी रूप से अपडेट किया गया हो। नतीजा पूर्वानुमेय है: अनुरोध छूट जाते हैं, अनुमोदन असंगत होते हैं, और कोई भरोसे से नहीं बता पाता कि किसने क्या मंज़ूर किया (या क्यों)।

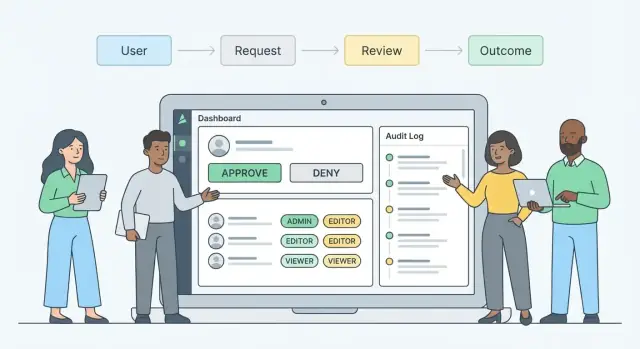

एक केंद्रीकृत एक्सेस समीक्षा ऐप इसे ठीक करता है: यह एक्सेस अनुरोधों को एक ही, संरचित घर देता है।

"केंद्रीकृत समीक्षा" के साधारण अर्थ

केंद्रीकृत समीक्षा का मतलब है कि हर अनुरोध एक इनबॉक्स (या कतार) में आता है जहाँ यह तय नियमों के साथ होता है — कौन सी जानकारी चाहिए, किसे मंज़ूरी देनी है, और निर्णय कैसे रिकॉर्ड होंगे।

बदले में, ऐप अनुरोधकर्ताओं को एक मानक फ़ॉर्म के माध्यम से मार्गदर्शित करता है, अनुरोध को सही अनुमोदकों तक रूट करता है, और एक ट्रेस करने योग्य निर्णय ट्रेल कैप्चर करता है। सोचें: एक्सेस निर्णयों के लिए एक सिस्टम ऑफ़ रिकॉर्ड, स्क्रीनशॉट और चैट इतिहास का संग्रह नहीं।

किसे लाभ होता है (और कैसे)

- Requesters: उन्हें पता होता है कहाँ अनुरोध सबमिट करना है, कौन सी जानकारी चाहिए, और बिना लोगों को पिंग किए स्थिति कैसे जांचनी है।

- Approvers: उन्हें संपूर्ण अनुरोध सुसंगत फ़ॉर्मेट में मिलता है, वे संदर्भ के साथ तेजी से हाँ/नहीं निर्णय ले सकते हैं, और आवश्यकता पड़ने पर प्रतिनिधि या एस्कलेशन कर सकते हैं।

- IT और सुरक्षा: वे न्यूनतम अधिकार लागू कर सकते हैं, ऐड-हॉक अपवाद कम कर सकते हैं, और टीमों में अनुमोदन प्रक्रिया को मानकीकृत कर सकते हैं।

- Auditors: ऐप ऑडिट ट्रेल दे सकता है: किसने अनुरोध किया, किसने मंज़ूर किया, कब हुआ, कौन सा एक्सेस दिया गया, और कब समाप्त या हटाया गया।

यह लेख किस पर केंद्रित होगा

यह गाइड पूर्ण पहचान प्लेटफ़ॉर्म खरोंच से बनाने के बारे में नहीं है। यह व्यावहारिक कोर पर केंद्रित है: एक्सेस अनुरोध वर्कफ़्लो का डिज़ाइन, संसाधनों और एंटाइटलमेंट्स के पीछे का डेटा मॉडल, और सुरक्षा बुनियादी बातें जैसे अनुमोदन, ट्रेसबिलिटी, और समझदारी वाले नियंत्रण। अंत तक, आपको यह स्पष्ट रूप से पता होना चाहिए कि ऐप को क्या करना चाहिए इससे पहले कि आप फ्रेमवर्क चुनें या कोडिंग शुरू करें।

उपयोगकर्ता, भूमिकाएँ, और जिम्मेदारियाँ

एक केंद्रीकृत एक्सेस समीक्षा ऐप की सफलता स्पष्टता पर निर्भर करती है: कौन शामिल है, वे क्या करने की अनुमति रखते हैं, और क्या स्पष्ट रूप से प्रतिबंधित है। छोटी भूमिकाओं की एक सेट पर शुरू करें, फिर हर स्क्रीन और कार्रवाई को उन भूमिकाओं से मैप करें।

एक्सेस अनुरोध में मुख्य अभिनेताओं

Requester (कर्मी/कॉन्ट्रैक्टर): अनुरोध सबमिट करता है, व्यापारिक औचित्य देता है, और स्थिति ट्रैक करता है। उन्हें अपने स्वयं के अनुरोध देख पाने, टिप्पणियाँ जोड़ने, और लंबित अनुरोध रद्द करने का अधिकार होना चाहिए—लेकिन अनुमोदकों के लिए बने आंतरिक नोट नहीं दिखाई देने चाहिए।

Manager: पुष्टि करता है कि अनुरोध व्यक्ति के काम के अनुरूप है और समय सारिणी ठीक है। मैनेजर आमतौर पर अनुमोदित/अस्वीकृत कर सकते हैं, टिप्पणी कर सकते हैं, परिवर्तन का अनुरोध कर सकते हैं, और प्रत्यक्ष रिपोर्ट्स के अनुरोध देख सकते हैं।

Resource owner (सिस्टम/ऐप/डेटा मालिक): सत्यापित करता है कि अनुरोधित एंटाइटलमेंट संसाधन के लिए उपयुक्त है और जोखिम, लाइसेंसिंग, और परिचालन बाधाओं के आधार पर मंज़ूरी/अस्वीकृति कर सकता है।

IT admin / fulfillment टीम: मंज़ूर किए गए एक्सेस को लागू करता है (या ऑटोमेशन ट्रिगर करता है)। उन्हें मंज़ूर किए गए अनुरोध देखने, फुलफ़िलमेंट स्टेप्स करने, साक्ष्य (स्क्रीनशॉट/लॉग extracts) संलग्न करने, और फुलफ़िलमेंट पूर्ण मार्क करने का अधिकार होना चाहिए—बिना अनुमोदनों को बदलने के।

Security/Compliance reviewer (वैकल्पिक चरण): उच्च-जोखिम एक्सेस (उदा. एडमिन रोल्स, संवेदनशील डेटासेट) की समीक्षा करता है। वे मंज़ूरी/अस्वीकृति कर सकते हैं, आवश्यक नियंत्रण जोड़ सकते हैं (MFA, टिकट संदर्भ), या समय-सीमित एक्सेस आवश्यक कर सकते हैं।

Auditor: खोजने, फ़िल्टर करने और साक्ष्य निर्यात करने के लिए रीड-ओनली पहुंच। लाइव अनुरोधों पर इन-लाइन टिप्पणी करने की क्षमता नहीं।

अनुमतियाँ: हर भूमिका क्या देख सकती और कर सकती है

कार्रवाई स्तर पर अनुमतियाँ परिभाषित करें: देखना, अनुमोदित/अस्वीकृत, प्रतिनिधि करना (delegate), टिप्पणी करना, और निर्यात। कड़ाई रखें: समीक्षक केवल उन अनुरोधों को देखें जिनके लिए वे असाइन किए गए हैं, साथ ही कोई भी नीति-निर्धारित दृश्यता (उदा. मैनेजर अपनी टीम देखता है) लागू करें।

कर्तव्यों का विभाजन (SoD)

स्व-स्वीकृति और परिपत्र अनुमोदन चेन रोको। सामान्य नियम:

- एक requester अपने ही अनुरोध को अनुमोदित नहीं कर सकता।

- एक मैनेजर ऐसे एक्सेस को मंज़ूरी न दे जो उन्हें अपनी ही अनुमोदन शक्तियों पर नियंत्रण दे (उदा. अनुमोदन सिस्टम का एडमिन)।

- उच्च-प्रिविलेज रोल के लिए एक ही समीक्षक को अकेला द्वार न बनने दें: एक दूसरे समीक्षक (सिक्योरिटी या कोई और मालिक) की आवश्यकता रखें।

अस्थायी कवरेज और प्रतिनिधि (Delegations)

दिन एक से ही आउट-ऑफ-ऑफिस के लिए योजना बनाएं। समय-सीमित प्रतिनिधियों (start/end तारीखें) का समर्थन करें, जिसमें किसने किसे प्रतिनिधि बनाया इसका ऑडिट रिकॉर्ड हो। अनुमोदन UI में प्रतिनिधियों को स्पष्ट रूप से दिखाएं और एक एडमिन द्वारा आपातकालीन reassignment की अनुमति दें—जिसमें कारण आवश्यक हो।

एक्सेस अनुरोध प्रकार और आवश्यक डेटा

एक केंद्रीकृत एक्सेस समीक्षा ऐप सबसे अच्छा काम करता है जब यह अनुरोधों को संरचित ऑब्जेक्ट के रूप में मानता है, ना कि फ्री-फॉर्म संदेश के रूप में। मानकीकृत इनपुट रूटिंग को पूर्वानुमेय बनाते हैं, बैक-एंड-फोर्थ घटाते हैं, और आपके ऑडिट ट्रेल को सुधारते हैं।

मुख्य अनुरोध प्रकार

अधिकांश टीमों की ज़रूरतें चार प्रकारों से कवर हो सकती हैं:

- New access: किसी उपयोगकर्ता को पहली बार किसी संसाधन का एक्सेस देना।

- Change access: मौजूदा एंटाइटलमेंट संशोधित करना (उदा. Reader → Admin)।

- Remove access: एक्सेस रद्द करना (ऑफबोर्डिंग, रोल परिवर्तन, न्यूनतम अधिकार सफाई)।

- Extension: समय-सीमित एक्सेस को मूल मंज़ूरी से लंबा करना।

हर प्रकार को आपके RBAC मॉडल (role, group, permission set) से साफ़-सुथरे ढंग से मैप करें ताकि फुलफ़िलमेंट अस्पष्ट न रहे।

आवश्यक डेटा (और क्यों यह मायने रखता है)

कम से कम यह कैप्चर करें:

- User (requester बनाम subject): किसे एक्सेस चाहिए।

- Resource: सिस्टम/ऐप/प्रोजेक्ट जिस पर एंटाइटलमेंट लागू है।

- Access level: अनुरोधित role/group/permission।

- Business reason: संक्षिप्त औचित्य जिसे समीक्षक मूल्यांकन कर सकें।

- Duration: स्थायी बनाम समय-सीमित, और अस्थायी एक्सेस के लिए एक समाप्ति तिथि।

उच्च-जोखिम संसाधनों के लिए अतिरिक्त फ़ील्ड आवश्यक करें ताकि सुसंगत एक्सेस गवर्नेंस समर्थित हो:

- Ticket link (उदा. incident/change request): एक्सेस को दस्तावेज़ किए गए कार्य से जोड़ता है।

- Training confirmation: आवश्यक सुरक्षा/अनुपालन प्रशिक्षण की स्वीकृति।

- Data sensitivity: क्या प्रोडक्शन डेटा, PII, या वित्त सिस्टम शामिल हैं।

सभी को संरेखित रखने के लिए स्थिति मॉडल

एक स्पष्ट लाइफसाइकल परिभाषित करें ताकि समीक्षक, फुलफिलर्स, और अनुरोधकर्ता हमेशा जानें कि अगला कदम क्या है:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

“Fulfilled” को अलग रखना महत्वपूर्ण है: एक अनुमोदन तब तक पूरा नहीं माना जाता जब तक एक्सेस वास्तव में प्रोवाइड न हो (मैन्युअल या SSO/provisioning इंटीग्रेशन के माध्यम से)। “Expired” (या “Revoked”) समय-सीमित मंज़ूरियों के लिए न्यूनतम अधिकार लागू करने में मदद करता है।

वर्कफ़्लो डिज़ाइन: रूटिंग, एस्कलेशन्स, और अपवाद

एक अच्छा वर्कफ़्लो दो काम एक साथ करता है: यह सामान्य अनुरोधों को तेज़ी से आगे बढ़ाता है, और केवल तब धीमा करता है जब जोखिम या अस्पष्टता अधिक हो। मुख्य बात यह है कि “कौन क्या मंज़ूर करता है” को स्पष्ट, पूर्वानुमेय और आसान ऑडिट करने योग्य बनाना।

स्पष्ट अनुमोदन पथ मैप करें

एक डिफ़ॉल्ट अनुमोदन चेन के साथ शुरू करें जो यह दर्शाती हो कि आम तौर पर फैसले कैसे लिए जाते हैं। एक आम पैटर्न:

- Manager approval (क्या यह एक्सेस भूमिका और वर्तमान काम के लिए आवश्यक है?)

- Resource owner approval (क्या यह सिस्टम के उपयोग के अनुरूप है?)

- Security approval (शर्तीय) संवेदनशील संसाधनों या उच्च-प्रविलेज एंटाइटलमेंट के लिए

अनुरोध दृश्य में रास्ता दिखाएं ताकि समीक्षक जानें कि आगे क्या होगा और अनुरोधकर्ता को क्या उम्मीद करनी चाहिए।

नियम-आधारित रूटिंग (एक-आकार-सबके लिए नहीं)

रूटिंग को हार्ड-कोड करने से लगातार अपवाद और एडमिन काम बढ़ता है। इसके बजाय, निम्न पर आधारित रूटिंग नियम परिभाषित करें:

- Resource (उदा. “Finance ERP” हमेशा owner approval चाहिए)

- Risk level (उदा. एडमिन रोल्स, प्रोडक्शन एक्सेस, write privileges)

- Requester attributes (department, location, employment type)

नियम गैर-इंजीनियरों द्वारा समझे जाने योग्य होने चाहिए। “when/then” शैली एडिटर (या एक साधारण तालिका) उपयोग करें और जब कोई नियम मैच न करे तो एक सुरक्षित fallback route रखें।

SLA, एस्कलेशन्स, और ऑटो-एक्सपाइरी

अनुमोदन तब तक रुक जाते हैं जब तक आप मानव व्यवहार के लिए डिज़ाइन न करें। हर चरण के लिए SLA परिभाषित करें (उदा. manager: 2 व्यापार दिवस; owner: 3 दिन) और लागू करें:

- नियत तारीख से पहले रिमाइंडर

- एस्कलेशन एक प्रतिनिधि या अगले स्तर के अनुमोदक को

- रीअसाइनमेंट जब समीक्षक बाहर हो

- ऑटो-एक्सपायर पेंडिंग अनुरोधों को सेट विंडो के बाद, स्पष्ट “पुनः सबमिट” पथ के साथ

नियंत्रित अपवाद

आपको अपवादों की आवश्यकता होगी, पर उन्हें संरचित रखना चाहिए:

- Fast-track कम-जोखिम एक्सेस के लिए (फिर भी लॉग्ड)

- Emergency access समय-सीमाओं के साथ और अनिवार्य पोस्ट-अपप्रूवल समीक्षा

- Manual overrides केवल निर्दिष्ट एडमिन्स के लिए, जो कारण और ऑडिट नोट मांगते हैं

अपवादों को वर्कफ़्लो स्टेट के रूप में व्यवहार करें, साइड-चैट में नहीं। इसी तरह आप गति बनाए रखते हुए जवाबदेही नहीं खोएंगे।

UI और समीक्षक अनुभव

केंद्रीकृत समीक्षा ऐप समीक्षकों की कितनी जल्दी आत्मविश्वास के साथ निर्णय ले सकने पर निर्भर करता है। UI को संदर्भ खोजने की प्रक्रिया कम करनी चाहिए, बैक-एंड-फोर्थ घटाना चाहिए, और “सुरक्षित विकल्प” को स्पष्ट बनाना चाहिए।

आवश्यक मुख्य स्क्रीन

Request form को एक गाइडेड चेकआउट जैसा रखें: संसाधन चुनें, एक्सेस स्तर चुनें, स्पष्ट व्यापारिक औचित्य जोड़ें, अवधि चुनें (यदि लागू हो), और सहायक लिंक/फाइल अटैच करें। प्रोग्रेसिव डिस्क्लोज़र का उपयोग करें—सिर्फ़ उन्नत फ़ील्ड तब दिखाएँ जब आवश्यकता हो (उदा. इमरजेंसी या अस्थायी एक्सेस)।

Reviewer inbox रोज़मर्रा का कार्यक्षेत्र है। इसे स्कैन करने योग्य रखें: requester, resource, entitlement, due date/SLA, और एक साधारण जोखिम बैज। उपयोगी फ़िल्टर: “High risk,” “Due soon,” “My team,” और “Waiting for info.”

Request detail वह जगह है जहाँ निर्णय होते हैं। निर्णय नियंत्रण शीर्ष पर रखें, और साक्ष्य सीधे नीचे रखें।

Admin settings को एडमिन्स को फ़ॉर्म, रूटिंग नियम, टेम्पलेट्स, और UI लेबल बिना redeploy किए प्रबंधित करने दें।

सही संदर्भ के साथ निर्णय आसान बनाना

समीक्षकों को दिखाएँ:

- वर्तमान एक्सेस जो अनुरोधकर्ता के पास पहले से है (वे पहले क्या रखते हैं)

- पीयर एक्सेस संकेत (उदा. “Finance में 8 लोगों के पास यह रोल है”) प्राइवेसी-सुरक्षित aggregation के साथ

- रिस्क टैग्स (संवेदनशील डेटा, प्रोडक्शन एक्सेस, बाहरी शेयरिंग, उच्च प्रिविलेज)

- औचित्य गुणवत्ता संकेत (“कौन सा टास्क? कितनी देर के लिए? किस टिकट का संदर्भ?”)

इन्हें एक सुसंगत “Context” पैनल में प्रस्तुत करें ताकि समीक्षक सीख जाएँ कि कहाँ देखना है।

समीक्षक क्रियाएँ (approve/deny के अलावा)

सामान्य वास्तविक परिणामों का समर्थन करें:

- Approve, Deny (आवश्यक कारण के साथ)

- Ask for info (अनुरोधकर्ता को प्रश्न भेजता है, SLA को रोकता है)

- Delegate (गार्डराइल्स के साथ: केवल अनुमत समीक्षकों को)

- Approve with changes (एंटाइटलमेंट बदलें, अवधि घटाएँ, शर्तें जोड़ें)

पहुँचयोग्यता और उपयोगिता बुनियादी बातें

स्पष्ट लेबल का उपयोग करें (आंतरिक अक्षरों से बचें), बड़े क्लिक लक्ष्य, और इनबॉक्स ट्रायज और निर्णय बटनों के लिए कीबोर्ड नेविगेशन। मजबूत फोकस स्टेट्स, उच्च-कॉन्ट्रास्ट स्टेटस बैज और त्वरित अनुमोदनों के लिए मोबाइल-सेफ लेआउट प्रदान करें। पुष्टिकरण स्पष्ट रखें (“आप X को Admin एक्सेस दे रहे हैं”) और डबल-सबमिट से बचाने के लिए लोडिंग स्टेट दिखाएँ।

संसाधनों, एंटाइटलमेंट्स, और अनुरोधों के लिए डेटा मॉडल

एक हल्का मोबाइल फ्लो जोड़ें

चलते-फिरते तेज़ अनुमोदन और स्टेटस चेक के लिए Flutter कॉम्पैनियन बनाएं।

एक साफ़ डेटा मॉडल वही है जो जब ऐप स्केल करता है तो चीज़ों को समझने योग्य रखता है। अगर समीक्षक यह नहीं बता पाए कि क्या अनुरोध किया जा रहा है, क्यों, और अगला कदम क्या हुआ, तो UI और ऑडिट ट्रेल दोनों प्रभावित होंगे।

“Resources” बनाम “Entitlements” परिभाषित करें

सुरक्षित की जा रही चीज़ को और जिसे दिया जा सकता है उसे अलग करके शुरू करें:

- Resource: एक एप्लिकेशन, डेटाबेस, फ़ोल्डर, SaaS टेनेंट, या कोई एनवायरनमेंट (Prod/Dev)।

- Entitlement: एक ग्रुप, रोल, परमिशन सेट, डेटाबेस ग्रांट, या फ़ोल्डर ACL एंट्री जो किसी रिसोर्स से जुड़ी हो।

यह आपको “एक ऐप, कई रोल्स” या “एक डेटाबेस, कई स्कीमाज़” जैसे पैटर्न मॉडल करने देता है बिना सब कुछ एक रोल कॉन्सेप्ट में फंसाए।

अनुरोध और इसके सफर का मॉडल

कम से कम ये कोर रिलेशनशिप चाहिए:

- User → एक Request बनाता है जिसमें एक या अधिक Request items होते हैं

- हर request item एक या अधिक Approvals जनरेट करता है (manager, owner, security)

- मंज़ूर आइटम Fulfillment tasks बनाते हैं (ऑटो प्रोविजनिंग या मैन्युअल टिकट)

Approvals को पहले-श्रेणी के रिकॉर्ड के रूप में रखें, न कि अनुरोध पर फ़ील्ड के रूप में। इससे रूटिंग, री-अप्रूवल, और साक्ष्य संग्रह आसान होते हैं।

समय-सीमित एक्सेस: अर्थपूर्ण effective dates

पहुँच समय को request-item स्तर पर स्टोर करें:

- Start date, end date, और reason

- Extension history एक append-only लॉग के रूप में (किसने बढ़ाया, from/to, औचित्य)

यह संरचना न्यूनतम अधिकार का समर्थन करती है और यह रोकती है कि "अस्थायी" एक्सेस गलती से स्थायी न बन जाए।

बिना क्लटर के रिटेंशन और एक्सपोर्ट

रिकॉर्ड प्रकार के आधार पर रिटेंशन की योजना बनाएं: अनुरोध और अनुमोदन अक्सर लंबी अवधि के रिटेंशन की जरूरत होती है; अस्थायी नोटिफिकेशन नहीं। ऑडिटर्स के लिए एक्सपोर्ट-फ्रेंडली आइडेंटिफायर्स (request number, resource key, entitlement key) जोड़ें ताकि वे कस्टम क्वेरी के बिना फ़िल्टर और मिलान कर सकें।

पहचान और डायरेक्टरी इंटीग्रेशन

अगर आपका ऐप यह नहीं जानता कि लोग कौन हैं, वे संगठन में कहाँ बैठते हैं, और उनके पास पहले से क्या है तो वह एक्सेस अनुरोध ठीक तरह से समीक्षा नहीं कर सकता। पहचान और डायरेक्टरी इंटीग्रेशन वह स्रोत्र होते हैं जिनपर संदर्भ निर्भर करता है—और ये स्प्रेडशीट-आधारित अनुमोदनों को रोकते हैं।

अपनी पहचान स्रोत चुनें

निर्धारित करें कि कौन सा सिस्टम कौन-सी जानकारी का मालिक होगा:

- Authentication (कौन साइन इन कर सकता है): अक्सर SSO प्रदाता (Okta, Azure AD, Google Workspace) SAML/OIDC के साथ।

- Workforce status (कौन मौजूद होना चाहिए): अक्सर HR सिस्टम (Workday, BambooHR) — हायर/टर्मिनेशन/कॉन्ट्रैक्टर end dates।

- Org structure और groups (कौन किसका मैनेजर है, वर्तमान सदस्यताएँ): आमतौर पर डायरेक्टरी (Azure AD, AD, Google) या HR + डायरेक्टरी मिश्रण।

कई टीमें हाइब्रिड मॉडल उपयोग करती हैं: HR नौकरी स्थिति और विभाग के लिए, डायरेक्टरी मैनेजर रिश्तों और ग्रुप मेंबरशिप के लिए।

जिन ऑर्ग डेटा पर आप निर्भर करेंगे उन्हें इम्पोर्ट करें

कम से कम सिंक करें:

- उपयोगकर्ता प्रोफ़ाइल और आइडेंटिफायर्स (ईमेल, कर्मचारी ID)

- Manager और रिपोर्टिंग चेन (रूटिंग के लिए)

- विभाग / कॉस्ट सेंटर (नीति-आधारित अनुमोदन के लिए)

- रोजगार स्थिति (active, leave, terminated)

- वर्तमान ग्रुप सदस्यताएँ / एंटाइटलमेंट (डुप्लिकेट्स का पता लगाने और न्यूनतम अधिकार लागू करने के लिए)

यदि संभव हो तो सिंक को incremental (delta) पुल के रूप में डिज़ाइन करें, और "last verified" टाइमस्टैम्प स्टोर करें ताकि समीक्षक देख सकें डेटा कितना ताज़ा है।

जीवनचक्र घटनाओं के लिए योजना बनाएं

आपका वर्कफ़्लो परिवर्तनों पर स्वचालित रूप से प्रतिक्रिया दे: नई भर्ती के लिए बेसलाइन एक्सेस पैकेज, ट्रांसफ़र पर मौजूदा एंटाइटलमेंट की री-रिव्यू, टर्मिनेशन और कॉन्ट्रैक्टर एक्सपायरी तत्काल रिवोकेशन टास्क очередь और नए अनुरोधों को ब्लॉक करना।

विफलताओं को स्पष्ट रूप से संभालें

डॉक्यूमेंट करें कि जब डेटा ग़लत हो तो क्या होता है: स्टेल मैनेजर जानकारी (रूट department approver को), गायब उपयोगकर्ता (मेनुअल आइडेंटिटी लिंकिंग अनुमति), डुप्लिकेट आइडेंटिटीज़ (मर्ज नियम और सुरक्षित ब्लॉकिंग), और डायरेक्टरी आउटेज (शिष्ट कमी के साथ retry queues)। स्पष्ट विफलता पथ अनुमोदनों को भरोसेमंद और ऑडिट करने योग्य बनाए रखते हैं।

प्रोविज़निंग, फुलफ़िलमेंट, और रिवोकेशन

अनुमोदन केवल आधा काम है। आपके ऐप को "Approved" से "एक्सेस वास्तव में दिया गया" तक का स्पष्ट पथ चाहिए, साथ ही बाद में एक्सेस हटाने का विश्वसनीय तरीका भी चाहिए।

फुलफ़िलमेंट दृष्टिकोण चुनना

अधिकांश टीमें इन मॉडलों में से एक (या मिश्रण) का उपयोग करती हैं:

- टिकट बनाना Jira/ServiceNow में और एक एडमिन टीम को उन्हें पूरा करने देना।

- API कॉल करना सीधे प्रोविजन करना (उदा. ग्रुप में जोड़ना, रोल असाइन करना)।

- ऐप के अंदर एडमिन्स को टास्क भेजना जब ऑटोमेशन संभव न हो (ड्यू डेट्स और स्वामित्व के साथ)।

सर्वोत्तम विकल्प आपके सिस्टम्स और जोखिम सहिष्णुता पर निर्भर करता है। उच्च-प्रभाव वाला एक्सेस होने पर, टिकट-आधारित फुलफ़िलमेंट एक दूसरी आंख के साथ फीचर हो सकता है, न कि सीमा।

अनुमोदन को फुलफ़िलमेंट स्थिति से अलग रखें

अपने वर्कफ़्लो को इस तरह डिज़ाइन करें कि Approved ≠ Granted। फुलफ़िलमेंट को अपना अलग स्टेट मशीन दें, उदाहरण के लिए:

- Requested → Approved/Rejected

- Approved → Fulfillment Queued → In Progress → Granted (या Failed)

यह अलगाव नकली आत्मविश्वास को रोकता है और हितधारकों को ईमानदार दृश्य देता है कि क्या लंबित है।

सत्यापन और साक्ष्य

फुलफ़िलमेंट के बाद एक सत्यापन स्टेप जोड़ें: लक्ष्य सिस्टम में एक्सेस लागू हुआ या नहीं इसकी पुष्टि करें। एक संदर्भ ID (टिकट नंबर), टाइमस्टैम्प, और “verified by” उपयोगकर्ता या ऑटोमेशन रन जैसे हल्के साक्ष्य स्टोर करें। यह एक्सेस गवर्नेंस को दावा नहीं बल्कि सबूत बनाता है।

रिवोकेशन और एक्सपायरी

रिमूवल को प्रथम श्रेणी की सुविधा समझें:

- अनुरोध समेंत समय-सीमाएँ समर्थित करें।

- समाप्ति तिथि पर API-ड्रिवन ऑटो-रिमूवल चलाएँ या मैन्युअल रिवोकेशन टास्क क्यू करें।

- रिवोकेशन परिणामों (Removed/Failed) को उसी तरह रेकॉर्ड करें जैसे ग्रांट्स।

जब रिवोकेशन आसान और दिखाई दे तो न्यूनतम अधिकार नारा नहीं रह जाता; यह दैनिक अभ्यास बन जाता है।

ऑडिट ट्रेल और समीक्षा के लिए साक्ष्य

कंट्रोल्स पर सुरक्षित रूप से इटरेट करें

रूटिंग और परमिशन्स के साथ प्रयोग करें; अगर बदलाव रिव्यूज़ तोड़ दे तो सुरक्षित रूप से रोलबैक करें।

एक केंद्रीकृत एक्सेस समीक्षा ऐप तभी विश्वसनीय होता है जब उसके पास साक्ष्य मजबूत हों। अनुमोदन और अस्वीकृतियों को महीने बाद भी समझाया जा सके—बिना किसी की मेमोरी या ईमेल थ्रेड में स्क्रीनशॉट पर निर्भर हुए।

एक अपरिवर्तनीय ऑडिट लॉग डिज़ाइन करें

हर महत्वपूर्ण कार्रवाई को एक इवेंट के रूप में मानें और इसे एक append-only ऑडिट लॉग में लिखें। कम से कम रिकॉर्ड करें कि किसने काम किया, क्या किया, कब किया, कहाँ से किया, और क्यों।

यह आमतौर पर शामिल करता है:

- अभिनेता पहचान (user ID, display name, उस समय की भूमिका)

- कार्रवाई प्रकार (submitted, approved, denied, reassigned, escalated, revoked)

- टाइमस्टैम्प (सर्वर-साइड) और request/resource आइडेंटिफायर्स

- स्रोत विवरण (IP पता, user agent, SSO session ID)

- कारण फ़ील्ड (निर्णय का औचित्य और फ्री-टेक्स्ट टिप्पणियाँ)

निर्णय संदर्भ कैप्चर करें (सिर्फ निर्णय नहीं)

ऑडिटर्स अक्सर पूछते हैं, “समीक्षक के पास अनुमोदन के समय कौन सी जानकारी थी?” निर्णय संदर्भ को इवेंट के साथ स्टोर करें:

- टिप्पणियाँ और संरचित कारण (उदा. “प्रोजेक्ट ऑनबोर्डिंग”, “ब्रेक-ग्लास आपातकाल”)

- संलग्नक (टिकट, नीति अपवाद)

- लागू की गई नीति या नियम (RBAC मैपिंग, eligibility चेक का परिणाम)

- overrides: किसने ओवरराइड किया, क्या बाईपास हुआ, और औचित्य

संलग्नक को वर्शन किया हुआ और विशिष्ट अनुरोध चरण से लिंक रखें ताकि वे बाद में अलग न हों।

छेड़छाड़ रोकें और एडमिन परिवर्तनों को स्पष्ट करें

ऑडिट लॉग को स्टोरेज में append-only बनाएं (उदा. write-once टेबल्स, immutable object storage, या अलग लॉगिंग सर्विस)। एडमिन्स को इतिहास संपादित करने की बजाय सुधारात्मक इवेंट जोड़ने तक सीमित करें।

यदि कॉन्फ़िगरेशन परिवर्तन समीक्षाओं को प्रभावित करते हैं (रूटिंग नियम, अनुमोदक समूह, एस्कलेशन टाइमर), तो उन्हें भी स्पष्ट before/after मानों के साथ लॉग करें। यह परिवर्तन इतिहास अक्सर एक्सेस निर्णय जितना ही महत्वपूर्ण होता है।

वास्तविक प्रश्नों के उत्तर देने वाले ऑडिट व्यू और एक्सपोर्ट

उपयोगी फ़िल्टर के साथ ऑडिट-फ्रेंडली स्क्रीन और एक्सपोर्ट प्रदान करें: उपयोगकर्ता द्वारा, संसाधन द्वारा, एंटाइटलमेंट द्वारा, तारीख सीमा, अनुरोध स्थिति, और अनुमोदक। एक्सपोर्ट सुसंगत और पूर्ण होने चाहिए (CSV/PDF), टाइमज़ोन हैंडलिंग शामिल हो, और आइडेंटिफायर्स संरक्षित हों ताकि रिकॉर्ड डायरेक्टरी या टिकटिंग सिस्टम से मैच किए जा सकें।

लक्ष्य सरल है: हर अनुमोदन को एक संपूर्ण कहानी जल्दी से बतानी चाहिए, साक्ष्यों के साथ जिन्हें आप भरोसा कर सकें।

सुरक्षा और गोपनीयता नियंत्रण

एक केंद्रीकृत एक्सेस समीक्षा ऐप जल्दी ही एक उच्च-मूल्य लक्ष्य बन जाता है: इसमें किसके पास क्या है, क्यों अनुरोध हुआ, और किसने मंज़ूर किया—सब कुछ होता है। सुरक्षा और गोपनीयता "बाद में जोड़ना" नहीं हो सकती—ये यह आकार देती हैं कि आप भूमिका, स्क्रीन, और डेटा स्टोरेज कैसे डिज़ाइन करते हैं।

ऐप के भीतर न्यूनतम अधिकार

Visibility को लॉक करने से शुरू करें, सिर्फ़ क्रियाओं को नहीं। कई अनुरोध संवेदनशील संदर्भ रखते हैं (कस्टमर नाम, incident IDs, HR नोट्स)।

स्पष्ट एप्लिकेशन भूमिकाएँ परिभाषित करें (उदा. requester, reviewer, resource owner, auditor, admin) और प्रत्येक भूमिका क्या देख सकती है इसे स्कोप करें:

- समीक्षक केवल उन अनुरोधों को देखें जो उन्हें रूट किए गए हैं, पूरे क्यू नहीं।

- रिसोर्स ओनर्स अपने संसाधनों के अनुरोध देख सकते हैं, सबका नहीं।

- ऑडिटर को निर्णय और साक्ष्य का रीड-ओनली एक्सेस चाहिए, पर सभी फ्री-टेक्स्ट फ़ील्ड तब तक नहीं दिखाएँ जब तक वे व्यक्तिगत डेटा न हों।

एडमिन एक्सेस को असाधारण मानें: MFA आवश्यक करें, इसे छोटे समूह तक सीमित रखें, और हर विशेषाधिकारपूर्ण कार्रवाई को लॉग करें।

डेटा को अंत-से-अंत सुरक्षित रखना

ट्रांजिट में एन्क्रिप्ट करें (TLS हर जगह) और एट-रेस्ट भी (डेटाबेस और बैकअप)। सीक्रेट्स (DB पासवर्ड, साइनिंग कीज़, webhook टोकन) को secrets manager में स्टोर करें, रिपोजिटरी में environment फ़ाइलों में नहीं।

जो आप स्टोर करते हैं उसके बारे में विचारशील रहें:

- रॉ एक्सेस टोकन स्टोर करने से बचें।

- जहाँ संभव हो जस्टिफिकेशन फ़ील्ड को redact या टेम्पलेट करें।

- पहचान डेटा को अनुरोध नोट्स से अलग रखें ताकि आकस्मिक खुलासा कम हो।

सामान्य हमलों के खिलाफ सुरक्षा उपाय

बेसलाइन नियंत्रण जल्दी जोड़ें:

- लॉगिन, खोज, और API एंडपॉइंट्स पर rate limits ब्रूट-फोर्स और स्क्रैपिंग कम करने के लिए।

- ब्राउज़र सत्रों के लिए CSRF सुरक्षा; SameSite कुकीज़ और anti-CSRF टोकन का उपयोग करें।

- IDs, टिप्पणियाँ, और फ़िल्टर्स के लिए सख्त सर्वर-साइड इनपुट वैलिडेशन।

- यदि आप साक्ष्य के रूप में फ़ाइलें स्वीकार करते हैं: MIME टाइप allowlist, स्कैनिंग, आकार सीमाएँ, और वेब रूट के बाहर स्टोरेज।

अनुपालन बुनियादी बातें: घटाएँ, रखें, और लॉग नियंत्रित करें

नीति के आधार पर अनुरोधों, टिप्पणियों, और अटैचमेंट्स के लिए रिटेंशन अवधि सेट करें (उदा. 1–7 साल ऑडिट साक्ष्य के लिए, व्यक्तिगत नोट के लिए कम)। एक एक्सेस-नियंत्रित ऑडिट लॉग रखें जिसमें immutable इवेंट्स हों (कौन/क्या/कब), और लॉग पहुंच को सिर्फ ऑडिटर्स और सुरक्षा स्टाफ तक सीमित करें। संदेह होने पर, कम स्टोर करें—और यह दस्तावेज़ करें कि आप क्या क्यों रख रहे हैं।

नोटिफिकेशन और संचार

इसे अंदरूनी जैसा महसूस करवाएं

टीमों में अपनाने में आसानी के लिए ऐप को कस्टम डोमेन पर रखें।

नोटिफिकेशन एक्सेस अनुरोध वर्कफ़्लो की नर्वस सिस्टम हैं। जब ये स्पष्ट और समय पर होते हैं, अनुरोध तेज़ी से आगे बढ़ते हैं और समीक्षक आत्मविश्वासी रहते हैं। जब ये शोरगुल या अस्पष्ट होते हैं, लोग इन्हें अनदेखा कर देते हैं—और अनुमोदन रुक जाते हैं।

क्या सूचित करें (और कब)

कम से कम तीन क्षणों को कवर करें:

- Submission confirmation अनुरोधकर्ता को, जिसमें अगले कदम और अपेक्षित समयसीमा शामिल हों।

- Approval needed हर समीक्षक को, पर्याप्त संदर्भ के साथ ताकि वे जल्दी निर्णय ले सकें।

- Decision made अनुरोधकर्ता और किसी भी डाउनस्ट्रीम फुलफ़िलर्स (IT/help desk) को, अगले कदम और effective dates सहित।

संदेश सामग्री चैनल भर में सुसंगत रखें ताकि लोगों को विवरण खोजने की ज़रूरत न पड़े।

चैनल रणनीति: ईमेल, चैट, और इन-ऐप

एक स्तरित दृष्टिकोण अपनाएँ:

- In-app notifications उपयोगकर्ताओं के लिए जो पहले से ऐप में दैनिक होते हैं (समीक्षक, एडमिन)। कम-शोर और ट्रैक करने में आसान।

- Email भरोसेमंद डिलीवरी और ऑडिटेबिलिटी के लिए, खासकर अवसरिक अनुमोदकों के लिए।

- Chat (Slack/Teams) तेज़ प्रतिक्रिया के लिए, पर केवल यदि उपयोगकर्ता ऑप्ट-इन करें और आप आवृत्ति नियंत्रित कर सकें।

स्पैम से बचने के लिए गैर-तुरंत अपडेट (उदा. डेली डाइजेस्ट) को बैच करें और वास्तविक समय पिंग केवल अनुमोदन और एस्कलेशनों के लिए रखें।

समय क्षेत्रों का सम्मान करते हुए रिमाइंडर और एस्कलेशन्स

रिमाइंडर पूर्वानुमेय और निष्पक्ष होने चाहिए: एक परिभाषित SLA विंडो के बाद पहला रिमाइंडर भेजें, फिर केवल निष्क्रियता पर एस्कलेट करें। कार्य घंटे और स्थानीय समय क्षेत्र लागू करें ताकि सिडनी में एक समीक्षक को 2 बजे रात को "ओवरड्यू" अलर्ट न मिले। टीमों को quiet hours और छुट्टी कैलेंडर कॉन्फ़िगर करने दें।

आवश्यक संदर्भ (और डीप लिंक) वाले टेम्प्लेट

नोटिफिकेशन टेम्पलेट बनाएं जिनमें हमेशा शामिल हो:

- Requester, resource, entitlement, और justification

- रिस्क संकेत (उदा. उच्च प्रिविलेज, प्रोडक्शन एक्सेस)

- Due date/SLA और अगला अनुमोदक

- एक डीप लिंक तात्कालिक कार्रवाई के लिए: /requests/{id}

अच्छी तरह डिज़ाइन किए नोटिफिकेशन बैक-एंड-फोर्थ घटाते हैं, अनुमोदन प्रक्रिया तेज़ करते हैं, और ऑडिट तैयारता बढ़ाते हैं बिना लोगों को परेशान किए।

परीक्षण, लॉन्च, और सतत सुधार

एक केंद्रीकृत एक्सेस समीक्षा ऐप तभी भरोसेमंद बनेगा जब यह वास्तविक दबाव में पूर्वानुमेय रूप से व्यवहार करे: आपात अनुरोध, जटिल रूटिंग, और कड़े कर्तव्यों का विभाजन। पूरे संगठन को आमंत्रित करने से पहले "किया हुआ" क्या होगा यह परिभाषित करें ताकि सभी एक ही लक्ष्य की दिशा में परीक्षण करें।

"किया हुआ" परिभाषित करें (ताकि परीक्षण का लक्ष्य हो)

दिन एक पर समर्थन करने वाली मूल प्रवाहों से शुरू करें: अनुरोध बनाना → सही समीक्षक(ओं) तक रूट करना → मंज़ूर/अस्वीकृत → पूरा/रिवोक → साक्ष्य रिकॉर्ड।

फिर उन एडमिन सेटिंग्स को सूचीबद्ध करें जो आप अनिवार्य मानते हैं (routing rules, approver groups, delegation, escalation timing, expiry defaults) और आवश्यक रिपोर्टिंग व्यूज़ (ओपन बैकलॉग, एजिंग अनुरोध, टीम द्वारा साइकिल समय, और ऑडिट के लिए बुनियादी एक्सपोर्ट)।

उन महत्वपूर्ण पाथ्स का परीक्षण करें जो अनुमोदनों को तोड़ते हैं

परिदृश्यों पर फोकस करें जो चुपके से गलत परिणाम पैदा कर सकते हैं:

- रूटिंग नियम: हर resource/entitlement के लिए सही अनुमोदक, एdge केस सहित (कॉन्ट्रैक्टर्स, क्रॉस-टीम रिसोर्स)

- प्रतिनिधि और आउट-ऑफ़-ऑफिस कवरेज: जाँचें कि delegate ठीक वही देखता है जो उसे दिखाना चाहिए, और ज़िम्मेदारी स्पष्ट बनी रहती है।

- एक्सपायरी और समय-सीमित एक्सेस: रिमाइंडर, ऑटो-एक्सपायर बिहेवियर, और फुलफ़िलमेंट में देरी होने पर क्या होता है की पुष्टि करें।

- अनुमतियां चेक: समीक्षक अपने ही एक्सेस को अनुमोदित न कर सके; अनुरोधकर्ता दूसरों के अनुरोध न देखें जब तक इरादा न हो; एडमिन इतिहास री-राइट न कर सकें।

कुछ "evil tests" जोड़ें (डुप्लिकेट क्लिक, आंशिक विफलताएँ, retries) ताकि आप double approvals या विरोधाभासी स्थितियाँ न बना सकें।

नियंत्रित चरणों में रोलआउट करें

एक पायलट समूह के साथ लॉन्च करें जो वास्तविकता का प्रतिनिधित्व करता हो: एक बिजनेस टीम, एक IT/प्रोविजनिंग टीम, और कम से कम एक उच्च-जोखिम रिसोर्स ओनर। एक छोटा फ़ीडबैक लूप रखें (साप्ताहिक दर्द बिंदुओं की समीक्षा) और संक्रमण के दौरान कहाँ अनुरोध किए जाएँ के बारे में सरल मार्गदर्शन प्रकाशित करें।

यदि आप ईमेल या टिकटिंग से माइग्रेट कर रहे हैं, तो कटऑफ़ नियम की योजना बनाएं: तारीख X के बाद नए अनुरोध ऐप में बनें; पुराने आइटम रीड-ओनली संदर्भ के रूप में आयात किए जा सकते हैं या एक दस्तावेजीकृत निर्णय के साथ बंद किए जा सकते हैं।

परिणामों को मापें और सुधारें

कुछ मेट्रिक्स लगातार ट्रैक करें: माध्य चक्र समय, लंबित अनुरोधों की संख्या, अनुमोदन/अस्वीकृति दरें, और सामान्य अस्वीकृति कारण। अस्वीकृति कारण विशेष रूप से मूल्यवान हैं—ये गुम प्रीक्विज़िट्स, अस्पष्ट संसाधन वर्णन, या बहुत व्यापक अनुरोध प्रकार की ओर इशारा करते हैं।

इन संकेतों का उपयोग रूटिंग को परिष्कृत करने, न्यूनतम अधिकार डिफ़ॉल्ट कड़े करने, और फ़ॉर्म्स व नोटिफिकेशन्स सुधारने के लिए करें बिना नीति को हर हफ्ते बदलने के।

तेज़ी से लागू करना (बिना नियंत्रण खोए)

एक बार वर्कफ़्लो, भूमिकाएँ, और डेटा मॉडल स्पष्ट हो जाने पर, मुख्य जोखिम कार्यान्वयन में प्रक्षेप (execution drift) बन जाता है: असंगत स्क्रीन, गायब ऑडिट इवेंट्स, या "अस्थायी" शॉर्टकट जो स्थायी गैप बन जाते हैं।

यदि आप वितरण तेज़ करना चाहते हैं जबकि वास्तुकला अनुशासित रहे, तो एक vibe-coding वर्कफ़्लो मदद कर सकता है। Koder.ai के साथ, टीमें संरचित स्पेक (भूमिकाएँ, अनुरोध स्थितियाँ, रूटिंग नियम, और ऑडिट इवेंट्स) से चैट-ड्रिवन इंटरफ़ेस के माध्यम से एक्सेस समीक्षा ऐप का कोर बना सकती हैं—फिर सुरक्षित रूप से Planning Mode, snapshots और rollback, और जब आप तैयार हों तो source code export के साथ इटरेट कर सकती हैं। Koder.ai का डिफ़ॉल्ट स्टैक (React वेब के लिए, Go + PostgreSQL बैकएंड) यहाँ की सामान्य जरूरतों से अच्छा मैच करता है: इनबॉक्स-शैली UI, मजबूत टाइप्ड अनुमोदन वर्कफ़्लो, और append-only ऑडिट लॉगिंग।

चाहे आप Koder.ai का उपयोग करें या पारंपरिक बिल्ड, अनुक्रम वही रहता है: भूमिकाएँ और SoD नियम लॉक करें, अनुमोदन और फुलफ़िलमेंट अलग रखें, और ऑडिटेबिलिटी को एक प्रोडक्ट फीचर के रूप में ट्रीट करें—बाद की बहस न बनाएं।