DNS हर उस इंसान के लिए क्यों मायने रखता है जो इंटरनेट का इस्तेमाल करता है

हर बार जब आप कोई वेब पता टाइप करते हैं, किसी लिंक पर क्लिक करते हैं, या ईमेल भेजते हैं, आप एक सरल विचार पर निर्भर करते हैं: इंसानों के लिए स्मरणीय नाम होने चाहिए, जबकि कंप्यूटर सही मशीन खोजने का काम करें।

DNS रोज़मर्रा की समस्या हल करता है: कंप्यूटर संख्यात्मक पतों (IP पतों) का उपयोग करते हैं, जैसे 203.0.113.42, लेकिन लोग नंबरों की स्ट्रिंग याद नहीं रखना चाहते। आप example.com याद रखना चाहते हैं, न कि उस साइट का आज जो भी पता है।

एक वाक्य में DNS

Domain Name System (DNS) इंटरनेट की “एड्रेस बुक” है जो मानव‑अनुकूल डोमेन नामों को उन IP पतों में अनुवादित करती है जिनका कंप्यूटर कनेक्ट करने के लिए उपयोग करते हैं।

यह अनुवाद छोटा लगता है, पर यह अंतर है एक ऐसे इंटरनेट के बीच जो प्रयोगयोग्य महसूस होता है और एक के बीच जो पूरी तरह अंक‑निर्मित फोन डायरेक्टरी जैसा लगता।

इस गाइड में क्या उम्मीद रखें

यह एक गैर‑तकनीकी यात्रा है—कोई नेटवर्किंग पृष्ठभूमि आवश्यक नहीं। हम देखेंगे:

- DNS के मूल विचार और इसकी आवश्यकता क्यों थी

- शामिल मुख्य भूमिकाएँ (आपका डिवाइस, DNS resolvers, और authoritative servers)

- वे हिस्से जिन्हें आप वाकई में अपनी वेबसाइट या ईमेल चलाते समय देखेंगे

- DNS से जुड़े सुरक्षा और भरोसे के सवाल (और मदद करने वाले उपकरण)

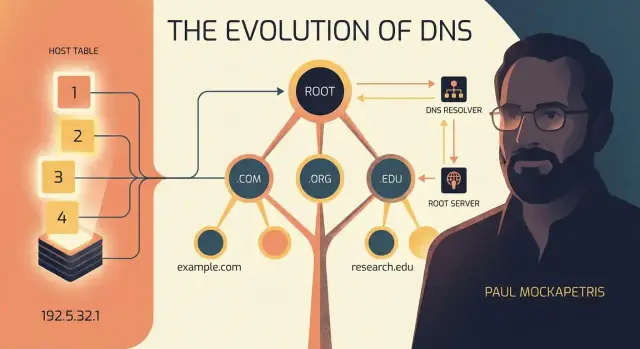

रास्ते में आप पॉल मोकापेट्रिस से मिलेंगे, वह इंजीनियर जिन्होंने 1980 के दशक की शुरुआत में DNS डिज़ाइन किया। उनका काम महत्वपूर्ण था क्योंकि उन्होंने सिर्फ एक नया नाम‑फॉर्मेट नहीं बनाया—उन्होंने एक ऐसी प्रणाली डिज़ाइन की जो तब तक स्केल कर सके जब इंटरनेट एक छोटे रिसर्च नेटवर्क से बढ़कर अरबों लोगों तक पहुँच गया।

यदि आपने कभी किसी साइट के “डैउन” होने का अनुभव किया है, किसी डोमेन परिवर्तन के “propagate” होने का इंतज़ार किया है, या आश्चर्य किया है कि ईमेल सेटिंग्स में रहस्यमय DNS एंट्रीज़ क्यों होती हैं, तो आप बाहर से पहले ही DNS से मिल चुके हैं। बाकी इस लेख में हम सहज भाषा में बताएँगे कि पर्दे के पीछे क्या हो रहा है—ज्यादा तकनीकी शब्दावली के बिना।

DNS से पहले: जब एक साझा फ़ाइल को सब कुछ नाम देना पड़ता था

किसी परिचित वेब पते को टाइप करने से बहुत पहले, शुरुआती नेटवर्कों के सामने एक सरल समस्या थी: आप किसी विशिष्ट मशीन तक कैसे पहुँचते हैं? कंप्यूटर आपस में IP पतों (जैसे 10.0.0.5) से बात कर सकते थे, लेकिन इंसानों को छोटे लेबल—होस्टनेम—जैसे MIT-MC या SRI-NIC ज़्यादा याद रखने में आसान लगते थे।

मूल “नाम सेवा”: HOSTS.TXT

प्रारंभिक ARPANET के लिए समाधान एक साझा फ़ाइल HOSTS.TXT थी। यह मूलतः एक लुकअप टेबल थी: होस्टनेम्स की एक सूची और उनके IP पते।

हर कंप्यूटर के पास इस फ़ाइल की एक स्थानीय प्रति थी। यदि आप किसी मशीन से नाम से कनेक्ट करना चाहते थे, तो आपका सिस्टम HOSTS.TXT देखता और संबंधित IP पता पाता।

यह पहले काम करता था क्योंकि नेटवर्क छोटा था, बदलाव अपेक्षाकृत कम होते थे, और अपडेट पाने की एक स्पष्ट जगह थी।

यह तरीका क्यों काम करना बंद कर दिया

जैसे‑जैसे और संगठन जुड़ने लगे, यह दृष्टिकोण सामान्य वृद्धि के साथ झुकने लगा:

- अपडेट लगातार हो गए। नई मशीनें आईं, पते बदलते रहे, और नामों को ठीक करने की ज़रूरत पड़ी।

- नाम संघर्ष बढ़े। दो समूह एक ही होस्टनेम चुन सकते थे बिना जाने।

- वितरण विलंब ने आउटेज दिए। यदि आपकी HOSTS.TXT प्रतिलिपि पुरानी थी, तो एक होस्टनेम गलत पते या किसी भी पते की ओर इशारा कर सकता था।

मूल समस्या तालमेल की थी। HOSTS.TXT जैसे थे पूरे विश्व के लिए एक साझा पता‑पुस्तिका। यदि हर कोई उसी किताब पर निर्भर है, तो हर सुधार के लिए वैश्विक संपादन की ज़रूरत है, और हर किसी को सबसे नई प्रति जल्दी डाउनलोड करनी होगी। जब नेटवर्क एक निश्चित आकार तक पहुंच गया, तब वह “सब कुछ के लिए एक फ़ाइल” मॉडल बहुत धीमा, केंद्रीकृत, और त्रुटिपूर्ण हो गया।

DNS ने नामों को संख्याओं से जोड़ने के विचार को नहीं बदला—बल्कि उसने उस नाज़ुक तरीके की जगह ली जिससे वह मैपिंग बनाए और वितरित की जाती थी।

पॉल मोकापेट्रिस: एक स्केलेबल नामकरण विचार के पीछे का इंजीनियर

1980 के दशक की शुरुआत में, इंटरनेट छोटे रिसर्च नेटवर्क से कुछ बड़ा, जटिल, और अधिक साझा होने लगा था। और मशीनें जुड़ रही थीं, संगठन स्वायत्तता चाहते थे, और लोगों को संख्यात्मक पतों को याद रखने के बजाय सेवाओं तक पहुँचने का आसान तरीका चाहिए था।

पॉल मोकापेट्रिस ने उस वातावरण में काम करते हुए DNS डिज़ाइन किया। उनका योगदान कोई चमकदार उत्पाद नहीं था—यह एक इंजीनियरिंग उत्तर था एक बहुत व्यावहारिक प्रश्न का: नेटवर्क लगातार बढ़ रहा है तो नाम उपयोगी कैसे बने रहें?

मुख्य अंतर्दृष्टि: नामकरण को स्केल करना होगा

एक नामकरण प्रणाली सरल लगती है जब तक आप यह नहीं सोचते कि तब “सरल” का मतलब क्या था: एक साझा सूची जिसे हर कोई डाउनलोड करके अपडेट रखना होगा। जैसे‑जैसे परिवर्तन निरंतर हो गए, वह तरीका टूट गया। हर नया होस्ट, नाम बदलना, या सुधार हर किसी के लिए तालमेल का काम बन गया।

मोकापेट्रिस की प्रमुख समझ यह थी कि नाम मात्र डेटा नहीं हैं; वे साझा समझौते हैं। यदि नेटवर्क विस्तारित होता है, तो उन समझौतों को बनाने और वितरित करने की प्रणाली को भी बिना हर कंप्यूटर को लगातार मास्टर सूची फ़ेच करने की आवश्यकता के विस्तारित होना चाहिए।

एक वितरित प्रणाली, न कि एक बड़ी फ़ाइल

DNS ने “एक आधिकारिक फ़ाइल” के विचार की जगह एक वितरित डिज़ाइन रखा:

- ज़िम्मेदारी बाँटी गई: विभिन्न संगठन नामस्थान के अपने हिस्सों का प्रबंधन करते हैं।

- उत्तर सही सर्वरों से पूछ कर खोजे जाते हैं, बजाय इसके कि पूरी दुनिया को स्थानीय रूप से कॉपी किया जाए।

- परिणाम कैश किए जा सकते हैं ताकि अधिकांश लुकअप तेज़ हों, जबकि बदलाव समय के साथ प्रसारित होते रहें।

यह नाज़ुक उत्कृष्टता है: DNS को चालाक बनाने के लिए डिज़ाइन नहीं किया गया था; इसे वास्तविक सीमाओं—सीमित बैंडविड्थ, बार‑बार परिवर्तन, कई स्वतंत्र प्रशासकों, और एक ऐसी नेटवर्क जो बढ़ना बंद नहीं कर रही थी—के तहत काम करने के लिए डिज़ाइन किया गया था।

उन डिज़ाइन लक्ष्यों ने DNS को कैसे आकार दिया

DNS किसी चालाक शॉर्टकट के रूप में नहीं बनाया गया था—इसे उन विशिष्ट, बहुत व्यावहारिक समस्याओं को हल करने के लिए डिज़ाइन किया गया था जो शुरुआती इंटरनेट के बढ़ने पर सामने आईं। मोकापेट्रिस का दृष्टिकोण था पहले स्पष्ट लक्ष्य तय करें, फिर एक नामकरण प्रणाली बनाएं जो दशकों तक चल सके।

सरल भाषा में लक्ष्य

- Scalable: यह सैकड़ों कंप्यूटरों के लिए नहीं, बल्कि लाखों (और अंततः अरबों) नामों के लिए काम करना चाहिए था।

- Distributed: कोई एक मास्टर फ़ाइल या एक केंद्रीय मशीन सब कुछ के लिए जिम्मेदार नहीं हो सकती।

- Reliable: प्रणाली को तब भी प्रश्नों के उत्तर देने चाहिए जब कुछ सर्वर डाउन हों या पहुँच से बाहर हों।

- Easy to manage: संगठनों को बिना किसी वैश्विक प्रशासक से पूछे अपने नाम अपडेट करने का तरीका चाहिए था।

Delegation: "सीक्रेट सॉस"

मुख्य अवधारणा है delegation: अलग‑अलग समूह नाम ट्री के अलग हिस्सों का प्रबंधन करते हैं।

उदाहरण के लिए, एक संगठन .com के तहत जो कुछ है उसका प्रबंधन करता है, एक registrar आपकी मदद करता है example.com का दावा करने में, और फिर आप (या आपका DNS प्रदाता) www.example.com, mail.example.com आदि के रिकॉर्ड नियंत्रित करते हैं। यह जिम्मेदारी को साफ़ तरीके से बाँट देता है ताकि वृद्धि बाधा न बने।

विफलताओं से बचने के लिए बनाया गया

DNS मानता है कि समस्याएँ होंगी—सर्वर क्रैश होंगे, नेटवर्क विभाजित होंगे, मार्ग बदलेंगे। इसलिए यह डोमेन के कई authoritative सर्वर और resolvers में कैशिंग पर निर्भर करता है, ताकि अस्थायी आउटेज हर लुकअप को तुरंत तोड़ न दे।

DNS क्या है (और क्या नहीं)

DNS मानव‑अनुकूल नामों को तकनीकी डेटा में अनुवाद करता है, सबसे प्रसिद्ध रूप से IP पतों में। यह "इंटरनेट स्वयं" नहीं है—यह एक नाम और लुकअप सेवा है जो आपके डिवाइसों को यह खोजने में मदद करती है कि कहाँ कनेक्ट करना है।

एक तस्वीर में DNS: नामों का पदानुक्रम

DNS नामों को एक ट्री की तरह व्यवस्थित करके मैनेजेबल बनाता है। हर नाम को वैश्विक रूप से अद्वितीय रखने वाले एक विशाल सूची की बजाय DNS नामों को स्तरों में तोड़ देता है और जिम्मेदारी को सौंप देता है।

पदानुक्रम: रूट → TLD → डोमेन → सबडोमेन

एक DNS नाम दाएँ से बाएँ पढ़ा जाता है:

- Root: हर नाम के अंत में छिपा हुआ डॉट (अक्सर छोड़ा जाता है).

www.example.com. तकनीकी तौर पर . से समाप्त होता है

- TLD (Top‑Level Domain):

.com, .org, .net, और देश कोड जैसे .uk

- Domain:

example जो example.com में है

- Subdomain / host:

www जो www.example.com में है

तो www.example.com को इस तरह तोड़ा जा सकता है:

com (TLD)example (TLD के अंतर्गत पंजीकृत डोमेन)www (एक लेबल जो डोमेन मालिक बनाता और नियंत्रित करता है)

पदानुक्रम का लाभ

यह संरचना संघर्षों को कम करती है क्योंकि नामों को केवल उनके माता‑पिता के भीतर अद्वितीय होना चाहिए। कई संगठन www सबडोमेन उपयोग कर सकते हैं क्योंकि www.example.com और www.another-example.com टकराते नहीं।

यह कार्यभार को भी बाँटता है। .com ऑपरेटर हर वेबसाइट के रिकॉर्ड नहीं संभालते; वे केवल यह बताते हैं कि example.com किसका है, और फिर example.com का मालिक विवरण संभालता है।

"Zone" साधारण भाषा में

एक zone बस उस ट्री का एक प्रबंधनीय हिस्सा है—DNS डेटा जिसका कोई व्यक्ति प्रकाशन के लिए जिम्मेदार है। कई टीमों के लिए “हमारी जोन” का अर्थ है “example.com और जो भी सबडोमेन्स हम होस्ट करते हैं” जिनके रिकॉर्ड उनके authoritative DNS प्रदाता पर रखे जाते हैं।

कौन क्या करता है: Resolvers, Authoritative Servers, और आप

अपना अगला ऐप तेज़ी से बनाएं

चैट में एक छोटा वेब ऐप बनाएं और मिनटों में तैनात करें।

जब आप ब्राउज़र में कोई नाम टाइप करते हैं, तो आप "इंटरनेट" से सीधे नहीं पूछ रहे होते। कुछ विशेष सहायक काम बाँट लेते हैं ताकि उत्तर तेज़ी से और विश्वसनीय रूप से मिल सके।

मुख्य किरदार

आप (आपका डिवाइस और ब्राउज़र) एक सरल प्रश्न के साथ शुरू करते हैं: “example.com का कौन सा IP पता है?” आपका डिवाइस आमतौर पर उत्तर जानता नहीं होता और वह दर्जनों सर्वरों को कॉल करना भी नहीं चाहता।

एक recursive resolver आपकी तरफ़ से खोज करता है। यह आमतौर पर आपका ISP, आपका कार्यस्थल/स्कूल IT, या कोई सार्वजनिक resolver प्रदान करता है। मुख्य लाभ: यह पिछले लुकअप से कैश किए उत्तरों का पुन: उपयोग कर सकता है, जिससे सभी के लिए चीज़ें तेज़ हो जाती हैं।

Authoritative DNS servers किसी डोमेन के लिए सत्य का स्रोत होते हैं। वे "इंटरनेट खोजते" नहीं; वे अपने डोमेन के आधिकारिक रिकॉर्ड रखते हैं जो बताते हैं कि कौन से IP, मेल सर्वर, या सत्यापन टोकन उस डोमेन से संबंधित हैं।

एक लुकअप, उच्च‑स्तरीय चरणबद्ध

- आपका डिवाइस अपने कॉन्फ़िगर किए गए recursive resolver से

example.com के लिए पूछता है।

- यदि resolver के पास ताज़ा कैश उत्तर है, तो वह तुरंत जवाब देता है।

- यदि नहीं, तो resolver DNS पदानुक्रम से पूछता है कि उस डोमेन के authoritative servers कहाँ हैं (ऊपर से शुरू कर के नीचे तक)。

- resolver डोमेन के authoritative server तक पहुँचता है, अंतिम उत्तर प्राप्त करता है, और उसे आपके डिवाइस को लौटाता है।

- आपका ब्राउज़र उस IP पते का उपयोग करके वेबसाइट से जुड़ता है।

"Recursive" बनाम "authoritative"—एक रूपक में

Recursive resolver को एक लाइब्रेरियन की तरह सोचें जो आपके लिए चीज़ें खोज सकता है (और लोकप्रिय उत्तर याद रखता है), जबकि authoritative server प्रकाशक की आधिकारिक सूची की तरह है: यह अन्य सूचियों को नहीं ब्राउज़ करता—यह अपने ही लेखों के लिए जो सत्य है वो बताता है।

एक DNS लुकअप, चरण दर चरण (ज्यादा जार्गन के बिना)

जब आप example.com ब्राउज़र में टाइप करते हैं, आपका ब्राउज़र वास्तव में नाम खोज नहीं रहा—उसे एक IP पता चाहिए (जैसे 93.184.216.34) ताकि वह जान सके कहाँ कनेक्ट करना है। DNS वह सिस्टम है जो कहता है: "इस नाम के लिए मुझे संख्या दिखाओ।"

1) ब्राउज़र ऑपरेटिंग सिस्टम से पूछता है

ब्राउज़र पहले आपके कंप्यूटर/फोन के ऑपरेटिंग सिस्टम से पूछता है: "क्या हमारे पास example.com का IP पता पहले से है?" OS अपनी शॉर्ट‑टर्म मेमोरी (कैश) चेक करता है। यदि ताज़ा उत्तर मिल जाए तो लुकअप यहीं खत्म हो जाता है।

2) OS एक DNS resolver से पूछता है

यदि OS के पास नहीं है, तो वह प्रश्न एक DNS resolver को भेजता है—आमतौर पर आपका ISP, कंपनी, या सार्वजनिक प्रदाता चलाता है। resolver को अपना "DNS concierge" समझें: यह मेहनत करता है ताकि आपका डिवाइस न करे।

3) Resolver दिशानिर्देशों का पालन करता है: root → TLD → authoritative

यदि resolver के पास उत्तर कैश में नहीं है, तो वह एक निर्देशित खोज शुरू करता है:

- Root server: resolver पूछता है कि उस डोमेन समापन (जैसे

.com) की जानकारी कहाँ मिल सकती है। रूट सर्वर अंतिम IP नहीं देता—यह referrals देता है: "अगले .com सर्वरों से पूछो।"

- TLD server (

.com): resolver .com सर्वरों से पूछता है कि example.com कहाँ हैंडल किया जाता है। फिर से, अंतिम IP नहीं—और निर्देश: "इस authoritative server से example.com के लिए पूछो।"

- Authoritative server: यही उस डोमेन का सत्य स्रोत है। यह वास्तव में रिकॉर्ड (जैसे

A या AAAA) देकर IP पता बताता है।

4) उत्तर वापस आता है (और आमतौर पर कैश हो जाता है)

resolver IP को आपके OS को भेजता है, फिर ब्राउज़र को, जो अंततः कनेक्ट करता है। अधिकांश लुकअप तुरंत महसूस होते हैं क्योंकि resolvers और डिवाइस रिकॉर्ड्स को TTL द्वारा निर्धारित अवधि तक कैश करते हैं।

याद रखने के लिए एक सरल मॉडल

एक सरल प्रवाह जो याद रखना आसान है: Browser → OS cache → Resolver cache → Root (referral) → TLD (referral) → Authoritative (answer) → back to Browser।

कैशिंग और TTL: क्यों DNS तेज़ है (और कभी‑कभी बदलने में धीमा)

मोबाइल पर मॉनिटरिंग रखें

ऑन-कॉल चेक और त्वरित अपडेट के लिए एक Flutter companion ऐप बनाएं।

यदि हर वेबसाइट विजिट प्रत्येक बार शुरुआत से कई सर्वरों से पूछताछ करने की ज़रूरत होती, तो DNS धीरे/असहनीय महसूस होता। इसके बजाय, DNS कैशिंग पर निर्भर करता है—हाल के लुकअप की अस्थायी "याद"—ताकि अधिकांश उपयोगकर्ताओं को मिलीसेकंड में उत्तर मिल सके।

कैशिंग क्या है (और क्यों मौजूद है)

जब आपका डिवाइस किसी DNS resolver से example.com पूछता है, तो उस resolver को पहले बार कुछ काम करना पड़ सकता है। जब वह उत्तर सीख लेता है, तो वह उसे कैश में रख लेता है। अगला जो कोई उसी नाम के लिए पूछेगा उसे तुरंत जवाब मिल सकता है।

कैशिंग दो कारणों से होती है:

- गति: कम नेटवर्क राउंड‑ट्रिप्स, तेज़ पेज लोड।

- लोड में कमी: authoritative DNS servers को हर उपयोगकर्ता के हर अनुरोध का जवाब नहीं देना पड़ता।

TTL: "कितनी देर तक यह उत्तर रखूं"

हर DNS रिकॉर्ड एक TTL (Time To Live) मान के साथ सर्व किया जाता है। TTL निर्देश देता है: इस उत्तर को X सेकंड तक रखें, फिर इसे हटा कर दोबारा पूछें।

यदि किसी रिकॉर्ड की TTL 300 है, तो resolvers इसे 5 मिनट तक फिर से उपयोग कर सकते हैं फिर पुनः जाँचेंगे।

व्यापार‑ऑफ: परिवर्तन बनाम स्थिरता

TTL संतुलन का काम करती है:

- छोटे TTL बदलावों को तेज़ी से फैलने में मदद करते हैं (माइग्रेशन के दौरान उपयोगी), पर DNS क्वेरी वॉल्यूम बढ़ सकता है।

- लंबे TTL क्वेरी ट्रैफ़िक घटाते हैं और चीज़ों को अधिक स्थिर बनाते हैं, पर अपडेट्स सभी तक पहुँचने में समय लेते हैं।

वास्तविक स्थितियाँ जहाँ TTL मायने रखता है

यदि आप अपनी वेबसाइट को नए होस्ट पर ले जा रहे हैं, CDN बदल रहे हैं, या ईमेल कटओवर कर रहे हैं (MX रिकॉर्ड बदलना), तो TTL यह निर्धारित करता है कि उपयोगकर्ता कितनी जल्दी पुराने स्थान पर जाना बंद कर देंगे।

एक सामान्य तरीका है कि योजनाबद्ध परिवर्तन से पहले TTL घटा दें, स्विच करें, और सब कुछ स्थिर होने के बाद TTL फिर बढ़ा दें। यही कारण है कि DNS रोज़‑दिन में तेज़ हो सकता है—और अपडेट के बाद "जिद्दी" लग सकता है।

वे DNS रिकॉर्ड जिन्हें आप वाकई में देखेंगे (A, AAAA, CNAME, MX, TXT)

जब आप DNS डैशबोर्ड में लॉग इन करते हैं, तो आप आम तौर पर कुछ रिकॉर्ड प्रकारों को ही एडिट करेंगे। हर रिकॉर्ड एक छोटा निर्देश है जो इंटरनेट को बताता है कि लोगों को कहाँ भेजना है (वेब), मेल कहाँ पहुँचाना है, या किस तरह सत्यापन करना है।

सामान्य रिकॉर्ड प्रकार (साधारण उदाहरणों के साथ)

| Record | यह क्या करता है | साधारण उदाहरण |

|---|

| A | एक नाम को IPv4 पते की ओर इंगित करता है | example.com → 203.0.113.10 (आपका वेब सर्वर) |

| AAAA | एक नाम को IPv6 पते की ओर इंगित करता है | example.com → 2001:db8::10 |

| CNAME | एक नाम को दूसरे नाम का उपनाम बनाता है | www.example.com → example.com |

| MX | बताता है कि डोमेन का ईमेल कहाँ जाना चाहिए | example.com → mail.provider.com (priority 10) |

| TXT | मशीनें पढ़ने के लिए "नोट" स्टोर करता है (सत्यापन, ईमेल नीति) | example.com में SPF जैसे v=spf1 include:mailgun.org ~all |

| NS | बताता है कि कौन से authoritative servers किसी डोमेन/ज़ोन के DNS होस्ट करते हैं | example.com → ns1.dns-host.com |

| SOA | जोन का "हैडर": प्राथमिक NS, एडमिन संपर्क, और टाइमिंग मान | example.com SOA में ns1.dns-host.com और retry/expire टाइमर शामिल होते हैं |

लोग जो गलतियाँ अक्सर करते हैं

कुछ DNS त्रुटियाँ बार‑बार दिखती हैं:

- apex पर CNAME लगाना (

example.com)। कई DNS प्रदाता इसे अनुमति नहीं देते क्योंकि root नाम को NS और SOA जैसे रिकॉर्ड भी रखने होते हैं। यदि आपको "root से किसी होस्टनाम" चाहिए, तो A/AAAA रिकॉर्ड का उपयोग करें या अपने प्रदाता की "ALIAS/ANAME" सुविधा देखें।

- टकराते रिकॉर्ड: एक ही होस्टनेम के लिए CNAME और A दोनों न सेट करें (उदा., दोनों

www पर)। एक ही तरीका चुनें।

- टाइपो और फ़ॉर्मेटिंग गॉटचा:

mail.provider.com में एक गलत अक्षर ईमेल तोड़ सकता है; गायब/अतिरिक्त डॉट्स और गलत फील्ड में होस्ट कॉपी करना (जैसे @ बनाम www) आम कारण हैं।

यदि आप टीम के साथ DNS मार्गदर्शन साझा कर रहे हैं, तो अपनी डॉक्यूमेंट में ऊपर जैसा छोटा तालिका या रनबुक पेज रिव्यू और ट्रबलशूटिंग को तेज़ बनाता है।

कौन DNS चलाते हैं: डोमेन्स, रजिस्ट्रार, और रूट सर्वर

DNS काम करता है क्योंकि जिम्मेदारी कई संगठनों में बाँटी गई है। यही वजह है कि आप प्रदाता बदल सकते हैं, सेटिंग्स बदल सकते हैं, और बिना "इंटरनेट" से अनुमति माँगे अपना नाम ऑनलाइन रख सकते हैं।

डोमेन पंजीकरण बनाम DNS होस्टिंग (एक जैसी चीज़ नहीं)

डोमेन पंजीकरण नाम (जैसे example.com) का उपयोग करने का अधिकार खरीदना है। इसे किसी लेबल को आरक्षित करने जैसा समझें ताकि कोई और उसे न ले सके।

DNS होस्टिंग वह है जो दुनिया को बताती है कि वह नाम कहाँ पॉइंट करता है—आपकी वेबसाइट, ईमेल प्रदाता, सत्यापन रिकॉर्ड्स इत्यादि। आप एक कंपनी पर डोमेन पंजीकृत कर सकते हैं और DNS दूसरी जगह होस्ट कर सकते हैं।

Registry, registrar, और name servers—साधारण भाषा में भूमिकाएँ

- Registry: वह संगठन जो किसी TLD (जैसे

.com, .org, .uk) को संचालित करता है। यह उस TLD के अंतर्गत हर नाम का आधिकारिक डेटाबेस रखता है और किस name servers द्वारा प्रत्येक नाम होस्ट किया जाता है यह रजिस्टर करता है।

- Registrar: खुदरा विक्रेता जो आप उपयोग करते हैं डोमेन पंजीकरण/नवीनीकरण के लिए। registrar आपकी ओर से registry से बात करता है और आपको कुछ मुख्य डोमेन सेटिंग्स संपादित करने देता है।

- Name servers: वे मशीनें (आपके DNS host द्वारा चलाई जाती हैं) जो आपके डोमेन के DNS रिकॉर्ड प्रकाशित करती हैं—A/AAAA, MX, TXT, CNAME इत्यादि। इन्हें authoritative कहा जाता है क्योंकि वे आपके डोमेन के अंतिम उत्तर प्रदान करते हैं।

रूट सर्वर क्या करते हैं (और क्या नहीं)

रूट सर्वर DNS के शीर्ष पर बैठते हैं। वे आपकी साइट का IP पता नहीं जानते और वे आपके डोमेन के रिकॉर्ड स्टोर नहीं करते। उनका काम संकुचित है: वे resolvers को बताते हैं कि प्रत्येक TLD कहाँ हैंडल होता है (जैसे .com कहाँ है)।

Delegation: कैसे नियंत्रण TLD से आपके डोमेन तक आता है

जब आप अपने registrar पर डोमेन के लिए "name servers" सेट करते हैं, तो आप एक delegation बना रहे होते हैं। .com registry (अपने authoritative servers के माध्यम से) तब example.com के लिए क्वेरीज को उन name servers की ओर निर्देशित करेगा जिन्हें आपने चुना है।

उस समय से, वे name servers ये नियंत्रित करते हैं कि बाकी इंटरनेट क्या उत्तर पाता है—जब तक आप फिर से delegation नहीं बदलते।

सुरक्षा और भरोसा: क्या गलत हो सकता है और DNS कैसे मदद करता है

कस्टम डोमेन के साथ तैनात करें

विचार से होस्टेड ऐप तक पहुंचें, और जब तैयार हों तो अपना डोमेन पॉइंट करें।

DNS भरोसे पर बना है: जब आप कोई नाम टाइप करते हैं, आप मानते हैं कि उत्तर असली सेवा की ओर इशारा करता है। ज़्यादातर समय ऐसा होता है—पर DNS हमला करने वालों के लिए आकर्षक जगह भी है, क्योंकि नाम के छोटे से बदलाव से बहुत से लोग गलत जगह पर भेजे जा सकते हैं।

सामान्य DNS जोखिम (और वे कैसे दिखते हैं)

एक क्लासिक समस्या है spoofing या cache poisoning। यदि कोई attacker किसी resolver को नकली उत्तर स्टोर करने के लिए धोखा दे दे, तो उपयोगकर्ता गलत IP पर भेजे जा सकते हैं भले ही उन्होंने सही डोमेन टाइप किया हो। नतीजा फ़िशिंग पेज, मालवेयर डाउनलोड, या इंटरसेप्टेड ट्रैफ़िक हो सकता है।

एक और समस्या है डोमेन हाईजैकिंग रजिस्ट्रार स्तर पर। यदि कोई आपके रजिस्ट्रार खाते में पहुँच बना लेता है, तो वह name servers या DNS रिकॉर्ड बदल कर आपके डोमेन को बिना होस्टिंग को छुए "कस्टोडाई" कर सकता है।

फिर रोज़मर्रा का खतरा: misconfigurations। एक अनजाना CNAME, पुराना TXT रिकॉर्ड, या गलत MX रिकॉर्ड लॉगिन फ्लो, ईमेल डिलीवरी, या सत्यापन जांचों को तोड़ सकता है। ये असफलताएँ अक्सर यह दिखाती हैं कि "इंटरनेट डाउन है," पर मूल कारण एक छोटा DNS एडिट होता है।

DNSSEC कैसे मदद करता है (उच्च‑स्तरीय)

DNSSEC DNS डेटा पर क्रिप्टोग्राफिक सिग्नेचर जोड़ता है। साधारण शब्दों में: DNS उत्तर को वैधता दी जा सकती है ताकि यह पुष्टि हो सके कि उसे मार्ग में बदला नहीं गया और यह πραγμα में डोमेन के authoritative DNS से आया है। DNSSEC DNS को एन्क्रिप्ट नहीं करता और न ही यह छुपाता कि आप क्या खोज रहे हैं, पर यह कई प्रकार के फ़र्ज़ी उत्तरों को स्वीकार किए जाने से रोक सकता है।

गोपनीयता: DoH और DoT

पारंपरिक DNS क्वेरीज नेटवर्क के लिए देखना आसान होती हैं। DNS‑over‑HTTPS (DoH) और DNS‑over‑TLS (DoT) आपके डिवाइस और resolver के बीच कनेक्शन को एन्क्रिप्ट करते हैं, जिससे नजर रखने और कुछ ऑन‑पाथ छेड़छाड़ कम होती है। ये क्वेरी को "गोपनीय" तो नहीं बनाते, पर यह बदल देते हैं कि कौन प्रश्न देख और बदल सकता है।

टीमों के लिए व्यावहारिक सुरक्षात्मक कदम

अपने रजिस्ट्रार पर MFA का उपयोग करें, डोमेन/ट्रांसफर लॉक सक्रिय करें, और तय करें कौन DNS संपादित कर सकता है। DNS बदलावों को प्रोडक्शन तैनाती जैसा ही मानें: समीक्षा की आवश्यकता रखें, परिवर्तन लॉग रखें, और रिकॉर्ड या name server परिवर्तनों के लिए मॉनिटरिंग/अलर्ट सेट करें ताकि आप आश्चर्यजनक बदलावों के बारे में जल्दी जान सकें।

वेबसाइट या ईमेल मैनेज करने वाली टीमों के लिए व्यावहारिक DNS टिप्स

DNS "सेट‑इट‑और‑भूल‑जाओ" जैसा महसूस कर सकता है, जब तक कि एक छोटा सा बदलाव आपकी साइट या ईमेल को नीचे न कर दे। अच्छी खबर है: कुछ आदतें DNS प्रबंधन को अनुमान्य बनाती हैं—यहाँ तक कि छोटी टीमों के लिए भी।

छोटी टीमों के लिए सरल चेकलिस्ट

एक हल्का‑फुल्का प्रक्रिया अपनाएँ जिसे आप दोहराएँ:

- एक भरोसेमंद DNS प्रदाता चुनें: स्पष्ट UI, साफ़ बदलाव इतिहास, और आधुनिक रिकॉर्ड (TXT इत्यादि) के लिए समर्थन देखें। यदि आपका डोमेन एक कंपनी पर पंजीकृत है, तो DNS दूसरी जगह होस्ट करना ठीक है।

- TTL रणनीति तय करें: TTL नियंत्रित करता है कि अन्य लोग आपके रिकॉर्ड कितनी देर तक कैश रखें। स्थिर सेवाओं के लिए लंबे TTL (बेहतर प्रदर्शन) और योजनाबद्ध माइग्रेशन से पहले अस्थायी रूप से छोटे TTL का उपयोग करें।

- हर बदलाव दस्तावेज़ करें: साझा नोट रखें जिसमें क्या बदला, क्यों, कब, और किसने अनुमोदन किया शामिल हो। पुराने मान भी दर्ज रखें ताकि आप गलती जल्दी उलट सकें।

भरोसेमंदी की आदतें जो "रहस्यमयी आउटेज" रोकें

अधिकतर DNS समस्याएँ जटिल नहीं होते—बस जल्दी पकड़ने में मुश्किल होते हैं।

- कई name servers का उपयोग करें: आपका DNS प्रदाता कम से कम दो authoritative name servers अलग‑अलग स्थानों पर प्रकाशित करे। यह एकल विफलता से आप को ऑफलाइन होने के जोखिम को घटाता है।

- अपने नेटवर्क के बाहर से निगरानी रखें: ऐसा बेसिक अपटाइम मॉनिटर जो DNS रेसॉल्यूशन भी चेक करे (केवल HTTP नहीं) समस्याओं को पहले पकड़ सकता है।

- रोलबैक योजना रखें: एडिट करने से पहले वर्तमान ज़ोन रिकॉर्ड्स की कॉपी बना लें। अगर कुछ टूटे, तो ज्ञात‑सही मान को पुनर्स्थापित करना मिनटों में होना चाहिए, घंटों में नहीं।

यदि आप बार‑बार एप्स तैनात करते हैं, तो DNS आपकी रिलीज प्रक्रिया का हिस्सा बन जाता है। उदाहरण के लिए, टीम्स जो प्लेटफ़ॉर्म जैसे Koder.ai पर वेब ऐप बनाती और तैनात करती हैं (जहाँ आप चैट के माध्यम से एप्स बना कर डिप्लॉय कर सकते हैं और फिर कस्टम डोमेन जोड़ते हैं), वे भी उन्हीं मूल बातों पर निर्भर रहती हैं: सही A/AAAA/CNAME लक्ष्य, कटओवर के दौरान समझदारी से चुने गए TTL, और अगर कुछ गलत पॉइंट करे तो स्पष्ट रोलबैक मार्ग।

ईमेल पहुँच के लिए आवश्यक DNS रिकॉर्ड

अगर आप अपने डोमेन से ईमेल भेजते हैं, तो DNS सीधे प्रभावित करता है कि संदेश इनबॉक्स तक पहुँचते हैं या नहीं।

- SPF (TXT रिकॉर्ड): बताता है कि आपके डोमेन के लिए कौन‑कौन से सर्वर मेल भेजने के लिए अधिकृत हैं।

- DKIM (TXT रिकॉर्ड): एक क्रिप्टोग्राफिक सिग्नेचर जोड़ता है ताकि प्राप्तकर्ता सत्यापित कर सकें कि संदेश बदला गया नहीं है।

- DMARC (TXT रिकॉर्ड): बताता है कि प्राप्तकर्ता SPF/DKIM चेक फेल होने पर क्या करें (और आपको रिपोर्टिंग देता है)। पहले "मॉनिटरिंग" नीति से शुरू करें, फिर जब आप आश्वस्त हों तो कड़ा करें।

मानव‑अनुकूल नामों ने इंटरनेट को छोटे रिसर्च समुदाय से आगे स्केल करने में मदद की। DNS को साझा इन्फ्रास्ट्रक्चर की तरह देखें—शुरुआत में थोड़ी सावधानी आपकी साइट पहुँचयोग्य और आपके ईमेल भरोसेमंद रखेगी जैसे‑जैसे आप बढ़ते हैं।