वेंडर सुरक्षा समीक्षाओं के लक्ष्य, उपयोगकर्ता और दायरा

स्क्रीन डिज़ाइन या डेटाबेस चुनने से पहले, यह तय करें कि ऐप क्या हासिल करना चाहिए और किसके लिए है। वेंडर सुरक्षा समीक्षा प्रबंधन अक्सर असफल होता है जब अलग-अलग टीमें एक ही शब्दों ("समीक्षा", "अनुमोदन", "जोखिम") का अलग-अलग अर्थ निकालती हैं।

कौन ऐप उपयोग करेगा

अधिकांश प्रोग्रामों में कम से कम चार उपयोगकर्ता समूह होते हैं, जिनकी ज़रूरतें अलग होती हैं:

- Security / GRC: समीक्षा प्रक्रिया, प्रश्न, साक्ष्य आवश्यकताएँ और अंतिम जोखिम निर्णय का मालिक।

- Procurement / Vendor Management: तेज़ इन्टेक, स्पष्ट स्थिति और नवीनीकरण दृश्यमानता ताकि खरीद अंतिम समय में ब्लॉक न हो।

- Legal / Privacy: डेटा प्रोसेसिंग शर्तें, DPA/SCCs, ब्रेच नोटिफिकेशन और डेटा कहां स्टोर होता है पर ध्यान देता है।

- Vendor contacts: एक सरल पोर्टल चाहते हैं जहाँ वे प्रश्नों का एक बार उत्तर दें, साक्ष्य अपलोड करें, और फ़ॉलो-अप का जवाब दें बिना लंबे ईमेल थ्रेड्स के।

डिज़ाइन का निहितार्थ: आप "एक वर्कफ़्लो" नहीं बना रहे हैं। आप एक साझा सिस्टम बना रहे हैं जहाँ हर रोल एक ही समीक्षा का क्यूरेटेड व्यू देखता है।

आपकी कंपनी में “वेंडर सुरक्षा समीक्षा” का क्या अर्थ है

प्रक्रिया की सीमाएँ सरल भाषा में परिभाषित करें। उदाहरण के लिए:

- क्या समीक्षा केवल SaaS टूल ही कवर करती है, या सलाहकार, एजेंसियां और होस्टिंग प्रदाता भी शामिल हैं?

- क्या लक्ष्य बेसलाइन कंट्रोल्स की पुष्टि करना है, या जोखिम को मात्रात्मक रूप से मापना और अपवादों को स्वीकृत करना है?

- क्या आप वेंडर (कंपनी-व्यापी) की समीक्षा कर रहे हैं या सर्विस (एक विशिष्ट उत्पाद और आप इसका कैसे उपयोग करते हैं)?

Note down क्या ट्रिगर करता है एक समीक्षा (नया खरीद, नवीनीकरण, सामग्री परिवर्तन, नया डेटा प्रकार) और "हो गया" का क्या मतलब है (स्वीकृत, शर्तों के साथ स्वीकृत, अस्वीकृत, या स्थगित)।

वर्तमान दर्द बिंदु जिन्हें हटाना है

अपना दायरा ठोस बनाएं और आज क्या समस्याएँ हैं सूचीबद्ध करें:

- स्थिति ईमेल थ्रेड्स और निजी इनबॉक्स में फँसी हुई

- स्प्रेडशीट जो सिंक से बाहर हो जाती हैं, कोई एकल स्रोत सत्य नहीं

- गायब या पुराना साक्ष्य (SOC 2, ISO, पेन टेस्ट) और कोई एक्सपायरी ट्रैकिंग नहीं

- Security, Procurement, और Legal के बीच अस्पष्ट हैंडऑफ़्स

- निर्णय, अपवाद, या कम्पेंसिंग कंट्रोल रिकॉर्ड करने का कोई सुसंगत तरीका नहीं

ये दर्द बिंदु आपके आवश्यकता बैकलॉग बन जाते हैं।

सफलता मीट्रिक जो प्रोजेक्ट को ईमानदार रखती हैं

शुरू से कुछ मीट्रिक्स चुनें जिन्हें आप माप सकते हैं:

- Cycle time (intake → decision) वेंडर टियर अनुसार

- On-time completion rate बनाम SLAs

- अतिरिक्त देरी वाली समीक्षाओं की गिनती और औसत देरी के दिन

- Rework rate (कितनी समीक्षाएँ वेंडरों को जानकारी की कमी के कारण लौटती हैं)

यदि ऐप ये विश्वसनीय रूप से रिपोर्ट नहीं कर सकता, तो यह वास्तव में प्रोग्राम को मैनेज नहीं कर रहा—यह बस दस्तावेज़ स्टोर कर रहा है।

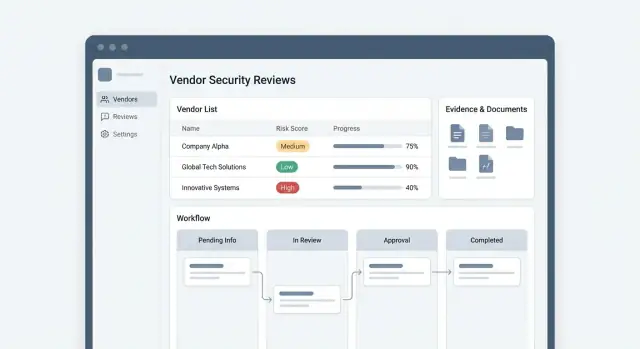

वर्कफ़्लो डिज़ाइन: इन्टेक से अनुमोदन तक

एक स्पष्ट वर्कफ़्लो "ईमेल पिंग-पोंग" और एक पूर्वानुमेय समीक्षा प्रोग्राम के बीच का अंतर है। स्क्रीन बनाने से पहले, एक अनुरोध का एंड-टू-एंड पथ मैप करें और तय करें कि अनुमोदन तक पहुँचने के लिए हर चरण में क्या होना चाहिए।

एंड-टू-एंड फ्लो मैप करें

एक सरल, रैखिक बैकबोन के साथ शुरू करें जिसे आप बाद में बढ़ा सकते हैं:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval (या rejection).

हर चरण के लिए "पूरा" का मतलब परिभाषित करें। उदाहरण के लिए, "Questionnaire complete" के लिए आवश्यक हो सकता है कि 100% आवश्यक प्रश्नों का उत्तर दिया गया हो और एक असाइन किया गया सिक्योरिटी ओनर हो। "Evidence collected" के लिए न्यूनतम दस्तावेज़ों का सेट (SOC 2 रिपोर्ट, पेन टेस्ट सार, डेटा फ्लो डायग्राम) या एक न्यायसंगत अपवाद चाहिए हो सकता है।

एंट्री पॉइंट्स को परिभाषित करें (कैसे समीक्षाएँ शुरू होती हैं)

अधिकांश ऐप्स को कम से कम तीन तरीके चाहिए एक समीक्षा बनाने के लिए:

- New vendor request: Procurement, IT, या बिज़नेस ओनर द्वारा आरंभित

- Renewal: समीक्षा समाप्ति तिथि के आधार पर स्वचालित रूप से बनाई जाती है

- Incident-triggered review: वेंडर ब्रिच या सामग्री परिवर्तन होने पर बनाई जाती है

इन्हें अलग टेम्पलेट के रूप में扱 करें: ये एक ही वर्कफ़्लो साझा कर सकते हैं लेकिन अलग डिफ़ॉल्ट प्राथमिकता, आवश्यक प्रश्नावली, और ड्यू डेट का उपयोग कर सकते हैं।

स्टेटस, SLA, और ownership

स्टेटस स्पष्ट और मापने योग्य बनाएँ—विशेषकर "इंतज़ार" वाली अवस्थाएँ। सामान्य स्टेटस में शामिल होते हैं Waiting on vendor, In security review, Waiting on internal approver, Approved, Approved with exceptions, Rejected।

SLA को स्टेटस ओनर (वेंडर बनाम आंतरिक टीम) से जोड़ें। इससे आपका डैशबोर्ड "vendor द्वारा अवरुद्ध" को आंतरिक बैकलॉग से अलग दिखा पाएगा, जो कि स्टाफिंग और एस्केलेशन को बदलता है।

ऑटोमेशन बनाम मानवीय निर्णय

रूटिंग, रिमाइंडर और नवीनीकरण निर्माण को ऑटोमेट करें। जोखिम स्वीकृति, कम्पेंसिंग कंट्रोल, और अनुमोदनों के लिए मानवीय निर्णय बनाए रखें।

एक उपयोगी नियम: अगर किसी चरण को संदर्भ या ट्रेडऑफ़ की ज़रूरत है, तो स्वचालित निर्णय करने की बजाय निर्णय रिकॉर्ड स्टोर करें।

कोर डेटा मॉडल: Vendors, Reviews, Questionnaires, Evidence

एक साफ डेटा मॉडल ही ऐप को "वन-ऑफ़ प्रश्नावली" से लेकर नवीनीकरण, मीट्रिक्स और सुसंगत निर्णय वाले रिपेरेटेबल प्रोग्राम तक स्केल करने देता है। वेंडर को दीर्घकालिक रिकॉर्ड के रूप में मानें, और बाकी सब कुछ उससे जुड़े समय-बंधित गतिविधियाँ हों।

Vendor (दीर्घजीवी प्रोफ़ाइल)

एक Vendor एंटिटी के साथ शुरू करें जो धीरे-धीरे बदलती है और हर जगह संदर्भित होती है। उपयोगी फ़ील्ड्स:

- Business owner (आंतरिक प्रायोजक), विभाग, और प्राथमिक संपर्क

- Criticality / tier (उदा., low/medium/high) और "in production" स्थिति

- Data types handled (PII, भुगतान डेटा, स्वास्थ्य डेटा, सोर्स कोड, आदि)

- वे कौनसे सिस्टम / इंटीग्रेशन्स छूते हैं (SSO, डेटा वेयरहाउस, सपोर्ट टूलिंग)

- कॉन्ट्रैक्ट बेसिक्स (start/end तिथियाँ) ताकि बाद में नवीनीकरण ऑटोमेट किया जा सके

डेटा प्रकार और सिस्टम को स्ट्रक्चर्ड वैल्यूज़ (टेबल्स या enums) के रूप में मॉडल करें, न कि फ्री-टेक्स्ट के रूप में, ताकि रिपोर्टिंग सटीक रहे।

Review (एक प्वाइंट-इन-टाइम आकलन)

प्रत्येक Review एक स्नैपशॉट है: कब शुरू हुआ, किसने अनुरोध किया, स्कोप, उस समय का टियर, SLA तिथियाँ, और अंतिम निर्णय (approved/approved with conditions/rejected)। निर्णय का तर्क और किसी अपवाद के लिंक स्टोर करें।

Questionnaire (टेम्पलेट और प्रतिक्रियाएँ)

QuestionnaireTemplate को QuestionnaireResponse से अलग रखें। टेम्पलेट सेक्शन्स, पुन:उपयोग योग्य प्रश्नों और ब्रांचिंग (कंडीशनल प्रश्न) को सपोर्ट करें।

प्रत्येक प्रश्न के लिए परिभाषित करें कि साक्ष्य आवश्यक है या नहीं, अनुमत उत्तर प्रकार (yes/no, multi-select, file upload), और वैलिडेशन नियम।

Evidence और आर्टिफैक्ट्स

अपलोड्स और लिंक को Evidence रिकॉर्ड के रूप में एक समीक्षा और विकल्पतः किसी विशिष्ट प्रश्न से जोड़े रहें। मेटाडेटा जोड़ें: प्रकार, टाइमस्टैम्प, किसने प्रदान किया, और रिटेंशन नियम।

अंततः, समीक्षा आर्टिफैक्ट्स—नोट्स, फाइंडिंग्स, रिमेडिएशन कार्य, और अनुमोदन—को फ़र्स्ट-क्लास एंटिटी के रूप में स्टोर करें। पूर्ण review history रखने से नवीनीकरण, ट्रेंड ट्रैकिंग और फॉलो-अप तेज़ हो जाते हैं बिना हर बार सब कुछ दोहराए।

रोल्स, परमीशन और वेंडर एक्सेस

साफ़ रोल्स और कड़े परमीशन एक वेंडर सुरक्षा समीक्षा ऐप को उपयोगी रखते हैं बिना इसे डेटा-लीक रिस्क बनाकर। इसे पहले से डिज़ाइन करें, क्योंकि परमीशन्स आपके वर्कफ़्लो, UI, नोटिफिकेशन और ऑडिट ट्रेल को प्रभावित करते हैं।

मॉडल करने के लिए मुख्य रोल्स

अधिकांश टीमें पाँच रोल्स की ज़रूरत पाती हैं:

- Requester: समीक्षा शुरू करता है (अक्सर Procurement, IT, या बिज़नेस ओनर), स्थिति ट्रैक करता है, और संदर्भ प्रश्नों का जवाब देता है (वेंडर कौन सा डेटा छूता है, प्रयोजन, कॉन्ट्रैक्ट वैल्यू)।

- Reviewer: आकलन चलाता है, साक्ष्य मांगता है, फ़ॉलो-अप करता है, और निर्णय प्रस्तावित करता है।

- Approver: जोखिम परिणाम को औपचारिक रूप से स्वीकार करता है (approve, approve-with-conditions, reject), आमतौर पर Security नेतृत्व, Legal, या Risk।

- Vendor respondent: प्रश्नावली पूरी करता है और साक्ष्य अपलोड करता है।

- Admin: टेम्पलेट, इंटीग्रेशन्स, रोल असाइंमेंट्स और ग्लोबल सेटिंग्स प्रबंधित करता है।

रोल्स को “लोगों” से अलग रखें। वही कर्मचारी एक समीक्षा पर requester हो सकता है और दूसरी पर reviewer।

संवेदनशील साक्ष्य के लिए permissioning

सभी समीक्षा आर्टिफैक्ट हर किसी को दिखाई नहीं देने चाहिए। SOC 2 रिपोर्ट, penetration test परिणाम, सुरक्षा नीतियाँ, और कॉन्ट्रैक्ट्स जैसे आइटम को restricted evidence मानें।

व्यावहारिक दृष्टिकोण:

- रिव्यू मेटाडेटा (वेंडर नाम, स्थिति, नवीनीकरण तिथि) को restricted attachments से अलग रखें।

- एक evidence-level visibility flag जोड़ें (उदा., “All internal users”, “Review team only”, “Legal + Security only”)।

- प्रतिबंधित फ़ाइलों (व्यू/डाउनलोड) के हर एक्सेस को लॉग करें ताकि जवाबदेही बनी रहे।

सुरक्षित वेंडर एक्सेस (और आइसोलेशन)

वेंडर्स को केवल उनकी ज़रूरत की ही चीज़ें दिखनी चाहिए:

- वेंडर अकाउंट्स को उनके अपने संगठन और उनके अपने अनुरोधों तक सीमित रखें।

- एक समर्पित पोर्टल व्यू दें: असाइन की गई प्रश्नावली, अपलोड रिक्वेस्ट और मैसेजिंग—बाकी कुछ भी नहीं।

- क्रॉस-वेंडर सर्च अक्षम करें और आंतरिक टिप्पणियों को डिफ़ॉल्ट रूप से छुपाएँ।

प्रतिनिधि, बैकअप और निरंतरता

जब एक प्रमुख व्यक्ति अनुपस्थित हो तो समीक्षाएँ रुक जाती हैं। सपोर्ट करें:

- Delegates (अस्थायी कवरेज समान परमीशन्स के साथ)

- Approval backups (SLA सीमा के बाद सेकेंडरी approvers)

- "reassign review" का स्पष्ट क्रिया जो एक अनिवार्य कारण के साथ हो, और इसे ऑडिट लॉग में कैप्चर करें

यह समीक्षाओं को आगे बढ़ाए रखता है जबकि least-privilege एक्सेस संरक्षित रहता है।

इन्टेक और ट्रायेज़: फॉर्म, रूटिंग, और प्राथमिकता निर्धारण

हर अनुरोध लंबी प्रश्नावली से शुरू होने पर वेंडर समीक्षा प्रोग्राम धीमा प्रतीत हो सकता है। समाधान है intake (तेज़, हल्का) को triage (सही पथ का निर्णय) से अलग करना।

कुछ इन्टेक चैनल चुनें (और उन्हें सुसंगत रखें)

अधिकांश टीमों को तीन एंट्री-पॉइंट्स चाहिए:

- Internal request form कर्मचारियों के लिए (Procurement, Legal, Engineering)

- Procurement ticket (उदा., Jira/Service Desk) जो स्वतः समीक्षा रिकॉर्ड बना सके

- API intake उन टूलिंग के लिए जो पहले से जानते हैं कि नया वेंडर ऑनबोर्ड हो रहा है

चैनल जो भी हों, सभी अनुरोधों को एक ही "New Intake" कतार में सामान्यीकृत करें ताकि आप समानांतर प्रक्रियाएँ न बनाएं।

शुरुआती रूप में न्यूनतम जानकारी इकट्ठा करें

इन्टेक फॉर्म इतना छोटा होना चाहिए कि लोग अनुमान न लगाएँ। रूटिंग और प्राथमिकता निर्धारण सक्षम करने वाले फ़ील्ड्स के लिए लक्ष्य रखें:

- वेंडर नाम और वेबसाइट

- बिज़नेस ओनर (आंतरिक अनुरोधकर्ता) और विभाग

- वेंडर क्या करेगा (श्रेणी/उपयोग मामला)

- डेटा प्रकार शामिल (PII, भुगतान डेटा, स्वास्थ्य डेटा, कोई नहीं)

- एक्सेस स्तर (प्रोडक्शन एक्सेस, आंतरिक-केवल, नो एक्सेस)

- गो-लाइव तिथि / खरीद लक्ष्य

गहरी सुरक्षा प्रश्नावली तब तक टाल दें जब तक आप समीक्षा स्तर न जान लें।

स्पष्ट पथ बनाने वाले ट्रायेज़ नियम जोड़ें

सरल निर्णय नियमों का उपयोग करके जोखिम और तात्कालिकता वर्गीकृत करें। उदाहरण के लिए, निम्नलिखित को high priority के रूप में चिन्हित करें यदि वेंडर:

- PII या payment data प्रोसेस करता है

- प्रोडक्शन एक्सेस या विशेष इंटीग्रेशन एक्सेस मिलता है

- ऑपरेशन्स के लिए क्रिटिकल है (बिलिंग, ऑथेंटिकेशन, कोर इन्फ्रा)

सही कतार और approver को ऑटो-रूट करें

ट्रायेज़ हो जाने पर स्वचालित रूप से असाइन करें:

- सही समीक्षा टेम्पलेट (lite बनाम full)

- सही कतार (जैसे Security, Privacy, Compliance)

- डेटा प्रकार, क्षेत्र, या बिज़नेस यूनिट के आधार पर एक approver

यह SLAs को पूर्वानुमेय बनाता है और सुनिश्चित करता है कि “लॉस्ट” रिव्यू किसी के इनबॉक्स में न पड़ी रहे।

प्रश्नावली और साक्ष्य संग्रह UX

अब बनाएं, बाद में एक्सपोर्ट करें

अपना vendor review ऐप बनाएं, फिर जब आप तैयार हों तो स्रोत कोड एक्सपोर्ट करें।

प्रश्नावली और साक्ष्य का UX वही जगह है जहाँ वेंडर सुरक्षा समीक्षाएँ या तो तेज़ी से आगे बढ़ती हैं—या अटक जाती हैं। इंटरनल रिव्युअरों और वेंडरों दोनों के लिए एक पूर्वानुमेय फ्लो का लक्ष्य रखें जो वास्तव में आसान हो।

जोखिम टियर के अनुसार पुन:उपयोग योग्य टेम्पलेट्स से शुरू करें

टियर (low/medium/high) के अनुरूप प्रश्नावली टेम्पलेट्स की एक छोटी लाइब्रेरी बनाएं। लक्ष्य सुसंगतता है: एक ही वेंडर प्रकार को हर बार वही प्रश्न दिखने चाहिए, और रिव्युअर को फॉर्म हर बार नया बनाने की ज़रूरत न पड़े।

टेम्पलेट्स को मॉड्यूलर रखें:

- एक छोटा “baseline” सेट (कंपनी info, डेटा हैंडलिंग, एक्सेस कंट्रोल)

- उच्च-जोखिम मामलों के लिए एड-ऑन सेक्शन्स (इंसिडेंट रिस्पॉन्स, SDLC, पेंटेस्टिंग, सबकॉन्ट्रैक्टर्स)

जब समीक्षा बनाई जाती है, तो टियर के आधार पर टेम्पलेट प्री-सेलेक्ट करें और वेंडरों को एक स्पष्ट प्रोग्रेस इंडिकेटर दिखाएँ (उदा., 42 प्रश्न, ~20 मिनट)।

साक्ष्य सबमिशन को लचीला रखें (अपलोड + लिंक)

वेंडर अक्सर पहले से ही ऐसे आर्टिफैक्ट्स रखते हैं जैसे SOC 2 रिपोर्ट, ISO प्रमाणपत्र, नीतियाँ, और स्कैन सार। फ़ाइल अपलोड और सुरक्षित लिंक दोनों का समर्थन करें ताकि वे बिना घर्षण के जो कुछ उनके पास है वह दे सकें।

प्रत्येक अनुरोध के लिए इसे सपोर्टिंग भाषा में लेबल करें ("Upload SOC 2 Type II report (PDF) or share a time-limited link") और एक छोटा "क्या अच्छा दिखता है" संकेत जोड़ें।

ताज़गी ट्रैक करें और रिमाइंडर्स ऑटोमेट करें

साक्ष्य स्थैतिक नहीं होते। प्रत्येक आर्टिफैक्ट के साथ मेटाडेटा रखें—इश्यू डेट, एक्सपायरी डेट, कवरेज पीरियड, और (वैकल्पिक) रिव्युअर नोट्स। फिर उस मेटाडेटा का उपयोग नवीनीकरण रिमाइंडर ड्राइव करने के लिए करें (वेंडर और आंतरिक दोनों के लिए) ताकि अगला वार्षिक रिव्यू तेज़ हो।

वेंडर-फ़्रेंडली बनें: मार्गदर्शन और ड्यू डेट्स

हर वेंडर पेज को तुरंत तीन प्रश्नों का जवाब देना चाहिए: क्या आवश्यक है, कब चाहिए, और किससे संपर्क करें।

स्पष्ट ड्यू डेट्स प्रति अनुरोध उपयोग करें, आंशिक सबमिशन की अनुमति दें, और प्राप्ति की पुष्टि एक सरल स्थिति के साथ करें ("Submitted", "Needs clarification", "Accepted")। यदि आप वेंडर एक्सेस समर्थन करते हैं, तो वेंडरों को सामान्य निर्देशों के बजाय सीधे उनकी चेकलिस्ट से लिंक करें।

जोखिम स्कोरिंग, अपवाद और निर्णय रिकॉर्डिंग

जब प्रश्नावली "complete" हो जाती है तब समीक्षा खत्म नहीं होती। आपको उत्तरों और साक्ष्य को निर्णय में बदलने का एक दोहराने योग्य तरीका चाहिए जिस पर हितधारक भरोसा कर सकें और ऑडिटर ट्रेस कर सकें।

समझ आने योग्य स्कोरिंग दृष्टिकोण

पहले टियरिंग से शुरू करें जो वेंडर के प्रभाव (डेटा संवेदनशीलता + सिस्टम क्रिटिकलिटी) पर आधारित हो। टियरिंग बार सेट करती है: payroll प्रोसेसर और स्नैक-डिलिवरी सर्विस का मूल्यांकन एक जैसा नहीं होना चाहिए।

फिर वेटेड कंट्रोल्स (एन्क्रिप्शन, एक्सेस कंट्रोल, इंसिडेंट रिस्पॉन्स, SOC 2 कवरेज, आदि) का उपयोग करके टियर के भीतर स्कोर करें। वज़न दिखाई देने लायक रखें ताकि रिव्युअर परिणाम समझा सकें।

ऐसे red flags जोड़ें जो अंकात्मक स्कोर को ओवरराइड कर सकें—जैसे "एडमिन एक्सेस पर MFA नहीं", "किसी ज्ञात ब्रिच का कोई रिमेडिएशन प्लान नहीं", या "डेटा डिलीशन सपोर्ट नहीं कर पाते"। रेड-फ्लैग्स स्पष्ट नियम होने चाहिए, रिव्युअर की अंतर्ज्ञान नहीं।

नियंत्रण खोए बिना अपवाद

वास्तविक जीवन में अपवाद ज़रूरी होते हैं। उन्हें फ़र्स्ट-क्लास ऑब्जेक्ट के रूप में मॉडल करें जिनमें शामिल हों:

- Type: compensating control, limited-scope access, temporary approval

- Owner: जो जोखिम स्वीकार करता है

- Expiration: तिथि-आधारित, रिन्डर रिमाइंडर के साथ

- Conditions: आवश्यक परिवर्तन (उदा., 60 दिनों के भीतर SSO सक्षम करें)

यह टीमों को आगे बढ़ने देता है जबकि समय के साथ जोखिम को कसता रहता है।

निर्णय और आवश्यक फॉलो-अप रिकॉर्ड करें

हर परिणाम (Approve / Approve with conditions / Reject) को rationale के साथ कैप्चर करना चाहिए, लिंक्ड साक्ष्य और follow-up tasks ड्यू डेट्स के साथ। इससे "ट्राइबल नॉलेज" रुकती है और नवीनीकरण तेज़ होता है।

हितधारकों के लिए सरल जोखिम सारांश

एक पेज का "risk summary" व्यू दिखाएँ: टियर, स्कोर, रेड-फ्लैग्स, अपवाद स्थिति, निर्णय, और अगले माइलस्टोन्स। प्रोक्योरमेंट और नेतृत्व के लिए इसे पठनीय रखें—विवरण गहरी समीक्षा रिकॉर्ड में एक क्लिक दूर रहें।

सहयोग, अनुमोदन और ऑडिट ट्रेल

एक आंतरिक टूल जल्दी तैनात करें

बिल्ट-इन डिप्लॉयमेंट और होस्टिंग के साथ चैट से लाइव आंतरिक टूल बनाएं।

सिक्योरिटी समीक्षाएँ तब रुकती हैं जब फ़ीडबैक ईमेल थ्रेड्स और मीटिंग नोट्स में बिखर जाता है। आपका ऐप सहयोग को डिफ़ॉल्ट बनाना चाहिए: वेंडर समीक्षा पर एक साझा रिकॉर्ड, स्पष्ट स्वामित्व, निर्णय और टाइमस्टैम्प के साथ।

कमेंट्स, @mentions, और नोट्स

रिव्यू पर, व्यक्तिगत प्रश्नों पर, और साक्ष्य आइटम पर थ्रेडेड कमेंट्स का समर्थन करें। कार्य को सही लोगों पर भेजने के लिए @mentions जोड़ें (Security, Legal, Procurement, Engineering) और एक हल्का नोटिफिकेशन फ़ीड बनाएं।

नोट्स को दो प्रकारों में अलग करें:

- Internal notes (केवल आपके संगठन): ट्रायेज़ विचार, जोखिम तर्क, नेगोशिएशन पॉइंट्स, और रिमाइंडर।

- Vendor-visible notes: स्पष्टीकरण और अनुरोध जो वेंडर कार्रवाई कर सके।

यह विभाजन आकस्मिक ओवरशेयरिंग को रोकता है जबकि वेंडर अनुभव प्रतिसादात्मक रहता है।

अनुमोदन, शर्तीय अनुमोदन सहित

अनुमोदनों को स्पष्ट साइन-ऑफ के रूप में मॉडल करें, न कि कोई स्टेटस परिवर्तन जिसे कोई casually edit कर सके। एक मजबूत पैटर्न है:

- Approve

- Reject

- Approve with conditions (एक remediation plan)

शर्तीय अनुमोदन के लिए कैप्चर करें: आवश्यक क्रियाएँ, डेडलाइन, सत्यापन कौन करेगा, और कौन-सा साक्ष्य शर्त को बंद करेगा। इससे बिज़नेस आगे बढ़ सकता है जबकि जोखिम कार्य मापनीय रहता है।

टास्क, ओनर्स, और वैकल्पिक टिकट सिंक

हर अनुरोध को एक टास्क बनाना चाहिए जिसमें मालिक और ड्यू डेट हों: “Review SOC 2,” “Confirm data retention clause,” “Validate SSO settings.” टास्क आंतरिक उपयोगकर्ताओं और जहाँ उचित हो वेंडरों को असाइन करने योग्य बनाएं।

वैकल्पिक रूप से, Jira जैसे टिकटिंग टूल्स के साथ टास्क सिंक करें ताकि मौजूदा वर्कफ़्लो मिल सके—परन्तु वेंडर समीक्षा को सिस्टêm ऑफ़ रिकॉर्ड बनाए रखें।

एक पूरा ऑडिट ट्रेल

प्रश्नावली संपादन, साक्ष्य अपलोड/डिलीट, स्टेटस परिवर्तन, अनुमोदन, और शर्त-पुष्टि के लिए एक इम्युटेबल ऑडिट ट्रेल बनाएँ।

हर एंट्री में किसने किया, कब किया, क्या बदला (पहले/बाद में), और जब प्रासंगिक हो तो कारण शामिल होना चाहिए। अच्छे से किया गया तो यह ऑडिट्स का समर्थन करता है, नवीनीकरण पर रिवर्क को घटाता है, और रिपोर्टिंग को विश्वसनीय बनाता है।

इंटीग्रेशन्स: SSO, टिकटिंग, मैसेजिंग और स्टोरेज

इंटीग्रेशन्स तय करते हैं कि आपका वेंडर सुरक्षा समीक्षा ऐप "एक और टूल" लगेगा या मौजूदा काम का स्वाभाविक विस्तार। लक्ष्य सरल है: डुप्लिकेट डेटा एंट्री कम करना, लोगों को उन्हीं सिस्टम्स में रखना जो वे पहले से देखते हैं, और सुनिश्चित करना कि साक्ष्य और निर्णय बाद में आसानी से मिलें।

आंतरिक उपयोगकर्ताओं के लिए SSO (और सरल वेंडर एक्सेस)

आंतरिक रिव्युअरों के लिए SSO SAML या OIDC के जरिए समर्थन करें ताकि एक्सेस आपके आइडेंटिटी प्रोवाइडर (Okta, Azure AD, Google Workspace) के साथ संरेखित हो। यह ऑनबोर्डिंग और ऑफबोर्डिंग को विश्वसनीय बनाता है और ग्रुप-आधारित रोल मैपिंग सक्षम करता है (उदा., "Security Reviewers" बनाम "Approvers")।

वेंडरों को आमतौर पर फुल अकाउंट की ज़रूरत नहीं होती। एक सामान्य पैटर्न है time-bound magic links जिन्हें एक विशिष्ट प्रश्नावली या साक्ष्य अनुरोध तक सीमित किया गया हो। इसे वैकल्पिक ईमेल सत्यापन और स्पष्ट समाप्ति नियमों के साथ जोड़ें ताकि घर्षण कम रहे और एक्सेस नियंत्रित रहे।

रिमेडिएशन के लिए टिकटिंग इंटीग्रेशन्स

जब एक समीक्षा required fixes के साथ खत्म होती है, टीमें अक्सर उन्हें Jira या ServiceNow में ट्रैक करती हैं। इंटीग्रेट करें ताकि रिव्युअर सीधे किसी फाइंडिंग से रिमेडिएशन टिकट बना सकें, जिसमें प्रीफिल्ड जानकारी हो:

- वेंडर नाम और रिव्यू ID

- प्रभावित सिस्टम/उत्पाद

- आवश्यक कंट्रोल और ड्यू डेट

- गंभीरता और सुझाए गए स्वीकृति मानदंड

टिकट की स्थिति (Open/In Progress/Done) वापस अपने ऐप में सिंक करें ताकि रिव्यू ओनर बिना अपडेट के पीछा किए प्रगति देख सकें।

मैसेजिंग: Slack/Teams के लिए ड्यू डेट और अनुमोदन

जहाँ लोग पहले से काम करते हैं वहाँ हल्के नोटिफिकेशन जोड़ें:

- प्रश्नावली और साक्ष्य अपलोड के लिए आने वाली ड्यू डेट्स

- एक-क्लिक डीप लिंक के साथ अनुमोदन अनुरोध

- SLA के निकट पहुंचने पर रिमाइंडर

संदेशों को कार्यक्षम बल्कि न्यूनतम रखें, और उपयोगकर्ताओं को आवृत्ति कॉन्फ़िगर करने दें ताकि अलर्ट थकान न हो।

दस्तावेज़ स्टोरेज (एक्सेस कंट्रोल्स के साथ)

साक्ष्य अक्सर Google Drive, SharePoint या S3 में रहता है। इंटीग्रेट करें लेकिन केवल रेफरेंस और मेटाडेटा (file ID, version, uploader, timestamp) स्टोर करें और least-privilege एक्सेस लागू करें।

संवे

darद सामग्री को अनावश्यक रूप से कॉपी करने से बचें; जब आप फ़ाइलें स्टोर करें तो एन्क्रिप्शन, रिटेंशन नियम, और प्रति-रिव्यू सख्त परमिशन्स लागू करें।

व्यावहारिक तरीका: साक्ष्य लिंक ऐप में रहते हैं, एक्सेस आपके IdP द्वारा शासित होता है, और डाउनलोड्स ऑडिट के लिए लॉग होते हैं।

वेब ऐप के लिए सुरक्षा और गोपनीयता आवश्यकताएँ

वेंडर रिव्यू टूल जल्दी ही संवेदनशील सामग्री का भंडार बन जाता है: SOC रिपोर्ट, पेन टेस्ट सार, आर्किटेक्चर डायग्राम, सुरक्षा प्रश्नावली, और कभी-कभी व्यक्तिगत डेटा (नाम, ईमेल, फोन)। इसे एक उच्च-मूल्य आंतरिक सिस्टम की तरह देखें।

साक्ष्य अपलोड की रक्षा करें

साक्ष्य सबसे बड़ा रिस्क सतह है क्योंकि यह अनट्रस्टेड फ़ाइल स्वीकार करता है।

स्पष्ट सीमाएँ सेट करें: फ़ाइल प्रकार allowlists, आकार सीमाएँ, और धीमे अपलोड के लिए टाइमआउट। हर फ़ाइल पर मालवेयर स्कैन चलाएँ उससे पहले कि वह रिव्युअरों को उपलब्ध हो, और संदिग्ध को क्वारंटाइन करें।

फ़ाइलें एट-रेस्ट एन्क्रिप्टेड स्टोर करें (और यदि आप मल्टी-बिज़नेस-यूनिट सर्व करते हैं तो प्रति-टेनेंट कुंजियाँ बेहतर)। शॉर्ट-लाइव्ड, साइन किए हुए डाउनलोड लिंक का उपयोग करें और डायरेक्ट ऑब्जेक्ट स्टोरेज पाथ उजागर करने से बचें।

हर जगह सुरक्षित डिफ़ॉल्ट लागू करें

सुरक्षा एक कॉन्फ़िगरेशन विकल्प नहीं बल्कि डिफ़ॉल्ट व्यवहार होना चाहिए।

लीस्ट प्रिविलेज का उपयोग करें: नए उपयोगकर्ता न्यूनतम पहुंच के साथ शुरू करें, और वेंडर अकाउंट्स केवल अपने अनुरोध देखें। फ़ॉर्म और सेशन्स को CSRF कवच, सुरक्षित कुकीज़, और सख्त सत्र एक्सपायरी के साथ सुरक्षित रखें।

लॉगिन, अपलोड एंडपॉइंट्स, और एक्सपोर्ट के लिए रेट-लिमिटिंग और दुरुपयोग नियंत्रण जोड़ें। विशेषकर उन इनपुट्स को वैलिडेट और सैनिटाइज़ करें जिन्हें UI में रेंडर किया जा सकता है।

संवेदनशील क्रियाओं के लिए लॉगिंग और ऑडिटेबिलिटी

साक्ष्य एक्सेस और प्रमुख वर्कफ़्लो घटनाओं (फ़ाइल देखना/डाउनलोड, रिपोर्ट एक्सपोर्ट, जोखिम स्कोर बदलना, अपवाद स्वीकृति, और परमिशन संशोधन) को लॉग करें।

लॉग्स को टेम्पर-एविडेंट (append-only स्टोरेज) बनाएं और वेंडर, रिव्यू और उपयोगकर्ता द्वारा सर्च करने योग्य रखें। एक "ऑडिट ट्रेल" UI दें ताकि गैर-टेकस्टेक उपयोगकर्ता भी बिना कच्चे लॉग खोदे जवाब दे सकें कि "किसने क्या और कब देखा?"।

रिटेंशन, डिलीशन और लीगल होल्ड्स

निर्धारित करें कि आप कितने समय तक प्रश्नावली और साक्ष्य रखते हैं, और इसे लागू करने योग्य बनाएं।

रिटेंशन नीतियों का समर्थन करें वेंडर/रिव्यू प्रकार के अनुसार, फाइल और व्युत्पन्न एक्सपोर्ट्स सहित डिलीशन वर्कफ़्लो, और "लीगल होल्ड" फ्लैग जो आवश्यक होने पर डिलीशन को ओवरराइड करे। इन व्यवहारों को प्रोडक्ट सेटिंग्स और आंतरिक नीतियों में दस्तावेज़ करें, और सुनिश्चित करें कि डिलीशन्स सत्यापन योग्य हों (उदा., डिलीशन रसीदें और एडमिन ऑडिट एंट्रीज़)।

रिपोर्टिंग, डैशबोर्ड्स और नवीनीकरण प्रबंधन

MVP लॉन्च करें, फिर सुधार करें

Koder.ai के साथ इनटेक, प्रश्नावली, साक्ष्य और निर्णय कैप्चर भेजें और रोज़ाना सुधारें।

रिपोर्टिंग वही है जहाँ आपका रिव्यू प्रोग्राम मैनेजेबल बनता है: आप ईमेल में अपडेट्स का पीछा करना बंद कर देते हैं और साझा दृश्यता के साथ काम निर्देशित करते हैं। डैशबोर्ड ऐसे होने चाहिए कि वे "अब क्या हो रहा है?" का जवाब दें और ऑडिट के लिए एक्सपोर्ट्स हों बिना मैन्युअल स्प्रेडशीट काम के।

कार्रवाई चलाने वाले डैशबोर्ड

एक उपयोगी होम डैशबोर्ड चार्ट्स से ज़्यादा कतारों पर केंद्रित होता है। शामिल करें:

- Review pipeline स्टेटस के अनुसार (Intake, In Progress, Waiting on Vendor, Waiting on Approver, Approved/Rejected)

- ओवरड्यू आइटम (प्रश्नावली, साक्ष्य रिक्वेस्ट, अनुमोदन) स्पष्ट ओनर और ड्यू डेट्स के साथ

- हाई-रिस्क वेंडर्स और "हाई-रिस्क + ब्लॉक्ड" रिव्यू जिन्हें एस्केलेट करने की ज़रूरत है

फ़िल्टर को प्राथमिक बनाएं: बिज़नेस यूनिट, क्रिटिकलिटी, रिव्युअर, प्रोक्योरमेंट ओनर, नवीनीकरण महीना, और इंटीग्रेशन-कनेक्टेड टिकट्स।

प्रोक्योरमेंट और बिज़नेस ओनर्स के लिए एक सरल "my vendors" व्यू दें: वे किसका इंतज़ार कर रहे हैं, क्या ब्लॉक है, और क्या स्वीकृत है।

ऑडिट-रेडी एक्सपोर्ट

ऑडिट्स आम तौर पर प्रमाण माँगते हैं, सारांश नहीं। आपका एक्सपोर्ट दिखाना चाहिए:

- किसने क्या, कब, और क्यों स्वीकृत किया (निर्णय, उस समय जोखिम स्कोर, अपवाद टेक्स्ट)

- कौन-सा साक्ष्य समीक्षा किया गया (फ़ाइलनाम/लिंक, संस्करण, टाइमस्टैम्प)

- प्रमुख घटनाओं का पूर्ण ऑडिट ट्रेल (submitted, requested changes, re-opened)

CSV और PDF दोनों का समर्थन करें, और किसी दिए गए अवधि के लिए एकल वेंडर "रिव्यू पैकेट" एक्सपोर्ट करने की अनुमति दें।

नवीनीकरण कैलेंडर और रिमाइंडर

नवीनीकरण को एक प्रोडक्ट फ़ीचर की तरह देखें, स्प्रेडशीट नहीं।

साक्ष्य एक्सपायरी तिथियों (उदा., SOC 2 रिपोर्ट, पेन टेस्ट, बीमा) को ट्रैक करें और एक नवीनीकरण कैलेंडर बनाएं जिसमें ऑटोमेटेड रिमाइंडर हों: पहले वेंडर, फिर आंतरिक ओनर, फिर एस्केलेशन। जब साक्ष्य नवीनीकृत हो जाए, पुराना वर्शन इतिहास के लिए रखें और अगली नवीनीकरण तिथि स्वचालित रूप से अपडेट कर दें।

रोलआउट प्लान, MVP स्कोप और इटरेशन रोडमैप

वेंडर सुरक्षा समीक्षा ऐप शिप करना "सब कुछ बनाना" नहीं है बल्कि एक एन्ड-टू-एन्ड वर्कफ़्लो काम करता हुआ लॉन्च करना है, फिर वास्तविक उपयोग से इसे कसना है।

MVP स्कोप (पहले क्या शिप करें)

एक पतला, भरोसेमंद फ्लो के साथ शुरू करें जो स्प्रेडशीट और इनबॉक्स थ्रेड्स को बदल दे:

- Intake: एक फ़ॉर्म (वेंडर नाम, सेवा, डेटा प्रकार, बिज़नेस ओनर, लक्ष्य गो-लाइव)

- Questionnaire: एक मानक प्रश्नावली भेजें और स्थिति ट्रैक करें (sent, in progress, submitted)

- Evidence upload: प्रति-रिव्यू बुनियादी साक्ष्य क्षेत्र (SOC 2, पेन टेस्ट, नीतियाँ) और एक्सपायरी तिथियाँ

- Decision: आउटकम रिकॉर्ड करें (approve/approve with conditions/reject), प्रमुख जोखिम, और आवश्यक फॉलो-अप

MVP को opinionated रखें: एक डिफ़ॉल्ट प्रश्नावली, एक सरल जोखिम रेटिंग, और एक साधारण SLA टाइमर।

यदि आप डिलीवरी तेज़ करना चाहते हैं, तो एक vibe-coding प्लेटफ़ॉर्म जैसे Koder.ai व्यावहारिक हो सकता है: आप चैट-ड्रिवन इम्प्लिमेंटेशन के माध्यम से इन्टेक फ्लो, रोल-आधारित व्यू, और वर्कफ़्लो स्टेट्स इटरेट कर सकते हैं, फिर जब तैयार हों तो सोर्स कोड एक्सपोर्ट कर लें। यह तब विशेष रूप से उपयोगी है जब आपका MVP अभी भी वास्तविक दुनिया की बुनियादी चीजें (SSO, ऑडिट ट्रेल, फ़ाइल हैंडलिंग, डैशबोर्ड) चाहता है पर पूरा बिल्ड महीनों का न हो।

पायलट पहले, फिर विस्तार

एक टीम (उदा., IT, Procurement, या Security) के साथ 2–4 सप्ताह के लिए पायलट चलाएँ। 10–20 सक्रिय समीक्षाएँ चुनें और केवल जरूरी चीजें माइग्रेट करें (वेंडर नाम, वर्तमान स्थिति, अंतिम निर्णय)। मापें:

- intake → decision का समय

- % समीक्षाएँ जो निर्णय के समय साक्ष्य गायब हैं

- रिव्युअर और वेंडर "फंसे हुए बिंदु" (जहाँ वे ड्रॉप ऑफ होते हैं)

साप्ताहिक इटरेशन (छोटे रिलीज़, दिखने योग्य जीत)

साप्ताहिक कैडेंस अपनाएँ:

- पायलट उपयोगकर्ताओं के साथ 15-मिनट चेक-इन

- घर्षण घटाने के लिए एक सुधार (टेम्पलेट टेक्स्ट, कम फ़ील्ड, स्पष्ट वेंडर निर्देश)

- जोखिम घटाने के लिए एक सुधार (निर्णय नोट्स के लिए आवश्यक फ़ील्ड, साक्ष्य एक्सपायरी रिमाइंडर्स)

सपोर्ट टिकट कम करने वाली डॉक्स

दो सरल गाइड लिखें:

- Admin guide: प्रश्नावली संपादित करना, उपयोगकर्ताओं का प्रबंधन, और समीक्षाएँ बंद करना

- Vendor guide: प्रश्नों का उत्तर कैसे दें, साक्ष्य अपलोड कैसे करें, और "approve with conditions" का क्या मतलब है

रोडमैप: MVP के बाद क्या जोड़ें

MVP के बाद चरणों की योजना बनाएं: ऑटोमेशन नियम (डेटा प्रकार द्वारा रूटिंग), पूर्ण वेंडर पोर्टल, APIs, और अधिक इंटीग्रेशन्स।

यदि प्राइसिंग या पैकेजिंग अपनाने को प्रभावित करती है (सीट्स, वेंडर्स, स्टोरेज), तो रोलेआउट अपेक्षाओं को मिलाने के लिए हितधारकों को जल्दी से /pricing पर लिंक करें।