23 mag 2025·8 min

Crea un'app web per annunci interni con conferme di lettura

Scopri come progettare, costruire e lanciare una web app per annunci interni con conferme di lettura, ruoli, targeting e analytics semplici.

Scopri come progettare, costruire e lanciare una web app per annunci interni con conferme di lettura, ruoli, targeting e analytics semplici.

Un'app di annunci interna risolve un problema semplice ma costoso: aggiornamenti importanti vengono persi e nessuno può rispondere con sicurezza a “Tutti l'hanno visto?”. Thread email, canali chat e post intranet generano rumore, e la responsabilità diventa sfocata—soprattutto per cambi di policy, avvisi di sicurezza, chiusure di uffici e scadenze sui benefit.

Con le conferme di lettura integrate, il risultato cambia da “l'abbiamo inviato” a “possiamo confermare che è stato letto”. Questa chiarezza aiuta i team ad agire più rapidamente, riduce domande ripetute e dà a HR e manager un modo affidabile per seguire senza indovinare.

Non è solo uno strumento per HR. È un sistema di comunicazione interna usato da gruppi diversi per motivi diversi:

La cosa importante è che ogni audience trae beneficio: i publisher sanno cosa è successo e i dipendenti sanno dove guardare per non perdere annunci critici.

Definisci lo scopo dell'app in una frase: consegnare annunci chiave alle persone giuste e confermare chi li ha letti.

Questo implica alcune decisioni prodotto da prendere dopo (targeting, controllo accessi basato sui ruoli, tracciatura per audit), ma mantieni il “perché” chiaro. Se non riesci a spiegare perché una conferma di lettura è importante per la tua organizzazione, faticherai a decidere quali dati salvare e quali report costruire.

Scegli metriche che riflettano sia l'efficacia della consegna sia il comportamento dei dipendenti:

Imposta obiettivi per tipologie di annuncio. Un post “pranzo gratis venerdì” e un post “nuovo requisito di sicurezza” non dovrebbero condividere lo stesso target. Per messaggi critici potresti puntare al 95% di lettura entro 24–48 ore e usare quell'obiettivo per definire notifiche e follow-up.

Se vuoi una metrica guida, usa: % di annunci critici letti dall'intero pubblico target entro il periodo richiesto.

Un scope chiaro impedisce che la tua app di annunci si trasformi in un portale “fa-tutto”. Inizia annotando chi la userà (comms, HR, IT, manager, tutti i dipendenti) e come misurerai il successo (es. aggiornamenti critici confermati entro 24 ore).

Definisci una prima release che risolva il problema centrale: pubblicare annunci targettizzati e confermare che sono stati letti.

Must-have (v1):

Nice-to-have (in seguito):

Se vuoi validare lo scope rapidamente, un prototipo veloce può ridurre il rischio delle parti difficili (targeting, logica delle receipts, dashboard) prima di investire in una build completa. Per esempio, i team spesso usano Koder.ai per far partire un'app interna via chat—poi iterano sui flussi (feed, vista dettaglio, conferma) ed eventualmente esportano il codice sorgente quando i requisiti sono stabili.

Diversi annunci necessitano aspettative diverse. Concorda un piccolo insieme di tipi fin dall'inizio:

Per ogni tipo, cattura i campi richiesti (data di scadenza, conferma richiesta, priorità) e chi è autorizzato a pubblicare.

Sii specifico così ingegneria e stakeholder si allineano:

Questo documento di scope diventa il tuo piano di build e il riferimento per il controllo delle modifiche quando arrivano nuove richieste.

Ruoli e permessi chiari mantengono gli annunci affidabili, prevengono pubblicazioni accidentali su tutta l'azienda e rendono le receipts difendibili in caso di contestazioni.

Admin gestisce il sistema: provisioning utenti, impostazioni org, regole di retention e integrazioni. Gli admin non devono necessariamente essere autori quotidiani.

Publisher crea e pubblica annunci. Tipicamente Comms, HR o IT.

Manager può preparare bozze o richiedere annunci per il proprio team e vedere le receipts per gli annunci di cui è responsabile (o per la propria linea di riporto).

Employee legge annunci e può confermarli (se richiesto). Generalmente gli employee non dovrebbero vedere le receipts degli altri.

Auditor (opzionale) ha accesso in sola lettura agli annunci pubblicati, alla traccia di audit e agli export per revisioni di compliance.

Al minimo, definisci permessi per: create, edit, publish, archive, view receipts e export. Implementa i permessi a livello di azione (non solo per ruolo) così puoi adattare senza riscrivere la logica.

Un default pratico:

Se le approvazioni sono importanti, separa redazione e pubblicazione:

Documenta queste regole in una breve “access policy” e collegala internamente (es. /help/access-policy).

Prima di schizzare le funzionalità, pensa ai momenti: cosa deve fare un dipendente in meno di 10 secondi e cosa deve fare un admin senza formazione. Una UX chiara riduce anche le dispute “non l'ho visto” quando aggiungi le receipts.

Login dovrebbe essere senza attriti: accesso con un solo pulsante (se disponibile), stati di errore chiari e un percorso diretto per tornare dove l'utente era rimasto.

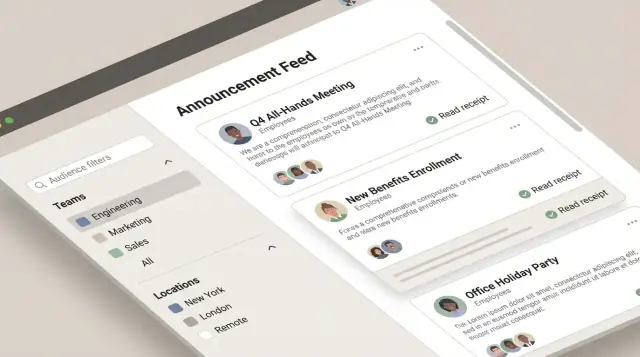

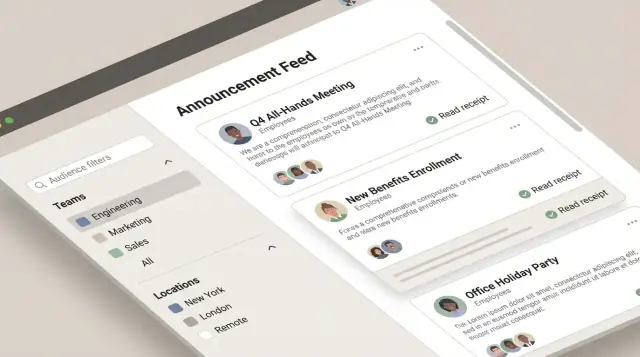

Feed è la base. Prioritizza la scansionabilità: titolo, anteprima corta, categoria/tag, badge di targeting (opzionale) e stato (Non letto/Letto/Conferma richiesta). Aggiungi un filtro semplice per Non letti e una barra di ricerca.

Dettaglio annuncio è dove si guadagnano le receipts. Mostra il contenuto completo, allegati/link e uno stato di lettura evidente. L’“auto-read on open” è allettante, ma considera aperture accidentali. Se le acknowledgements sono richieste, separa “Read” da “Acknowledge” con wording chiaro.

Componi dovrebbe sembrare un editor leggero: titolo, corpo, selettore audience, timing di pubblicazione e anteprima. Mantieni le opzioni avanzate compresse.

Admin può iniziare con una singola pagina: gestire utenti/ruoli, creare gruppi e vedere le prestazioni degli annunci.

Usa tipografia leggibile, contrasto forte e outline di focus visibili. Assicurati che tutte le azioni funzionino da tastiera.

Progetta per letture rapide su mobile: target di tap grandi, un pulsante “Acknowledge” sticky (quando necessario) e stati di caricamento che non bloccano il contenuto.

Un modello dati chiaro rende le receipts affidabili, il targeting prevedibile e i report veloci. Non servono decine di tabelle—bastano poche entità ben scelte e regole su come si relazionano.

Al minimo, modella:

Per Announcement, includi:

Considera anche metadata utili dopo: created_by, updated_by, status (draft/scheduled/published) e timestamp. Questo supporta l'audit senza tabelle aggiuntive.

Il targeting è dove molti strumenti interni si complicano. Scegli una strategia presto:

Lista esplicita di utenti: memorizzi l'insieme esatto di user ID per un annuncio.

Ottimo per audience piccole e precise. Più difficile da gestire in org grandi.

Filtri per gruppi: memorizzi regole come “Team = Support” o “Location = Berlin”.

Utile per pattern ricorrenti, ma l'audience può cambiare quando le persone si spostano.

Snapshot (raccomandato per le receipts): memorizzi i filtri durante la composizione, poi risolvi al momento della pubblicazione in una lista fissa di destinatari.

Così i report e le receipts restano stabili: le persone targettizzate alla pubblicazione rimangono l'audience anche se qualcuno cambia team dopo.

Le receipts possono crescere rapidamente. Rendile facili da interrogare:

Questo evita duplicati e rende veloci le query comuni (es. “Alex ha letto questo?” o “Quante letture ha l'annuncio #42?”).

Le receipts sembrano semplici (“l'ha letto?”), ma i dettagli determinano se il reporting sarà affidabile. Inizia definendo cosa significa “letto” per la tua organizzazione—poi implementa quella definizione in modo coerente.

Scegli un segnale primario e mantienilo:

Molti team tracciano sia read che acknowledged: “read” è passivo, “acknowledged” è una conferma intenzionale.

Crea una receipt dedicata per utente per annuncio. Campi tipici:

user_idannouncement_idread_at (timestamp, nullable)acknowledged_at (timestamp, nullable)Diagnostica opzionale come device_type, app_version o ip_hash aggiungila solo se veramente necessaria e con approvazione di policy.

Per evitare conteggi doppi, applica un vincolo unico su (user_id, announcement_id) e tratta gli aggiornamenti delle receipts come upsert. Questo previene numeri di “letture” gonfiati da aperture ripetute, refresh o click su notifiche.

Gli annunci vengono spesso aggiornati. Decidi in anticipo se le modifiche devono resettare le receipts:

Un approccio semplice è memorizzare un announcement_version (o content_hash) sulla receipt. Se la versione cambia e la modifica è marcata “richiede nuova conferma”, puoi azzerare acknowledged_at (e opzionalmente read_at) mantenendo però una traccia audit delle versioni precedenti.

Fatto bene, le receipts diventano una misura affidabile—senza trasformarsi in sorveglianza o dati rumorosi e incoerenti.

Un'app di annunci interna manutenibile riguarda meno rincorrere tool nuovi e più scegliere componenti ben supportati che il tuo team può gestire per anni. Punta a uno stack con buona documentazione, ampia disponibilità di talenti e hosting semplice.

Una baseline collaudata è un framework web mainstream abbinato a un database relazionale:

I DB relazionali facilitano la modellazione di annunci, audience e receipts con relazioni chiare, vincoli e query adatte al reporting.

Se vuoi muoverti più in fretta, Koder.ai spesso genera frontend React con backend in Go e PostgreSQL—utile quando vuoi una baseline manutenibile senza costruire a mano ogni schermo CRUD e controllo permessi.

Anche se costruisci un'app server-rendered, definisci endpoint REST puliti così UI e integrazioni future restano semplici:

GET /announcements (lista + filtri)POST /announcements (crea)POST /announcements/{id}/publish (workflow di pubblicazione)POST /announcements/{id}/receipts (marcare come letto)GET /announcements/{id}/receipts (viste di report)Questo mantiene le responsabilità chiare e facilita l'audit in seguito.

Il real-time è piacevole, non obbligatorio. Se vuoi badge “nuovo annuncio” istantanei, considera:

Parti dal polling; aggiorna solo se gli utenti notano ritardi.

Evita di salvare file di grandi dimensioni nel database. Preferisci object storage (es. compatibile S3) e conserva solo metadata (nome file, dimensione, URL, permessi) nel DB. Se gli allegati sono rari e piccoli, puoi iniziare con storage locale e migrare dopo.

L'autenticazione è la porta d'ingresso alla tua app—fallo bene presto così ogni funzionalità successiva (targeting, receipts, analytics) eredita lo stesso modello di fiducia.

Per la maggior parte delle aziende, SSO è la scelta predefinita perché riduce il rischio password e coincide con il modo in cui i dipendenti si autenticano già.

Scegli un approccio e mantienilo coerente:

HttpOnly, Secure e SameSite=Lax/Strict. Ruota gli ID sessione al login e ai cambi di privilegi.Definisci timeout di idle e lifetime assoluto della sessione così dispositivi condivisi non restano loggati indefinitamente.

L'autenticazione prova l'identità; l'autorizzazione prova il permesso. Applica controlli di autorizzazione su:

Tratta questi controlli come regole server-side obbligatorie—non suggerimenti UI.

Anche le app interne richiedono guardrail:

Un buon compositore punta più a prevenire errori che a formattazioni complesse. Tratta ogni annuncio come un piccolo processo editoriale: proprietà chiare, stati prevedibili e modo di correggere senza compromettere la cronologia.

Usa uno status model semplice e visibile:

Per responsabilità, registra chi ha spostato lo stato e quando (audit trail leggibile).

La pianificazione evita la pressione di “invia ora” e supporta team globali.

Rendi l'UI esplicita: mostra il timezone corrente e avvisa se expire_at è precedente a publish_at.

Scegli un formato e mantienilo:

Per la maggior parte dei team, il Markdown basilare (heading, elenchi, link) è un buon compromesso.

Se supporti allegati, definisci aspettative:

Se il provider di storage offre scanning antivirus, abilitalo; altrimenti limita i tipi eseguibili e registra gli upload per eventuale controllo.

La delivery è il ponte tra “abbiamo pubblicato” e “i dipendenti l'hanno effettivamente visto”. Punta a pochi canali chiari, regole coerenti e preferenze semplici da capire.

Inizia con un'esperienza in-app: badge “Nuovo” nell'header, contatore non letti e feed che mette in evidenza gli elementi non letti. Questo mantiene il sistema autosufficiente e non dipendente dalle caselle email.

Poi aggiungi notifiche email per chi non vive nell'app tutto il giorno. Mantieni le email brevi: titolo, prima riga e un pulsante che rimanda alla vista dettaglio dell'annuncio.

Le push possono essere opzionali (e aggiunte dopo), perché aumentano la complessità su device diversi. Se le implementi, trattale come canale aggiuntivo—non l'unico.

Dai controllo agli utenti senza complicare le impostazioni:

Una regola semplice funziona: default tutti su in-app + email per categorie ad alta importanza, e lascia che gli utenti disattivino (tranne per avvisi legalmente necessari).

I post urgenti dovrebbero essere distinti visivamente e possono essere pinnati in cima finché non vengono letti. Se la policy lo richiede, aggiungi un pulsante “Acknowledge” separato dalla normale receipt in modo da poter reportare conferme esplicite.

Aggiungi guardrail: limita le email bulk, richiedi permessi elevati per inviare notifiche urgenti e fornisci controlli admin come “limita post urgenti per settimana” e “anteprima numero destinatari prima dell'invio”. Questo mantiene il sistema affidabile e non ignorato.

Le receipts diventano utili quando rispondono a domande pratiche: “Ha raggiunto le persone giuste?” e “Chi ha ancora bisogno di un sollecito?”. Mantieni i report semplici, facili da capire e limitati a ciò che i publisher effettivamente usano.

Inizia con una vista dashboard per annuncio che mostra tre numeri:

Se salvi eventi, calcola questi conteggi dalla tabella receipts invece di mescolare la logica nell'interfaccia. Includi anche un piccolo “ultimo aggiornamento” così i publisher si fidano dei numeri.

Aggiungi filtri che riflettano slice operativi reali, senza trasformare l'app in uno strumento BI:

Quando applichi filtri, mantieni lo stesso sommario delivered/read/unread così è facile confrontare segmenti.

L'export CSV è utile per audit e follow-up, ma dovrebbe includere il minimo necessario. Un buon default è:

Evita di esportare dettagli di device, indirizzi IP o profili utente completi a meno che non ci sia una policy chiara e approvazione.

Posiziona le receipts come strumento per confermare messaggi critici (policy, sicurezza, outage), non come mezzo per tracciare produttività. Mostra per default statistiche aggregate ai manager e richiedi permessi elevati per drill-down a livello utente, con un audit trail di chi ha acceduto.

Una conferma di lettura risponde alla domanda operativa: chi ha effettivamente visto (e eventualmente confermato) un messaggio critico. Riduce il lavoro di follow-up per cambi di policy, avvisi di sicurezza, chiusure di uffici e scadenze sui benefit, trasformando il “l'abbiamo inviato” in “possiamo confermare che è stato letto”.

Buone metriche per la v1 sono:

read_at registrato (o acknowledged_at).Imposta obiettivi diversi per tipo di annuncio (es. urgente/sicurezza vs. cultura/news).

Un buon scope per la v1 solitamente include:

Lascia “nice-to-haves” (approvazioni, template, reazioni, analytics avanzati) per dopo, a meno che non siano davvero necessari subito.

Inizia con ruoli chiari e permessi espliciti:

Scegli una definizione primaria e applicala in modo coerente:

Molti team tracciano entrambi: per letture passive e per conferme richieste.

Usa una tabella receipts dedicata con una riga per utente per annuncio:

user_id, announcement_idread_at (nullable)Decidete in anticipo come gli edit influenzano le receipts:

Un pattern pratico è memorizzare un (o ) e azzerare solo quando il publisher segna la modifica come “richiede nuova conferma”, mantenendo comunque un audit delle versioni precedenti.

Le opzioni di targeting sono generalmente:

Lo snapshot mantiene stabili receipts e report: l'audience è “chi è stato targettizzato al momento della pubblicazione”, non chi corrisponde al filtro oggi.

Usa SSO (SAML/OIDC) se possibile; riduce i rischi legati alle password e si integra con la gestione identità esistente. Indipendentemente dal metodo di auth:

Tratta l'autorizzazione come regola backend obbligatoria, non come suggerimento UI.

Mantieni le receipts utili senza trasformarle in sorveglianza:

Definisci i permessi per azione (create/edit/publish/archive/view receipts/export), non solo per nome del ruolo.

read_atacknowledged_atacknowledged_at (nullable)Applica un vincolo/indice unico su (announcement_id, user_id) e scrivi le receipts come upsert per evitare duplicati da refresh o device multipli.

announcement_versioncontent_hashacknowledged_atInserisci una breve nota privacy in linguaggio semplice nell'app (es. link in /settings).