13 giu 2025·8 min

Come costruire un'app web per la gestione centralizzata delle metriche

Impara un blueprint pratico per costruire un'app web che centralizza definizioni metriche, ownership, approvazioni e riuso tra i team.

Impara un blueprint pratico per costruire un'app web che centralizza definizioni metriche, ownership, approvazioni e riuso tra i team.

Metriche centralizzate significa che la tua azienda ha un unico luogo condiviso dove le metriche di business sono definite, assegnate a un proprietario e spiegate—così tutti lavorano dallo stesso playbook. In pratica, è un catalogo metriche (un dizionario KPI) dove ogni metrica ha una definizione approvata, un owner responsabile e indicazioni chiare sul suo uso.

Senza una definizione centralizzata, i team creano naturalmente versioni diverse della stessa KPI. “Active users” potrebbe significare “ha effettuato il login” per Product, “ha eseguito qualsiasi evento” per Analytics, e “abbonati paganti che hanno usato una funzionalità” per Finance.

Ogni versione può essere sensata isolatamente—ma quando una dashboard, una review trimestrale e un report di fatturazione non coincidono, la fiducia si erode rapidamente.

Si accumulano anche costi nascosti: lavoro duplicato, thread lunghi su Slack per riconciliare numeri, cambi dell’ultimo minuto prima delle riunioni dirigenziali e una crescente quantità di conoscenza tribale che si rompe quando le persone cambiano ruolo.

Un'app per metriche centralizzate crea una unica fonte di verità per:

Non si tratta di imporre un solo numero per ogni domanda—si tratta di rendere le differenze esplicite, intenzionali e scopribili.

Saprai che la governance delle metriche funziona quando vedrai meno dispute sulle metriche, cicli di reporting più veloci, meno follow-up “quale definizione hai usato?” e KPI coerenti tra dashboard e meeting—anche con la crescita dell’azienda.

Prima di progettare schermate o workflow, decidi cosa l'app deve ricordare. Un'app per metriche centralizzate fallisce quando le definizioni vivono in commenti, fogli di calcolo o nelle teste delle persone. Il tuo modello dati dovrebbe rendere ogni metrica spiegabile, ricercabile e modificabile in sicurezza.

La maggior parte dei team copre la maggior parte dei casi d'uso con questi oggetti:

Questi oggetti rendono il catalogo completo: gli utenti possono passare da una metrica alle sue slice, alla sua origine, al suo steward e ai posti in cui appare.

Una pagina metrica dovrebbe rispondere: Cos'è? Come si calcola? Quando dovrei usarla?

Includi campi come:

Anche a livello di modello dati, pianifica la governance:

I buoni cataloghi sono navigabili:

Se imposti correttamente questi oggetti e relazioni, l'UX successiva (navigazione catalogo, pagine metriche, template) diventa semplice—e le definizioni restano coerenti con la crescita aziendale.

Un'app per metriche centralizzate funziona solo quando ogni metrica ha un chiaro “adulto nella stanza”. La proprietà risponde rapidamente a domande basilari: chi garantisce che la definizione sia corretta? Chi approva i cambi? Chi comunica le modifiche?

Proprietario della metrica

La persona responsabile del significato e dell'uso della metrica. I proprietari non devono saper scrivere SQL, ma devono avere autorità e contesto.

Steward / revisore

Un gate di qualità che verifica che le definizioni rispettino gli standard (naming, unità, regole di segmentazione, filtri consentiti) e che la metrica sia coerente con quelle esistenti.

Contributor

Chiunque possa proporre una nuova metrica o suggerire modifiche (Product Ops, Analytics, Finance, Growth, ecc.). I contributor avanzano le idee, ma non pubblicano modifiche da soli.

Consumer

La maggior parte degli utenti: persone che leggono, cercano e consultano metriche in dashboard, documenti e pianificazione.

Admin

Gestisce il sistema: permessi, assegnazione ruoli, template e azioni ad alto rischio come la riassegnazione forzata di ownership.

I proprietari sono responsabili di:

Imposta aspettative direttamente nell'interfaccia così le persone non devono indovinare:

Rendi “metrica senza proprietario” uno stato di prima classe. Un percorso pragmatico:

Questa struttura evita metriche fantasma e mantiene le definizioni stabili quando i team cambiano.

Un'app per metriche centralizzate funziona quando è chiaro chi può cambiare una metrica, come vengono valutate le modifiche e cosa garantisce lo stato “approved”. Un modello semplice e affidabile è un workflow guidato dallo stato con permessi espliciti e una traccia visibile.

Draft → Review → Approved → Deprecated dovrebbe essere più che etichette—ogni stato dovrebbe controllare il comportamento:

Tratta nuove metriche e modifiche come proposte. Una proposta dovrebbe catturare:

Una checklist coerente mantiene le revisioni veloci e giuste:

Ogni transizione dovrebbe essere registrata: proponente, revisori, approvatore, timestamp e diff di ciò che è cambiato. Questa cronologia permette di rispondere con sicurezza: “Quando è cambiata questa KPI e perché?” Rende anche più sicuro il rollback quando una definizione causa problemi.

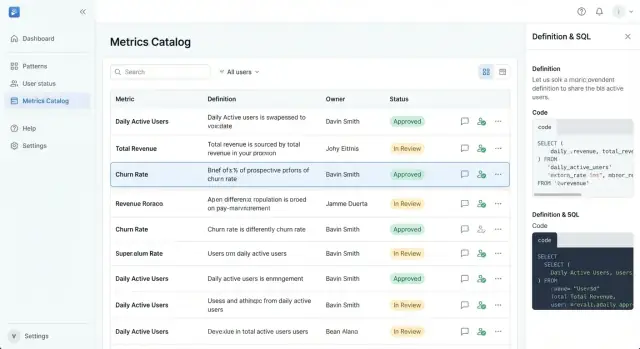

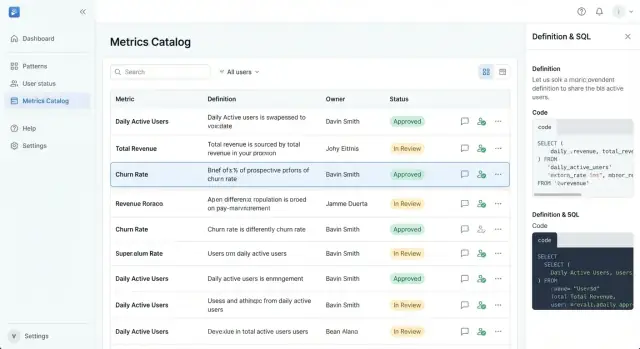

La tua app riesce o fallisce in base a se qualcuno può rispondere, in meno di un minuto: “Questa metrica è reale, attuale e chi la possiede?” L'UX dovrebbe somigliare più a un catalogo di prodotto ben organizzato che a uno strumento dati.

Inizia con una home del catalogo che supporti scansioni rapide e selezioni sicure.

Rendi la navigazione primaria opinabile:

Ogni scheda/row metrica dovrebbe mostrare il set minimo per decidere: nome metrica, definizione breve, badge stato, owner e data ultimo aggiornamento. Questo evita che gli utenti aprano molte pagine solo per capire se una metrica è utilizzabile.

Una pagina metrica dovrebbe essere leggibile top-to-bottom come una scheda tecnica:

Mantieni il contenuto tecnico collassabile (“Mostra SQL / dettagli di calcolo”) così gli utenti non tecnici non sono costretti a leggerlo.

I template riducono l'incoerenza. Usa campi obbligatori (nome, definizione, owner, status, dominio, numeratore/denominatore o formula) e fornisci wording suggerito come “Count of…” o “Percentage of…”. Precompila esempi per evitare voci vaghe o vuote.

Scrivi per chiarezza: evita acronimi nei titoli, supporta sinonimi (“Active Users” vs. “DAU”) e mostra tooltip per il gergo inevitabile. Associa sempre una metrica a un owner umano—le persone si fidano più delle persone che delle tabelle.

Se un'app per metriche è il luogo dove le definizioni diventano ufficiali, il controllo accessi non può essere un ripensamento. Non stai solo proteggendo dati—stai proteggendo decisioni: cosa conta come Revenue, chi può cambiarlo e quando.

Inizia con un approccio di login chiaro e mantieni la coerenza nel prodotto:

Qualunque scelta, rendi l'identità stabile: gli utenti dovrebbero avere un ID univoco anche se cambia l'email.

Usa role-based access control (RBAC) per i permessi generali e aggiungi ownership a livello di risorsa per precisione.

Un modello semplice:

Poi sovrapponi regole di ownership come “Solo il proprietario della metrica (o l'approvatore del dominio) può modificare la definizione approvata.” Questo evita modifiche casuali mantenendo la collaborazione.

Alcune azioni dovrebbero richiedere controlli più forti perché alterano la fiducia:

Safeguard pratici: dialoghi di conferma con testo d'impatto chiaro, motivazioni richieste per le modifiche e (per azioni sensibili) ri-autenticazione o approvazione admin.

Aggiungi un'area admin che supporti le operazioni reali:

Anche se la prima release è piccola, progettare questi controlli presto evita eccezioni disordinate in futuro e rende la governance prevedibile anziché politica.

Quando una metrica cambia, la confusione si diffonde più velocemente dell'aggiornamento. Un'app per metriche centralizzate dovrebbe trattare ogni definizione come un rilascio di prodotto: versione, revisione e facile rollback (almeno concettualmente) se qualcosa va storto.

Crea una nuova versione ogni volta che qualcosa che potrebbe influenzare l'interpretazione cambia—testo della definizione, logica di calcolo, inclusioni/esclusioni, proprietà, soglie o anche il nome. “Modifica minore” e “modifica maggiore” possono esistere, ma entrambe dovrebbero essere catturate come versioni così le persone possono rispondere: Quale definizione abbiamo usato quando abbiamo preso quella decisione?

Una regola pratica: se uno stakeholder potrebbe chiedere “questa metrica è cambiata?”, merita una nuova versione.

Ogni pagina metrica dovrebbe includere una timeline chiara che mostri:

Le approvazioni dovrebbero essere collegate alla versione esatta autorizzata.

Molte metriche richiedono definizioni che cambiano a un momento specifico (nuova price list, nuovo packaging prodotto, policy rivista). Supporta effective dates così l'app può mostrare:

Questo evita di riscrivere la storia e aiuta gli analisti ad allineare i periodi di reporting correttamente.

La deprecazione deve essere esplicita, non silenziosa. Quando una metrica viene deprecata:

Fatto bene, la deprecazione riduce KPI duplicati preservando il contesto per dashboard vecchie e decisioni passate.

Un'app per metriche centralizzate diventa fonte di verità quando si integra col lavoro quotidiano: dashboard BI, query in warehouse e approvazioni in chat. Le integrazioni trasformano le definizioni in qualcosa di riutilizzabile e fidato.

La pagina metrica dovrebbe rispondere semplicemente: “Dove viene usato questo numero?” Aggiungi un'integrazione BI che permetta di collegare una metrica a dashboard, report o specifiche tile.

Questo crea tracciabilità bidirezionale:

/bi/dashboards/123 se memorizzi riferimenti interni).Il vantaggio pratico è auditing più veloce e meno dispute: quando una dashboard sembra sbagliata, le persone possono verificare la definizione invece di ri-discuterla.

La maggior parte dei disaccordi nasce nella query. Rendi esplicita la connessione al warehouse:

Non è necessario eseguire query dall'app all'inizio. Anche SQL statico più lineage dà ai revisori qualcosa di concreto da validare.

Gestire la governance via email rallenta. Invia notifiche su Slack/Teams per:

Includi un deep link alla pagina metrica e l'azione specifica richiesta (review, approve, comment).

Un'API permette ad altri sistemi di trattare le metriche come un prodotto, non un documento. Prioritizza endpoint per ricerca, lettura e stato:

Aggiungi webhooks così gli strumenti possono reagire in tempo reale (es.: annotate in BI quando una metrica viene deprecata). Documenta questi endpoint nel materiale interno e mantieni i payload stabili così le automazioni non si rompano.

Insieme, queste integrazioni riducono la conoscenza tribale e mantengono la proprietà delle metriche visibile ovunque si prendono decisioni.

Un'app per metriche funziona solo quando le definizioni sono abbastanza coerenti da far sì che due persone che leggono la stessa metrica arrivino alla stessa interpretazione. Standard e controlli di qualità trasformano “una pagina con una formula” in qualcosa che i team possano fidare e riusare.

Inizia standardizzando i campi che ogni metrica deve avere:

Rendi questi campi obbligatori nel template della metrica, non solo “consigliati”. Se una metrica non soddisfa lo standard, non è pronta per la pubblicazione.

La maggior parte dei disaccordi avviene sui bordi. Aggiungi una sezione dedicata “Edge cases” con prompt per:

Aggiungi campi strutturati di validazione così gli utenti sanno quando una metrica è sana:

Prima dell'approvazione, richiedi una checklist come:

L'app dovrebbe bloccare l'invio o l'approvazione finché tutti i campi richiesti non sono superati, trasformando la qualità da linea guida in workflow.

Un catalogo metriche funziona solo quando diventa la prima tappa per “Cosa significa questo numero?” L'adozione è un problema di prodotto oltre che di governance: serve valore chiaro per gli utenti quotidiani, percorsi a basso attrito per contribuire e risposta visibile dai proprietari.

Strumenta segnali semplici che indicano se le persone si affidano al catalogo:

Usa questi segnali per priorizzare miglioramenti. Per esempio, un alto tasso di “no results” spesso indica naming incoerente o sinonimi mancanti—fixabile con template e cura.

Le persone si fidano di più delle definizioni quando possono fare domande nel contesto. Aggiungi feedback leggero dove nasce la confusione:

Inoltra il feedback all'owner e allo steward, e mostra lo stato (“triaged,” “in review,” “approved”) così gli utenti vedono progresso anziché silenzio.

L'adozione si blocca quando gli utenti non sanno come contribuire in sicurezza. Fornisci due guide prominenti e linkale dallo stato vuoto e dalla navigazione:

Mantieni queste pagine vive e aggiornate (materiale interno di supporto).

Stabilisci una riunione di review settimanale (30 minuti bastano) con owner e steward per:

La coerenza è la leva dell'adozione: risposte rapide costruiscono fiducia, e la fiducia genera uso ripetuto.

La sicurezza per un'app di proprietà metriche non riguarda solo evitare violazioni—riguarda anche mantenere il catalogo affidabile e sicuro per la condivisione quotidiana. La chiave è essere chiari su cosa va nel sistema, cosa no e come vengono registrate le modifiche.

Tratta l'app come fonte di verità per il significato, non come repository di fatti grezzi.

Memorizza in modo sicuro:

/dashboards/revenue)Evita di memorizzare:

Quando i team vogliono esempi, usa esempi sintetici (“Order A, Order B”) o aggregati (“totale settimana scorsa”) con etichette chiare.

Avrai bisogno di una traccia di audit per compliance e responsabilità, ma i log possono diventare involontariamente una perdita di dati.

Logga:

Non loggare:

Imposta retention per policy (es.: 90–180 giorni per log standard; più a lungo per eventi di audit) e separa eventi di audit dai log di debug.

Aspettative minime:

Inizia con un pilot di dominio (es.: Revenue o Acquisition) e 1–2 team. Definisci metriche di successo come “% di dashboard linkate a metriche approvate” o “tempo per approvare una nuova KPI.” Itera sui punti di attrito, poi espandi dominio dopo dominio con formazione leggera e una regola chiara: se non è nel catalogo, non è una metrica ufficiale.

Se trasformi questo in uno strumento interno reale, il percorso più rapido è spesso lanciare una versione sottile ma completa—catalogo, pagine metrica, RBAC e workflow di approvazione—poi iterare.

I team spesso usano Koder.ai per avere quella prima versione live velocemente: puoi descrivere l'app in chat, usare la Planning Mode per bloccare l'ambito e generare uno stack funzionante (React frontend; Go + PostgreSQL backend). Da lì, snapshot e rollback aiutano a iterare in sicurezza, e l'export del codice mantiene la libertà di portare la codebase nel tuo pipeline. Deployment/hosting e domini personalizzati sono utili per rollout interni, e i tier free/pro/business/enterprise rendono facile iniziare in piccolo e scalare la governance man mano che cresce l'adozione.

Metriche centralizzate significa che esiste un unico luogo condiviso e approvato dove definire le KPI—tipicamente un catalogo metriche/dizionario KPI—così i team non mantengono versioni conflittuali.

Praticamente, ogni metrica ha:

Inizia facendo l'inventario delle KPI che compaiono in review esecutive, report finanziari e dashboard principali, poi confronta le definizioni fianco a fianco.

Segnali comuni di problemi:

La maggior parte dei team ottiene una buona copertura con questi oggetti:

Punta a campi che rispondano: Cos'è? Come si calcola? Quando dovrei usarla?

Un set pratico "obbligatorio":

Usa un flusso guidato dallo stato che controlli cosa è editabile e cosa è “ufficiale”:

Memorizza anche una proposta che catturi .

Definisci ruoli chiari e legali ai permessi:

Versiona ogni volta che una modifica può alterare l'interpretazione (definizione, logica, filtri, granularità, soglie, anche rinomine).

Includi un changelog leggibile:

Supporta le date di effetto così puoi mostrare definizioni correnti, future e passate senza riscrivere la storia.

Usa RBAC + ownership a livello di risorsa:

Aggiungi frizioni per azioni sensibili (pubblicazione/approvazione, deprecazione/eliminazione, cambio di proprietà/permessi) con prompt di conferma e motivazioni obbligatorie.

Inizia dalle integrazioni che rimuovono attriti quotidiani:

Tratta l'adozione come un rollout prodotto:

Per la sicurezza, memorizza definizioni e metadata, non dati grezzi dei clienti o segreti. Conserva log di audit per cambi/approvazioni, definisci politiche di retention e assicurati di avere backup + test di restore.

Modella esplicitamente le relazioni (es.: dashboard usano molte metriche; metriche dipendono da più sorgenti).

Rendi lo stato “metriche senza proprietario” esplicito con regole di escalation (suggerimento automatico → time-box → escalation al responsabile governance).

Queste integrazioni riducono la conoscenza tribale e mantengono visibile la proprietà delle metriche dove si prendono le decisioni.