03 mag 2025·8 min

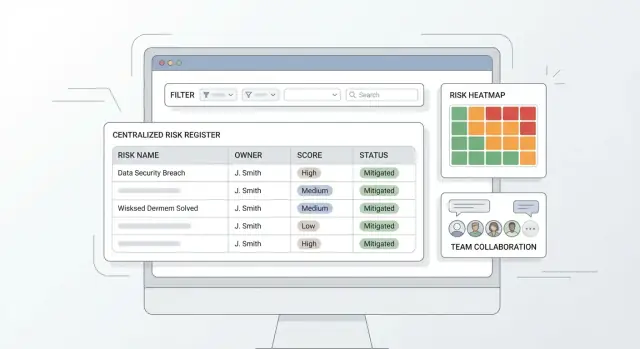

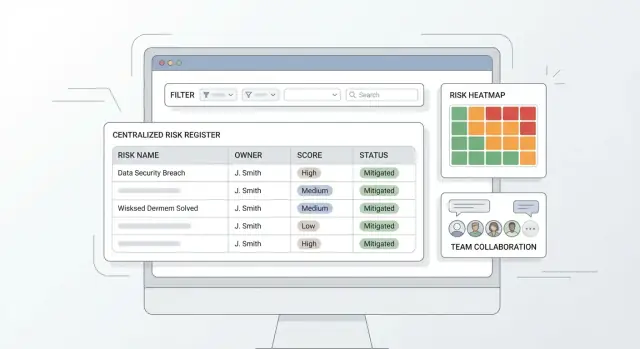

Crea un'app web per un registro rischi centralizzato: guida pratica

Impara a pianificare, progettare e costruire un'app web che centralizzi il registro rischi: campi dati, scoring, workflow, permessi, report e passi per il rollout.

Impara a pianificare, progettare e costruire un'app web che centralizzi il registro rischi: campi dati, scoring, workflow, permessi, report e passi per il rollout.

Un registro rischi in genere nasce come foglio di calcolo—e funziona finché non servono aggiornamenti da più team.

I fogli incontrano difficoltà con i principi base della proprietà operativa condivisa:

Un'app centralizzata risolve questi problemi rendendo le modifiche visibili, tracciabili e coerenti—senza trasformare ogni cambiamento in una riunione di coordinamento.

Una buona app per il registro rischi dovrebbe offrire:

“Centralizzato” non vuol dire “controllato da una sola persona”. Significa:

Questo sblocca reporting aggregato e prioritarizzazione comparabile.

Un registro rischi centralizzato si concentra su cattura, scoring, tracciamento e report end-to-end.

Una suite GRC completa aggiunge capacità più ampie come gestione policy, mappatura compliance, programmi di vendor risk, raccolta evidenze e monitoraggio continuo dei controlli. Definire questo confine all'inizio mantiene la prima release focalizzata sui workflow che le persone useranno davvero.

Prima di progettare schermate o tabelle, definisci chi userà l'app e cosa significa “bene” operativamente. La maggior parte dei progetti fallisce non perché il software non possa memorizzare rischi, ma perché nessuno si mette d'accordo su chi può cambiare cosa—o chi è responsabile quando qualcosa è scaduto.

Inizia con pochi ruoli chiari che corrispondono al comportamento reale:

Se aggiungi troppi ruoli all'inizio, passerai l'MVP a discutere casi limite.

Definisci i permessi a livello di azione. Una baseline pratica:

Decidi anche chi può cambiare campi sensibili (es. punteggio, categoria, data di scadenza). Per molti team, questi sono riservati ai revisori per evitare la “deflazione” del punteggio.

Scrivi regole di governance semplici e verificabili che l'interfaccia possa supportare:

Documenta la proprietà separatamente per ogni oggetto:

Questa chiarezza evita situazioni in cui “tutti sono responsabili” e rende il reporting significativo più avanti.

Un'app registro rischi riesce o fallisce sul modello dati. Se i campi sono troppo scarni, il reporting è debole. Se sono troppo complessi, le persone smettono di usarla. Parti da un record “minimamente utilizzabile”, poi aggiungi contesto e relazioni che rendano il registro azionabile.

Al minimo, ogni rischio dovrebbe contenere:

Questi campi supportano triage, responsabilità e una chiara vista “cosa sta succedendo”.

Aggiungi un set piccolo di campi di contesto che rispecchino il linguaggio dell'organizzazione:

Rendi la maggior parte opzionale così i team possono iniziare a registrare rischi senza blocchi.

Modella questi come oggetti separati collegati a un rischio, invece di mettere tutto in un unico form lungo:

Questa struttura abilita una cronologia pulita, miglior riuso e reporting più chiaro.

Includi metadati leggeri per supportare la stewardship:

Se vuoi un template per validare questi campi con gli stakeholder, aggiungi una breve pagina “dizionario dati” nella documentazione interna.

Un registro rischi diventa utile quando le persone possono rispondere a due domande: “Cosa dobbiamo affrontare prima?” e “Il trattamento sta funzionando?” Questo è il compito dello scoring.

Per la maggior parte dei team, una formula diretta è sufficiente:

Punteggio rischio = Probabilità × Impatto

Questo è facile da spiegare, da verificare e da visualizzare in una heat map.

Scegli una scala che rispecchi la maturità dell'organizzazione—comunemente 1–3 (più semplice) o 1–5 (più sfumature). L'importante è definire cosa significa ogni livello senza gergo.

Esempio (1–5):

Fai lo stesso per Impatto, usando esempi riconoscibili (es. “fastidio minore per il cliente” vs “violazione normativa”). Se operi su più team, consenti linee guida per impatto per categoria (finanziario, legale, operativo) mantenendo un numero complessivo unico.

Supporta due punteggi:

Nell'app, rendi la connessione evidente: quando una mitigazione viene marcata implementata (o si aggiorna l'efficacia), invita l'utente a rivedere la probabilità/impattto residuo. Così lo scoring rimane ancorato alla realtà e non a una stima unica.

Non tutti i rischi rientrano nella formula. Il design dello scoring dovrebbe gestire:

La prioritizzazione può poi combinare il punteggio con regole semplici come “Alto residuo” o “Revisione scaduta” in modo che gli elementi più urgenti risalgano in cima.

Un registro rischi centralizzato è utile quanto il workflow che impone. L'obiettivo è rendere ovvio il “prossimo passo corretto”, permettendo eccezioni quando la realtà è complessa.

Inizia con pochi stati che tutti ricordino:

Mantieni le definizioni di stato visibili nell'interfaccia (tooltip o pannello laterale) così i team non tecnici non debbano indovinare.

Aggiungi “gate” leggeri così le approvazioni contano davvero. Esempi:

Questi controlli evitano record vuoti senza trasformare l'app in un esercizio di compilazione di moduli.

Considera i lavori di mitigazione come dati di prima classe:

Un rischio dovrebbe mostrare “cosa si sta facendo” a colpo d'occhio, non nascosto nei commenti.

I rischi cambiano. Prevedi revisioni periodiche (es. trimestrali) e registra ogni rivalutazione:

Questo crea continuità: gli stakeholder vedono come il punteggio è evoluto e perché sono state prese decisioni.

Un'app registro rischi riesce o fallisce in base a quanto velocemente qualcuno può aggiungere un rischio, ritrovarlo e capire il prossimo passo. Per team non tecnici, punta a navigazione “ovvia”, click minimi e schermate che leggano come una checklist, non come un database.

Inizia con poche destinazioni prevedibili che coprano il lavoro quotidiano:

Mantieni la navigazione consistente (barra laterale sinistra o tab in alto) e rendi l'azione primaria visibile ovunque (es. “Nuovo rischio”).

L'inserimento dati deve sembrare compilare un breve modulo, non scrivere un report.

Usa default sensati (es. stato = Bozza per nuovi elementi; probabilità/impatto precompilati a un valore medio) e template per categorie comuni (rischio fornitore, progetto, compliance). I template possono precompilare categoria, controlli tipici e tipi di azione suggeriti.

Aiuta anche a evitare digitazione ripetitiva:

I team si fideranno dello strumento quando potranno rispondere con certezza “mostrami tutto ciò che mi riguarda”. Costruisci un pattern di filtro e riutilizzalo in elenco rischi, tracker azioni e drill-down dashboard.

Dai priorità ai filtri richiesti: categoria, owner, punteggio, stato e scadenze. Aggiungi una ricerca testuale che controlli titolo, descrizione e tag. Rendi semplice cancellare filtri e salvare viste comuni (es. “I miei rischi”, “Azioni scadute”).

La pagina di dettaglio dovrebbe leggere dall'alto verso il basso senza cacciare informazioni:

Usa intestazioni chiare, etichette concise e evidenzia ciò che è urgente (es. azioni scadute). Così la gestione centralizzata resta comprensibile anche ai nuovi utenti.

Un registro rischi spesso contiene dettagli sensibili (esposizione finanziaria, problemi con fornitori, questioni del personale). Permessi chiari e una cronologia affidabile proteggono le persone, aumentano la fiducia e rendono le revisioni più semplici.

Inizia con un modello semplice, poi amplia solo se necessario. Scope comuni:

Combina scope con ruoli (Viewer, Contributor, Approver, Admin). Mantieni separati “chi può approvare/chiudere” e “chi può modificare campi” così la responsabilità resta coerente.

Ogni cambiamento significativo dovrebbe essere registrato automaticamente:

Questo supporta revisioni interne e riduce i rimbalzi durante gli audit. Rendi la cronologia leggibile nell'interfaccia ed esportabile per i team di governance.

Considera la sicurezza come caratteristiche del prodotto, non solo dettagli infrastrutturali:

Definisci quanto tempo conservare rischi chiusi ed evidenze, chi può eliminare record e cosa significa “eliminare”. Molti team preferiscono soft delete (archiviato + recuperabile) e retention basata sul tempo, con eccezioni per blocchi legali.

Se aggiungi esportazioni o integrazioni in seguito, assicurati che i rischi confidenziali restino protetti dalle stesse regole.

Un registro rischi resta aggiornato quando le persone possono discutere modifiche rapidamente—e quando l'app le spinge nei momenti giusti. Le funzioni di collaborazione dovrebbero essere leggere, strutturate e legate al record del rischio così le decisioni non spariscono nelle email.

Inizia con un thread di commenti per ogni rischio. Mantienilo semplice ma utile:

Se hai già una traccia di audit altrove, non duplicarla qui—i commenti servono per collaborazione, non per compliance.

Le notifiche dovrebbero scattare per eventi che influenzano priorità e responsabilità:

Consegna le notifiche dove le persone lavorano davvero: inbox in-app più email e, opzionalmente, Slack/Teams tramite integrazioni successive.

Molti rischi richiedono revisioni periodiche anche quando nulla è “in fiamme”. Supporta promemoria ricorrenti (mensili/trimestrali) a livello di categoria rischio (es. Fornitori, InfoSec, Operativo) così i team si allineano alle cadenze di governance.

Le notifiche troppe uccidono l’adozione. Lascia che gli utenti scelgano:

Buoni default contano: notificare di default il proprietario rischio e il proprietario azione; gli altri si iscrivono.

I dashboard sono il luogo in cui l'app dimostra valore: trasformano una lunga lista in poche decisioni. Punta a qualche tile sempre utile, poi lascia scavare nei record sottostanti.

Inizia con quattro viste che rispondono a domande comuni:

Una heat map è una griglia Probabilità × Impatto. Ogni rischio finisce in una cella basata sui rating correnti (es. 1–5). Per calcolare cosa mostrare:

riga = impatto, colonna = probabilità.punteggio = probabilità * impatto.Se supporti rischio residuo, lascia l'utente alternare Intrinseco vs Residuo per evitare di mescolare esposizioni pre/post-controllo.

I dirigenti spesso vogliono snapshot, mentre gli auditor vogliono evidenze. Fornisci esportazioni one-click in CSV/XLSX/PDF che includano filtri applicati, data/ora di generazione e campi chiave (punteggio, owner, controlli, azioni, ultima modifica).

Aggiungi “viste salvate” con filtri e colonne preimpostate, come Executive Summary, Risk Owners e Audit Detail. Rendile condivisibili tramite link relativo così i team possono tornare alla stessa immagine concordata.

La maggior parte dei registri rischi non parte da zero—parte da “alcuni spreadsheet” più pezzi sparsi in altri strumenti. Tratta import e integrazioni come funzionalità di prima classe: determinano se la tua app diventa la fonte unica di verità o un altro posto da dimenticare.

Tipicamente importerai o referenzierai dati da:

Un buon wizard di import ha tre fasi:

Mantieni un passo di anteprima che mostri come appariranno le prime 10–20 righe dopo l'import. Evita sorprese e costruisci fiducia.

Punta a tre modalità di integrazione:

Usa più livelli:

Hai tre modi pratici per costruire un'app registro rischi; la scelta giusta dipende da quanto velocemente vuoi valore e quanto cambierà nel tempo.

Buona ponte a breve termine se vuoi principalmente un posto per registrare rischi e produrre esportazioni basi. È economica e veloce, ma tende a cedere quando servono permessi granulari, audit trail e workflow affidabili.

Il low-code è ideale per avere un MVP in settimane se il team ha già licenze. Puoi modellare rischi, approvazioni semplici e dashboard rapidamente. Il compromesso è la flessibilità a lungo termine: logiche di scoring complesse, heat map personalizzate e integrazioni profonde possono diventare scomode o costose.

Le build custom richiedono più tempo all'inizio, ma si adattano al modello di governance e possono crescere in una vera app GRC. Questa è spesso la scelta giusta quando servono permessi stringenti, audit trail dettagliato o più business unit con workflow diversi.

Tieni le cose noiose e chiare:

Una scelta comune e manutenibile è React (frontend) + un layer API ben strutturato + PostgreSQL (database). È popolare, facile da trovare risorse e forte per app data-heavy come un registro rischi. Se la tua organizzazione è standardizzata su Microsoft, .NET + SQL Server è altrettanto pratico.

Se vuoi un prototipo funzionante più in fretta—senza vincolarti a una piattaforma low-code pesante—i team spesso usano Koder.ai come percorso per un MVP. Puoi descrivere il workflow, i ruoli, i campi e lo scoring in chat, iterare rapidamente sulle schermate e comunque esportare il codice sorgente quando decidi di prenderti piena ownership. Sotto il cofano, Koder.ai si allinea bene a questo tipo di app: React sul frontend e backend Go + PostgreSQL, con deployment/hosting, domini personalizzati e snapshot/rollback per iterazioni più sicure.

Pianifica dev / staging / prod fin da subito. Lo staging dovrebbe rispecchiare la produzione così puoi testare permessi e automazioni in sicurezza. Imposta deploy automatici, backup giornalieri (con test di restore) e monitoraggio leggero (uptime + alert errori). Se ti serve una checklist per la readiness release, pubblicala nella documentazione interna.

Rilasciare un registro rischi centralizzato è più questione di dimostrare che il workflow funziona per persone reali che di costruire ogni feature. Un MVP snello, un piano di test realistico e un rollout graduale ti tolgono dal caos dei fogli senza creare nuovi problemi.

Parti con il minimo che permetta a un team di registrare rischi, valutarli coerentemente, spostarli in un ciclo semplice e vedere una panoramica base.

Elementi essenziali MVP:

Rimanda richieste come analytics avanzati, builder di workflow personalizzati o integrazioni profonde a fasi successive—dopo aver validato che le basi rispecchiano il modo di lavorare dei team.

I test dovrebbero concentrarsi su correttezza e fiducia: le persone devono credere che il registro sia accurato e accessi siano controllati.

Copri queste aree:

Pilota con un team (idealmente motivato ma non power users). Mantieni il pilot breve (2–4 settimane) e traccia:

Usa il feedback per migliorare template (categorie, campi obbligatori) e adattare scale (es. cosa significa “Impatto = 4”) prima del rollout più ampio.

Pianifica enablement leggero che rispetti i team occupati:

Se hai già un formato spreadsheet standard, pubblicalo come template ufficiale di importazione nella documentazione interna.

Un foglio di calcolo funziona finché poche persone lo modificano. Un'app centralizzata risolve i punti deboli comuni:

Significa un unico sistema di riferimento con regole condivise, non “una persona che controlla tutto”. In pratica:

Questo abilita prioritarizzazioni coerenti e report aggregati affidabili.

Inizia con pochi ruoli che riflettano il comportamento reale:

Usa permessi basati sulle azioni e separa “modifica” da “approva”. Una baseline pratica:

Restringi campi sensibili (punteggio, categoria, date) ai reviewer se vuoi prevenire svalutazioni del punteggio.

Mantieni il record “minimamente utilizzabile” piccolo:

Poi aggiungi campi contestuali opzionali per il reporting (business unit, progetto, sistema, fornitore) così i team possono registrare rischi senza blocchi.

Un approccio semplice funziona per la maggior parte dei team:

Gestisci eccezioni con opzioni come “Non valutato” (con motivazione) o “TBD” (con data per rivalutare) così i casi limite non rompono il sistema.

Modella gli elementi correlati come oggetti collegati così un rischio diventa lavoro tracciabile:

Questo evita un unico form enorme, favorisce il riuso e rende più chiaro “cosa si sta facendo”.

Usa uno stato limitato con gate leggeri alle transizioni. Esempio di gate:

Supporta anche rivalutazioni periodiche e riaperture con motivo obbligatorio così la storia resta coerente.

Registra automaticamente le modifiche a livello di campo e rendi spiegabili le modifiche chiave:

Affianca questo a scope di accesso chiari (org, business unit, progetto, confidenziale) e a basi come SSO/MFA, crittografia e retention sensata (spesso soft delete).

Rendi l’import e il reporting semplici così l’app diventa la fonte di verità:

Per il rollout, pilota con un team per 2–4 settimane, affina template/scale, poi blocca le modifiche agli spreadsheet, importa i dati di base, verifica i proprietari e passa all’app.

Mantieni i ruoli minimi in un MVP; aggiungi dettagli solo se serve davvero alla governance.