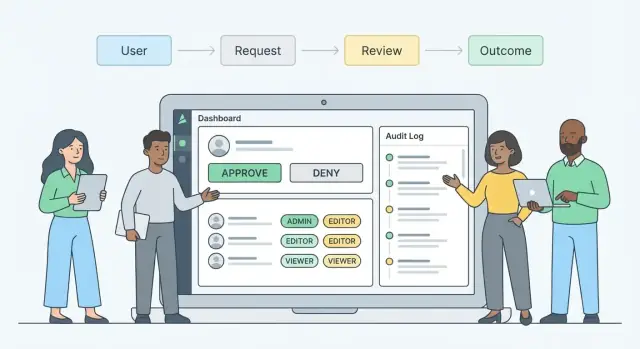

Cosa fa un'app di revisione accessi centralizzata

Le richieste di accesso compaiono ovunque: un messaggio rapido su Slack "aggiungimi al progetto", una email con tre manager in CC, un ticket in una delle varie code, e a volte uno spreadsheet che qualcuno aggiorna “per ora”. Il risultato è prevedibile: richieste perse, approvazioni incoerenti e nessuno in grado di dire con sicurezza chi ha approvato cosa (o perché).

Un'app di revisione accessi centralizzata risolve questo problema dando alle richieste un unico luogo strutturato.

“Revisione centralizzata” in parole semplici

Revisione centralizzata significa che ogni richiesta confluisce in una sola inbox (o coda) con regole coerenti su quali informazioni sono richieste, chi deve approvare e come vengono registrate le decisioni.

Invece di chiedere ai revisori di interpretare messaggi liberi, l'app guida i richiedenti attraverso un modulo standard, instrada la richiesta ai corretti approvatori e cattura una traccia decisionale verificabile. Pensa: un solo sistema di registrazione per le decisioni di accesso, non una raccolta di screenshot e chat.

Chi ne beneficia (e come)

- Richiedenti: sanno dove inviare la richiesta, quali dettagli servono e come controllare lo stato senza pingare le persone.

- Approvatori: ricevono richieste complete in un formato coerente, possono decidere rapidamente sì/no con il contesto, e possono delegare o escalare se necessario.

- IT e sicurezza: possono far rispettare il principio del minimo privilegio, ridurre eccezioni ad-hoc e standardizzare il processo di approvazione tra i team.

- Auditor: l'app può produrre una traccia di audit: chi ha richiesto, chi ha approvato, quando, quale accesso è stato concesso e quando è scaduto o rimosso.

Su cosa si concentrerà questo articolo

Questa guida non riguarda la costruzione di una piattaforma di identità completa da zero. Si concentra sul nucleo pratico: progettare un workflow di richieste di accesso, il modello dati per risorse ed entitlements, e le basi di sicurezza come approvazioni, tracciabilità e controlli sensati. Alla fine dovresti avere un quadro chiaro di cosa l'app deve fare prima di scegliere framework o iniziare a codare.

Utenti, ruoli e responsabilità

Un'app di revisione accessi centralizzata vive o muore con la chiarezza: chi è coinvolto, cosa è autorizzato a fare e cosa è esplicitamente vietato. Parti dal definire un piccolo insieme di ruoli, poi mappa ogni schermata e azione su quei ruoli.

Attori principali in una richiesta di accesso

Requester (dipendente/consulente): Invia la richiesta, fornisce la motivazione aziendale e monitora lo stato. Deve poter vedere le proprie richieste, aggiungere commenti e cancellare una richiesta in sospeso—ma non vedere le note interne destinate agli approvatori.

Manager: Conferma che la richiesta è coerente con il ruolo della persona e che il tempismo ha senso. I manager generalmente possono approvare/rifiutare, commentare, richiedere modifiche e vedere le richieste dei loro diretti.

Resource owner (proprietario di sistema/app/dato): Valuta se l'entitlement richiesto è appropriato per la risorsa e può approvare/rifiutare in base al rischio, alle licenze e ai vincoli operativi.

IT admin / fulfillment team: Implementa l'accesso approvato (o attiva l'automazione). Deve poter vedere le richieste approvate, eseguire i passi di fulfillment, allegare evidenze (screenshot/log) e segnare il fulfillment come completato—senza modificare le approvazioni.

Revisore Security/Compliance (passo opzionale): Esamina accessi ad alto rischio (es. ruoli admin, dataset sensibili). Può approvare/rifiutare, aggiungere controlli richiesti (MFA, riferimento ticket) o imporre accessi a tempo limitato.

Auditor: Accesso in sola lettura per cercare, filtrare ed esportare evidenze. Nessuna possibilità di commentare inline sulle richieste attive.

Permessi: cosa può vedere e fare ogni ruolo

Definisci permessi a livello di azione: visualizzare, approvare/rifiutare, delegare, commentare ed esportare. Mantieni la politica rigorosa: i revisori dovrebbero vedere solo le richieste assegnate a loro, più qualsiasi visibilità guidata da policy (es. i manager vedono il proprio team).

Separazione dei doveri (SoD)

Previeni auto-approvazioni e catene di approvazione circolari. Regole comuni:

- Un richiedente non può approvare la propria richiesta.

- Un manager non può approvare accessi che gli conferiscono controllo sulle proprie approvazioni (es. amministratore del sistema di approvazione).

- Per ruoli ad alto privilegio, non permettere che un singolo revisore sia l'unico gate: richiedi un secondo revisore (security o un altro owner).

Copertura temporanea e deleghe

Pianifica l'assenza fin dall'inizio. Supporta delega a tempo (date di inizio/fine), con un record di audit di chi ha delegato a chi. Mostra le deleghe chiaramente nell'UI di approvazione e consenti la riassegnazione di emergenza da parte di un admin—richiedendo una motivazione.

Tipi di richiesta di accesso e dati richiesti

Un'app di revisione centralizzata funziona meglio quando tratta le richieste come oggetti strutturati, non messaggi liberi. Input standardizzati rendono il routing prevedibile, riducono i ritorni e migliorano la traccia di audit.

Tipi di richiesta principali

La maggior parte dei team copre la maggior parte dei casi con quattro tipi:

- Nuovo accesso: concedere accesso a un utente per la prima volta.

- Modifica accesso: modificare un entitlement esistente (per esempio Reader → Admin).

- Rimozione accesso: revocare accesso proattivamente (offboarding, cambio ruolo, pulizia least-privilege).

- Estensione: prolungare accesso a tempo rispetto a quanto approvato.

Ogni tipo dovrebbe mappare chiaramente al tuo modello RBAC (ruolo, gruppo, set di permessi) così il fulfillment è univoco.

Dati richiesti (e perché sono importanti)

Al minimo, cattura:

- Utente (richiedente vs. soggetto): chi necessita dell'accesso.

- Risorsa: sistema/app/progetto a cui si applica l'entitlement.

- Livello di accesso: ruolo/gruppo/permesso richiesto.

- Motivazione aziendale: breve giustificazione che i revisori possono valutare.

- Durata: permanente vs. a tempo, con data di fine per accessi temporanei.

Per risorse ad alto rischio, richiedi campi extra per supportare governance coerente:

- Link al ticket (es. incidente/change request): lega l'accesso a lavori documentati.

- Conferma formazione: riconoscimento delle training richieste di sicurezza/compliance.

- Sensibilità dei dati: se sono coinvolti dati di produzione, PII o sistemi finanziari.

Modello di stato per mantenere tutti allineati

Definisci un ciclo di vita chiaro così revisori, fulfillers e richiedenti sanno sempre cosa succede dopo:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

Mantenere “Fulfilled” separato è critico: un'approvazione non è completa finché l'accesso non è effettivamente provisionato (manuale o tramite integrazione SSO/provisioning). “Expired” (o “Revoked”) aiuta a far rispettare il principio del minimo privilegio per concessioni a tempo.

Progettazione del workflow: instradamento, escalation ed eccezioni

Un buon workflow fa due cose insieme: muove rapidamente le richieste routine e rallenta solo quando il rischio o l'ambiguità aumentano. La chiave è rendere esplicito, prevedibile e facilmente verificabile “chi approva cosa”.

Mappa percorsi di approvazione chiari

Inizia con una catena di approvazione di default che rispecchia come si prendono normalmente le decisioni. Un pattern comune è:

- Approvazione del manager (l'accesso è necessario per il ruolo e il lavoro corrente?)

- Approvazione del resource owner (allineamento con l'uso previsto del sistema)

- Approvazione security (condizionale) per risorse sensibili o entitlements elevati

Tieni il percorso visibile nella vista della richiesta così i revisori sanno cosa succede dopo e i richiedenti sanno cosa aspettarsi.

Instradamento basato su regole (non one-size-fits-all)

Hard-code delle rotte di approvazione genera continue eccezioni e lavoro amministrativo. Definisci invece regole basate su:

- Risorsa (es. “Finance ERP” richiede sempre approvazione owner)

- Livello di rischio (es. ruoli admin, accesso in produzione, permessi di scrittura)

- Attributi del richiedente (dipartimento, località, tipo di impiego)

Le regole dovrebbero essere comprensibili ai non ingegneri. Usa un editor in stile “when/then” (o una semplice tabella) e includi una route di fallback sicura quando nessuna regola corrisponde.

SLA, escalation e scadenze automatiche

Le approvazioni si bloccano se non progetti il comportamento umano. Definisci SLA per passo (es. manager: 2 giorni lavorativi; owner: 3 giorni) e implementa:

- Promemoria prima della scadenza SLA

- Escalation al delegato o all'approvatore successivo

- Riassegnazione quando il revisore è assente

- Auto-expire delle richieste pendenti dopo una finestra impostata, con chiara via di reinvio

Eccezioni che restano sotto controllo

Avrai bisogno di eccezioni, ma devono essere strutturate:

- Fast-track per accessi a basso rischio (ancora registrato)

- Accesso di emergenza con limiti temporali e revisione posteriore obbligatoria

- Override manuale solo per admin designati, con giustificazione e nota di audit

Tratta le eccezioni come stati di workflow di prima classe, non come conversazioni parallele in chat. Così mantieni velocità senza perdere responsabilità.

UI e esperienza del revisore

Build the workflow from chat

Trasforma la specifica del workflow di richiesta accessi in un'app funzionante tramite una build guidata in chat.

Un'app di revisione centralizzata riesce o fallisce in base a quanto velocemente i revisori possono prendere una decisione informata. L'UI dovrebbe minimizzare la ricerca del contesto, ridurre i ritorni e rendere la scelta sicura la più ovvia.

Schermate principali necessarie

Modulo di richiesta dovrebbe sembrare un checkout guidato: scegli la risorsa, seleziona il livello di accesso, inserisci una motivazione chiara, scegli la durata (se applicabile) e allega link o file di supporto. Usa disclosure progressiva—mostra i campi avanzati solo quando servono (es. accesso di emergenza o temporaneo).

Inbox del revisore è lo spazio di lavoro quotidiano. Rendila scandibile: richiedente, risorsa, entitlement, data di scadenza/SLA e una semplice badge di rischio. Filtri utili: “Alto rischio”, “Scadenza prossima”, “Il mio team”, “In attesa di informazioni”.

Dettaglio richiesta è dove si prende la decisione. Metti i controlli di decisione in alto e le evidenze subito sotto.

Impostazioni admin devono permettere agli admin di gestire form, regole di routing, template ed etichette UI senza ridistribuire il codice.

Rendi le decisioni facili con il contesto giusto

I revisori dovrebbero vedere:

- Accessi correnti del richiedente (cosa ha già)

- Suggerimenti basati sui pari (es. “8 persone in Finance hanno questo ruolo”) con aggregazione che rispetti la privacy

- Tag di rischio (dati sensibili, accesso in produzione, condivisione esterna, privilegi elevati)

- Prompt per la qualità della motivazione (“Che attività? Per quanto tempo? Quale ticket?”)

Presentalo in un pannello “Contesto” coerente così i revisori imparano dove guardare.

Azioni del revisore (oltre approva/nega)

Supporta esiti comuni del mondo reale:

- Approve, Deny (con motivo richiesto)

- Ask for info (invia domande al richiedente, mette in pausa l'SLA)

- Delegate (con guardrail: solo a revisori consentiti)

- Approve with changes (cambia entitlement, accorcia la durata, aggiunge condizioni)

Accessibilità e usabilità di base

Usa etichette chiare (evita acronimi interni), bersagli di clic grandi e navigazione da tastiera per triage della inbox e pulsanti di decisione. Fornisci forti stati di focus, badge di stato ad alto contrasto e layout mobile-friendly per approvazioni rapide. Mantieni conferme esplicite (“Stai approvando Admin access a X”) e previeni invii doppi accidentali con stati di caricamento visibili.

Modello dati per Risorse, Entitlements e Richieste

Un modello dati chiaro è ciò che mantiene un'app di revisione accessi comprensibile man mano che scala. Se i revisori non capiscono cosa viene richiesto, perché e cosa è successo dopo, l'UI e la traccia di audit ne risentiranno.

Definire “risorse” vs. “entitlements”

Separare l'oggetto protetto dall'accesso che si può concedere:

- Risorsa: un'applicazione, un database, una cartella, un tenant SaaS o anche un ambiente (Prod/Dev).

- Entitlement: un gruppo, un ruolo, un set di permessi, una concessione DB o una voce ACL legata a una risorsa.

Questo permette di modellare pattern comuni come “un'app, molti ruoli” o “un database, molti schemi” senza forzare tutto in un unico concetto di “ruolo”.

Modella la richiesta e il suo percorso

Al minimo, serve queste relazioni:

- User → crea una Request per uno o più Request items

- Ogni request item genera una o più Approvals (manager, owner, security)

- Gli item approvati creano Fulfillment tasks (provisioning automatico o ticket manuale)

Tieni le approvazioni come record di prima classe, non come campi sulla request. Questo semplifica routing, ri-approvazioni e raccolta di evidenze.

Accesso a tempo: date efficaci che contano

Memorizza la temporizzazione a livello di request-item:

- Data di inizio, data di fine e motivazione

- Storico delle estensioni come log append-only (chi ha esteso, da/a, giustificazione)

Questa struttura supporta il principio del minimo privilegio e impedisce che un accesso “temporaneo” diventi permanente per errore.

Ritenzione ed export senza disordine

Pianifica la ritenzione per tipo di record: richieste e approvazioni spesso richiedono conservazione a lungo termine; notifiche transitorie no. Aggiungi identificatori esportabili (numero richiesta, key risorsa, key entitlement) così gli auditor possono filtrare e riconciliare i dati senza query custom.

Integrazioni di identità e directory

Make auditability a feature

Implementa eventi di audit append-only e campi di evidenza come record di prima classe fin dal primo giorno.

La tua app non può rivedere richieste affidabili se non sa chi sono le persone, dove sono nell'organizzazione e cosa possiedono già. Le integrazioni di identità e directory diventano la fonte di verità per quel contesto—e impediscono approvazioni basate su spreadsheet obsoleti.

Scegli la fonte di verità per l'identità

Decidi quale sistema possiede quali dati:

- Autenticazione (chi può accedere): di solito un provider SSO (Okta, Azure AD, Google Workspace) tramite SAML/OIDC.

- Stato workforce (chi dovrebbe esistere): spesso HR (Workday, BambooHR) per date di assunzione, cessazione, fine contratto.

- Struttura org e gruppi (chi riporta a chi, membership): tipicamente una directory (Azure AD, AD, Google) o un mix HR+directory.

Molti team usano un modello ibrido: HR per lo stato lavorativo e directory per relazioni manageriali e membership.

Importa i dati organizzativi di cui dipenderai

Al minimo sincronizza:

- Profilo utente e identificatori (email, employee ID)

- Manager e catena di reporting (per il routing)

- Dipartimento / centro di costo (per approvazioni basate su policy)

- Stato d'impiego (attivo, congedo, terminato)

- Membership correnti / entitlements (per rilevare duplicati e applicare least privilege)

Progetta le sync come pull incrementali (delta) quando possibile e conserva timestamp di “ultimo verificato” così i revisori vedono quanto sono aggiornati i dati.

Pianifica gli eventi di lifecycle

Il workflow dovrebbe reagire ai cambiamenti automaticamente: nuove assunzioni potrebbero necessitare pacchetti di accesso di base; trasferimenti possono innescare la riesame degli entitlements; cessazioni e scadenze dei consulenti dovrebbero accodare task di revoca immediata e bloccare nuove richieste.

Gestisci i fallimenti in modo esplicito

Documenta cosa succede quando i dati sono sporchi: manager obsoleti (instrada a un approvatore di dipartimento), utenti mancanti (consenti collegamento manuale), identità duplicate (regole di merge e blocco sicuro) e outage della directory (degrado controllato più code di retry). Percorsi di fallimento chiari mantengono le approvazioni credibili e verificabili.

Provisioning, fulfillment e revoca

Le approvazioni sono solo metà del lavoro. L'app deve avere un percorso chiaro da "Approved" a "Accesso effettivamente concesso", oltre a un modo affidabile per rimuovere accessi in seguito.

Scegliere un approccio di fulfillment

La maggior parte dei team usa uno (o un mix) di questi modelli:

- Creare ticket in Jira/ServiceNow e lasciare che un team admin li evada.

- Chiamare API per provisionare direttamente (es. aggiungere a un gruppo, assegnare un ruolo, creare un entitlement).

- Inviare task agli admin dentro l'app quando l'automazione non è possibile (con scadenze e ownership).

La scelta migliore dipende dai tuoi sistemi e dalla tolleranza al rischio. Per accessi ad alto impatto, il fulfillment basato su ticket con una seconda verifica può essere un vantaggio.

Separa stato di approvazione e fulfillment

Progetta il workflow in modo che Approved ≠ Granted. Traccia il fulfillment come una sua macchina a stati, per esempio:

- Requested → Approved/Rejected

- Approved → Fulfillment Queued → In Progress → Granted (o Failed)

Questa separazione previene falsi allarmi e dà una visione onesta di ciò che è pendente.

Verifica e evidenze

Dopo il fulfillment, aggiungi un passo di verifica: conferma che l'accesso è stato applicato nel sistema target. Conserva evidenze leggere come un ID di riferimento (numero ticket), timestamp e “verificato da” (utente o esecuzione automatica). Questo trasforma la governance degli accessi in qualcosa di dimostrabile, non solo dichiarato.

Revoca e scadenze

Tratta la rimozione come feature di prima classe:

- Supporta date di fine fin dal momento della richiesta.

- Esegui rimozione automatica alla scadenza (via API) o accoda un task di revoca se manuale.

- Registra gli esiti della revoca (Removed/Failed) nello stesso modo in cui registri le concessioni.

Quando la revoca è semplice e visibile, il principio del minimo privilegio diventa pratica quotidiana.

Traccia di audit e evidenze per le revisioni

Ship the core screens sooner

Realizza prima il form richiedente, la casella dei revisori e le schermate di dettaglio con Koder.ai.

Un'app di revisione accessi centralizzata è credibile solo quanto le sue evidenze. Approvazioni e rifiuti devono essere spiegabili mesi dopo—senza affidarsi alla memoria di qualcuno o a uno screenshot in una email.

Progetta un registro di audit immutabile

Tratta ogni azione significativa come un evento e scrivilo in un audit log append-only. Al minimo registra chi ha agito, cosa ha fatto, quando l'ha fatto, da dove e perché.

Questo tipicamente include:

- Identità dell'attore (user ID, nome visualizzato, ruolo al momento)

- Tipo di azione (submitted, approved, denied, reassigned, escalated, revoked)

- Timestamp (lato server) e identificatori di richiesta/risorsa

- Dettagli di origine (IP, user agent, sessione SSO)

- Campi motivo (razionale decisionale e commenti testo libero)

Cattura il contesto decisionale (non solo la decisione)

Gli auditor spesso chiedono: “Quali informazioni aveva il revisore quando ha approvato?” Conserva il contesto decisionale insieme all'evento:

- Commenti e motivazioni strutturate (es. “onboarding progetto”, “emergenza break-glass”)

- Allegati (ticket, eccezioni di policy)

- La policy o regola applicata (mappatura RBAC, risultato dei controlli di eligibilità, controllo SoD)

- Override: chi ha bypassato, cosa è stato saltato e la giustificazione

Tieni gli allegati versionati e legati allo specifico step della richiesta così non si perdono in seguito.

Previeni manomissioni e chiarisci modifiche admin

Rendi l'audit log append-only in storage (es. tabelle write-once, object storage immutabile o un servizio di logging separato). Limita le capacità admin ad aggiungere eventi correttivi piuttosto che modificare la storia.

Se cambiamenti di configurazione impattano le revisioni (regole di routing, gruppi di approvatori, timer di escalation), registra anche quelli con valori before/after. La cronologia delle modifiche conta spesso quanto la decisione stessa.

Viste e export per audit che rispondono a domande reali

Fornisci schermate e export orientati all'audit con filtri pratici: per utente, risorsa, entitlement, intervallo di date, stato richiesta e approvatore. Gli export devono essere coerenti e completi (CSV/PDF), gestire i fusi orari e preservare identificatori per riconciliare i record con directory o sistemi di ticketing.

L'obiettivo è semplice: ogni approvazione deve raccontare una storia completa, rapidamente, con evidenze affidabili.

Controlli di sicurezza e privacy

Un'app centralizzata di revisione accessi diventa rapidamente un bersaglio di alto valore: contiene chi ha accesso a cosa, perché e chi ha approvato. Sicurezza e privacy non possono essere “aggiunte dopo”—influenzano la progettazione di ruoli, schermate e archiviazione dati.

Minimo privilegio dentro l'app

Parti limitando la visibilità, non solo le azioni. Molte richieste contengono contesto sensibile (nomi clienti, ID incidente, note HR).

Definisci ruoli applicativi chiari (es. requester, reviewer, resource owner, auditor, admin) e limita cosa ogni ruolo può vedere:

- I revisori vedono solo le richieste instradate a loro, non l'intera coda.

- I resource owner vedono le richieste per le loro risorse, non quelle di tutti.

- Gli auditor potrebbero necessitare accesso in sola lettura a decisioni e evidenze, ma non a tutti i campi di testo libero se contengono dati personali.

Tratta l'accesso admin come eccezionale: richiedi MFA, limitane il numero e registra ogni azione privilegiata.

Protezione dei dati end-to-end

Cripta in transito (TLS ovunque) e a riposo (DB e backup). Conserva i segreti (password DB, chiavi di firma, token webhook) in un secrets manager, non in file di ambiente committati.

Sii deliberato su cosa conservi:

- Evita di memorizzare token di accesso grezzi.

- Redigi o usa template per i campi di motivazione quando possibile.

- Separa dati identificativi dalle note della richiesta per ridurre divulgazioni accidentali.

Contromisure contro attacchi comuni

Aggiungi controlli di base presto:

- Rate limit su login, ricerca ed endpoint API per ridurre scraping e brute force.

- Protezione CSRF per sessioni browser; usa cookie SameSite e token anti-CSRF.

- Validazione stretta dell'input (server-side) per ID, commenti e filtri.

- Controlli sugli upload: allowlist MIME, scansione, limiti di dimensione e storage fuori dal web root.

Fondamenta di compliance: minimizzare, trattenere e controllare log

Imposta periodi di retention per richieste, commenti e allegati basati su policy (es. 1–7 anni per evidenze d'audit, periodi più brevi per note personali). Mantieni un audit log accesso-controllato con eventi immutabili (chi/cosa/quando) e limita l'accesso ai log ad auditor e security. Quando sei in dubbio, conserva meno—e documenta perché tieni ciò che tieni.